Aktivieren von Passkeys in Microsoft Authenticator (Vorschau)

In diesem Artikel werden die Schritte zum Aktivieren und Erzwingen von Passkeys in Authenticator für Microsoft Entra ID aufgeführt. Aktualisieren Sie zunächst die Richtlinie für Authentifizierungsmethoden, um Endbenutzern die Registrierung und Anmeldung mit Passkeys bei Authenticator zu ermöglichen. Anschließend können Sie Richtlinien für bedingten Zugriff mit Authentifizierungsstärken verwenden, um die Passkey-Anmeldung zu erzwingen, wenn Benutzer auf eine vertrauliche Ressource zugreifen.

Anforderungen

- Multi-Faktor-Authentifizierung (MFA) in Microsoft Entra

- Mindestens Android 14 bzw. mindestens iOS 17

- Eine aktive Internetverbindung auf jedem Gerät, das Teil des Kennungsregistrierungs-/Authentifizierungsprozesses ist. Die Konnektivität zu diesen beiden Endpunkten muss in Ihrer Organisation zulässig sein, um geräteübergreifende Registrierung und Authentifizierung zu ermöglichen:

- cable.ua5v.com

- cable.auth.com

- Für geräteübergreifende Registrierung/Authentifizierung müssen beide Geräte Bluetooth aktiviert haben

Hinweis

Benutzer müssen die neueste Version von Authenticator für Android oder iOS installieren, um einen Passkey verwenden zu können.

Weitere Informationen dazu, wo Sie Passkeys in Authenticator für die Anmeldung verwenden können, finden Sie unter Unterstützung der FIDO2-Authentifizierung mit Microsoft Entra ID.

Aktivieren von Passkeys in Authenticator im Admin Center

Ein Authentifizierungsrichtlinienadministrator muss zustimmen, um Authenticator in den FIDO2-Einstellungen der Richtlinie für Authentifizierungsmethoden zuzulassen. Sie müssen explizit die Authentifizierungsnachweis-GUIDs (AAGUIDs) für Microsoft Authenticator zulassen, damit Benutzer Passkeys in der Authenticator-App registrieren können. Es gibt keine Einstellung zum Aktivieren von Passkeys im Abschnitt Microsoft Authenticator-App der Richtlinie für Authentifizierungsmethoden.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Authentifizierungsrichtlinienadministrator an.

Navigieren Sie zu Schutz>Authentifizierungsmethoden>Richtlinie für Authentifizierungsmethoden.

Wählen Sie unter der Methode Passkey (FIDO2) die Option Alle Benutzer oder Gruppen hinzufügen aus, um bestimmte Gruppen auszuwählen. Es werden nur Sicherheitsgruppen unterstützt.

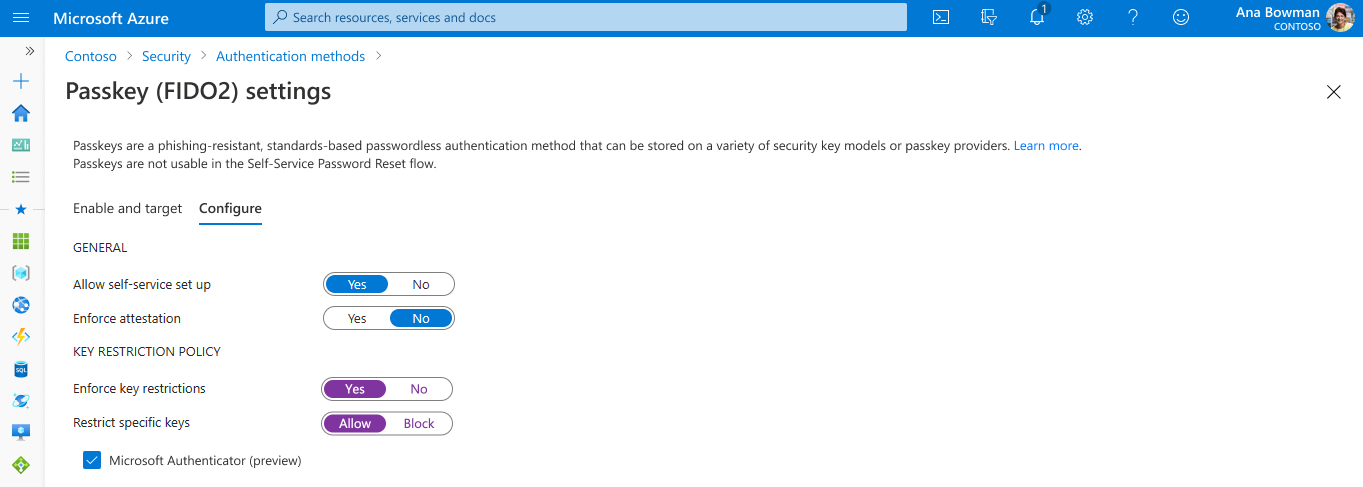

Auf der Registerkarte Konfigurieren:

Legen Sie Self-Service-Setup zulassen auf Ja fest. Wenn Nein festgelegt ist, können Benutzer einen Passkey nicht mithilfe von Sicherheitsinformationen registrieren, auch wenn Passkeys (FIDO2) von der Richtlinie für Authentifizierungsmethoden aktiviert sind.

Legen Sie "Nachweis erzwingen" auf "Ja" fest.

Wenn der Nachweis in der FIDO-Richtlinie (Passkey) aktiviert ist, versucht Microsoft Entra-ID, die Legitimität des zu erstellenden Schlüssels zu überprüfen. Wenn der Benutzer einen Passkey im Authenticator registriert, überprüft die Bescheinigung, dass die legitime Microsoft Authenticator-App den Passkey mithilfe von Apple- und Google-Diensten erstellt hat. Hier finden Sie weitere Details:

iOS: Der Authenticator-Nachweis verwendet den iOS-App-Nachweisdienst , um die Legitimität der Authenticator-App sicherzustellen, bevor sie den Kennungsschlüssel registriert.

Hinweis

Unterstützung für die Registrierung von Passkeys in Authenticator, wenn der Nachweis erzwungen wird, wird derzeit für iOS Authenticator-App-Benutzer bereitgestellt. Unterstützung für die Registrierung von attestierten Schlüsseln in Authenticator auf Android-Geräten ist für alle Benutzer in der neuesten Version der App verfügbar.

Android:

- Für den Play Integrity-Nachweis verwendet der Authenticator-Nachweis die Play Integrity-API , um die Legitimität der Authenticator-App sicherzustellen, bevor sie den Kennungsschlüssel registriert.

- Für den Schlüsselnachweis verwendet der Authenticator-Nachweis den Schlüsselnachweis von Android , um zu überprüfen, ob der registrierte Schlüssel hardwaregesichert ist.

Hinweis

Für iOS und Android basiert der Authenticator-Nachweis auf Apple- und Google-Dienste, um die Echtheit der Authenticator-App zu überprüfen. Die hohe Dienstnutzung kann zu einem Fehler bei der Passkeyregistrierung führen, und Benutzer müssen es möglicherweise erneut versuchen. Wenn Apple- und Google-Dienste nicht mehr verfügbar sind, blockiert der Authenticator-Nachweis die Registrierung, die einen Nachweis erfordert, bis Dienste wiederhergestellt werden. Informationen zum Überwachen des Status des Google Play Integrity-Diensts finden Sie im Google Play-Status-Dashboard. Informationen zum Überwachen des Status des iOS-App-Nachweisdiensts finden Sie unter "Systemstatus".

Schlüsseleinschränkungen legen die Nutzbarkeit bestimmter Passkeys sowohl für die Registrierung als auch für die Authentifizierung fest. Legen Sie Schlüsseleinschränkungen durchsetzen auf Ja fest, um nur bestimmte Kennungen zuzulassen oder zu blockieren, die von ihren AAGUIDs identifiziert werden.

Diese Einstellung muss Ja sein, und Sie müssen die Microsoft Authenticator AAGUIDs hinzufügen, damit Benutzer Passkeys im Authenticator registrieren können, entweder durch Anmelden bei der Authenticator-App oder durch Hinzufügen von Passkeys in Microsoft Authenticator aus ihren Sicherheitsinformationen.

Sicherheitsinformationen erfordern, dass diese Einstellung auf Ja festgelegt ist, damit Benutzer Passkey in Authenticator auswählen und einen dedizierten Authenticator-Registrierungsfluss für Passkeys durchlaufen können. Wenn Sie "Nein" auswählen, können Benutzer möglicherweise weiterhin einen Kennungsschlüssel in Microsoft Authenticator hinzufügen, indem Sie je nach Betriebssystem und Browser den Sicherheitsschlüssel oder die Passkey-Methode auswählen. Wir erwarten jedoch nicht, dass viele Benutzer diese Methode ermitteln und verwenden.

Wenn Ihre Organisation derzeit keine wichtigen Einschränkungen durchsetzt und bereits über eine aktive Passkey-Nutzung verfügt, sollten Sie die AAGUIDs der heute verwendeten Schlüssel erfassen. Schließen Sie diese Benutzer und die Authenticator-AAGUIDs ein, um diese Vorschau zu aktivieren. Dazu können Sie ein automatisiertes Skript verwenden, das Protokolle analysiert, z. B. Registrierungsdetails und Anmeldeprotokolle.

Wenn Sie Schlüsseleinschränkungen ändern und eine zuvor zulässige AAGUID entfernen, können Benutzer*innen, die zuvor eine zulässige Methode registriert haben, sie nicht mehr für die Anmeldung verwenden.

Legen Sie Bestimmte Schlüssel einschränken auf Zulassen fest.

Wählen Sie Microsoft Authenticator (Vorschau) aus, um die AAGUIDs der Authenticator-App automatisch zur Schlüsseleinschränkungsliste hinzuzufügen, oder fügen Sie manuell die folgenden AAGUIDs hinzu, damit Benutzer Passkeys im Authenticator registrieren können, indem Sie sich bei der Authenticator-App anmelden oder einen geführten Flow auf der Seite „Sicherheitsinformationen“ durchlaufen:

- Authenticator für Android: de1e552d-db1d-4423-a619-566b625cdc84

- Authenticator für iOS: 90a3ccdf-635c-4729-a248-9b709135078f

Hinweis

Wenn Sie die Tastenkombinationen deaktivieren, deaktivieren Sie das Kontrollkästchen Microsoft Authenticator (Vorschau), damit Benutzer nicht aufgefordert werden, einen Passkey in der Authenticator-App in Sicherheitsinformationen einzurichten.

Wählen Sie nach Abschluss der Konfiguration Speichern aus.

Hinweis

Wenn beim Speichern ein Fehler angezeigt wird, ersetzen Sie mehrere Gruppen durch eine einzelne Gruppe in einem Vorgang, und klicken Sie dann erneut auf Speichern.

Aktivieren von Passkeys in Authenticator mithilfe des Graph-Testers

Sie können Passkeys in Authenticator nicht nur über das Microsoft Entra Admin Center, sondern auch mithilfe des Graph-Testers aktivieren. Diejenigen, denen mindestens die Rolle Administrator für Authentifizierungsrichtlinien zugewiesen wurde, können die Richtlinie für Authentifizierungsmethoden aktualisieren, um die AAGUIDs für Authenticator zuzulassen.

So konfigurieren Sie die Richtlinie mithilfe von Graph-Tester

Melden Sie sich bei Graph-Tester an, und stimmen Sie den Berechtigungen Policy.Read.All und Policy.ReadWrite.AuthenticationMethod zu.

Rufen Sie die Authentifizierungsmethodenrichtlinie ab:

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2Um die Erzwingung von Nachweisen zu deaktivieren und Schlüsseleinschränkungen zu erzwingen, um nur AAGUID für Microsoft Authenticator zuzulassen, führen Sie einen PATCH-Vorgang mit dem folgenden Anforderungstext aus:

PATCH https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": true, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "90a3ccdf-635c-4729-a248-9b709135078f", "de1e552d-db1d-4423-a619-566b625cdc84" <insert previous AAGUIDs here to keep them stored in policy> ] } }Stellen Sie sicher, dass die Passkey-Richtlinie (FIDO2) ordnungsgemäß aktualisiert wird.

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

Einschränken der Bluetooth-Verwendung auf Schlüssel in Authenticator

Einige Organisationen beschränken die Bluetooth-Verwendung, einschließlich der Verwendung von Passkeys. In solchen Fällen können Organisationen Passkeys zulassen, indem sie die Bluetooth-Kopplung ausschließlich mit passkeyfähigen FIDO2-Authentifikatoren zulassen. Weitere Informationen zum Konfigurieren der Bluetooth-Verwendung nur für Passkeys finden Sie unter "Passkeys" in eingeschränkten Bluetooth-Umgebungen.

Löschen eines Passkey

Wenn ein Benutzer einen Kennungsschlüssel in Authenticator löscht, wird der Schlüssel auch aus den Anmeldemethoden des Benutzers entfernt. Ein Authentifizierungsrichtlinienadministrator kann diese Schritte auch ausführen, um einen Passkey aus den Authentifizierungsmethoden des Benutzers zu löschen, aber er entfernt den Kennungsschlüssel nicht aus Authenticator.

- Melden Sie sich beim Microsoft Entra Admin Center an und suchen Sie nach dem Benutzer, dessen Passkey entfernt werden muss.

- Wählen Sie Authentifizierungsmethoden> aus, klicken Sie mit der rechten Maustaste auf FIDO2-Sicherheitsschlüssel und wählen Sie dann Löschen aus.

Hinweis

Sofern der Benutzer den Löschvorgang nicht selbst in Authenticator initiiert hat, muss er auch den Kennungsschlüssel in Authenticator auf dem Gerät entfernen.

Durchsetzen der Anmeldung mit Passkeys in Authenticator

Wenn sich Benutzer mit einem Passkey anmelden sollen, wenn sie auf eine vertrauliche Ressource zugreifen, verwenden Sie die integrierte Phishing-resistente Authentifizierungsstärke, oder erstellen Sie eine benutzerdefinierte Authentifizierungsstärke. Führen Sie dazu die folgenden Schritte aus:

Melden Sie sich beim Microsoft Entra Admin Center als Administrator für bedingten Zugriff an.

Browsen Sie zu Schutz>Authentifizierungsmethoden>Authentifizierungsstärken.

Wählen Sie Neue Authentifizierungsstärke aus.

Geben Sie einen beschreibenden Namen für Ihre neue Authentifizierungsstärke an.

Erstellen Sie optional eine Beschreibung.

Wählen Sie Passkeys (FIDO2) und dann Erweiterte Optionen aus.

Sie können entweder die Phishing-widerstandsfähige MFA-Stärke auswählen oder AAGUIDs für Passkeys in Authenticator hinzufügen:

- Authenticator für Android: de1e552d-db1d-4423-a619-566b625cdc84

- Authenticator für iOS: 90a3ccdf-635c-4729-a248-9b709135078f

Wählen Sie Weiter aus, und überprüfen Sie die Richtlinienkonfiguration.