Aktivieren der Mobile App-Authentifizierung mit dem Azure Multi-Factor Authentication-Server

Die Microsoft Authenticator-App umfasst eine zusätzliche Out-of-Band-Überprüfungsoption. Anstelle eines automatischen Telefonanrufs oder einer SMS sendet die Microsoft Entra-Multi-Faktor-Authentifizierung bei der Benutzeranmeldung eine Pushbenachrichtigung an die Authenticator-App auf dem Smartphone oder Tablet der Benutzer*innen. Der Benutzer tippt in der App einfach auf Verify (Bestätigen) (oder gibt eine PIN ein und tippt auf „Authentifizieren“), um die Anmeldung abzuschließen.

Die Verwendung einer mobilen App für die zweistufige Überprüfung empfiehlt sich, wenn kein zuverlässiges Mobilfunknetz zur Verfügung steht. Bei Verwendung als OAuth-Token-Generator benötigt die App keine Netzwerk- oder Internetverbindung.

Wichtig

Im September 2022 hat Microsoft angekündigt, dass die Unterstützung von Microsoft Azure Multi-Factor Authentication-Server eingestellt wird. Ab dem 30. September 2024 werden Bereitstellungen von Azure Multi-Factor Authentication-Server keine Anforderungen für die Multi-Faktor-Authentifizierung mehr bedienen. Dies könnte dazu führen, dass bei Authentifizierungen in Ihrer Organisation Fehler auftreten. Um unterbrechungsfreie Authentifizierungsdienste sicherzustellen und in einem unterstützten Zustand zu verbleiben, sollten Organisationen mithilfe des neuesten Migrationshilfsprogramms, das im aktuellsten Azure MFA-Server-Update enthalten ist, die Authentifizierungsdaten ihrer Benutzer zum cloudbasierten Azure MFA-Dienst migrieren. Weitere Informationen finden Sie unter Azure MFA-Server-Migration.

Informationen zu den ersten Schritten mit der cloudbasierten MFA finden Sie unter Tutorial: Schützen von Benutzeranmeldeereignissen mit der Multi-Faktor-Authentifizierung von Microsoft Entra.

Wichtig

Wenn Sie Azure Multi-Factor Authentication-Server v8.x oder höher installiert haben, sind die meisten unten angegebenen Schritte nicht erforderlich. Die Vorgehensweise zum Einrichten der Authentifizierung mittels mobiler App wird unter Konfigurieren der Einstellungen für die mobile App im Azure Multi-Factor Authentication-Server beschrieben.

Anforderungen

Zum Verwenden der Authenticator-App müssen Sie Azure Multi-Factor Authentication-Server v8.x oder höher ausführen.

Konfigurieren der Einstellungen für mobile Apps in MFA-Server

- Wählen Sie in der Konsole des MFA-Servers das Symbol Benutzerportal aus. Wenn Benutzer ihre Authentifizierungsmethode selbst steuern dürfen, aktivieren Sie auf der Registerkarte „Einstellungen“ unter Methodenauswahl durch Benutzer zulassen die Option Mobile App. Wenn diese Funktion nicht aktiviert ist, müssen sich Endbenutzer an den Helpdesk wenden, um die Aktivierung für die mobile App abzuschließen.

- Aktivieren Sie das Kontrollkästchen Aktivierung der mobilen Anwendung durch Benutzer zulassen.

- Aktivieren Sie das Kontrollkästchen Benutzerregistrierung zulassen.

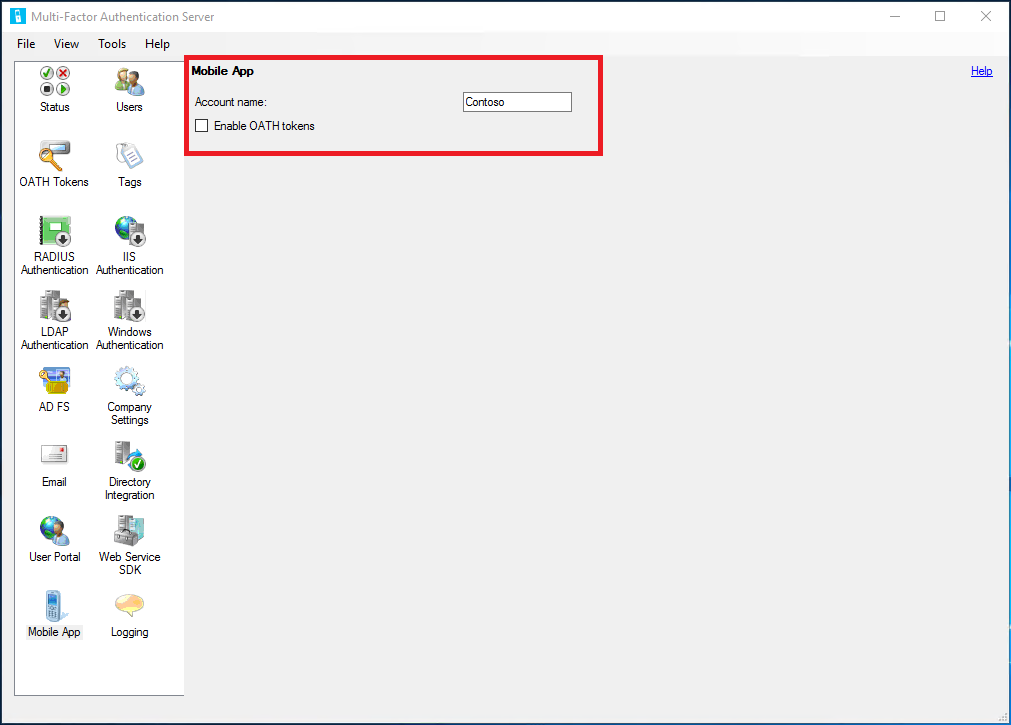

- Klicken Sie auf das Symbol Mobile App.

- Geben Sie im Feld Kontoname den Unternehmens- oder Organisationsnamen ein, der in der mobilen Anwendung für dieses Konto angezeigt werden soll.

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für