Konfigurieren des Azure Multi-Factor Authentication-Servers für IIS-Web-Apps

Verwenden Sie den Bereich „IIS-Authentifizierung“ des Azure Multi-Factor Authentication-Servers (MFA), um die IIS-Authentifizierung für die Integration mit Microsoft IIS-Webanwendungen zu aktivieren und zu konfigurieren. Der Azure Multi-Factor Authentication-Server installiert ein Plug-In, das Anforderungen an den IIS-Webserver filtern kann, um Azure Multi-Factor Authentication hinzuzufügen. Das IIS-Plug-In bietet Unterstützung für die formularbasierte Authentifizierung und die integrierte Windows-HTTP-Authentifizierung. Vertrauenswürdige IP-Adressen können auch konfiguriert werden, um interne IP-Adressen der zweistufigen Authentifizierung auszunehmen.

Wichtig

Im September 2022 hat Microsoft angekündigt, dass die Unterstützung von Microsoft Azure Multi-Factor Authentication-Server eingestellt wird. Ab dem 30. September 2024 werden Bereitstellungen von Microsoft Azure Multi-Factor Authentication-Server keine Multi-Factor-Authentifizierungsanforderungen (MFA) mehr bedienen. Dies könnte dazu führen, dass bei Authentifizierungen in Ihrer Organisation Fehler auftreten. Um unterbrechungsfreie Authentifizierungsdienste sicherzustellen und in einem unterstützten Zustand zu verbleiben, sollten Organisationen mithilfe des neuesten Migrationshilfsprogramms, das im jüngsten Azure Multi-Factor Authentication-Server-Update enthalten ist, die Authentifizierungsdaten ihrer Benutzer zum cloudbasierten Azure Multi-Factor Authentication-Server migrieren. Weitere Informationen finden Sie unter Konfigurieren der Migration von Azure Multi-Factor Authentication-Server.

Informationen zu den ersten Schritten mit der cloudbasierten MFA finden Sie im Tutorial: Schützen von Benutzeranmeldeereignissen mit Azure Multi-Factor Authentication.

Wenn Sie die cloudbasierte Azure-Multi-Factor Authentication verwenden, gibt es keine Alternative zum IIS-Plug-In, das von Azure Multi-Factor Authentication (MFA)-Server bereitgestellt wird. Verwenden Sie stattdessen den Webanwendungsproxy (WAP) mit Active Directory-Verbunddiensten (AD FS) oder den Microsoft Entra-Anwendungsproxy.

Verwenden formularbasierter IIS-Authentifizierung mit dem Azure Multi-Factor Authentication-Server

Um eine IIS-Webanwendung zu sichern, die die formularbasierte Authentifizierung verwendet, installieren Sie den Azure Multi-Factor Authentication-Server auf dem IIS-Webserver, und konfigurieren Sie den Server wie im folgenden Verfahren dargestellt:

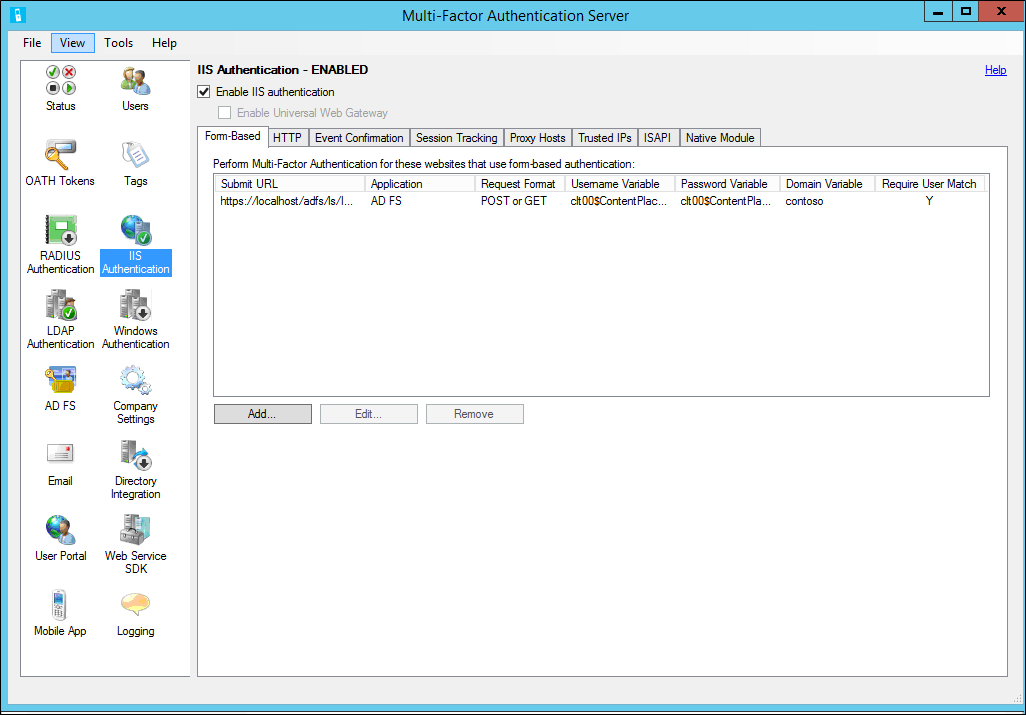

Klicken Sie auf dem Azure Multi-Factor Authentication-Server im linken Menü auf das Symbol „IIS-Authentifizierung“.

Klicken Sie auf die Registerkarte Formularbasiert.

Klicken Sie auf Hinzufügen.

Geben Sie zur automatischen Erkennung von Benutzername, Kennwort und Domänenvariablen im Dialogfeld „Formularbasierte Website automatisch konfigurieren“ die Anmelde-URL (beispielsweise

https://localhost/contoso/auth/login.aspx) ein, und klicken Sie auf OK.Aktivieren Sie das Kontrollkästchen Multi-Factor Authentication-Benutzerabgleich erfordern, wenn alle Benutzer in den Server importiert wurden oder werden und die Multi-Factor Authentication verwenden. Wenn eine große Anzahl von Benutzern noch nicht in den Server importiert wurde und/oder von der Multi-Factor Authentication ausgenommen werden soll, lassen Sie das Kontrollkästchen deaktiviert.

Wenn die Seitenvariablen nicht automatisch erkannt werden können, klicken Sie im Dialogfeld „Formularbasierte Website automatisch konfigurieren“ auf Manuell angeben.

Geben Sie im Dialogfeld "Formularbasierte Website hinzufügen" im Feld "Sende-URL" die URL der Anmeldeseite und optional einen Anwendungsnamen ein. Der Anwendungsname wird in Azure Multi-Factor Authentication-Berichten und möglicherweise auch in Authentifizierungsnachrichten in SMS oder der mobilen App angezeigt.

Wählen Sie das richtige Anforderungsformat. Dieses ist für die meisten Webanwendungen auf POST oder GET festgelegt.

Geben Sie die Variablen für den Benutzernamen, das Kennwort und die Domäne ein (sofern auf der Anmeldeseite angezeigt). Navigieren Sie in einem Webbrowser zur Anmeldeseite, klicken Sie mit der rechten Maustaste auf die Seite, und wählen Sie Quelltext anzeigen aus, um die Namen der Eingabefelder zu ermitteln.

Aktivieren Sie das Kontrollkästchen Multi-Factor Authentication-Benutzerabgleich erfordern, wenn alle Benutzer in den Server importiert wurden bzw. werden und die Multi-Factor Authentication verwenden. Wenn eine große Anzahl von Benutzern noch nicht in den Server importiert wurde und/oder von der Multi-Factor Authentication ausgenommen werden soll, lassen Sie das Kontrollkästchen deaktiviert.

Klicken Sie auf Erweitert, um die erweiterten Einstellungen anzuzeigen, z.B.:

- Sie können eine Datei für eine benutzerdefinierte Verweigerungsseite auswählen.

- Sie können erfolgreiche Authentifizierungen für die Website mithilfe von Cookies für einen bestimmten Zeitraum zwischenspeichern.

- Geben Sie an, ob die Authentifizierung der primären Anmeldeinformationen für eine Windows-Domäne, ein LDAP-Verzeichnis oder einen RADIUS-Server durchgeführt werden soll.

Klicken Sie auf OK, um zum Dialogfeld „Formularbasierte Website hinzufügen“ zurückzukehren.

Klicken Sie auf OK.

Sobald die URL und die Seitenvariablen erkannt bzw. eingegeben wurden, werden die Websitedaten im Bereich „Formularbasiert“ angezeigt.

Verwenden der integrierten Windows-Authentifizierung mit dem Azure Multi-Factor Authentication-Server

Um eine IIS-Webanwendung abzusichern, die die integrierte Windows-HTTP-Authentifizierung verwendet, installieren Sie den Azure Multi-Factor Authentication-Server auf dem IIS-Webserver, und konfigurieren Sie den Server mit den folgenden Schritten:

- Klicken Sie auf dem Azure Multi-Factor Authentication-Server im linken Menü auf das Symbol „IIS-Authentifizierung“.

- Klicken Sie auf die Registerkarte HTTP.

- Klicken Sie auf Hinzufügen.

- Geben Sie im Dialogfeld „Basis-URL hinzufügen“ die URL für die Website ein, auf der die HTTP-Authentifizierung erfolgt (beispielsweise

http://localhost/owa), und geben Sie optional einen Anwendungsnamen an. Der Anwendungsname wird in Azure Multi-Factor Authentication-Berichten und möglicherweise auch in Authentifizierungsnachrichten in SMS oder der mobilen App angezeigt. - Passen Sie die Leerlaufzeitüberschreitung und die maximale Sitzungsdauer an, wenn die Standardwerte nicht ausreichend sind.

- Aktivieren Sie das Kontrollkästchen Multi-Factor Authentication-Benutzerabgleich erfordern, wenn alle Benutzer in den Server importiert wurden oder werden und die Multi-Factor Authentication verwenden. Wenn eine große Anzahl von Benutzern noch nicht in den Server importiert wurde und/oder von der Multi-Factor Authentication ausgenommen werden soll, lassen Sie das Kontrollkästchen deaktiviert.

- Aktivieren Sie bei Bedarf das Kontrollkästchen für das Cookie zur Zwischenspeicherung.

- Klicken Sie auf OK.

Aktivieren des IIS-Plug-Ins für den Azure Multi-Factor Authentication-Server

Nachdem Sie die URLs und Einstellungen für die formularbasierte oder die HTTP-Authentifizierung konfiguriert haben, wählen Sie die Speicherorte aus, an denen die IIS-Plug-Ins von Azure Multi-Factor Authentication in IIS geladen und aktiviert werden sollen. Gehen Sie dazu wie folgt vor:

- Bei Ausführung unter IIS 6 klicken Sie auf die Registerkarte ISAPI. Wählen Sie die Website, auf der die Webanwendung ausgeführt wird (z. B. die Standardwebsite) aus, um das ISAPI-Filter-Plug-In von Azure Multi-Factor Authentication für diese Website zu aktivieren.

- Klicken Sie bei Ausführung unter IIS 7 oder höher auf die Registerkarte Systemeigenes Modul. Wählen Sie den Server, die Websites oder die Anwendungen aus, um das IIS-Plug-In auf den gewünschten Ebenen zu aktivieren.

- Aktivieren Sie im oberen Bildschirmbereich das Kontrollkästchen IIS-Authentifizierung aktivieren. Die ausgewählte IIS-Anwendung wird jetzt mit Azure Multi-Factor Authentication gesichert. Stellen Sie sicher, dass die Benutzer in den Server importiert wurden.

Vertrauenswürdige IP-Adressen

Über vertrauenswürdige IP-Adressen können Benutzer Azure Multi-Factor Authentication bei Websiteanforderungen umgehen, die von bestimmten IP-Adressen oder Subnetzen stammen. Beispielsweise können Benutzer, die sich vom Büro aus anmelden, von Azure Multi-Factor Authentication ausschließen. Dazu geben Sie das Bürosubnetz als Eintrag unter „Vertrauenswürdige IPs“ an. Verwenden Sie zum Konfigurieren von vertrauenswürdigen IP-Adressen das folgende Verfahren:

- Klicken Sie im Abschnitt „IIS-Authentifizierung“ auf die Registerkarte Vertrauenswürdige IPs.

- Klicken Sie auf Hinzufügen.

- Im daraufhin angezeigten Dialogfeld „Vertrauenswürdige IP hinzufügen“ wählen Sie das Optionsfeld Eine IP, IP-Bereich oder Subnetz aus.

- Geben Sie die IP-Adresse, den IP-Adressbereich oder das Subnetz ein, die zulässig sein sollen. Wählen Sie im Falle eines Subnetzes die entsprechende Netzmaske aus, und klicken Sie auf OK.