Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Wenn Administrierende Richtlinien für den bedingten Zugriff erstellen, ist die Möglichkeit, bestimmte Geräte in ihrer Umgebung gezielt anzusprechen oder auszuschließen, eine gängige Aufgabe. Der Bedingungsfilter für Geräte ermöglicht es Administrierenden, bestimmte Geräte gezielt anzusprechen. Administratoren können unterstützte Operatoren und Eigenschaften für Gerätefilter parallel zu den anderen verfügbaren Zuordnungsbedingungen in Ihren Richtlinien für bedingten Zugriff verwenden.

Häufige Szenarien

Es gibt mehrere Szenarien, bei denen Organisationen jetzt einen Filter für die Gerätekondition aktivieren können. Die folgenden Szenarien enthalten Beispiele für die Verwendung dieser neuen Bedingung.

-

Einschränken des Zugriffs auf privilegierte Ressourcen. Nehmen wir für dieses Beispiel an, Sie möchten einem Benutzerkonto Zugriff auf die Windows Azure Service Management-API gewähren, welches:

- Wird eine privilegierte Rolle zugewiesen.

- eine Multifaktor-Authentifizierung abgeschlossen hat.

- Befindet sich auf einem Gerät in einer Umgebung mit privilegierten oder sicheren Administratorarbeitsstationen und entspricht den Konformitätsanforderungen.

- Für dieses Szenario würden Organisationen zwei Richtlinien für bedingten Zugriff erstellen:

- Richtlinie 1: Alle Benutzenden mit einer Administratorrolle, die auf die Cloud-App der Microsoft Azure-Dienstverwaltungs-API zugreifen, und für Zugriffssteuerungen, Zugriff zuweisen, die jedoch Multi-Faktor-Authentifizierung erfordern und ein als kompatibel markiertes Gerät.

- Richtlinie 2: Alle Benutzer mit einem Administrator, die auf die Cloud-App der Microsoft Azure-Dienstverwaltungs-API zugreifen, mit Ausnahme eines Filters für Geräte, der den Regelausdruck „device.extensionAttribute1 gleich SAW“ verwendet, und für Zugriffssteuerungen und Blockieren. Erfahren Sie, wie Sie extensionAttributes für ein Microsoft Entra-Geräteobjekt aktualisieren.

-

Blockieren des Zugriffs auf Organisationsressourcen von Geräten, auf denen ein nicht unterstütztes Betriebssystem ausgeführt wird. Nehmen Sie beispielsweise an, dass Sie den Zugriff auf Ressourcen von Geräten blockieren möchten, auf denen eine ältere Windows-Betriebssystemversion als Windows 10 ausgeführt wird. Für dieses Szenario sollten Organisationen die folgende Richtlinie für bedingten Zugriff erstellen:

- Alle Benutzer, die auf alle Ressourcen zugreifen, mit Ausnahme von denen mit Geräten, auf die der Regelausdruck

device.operatingSystem == 'Windows'unddevice.operatingSystemVersion startsWith '10.0'zutrifft, sollten durch Zugriffskontrollen blockiert werden.

- Alle Benutzer, die auf alle Ressourcen zugreifen, mit Ausnahme von denen mit Geräten, auf die der Regelausdruck

-

Für bestimmte Konten auf bestimmten Geräten ist keine mehrstufige Authentifizierung erforderlich. Nehmen wir für dieses Beispiel an, dass Sie keine mehrstufige Authentifizierung benötigen, wenn Sie Dienstkonten auf bestimmten Geräten wie Teams Phones oder Surface Hub-Geräten verwenden. Für dieses Szenario würden Organisationen die beiden folgenden Richtlinien für bedingten Zugriff erstellen:

- Richtlinie 1: Alle Benutzer mit Ausnahme von Dienstkonten, die auf alle Ressourcen zugreifen, sowie „Zugriff gewähren“ als Zugriffssteuerung. Erforderlich ist jedoch eine mehrstufige Authentifizierung (MFA).

- Richtlinie 2: Wählen Sie Benutzer und Gruppen aus, und schließen Sie eine Gruppe ein, die nur Dienstkonten enthält, die auf alle Ressourcen zugreifen, mit Ausnahme der mit „Filter für Geräte“ und dem Regelausdruck „device.extensionAttribute2 NotEquals TeamsPhoneDevice“ gefilterten Geräte, für die „Blockieren“ als Zugriffssteuerung festgelegt wird.

Hinweis

Microsoft Entra ID verwendet die Geräteauthentifizierung zum Auswerten von Gerätefilterregeln. Bei einem Gerät, das nicht in Microsoft Entra ID registriert ist, werden alle Geräteeigenschaften als NULL-Werte betrachtet, und die Geräteattribute können nicht ermittelt werden, da das Gerät im Verzeichnis nicht vorhanden ist. Die beste Möglichkeit, Richtlinien auf nicht registrierte Geräte auszurichten, ist die Verwendung des negativen Operators, da die konfigurierte Filterregel angewendet würde. Wenn Sie einen positiven Operator verwenden, wird die Filterregel nur angewendet, wenn ein Gerät im Verzeichnis vorhanden ist und die konfigurierte Regel mit dem Attribut des Geräts übereinstimmt.

Erstellen Sie eine Richtlinie für bedingten Zugriff

Filter für Geräte ist ein optionales Steuerelement beim Erstellen einer Richtlinie für bedingten Zugriff.

Die folgenden Schritte helfen beim Erstellen von zwei Richtlinien für bedingten Zugriff, um das erste Szenario in allgemeinen Szenarien zu unterstützen.

Richtlinie 1: Alle Benutzenden mit einer Administratorrolle, die auf die Cloud-App der Microsoft Azure-Dienstverwaltungs-API zugreifen, und für Zugriffssteuerungen, Zugriff zuweisen, die jedoch Multi-Faktor-Authentifizierung erfordern und ein als kompatibel markiertes Gerät.

- Melden Sie sich beim Microsoft Entra Verwaltungszentrum als mindestens einem Bedingten Zugriffs-Administrator an.

- Navigieren Sie zu Entra ID-Richtlinien> fürbedingten Zugriff>.

- Wählen Sie "Neue Richtlinie" aus.

- Benennen Sie Ihre Richtlinie. Es wird empfohlen, dass Unternehmen einen aussagekräftigen Standard für die Namen ihrer Richtlinien erstellen.

- Wählen Sie unter AufgabenBenutzer oder Workload-Identitäten aus.

Wählen Sie unter "Einschließen", Verzeichnisrollen und dann alle Rollen mit Administrator im Namen aus.

Warnung

Richtlinien für bedingten Zugriff unterstützen integrierte Rollen. Richtlinien für bedingten Zugriff werden nicht für andere Rollentypen erzwungen, einschließlich [administrativer Einheitenbereich](.). /role-based-access-control/manage-roles-portal.md oder benutzerdefinierte Rollen.

Unter Ausschließen wählen Sie Benutzer und Gruppen und entscheiden sich für die Notfallzugriffs- oder Break-Glass-Konten Ihrer Organisation.

Wählen Sie "Fertig" aus.

- Unter Zielressourcen>Ressourcen (ehemals Cloud-Apps)>einschließen>Ressourcen auswählen, wählen Sie Windows Azure-Dienstverwaltungs-API und Auswählen.

- Wählen Sie unter Zugriffssteuerung>Gewähren, die Option Zugriff gewähren, Mehrfaktorielle Authentifizierung anfordern und Gerät als konform kennzeichnen aus, und wählen Sie dann Auswählen aus.

- Bestätigen Sie Ihre Einstellungen und legen Sie "Richtlinie aktivieren" auf "Ein" fest.

- Wählen Sie "Erstellen" aus, um Ihre Richtlinie zu aktivieren.

Richtlinie 2: Alle Benutzer mit Administratorrolle, die auf die Cloud-App der Windows Azure-Dienstverwaltungs-API zugreifen, mit Ausnahme eines Filters für Geräte und dem Regelausdruck „device.extensionAttribute1 equals SAW“ gefilterten Geräte, für die „Blockieren“ als Zugriffssteuerung festgelegt wird.

- Wählen Sie "Neue Richtlinie" aus.

- Benennen Sie Ihre Richtlinie. Es wird empfohlen, dass Unternehmen einen aussagekräftigen Standard für die Namen ihrer Richtlinien erstellen.

- Wählen Sie unter AufgabenBenutzer oder Workload-Identitäten aus.

Unter "Einschließen", wählen Sie "Verzeichnisrollen" und dann alle Rollen mit 'Administrator' im Namen aus.

Warnung

Richtlinien für bedingten Zugriff unterstützen integrierte Rollen. Richtlinien für bedingten Zugriff werden nicht für andere Rollentypen erzwungen, einschließlich Rollen, die auf Verwaltungseinheiten beschränkt sind, oder benutzerdefinierte Rollen.

Unter Ausschließen wählen Sie Benutzer und Gruppen und entscheiden sich für die Notfallzugriffs- oder Break-Glass-Konten Ihrer Organisation.

Wählen Sie "Fertig" aus.

- Unter Zielressourcen>Ressourcen (ehemals Cloud-Apps)>einschließen>Ressourcen auswählen, wählen Sie Windows Azure-Dienstverwaltungs-API und Auswählen.

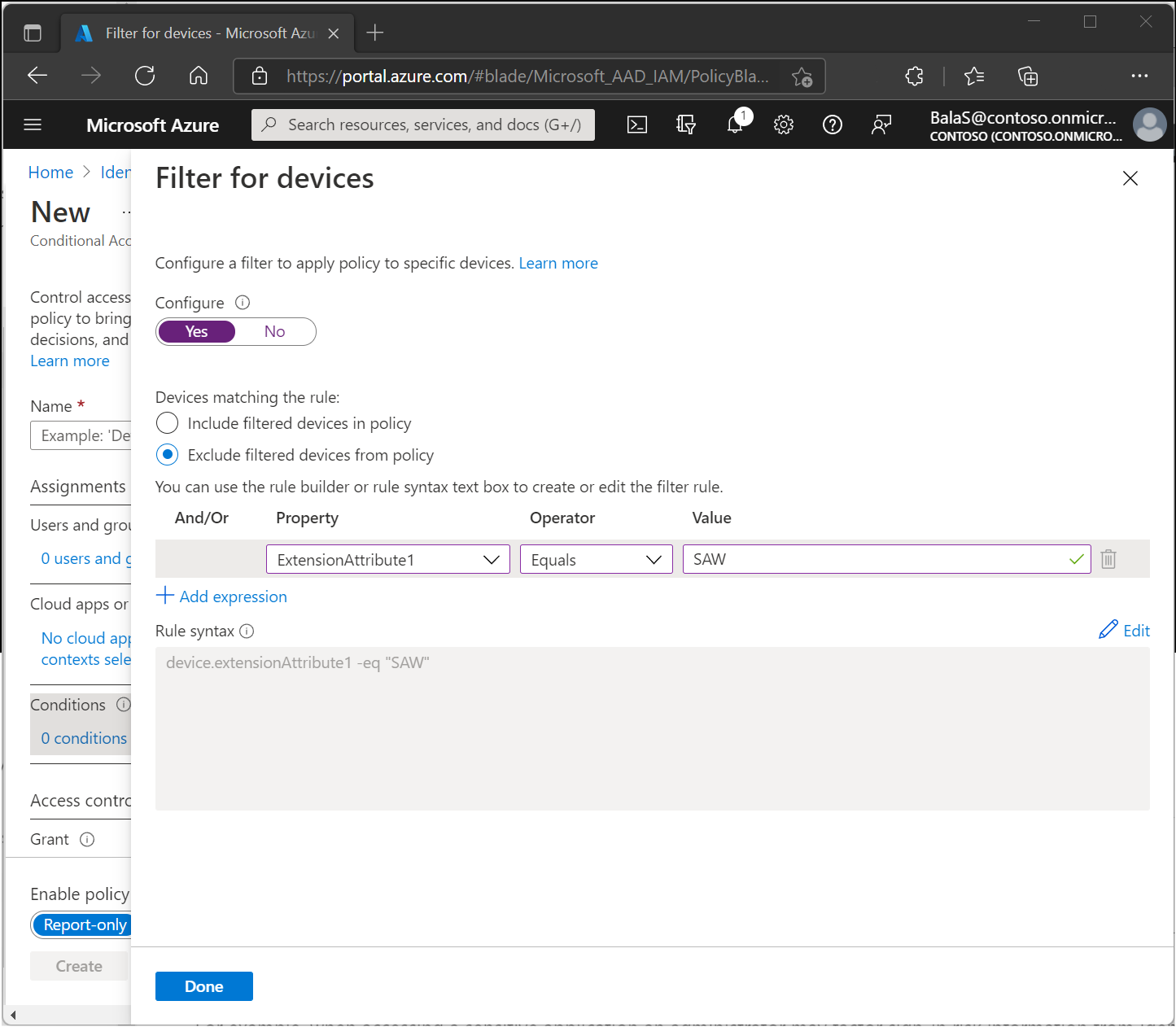

- Filtern Sie unter "Bedingungen" nach Geräten.

- Schalten Sie Konfigurieren auf Ja um.

- Legen Sie "Geräte" fest, die der Regel entsprechen , um gefilterte Geräte aus einer Richtlinie auszuschließen.

- Legen Sie die Eigenschaft auf

ExtensionAttribute1, den Operator aufEqualsund den Wert aufSAWfest. - Wählen Sie "Fertig" aus.

- Unter Zugriffssteuerungen>'Blockieren', wählen Sie Zugriff blockieren, und anschließend Auswählen.

- Bestätigen Sie Ihre Einstellungen und legen Sie "Richtlinie aktivieren" auf "Ein" fest.

- Wählen Sie "Erstellen" aus, um Ihre Richtlinie zu aktivieren.

Warnung

Richtlinien, die konforme Geräte erfordern, können Benutzer von Mac-, iOS- und Android-Geräten auffordern, bei der Richtlinienauswertung ein Gerätezertifikat auszuwählen, auch wenn die Gerätekonformität nicht erzwungen wird. Diese Aufforderungen können wiederholt werden, bis das Gerät konform ist.

Festlegen von Attributwerten

Das Festlegen von Erweiterungsattributen wird durch die Microsoft Graph-API ermöglicht. Weitere Informationen zum Festlegen von Geräteattributen finden Sie im Artikel "Update device".

Graph-API „Filter für Geräte“

Die API „Nach Geräten filtern“ ist derzeit im Microsoft Graph v1.0-Endpunkt verfügbar und kann über den Endpunkt https://graph.microsoft.com/v1.0/identity/conditionalaccess/policies/ aufgerufen werden. Sie können einen Filter für Geräte konfigurieren, wenn Sie eine neue Richtlinie für bedingten Zugriff erstellen. Sie können aber auch eine vorhandene Richtlinie aktualisieren, um „Filter für Geräte“ als Bedingung zu konfigurieren. Um eine vorhandene Richtlinie zu aktualisieren, können Sie einen Patchaufruf an den Microsoft Graph v1.0-Endpunkt senden und dabei die Richtlinien-ID einer vorhandenen Richtlinie anfügen und den folgenden Anforderungstext ausführen. Im hier gezeigten Beispiel wird das Konfigurieren einer Bedingung „Filter für Geräte“ veranschaulicht, durch die Geräte ausgeschlossen werden, die nicht als SAW-Geräte markiert sind. Die Regelsyntax kann aus mehreren Ausdrücken bestehen. Weitere Informationen zur Syntax finden Sie unter Regeln für dynamische Mitgliedschaftsgruppen für Gruppen in Microsoft Entra ID.

{

"conditions": {

"devices": {

"deviceFilter": {

"mode": "exclude",

"rule": "device.extensionAttribute1 -ne \"SAW\""

}

}

}

}

Unterstützte Operatoren und Geräteeigenschaften für Filter

Die folgenden Geräteattribute können mit der Bedingung „Filter für Geräte“ für den bedingten Zugriff verwendet werden.

Wichtig

Microsoft empfiehlt die Verwendung von mindestens einer vom System definierten oder durch den Administrator konfigurierbaren Geräteeigenschaft bei Verwendung von "Filter für Gerätebedingung" in bedingtem Zugriff.

Hinweis

Microsoft Entra ID verwendet die Geräteauthentifizierung zum Auswerten von Gerätefilterregeln. Bei einem Gerät, das nicht in Microsoft Entra ID registriert ist, werden alle Geräteeigenschaften als NULL-Werte betrachtet, und die Geräteattribute können nicht ermittelt werden, da das Gerät im Verzeichnis nicht vorhanden ist. Die beste Möglichkeit, Richtlinien auf nicht registrierte Geräte auszurichten, ist die Verwendung des negativen Operators, da die konfigurierte Filterregel angewendet würde. Wenn Sie einen positiven Operator verwenden, wird die Filterregel nur angewendet, wenn ein Gerät im Verzeichnis vorhanden ist und die konfigurierte Regel mit dem Attribut des Geräts übereinstimmt.

| Unterstützte Geräteattribute | Systemdefiniert oder vom Administrator konfiguriert | Unterstützte Operatoren | Unterstützte Werte | Beispiel |

|---|---|---|---|---|

| Geräte-ID | Ja | Gleich, Ungleich, In, NichtIn | Gültige „deviceId“, die eine GUID ist | (device.deviceid -eq "aaaaaa-0000-1111-2222-bbbbbbbbbbbb") |

| Anzeigename | Nein | Gleich, Ungleich, BeginntMit, BeginntNichtMit, EndetMit, EndetNichtMit, Beinhaltet, BeinhaltetNicht, In, NichtIn | Beliebige Zeichenfolge | (device.displayName -contains "ABC") |

| Geräteeigentum | Ja | Gleich, Ungleich | Unterstützte Werte sind „Persönlich“ für BYOD (Bring Your Own Devices) und „Unternehmen“ für unternehmenseigene Geräte | (device.deviceOwnership -eq "Company") |

| Einschreibungsprofilname | Ja | Gleich, Ungleich, BeginntMit, BeginntNichtMit, EndetMit, EndetNichtMit, Beinhaltet, BeinhaltetNicht, In, NichtIn | Dies wird von Microsoft Intune basierend auf dem Profil festgelegt, unter dem das Gerät zum Zeitpunkt der Registrierung registriert wurde. Es ist ein Zeichenfolgenwert, der vom Microsoft Intune-Administrator erstellt wird und dem Windows Autopilot, der Apple Automated Device Enrollment (ADE) oder dem Google-Registrierungsprofil entspricht, das auf das Gerät angewendet wurde. | (device.enrollmentProfileName -startsWith "AutoPilot-Profil") |

| istKonform | Ja | Gleich, Ungleich | Unterstützte Werte sind „True“ für kompatible Geräte und „False“ für nicht kompatible Geräte | (device.isCompliant -eq "Wahr") |

| Hersteller | Nein | Gleich, Ungleich, BeginntMit, BeginntNichtMit, EndetMit, EndetNichtMit, Beinhaltet, BeinhaltetNicht, In, NichtIn | Beliebige Zeichenfolge | (device.hersteller -startsWith "Microsoft") |

| mdmAppId | Ja | Gleich, Ungleich, In, NichtIn | Gültige MDM-Anwendungs-ID | (device.mdmAppId -in ["00001111-aaaa-2222-bbbb-3333cccc4444"]) |

| Modell | Nein | Gleich, Ungleich, BeginntMit, BeginntNichtMit, EndetMit, EndetNichtMit, Beinhaltet, BeinhaltetNicht, In, NichtIn | Beliebige Zeichenfolge | (Gerät.model -notContains "Surface") |

| Betriebssystem | Ja | Gleich, Ungleich, BeginntMit, BeginntNichtMit, EndetMit, EndetNichtMit, Beinhaltet, BeinhaltetNicht, In, NichtIn | Gültiges Betriebssystem (z. B. Windows, iOS oder Android) | (device.operatingSystem -eq "Windows-Betriebssystem") |

| Betriebssystemversion | Ja | Gleich, Ungleich, BeginntMit, BeginntNichtMit, EndetMit, EndetNichtMit, Beinhaltet, BeinhaltetNicht, In, NichtIn | Eine gültige Betriebssystemversion (z. B. 6.1 für Windows 7, 6.2 für Windows 8 oder 10.0 für Windows 10 und Windows 11) | (device.operatingSystemVersion -in ["10.0.18363", "10.0.19041", "10.0.19042", "10.0.22000"]) |

| physicalIds | Ja | Enthält, NichtEnthält | Beispiel: Alle Windows Autopilot-Geräte speichern ZTDId (eindeutiger Wert, der allen importierten Windows Autopilot-Geräten zugewiesen ist) in der PhysicalIds-Eigenschaft des Geräts. | (device.physicalIds -contains "[ZTDId]:value") |

| Profiltyp | Ja | Gleich, Ungleich | Gültiger Profiltyp, der für ein Gerät festgelegt ist. Unterstützte Werte: „RegisteredDevice“ (Standard), „SecureVM“ (für Windows-VMs, die in Azure mit Microsoft Entra-Anmeldung aktiviert sind), „Printer“ (für Drucker), „Shared“ (für freigegebene Geräte), „IoT“ (für IoT-Geräte) | (device.profileType -eq "Drucker") |

| Systemetiketten | Ja | Enthält, NichtEnthält | Liste der Bezeichnungen, die vom System auf das Gerät angewendet werden. Einige unterstützte Werte: „AzureResource“ (für Windows-VMs, die in Azure mit Microsoft Entra-Anmeldung aktiviert sind), „M365Managed“ (für Geräte mit Microsoft Managed Desktop-Verwaltung), „MultiUser“ (für freigegebene Geräte) | (device.systemLabels -contains "M365Managed") |

| Vertrauensart | Ja | Gleich, Ungleich | Gültiger registrierter Status für Geräte. Unterstützte Werte: „AzureAD“ (für in Microsoft Entra eingebundene Geräte), „ServerAD“ (für hybride in Microsoft Entra eingebundene Geräte), „Workplace“ (für in Microsoft Entra registrierten Geräte) | (device.trustType -eq "ServerAD") |

| Erweiterungsattribut1-15 | Ja | Gleich, Ungleich, BeginntMit, BeginntNichtMit, EndetMit, EndetNichtMit, Beinhaltet, BeinhaltetNicht, In, NichtIn | extensionAttributes1-15 sind Attribute, die Kunden für Geräteobjekte verwenden können. Kunden können alle Attribute des Typs „extensionAttributes1-15“ mit benutzerdefinierten Werten aktualisieren und sie in der Bedingung „Filter für Geräte“ für den bedingten Zugriff verwenden. Es kann ein beliebiger Zeichenfolgewert verwendet werden. | (device.extensionAttribute1 -eq "SAW") |

Warnung

Geräte müssen von Microsoft Intune verwaltet, kompatibel oder hybrid in Microsoft Entra eingebunden sein, damit ein Wert zum Zeitpunkt der Bewertung der Richtlinie für bedingten Zugriff in extensionAttributes1-15 verfügbar ist.

Hinweis

Wenn Sie komplexe Regeln erstellen oder zu viele individuelle Bezeichner wie „deviceid“ für Geräteidentitäten verwenden, sollten Sie „die maximale Länge für die Filterregel von 3072 Zeichen“ im Auge behalten.

Hinweis

Die Operatoren Contains und NotContains funktionieren je nach Attributtyp unterschiedlich. Bei Zeichenfolgenattributen wie operatingSystem und model gibt der Operator Contains an, ob eine angegebene Teilzeichenfolge innerhalb des Attributs auftritt. Bei Zeichenfolgenattributen wie physicalIds und systemLabels gibt der Operator Contains an, ob eine angegebene Teilzeichenfolge mit einer der gesamten Zeichenfolgen in der Sammlung übereinstimmt.

Verhalten von Richtlinien mit „Filter für Geräte“

Der Filter für den Gerätezustand für den bedingten Zugriff wertet richtlinienbasiert die Geräteattribute eines in Microsoft Entra ID registrierten Geräts aus. Darum ist es wichtig, die Umstände zu kennen, unter denen die Richtlinie angewendet bzw. nicht angewendet wird. In der folgenden Tabelle wird das Verhalten veranschaulicht, wenn die Bedingung „Nach Geräten filtern“ konfiguriert ist.

| Filter für Gerätezustand | Geräteregistrierungsstatus | Angewendeter Gerätefilter |

|---|---|---|

| Include-/Exclude-Modus mit positiven Operatoren (Equals, StartsWith, EndsWith, Contains, In) und Verwendung beliebiger Attribute | Nicht registriertes Gerät | Nein |

| Include-/Exclude-Modus mit positiven Operatoren (Equals, StartsWith, EndsWith, Contains, In) und Verwendung von Attributen mit Ausnahme von extensionAttributes1-15 | Registriertes Gerät | Ja, wenn die Kriterien erfüllt sind |

| Include-/Exclude-Modus mit positiven Operatoren (Equals, StartsWith, EndsWith, Contains, In) und Verwendung von Attributen einschließlich extensionAttributes1-15 | Registriertes Gerät, das von Intune verwaltet wird | Ja, wenn die Kriterien erfüllt sind |

| Include-/Exclude-Modus mit positiven Operatoren (Equals, StartsWith, EndsWith, Contains, In) und Verwendung von Attributen einschließlich extensionAttributes1-15 | Registriertes Gerät, das nicht von Intune verwaltet wird | Ja, wenn die Kriterien erfüllt sind. Bei der Verwendung von „extensionAttributes1-15“ gilt die Richtlinie, sofern das Gerät kompatibel oder hybrid in Microsoft Entra eingebunden ist |

| Include-/Exclude-Modus mit negativen Operatoren (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) und Verwendung beliebiger Attribute | Nicht registriertes Gerät | Ja |

| Include-/Exclude-Modus mit negativen Operatoren (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) und Verwendung beliebiger Attribute mit Ausnahme von extensionAttributes1-15 | Registriertes Gerät | Ja, wenn die Kriterien erfüllt sind |

| Include-/Exclude-Modus mit negativen Operatoren (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) und Verwendung beliebiger Attribute einschließlich extensionAttributes1-15 | Registriertes Gerät, das von Intune verwaltet wird | Ja, wenn die Kriterien erfüllt sind |

| Include-/Exclude-Modus mit negativen Operatoren (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) und Verwendung beliebiger Attribute einschließlich extensionAttributes1-15 | Registriertes Gerät, das nicht von Intune verwaltet wird | Ja, wenn die Kriterien erfüllt sind. Bei der Verwendung von „extensionAttributes1-15“ gilt die Richtlinie, sofern das Gerät kompatibel oder hybrid in Microsoft Entra eingebunden ist |