Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Administratoren können Anmeldeereignisse überwachen und behandeln, bei denen die Auswertung des kontinuierlichen Zugriffs (Continuous Access Evaluation, CAE) auf mehrere Arten angewendet wird.

Berichterstellung für die Anmeldung bei der fortlaufenden Zugriffsevaluierung

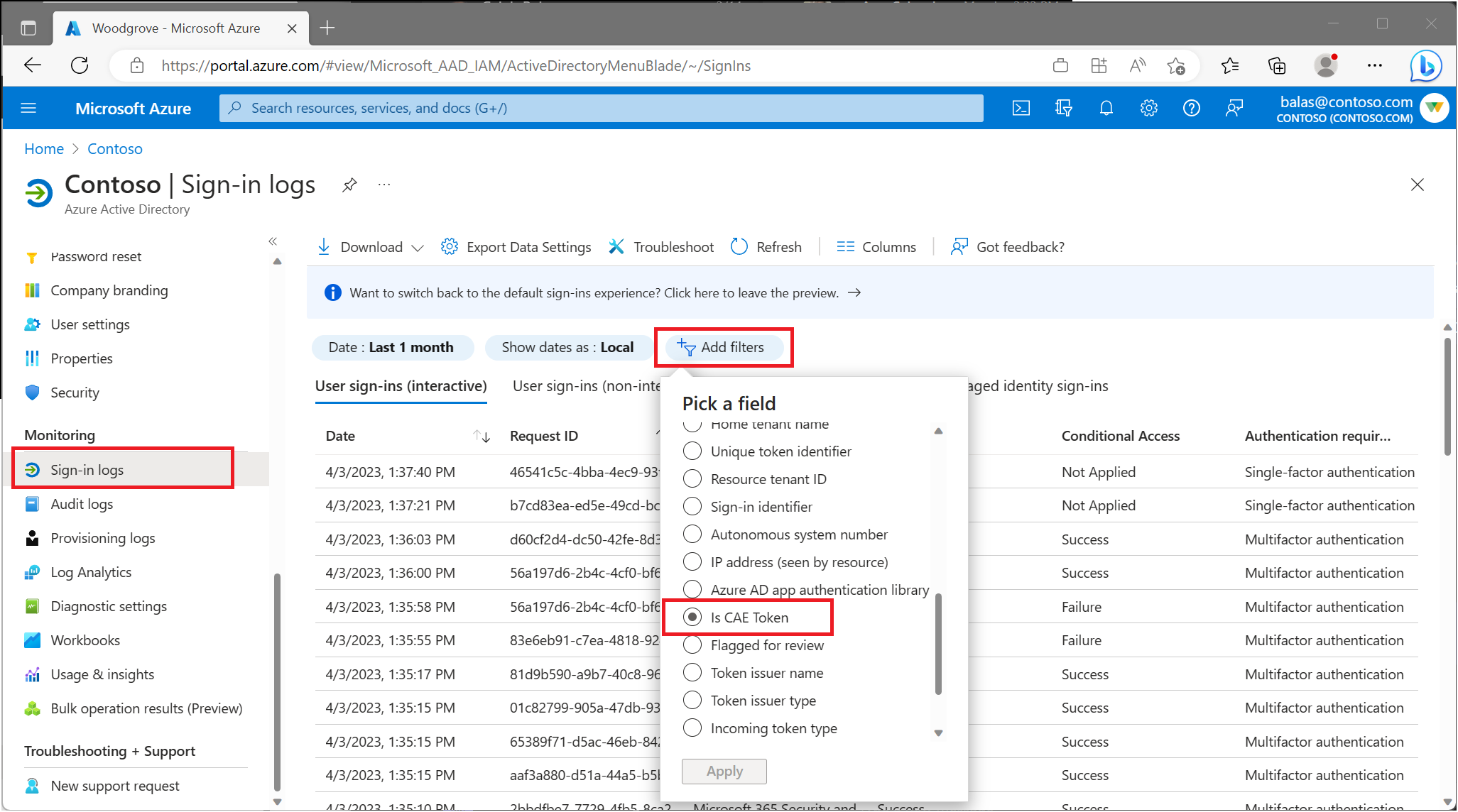

Administratoren können Benutzeranmeldungen überwachen, bei denen die Auswertung des kontinuierlichen Zugriffs (Continuous Access Evaluation, CAE) angewendet wird. Diese Informationen finden Sie in den Microsoft Entra-Anmeldeprotokollen:

- Melden Sie sich mindestens als Sicherheitsleser beim Microsoft Entra Admin Center an.

- Navigieren Sie zu

Entra ID Überwachung & Gesundheit Sign-In-Protokollen . - Wenden Sie den Is CAE Token-Filter an.

Von hier aus werden Administratoren Informationen zu den Anmeldeereignissen des Benutzers angezeigt. Wählen Sie eine beliebige Anmeldung aus, um Details zur Sitzung anzuzeigen, z. B. welche Richtlinien für bedingten Zugriff angewendet wurden und ob CAE aktiviert ist.

Für jede Authentifizierung gibt es mehrere Anmeldeanforderungen. Einige befinden sich auf der interaktiven Registerkarte, während andere sich auf der nicht interaktiven Registerkarte befinden. CAE ist nur für eine der Anforderungen als "wahr" gekennzeichnet und kann sich entweder auf der interaktiven oder nicht interaktiven Registerkarte befinden. Administratoren müssen beide Registerkarten überprüfen, um zu bestätigen, ob die Authentifizierung des Benutzers CAE-aktiviert wurde oder nicht.

Suchen nach bestimmten Anmeldeversuchen

Anmeldeprotokolle zeigen Erfolgs- und Fehlerereignisse an. Verwenden Sie Filter, um Ihre Suche einzugrenzen. Wenn sich beispielsweise ein Benutzer bei Teams anmeldet, wenden Sie den Anwendungsfilter an, und legen Sie ihn auf Teams fest. Administratoren müssen möglicherweise die Anmeldungen über interaktive und nicht interaktive Registerkarten überprüfen, um die spezifische Anmeldung zu finden. Um die Suche weiter einzuschränken, können Administratoren mehrere Filter anwenden.

Arbeitsmappen für die fortlaufende Zugriffsevaluierung

Mit der Arbeitsmappe "Einblicke zur kontinuierlichen Zugriffsauswertung" können Administratoren CaE-Nutzungseinblicke für ihre Mandanten anzeigen und überwachen. In der Tabelle sind Authentifizierungsversuche mit IP-Nichtübereinstimmungen aufgeführt. Diese Arbeitsmappe ist als Vorlage unter der Kategorie "Bedingter Zugriff" verfügbar.

Zugreifen auf die CAE-Arbeitsmappenvorlage

Sie müssen die Log Analytics-Integration abschließen, bevor Arbeitsmappen angezeigt werden. Informationen zum Streamen von Microsoft Entra-Anmeldeprotokollen in einen Log Analytics-Arbeitsbereich finden Sie unter Integrieren von Microsoft Entra-Protokollen in Azure Monitor-Protokolle.

- Melden Sie sich mindestens als Sicherheitsleser beim Microsoft Entra Admin Center an.

- Navigieren Sie zu Entra ID>Überwachung & Integrität>Arbeitsmappen.

- Suchen Sie unter "Öffentliche Vorlagen" nach Erkenntnissen zur Kontinuierlichen Zugriffsauswertung.

Die Arbeitsmappe " Insights für kontinuierliche Zugriffsauswertung" enthält die folgende Tabelle:

Mögliche IP-Adressenkonflikt zwischen Microsoft Entra ID und Ressourcenanbieter

Die mögliche IP-Adresskonflikt zwischen der Microsoft Entra-ID und der Ressourcenanbietertabelle ermöglicht Administratoren, Sitzungen zu untersuchen, in denen die von Microsoft Entra ID erkannte IP-Adresse nicht mit der ip-Adresse übereinstimmt, die vom Ressourcenanbieter erkannt wurde.

In dieser Arbeitsmappentabelle werden diese Szenarien hervorgehoben, indem die entsprechenden IP-Adressen angezeigt werden und ob während der Sitzung ein CAE-Token ausgestellt wurde.

Erkenntnisse aus kontinuierlicher Zugriffsauswertung pro Anmeldung

Die kontinuierlichen Zugriffsauswertungs-Erkenntnisse pro Anmeldeseite in der Arbeitsmappe verbinden mehrere Anforderungen aus den Anmeldeprotokollen und stellen eine einzelne Anforderung dar, bei der ein CAE-Token ausgestellt wurde.

Diese Arbeitsmappe ist beispielsweise hilfreich, wenn ein Benutzer Outlook auf dem Desktop öffnet und versucht, auf Ressourcen in Exchange Online zuzugreifen. Diese Anmeldeaktion kann mehreren interaktiven und nicht interaktiven Anmeldeanforderungen in den Protokollen zugeordnet werden, was die Diagnose von Problemen erschweren kann.

IP-Adresskonfiguration

Ihr Identitätsanbieter und Ressourcenanbieter sehen möglicherweise unterschiedliche IP-Adressen. Dieser Konflikt kann aus den folgenden Gründen auftreten:

- Ihr Netzwerk implementiert Split-Tunneling.

- Ihr Ressourcenanbieter verwendet eine IPv6-Adresse, und Microsoft Entra-ID verwendet eine IPv4-Adresse.

- Aufgrund von Netzwerkkonfigurationen sieht die Microsoft Entra-ID eine IP-Adresse vom Client, und Ihr Ressourcenanbieter sieht eine andere IP-Adresse als der Client.

Wenn dieses Szenario in Ihrer Umgebung vorhanden ist, um endlose Schleifen zu vermeiden, gibt Die Microsoft Entra-ID ein einstündiges CAE-Token aus und erzwingt während dieses Zeitraums keine Änderung des Clientstandorts. Selbst in diesem Fall wird die Sicherheit im Vergleich zu herkömmlichen einstündigen Token verbessert, da wir die anderen Ereignisse neben Änderungsereignissen des Clientstandorts noch auswerten.

Administratoren können Datensätze nach Zeitraum und Anwendung gefiltert anzeigen und die Anzahl der nicht übereinstimmenden IPs vergleichen, die mit der Gesamtzahl der Anmeldungen während eines angegebenen Zeitraums erkannt wurden.

Um die Blockierung von Benutzern aufzuheben, können Administratoren bestimmten IP-Adressen zu einem vertrauenswürdigen benannten Speicherort hinzufügen.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Administrator für bedingten Zugriff an.

- Navigieren Sie zu Entra ID>bedingter Zugriff>Benannte Speicherorte. Hier können Sie vertrauenswürdige IP-Standorte erstellen oder aktualisieren.

Hinweis

Bevor Sie eine IP-Adresse als vertrauenswürdigen benannten Speicherort hinzufügen, vergewissern Sie sich, dass die IP-Adresse zur beabsichtigten Organisation gehört.

Weitere Informationen zu benannten Speicherorten finden Sie unter Verwenden der Standortbedingung.

Verwandte Inhalte

- Integrieren von Microsoft Entra-Protokollen in Azure Monitor-Protokolle

- Erfahren Sie mehr über die Verwendung der Standortbedingung.

- Erkunden Sie die kontinuierliche Zugriffsauswertung.