Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

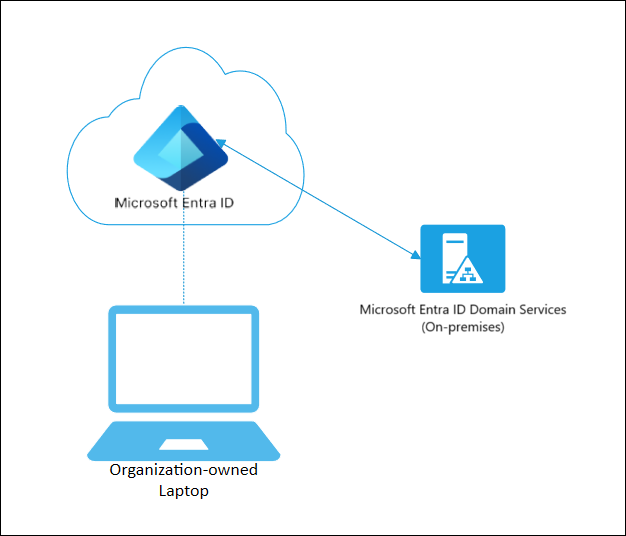

Jede Organisation kann unabhängig von ihrer Größe oder Branche in Microsoft Entra eingebundene Geräte bereitstellen. Microsoft Entra Join funktioniert sogar in Hybridumgebungen und ermöglicht den Zugriff auf cloudbasierte und lokale Anwendungen und Ressourcen.

| Microsoft Entra-Einbindung | Beschreibung |

|---|---|

| Definition | Nur eingebunden in Microsoft Entra ID und ein Organisationskonto muss für die Anmeldung am Gerät verwendet werden |

| Hauptzielgruppe | Geeignet für Cloud-Only- sowie Hybridorganisationen |

| Anwendbar für alle Benutzer einer Organisation. | |

| Gerätebesitz | Organisation |

| Betriebssysteme | Alle Windows 11- und Windows 10-Geräte mit Ausnahme von Home-Editionen |

| Virtuelle Windows Enterprise-Computer mit mehreren Sitzungen, die in Azure und Windows Server 2019 ausgeführt werden, und neuere virtuelle Computer, die in Azure ausgeführt werden (Server Core wird nicht unterstützt) | |

| (Public Preview) Apple-Geräte mit macOS 13 oder höher | |

| Bereitstellung | Self-Service: Out of Box Experience (OOBE) von Windows oder Einstellungen |

| Massenregistrierung | |

| Windows Autopilot | |

| (Public Preview) Automatisierte Geräteregistrierung von Apple (gilt nur für Apple-Geräte) | |

| Anmeldeoptionen für Gerät | Organisationskonten mit: |

| Kennwort | |

| Kennwortlose Optionen wie Windows Hello for Business, Plattformanmeldeinformationen für macOS (Public Preview) und FIDO2.0-Sicherheitsschlüssel. | |

| Geräteverwaltung | Mobile Geräteverwaltung (z. B. Microsoft Intune) |

| Eigenständige Configuration Manager-Version oder kombinierte Verwaltung mit Microsoft Intune | |

| Wichtige Funktionen | Einmaliges Anmelden (Single Sign-On, SSO) für Cloud- und lokale Ressourcen |

| Bedingter Zugriff über die MDM-Registrierung (Mobile Device Management, Verwaltung mobiler Geräte) und Compliancebewertung | |

| Self-Service-Kennwortzurücksetzung und Windows Hello-PIN-Zurücksetzung auf dem Sperrbildschirm |

Sie melden sich mit einem Microsoft Entra-Konto bei mit Microsoft Entra verknüpften Geräten an. Der Zugriff auf Ressourcen kann anhand Ihres Kontos und den auf das Gerät angewendeten Richtlinien für bedingten Zugriff gesteuert werden.

Administratoren können Microsoft Entra eingebundene Geräte mithilfe von MDM-Tools (Tools für die Verwaltung mobiler Geräte) wie Microsoft Intune oder in Co-Verwaltungsszenarien mithilfe des Microsoft Configuration Manager sichern und weiter steuern. Diese Tools bieten eine Möglichkeit, Konfigurationen zu erzwingen, die für die Organisation erforderlich sind. Dazu zählen:

- Erzwingen der Speicherverschlüsselung

- Kennwortkomplexität

- Softwareinstallation

- Softwareupdates

Administratoren können Organisationsanwendungen unter Verwendung von Configuration Manager zum Verwalten von Apps aus dem Microsoft Store für Unternehmen und Bildungseinrichtungen für in Microsoft Entra eingebundene Geräte zur Verfügung stellen.

Microsoft Entra Join kann über Self-Service-Optionen wie der Windows-Willkommensseite (OOBE), der Massenregistrierung, der automatisierten Geräteregistrierung von Apple (Public Preview)oder Windows Autopilot durchgeführt werden.

Mit Geräten, die in Microsoft Entra eingebunden sind, kann weiterhin der Single Sign-On-Zugriff auf lokale Ressourcen beibehalten werden, wenn sie sich im Netzwerk der Organisation befinden. Geräte, die in Microsoft Entra eingebunden sind, können weiterhin bei lokalen Servern authentifiziert werden, z. B. für Datei-, Druck- und anderen Anwendungen.

Szenarien

Microsoft Entra Join kann in verschiedenen Szenarien wie den folgenden verwendet werden:

- Sie möchten mit Microsoft Entra ID und MDM für die Verwaltung mobiler Geräte wie Intune zu einer cloudbasierten Infrastruktur wechseln.

- Sie können keinen lokalen Domänenbeitritt verwenden, wenn Sie z. B. mobile Geräte wie Tablets oder Telefone steuern möchten.

- Ihre Benutzer und Benutzerinnen müssen hauptsächlich auf Microsoft 365 oder andere bei Microsoft Entra ID integrierte SaaS-Apps (Software-as-a-Service) zugreifen.

- Sie möchten eine Gruppe von Benutzern in Microsoft Entra ID anstatt in Active Directory verwalten. Dieses Szenario kann beispielsweise für Saisonkräfte, Auftragnehmer oder Kursteilnehmer gelten.

- Sie möchten Beitrittsfunktionen für Mitarbeiter bereitstellen, die von zu Hause oder in entfernten Niederlassungen mit eingeschränkter lokaler Infrastruktur tätig sind.

Sie können Microsoft Entra Join für alle Windows 11- und Windows 10-Geräte (mit Ausnahme von Home-Editionen) konfigurieren.

Ziel von in Microsoft Entra eingebundenen Geräten ist die Vereinfachung folgender Elemente:

- Windows- und macOS-Bereitstellungen unternehmenseigener Geräte

- Zugriff auf Unternehmens-Apps und Unternehmensressourcen über jegliche Windows- oder macOS-Geräte

- Cloudbasierte Verwaltung von unternehmenseigenen Geräten

- Benutzer*innen melden sich auf ihren Geräten mit ihrer Microsoft Entra ID oder ihren synchronisierten Active Directory-Geschäfts- oder Schulkonten an.

Microsoft Entra Join kann mit einer der folgenden Methoden bereitgestellt werden:

- Windows Autopilot

- Massenbereitstellung

- Self-service-Erfahrung

- Automatisierte Geräteregistrierung von Apple (Public Preview)

Zugehöriger Inhalt

- Planen Ihrer Microsoft Entra-Join-Implementierung

- Co-Verwaltung mit Konfigurations-Manager und Microsoft Intune

- Verwalten der lokalen Administratorengruppe bei mit Microsoft Entra verbundenen Geräten

- Verwalten von Geräteidentitäten

- Verwalten veralteter Geräte in Microsoft Entra ID

- macOS Plattform Single Sign-on (Vorschau)