Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Für Hybridumgebungen kann ein Microsoft Entra-Mandant so konfiguriert werden, dass er mit einer lokalen Active Directory Domain Services (AD DS)-Umgebung mit Microsoft Entra Connect synchronisiert wird. Standardmäßig synchronisiert Microsoft Entra Connect keine älteren NT LAN Manager (NTLM) und Kerberos-Kennworthashes, die für Microsoft Entra Domain Services erforderlich sind.

Um Domänendienste mit Konten zu verwenden, die aus einer lokalen AD DS-Umgebung synchronisiert werden, müssen Sie Microsoft Entra Connect so konfigurieren, dass diese Kennworthashes synchronisiert werden, die für die NTLM- und Kerberos-Authentifizierung erforderlich sind. Nachdem Microsoft Entra Connect konfiguriert wurde, synchronisiert ein lokales Kontoerstellungs- oder Kennwortänderungsereignis auch die veralteten Kennworthashes mit der Microsoft Entra ID.

Sie müssen diese Schritte nicht ausführen, wenn Sie reine Cloudkonten ohne lokale AD DS-Umgebung verwenden.

In diesem Tutorial erfahren Sie Folgendes:

- Warum ältere NTLM- und Kerberos-Kennworthashes erforderlich sind

- So konfigurieren Sie die alte Kennworthash-Synchronisierung für Microsoft Entra Connect

Wenn Sie nicht über ein Azure-Abonnement verfügen, erstellen Sie ein Konto , bevor Sie beginnen.

Voraussetzungen

Für dieses Tutorial benötigen Sie die folgenden Ressourcen:

- Ein aktives Azure-Abonnement.

- Wenn Sie nicht über ein Azure-Abonnement verfügen, erstellen Sie ein Konto.

- Ein Microsoft Entra-Mandant, der mit Ihrem Abonnement verknüpft ist und mit einem lokalen Verzeichnis über Microsoft Entra Connect synchronisiert wird.

- Eine verwaltete Domäne von Microsoft Entra Domain Services ist in Ihrem Microsoft Entra-Mandanten aktiviert und konfiguriert.

Passworthash-Synchronisierung mit Microsoft Entra Connect

Microsoft Entra Connect wird verwendet, um Objekte wie Benutzerkonten und Gruppen aus einer lokalen AD DS-Umgebung mit einem Microsoft Entra-Mandanten zu synchronisieren. Im Rahmen des Prozesses ermöglicht die Kennworthashsynchronisierung Konten die Verwendung desselben Kennworts in der lokalen AD DS-Umgebung und der Microsoft Entra-ID.

Um Benutzer in der verwalteten Domäne zu authentifizieren, benötigen die Domänendienste Passworthashes in einem Format, das für die NTLM- und Kerberos-Authentifizierung geeignet ist. Die Microsoft Entra-ID speichert Kennworthashes nicht im Format, das für die NTLM- oder Kerberos-Authentifizierung erforderlich ist, bis Sie Domänendienste für Ihren Mandanten aktivieren. Aus Sicherheitsgründen speichert Microsoft Entra ID Kennwörter nicht als Klartext. Daher kann Microsoft Entra ID diese NTLM- oder Kerberos-Kennworthashes nicht automatisch auf der Grundlage bereits vorhandener Anmeldeinformationen von Benutzern generieren.

Microsoft Entra Connect kann so konfiguriert werden, dass die erforderlichen NTLM- oder Kerberos-Passworthashes für Domänendienste synchronisiert werden. Stellen Sie sicher, dass Sie die Schritte zum Aktivieren von Microsoft Entra Connect für die Kennworthashsynchronisierung abgeschlossen haben. Wenn Sie über eine vorhandene Instanz von Microsoft Entra Connect verfügen, laden Sie die neueste Version herunter und aktualisieren Sie diese, um sicherzustellen, dass Sie die Legacy-Kennwort-Hashes für NTLM und Kerberos synchronisieren können. Diese Funktionalität ist in frühen Versionen von Microsoft Entra Connect oder mit dem älteren DirSync-Tool nicht verfügbar. Microsoft Entra Connect , Version 1.1.614.0 oder höher, ist erforderlich.

Von Bedeutung

Microsoft Entra Connect sollte nur für die Synchronisierung mit lokalen AD DS-Umgebungen installiert und konfiguriert werden. Es wird nicht unterstützt, Microsoft Entra Connect in einer verwalteten Domäne für Domänendienste zu installieren, um Objekte wieder mit Microsoft Entra ID zu synchronisieren.

Aktivieren der Synchronisierung von Kennworthashes

Wenn Microsoft Entra Connect installiert und für die Synchronisierung mit der Microsoft Entra-ID konfiguriert ist, konfigurieren Sie jetzt die alte Kennworthashsynchronisierung für NTLM und Kerberos. Ein PowerShell-Skript wird verwendet, um die erforderlichen Einstellungen zu konfigurieren und dann eine vollständige Kennwortsynchronisierung mit Microsoft Entra ID zu starten. Wenn der Prozess der Synchronisierung von Kennworthashes durch Microsoft Entra Connect abgeschlossen ist, können sich Benutzer über Verzeichnisdienste bei Anwendungen anmelden, die ältere Kennworthashes wie NTLM oder Kerberos verwenden.

Öffnen Sie auf dem Computer, auf dem Microsoft Entra Connect installiert ist, im Startmenü den Microsoft Entra Connect-Synchronisierungsdienst>.

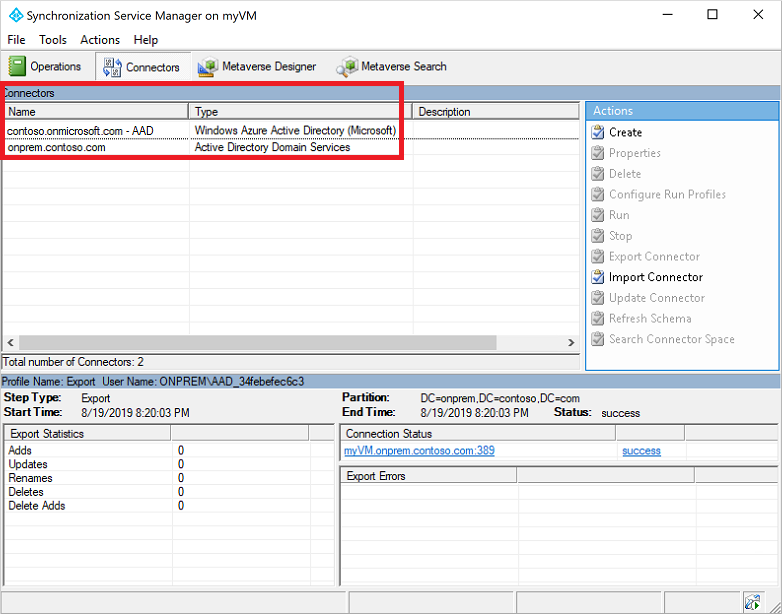

Wählen Sie die Registerkarte "Verbinder " aus. Die Verbindungsinformationen, die zum Herstellen der Synchronisierung zwischen der lokalen AD DS-Umgebung und der Microsoft Entra-ID verwendet werden, werden aufgeführt.

Der Typ gibt entweder die Windows-Entra-ID (Microsoft) für den Microsoft Entra-Connector oder die Active Directory-Domänendienste für den lokalen AD DS-Connector an. Notieren Sie sich die Connectornamen, die im PowerShell-Skript im nächsten Schritt verwendet werden sollen.

In diesem Beispielfoto werden die folgenden Connectors verwendet:

- Der Microsoft Entra-Connector heißt contoso.onmicrosoft.com – Microsoft Entra ID

- Der lokale AD DS-Verbinder wird onprem.contoso.com genannt

Kopieren Sie das folgende PowerShell-Skript, und fügen Sie es auf den Computer ein, auf dem Microsoft Entra Connect installiert ist. Das Skript löst eine vollständige Kennwortsynchronisierung aus, die Legacy-Kennworthashes enthält. Aktualisieren Sie die

$azureadConnectorUnd$adConnectorVariablen mit den Connectornamen aus dem vorherigen Schritt.Führen Sie dieses Skript für jede AD-Gesamtstruktur aus, um lokale Konto-NTLM- und Kerberos-Kennworthashes mit Microsoft Entra ID zu synchronisieren.

# Define the Azure AD Connect connector names and import the required PowerShell module $azureadConnector = "<CASE SENSITIVE AZURE AD CONNECTOR NAME>" $adConnector = "<CASE SENSITIVE AD DS CONNECTOR NAME>" Import-Module "C:\Program Files\Microsoft Azure AD Sync\Bin\ADSync\ADSync.psd1" Import-Module "C:\Program Files\Microsoft Azure Active Directory Connect\AdSyncConfig\AdSyncConfig.psm1" # Create a new ForceFullPasswordSync configuration parameter object then # update the existing connector with this new configuration $c = Get-ADSyncConnector -Name $adConnector $p = New-Object Microsoft.IdentityManagement.PowerShell.ObjectModel.ConfigurationParameter "Microsoft.Synchronize.ForceFullPasswordSync", String, ConnectorGlobal, $null, $null, $null $p.Value = 1 $c.GlobalParameters.Remove($p.Name) $c.GlobalParameters.Add($p) $c = Add-ADSyncConnector -Connector $c # Disable and re-enable Azure AD Connect to force a full password synchronization Set-ADSyncAADPasswordSyncConfiguration -SourceConnector $adConnector -TargetConnector $azureadConnector -Enable $false Set-ADSyncAADPasswordSyncConfiguration -SourceConnector $adConnector -TargetConnector $azureadConnector -Enable $trueJe nach Größe Ihres Verzeichnisses in Bezug auf die Anzahl der Konten und Gruppen kann die Synchronisierung der älteren Kennworthashes mit microsoft Entra ID einige Zeit in Anspruch nehmen. Die Kennwörter werden dann mit der verwalteten Domäne synchronisiert, nachdem sie mit der Microsoft Entra-ID synchronisiert wurden.

Nächste Schritte

In diesem Lernprogramm haben Sie folgendes gelernt:

- Warum ältere NTLM- und Kerberos-Kennworthashes noch erforderlich sind

- So konfigurieren Sie die Legacy-Kennworthash-Synchronisierung für Microsoft Entra Connect