Ereignisse

9. Apr., 15 Uhr - 10. Apr., 12 Uhr

Code the Future with AI and connect with Java peers and experts at JDConf 2025.

Jetzt registrierenDieser Browser wird nicht mehr unterstützt.

Führen Sie ein Upgrade auf Microsoft Edge durch, um die neuesten Features, Sicherheitsupdates und den technischen Support zu nutzen.

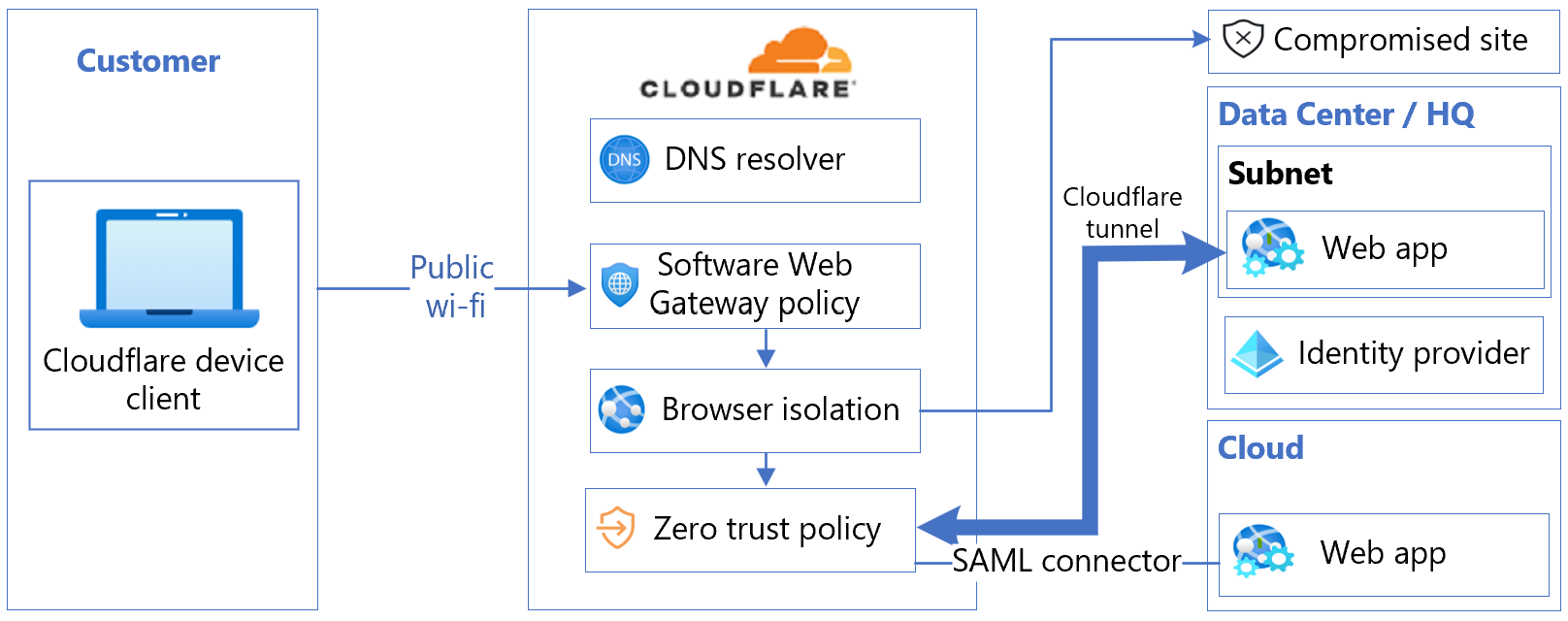

In diesem Tutorial erfahren Sie, wie Sie Microsoft Entra ID mit Cloudflare Zero Trust integrieren. Erstellen Sie Regeln auf der Grundlage von Benutzeridentität und Gruppenmitgliedschaft. Benutzer authentifizieren sich mit Microsoft Entra-Anmeldeinformationen und verbinden sich mit durch Zero Trust geschützten Anwendungen.

Cloudflare Zero Trust Access hilft bei der Erzwingung des Standardwerts „Verweigern“ und von Zero-Trust-Regeln, die den Zugriff auf Unternehmensanwendungen, private IP-Adressen und Hostnamen beschränken. Dieses Feature verbindet Benutzer schneller und sicherer als ein virtuelles privates Netzwerk (VPN). Organisationen können mehrere Identitätsanbieter (Identity Providers, IdPs) verwenden und so Reibungsverluste bei der Zusammenarbeit mit Partnern oder Auftragnehmern verringern.

Um einen IdP als Anmeldemethode hinzufügen, melden Sie sich auf der Cloudflare-Anmeldeseite und Microsoft Entra ID bei Cloudflare an.

Das folgende Architekturdiagramm zeigt die Implementierung.

Integrieren Sie ein Cloudflare Zero Trust-Konto mit einer Instanz von Microsoft Entra ID.

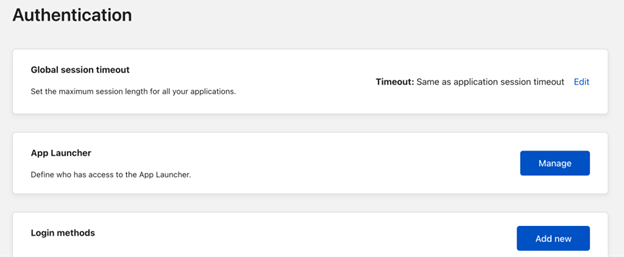

Melden Sie sich beim Cloudflare Zero Trust-Dashboard auf der Cloudflare-Anmeldeseite an.

Navigieren zu Einstellungen.

Wählen Sie Authentifizierung aus.

Wählen Sie für Anmeldemethoden die Option Neu hinzufügen aus.

Wählen Sie unter Identitätsanbieter auswählen die Option Microsoft Entra ID aus.

Das Dialogfeld Azure-ID hinzufügen wird angezeigt.

Geben Sie die Anmeldeinformationen für die Microsoft Entra-Instanz ein, und treffen Sie die notwendigen Auswahlen.

Wählen Sie Speichern aus.

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

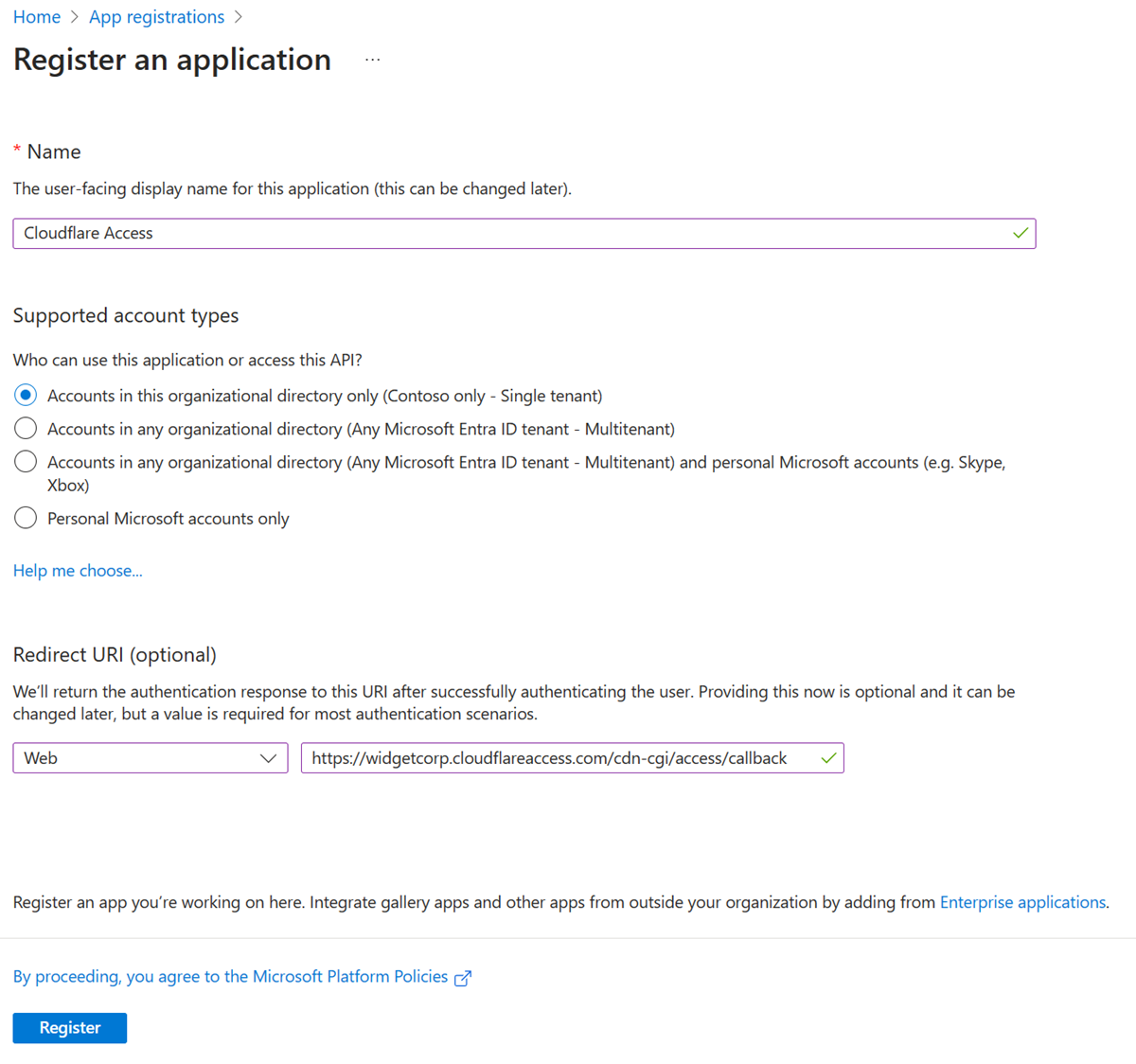

Befolgen Sie die Anweisungen in den folgenden drei Abschnitten, um Cloudflare bei Microsoft Entra ID zu registrieren.

https://<your-team-name>.cloudflareaccess.com/cdn-cgi/access/callbackWeitere Informationen finden Sie in der Definition für die Teamdomäne im Cloudflare-Glossar.

Kopieren Sie auf dem Bildschirm Cloudflare Access unter Grundlagen die Anwendungs-ID (Client-ID) und die Verzeichnis-ID (Mandanten-ID).

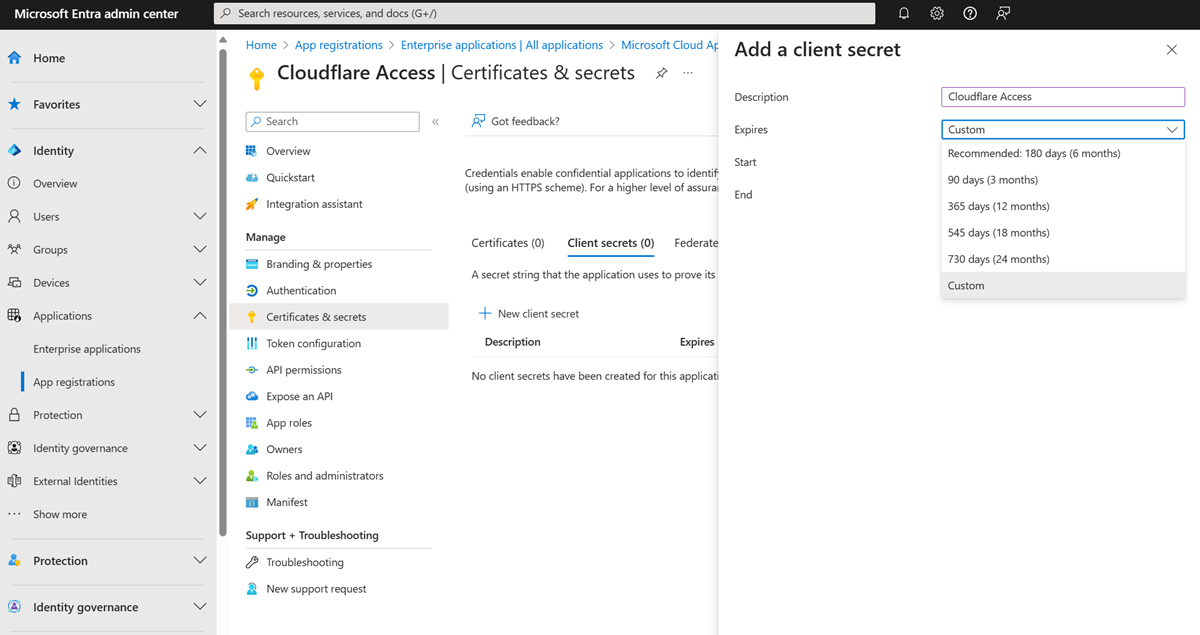

Wählen Sie im linken Menü unter Verwalten die Option Zertifikate und Geheimnisse aus.

Wählen Sie unter Geheime Clientschlüssel die Option + Neuer geheimer Clientschlüssel.

Geben Sie unter Beschreibung den geheimen Clientschlüssel ein.

Wählen Sie unter Ablauf ein Ablaufdatum aus.

Wählen Sie Hinzufügen.

Kopieren Sie unter Geheimer Clientschlüssel den Wert aus dem Feld Wert. Betrachten Sie den Wert als ein Anwendungskennwort. Der Beispielwert wird angezeigt, Azure-Werte werden in der Cloudflare Access-Konfiguration angezeigt.

Wählen Sie im linken Menü API-Berechtigungen aus.

Wählen Sie + Berechtigung hinzufügen aus.

Wählen Sie unter API auswählen die Option Microsoft Graph aus.

Wählen Sie Delegierte Berechtigungen für die folgenden Berechtigungen aus:

Wählen Sie unter Verwalten die Option + API-Berechtigungen aus.

Wählen Sie Administratoreinwilligung erteilen für aus.

Navigieren Sie im Cloudflare Zero Trust-Dashboard zu Einstellungen > Authentifizierung.

Wählen Sie unter Anmeldemethoden die Option Neu hinzufügen aus.

Wählen Sie Microsoft Entra ID aus.

Geben Sie die Werte für Anwendungs-ID, Anwendungsgeheimnis und Verzeichnis-ID ein.

Wählen Sie Speichern aus.

Hinweis

Wählen Sie für Microsoft Entra-Gruppen unter Microsoft Entra-Identitätsanbieter bearbeiten, für Gruppen unterstützen die Option Ein aus.

Navigieren Sie im Cloudflare Zero Trust-Dashboard zu Einstellungen>Authentifizierung.

Wählen Sie unter Anmeldemethoden für Microsoft Entra ID die Option Test aus.

Geben Sie die Microsoft Entra-Anmeldeinformationen ein.

Die Meldung Ihre Verbindung funktioniert wird angezeigt.

Ereignisse

9. Apr., 15 Uhr - 10. Apr., 12 Uhr

Code the Future with AI and connect with Java peers and experts at JDConf 2025.

Jetzt registrierenTraining

Modul

Sichern von Identitäten mit Microsoft Entra ID - Training

Verwenden Sie Microsoft Entra ID, um Ihre internen und externen Identitäten sowie Kundenidentitäten zu sichern.

Zertifizierung

Microsoft Certified: Identity and Access Administrator Associate - Certifications

Veranschaulichen der Features von Microsoft Entra ID, um Identitätslösungen zu modernisieren sowie Hybridlösungen und Identitätsgovernance zu implementieren

Dokumentation

Konfigurieren Sie den bedingten Zugriff, um Anwendungs- und Benutzerrichtlinien in Cloudflare Access zu erzwingen.