Erteilen einer mandantenweiten Administratoreinwilligung für eine Anwendung

In diesem Artikel erfahren Sie, wie Sie einer Anwendung in Microsoft Entra ID eine mandantenweite Administratoreinwilligung erteilen. Informationen zum Konfigurieren einzelner Benutzereinwilligungseinstellungen finden Sie unter Konfigurieren der Art und Weise, wie Endbenutzer Anwendungen zustimmen können.

Wenn Sie einer Anwendung eine mandantenweite Administratoreinwilligung erteilen, gewähren Sie der Anwendung Zugriff auf die im Namen der gesamten Organisation angeforderten Berechtigungen. Das Erteilen der Administratoreinwilligung im Namen einer Organisation ist ein sensibler Vorgang, der dem Herausgeber der Anwendung möglicherweise Zugriff auf wichtige Teile der Unternehmensdaten oder die Berechtigung zum Durchführen von Vorgängen mit umfassenden Berechtigungen gewährt. Beispiele für solche Vorgänge sind die Rollenverwaltung, Vollzugriff auf alle Postfächer oder alle Websites und die Berechtigung für vollständige Benutzeridentitätswechsel. Daher müssen Sie die von der Anwendung angeforderten Berechtigungen sorgfältig prüfen, bevor Sie Ihre Zustimmung erteilen.

Standardmäßig ermöglicht das Erteilen der mandantenweiten Administratoreinwilligung für eine Anwendung allen Benutzern den Zugriff auf die Anwendung, sofern er nicht anderweitig eingeschränkt wurde. Um einzuschränken, welche Benutzer sich bei einer Anwendung anmelden können, konfigurieren Sie die Anwendung so, dass eine Benutzerzuweisung erforderlich ist, und weisen Sie der Anwendung dann Benutzer oder Gruppen zu.

Wichtig

Durch das Erteilen der mandantenweiten Administratoreinwilligung werden möglicherweise Berechtigungen widerrufen, die bereits mandantenweit für diese Anwendung erteilt wurden. Berechtigungen, die Benutzer bereits in ihrem eigenen Namen erteilt haben, sind davon nicht betroffen.

Voraussetzungen

Zum Erteilen einer mandantenweiten Administratoreinwilligung müssen Sie sich als Benutzer anmelden, der zum Zustimmen im Namen der Organisation autorisiert ist.

Folgendes ist zum Erteilen einer mandantenweiten Administratoreinwilligung erforderlich:

Ein Microsoft Entra-Benutzerkonto mit einer der folgenden Rollen:

- „Administrator für privilegierte Rollen“, um Einwilligung für Apps zu erteilen, die eine Berechtigung für eine beliebige API anfordern.

- Cloudanwendungsadministrator oder Anwendungsadministrator, um Einwilligung für Apps zu erteilen, die eine Berechtigung für eine beliebige API anfordern, mit Ausnahme von Microsoft Graph-App-Rollen (Anwendungsberechtigungen).

- Eine benutzerdefinierte Verzeichnisrolle, die die Berechtigung zum Erteilen von Berechtigungen für Anwendungen für die von der Anwendung benötigten Berechtigungen enthält

Erteilen einer mandantenweiten Administratoreinwilligung im Enterprise-Anwendungsbereich

Sie können die mandantenweite Administratoreinwilligung über das Enterprise-Anwendungsbereich erteilen, wenn die Anwendung bereits in Ihrem Mandanten bereitgestellt wurde. Eine Anwendung wurde z. B. in Ihrem Mandanten bereitgestellt, wenn mindestens ein Benutzer bereits eine Einwilligung für die Anwendung erteilt hat. Weitere Informationen finden Sie unter Wie und warum werden Anwendungen zu Microsoft Entra ID hinzugefügt?.

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

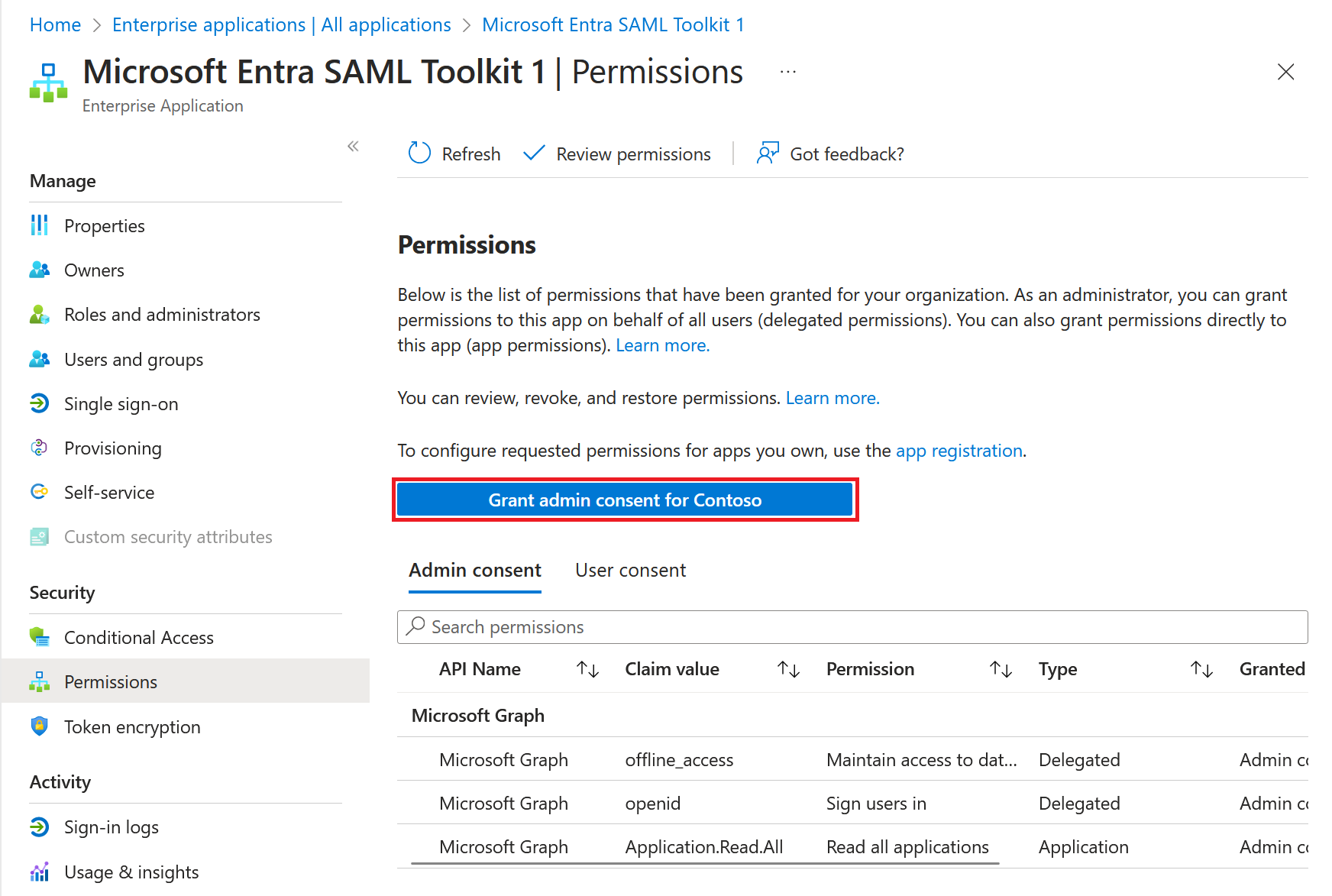

So erteilen Sie die mandantenweite Administratoreinwilligung für eine im Bereich Unternehmensanwendungen aufgeführte Anwendung:

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Browsen Sie zu Identität>Anwendungen>Unternehmensanwendungen>Alle Anwendungen.

- Geben Sie den Namen einer vorhandenen Anwendung in das Suchfeld ein, und wählen Sie die Anwendung in den Ergebnissen aus.

- Wählen Sie unter Sicherheit die Option Berechtigungen aus.

- Überprüfen Sie sorgfältig die Berechtigungen, die die Anwendung anfordert. Erteilen Sie die Administratoreinwilligung, wenn Sie mit den angeforderten Berechtigungen der Anwendung einverstanden sind.

Erteilen der Administratoreinwilligung im Bereich für App-Registrierungen

Sie können mandantenweite Administratoreinwilligungen auf der Seite App-Registrierungen im Microsoft Entra Admin Center für Anwendungen erteilen, die Ihre Organisation direkt in Ihrem Microsoft Entra-Mandanten entwickelt und registriert hat.

So erteilen Sie die mandantenweite Administratoreinwilligung in App-Registrierungen:

- Navigieren Sie im Microsoft Admin Center zu Identität>Anwendungen>App-Registrierungen>Alle Anwendungen.

- Geben Sie den Namen einer vorhandenen Anwendung in das Suchfeld ein, und wählen Sie die Anwendung in den Ergebnissen aus.

- Wählen Sie unter Verwalten die Option API-Berechtigungen aus.

- Überprüfen Sie sorgfältig die Berechtigungen, die die Anwendung anfordert. Wählen Sie Administratoreinwilligung erteilen aus, wenn Sie einverstanden sind.

Erstellen der URL zum Erteilen der mandantenweiten Administratoreinwilligung

Wenn Sie mit einer der im vorherigen Abschnitt beschriebenen Methoden eine mandantenweite Administratoreinwilligung erteilen, wird im Microsoft Entra Admin Center ein Fenster mit der Aufforderung zur mandantenweiten Administratoreinwilligung geöffnet. Wenn Sie die Client-ID (auch Anwendungs-ID) der Anwendung kennen, können Sie die gleiche URL erstellen, um die mandantenweite Administratoreinwilligung zu erteilen.

Die URL für die mandantenweite Administratoreinwilligung verfügt über folgendes Format:

https://login.microsoftonline.com/{organization}/adminconsent?client_id={client-id}

Dabei gilt:

{client-id}ist die Client-ID der Anwendung, auch App-ID.{organization}ist die Mandanten-ID oder ein überprüfter Domänenname des Mandanten, in dem Sie die Anwendung genehmigen möchten. Sie können den Wertorganizationsverwenden, der dazu führt, dass die Einwilligung im Basismandanten des Benutzers erfolgt, mit dem Sie sich anmelden.

Überprüfen Sie vor dem Erteilen einer Einwilligung wie immer sorgfältig die Berechtigungen, die von einer Anwendung angefordert werden.

Weitere Informationen zum Erstellen der URL für die mandantenweite Administratoreinwilligung finden Sie unter Administratoreinwilligung auf Microsoft Identity Platform.

Erteilen der Administratoreinwilligung für delegierte Berechtigungen mithilfe von Microsoft Graph PowerShell

In diesem Abschnitt erteilen Sie Ihrer Anwendung delegierte Berechtigungen. Delegierte Berechtigungen sind Berechtigungen, die Ihre Anwendung für den Zugriff auf eine API im Namen eines angemeldeten Benutzers benötigt. Die Berechtigungen werden über eine Ressourcen-API definiert und Ihrer Unternehmensanwendung, der Client-Anwendung, gewährt. Diese Einwilligung wird im Namen aller Benutzer erteilt.

Im folgenden Beispiel ist die Ressourcen-API Microsoft Graph der Objekt-ID aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb. Die Microsoft Graph-API definiert die delegierten Berechtigungen User.Read.All und Group.Read.All. Der Einwilligungstyp („consentType“) ist AllPrincipals. Damit geben Sie an, dass Sie die Einwilligung im Namen aller Benutzer im Mandanten erteilen. Die Objekt-ID der Clientunternehmensanwendung lautet aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb.

Achtung

Vorsicht ist geboten! Programmgesteuert erteilte Berechtigungen unterliegen keiner Überprüfung oder Bestätigung. Sie treten sofort in Kraft.

Stellen Sie eine Verbindung mit Microsoft Graph PowerShell her, und melden Sie sich mindestens als Cloudanwendungsadministrator an.

Connect-MgGraph -Scopes "Application.ReadWrite.All", "DelegatedPermissionGrant.ReadWrite.All"Rufen Sie alle delegierten Berechtigungen ab, die von Microsoft Graph (der Ressourcenanwendung) in Ihrer Mandantenanwendung definiert wurden. Identifizieren Sie die delegierten Berechtigungen, die Sie der Clientanwendung erteilen müssen. In diesem Beispiel lauten die delegierten Berechtigungen

User.Read.AllundGroup.Read.All.Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'" -Property Oauth2PermissionScopes | Select -ExpandProperty Oauth2PermissionScopes | flErteilen Sie der Clientunternehmensanwendung die delegierten Berechtigungen, indem Sie die folgende Anforderung ausführen.

$params = @{ "ClientId" = "00001111-aaaa-2222-bbbb-3333cccc4444" "ConsentType" = "AllPrincipals" "ResourceId" = "a0a0a0a0-bbbb-cccc-dddd-e1e1e1e1e1e1" "Scope" = "User.Read.All Group.Read.All" } New-MgOauth2PermissionGrant -BodyParameter $params | Format-List Id, ClientId, ConsentType, ResourceId, ScopeVergewissern Sie sich, dass Sie die mandantenweite Administratoreinwilligung erteilt haben, indem Sie die folgende Anforderung ausführen.

Get-MgOauth2PermissionGrant -Filter "clientId eq '00001111-aaaa-2222-bbbb-3333cccc4444' and consentType eq 'AllPrincipals'"

Erteilen der Administratoreinwilligung für Anwendungsberechtigungen mithilfe von Microsoft Graph PowerShell

In diesem Abschnitt erteilen Sie Ihrer Unternehmensanwendung Anwendungsberechtigungen. Anwendungsberechtigungen sind Berechtigungen, die Ihre Anwendung für den Zugriff auf eine Ressourcen-API benötigt. Die Berechtigungen werden von der Ressourcen-API definiert und Ihrer Unternehmensanwendung gewährt, bei der es sich um die Prinzipalanwendung handelt. Nachdem Sie Ihrer Anwendung den Zugriff auf die Ressourcen-API gewährt haben, läuft sie als Hintergrunddienst oder Daemon ohne einen angemeldeten Benutzer. Anwendungsberechtigungen werden auch als App-Rollen bezeichnet.

Im folgenden Beispiel weisen Sie der Microsoft Graph-Anwendung (dem Prinzipal mit der ID aaaaaaaa-bbbb-cccc-1111-222222222222) eine App-Rolle (Anwendungsberechtigung) mit der ID df021288-bdef-4463-88db-98f22de89214 zu, die von einer Ressourcen-API mit der ID 11112222-bbbb-3333-cccc-4444dddd5555 verfügbar gemacht wird.

Stellen Sie eine Verbindung mit Microsoft Graph PowerShell her, und melden Sie sich mindestens als Administrator für privilegierte Rollen an.

Connect-MgGraph -Scopes "Application.ReadWrite.All", "AppRoleAssignment.ReadWrite.All"Rufen Sie die von Microsoft Graph in Ihrem Mandanten definierten App-Rollen ab. Identifizieren Sie die App-Rolle, die Sie der Clientunternehmensanwendung zuweisen müssen. In diesem Beispiel lautet die App-Rollen-ID

df021288-bdef-4463-88db-98f22de89214.Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'" -Property AppRoles | Select -ExpandProperty appRoles |flErteilen Sie der Hauptanwendung die Anwendungsberechtigung (App-Rolle), indem Sie die folgende Anfrage ausführen.

$params = @{

"PrincipalId" ="aaaaaaaa-bbbb-cccc-1111-222222222222"

"ResourceId" = "a0a0a0a0-bbbb-cccc-dddd-e1e1e1e1e1e1"

"AppRoleId" = "df021288-bdef-4463-88db-98f22de89214"

}

New-MgServicePrincipalAppRoleAssignment -ServicePrincipalId 'aaaaaaaa-bbbb-cccc-1111-222222222222' -BodyParameter $params |

Format-List Id, AppRoleId, CreatedDateTime, PrincipalDisplayName, PrincipalId, PrincipalType, ResourceDisplayName

Verwenden Sie Graph Explorer, um sowohl delegierte Berechtigungen als auch Anwendungsberechtigungen zu erteilen.

Erteilen der Administratoreinwilligung für delegierte Berechtigungen mithilfe der Microsoft Graph-API

In diesem Abschnitt erteilen Sie Ihrer Anwendung delegierte Berechtigungen. Delegierte Berechtigungen sind Berechtigungen, die Ihre Anwendung für den Zugriff auf eine API im Namen eines angemeldeten Benutzers benötigt. Die Berechtigungen werden über eine Ressourcen-API definiert und Ihrer Unternehmensanwendung, der Client-Anwendung, gewährt. Diese Einwilligung wird im Namen aller Benutzer erteilt.

Sie müssen sich mindestens als Cloudanwendungsadministrator anmelden.

Im folgenden Beispiel ist die Ressourcen-API Microsoft Graph der Objekt-ID aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb. Die Microsoft Graph-API definiert die delegierten Berechtigungen User.Read.All und Group.Read.All. Der Einwilligungstyp („consentType“) ist AllPrincipals. Damit geben Sie an, dass Sie die Einwilligung im Namen aller Benutzer im Mandanten erteilen. Die Objekt-ID der Clientunternehmensanwendung lautet aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb.

Achtung

Vorsicht ist geboten! Programmgesteuert erteilte Berechtigungen unterliegen keiner Überprüfung oder Bestätigung. Sie treten sofort in Kraft.

Rufen Sie alle delegierten Berechtigungen ab, die von Microsoft Graph (der Ressourcenanwendung) in Ihrer Mandantenanwendung definiert wurden. Identifizieren Sie die delegierten Berechtigungen, die Sie der Clientanwendung erteilen müssen. In diesem Beispiel lauten die delegierten Berechtigungen

User.Read.AllundGroup.Read.All.GET https://graph.microsoft.com/v1.0/servicePrincipals?$filter=displayName eq 'Microsoft Graph'&$select=id,displayName,appId,oauth2PermissionScopesErteilen Sie der Clientunternehmensanwendung die delegierten Berechtigungen, indem Sie die folgende Anforderung ausführen.

POST https://graph.microsoft.com/v1.0/oauth2PermissionGrants Request body { "clientId": "00001111-aaaa-2222-bbbb-3333cccc4444", "consentType": "AllPrincipals", "resourceId": "a0a0a0a0-bbbb-cccc-dddd-e1e1e1e1e1e1", "scope": "User.Read.All Group.Read.All" }Vergewissern Sie sich, dass Sie die mandantenweite Administratoreinwilligung erteilt haben, indem Sie die folgende Anforderung ausführen.

GET https://graph.microsoft.com/v1.0/oauth2PermissionGrants?$filter=clientId eq '00001111-aaaa-2222-bbbb-3333cccc4444' and consentType eq 'AllPrincipals'

Erteilen der Administratoreinwilligung für Anwendungsberechtigungen mithilfe der Microsoft Graph-API

In diesem Abschnitt erteilen Sie Ihrer Unternehmensanwendung Anwendungsberechtigungen. Anwendungsberechtigungen sind Berechtigungen, die Ihre Anwendung für den Zugriff auf eine Ressourcen-API benötigt. Die Berechtigungen werden von der Ressourcen-API definiert und Ihrer Unternehmensanwendung gewährt, bei der es sich um die Prinzipalanwendung handelt. Nachdem Sie Ihrer Anwendung den Zugriff auf die Ressourcen-API gewährt haben, läuft sie als Hintergrunddienst oder Daemon ohne einen angemeldeten Benutzer. Anwendungsberechtigungen werden auch als App-Rollen bezeichnet.

Im folgenden Beispiel weisen Sie der Microsoft Graph-Anwendung (dem Prinzipal mit der ID 00001111-aaaa-2222-bbbb-3333cccc4444) eine App-Rolle (Anwendungsberechtigung) mit der ID „df021288-bdef-4463-88db-98f22de89214“ zu, die von einer Ressourcenunternehmensanwendung mit der ID „11112222-bbbb-3333-cccc-4444dddd5555“ verfügbar gemacht wird.

Sie müssen sich mindestens als Administrator für privilegierte Rollen anmelden.

Rufen Sie die von Microsoft Graph in Ihrem Mandanten definierten App-Rollen ab. Identifizieren Sie die App-Rolle, die Sie der Clientunternehmensanwendung zuweisen müssen. In diesem Beispiel lautet die App-Rollen-ID

df021288-bdef-4463-88db-98f22de89214.GET https://graph.microsoft.com/v1.0/servicePrincipals?$filter=displayName eq 'Microsoft Graph'&$select=id,displayName,appId,appRolesErteilen Sie der Hauptanwendung die Anwendungsberechtigung (App-Rolle), indem Sie die folgende Anfrage ausführen.

POST https://graph.microsoft.com/v1.0/servicePrincipals/11112222-bbbb-3333-cccc-4444dddd5555/appRoleAssignedTo Request body { "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "resourceId": "a0a0a0a0-bbbb-cccc-dddd-e1e1e1e1e1e1", "appRoleId": "df021288-bdef-4463-88db-98f22de89214" }