Verwenden der AD FS-Anwendungsmigration (Vorschau) zum Verschieben von AD FS-Apps in Microsoft Entra ID

In diesem Artikel erfahren Sie, wie Sie Ihre Active Directory-Verbunddienste (AD FS)-Anwendungen mithilfe der AD FS-Anwendungsmigration zu Microsoft Entra ID migrieren.

Die AD FS-Anwendungsmigration bietet IT-Administratoren geführte Erfahrungen zum Migrieren von AD FS-Anwendungen von AD FS zu Microsoft Entra ID. Der Assistent bietet Ihnen eine einheitliche Benutzeroberfläche, um neue Microsoft Entra-Anwendungen zu entdecken, auszuwerten und zu konfigurieren. Sie stellt eine Konfiguration mit einem Klick für grundlegende SAML-URLs, Anspruchszuordnungen und Benutzerzuweisungen bereit, um die Anwendung in Microsoft Entra ID zu integrieren.

Das AD FS-Anwendungmigrationstool wurde entwickelt, um End-to-End-Support bereitzustellen, um Ihre lokalen AD FS-Anwendungen zu Microsoft Entra ID zu migrieren.

Mit der AD FS-Anwendungsmigration können Sie:

- Anmeldungsaktivitäten von anspruchsbasierten AD FS-Anwendungen bewerten, was Ihnen hilft, die Nutzung und Auswirkungen der jeweiligen Anwendungen zu identifizieren.

- Die Machbarkeit der Migration von AD FS zu Microsoft Entra analysieren, mit der Sie Migrationsblocker oder Aktionen identifizieren können, die zum Migrieren ihrer Anwendungen zur Microsoft Entra-Plattform erforderlich sind.

- Die neue Microsoft Entra-Anwendung mithilfe eines Ein-Klick-Anwendungsmigrationsprozesses konfigurieren, wodurch automatisch eine neue Microsoft Entra-Anwendung für die angegebene AD FS-Anwendung konfiguriert wird.

Voraussetzungen

So verwenden Sie die AD FS-Anwendungsmigration:

- Ihre Organisation muss AD FS aktuell für den Zugriff auf Anwendungen verwenden.

- Sie haben eine Microsoft Entra ID P1- oder P2-Lizenz.

- Ihnen sollte eine der folgenden Rollen zugewiesen sein:

- Cloudanwendungsadministrator

- Anwendungsadministrator

- Globaler Leser (schreibgeschützter Zugriff)

- Berichtsleser (schreibgeschützter Zugriff)

- Microsoft Entra Connect sollte in den lokalen Umgebungen zusammen mit Microsoft Entra Connect Health AD FS Integritätsagenten installiert werden.

Es gibt einige Gründe, warum Sie nicht alle Anwendungen sehen, die Sie erwarten, nachdem Sie Microsoft Entra Connect-Integritäts-Agents für AD FS installiert haben:

- Das AD FS-Anwendungsmigrationsdashboard zeigt nur AD FS-Anwendungen mit Benutzeranmeldungen in den letzten 30 Tagen an.

- Microsoft-bezogene anspruchsbasierte AD FS-Anwendungen sind im Dashboard nicht verfügbar.

Anzeigen des AD FS-Anwendungsmigrationsdashboards in Microsoft Entra ID

Das AD FS-Anwendungsmigrationsdashboard ist im Microsoft Entra Admin Center unter Berichterstellung zu Verbrauch und Erkenntnisse verfügbar. Es gibt zwei Einstiegspunkte für den Assistenten:

Über den Abschnitt Unternehmensanwendungen:

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Browsen Sie zu Identität>Anwendungen>Unternehmensanwendungen.

- Wählen Sie unter Verbrauch und Erkenntnisse die Option AD FS-Anwendungsmigration aus, um auf das AD FS-Anwendungsmigrationsdashboard zuzugreifen.

Über den Abschnitt Überwachung und Integrität:

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Navigieren Sie zu Identität>Überwachung und Integrität>Unternehmensanwendungen.

- Wählen Sie unter Verwalten die Option Verbrauch & Erkenntnisse und dann AD FS-Anwendungsmigration aus, um auf das Dashboard für die AD FS-Anwendungsmigration zuzugreifen.

Im AD FS-Anwendungsmigrationsdashboard wird die Liste all Ihrer anspruchsbasierten AD FS-Anwendungen angezeigt, die im Zeitraum der letzten 30 Tage aktiv über Anmeldedatenverkehr verfügen.

Das Dashboard verfügt über den Datumsbereichsfilter. Mit dem Filter können Sie alle aktiven anspruchsbasierten AD FS-Anwendungen gemäß dem ausgewählten Zeitraum auswählen. Der Filter unterstützt folgende Zeiträume: letzte(r) 1 Tag, 7 Tage und 30 Tage.

Es gibt drei Registerkarten, die die vollständige Liste der Anwendungen, konfigurierbaren Anwendungen und zuvor konfigurierten Anwendungen enthalten. In diesem Dashboard sehen Sie einen Überblick über den Gesamtfortschritt Ihrer Migrationsarbeit.

Die drei Registerkarten im Dashboard sind:

- Alle Apps – zeigt die Liste aller Anwendungen an, die aus Ihrer lokalen Umgebung ermittelt werden.

- Bereit für die Migration – zeigt eine Liste aller Anwendungen an, die über den Migrationsstatus Bereit oder Überprüfung erforderlich verfügen.

- Bereit zum Konfigurieren – zeigt die Liste aller Microsoft Entra-Anwendungen an, die zuvor mithilfe des AD FS-Anwendungsmigrations-Assistenten migriert wurden.

Anwendungsmigrationsstatus

Die Microsoft Entra Connect- und Microsoft Entra Connect-Integritäts-Agents für AD FS lesen Ihre Konfigurationen für anspruchsbasierte AD FS-Anwendungen und Anmeldeüberwachungsprotokolle. Diese Daten zu jeder AD FS-Anwendung werden analysiert, um festzustellen, ob die Anwendung wie gewünscht migriert werden kann oder ob eine zusätzliche Überprüfung erforderlich ist. Basierend auf dem Ergebnis dieser Analyse wird der Migrationsstatus für die angegebene Anwendung als einer der folgenden Status angegeben:

- Bereit zum Migrieren bedeutet, dass die AD FS-Anwendungskonfiguration in Microsoft Entra ID vollständig unterstützt wird und unverändert migriert werden kann.

- Überprüfung erforderlich bedeutet, dass einige Einstellungen der Anwendung zu Microsoft Entra ID migriert werden können, Sie jedoch die Einstellungen, die nicht unverändert migriert werden können, überprüfen müssen. Dies sind jedoch keine Blocker für die Migration.

- Zusätzliche Schritte erforderlich bedeutet, dass Microsoft Entra ID einige Einstellungen der Anwendung nicht unterstützt, sodass die Anwendung nicht im aktuellen Zustand migriert werden kann.

Sehen wir uns die einzelnen Registerkarten im AD FS-Anwendungsmigrationsdashboard genauer an.

Registerkarte „Alle Apps“

Auf der Registerkarte Alle Apps werden alle aktiven anspruchsbasierten AD FS-Anwendungen aus dem ausgewählten Datumsbereich angezeigt. Der Benutzer kann die Auswirkungen jeder Anwendung mithilfe der aggregierten Anmeldedaten analysieren. Sie können auch über den Link Migrationsstatus zum Detailbereich navigieren.

Informationen zu jeder Validierungsregel finden Sie unter AD FS-Anwendungsmigrationsüberprüfungsregeln.

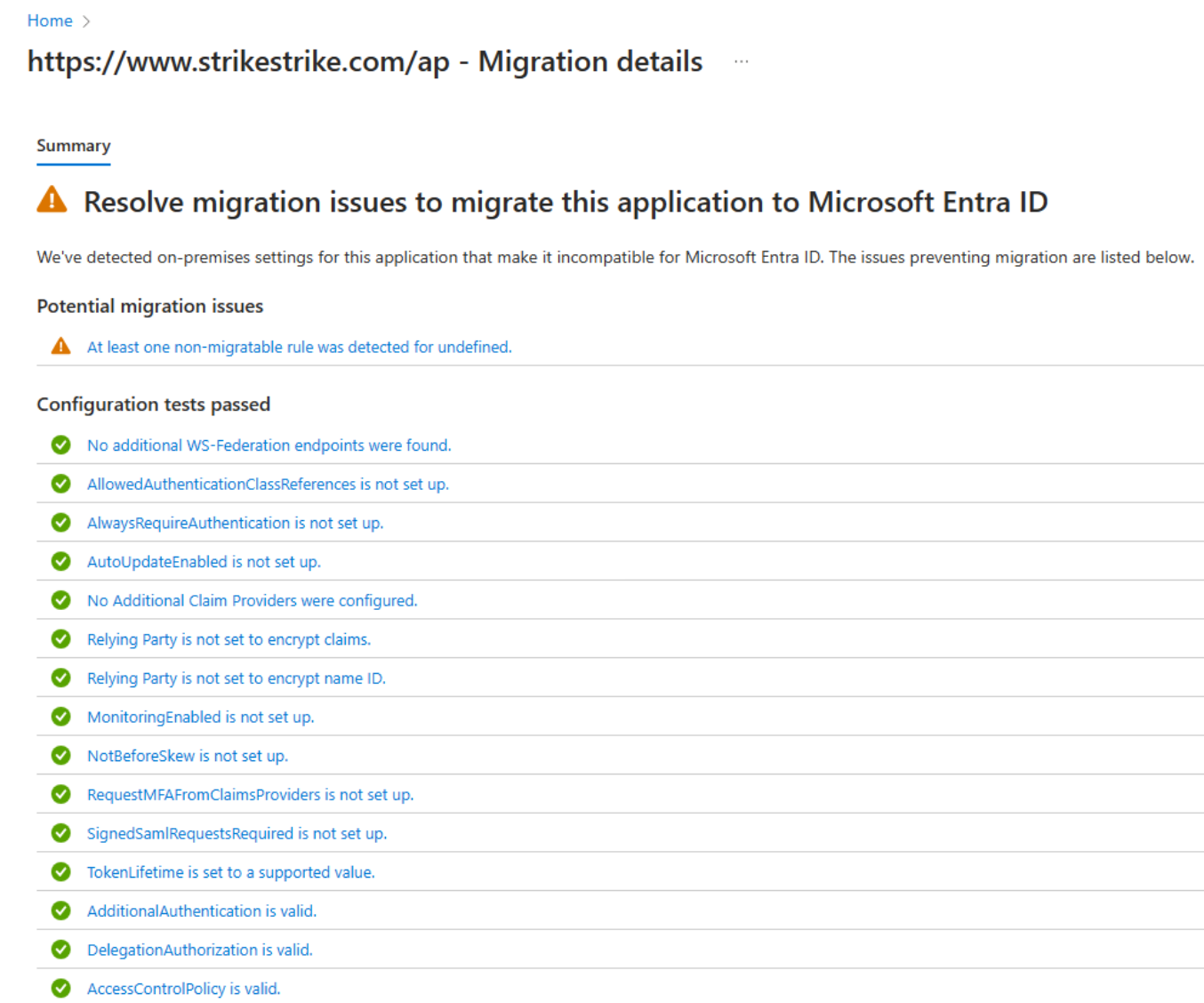

Wählen Sie eine Meldung aus, um zusätzliche Details zur Migrationsregel zu öffnen. Eine vollständige Liste der getesteten Eigenschaften finden Sie in der folgenden Konfigurationstesttabelle.

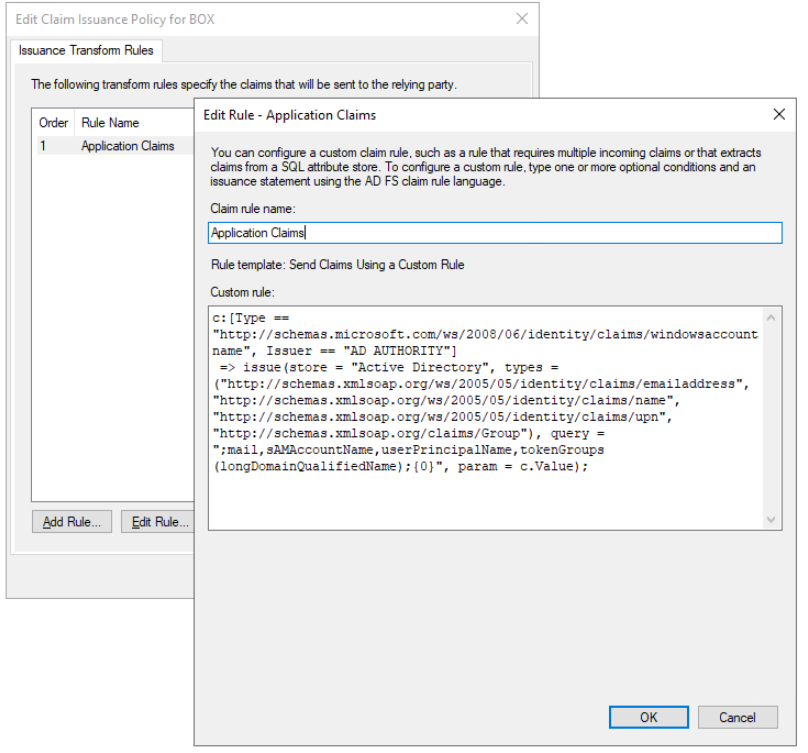

Prüfen der Ergebnisse von Anspruchsregeltests

Wenn Sie in AD FS eine Anspruchsregel für die Anwendung konfiguriert haben, bietet die Oberfläche eine detaillierte Analyse für alle Anspruchsregeln. Sie sehen, welche Anspruchsregeln Sie zu Microsoft Entra ID verschieben können und für welche weitere Überprüfungen erforderlich sind.

- Wählen Sie eine App aus der Liste der Apps auf der Registerkarte Alle Apps aus und wählen Sie dann den Status in der Spalte Migrationsstatus aus, um Migrationsdetails anzuzeigen. Eine Zusammenfassung der bestandenen Konfigurationstests wird zusammen mit möglichen Migrationsproblemen angezeigt.

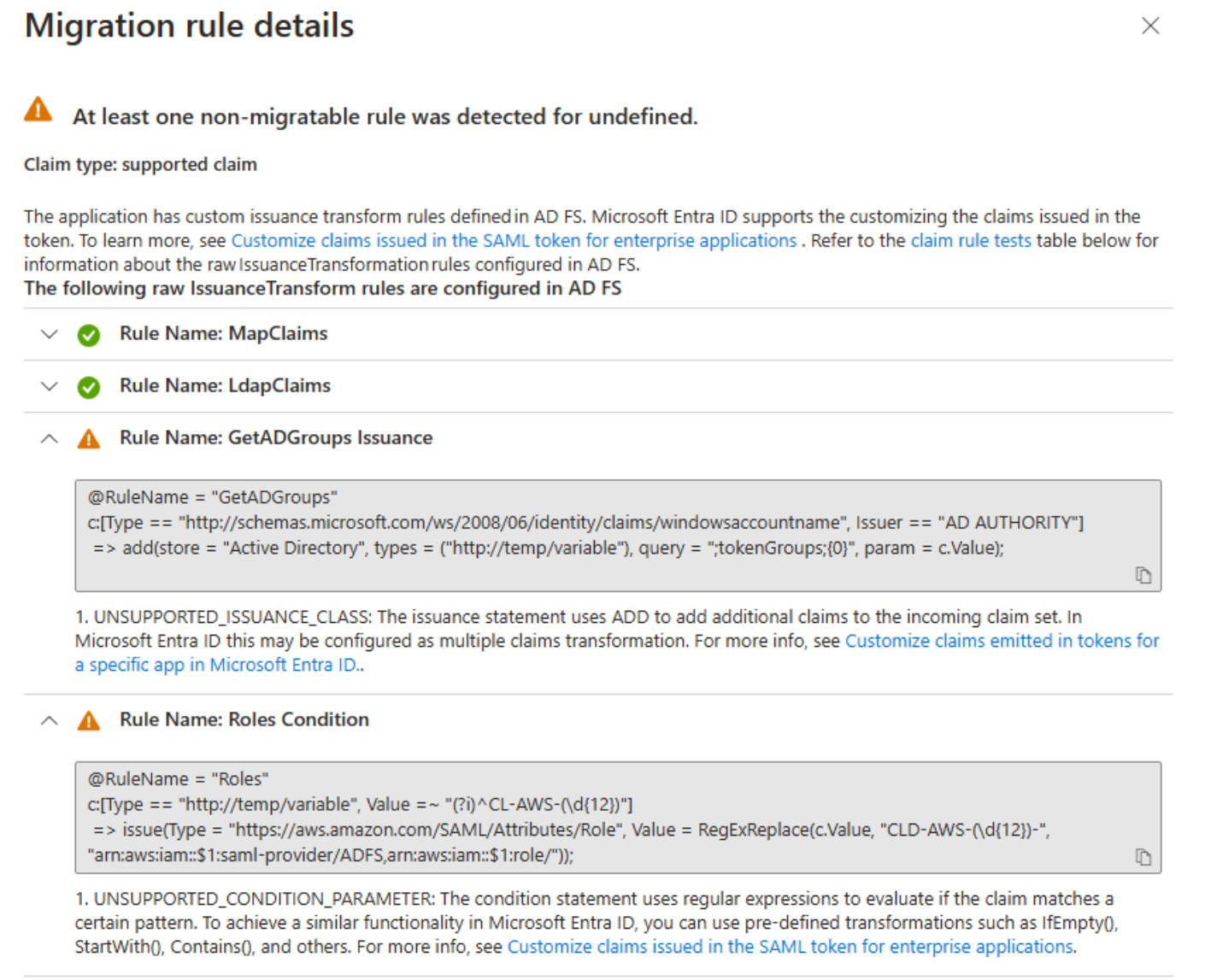

- Erweitern Sie auf der Seite Details zur Migrationsregel die Ergebnisse, um Details zu möglichen Migrationsproblemen anzuzeigen und weitere Anleitungen zu erhalten. Eine detaillierte Liste aller getesteten Anspruchsregeln finden Sie im Abschnitt Anspruchsregeltests in diesem Artikel.

Das folgende Beispiel zeigt Details zur Migrationsregel für die IssuanceTransform-Regel. Es werden die spezifischen Teile des Anspruchs aufgelistet, die überprüft und behandelt werden müssen, bevor Sie die Anwendung zu Microsoft Entra ID migrieren können.

Anspruchsregeltests

In der folgenden Tabelle sind alle Anspruchsregeltests aufgeführt, die für AD FS-Anwendungen ausgeführt werden.

| Eigenschaft | BESCHREIBUNG |

|---|---|

| UNSUPPORTED_CONDITION_PARAMETER | Die Bedingungsanweisung verwendet reguläre Ausdrücke, um auszuwerten, ob der Anspruch einem bestimmten Muster entspricht. Um eine ähnliche Funktionalität in Microsoft Entra ID zu erzielen, können Sie vordefinierte Transformationen wie IfEmpty(), StartWith() und Contains() verwenden. Weitere Informationen finden Sie unter Anpassen von Ansprüchen im SAML-Token für Unternehmensanwendungen. |

| UNSUPPORTED_CONDITION_CLASS | Die Bedingungsanweisung verfügt über mehrere Bedingungen, die vor dem Ausführen der Ausstellungsanweisung ausgewertet werden müssen. Microsoft Entra ID kann diese Funktionalität mit den Transformationsfunktionen des Anspruchs unterstützen, in denen Sie mehrere Anspruchswerte auswerten können. Weitere Informationen finden Sie unter Anpassen von Ansprüchen im SAML-Token für Unternehmensanwendungen. |

| UNSUPPORTED_RULE_TYPE | Die Anspruchsregel wurde nicht erkannt. Weitere Informationen zum Konfigurieren von Ansprüchen in Microsoft Entra ID finden Sie unter Anpassen von Ansprüchen im SAML-Token für Unternehmensanwendungen. |

| CONDITION_MATCHES_UNSUPPORTED_ISSUER | Die Bedingungsanweisung verwendet einen Aussteller, der in Microsoft Entra ID nicht unterstützt wird. Derzeit bindet Microsoft Entra keine Ansprüche aus anderen Speichern als Active Directory oder Microsoft Entra ID ein. Wenn dies die Migration von Anwendungen zu Microsoft Entra ID blockiert, geben Sie uns bitte Feedback. |

| UNSUPPORTED_CONDITION_FUNCTION | Die Bedingungsanweisung verwendet eine Aggregatfunktion, um einen einzelnen Anspruch unabhängig von der Anzahl der Übereinstimmungen auszugeben oder hinzuzufügen. In Microsoft Entra ID können Sie das Attribut eines Benutzers u.A. über Funktionen wie IfEmpty(), StartWith() und Contains() auswerten, um zu entscheiden, welcher Wert für den Anspruch verwendet werden soll. Weitere Informationen finden Sie unter Anpassen von Ansprüchen im SAML-Token für Unternehmensanwendungen. |

| RESTRICTED_CLAIM_ISSUED | Die Bedingungsanweisung verwendet einen Anspruch, der in Microsoft Entra ID eingeschränkt ist. Möglicherweise können Sie einen eingeschränkten Anspruch ausgeben, aber Sie können die Quelle nicht ändern und keine Transformation anwenden. Weitere Informationen finden Sie unter Anpassen von in Token ausgegebenen Ansprüchen für eine bestimmte App in Microsoft Entra ID. |

| EXTERNAL_ATTRIBUTE_STORE | Die Ausstellungsanweisung verwendet einen anderen Attributspeicher als Active Directory. Derzeit bindet Microsoft Entra keine Ansprüche aus anderen Speichern als Active Directory oder Microsoft Entra ID ein. Wenn dieses Ergebnis die Migration von Anwendungen zu Microsoft Entra ID blockiert, geben Sie uns bitte Feedback. |

| UNSUPPORTED_ISSUANCE_CLASS | Die Ausstellungsanweisung verwendet ADD, um dem eingehenden Anspruchssatz Ansprüche hinzuzufügen. In Microsoft Entra ID kann dies als mehrfache Anspruchstransformationen konfiguriert werden. Weitere Informationen finden Sie unter Anpassen von Ansprüchen im SAML-Token für Unternehmensanwendungen. |

| UNSUPPORTED_ISSUANCE_TRANSFORMATION | Die Ausstellungsanweisung verwendet reguläre Ausdrücke, um den Wert des Anspruchs zu transformieren, der ausgegeben werden soll. Um eine ähnliche Funktionen in Microsoft Entra ID zu erreichen, können Sie vordefinierte Transformationen wie Extract(), Trim() und ToLower() verwenden. Weitere Informationen finden Sie unter Anpassen von Ansprüchen im SAML-Token für Unternehmensanwendungen. |

Registerkarte „Bereit zum Migrieren“

Auf der Registerkarte Bereit zum Migrieren werden alle Anwendungen angezeigt, die den Migrationsstatus Bereit oder Überprüfung erforderlich aufweisen.

Sie können die Anmeldedaten verwenden, um die Auswirkungen jeder Anwendung zu identifizieren und die richtigen Anwendungen für die Migration auszuwählen. Wählen Sie den Link Migration beginnen aus, um den unterstützten Ein-Klick-Anwendungsmigrationsprozess zu initiieren.

Registerkarte „Bereit zur Konfiguration“

Diese Registerkarte zeigt die Liste aller Microsoft Entra-Anwendungen an, die zuvor mithilfe des AD FS-Anwendungsmigrations-Assistenten migriert wurden.

Der Anwendungsname ist der Name der neuen Microsoft Entra-Anwendung. Der Anwendungsbezeichner ist identisch mit dem Bezeichner der anspruchsbasierten AD FS-Anwendung, der verwendet werden kann, um die Anwendung mit Ihrer AD FS-Umgebung zu korrelieren. Über den Link Anwendung in Microsoft Entra konfigurieren können Sie im Abschnitt Unternehmensanwendung zur neu konfigurierten Microsoft Entra-Anwendung navigieren.

Migrieren einer App von AD FS zu Microsoft Entra ID mithilfe des AD FS-Anwendungsmigrations-Assistenten

- Um die Anwendungsmigration zu initiieren, wählen Sie den Link Migration beginnen für die Anwendung aus, die Sie von der Registerkarte Bereit zum Migrieren migrieren möchten.

- Der Link leitet Sie an den Abschnitt für die unterstützte Anwendungsmigration mit nur einem Klick des AD FS-Anwendungsmigrations-Assistenten weiter. Alle Konfigurationen des Assistenten werden aus Ihrer lokalen AD FS-Umgebung importiert.

Bevor wir die Details der verschiedenen Registerkarten im Assistenten durchgehen, ist es wichtig, die unterstützten und nicht unterstützten Konfigurationen zu verstehen.

Unterstützte Konfigurationen

Die unterstützte AD FS-Anwendungsmigration unterstützt die folgenden Konfigurationen:

- Unterstützt nur die SAML-Anwendungskonfiguration.

- Die Option zum Anpassen des neuen Microsoft Entra-Anwendungsnamens.

- Ermöglicht Benutzern, eine beliebige Anwendungsvorlage aus der Anwendungsvorlagengalerie auszuwählen.

- Konfiguration grundlegender SAML-Anwendungskonfigurationen, d. h. Bezeichner und Antwort-URL.

- Konfiguration der Microsoft Entra-Anwendung, um alle Benutzer aus dem Mandanten zu erlauben.

- Automatische Zuweisung von Gruppen an die Microsoft Entra-Anwendung.

- Microsoft Entra-kompatible Anspruchskonfiguration, die aus den AD FS-Anspruchskonfigurationen der vertrauenden Seite extrahiert wurde.

Nicht unterstützte Konfigurationen

Die AD FS-Anwendungsmigration unterstützt nicht die folgenden Konfigurationen:

- OIDC (OpenID Connect)-, OAuth- und WS-Fed-Konfigurationen werden nicht unterstützt.

- Die automatische Konfiguration von Richtlinien für bedingten Zugriff wird nicht unterstützt. Der Benutzer kann jedoch nach der Konfiguration einer neuen Anwendung die gleiche in seinen Mandanten konfigurieren.

- Das Signaturzertifikat wird nicht aus der anspruchsbasierten AD FS-Anwendung migriert. Die folgenden Registerkarten sind im AD FS-Anwendungsmigrations-Assistenten vorhanden:

Sehen wir uns die Details der einzelnen Registerkarten im Abschnitt „Anwendungsmigration mit einem Klick“ des AD FS-Anwendungsmigrations-Assistenten an

Registerkarte Grundlagen

- Anwendungsname, der mit dem Namen der anspruchsbasierten AD FS-Anwendung vorausgefüllt ist. Sie können ihn als Namen für Ihre neue Microsoft Entra-Anwendung verwenden. Sie können den Namen auch in einen beliebigen anderen Wert ändern.

- Anwendungsvorlage. Wählen Sie eine beliebige Anwendungsvorlage aus, die für Ihre Anwendung am besten geeignet ist. Sie können diese Option überspringen, wenn Sie keine Vorlage verwenden möchten.

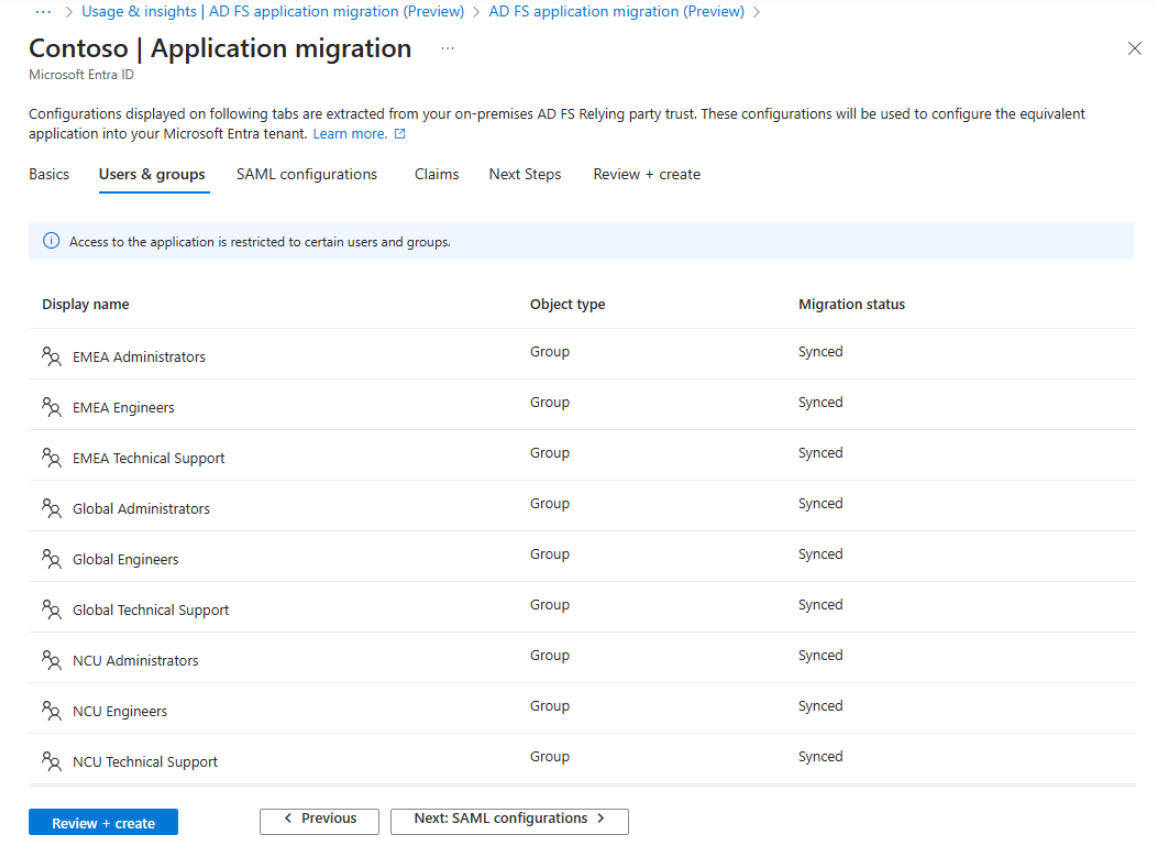

Registerkarte „Benutzer und Gruppen“

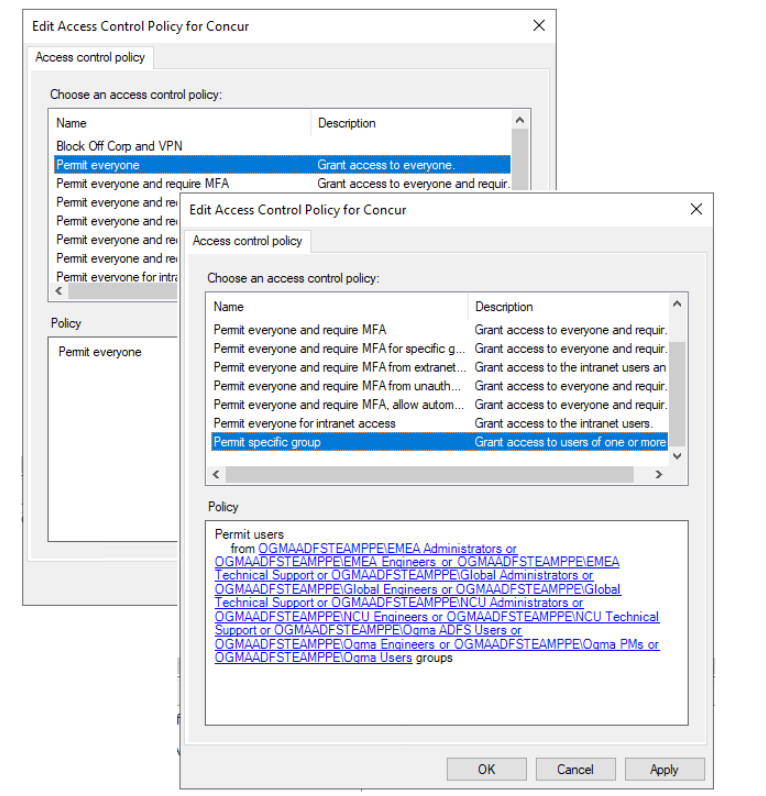

Die On-Click-Konfiguration weist Ihrer Microsoft Entra-Anwendung automatisch die Benutzer und Gruppen zu, die mit Ihrer lokalen Konfiguration identisch sind.

Alle Gruppen werden aus den Zugriffssteuerungsrichtlinien der anspruchsbasierten AD FS-Anwendung extrahiert. Gruppen sollten mithilfe von Microsoft Entra Connect-Agents in Ihren Microsoft Entra-Mandanten synchronisiert werden. Falls Gruppen der anspruchsbasierten AD FS-Anwendung zugeordnet sind, aber nicht mit dem Microsoft Entra-Mandanten synchronisiert werden, werden diese Gruppen von der Konfiguration übersprungen.

Die Konfiguration von unterstützten Benutzern und Gruppen unterstützt die folgenden Konfigurationen aus der lokalen AD FS-Umgebung:

- Alle aus dem Mandanten zulassen.

- Bestimmte Gruppen zulassen.

Dies sind die Benutzer und Gruppen, die Sie im Konfigurations-Assistenten anzeigen können. Dies ist eine schreibgeschützte Ansicht, Sie können keine Änderungen an diesem Abschnitt vornehmen.

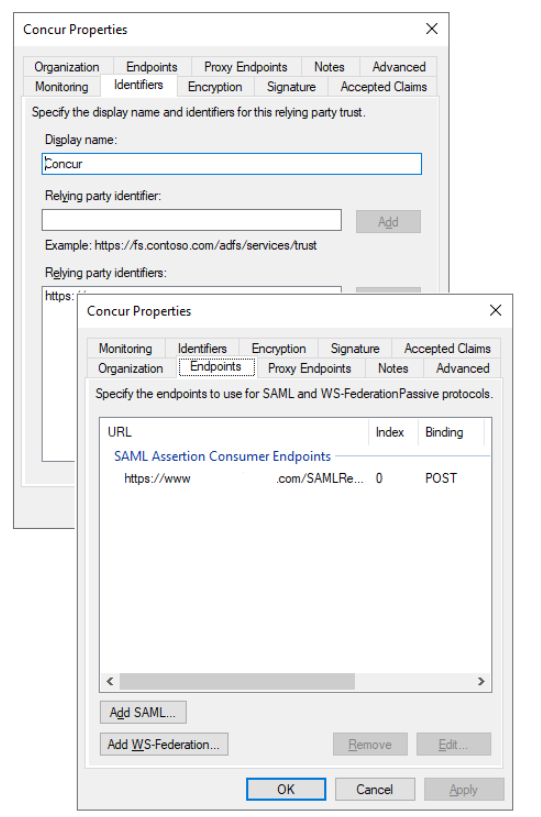

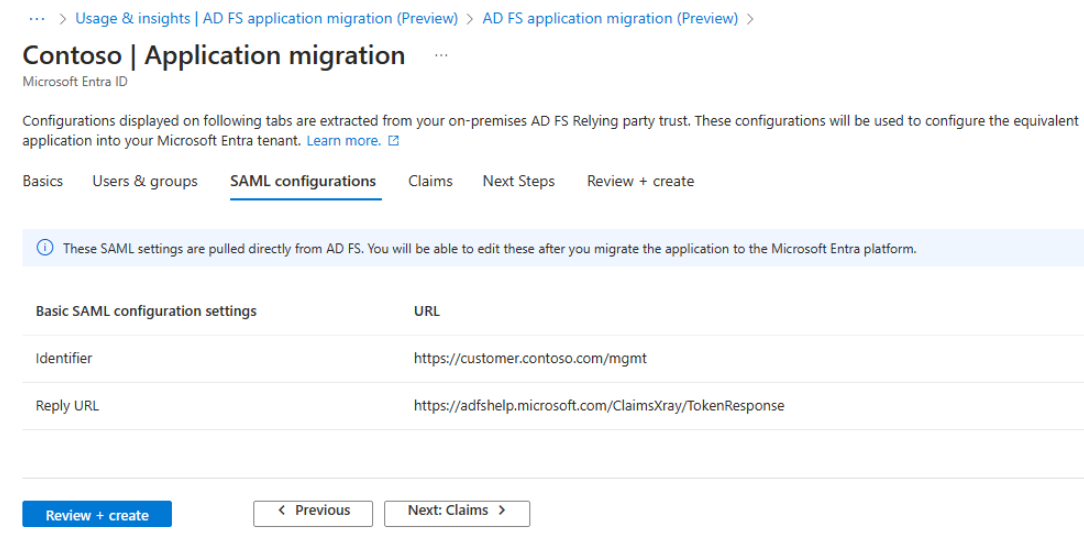

Registerkarte „SAML-Konfigurationen“

Diese Registerkarte zeigt die grundlegenden SAML-Eigenschaften, die für die Einstellungen für einmaliges Anmelden der Microsoft Entra-Anwendung verwendet werden. Derzeit werden nur die erforderlichen Eigenschaften zugeordnet, d. h. nur „Bezeichner“ und „Antwort-URL“.

Diese Einstellungen werden direkt aus Ihrer anspruchsbasierten AD FS-Anwendung implementiert und können von dieser Registerkarte nicht geändert werden. Nach dem Konfigurieren der Anwendung können Sie diese jedoch im Bereich „Einmaliges Anmelden“ Ihrer Unternehmensanwendung im Microsoft Entra Admin Center ändern.

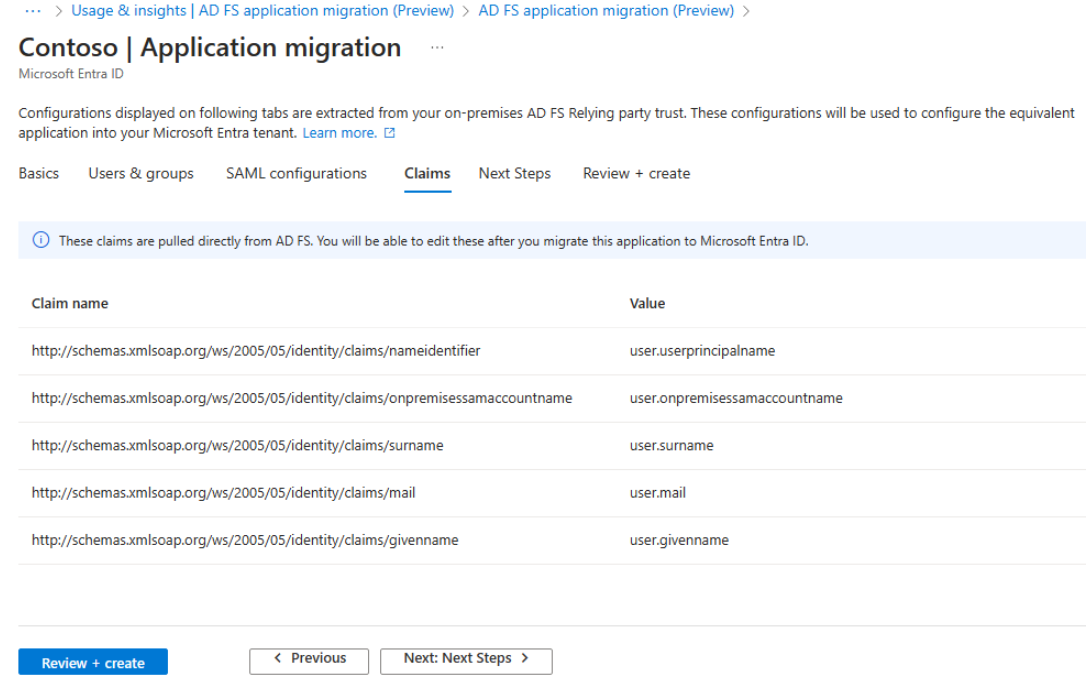

Registerkarte „Ansprüche“

Alle AD FS-Ansprüche werden nicht unverändert in die Microsoft Entra-Ansprüche übersetzt. Der Migrations-Assistent unterstützt nur bestimmte Ansprüche. Wenn Sie fehlende Ansprüche finden, können Sie diese in der migrierten Unternehmensanwendung im Microsoft Entra Admin Center konfigurieren.

Falls für die anspruchsbasierte AD FS-Anwendung nameidentifier konfiguriert wurde, was in Microsoft Entra ID unterstützt wird, wird sie als nameidentifier konfiguriert. Andernfalls wird user.userprincipalname als Standard-nameidentifier-Anspruch verwendet.

Dies ist die schreibgeschützte Ansicht, sie können hier keine Änderungen vornehmen.

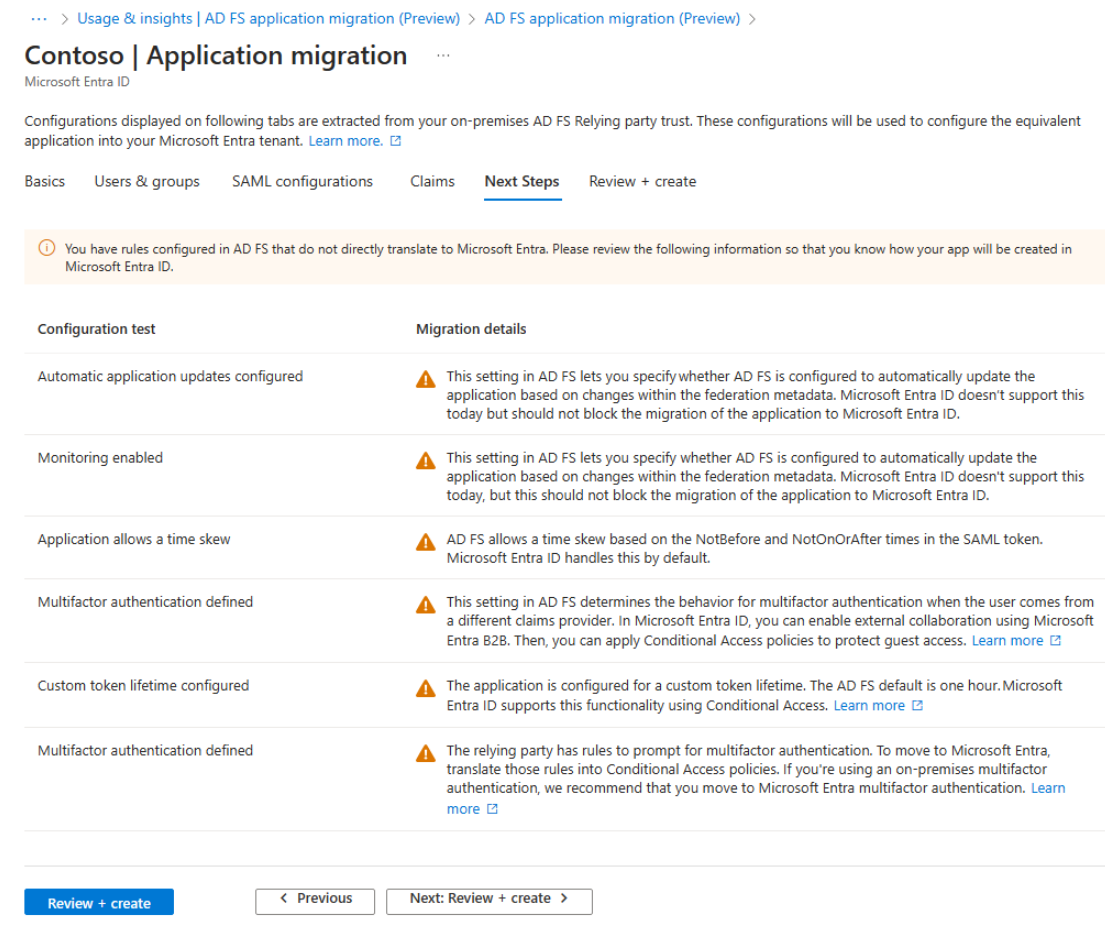

Registerkarte „Nächste Schritte“

Diese Registerkarte enthält Informationen zu den nächsten Schritten oder Bewertungen, die von der Seite des Benutzers erwartet werden. Das folgende Beispiel zeigt die Liste der Konfigurationen für diese AD FS-Anwendung, die in der Microsoft Entra ID nicht unterstützt wird.

Auf dieser Registerkarte können Sie auf die relevante Dokumentation zugreifen, um die Probleme zu untersuchen und zu verstehen.

Registerkarte „Überprüfen und erstellen“

Diese Registerkarte zeigt die Zusammenfassung aller Konfigurationen, die Sie auf den vorherigen Registerkarten gesehen haben. Sie können sie erneut überprüfen. Wenn Sie mit allen Konfigurationen zufrieden sind und mit der Anwendungsmigration fortfahren möchten, wählen Sie die Schaltfläche Erstellen aus, um den Migrationsprozess zu starten. Dadurch wird die neue Anwendung in Ihren Microsoft Entra-Mandanten migriert.

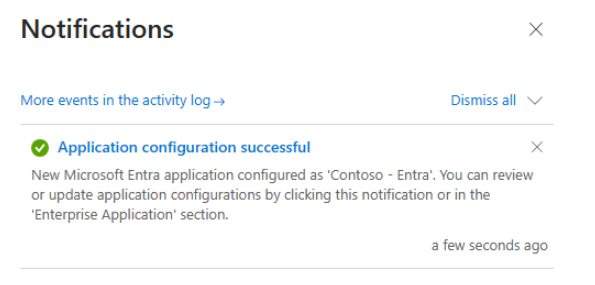

Die Anwendungsmigration ist derzeit ein neunstufiger Prozess, den Sie mithilfe der Benachrichtigungen überwachen können. Der Workflow schließt die folgenden Aktionen ab:

- Erstellt eine Anwendungsregistrierung

- Erstellt einen Dienstprinzipal

- Konfiguriert SAML-Einstellungen

- Weist Benutzer und Gruppen an die Anwendung zu

- Konfiguriert Ansprüche

Nach Abschluss des Migrationsprozesses wird die Benachrichtigung Anwendungsmigration erfolgreich angezeigt.

Nach Abschluss der Anwendungsmigration werden Sie zur Registerkarte Bereit zum Konfigurieren umgeleitet, auf der alle zuvor migrierten Anwendungen angezeigt werden, einschließlich der neuesten Anwendungen, die Sie konfiguriert haben.

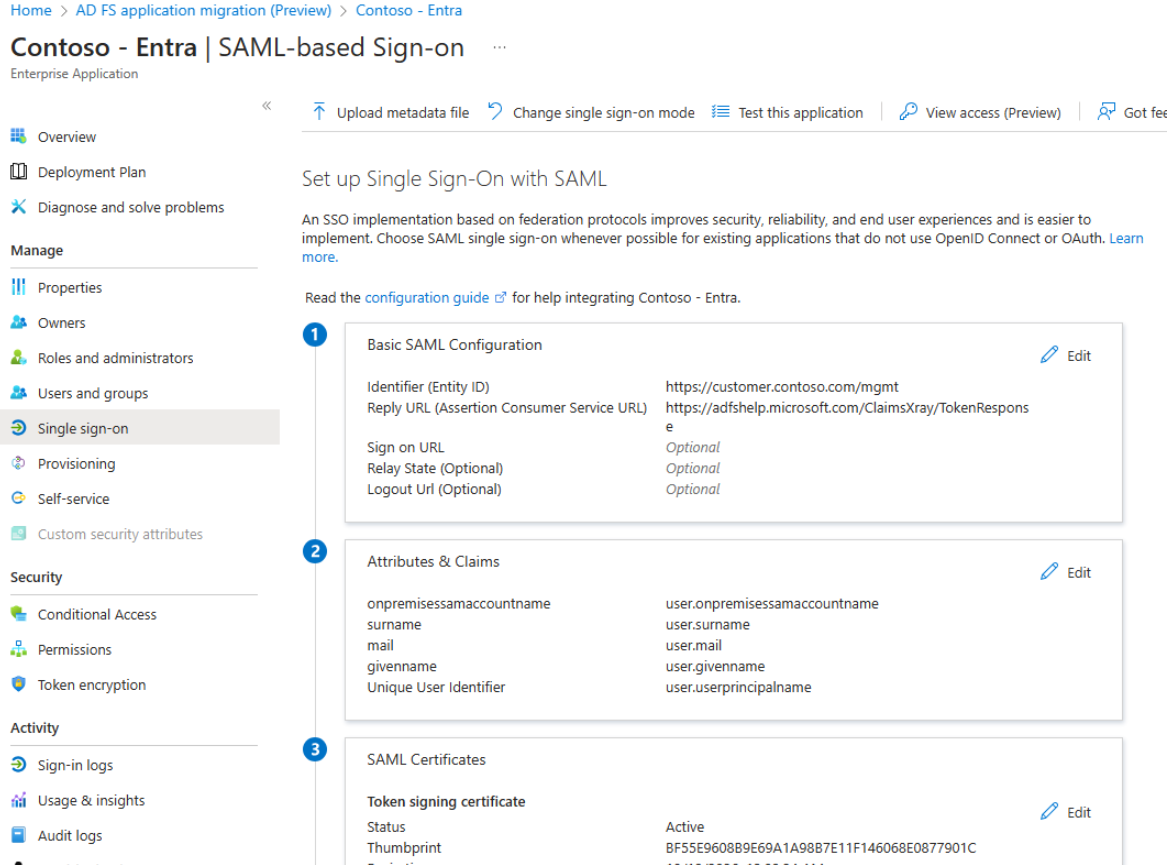

Überprüfen und Konfigurieren der Unternehmensanwendung

Auf der Registerkarte Bereit zum Konfigurieren können Sie den Link Anwendung in Microsoft Entra konfigurieren verwenden, um zur neu konfigurierten Anwendung im Abschnitt Unternehmensanwendungen zu navigieren. Standardmäßig wechselt sie zur Seite SAML-basierten Anmeldung Ihrer Anwendung.

Über den Bereich SAML-basierte Anmeldung werden alle anspruchsbasierten AD FS-Anwendungseinstellungen bereits auf die neu migrierte Microsoft Entra-Anwendung angewendet. Die Eigenschaften Bezeichner und Antwort-URL aus der Standard-SAML-Konfiguration und der Liste der Ansprüche auf den Registerkarten Attribute und Ansprüche des AD FS-Anwendungsmigrations-Assistenten entsprechen denen in der Unternehmensanwendung.

Im Bereich Eigenschaften der Anwendung impliziert das Anwendungsvorlagenlogo, dass die Anwendung mit der ausgewählten Anwendungsvorlage verknüpft ist. Auf der Seite Besitzer wird der aktuelle Administratorbenutzer als einer der Besitzer der Anwendung hinzugefügt.

Im Bereich Benutzer und Gruppen werden der Anwendung bereits alle erforderlichen Gruppen zugewiesen.

Nachdem Sie die migrierte Unternehmensanwendung überprüft haben, können Sie die Anwendung entsprechend Ihren geschäftlichen Anforderungen aktualisieren. Sie können Ansprüche hinzufügen oder aktualisieren, weitere BenutzerInnen und Gruppen zuweisen oder Richtlinien für bedingten Zugriff konfigurieren, um die Unterstützung für die mehrstufige Authentifizierung oder andere Funktionen für die bedingte Autorisierung zu aktivieren.

Rollback

Die Ein-Klick-Konfiguration des AD FS-Anwendungsmigrations-Assistenten migriert die neue Anwendung in den Microsoft Entra-Mandanten. Die migrierte Anwendung bleibt jedoch inaktiv, bis Sie den Anmeldedatenverkehr dorthin umleiten. Bis dahin können Sie, wenn Sie einen Rollback durchführen möchten, die neu migrierte Microsoft Entra-Anwendung aus Ihrem Mandanten löschen.

Der Assistent stellt keine automatisierte Bereinigung bereit. Falls Sie nicht mit der Einrichtung der migrierten Anwendung fortfahren möchten, müssen Sie die Anwendung manuell aus Ihrem Mandanten löschen. Anweisungen zum Löschen einer Anwendungsregistrierung und der entsprechenden Unternehmensanwendung finden Sie unter den folgenden URLs:

Tipps zur Problembehandlung

Im Bericht werden nicht alle meine AD FS-Anwendungen angezeigt.

Wenn Sie Microsoft Entra Connect-Integritäts-Agents installiert haben, aber die Aufforderung zur Installation weiterhin angezeigt wird, oder wenn nicht alle Ihre AD FS-Anwendungen im Bericht angezeigt werden, verfügen Sie möglicherweise nicht über aktive AD FS-Anwendungen oder Ihre AD FS-Anwendungen sind Microsoft-Anwendungen.

Hinweis

Der AD FS-Anwendungsaktivitätsbericht enthält alle AD FS-Anwendungen in Ihrer Organisation, bei denen in den letzten 30 Tagen aktive Benutzeranmeldungen aufgetreten sind.

Er zeigt jedoch keine Microsoft-bezogenen vertrauenden Seiten in AD FS (wie z. B. Office 365) an. Beispielsweise werden vertrauende Parteien mit dem Namen urn:federation:MicrosoftOnline, microsoftonline, microsoft:winhello:cert:prov:server nicht in der Liste angezeigt.

Warum wird der Überprüfungsfehler „Anwendung mit demselben Bezeichner ist bereits vorhanden“ angezeigt?

Jede Anwendung in Ihrem Mandanten sollte über einen eindeutigen Anwendungsbezeichner verfügen. Wenn diese Fehlermeldung angezeigt wird, bedeutet dies, dass Sie bereits über eine andere Anwendung mit demselben Bezeichner in Ihrem Microsoft Entra-Mandanten verfügen. In diesem Fall müssen Sie entweder den vorhandenen Anwendungsbezeichner aktualisieren oder ihren AD FS-Anwendungsbezeichner der vertrauenden Seite aktualisieren und 24 Stunden warten, bis Updates angezeigt werden.

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für