Tutorial: Konfigurieren des sicheren Hybridzugriffs mit Microsoft Entra ID und Silverfort

Mit Silverfort lassen sich mittels agent- und proxyloser Technologien alle Ihre Ressourcen lokal und in der Cloud mit Microsoft Entra ID verbinden. Mit dieser Lösung können Organisationen Identitätsschutz, Sichtbarkeit und Benutzerfreundlichkeit auf Umgebungen in Microsoft Entra ID anwenden. Sie ermöglicht die universelle, risikobasierte Überwachung und Bewertung von Authentifizierungsaktivitäten für lokale und cloudbasierte Umgebungen und trägt zur Abwehr von Bedrohungen bei.

In diesem Tutorial erfahren Sie, wie Sie Ihre lokale Silverfort-Implementierung mit Microsoft Entra ID integrieren.

Weitere Informationen:

Silverfort verbindet Ressourcen mit Microsoft Entra ID. Diese Bridgingressourcen werden in Microsoft Entra ID als reguläre Anwendungen angezeigt und können mit bedingtem Zugriff, einmaligem Anmelden (SSO), mehrstufiger Authentifizierung, Überwachung und mehr geschützt werden. Verwenden Sie Silverfort, um z. B. die folgenden Ressourcen zu verbinden:

- Legacy- und selbstentwickelte Anwendungen

- Remotedesktop und Secure Shell (SSH)

- Befehlszeilentools und anderer Administratorzugriff

- Dateifreigaben und Datenbanken

- Infrastruktur- und Industriesysteme

Silverfort integriert Unternehmensressourcen sowie Identity and Access Management (IAM)-Plattformen von Drittanbietern, die Active Directory-Verbunddienste (AD FS) und Remote Authentication Dial-In User Service (RADIUS) in Microsoft Entra ID umfassen. Das Szenario umfasst Hybrid- und Multicloudumgebungen.

Verwenden Sie dieses Tutorial, um die Silverfort Microsoft Entra ID-Brücke mit Azure AD in Ihrem Microsoft Entra-Mandanten zu konfigurieren und zu testen und mit Ihrer Silverfort-Implementierung zu kommunizieren. Nach der Konfiguration können Sie Silverfort-Authentifizierungsrichtlinien erstellen, die Authentifizierungsanforderungen aus Identitätsquellen zu Microsoft Entra ID für SSO überbrücken. Nach der Überbrückung einer Anwendung können Sie diese in Microsoft Entra ID verwalten.

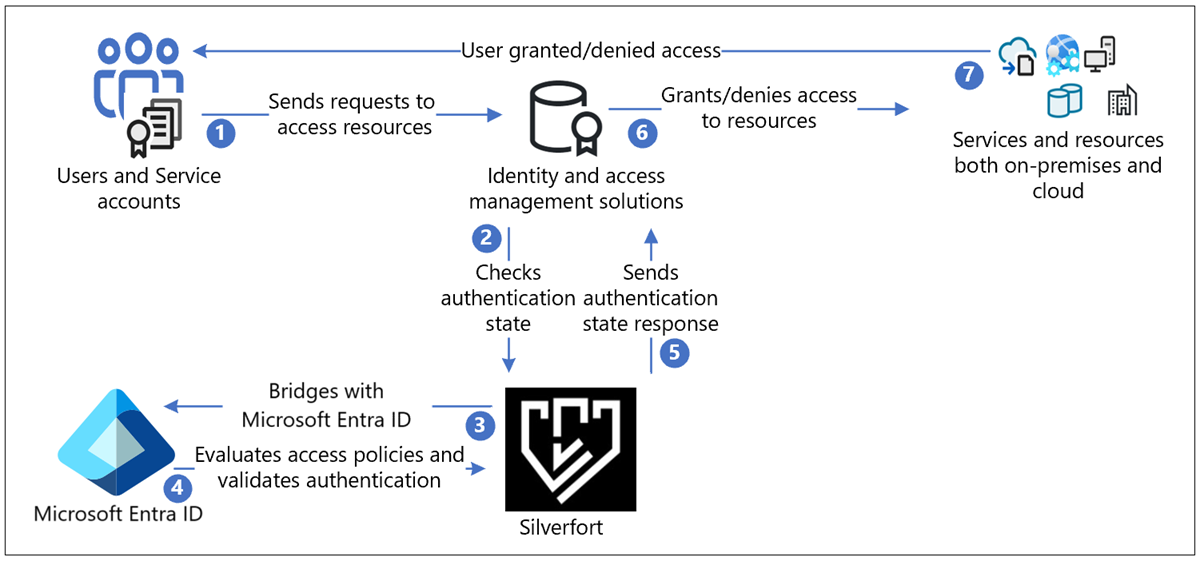

Silverfort mit Microsoft Entra-Authentifizierungsarchitektur

Im folgenden Diagramm wird die von Silverfort in einer Hybridumgebung orchestrierte Authentifizierungsarchitektur veranschaulicht.

Benutzerflow

- Benutzer senden eine Authentifizierungsanforderung über Protokolle wie Kerberos, SAML, NTLM, OIDC und LDAPs an den ursprünglichen Identitätsanbieter (Identity Provider, IdP)

- Antworten werden unverändert zur Überprüfung des Authentifizierungsstatus an Silverfort weitergeleitet

- Silverfort ermöglicht Sichtbarkeit, Ermittlung und Bridging in Microsoft Entra ID

- Im Falle einer Überbrückung der Anwendung wird die Authentifizierungsentscheidung an Microsoft Entra ID übergeben. Microsoft Entra ID wertet Richtlinien für bedingten Zugriff aus und überprüft die Authentifizierung.

- Die Antwort zum Authentifizierungsstatus wird von Silverfort unverändert an den Identitätsanbieter gesendet.

- Der Identitätsanbieter gewährt oder verweigert den Zugriff auf die Ressource.

- Benutzer werden benachrichtigt, wenn die Zugriffsanforderung gewährt oder verweigert wird

Voraussetzungen

Sie müssen Silverfort in Ihrem Mandanten oder Ihrer Infrastruktur bereitgestellt haben, um dieses Tutorial auszuführen. Navigieren Sie zum Bereitstellen von Silverfort in Ihrem Mandanten oder Ihrer Infrastruktur zu silverfort.com (Silverfort), um die Silverfort-Desktop-App auf Ihren Arbeitsstationen zu installieren.

Richten Sie Silverfort Microsoft Entra Adapter in Ihrem Microsoft Entra-Mandanten ein:

- Ein Azure-Konto mit einem aktiven Abonnement

- Sie können ein kostenloses Azure-Konto erstellen.

- Eine der folgenden Rollen in Ihrem Azure-Konto:

- Cloudanwendungsadministrator

- Anwendungsadministrator

- Dienstprinzipalbesitzer

- Die Anwendung Silverfort Microsoft Entra Adapter im Microsoft Entra-Anwendungskatalog ist für die Unterstützung von SSO vorkonfiguriert. Fügen Sie Ihrem Mandanten Silverfort Microsoft Entra Adapter aus dem Katalog als Unternehmensanwendung hinzu.

Konfigurieren von Silverfort und Erstellen einer Richtlinie

Melden Sie sich in einem Browser bei der Silverfort-Verwaltungskonsole an.

Navigieren Sie im Hauptmenü zu Settings (Einstellungen) und scrollen Sie dann im Abschnitt „General“ (Allgemein) zu Microsoft Entra ID Bridge Connector.

Bestätigen Sie Ihre Mandanten-ID, und wählen Sie dann Authorize (Autorisieren) aus.

Klicken Sie auf Save changes (Änderungen speichern).

Wählen Sie im Dialogfeld Angeforderte Berechtigungen die Option Akzeptieren aus.

Auf einer neuen Registerkarte wird die Meldung „Registrierung abgeschlossen“ angezeigt. Schließen Sie diese Registerkarte.

Wählen Sie auf der Seite Einstellungen die Option Änderungen speichern aus.

Mit einem Microsoft Entra-Konto anmelden. Wählen Sie im linken Bereich Unternehmensanwendungen aus. Die Anwendung Silverfort Microsoft Entra Adapter wird als registriert angezeigt.

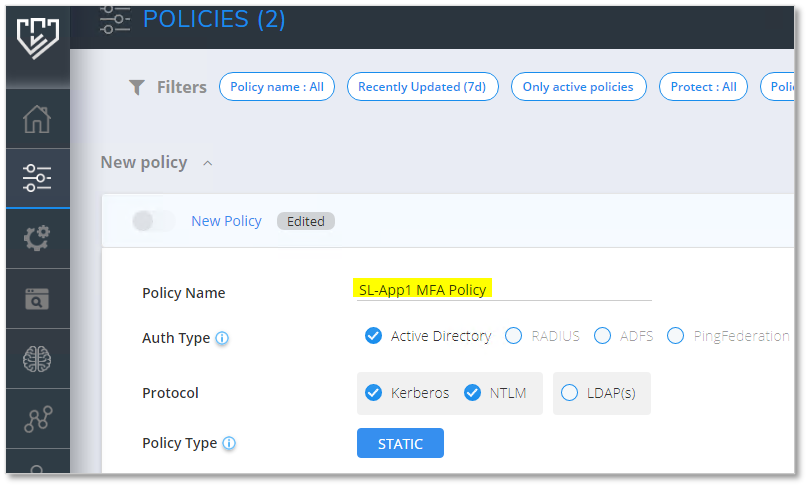

Navigieren Sie in der Silverfort-Verwaltungskonsole zur Seite Policies (Richtlinien), und wählen Sie Create Policy (Richtlinie erstellen) aus. Das Dialogfeld Neue Richtlinie wird angezeigt.

Geben Sie einen Richtliniennamen ein, mit dem der in Azure zu erstellende Anwendungsname angegeben wird. Wenn Sie z. B. mehrere Server oder Anwendungen für diese Richtlinie hinzufügen, benennen Sie sie entsprechend den Ressourcen, die von der Richtlinie abgedeckt werden. In diesem Beispiel erstellen wir eine Richtlinie für den SL-APP1-Server.

Wählen Sie Authentifizierungstyp und Protokoll aus.

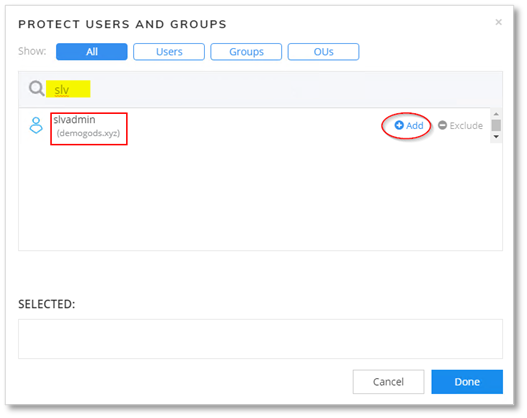

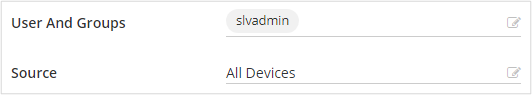

Wählen Sie im Feld Benutzer und Gruppen das Symbol Bearbeiten aus, um Benutzer zu konfigurieren, auf die sich die Richtlinie auswirkt. Die Authentifizierung dieser Benutzer überbrückt Microsoft Entra ID.

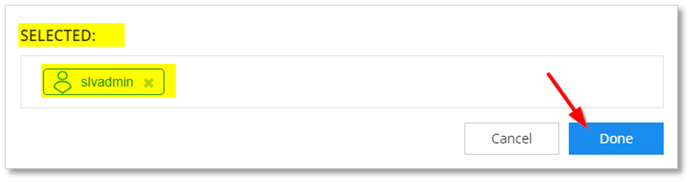

- Suchen Sie Benutzer, Gruppen oder Organisationseinheiten (OUs), und wählen Sie sie aus.

- Ausgewählte Benutzer werden im Feld AUSGEWÄHLT angezeigt.

Wählen Sie die Source (Quelle) aus, für die die Richtlinie gilt. In diesem Beispiel ist Alle Geräte ausgewählt.

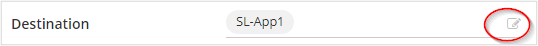

Legen Sie das Ziel auf SL-App1 fest. Optional: Sie können die Schaltfläche zum Bearbeiten auswählen, um weitere Ressourcen oder Ressourcengruppen zu ändern oder hinzuzufügen.

Wählen Sie unter „Aktion“ die Option ENTRA ID BRIDGE aus.

Wählen Sie Speichern. Sie werden aufgefordert, die Richtlinie zu aktivieren.

Die Richtlinie wird auf der Seite „Richtlinien“ im Abschnitt „Entra ID Bridge“ angezeigt.

Kehren Sie zum Microsoft Entra-Konto zurück, und navigieren Sie zu Unternehmensanwendungen. Die neue Silverfort-Anwendung wird angezeigt. Sie können diese Anwendung in die Richtlinien für bedingten Zugriff einschließen.

Weitere Informationen: Tutorial: Schützen von Anmeldeereignissen für Benutzer*innen mit der Multi-Faktor-Authentifizierung in Microsoft Entra.