Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Mit Build 1.1.880.0 (veröffentlicht im August 2018) wurde das PowerShell-Modul namens ADSyncConfig.psm1 eingeführt, das eine Sammlung von Cmdlets enthält, die Sie beim Konfigurieren der richtigen Active Directory-Berechtigungen für Ihre Microsoft Entra Connect-Bereitstellung unterstützen.

Überblick

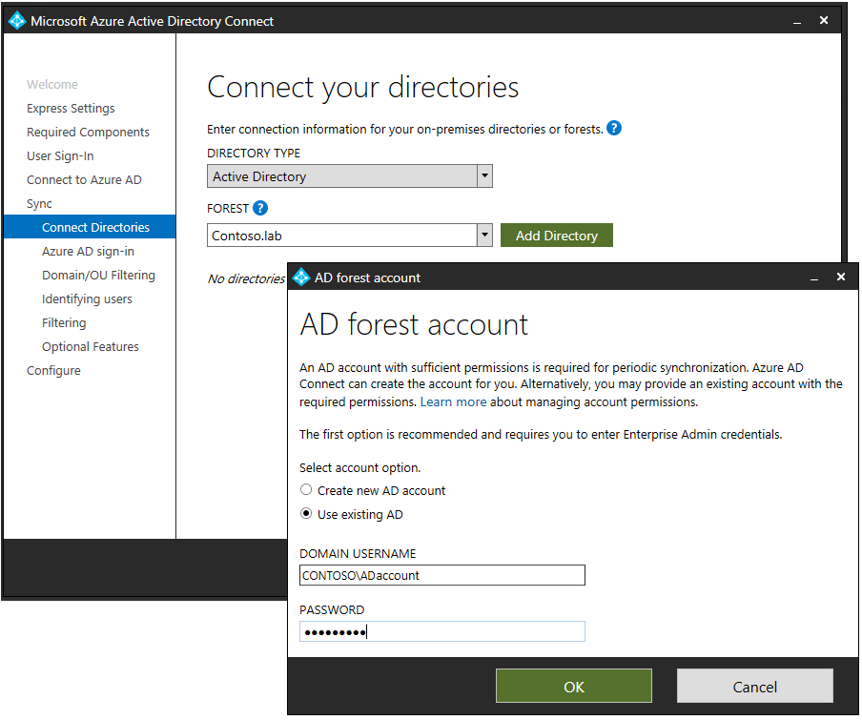

Die folgenden PowerShell-Cmdlets können verwendet werden, um Active Directory-Berechtigungen des AD DS Connector-Kontos für jedes Feature einzurichten, das Sie in Microsoft Entra Connect aktivieren möchten. Um Probleme zu vermeiden, sollten Sie immer dann Active Directory-Berechtigungen im Voraus vorbereiten, wenn Sie Microsoft Entra Connect so installieren möchten, dass mithilfe eines benutzerdefinierten Domänenkontos eine Verbindung mit Ihrer Gesamtstruktur hergestellt wird. Dieses ADSyncConfig-Modul kann auch verwendet werden, um Berechtigungen zu konfigurieren, nachdem Microsoft Entra Connect bereitgestellt wurde.

Für die Installation von Microsoft Entra Connect Express wird in Active Directory mit allen erforderlichen Berechtigungen ein automatisch generiertes Konto (MSOL_nnnnnnnnnn) erstellt. Sie müssen dieses ADSyncConfig-Modul nicht verwenden, es sei denn, Sie haben die Vererbung von Berechtigungen für Organisationseinheiten oder für bestimmte Active Directory-Objekte blockiert, die Sie mit Microsoft Entra ID synchronisieren möchten.

Zusammenfassung der Berechtigungen

Die folgende Tabelle bietet eine Zusammenfassung der für AD-Objekte erforderlichen Berechtigungen:

| Merkmal | Berechtigungen |

|---|---|

| ms-DS-ConsistencyGuid | Lese- und Schreibberechtigungen für das Attribut „ms-DS-ConsistencyGuid“, das unter Entwurfskonzepte – Verwendung von „ms-DS-ConsistencyGuid“ als „sourceAnchor“ dokumentiert ist. |

| Kennwort-Hash-Synchronisierung | |

| Exchange-Hybridbereitstellung | Lese- und Schreibberechtigungen für die Attribute, die in der Dokumentation zum Exchange Hybrid-Writeback für Benutzer, Gruppen und Kontakte enthalten sind. |

| Öffentlicher Exchange-E-Mail-Ordner | Leseberechtigungen für die Attribute, die im öffentlichen Exchange-E-Mail-Ordner für öffentliche Ordner dokumentiert sind. |

| Kennwortrückschreiben | Lese- und Schreibberechtigungen für die Attribute, die in Erste Schritte mit der Kennwortverwaltung für Benutzer dokumentiert sind. |

| Geräterückschreiben | Lese- und Schreibberechtigungen für Geräteobjekte und Container, die in Geräterückschreiben dokumentiert sind. |

| Gruppenrückschreiben | Lesen, Erstellen, Aktualisieren und Löschen von Gruppenobjekten für synchronisierte Office 365-Gruppen. |

Verwenden des PowerShell-Moduls ADSyncConfig

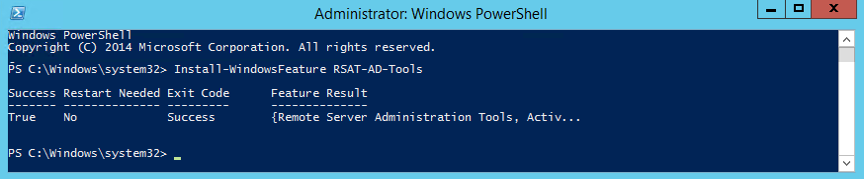

Das ADSyncConfig-Modul erfordert die Remoteserver-Verwaltungstools (RSAT) für AD DS, weil es vom AD DS PowerShell-Modul und den Tools abhängig ist. Um RSAT für AD DS zu installieren, öffnen Sie ein Windows PowerShell-Fenster mit „Als Administrator ausführen“, und führen Sie Folgendes aus:

Install-WindowsFeature "RSAT-AD-Tools"

Hinweis

Sie können auch die Datei C:\Programme\Microsoft Entra Connect\AdSyncConfig\ADSyncConfig.psm1 in einen Domänencontroller kopieren, auf dem bereits RSAT für AD DS installiert ist, und dieses PowerShell-Modul von dort aus verwenden. Beachten Sie, dass einige der Cmdlets nur auf dem Computer ausgeführt werden können, der Microsoft Entra Connect hostet.

Um mit der Verwendung von ADSyncConfig zu beginnen, müssen Sie das Modul in ein Windows PowerShell-Fenster laden:

Import-Module "C:\Program Files\Microsoft Azure Active Directory Connect\AdSyncConfig\AdSyncConfig.psm1"

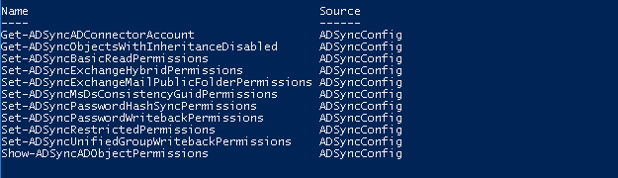

Um alle in diesem Modul enthaltenen Cmdlets zu überprüfen, können Sie Folgendes eingeben:

Get-Command -Module AdSyncConfig

Jedes Cmdlet hat dieselben Eingabeparameter für die Eingabe des AD DS-Connectorkontos und eine AdminSDHolder-Option. Um Ihre AD DS-Connector-Konto anzugeben, können Sie den Kontonamen und die Domäne angeben oder nur den DN des Kontos (Distinguished Name),

Zum Beispiel:

Set-ADSyncPasswordHashSyncPermissions -ADConnectorAccountName <ADAccountName> -ADConnectorAccountDomain <ADDomainName>

Oder

Set-ADSyncPasswordHashSyncPermissions -ADConnectorAccountDN <ADAccountDN>

Stellen Sie sicher, dass Sie <ADAccountName>, <ADDomainName> und <ADAccountDN> durch die entsprechenden Werte für Ihre Umgebung ersetzen.

Verwenden Sie den Parameter -IncludeAdminSdHolders, falls Sie die Berechtigungen des Containers „AdminSDHolder“ ändern möchten. Dies wird nicht empfohlen.

Standardmäßig versuchen alle Cmdlets zum Festlegen von Berechtigungen AD DS-Berechtigungen im Stamm jeder Domäne in der Gesamtstruktur festzulegen, was bedeutet, dass die benutzende Person, die die PowerShell-Sitzung ausführt, Domänenadministratorberechtigungen für jede Domäne in der Gesamtstruktur benötigt. Aufgrund dieser Anforderung wird empfohlen, ein Mitglied der Unternehmensadministration aus dem Gesamtstrukturstamm zu verwenden. Wenn Ihre Microsoft Entra Connect-Bereitstellung mehrere AD DS-Connectors besitzt, ist es erforderlich, dasselbe Cmdlet in jeder Gesamtstruktur auszuführen, die über einen AD DS-Connector verfügt.

Sie können auch Berechtigungen für eine bestimmte Organisationseinheit oder ein bestimmtes AD DS-Objekt festlegen, indem Sie den Parameter -ADobjectDN verwenden, gefolgt vom DN des Zielobjekts, für das Sie die Berechtigungen festlegen möchten. Wenn Sie einen Ziel-ADobjectDN verwenden, legt das Cmdlet Berechtigungen nur für dieses Objekt und nicht für den Domänenstamm- oder AdminSDHolder-Container fest. Dieser Parameter kann nützlich sein, wenn Sie bestimmte Organisationseinheiten oder AD DS-Objekte haben, für die die Berechtigungsvererbung deaktiviert ist (siehe „Auffinden von AD DS-Objekten mit deaktivierter Berechtigungsvererbung“).

Ausnahmen von diesen allgemeinen Parametern sind das Cmdlet Set-ADSyncRestrictedPermissions, das verwendet wird, um die Berechtigungen für das AD DS-Connector-Konto selbst festzulegen, und das Cmldet Set-ADSyncPasswordHashSyncPermissions Cmdlet, da die für die Kennworthashsynchronisierung erforderlichen Berechtigungen nur auf Ebene des Domänenstamms festgelegt werden, weshalb dieses Cmdlet die Parameter -ObjectDN oder -IncludeAdminSdHolders nicht einschließt.

Bestimmen Sie Ihr AD DS Connector-Konto

Falls Microsoft Entra Connect bereits installiert ist, und Sie überprüfen möchten, welches das aktuell von Microsoft Entra Connect verwendete AD DS-Connector-Konto ist, können Sie das Cmdlet ausführen:

Get-ADSyncADConnectorAccount

Auffinden von AD DS-Objekten mit deaktivierter Berechtigungsvererbung

Wenn Sie überprüfen möchten, ob ein AD DS-Objekt mit deaktivierter Berechtigungsvererbung vorhanden ist, können Sie Folgendes ausführen:

Get-ADSyncObjectsWithInheritanceDisabled -SearchBase '<DistinguishedName>'

Standardmäßig sucht dieses Cmdlet nur nach OUs mit deaktivierter Vererbung, Sie können jedoch andere AD DS-Objektklassen im -ObjectClass-Parameter angeben, oder "*" für alle Objektklassen wie folgt verwenden:

Get-ADSyncObjectsWithInheritanceDisabled -SearchBase '<DistinguishedName>' -ObjectClass *

Anzeigen der AD DS-Berechtigungen eines Objekts

Sie können das folgende Cmdlet verwenden, um die Liste der Berechtigungen anzuzeigen, die derzeit für ein Active Directory-Objekt festgelegt sind, indem Sie den DistinguishedName angeben:

Show-ADSyncADObjectPermissions -ADobjectDN '<DistinguishedName>'

Konfigurieren der AD DS-Connector-Kontoberechtigungen

Konfigurieren grundlegender Nur-Lesen-Berechtigungen

Um grundlegende Nur-Lesen-Berechtigungen für das AD DS-Connector-Konto festzulegen, wenn keine Microsoft Entra Connect-Funktionen verwendet werden, führen Sie Folgendes aus:

Set-ADSyncBasicReadPermissions -ADConnectorAccountName <String> -ADConnectorAccountDomain <String> [-IncludeAdminSdHolders] [<CommonParameters>]

Oder

Set-ADSyncBasicReadPermissions -ADConnectorAccountDN <String> [-ADobjectDN <String>] [<CommonParameters>]

Dieses Cmdlet legt die folgenden Berechtigungen fest:

| Typ | Name | Zugriff | Gilt für |

|---|---|---|---|

| Zulassen | AD DS-Connector-Konto | Alle Eigenschaften lesen | Untergeordnete Geräteobjekte |

| Zulassen | AD DS-Connector-Konto | Alle Eigenschaften lesen | Nachfolger-InetOrgPerson-Objekte |

| Zulassen | AD DS-Connector-Konto | Alle Eigenschaften lesen | Abgeleitete Computerobjekte |

| Zulassen | AD DS-Connector-Konto | Alle Eigenschaften lesen | foreignSecurityPrincipal-Nachfolgerobjekte |

| Zulassen | AD DS-Connector-Konto | Alle Eigenschaften lesen | Nachfolger-Gruppenobjekte |

| Zulassen | AD DS-Connector-Konto | Alle Eigenschaften lesen | Untergeordnete Benutzerobjekte |

| Zulassen | AD DS-Connector-Konto | Alle Eigenschaften lesen | Nachfolger-Kontaktobjekte |

| Zulassen | AD DS-Connector-Konto | Replizieren von Verzeichnisänderungen | Nur dieses Objekt (Domänenstamm) |

Konfigurieren von MS-DS-Consistency-Guid-Berechtigungen

Um Berechtigungen für das AD DS-Connector-Konto festzulegen, wenn Sie das Attribut „ms-Ds-Consistency-Guid“ als Quellanker verwenden (auch bekannt als Option „Ich möchte den Quellanker durch Azure verwalten lassen“), führen Sie Folgendes aus:

Set-ADSyncMsDsConsistencyGuidPermissions -ADConnectorAccountName <String> -ADConnectorAccountDomain <String> [-IncludeAdminSdHolders] [<CommonParameters>]

Oder

Set-ADSyncMsDsConsistencyGuidPermissions -ADConnectorAccountDN <String> [-ADobjectDN <String>] [<CommonParameters>]

Dieses Cmdlet legt die folgenden Berechtigungen fest:

| Typ | Name | Zugriff | Gilt für |

|---|---|---|---|

| Zulassen | AD DS-Connector-Konto | Lese-/Schreibeigenschaft | Untergeordnete Benutzerobjekte |

Berechtigungen für die Kennworthashsynchronisierung

Um Berechtigungen für das AD DS-Connectorkonto festzulegen, wenn Kennworthashsynchronisierung verwendet wird, führen Sie Folgendes aus:

Set-ADSyncPasswordHashSyncPermissions -ADConnectorAccountName <String> -ADConnectorAccountDomain <String> [<CommonParameters>]

Oder

Set-ADSyncPasswordHashSyncPermissions -ADConnectorAccountDN <String> [<CommonParameters>]

Dieses Cmdlet legt die folgenden Berechtigungen fest:

| Typ | Name | Zugriff | Gilt für |

|---|---|---|---|

| Zulassen | AD DS-Connector-Konto | Replizieren von Verzeichnisänderungen | Nur dieses Objekt (Domänenstamm) |

| Zulassen | AD DS-Connector-Konto | Replizieren von Verzeichnisänderungen: Alle | Nur dieses Objekt (Domänenstamm) |

Berechtigungen für das Kennwortrückschreiben

Um Berechtigungen für das AD DS-Connector-Konto festzulegen, wenn Kennwortrückschreiben verwendet wird, führen Sie Folgendes aus:

Set-ADSyncPasswordWritebackPermissions -ADConnectorAccountName <String> -ADConnectorAccountDomain <String> [-IncludeAdminSdHolders] [<CommonParameters>]

Oder

Set-ADSyncPasswordWritebackPermissions -ADConnectorAccountDN <String> [-ADobjectDN <String>] [<CommonParameters>]

Dieses Cmdlet legt die folgenden Berechtigungen fest:

| Typ | Name | Zugriff | Gilt für |

|---|---|---|---|

| Zulassen | AD DS-Connector-Konto | Kennwort zurücksetzen | Untergeordnete Benutzerobjekte |

| Zulassen | AD DS-Connector-Konto | Schreibeigenschaft „LockoutTime“ | Untergeordnete Benutzerobjekte |

| Zulassen | AD DS-Connector-Konto | Eigenschaft „pwdLastSet“ schreiben | Untergeordnete Benutzerobjekte |

Berechtigungen für das Gruppenrückschreiben

Um Berechtigungen für das AD DS-Connector-Konto festzulegen, wenn Gruppenrückschreiben verwendet wird, führen Sie Folgendes aus:

Set-ADSyncUnifiedGroupWritebackPermissions -ADConnectorAccountName <String> -ADConnectorAccountDomain <String> [-IncludeAdminSdHolders] [<CommonParameters>]

Oder

Set-ADSyncUnifiedGroupWritebackPermissions -ADConnectorAccountDN <String> [-ADobjectDN <String>] [<CommonParameters>]

Dieses Cmdlet legt die folgenden Berechtigungen fest:

| Typ | Name | Zugriff | Gilt für |

|---|---|---|---|

| Zulassen | AD DS-Connector-Konto | Generisches Lesen/Schreiben | Alle Attribute einer Objekttypgruppe und von Unterobjekten |

| Zulassen | AD DS-Connector-Konto | Erstellen/Löschen von untergeordneten Objekten | Alle Attribute einer Objekttypgruppe und von Unterobjekten |

| Zulassen | AD DS-Connector-Konto | Löschen/Löschen von Strukturobjekten | Alle Attribute einer Objekttypgruppe und von Unterobjekten |

Berechtigungen für eine Exchange-Hybridbereitstellung

Um Berechtigungen für das AD DS-Connector-Konto festzulegen, wenn eine Exchange-Hybridbereitstellung verwendet wird, führen Sie Folgendes aus:

Set-ADSyncExchangeHybridPermissions -ADConnectorAccountName <String> -ADConnectorAccountDomain <String> [-IncludeAdminSdHolders] [<CommonParameters>]

Oder

Set-ADSyncExchangeHybridPermissions -ADConnectorAccountDN <String> [-ADobjectDN <String>] [<CommonParameters>]

Dieses Cmdlet legt die folgenden Berechtigungen fest:

| Typ | Name | Zugriff | Gilt für |

|---|---|---|---|

| Zulassen | AD DS-Connector-Konto | Lesen/Schreiben für alle Eigenschaften | Untergeordnete Benutzerobjekte |

| Zulassen | AD DS-Connector-Konto | Lesen/Schreiben für alle Eigenschaften | Nachfolger-InetOrgPerson-Objekte |

| Zulassen | AD DS-Connector-Konto | Lesen/Schreiben für alle Eigenschaften | Nachfolger-Gruppenobjekte |

| Zulassen | AD DS-Connector-Konto | Lesen/Schreiben für alle Eigenschaften | Nachfolger-Kontaktobjekte |

Berechtigungen für öffentliche Exchange-E-Mail-Ordner

Um Berechtigungen für das AD DS-Connector-Konto festzulegen, wenn die Funktion für öffentliche Exchange-E-Mail-Ordner verwendet wird, führen Sie Folgendes aus:

Set-ADSyncExchangeMailPublicFolderPermissions -ADConnectorAccountName <String> -ADConnectorAccountDomain <String> [-IncludeAdminSdHolders] [<CommonParameters>]

Oder

Set-ADSyncExchangeMailPublicFolderPermissions -ADConnectorAccountDN <String> [-ADobjectDN <String>] [<CommonParameters>]

Dieses Cmdlet legt die folgenden Berechtigungen fest:

| Typ | Name | Zugriff | Gilt für |

|---|---|---|---|

| Zulassen | AD DS-Connector-Konto | Alle Eigenschaften lesen | Nachfolger-PublicFolder-Objekte |

Einschränken der Berechtigungen für das AD DS-Connector-Konto

Dieses PowerShell-Skript verschärft Berechtigungen für das AD Connector-Konto, das als Parameter übergeben wird. Das Verschärfen von Berechtigungen umfasst die folgenden Schritte:

Deaktivieren der Vererbung für das angegebene Objekt

Entfernen aller ACEs für das angegebene Objekt, mit Ausnahme von für SELF spezifischen ACEs, da wir die Standardberechtigungen bezüglich SELF intakt lassen möchten.

Der

-ADConnectorAccountDNParameter ist das AD-Konto, dessen Berechtigungen verschärft werden müssen. Dies ist in der Regel das MSOL_nnnnnnnnnnnn Domänenkonto, das im AD DS-Connector konfiguriert ist (siehe Ermitteln Ihres AD DS-Connectorkontos). Der-CredentialParameter ist erforderlich, um das Administratorkonto anzugeben, das über die erforderlichen Berechtigungen zum Einschränken von Active Directory-Berechtigungen für das AD-Zielobjekt verfügt (dieses Konto muss sich vom ADConnectorAccountDN-Konto unterscheiden). Dies ist normalerweise der Unternehmens- oder Domänenadministrator.

Set-ADSyncRestrictedPermissions [-ADConnectorAccountDN] <String> [-Credential] <PSCredential> [-DisableCredentialValidation] [-WhatIf] [-Confirm] [<CommonParameters>]

Beispiel:

$credential = Get-Credential

Set-ADSyncRestrictedPermissions -ADConnectorAccountDN 'CN=ADConnectorAccount,OU=Users,DC=Contoso,DC=com' -Credential $credential

Dieses Cmdlet legt die folgenden Berechtigungen fest:

| Typ | Name | Zugriff | Gilt für |

|---|---|---|---|

| Zulassen | SYSTEM | Vollzugriff | Dieses Objekt |

| Zulassen | Organisationsadministratoren | Vollzugriff | Dieses Objekt |

| Zulassen | Domänenadministratoren | Vollzugriff | Dieses Objekt |

| Zulassen | Administratoren | Vollzugriff | Dieses Objekt |

| Zulassen | Domänencontroller des Unternehmens | Auflisten von Inhalten | Dieses Objekt |

| Zulassen | Domänencontroller des Unternehmens | Alle Eigenschaften lesen | Dieses Objekt |

| Zulassen | Domänencontroller des Unternehmens | Leseberechtigungen | Dieses Objekt |

| Zulassen | Authentifizierte Benutzer | Auflisten von Inhalten | Dieses Objekt |

| Zulassen | Authentifizierte Benutzer | Alle Eigenschaften lesen | Dieses Objekt |

| Zulassen | Authentifizierte Benutzer | Leseberechtigungen | Dieses Objekt |