Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel erfahren Sie, wie Sie Alibaba Cloud Service (Rollenbasiertes SSO) mit Microsoft Entra ID integrieren. Wenn Sie Alibaba Cloud Service (rollenbasiertes SSO) mit Microsoft Entra ID integrieren, können Sie:

- Steuern Sie in Microsoft Entra ID, wer Zugriff auf Alibaba Cloud Service (rollenbasiertes SSO) hat.

- Ermöglichen Sie Es Ihren Benutzern, mit ihren Microsoft Entra-Konten automatisch bei Alibaba Cloud Service (Rollenbasiertes SSO) angemeldet zu sein.

- Verwalten Sie Ihre Konten an einem zentralen Ort.

Voraussetzungen

In diesem Artikel wird davon ausgegangen, dass Sie bereits über die folgenden Voraussetzungen verfügen:

- Ein Microsoft Entra-Benutzerkonto mit einem aktiven Abonnement. Wenn Sie noch kein Konto besitzen, können Sie kostenlos ein Konto erstellen.

- Eine der folgenden Rollen:

- Ein Abonnement für Alibaba Cloud Service (Role-based SSO), für das einmaliges Anmelden (Single Sign-On, SSO) aktiviert ist.

Szenariobeschreibung

In diesem Artikel konfigurieren und testen Sie Microsoft Entra SSO in einer Testumgebung.

- Alibaba Cloud Service (Role-based SSO) unterstützt IDP-initiierte SSO

Hinzufügen von Alibaba Cloud Service (Role-based SSO) aus dem Katalog

Um die Integration von Alibaba Cloud Service (Rollenbasierte sSO) in Microsoft Entra ID zu konfigurieren, müssen Sie Alibaba Cloud Service (Rollenbasierte sSO) aus dem Katalog zu Ihrer Liste der verwalteten SaaS-Apps hinzufügen.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Entra ID>Enterprise-Apps>Neue Anwendung.

Geben Sie im Abschnitt "Aus dem Katalog hinzufügen " im Suchfeld den Alibaba Cloud Service (Rollenbasiertes SSO) ein.

Wählen Sie Den Alibaba Cloud Service (Rollenbasiertes SSO) aus dem Ergebnisbereich aus, und fügen Sie die App hinzu. Warten Sie einige Sekunden, während die App Ihrem Mandanten hinzugefügt wird.

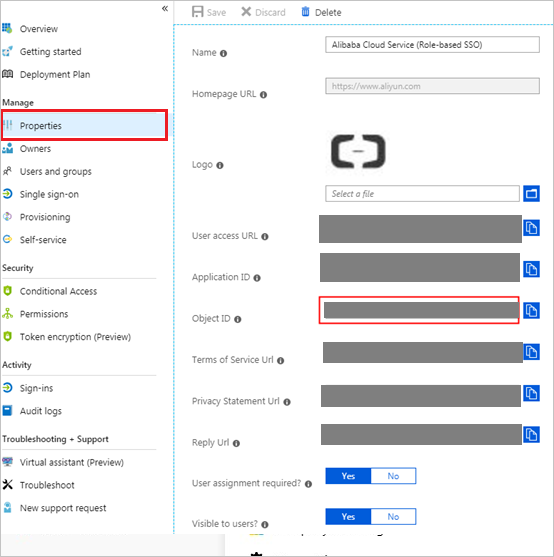

Klicken Sie auf der Seite Alibaba Cloud Service (rollenbasiertes SSO) im linken Navigationsbereich auf Eigenschaften, kopieren die Objekt-ID, und speichern Sie sie auf Ihrem Computer für die spätere Verwendung.

Alternativ können Sie auch den Enterprise App Configuration Wizard verwenden. In diesem Assistenten können Sie Ihrem Mandanten eine Anwendung hinzufügen, der App Benutzer und Gruppen hinzufügen, Rollen zuweisen sowie die SSO-Konfiguration durchlaufen. Erfahren Sie Weitere Info über Microsoft 365-Assistenten.

Konfigurieren und Testen von Microsoft Entra SSO für Alibaba Cloud Service (rollenbasiertes SSO)

Konfigurieren und testen Sie Microsoft Entra SSO mit Alibaba Cloud Service (Rollenbasiertes SSO) mithilfe eines Testbenutzers namens B.Simon. Damit SSO funktioniert, müssen Sie eine Verknüpfungsbeziehung zwischen einem Microsoft Entra-Benutzer und dem zugehörigen Benutzer in Alibaba Cloud Service (Role-based SSO) herstellen.

Führen Sie die folgenden Schritte aus, um Microsoft Entra SSO mit Alibaba Cloud Service (Rollenbasiertes SSO) zu konfigurieren und zu testen:

- Konfigurieren Sie Microsoft Entra SSO – damit Ihre Benutzer dieses Feature verwenden können.

- Erstellen Sie einen Microsoft Entra-Testbenutzer – um microsoft Entra Single Sign-On mit Britta Simon zu testen.

- Weisen Sie den Microsoft Entra-Testbenutzer zu – damit Britta Simon microsoft Entra Single Sign-On verwenden kann.

- Konfigurieren Sie Role-Based single Sign-On in Alibaba Cloud Service , damit Ihre Benutzer dieses Feature verwenden können.

- Konfigurieren des einmaligen Anmeldens für Alibaba Cloud Service (rollenbasiertes SSO), um die Einstellungen für einmaliges Anmelden auf der Anwendungsseite zu konfigurieren.

- Erstellen Sie einen Alibaba Cloud Service-Testsbenutzer (rollenbasiertes SSO), um ein Gegenstück zu Britta Simon im Alibaba Cloud Service (rollenbasiertes SSO) zu haben, das mit der Microsoft Entra-Darstellung des Benutzers verknüpft ist.

- Testen Sie SSO – um zu überprüfen, ob die Konfiguration funktioniert.

Microsoft Entra SSO konfigurieren

Führen Sie die folgenden Schritte aus, um Microsoft Entra SSO zu aktivieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Entra ID>Enterprise-Apps>Alibaba Cloud Service (Rollenbasierte sSO)>Single Sign-On.

Auf der Seite Eine Single Sign-On-Methode auswählen wählen Sie SAML aus.

Wählen Sie auf der Seite Einmaliges Anmelden mit SAML einrichten das Symbol "Bearbeiten/Bleistift-Icon" für die grundlegende SAML-Konfiguration aus, um die Einstellungen zu bearbeiten.

Führen Sie im Abschnitt "Grundlegende SAML-Konfiguration " die folgenden Schritte aus, wenn Sie über die Metadatendatei des Dienstanbieters verfügen:

a) Wählen Sie " Metadatendatei hochladen" aus.

b. Wählen Sie das Ordnerlogo aus, um die Metadatendatei auszuwählen und "Hochladen" auszuwählen.

Hinweis

c. Nachdem die Metadatendatei erfolgreich hochgeladen wurde, werden die Identifier- und Reply URL-Werte im Textfeld "Alibaba Cloud Service (Role-based SSO)" automatisch ausgefüllt.

Hinweis

Wenn die Id- und Antwort-URL-Werte nicht automatisch ausgefüllt werden, füllen Sie die Werte entsprechend Ihrer Anforderung manuell aus.

Alibaba Cloud Service (Role-based SSO) erfordert, dass Rollen in Microsoft Entra ID konfiguriert werden. Der Rollenanspruch ist vorkonfiguriert, sodass Sie ihn nicht konfigurieren müssen, aber Sie müssen sie trotzdem mithilfe dieses Artikels in Microsoft Entra ID erstellen.

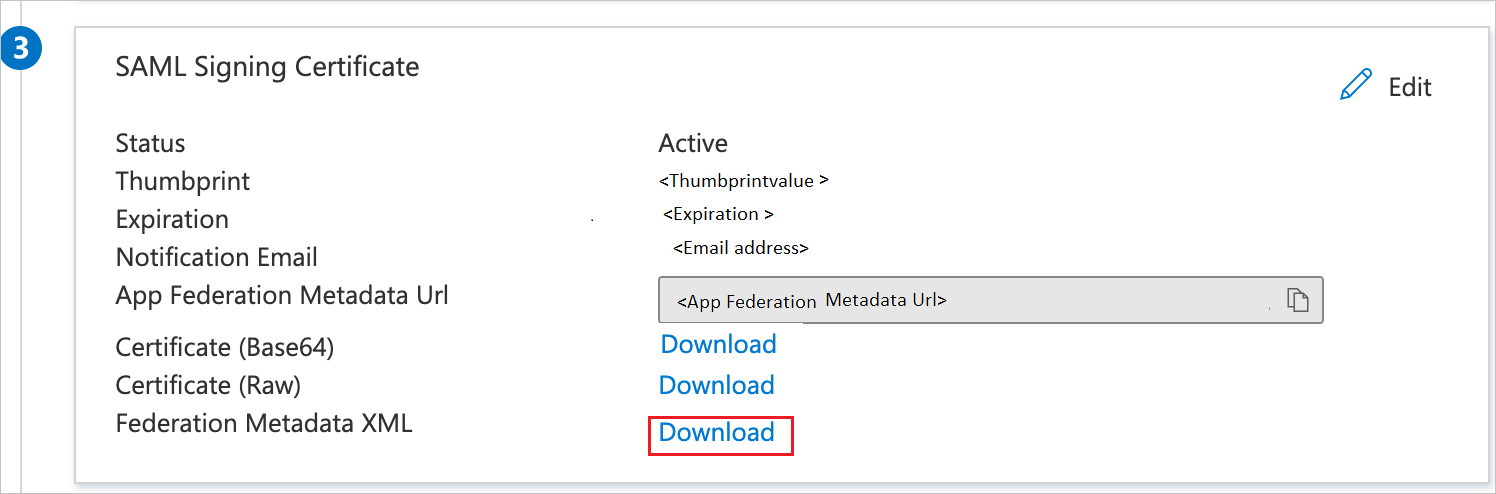

Auf der Seite Einmaliges Anmelden mit SAML suchen Sie im Abschnitt SAML-Signaturzertifikat nach Verbundmetadaten-XML und wählen Sie Herunterladen aus, um das Zertifikat herunterzuladen und auf Ihrem Computer zu speichern.

Kopieren Sie im Abschnitt "Set up Alibaba Cloud Service (Role-based SSO)" die entsprechenden URLs basierend auf Ihrer Anforderung.

Erstellen und Zuweisen eines Microsoft Entra-Testbenutzers

Befolgen Sie die Anweisungen in der Schnellstartanleitung "Erstellen und Zuweisen eines Benutzerkontos", um ein Testbenutzerkonto namens B.Simon zu erstellen.

Konfigurieren des rollenbasierten einmaligen Anmeldens (SSO) in Alibaba Cloud Service

Melden Sie sich mit Account1 bei der Alibaba Cloud RAM-Konsole an.

Wählen Sie im linken Navigationsbereich SSO aus.

Wählen Sie auf der Registerkarte "Rollenbasiertes SSO " die Option "IdP erstellen" aus.

Geben Sie

AADauf der angezeigten Seite im Feld "IdP-Name" eine Beschreibung in das Feld " Hinweis " ein, wählen Sie "Hochladen " aus, um die zuvor heruntergeladene Verbundmetadatendatei hochzuladen, und wählen Sie "OK" aus.Nachdem der IdP erfolgreich erstellt wurde, wählen Sie "RAM-Rolle erstellen" aus.

Geben Sie im Feld RAM Role Name den Namen

AADroleein, wählen SieAADaus der Dropdownliste Select IdP aus, und wählen Sie OK aus.Hinweis

Sie können der Rolle bei Bedarf eine Berechtigung erteilen. Nach dem Erstellen des IdP und der entsprechenden Rolle wird empfohlen, die ARNs des IdP und die Rolle für die nachfolgende Verwendung zu speichern. Sie können die ARNs auf der IdP-Informationsseite und der Rolleninformationsseite abrufen.

Ordnen Sie die Alibaba Cloud RAM-Rolle (AADrole) der benutzenden Person in Microsoft Entra (u2) zu:

Um die RAM-Rolle dem Microsoft Entra-Benutzer zuzuordnen, müssen Sie eine Rolle in der Microsoft Entra-ID erstellen, indem Sie die folgenden Schritte ausführen:

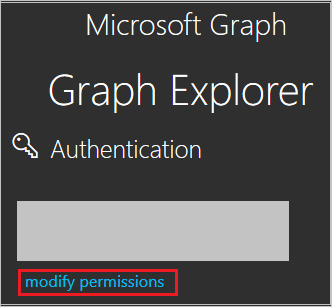

Melden Sie sich beim Microsoft Graph-Explorer an.

Wählen Sie "Berechtigungen ändern" aus, um erforderliche Berechtigungen zum Erstellen einer Rolle zu erhalten.

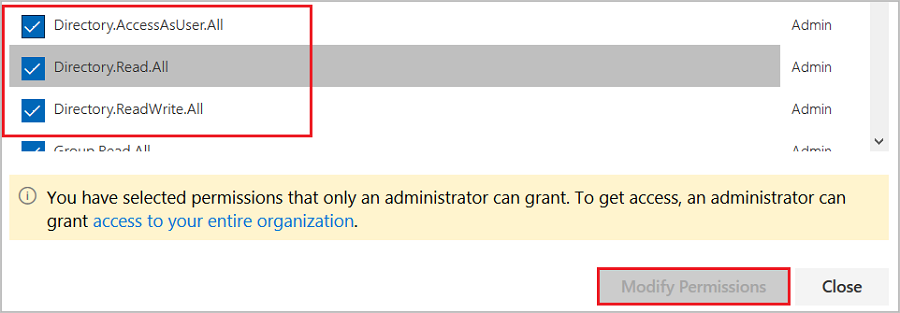

Wählen Sie die folgenden Berechtigungen aus der Liste aus, und wählen Sie " Berechtigungen ändern" aus, wie in der folgenden Abbildung dargestellt.

Hinweis

Nachdem Berechtigungen erteilt wurden, melden Sie sich erneut beim Graph-Explorer an.

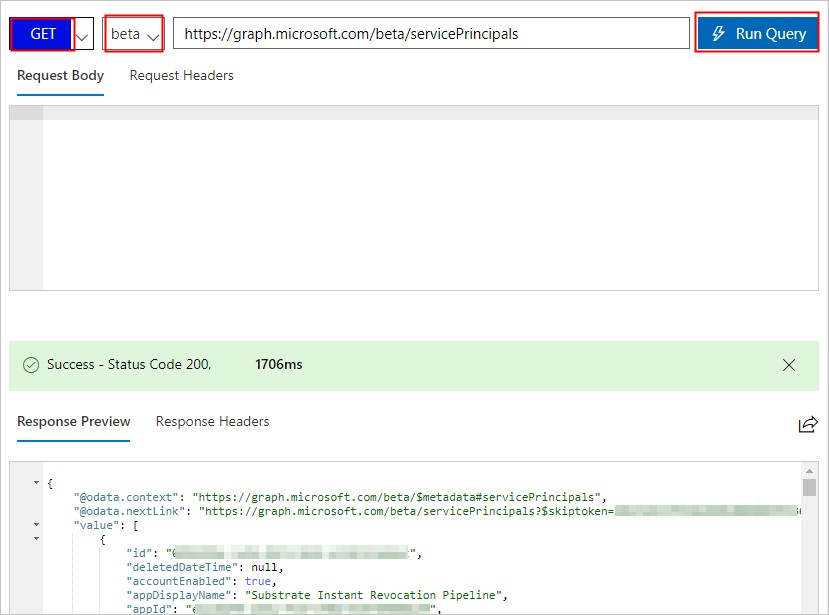

Wählen Sie auf der Seite "Graph-Explorer " die Option "GET " aus der ersten Dropdownliste und "Beta" aus der zweiten Dropdownliste aus. Geben Sie

https://graph.microsoft.com/beta/servicePrincipalsin das Feld neben den Dropdown-Listen ein und wählen Sie Abfrage ausführen aus.

Hinweis

Wenn Sie mehrere Verzeichnisse verwenden, können Sie das Feld der Abfrage eingeben

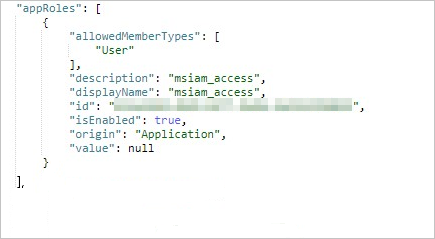

https://graph.microsoft.com/beta/contoso.com/servicePrincipals.Extrahieren Sie im Abschnitt Response Preview (Antwortvorschau) die appRoles-Eigenschaft aus „Service Principal“ (Dienstprinzipal) für die spätere Verwendung.

Hinweis

Die appRoles-Eigenschaft finden Sie durch Eingabe von

https://graph.microsoft.com/beta/servicePrincipals/<objectID>in das Feld der Abfrage. Beachten Sie, dass es sichobjectIDum die Objekt-ID handelt, die Sie von der Seite "Eigenschaften der Microsoft Entra-ID " kopiert haben.Wechseln Sie zurück zum Graph-Explorer, ändern Sie die Methode von GET in PATCH, fügen Sie den folgenden Inhalt in den Abschnitt "Anforderungstext " ein, und wählen Sie "Abfrage ausführen" aus:

{ "appRoles": [ { "allowedMemberTypes": [ "User" ], "description": "msiam_access", "displayName": "msiam_access", "id": "41be2db8-48d9-4277-8e86-f6d22d35****", "isEnabled": true, "origin": "Application", "value": null }, { "allowedMemberTypes": [ "User" ], "description": "Admin,AzureADProd", "displayName": "Admin,AzureADProd", "id": "68adae10-8b6b-47e6-9142-6476078cdbce", "isEnabled": true, "origin": "ServicePrincipal", "value": "acs:ram::187125022722****:role/aadrole,acs:ram::187125022722****:saml-provider/AAD" } ] }Hinweis

valuegibt die ARNs des Identitätsanbieters und die in der RAM-Konsole erstellte Rolle an. Hier können Sie bei Bedarf mehrere Rollen hinzufügen. Die Microsoft Entra-ID sendet den Wert dieser Rollen als Anspruchswert in der SAML-Antwort. Neue Rollen können Sie jedoch nur nach demmsiam_access-Teil für den Patchvorgang hinzufügen. Um den Erstellungsprozess zu optimieren, empfehlen wir Ihnen, einen ID-Generator, wie beispielsweise den GUID-Generator, zu verwenden, um IDs in Echtzeit zu generieren.Nachdem der Dienstprinzipal mit der erforderlichen Rolle gepatcht wurde, fügen Sie die Rolle mit der benutzenden Person in Microsoft Entra ( u2) hinzu, indem Sie die Schritte im Abschnitt Zuweisen von Microsoft Entra-Testbenutzer des Artikels ausführen.

Konfigurieren des einmaligen Anmeldens für Alibaba Cloud Service (rollenbasiertes SSO)

Zum Konfigurieren des einmaligen Anmeldens auf Alibaba Cloud Service (Role-based SSO) müssen Sie das heruntergeladene Verbundmetadaten-XML und die entsprechenden kopierten URLs aus der Anwendungs-Konfiguration an das Supportteam von Alibaba Cloud Service (Role-based SSO) senden. Sie konfigurieren diese Einstellung, um sicherzustellen, dass die SAML-SSO-Verbindung auf beiden Seiten ordnungsgemäß funktioniert.

Erstellen Sie einen Alibaba Cloud Service (rollenbasiertes SSO) Testbenutzer

In diesem Abschnitt erstellen Sie einen Benutzer namens Britta Simon in Alibaba Cloud Service (Role-based SSO). Arbeiten Sie mit dem Supportteam von Alibaba Cloud Service (Role-based SSO) zusammen, um die Benutzer auf der Plattform von Alibaba Cloud Service (Role-based SSO) hinzuzufügen. Benutzer müssen erstellt und aktiviert werden, bevor man Single Sign-On verwenden kann.

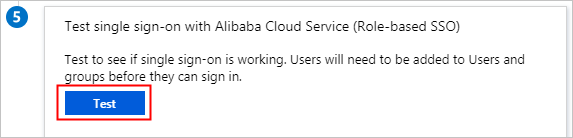

Testen von SSO

Nachdem die vorstehenden Konfigurationen abgeschlossen wurden, testen Sie den Alibaba Cloud Service (Rollenbasiertes SSO), indem Sie die folgenden Schritte ausführen:

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Entra ID>Enterprise-Apps>Alibaba Cloud Service (Rollenbasiertes SSO).

Wählen Sie einmaliges Anmelden und dann "Testen" aus.

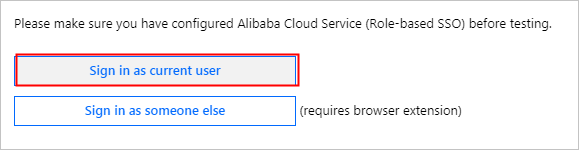

Wählen Sie "Als aktueller Benutzer anmelden" aus.

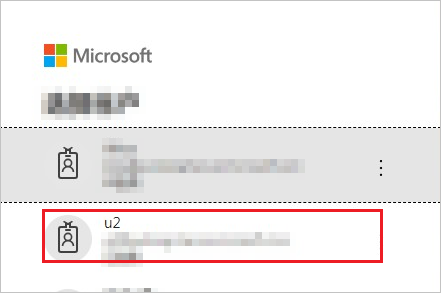

Wählen Sie auf der Kontoauswahlseite u2 aus.

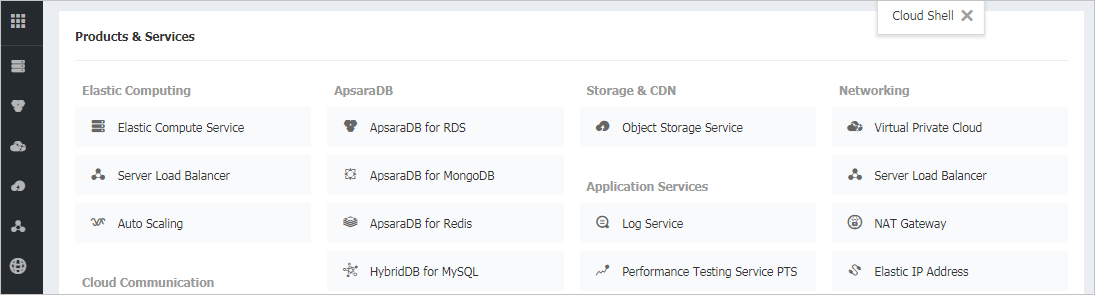

Die folgende Seite wird angezeigt, die angibt, dass rollenbasierte sSO erfolgreich ist.

Verwandte Inhalte

Nachdem Sie Den Alibaba Cloud Service (rollenbasiertes SSO) konfiguriert haben, können Sie die Sitzungskontrolle erzwingen, wodurch Exfiltration und Infiltration der vertraulichen Daten Ihrer Organisation in Echtzeit geschützt werden. Die Sitzungssteuerung geht über den Conditional Access hinaus. Erfahren Sie, wie Sie die Sitzungssteuerung mit Microsoft Defender for Cloud Apps erzwingen.