Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel erfahren Sie, wie Sie Getabstract mit Microsoft Entra ID integrieren. Die Integration von Getabstract in Microsoft Entra ID ermöglicht Folgendes:

- Steuern Sie in Microsoft Entra ID, wer Zugriff auf Getabstract hat.

- Ermöglichen Sie es Ihren Benutzer*innen, sich mit ihren Microsoft Entra-Konten automatisch bei Getabstract anzumelden.

- Verwalten Sie Ihre Konten an einem zentralen Ort.

Voraussetzungen

In diesem Artikel wird davon ausgegangen, dass Sie bereits über die folgenden Voraussetzungen verfügen:

- Ein Microsoft Entra-Benutzerkonto mit einem aktiven Abonnement. Wenn Sie noch kein Konto besitzen, können Sie kostenlos ein Konto erstellen.

- Eine der folgenden Rollen:

- Getabstract-Abonnement, für das einmaliges Anmelden (SSO) aktiviert ist.

Hinweis

Diese Integration ist auch für die Verwendung aus der Microsoft Entra US Government Cloud-Umgebung verfügbar. Sie finden diese Anwendung im Microsoft Entra US Government Cloud Application Gallery und konfigurieren sie auf die gleiche Weise wie in der öffentlichen Cloud.

Szenariobeschreibung

In diesem Artikel konfigurieren und testen Sie das einmalige Anmelden von Microsoft Entra in einer Testumgebung.

Getabstract unterstützt SP- und IDP-initiiertes einmaliges Anmelden.

Getabstract unterstützt Just-In-Time-Benutzerbereitstellung.

Getabstract unterstützt Automatisierte Benutzerbereitstellung.

Hinweis

Der Bezeichner dieser Anwendung ist ein fester Zeichenfolgenwert, sodass nur eine Instanz in einem Mandanten konfiguriert werden kann.

Hinzufügen von Getabstract aus dem Katalog

Zum Konfigurieren der Integration von Getabstract in Microsoft Entra ID müssen Sie Getabstract aus dem Katalog zur Liste mit den verwalteten SaaS-Apps hinzufügen.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Navigieren Sie zu Entra ID>Enterprise-Apps>Neue Anwendung.

- Geben Sie im Abschnitt Aus Katalog hinzufügen den Suchbegriff Getabstract in das Suchfeld ein.

- Wählen Sie im Ergebnisbereich Getabstract aus, und fügen Sie die App dann hinzu. Warten Sie einige Sekunden, während die App Ihrem Mandanten hinzugefügt wird.

Alternativ können Sie auch den Enterprise App Configuration Wizard verwenden. In diesem Assistenten können Sie Ihrem Mandanten eine Anwendung hinzufügen, der App Benutzer und Gruppen hinzufügen, Rollen zuweisen sowie die SSO-Konfiguration durchlaufen. Weitere Informationen zu Microsoft 365-Assistenten.

Konfigurieren und Testen des einmaligen Anmeldens von Microsoft Entra für Getabstract

Konfigurieren und testen Sie das einmalige Anmelden von Microsoft Entra mit Getabstract mithilfe einer Testbenutzerin mit dem Namen B. Simon. Damit einmaliges Anmelden funktioniert, muss eine Linkbeziehung zwischen einem*r Microsoft Entra-Benutzer*in und dem*r entsprechenden Benutzer*in in Getabstract eingerichtet werden.

Führen Sie zum Konfigurieren und Testen des einmaligen Anmeldens von Microsoft Entra mit Getabstract die folgenden Schritte aus:

- Konfigurieren Sie Microsoft Entra SSO – damit Ihre Benutzer dieses Feature verwenden können.

- Erstellen Sie einen Microsoft Entra-Testbenutzer – um microsoft Entra Single Sign-On mit Britta Simon zu testen.

- Weisen Sie den Microsoft Entra-Testbenutzer zu – damit Britta Simon microsoft Entra Single Sign-On verwenden kann.

- Konfigurieren von SSO für Getabstract, um die Einstellungen für einmaliges Anmelden auf der Anwendungsseite zu konfigurieren

- Erstellen Sie einen Getabstract-Testbenutzer - um ein Gegenstück zu Britta Simon in Getabstract zu haben, das mit der Microsoft Entra-Darstellung des Benutzers verknüpft ist.

- Testen Sie SSO – um zu überprüfen, ob die Konfiguration funktioniert.

Microsoft Entra SSO konfigurieren

Führen Sie die folgenden Schritte aus, um Microsoft Entra SSO zu aktivieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Entra ID>Enterprise-Apps>Getabstract>Single Sign-On.

Auf der Seite Eine Single Sign-On-Methode auswählen wählen Sie SAML aus.

Wählen Sie auf der Seite " Einmaliges Anmelden mit SAML einrichten " das Stiftsymbol für die grundlegende SAML-Konfiguration aus, um die Einstellungen zu bearbeiten.

Führen Sie im Abschnitt "Grundlegende SAML-Konfiguration " die folgenden Schritte aus, wenn Sie die Anwendung im initiierten IDP-Modus konfigurieren möchten:

a) Geben Sie im Textfeld Bezeichner die URL ein.

Für Stage/pre_production:

https://int.getabstract.comFür die Produktion:

https://www.getabstract.comb. Geben Sie im Textfeld Antwort-URL folgende URL ein:

Für Stage/pre_production:

https://int.getabstract.com/ACS.doFür die Produktion:

https://www.getabstract.com/ACS.doWählen Sie "Zusätzliche URLs festlegen" aus, und führen Sie den folgenden Schritt aus, wenn Sie die Anwendung im initiierten SP-Modus konfigurieren möchten:

Geben Sie im Textfeld "Anmelde-URL " eine URL mit dem folgenden Muster ein:

Für Stage/pre_production:

https://int.getabstract.com/portal/<org_username>Für die Produktion:

https://www.getabstract.com/portal/<org_username>Hinweis

Dieser Wert ist nicht real. Aktualisieren Sie diesen Wert mit der tatsächlichen Sign-On-URL. Wenden Sie sich an das Supportteam für den Getabstract-Client, um diesen Wert zu erhalten. Sie können auch auf die Muster verweisen, die im Abschnitt "Grundlegende SAML-Konfiguration " angezeigt werden.

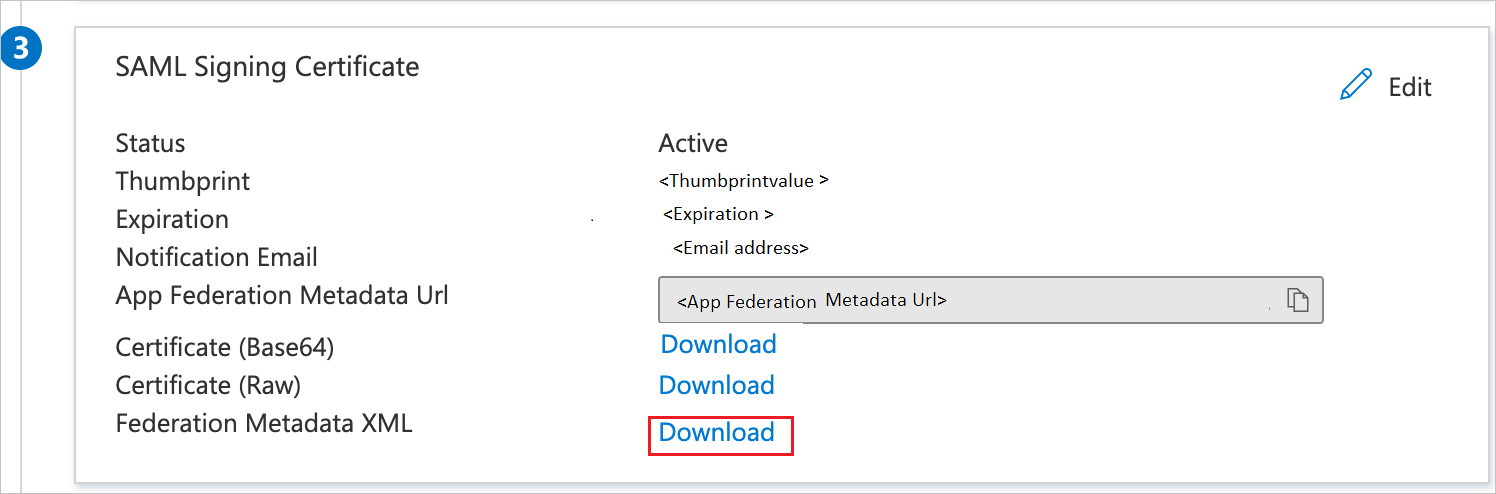

Wählen Sie auf der Set-up Single Sign-On with SAML-Seite im Abschnitt SAML Signing Certificate die Option Herunterladen aus, um die Verbundmetadaten-XML aus den verfügbaren Optionen nach Bedarf herunterzuladen und auf Ihrem Computer zu speichern.

Kopieren Sie im Abschnitt Getabstract einrichten die entsprechenden URLs gemäß Ihren Anforderungen.

Erstellen und Zuweisen eines Microsoft Entra-Testbenutzers

Befolgen Sie die Anweisungen in der Schnellstartanleitung "Erstellen und Zuweisen eines Benutzerkontos", um ein Testbenutzerkonto namens B.Simon zu erstellen.

Konfigurieren von SSO für Getabstract

Zum Konfigurieren des einmaligen Anmeldens für Getabstract müssen Sie die heruntergeladene Verbundmetadaten-XML-Datei und die entsprechenden aus der Anwendungskonfiguration kopierten URLs an das Supportteam von Getabstract senden. Sie konfigurieren diese Einstellung, um sicherzustellen, dass die SAML-SSO-Verbindung auf beiden Seiten ordnungsgemäß funktioniert.

Erstellen eines Getabstract-Testbenutzers

In diesem Abschnitt wird in Getabstract ein Benutzer namens Britta Simon erstellt. Getabstract unterstützt die Just-In-Time-Benutzerbereitstellung (standardmäßig aktiviert). Es gibt kein Aktionselement für Sie in diesem Abschnitt. Ist ein Benutzer noch nicht in Getabstract vorhanden, wird nach der Authentifizierung ein neuer Benutzer erstellt.

Hinweis

Außerdem unterstützt Getabstract die automatische Benutzerbereitstellung. Weitere Informationen zum Konfigurieren der automatischen Benutzerbereitstellung finden Sie hier.

Testen von SSO

In diesem Abschnitt testen Sie Ihre Microsoft Entra Single Sign-On-Konfiguration mit den folgenden Optionen.

SP-initiiert:

Wählen Sie "Diese Anwendung testen" aus, leitet diese Option zur GETabstract-Anmelde-URL um, in der Sie den Anmeldefluss initiieren können.

Rufen Sie die Getabstract-Anmelde-URL direkt auf, und initiieren Sie den Anmeldeflow.

IDP-initiiert:

- Wählen Sie "Diese Anwendung testen" aus, und Sie sollten automatisch beim Getabstract angemeldet sein, für das Sie das SSO einrichten.

Sie können auch Microsoft My Apps verwenden, um die Anwendung in einem beliebigen Modus zu testen. Wenn Sie die Kachel "Getabstract" in "Meine Apps" auswählen, werden Sie, wenn sie im SP-Modus konfiguriert sind, zur Anmeldeseite umgeleitet, um den Anmeldefluss zu initiieren, und wenn sie im IDP-Modus konfiguriert ist, sollten Sie automatisch beim Getabstract angemeldet sein, für das Sie das SSO einrichten. Weitere Informationen finden Sie unter Microsoft Entra My Apps.

Verwandte Inhalte

Nach dem Konfigurieren von Getabstract können Sie Sitzungssteuerung erzwingen, die in Echtzeit vor der Ex- und Infiltration vertraulicher Unternehmensdaten schützt. Die Sitzungssteuerung geht über den Conditional Access hinaus. Erfahren Sie, wie Sie die Sitzungssteuerung mit Microsoft Defender for Cloud Apps erzwingen.