Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel erfahren Sie, wie Sie Citrix ADC mit Microsoft Entra ID integrieren. Die Integration von Citrix ShareFile in Microsoft Entra ID ermöglicht Folgendes:

- Steuern Sie in Microsoft Entra ID, wer Zugriff auf Citrix ShareFile hat.

- Ermöglichen Sie es Ihren Benutzer*innen, sich mit ihren Microsoft Entra-Konten automatisch bei Citrix ShareFile anzumelden.

- Verwalten Sie Ihre Konten an einem zentralen Ort.

Voraussetzungen

In diesem Artikel wird davon ausgegangen, dass Sie bereits über die folgenden Voraussetzungen verfügen:

- Ein Microsoft Entra-Benutzerkonto mit einem aktiven Abonnement. Wenn Sie noch kein Konto besitzen, können Sie kostenlos ein Konto erstellen.

- Eine der folgenden Rollen:

- Ein Citrix ADC-Abonnement, für das einmaliges Anmelden (Single Sign-On, SSO) aktiviert ist.

Beschreibung des Szenarios

In diesem Artikel konfigurieren und testen Sie Microsoft Entra SSO in einer Testumgebung. Der Artikel enthält die folgenden Szenarien:

SP-initiiertes einmaliges Anmelden für Citrix ADC

Just-In-Time-Benutzerbereitstellung für Citrix ADC

Hinzufügen von Citrix ADC aus dem Katalog

Um Citrix ADC in Azure AD integrieren zu können, müssen Sie zunächst Citrix ADC aus dem Katalog zu Ihrer Liste der verwalteten SaaS-Apps hinzufügen:

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Entra ID>Enterprise-Apps>Neue Anwendung.

Geben Sie im Abschnitt Aus Katalog hinzufügen im Suchfeld den Suchbegriff Citrix ADC ein.

Wählen Sie in den Ergebnissen den Eintrag Citrix ADC aus, und fügen Sie dann die App hinzu. Warten Sie einige Sekunden, während die App Ihrem Mandanten hinzugefügt wird.

Alternativ können Sie auch den Enterprise App Configuration Wizard verwenden. In diesem Assistenten können Sie Ihrem Mandanten eine Anwendung hinzufügen, der App Benutzer und Gruppen hinzufügen, Rollen zuweisen sowie die SSO-Konfiguration durchlaufen. Weitere Informationen zu Microsoft 365-Assistenten.

Konfigurieren und Testen des einmaligen Anmeldens (SSO) von Microsoft Entra für CloudSign

Konfigurieren und testen Sie das einmalige Anmelden (SSO) von Microsoft Entra mit Citrix ADC mithilfe eines Testbenutzers namens B. Simon. Damit SSO funktioniert, muss eine Linkbeziehung zwischen einem Microsoft Entra-Benutzer und dem entsprechenden Benutzer in CloudSign eingerichtet werden.

Führen Sie zum Konfigurieren und Testen des einmaligen Anmeldens (SSO) von Microsoft Entra mit CloudSign die folgenden Schritte aus:

Konfigurieren des einmaligen Anmeldens von Microsoft Entra, um Ihren Benutzer*innen die Verwendung dieses Features zu ermöglichen

Erstellen Sie einen Microsoft Entra-Testbenutzer – um Microsoft Entra SSO mit B.Simon zu testen.

Weisen Sie den Microsoft Entra-Testbenutzer zu – damit B.Simon Microsoft Entra SSO verwenden kann.

Konfigurieren des einmaligen Anmeldens für Citrix ADC, um die Einstellungen für einmaliges Anmelden auf der Anwendungsseite zu konfigurieren.

- Erstellen Sie einen Citrix ADC-Testbenutzer – um ein Gegenstück von B.Simon in Citrix ADC zu haben, das mit der Microsoft Entra-Darstellung des Benutzers verknüpft ist.

Testen des einmaligen Anmeldens, um zu überprüfen, ob die Konfiguration funktioniert

Konfigurieren des einmaligen Anmeldens (SSO) von Microsoft Entra

Führen Sie die folgenden Schritte aus, um einmaliges Anmelden von Microsoft Entra über das Azure-Portal zu aktivieren:

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Entra ID>Enterprise-Apps>Citrix ADC-Anwendungsintegrationsbereich unter "Verwalten", wählen Sie "Einmaliges Anmelden" aus.

Wählen Sie auf der Seite SSO-Methode auswählen die Methode SAML aus.

Wählen Sie im Bereich Einmaliges Anmelden (SSO) mit SAML einrichten für Grundlegende SAML-Konfiguration die Option Bearbeiten (Stiftsymbol) aus, um die Einstellungen zu bearbeiten.

Gehen Sie im Abschnitt Grundlegende SAML-Konfiguration wie folgt vor, um die Anwendung im IDP-initiierten Modus zu konfigurieren:

Geben Sie im Textfeld Bezeichner eine URL im folgenden Format ein:

https://<Your FQDN>Geben Sie im Textfeld Antwort-URL eine URL im folgenden Format ein:

https://<Your FQDN>/CitrixAuthService/AuthService.asmx

Wenn Sie die Anwendung im SP-initiierten Modus konfigurieren möchten, wählen Sie Zusätzliche URLs festlegen aus, und führen Sie den folgenden Schritt aus:

- Geben Sie im Textfeld Anmelde-URL eine URL im folgenden Format ein:

https://<Your FQDN>/CitrixAuthService/AuthService.asmx

Hinweis

- Die in diesem Abschnitt angegebenen URLs sind lediglich Beispielwerte. Ersetzen Sie diese Werte durch die tatsächlichen Werte für Bezeichner, Antwort-URL und Anmelde-URL. Wenden Sie sich an das Supportteam für den Citrix ADC-Client, um diese Werte zu erhalten. Sie können sich auch die Muster im Abschnitt Grundlegende SAML-Konfiguration ansehen.

- Für die SSO-Einrichtung müssen die URLs über öffentliche Websites zugänglich sein. Sie müssen die Firewall- oder andere Sicherheitseinstellungen aufseiten von Citrix ADC aktivieren, um Azure AD die Veröffentlichung des Tokens unter der konfigurierten URL zu ermöglichen.

- Geben Sie im Textfeld Anmelde-URL eine URL im folgenden Format ein:

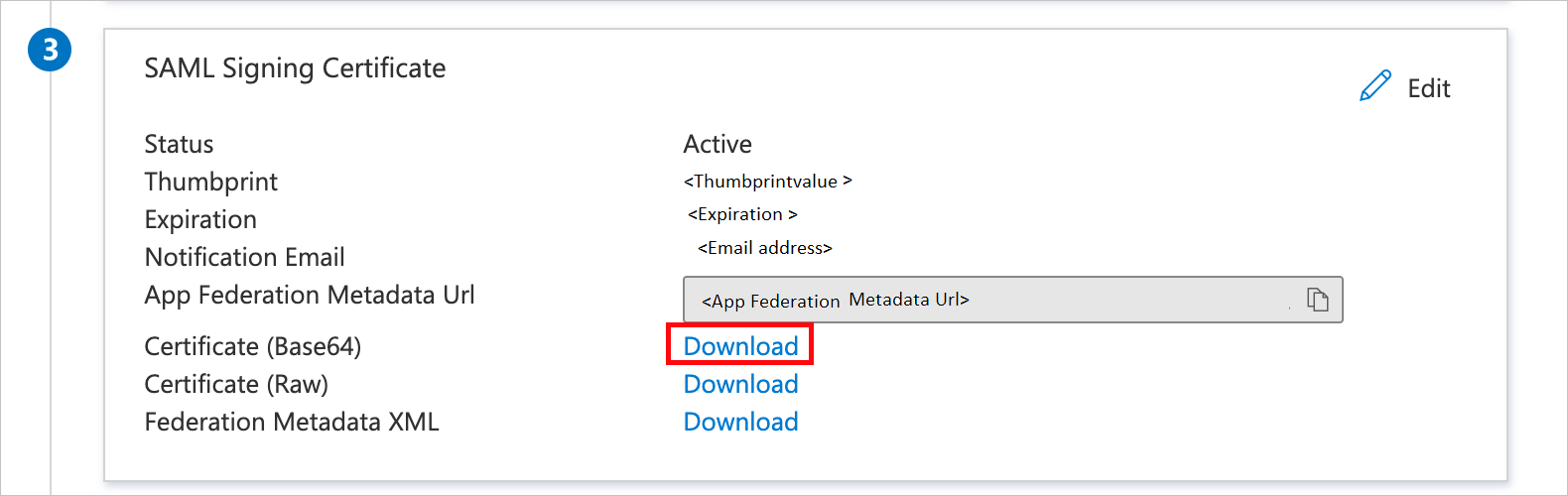

Kopieren Sie im Bereich Einmaliges Anmelden (SSO) mit SAML einrichten im Abschnitt SAML-Signaturzertifikat die URL unter App-Verbundmetadaten-URL, und speichern Sie sie im Editor.

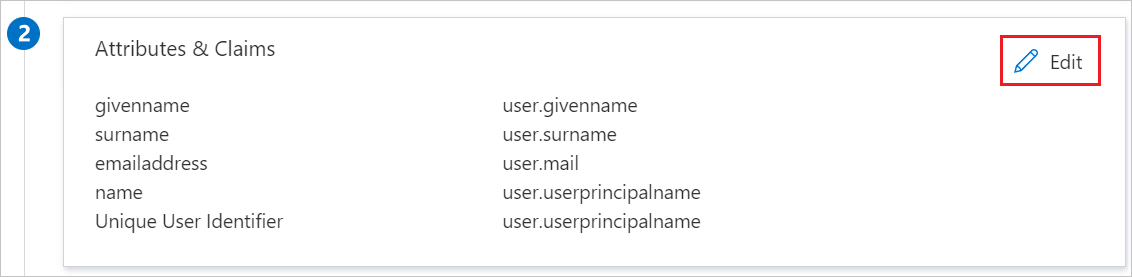

Die Citrix ADC-Anwendung erwartet, dass die SAML-Assertionen in einem bestimmten Format vorliegen. Daher müssen Sie Ihrer Konfiguration der SAML-Tokenattribute benutzerdefinierte Attributzuordnungen hinzufügen. Der folgende Screenshot zeigt die Liste der Standardattribute. Wählen Sie das Symbol Bearbeiten aus, und ändern Sie die Attributzuordnungen.

Von der Citrix ADC-Anwendung wird außerdem die Rückgabe einiger weiterer Attribute in der SAML-Antwort erwartet. Führen Sie im Dialogfeld Benutzerattribute unter Benutzeransprüche die folgenden Schritte aus, um die SAML-Tokenattribute gemäß der Tabelle hinzuzufügen:

Name Quellattribut mySecretID user.userprincipalname Wählen Sie Neuen Anspruch hinzufügen aus, um das Dialogfeld Benutzeransprüche verwalten zu öffnen.

Geben Sie im Textfeld Name den für die Zeile angezeigten Attributnamen ein.

Lassen Sie den Namespace leer.

Wählen unter Attribut die Option Quelle aus.

Geben Sie in der Liste Quellattribut den für diese Zeile angezeigten Attributwert ein.

Wählen Sie OK aus.

Wählen Sie Speichern aus.

Kopieren Sie im Abschnitt Citrix ADC einrichten die relevanten URLs gemäß Ihren Anforderungen.

Erstellen einer Microsoft Entra-Testbenutzerin

In diesem Abschnitt erstellen Sie einen Testbenutzer namens "B.Simon".

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Benutzeradministrator an.

- Navigieren Sie zu Entra ID>Benutzer.

- Wählen Sie oben auf dem Bildschirm Neuer Benutzer>Neuen Benutzer erstellen aus.

- Führen Sie unter den Eigenschaften für Benutzer die folgenden Schritte aus:

- Geben Sie im Feld Anzeigename den Namen

B.Simonein. - Geben Sie in das Feld Benutzerprinzipalname den Namen username@companydomain.extension ein. Beispiel:

B.Simon@contoso.com. - Aktivieren Sie das Kontrollkästchen Kennwort anzeigen, und notieren Sie sich den Wert aus dem Feld Kennwort.

- Klicken Sie auf Überprüfen + erstellen.

- Geben Sie im Feld Anzeigename den Namen

- Wählen Sie Erstellen aus.

Zuweisen von Microsoft Entra-Testbenutzenden

In diesem Abschnitt ermöglichen Sie B. Simon die Verwendung des einmaligen Anmeldens von Azure, indem Sie ihr Zugriff auf Citrix ADC gewähren.

Navigieren Sie zu Entra ID>Enterprise-Apps.

Wählen Sie in der Anwendungsliste die Anwendung Citrix ADC aus.

Wählen Sie in der App-Übersicht unter Verwalten die Option Benutzer und Gruppen aus.

Wählen Sie Benutzer hinzufügen aus. Wählen Sie dann im Dialogfeld Zuweisung hinzufügen die Option Benutzer und Gruppen aus.

Wählen Sie im Dialogfeld Benutzer und Gruppen in der Liste Benutzer die Option B.Simon aus. Wählen Sie Auswählen aus.

Wenn Sie davon ausgehen, dass den Benutzern eine Rolle zugewiesen wird, können Sie sie aus der Dropdownliste "Rolle auswählen " auswählen. Wurde für diese App keine Rolle eingerichtet, ist die Rolle „Standardzugriff“ ausgewählt.

Wählen Sie im Dialogfeld Zuweisung hinzufügen die Option Zuweisen aus.

Konfigurieren des einmaligen Anmeldens für Citrix ADC

Wählen Sie einen der Links aus, um die Schritte für die Art der Authentifizierung anzuzeigen, die Sie konfigurieren möchten:

Konfigurieren des einmaligen Anmeldens für Citrix ADC (headerbasierte Authentifizierung)

Konfigurieren des einmaligen Anmeldens für Citrix ADC (Kerberos-basierte Authentifizierung)

Veröffentlichen des Webservers

So erstellen Sie einen virtuellen Server:

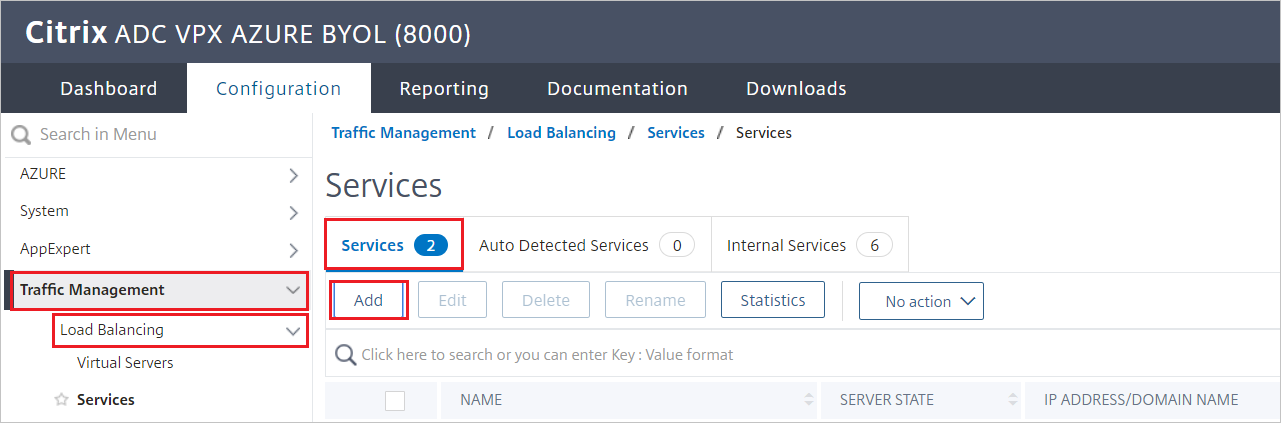

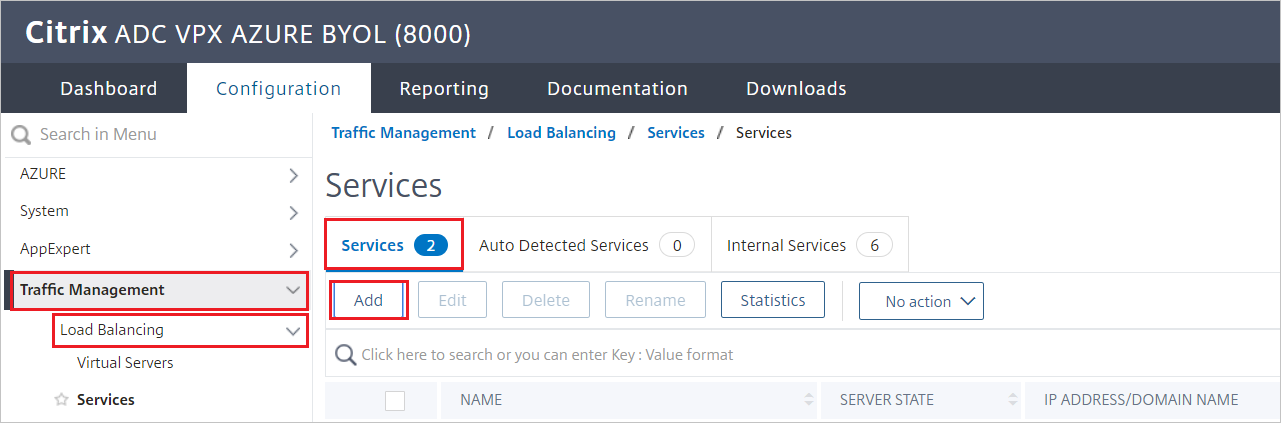

Wählen Sie Traffic Management>Load Balancing>Services (Datenverkehrsverwaltung > Lastenausgleich > Dienste) aus.

Wählen Sie Hinzufügen aus.

Legen Sie die folgenden Werte für den Webserver fest, auf dem die Anwendungen ausgeführt werden:

Dienstname

IP-Adresse des Servers/vorhandener Server

Protocol

Hafen

Konfigurieren Sie den Load Balancer.

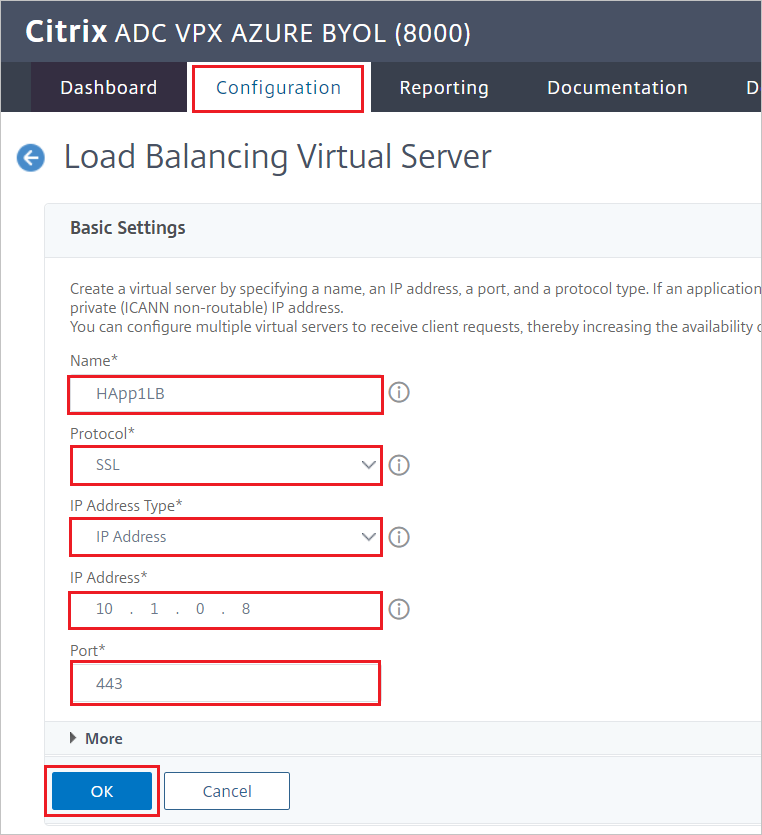

So konfigurieren Sie den Lastenausgleich:

Navigieren Sie zu Datenverkehrsverwaltung>Lastenausgleich>Virtuelle Server.

Wählen Sie Hinzufügen aus.

Legen Sie die folgenden Werte wie im bereitgestellten Screenshot fest:

- Name

- Protocol

- IP-Adresse

- Hafen

Wählen Sie OK aus.

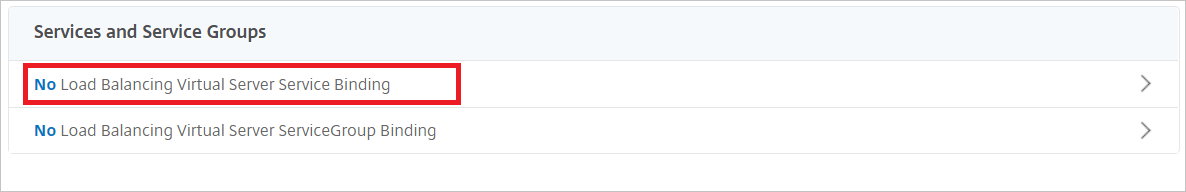

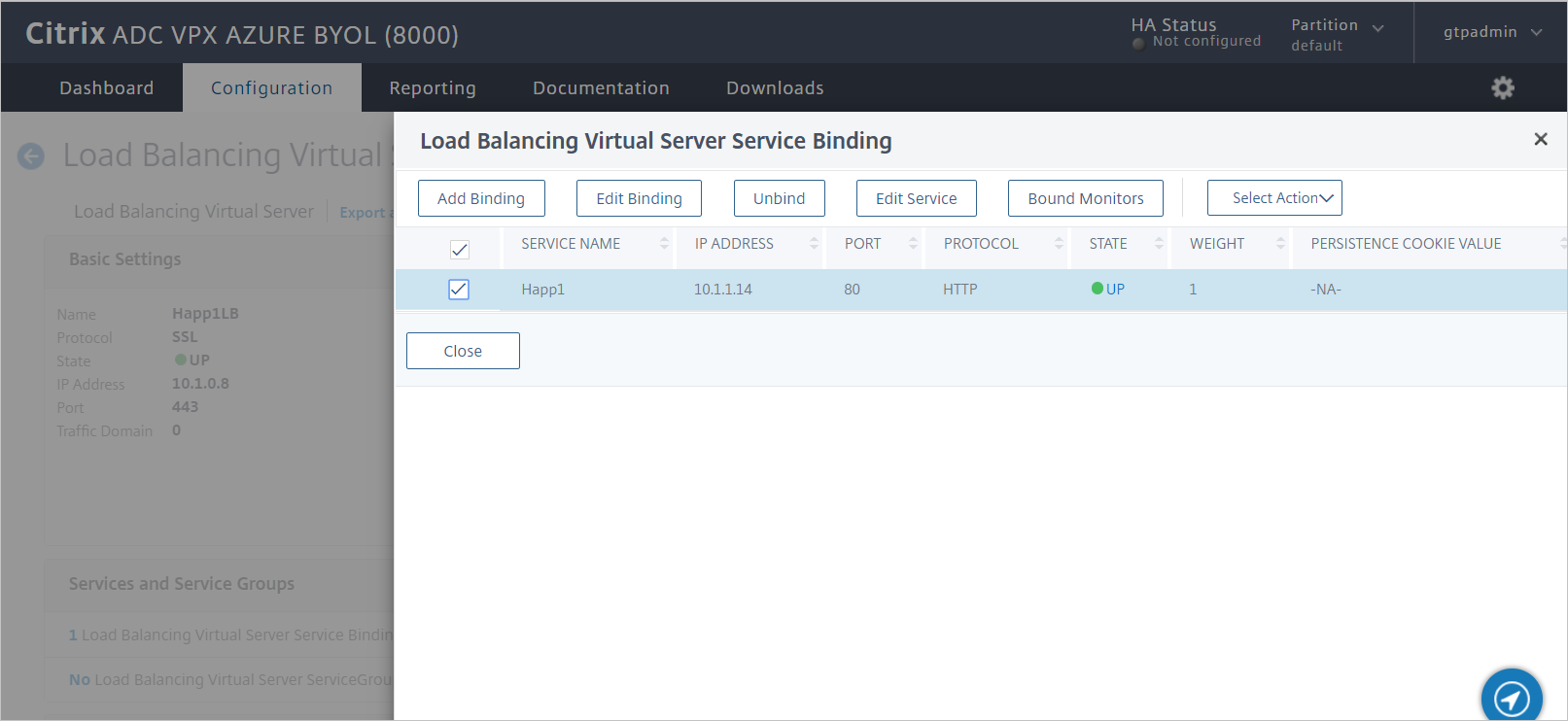

Binden des virtuellen Servers

So binden Sie den Lastenausgleich an den virtuellen Server:

Wählen Sie im Bereich Services and Service Groups (Dienste und Dienstgruppen) die Option No Load Balancing Virtual Server Service Binding (Keine Dienstbindung für virtuellen Lastenausgleichsserver) aus.

Vergewissern Sie sich, dass die Einstellungen wie im folgenden Screenshot festgelegt sind, und wählen Sie anschließend Close (Schließen) aus.

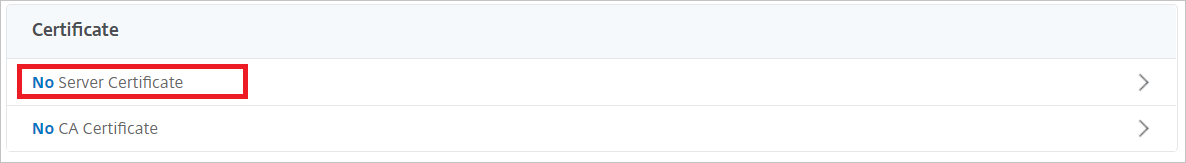

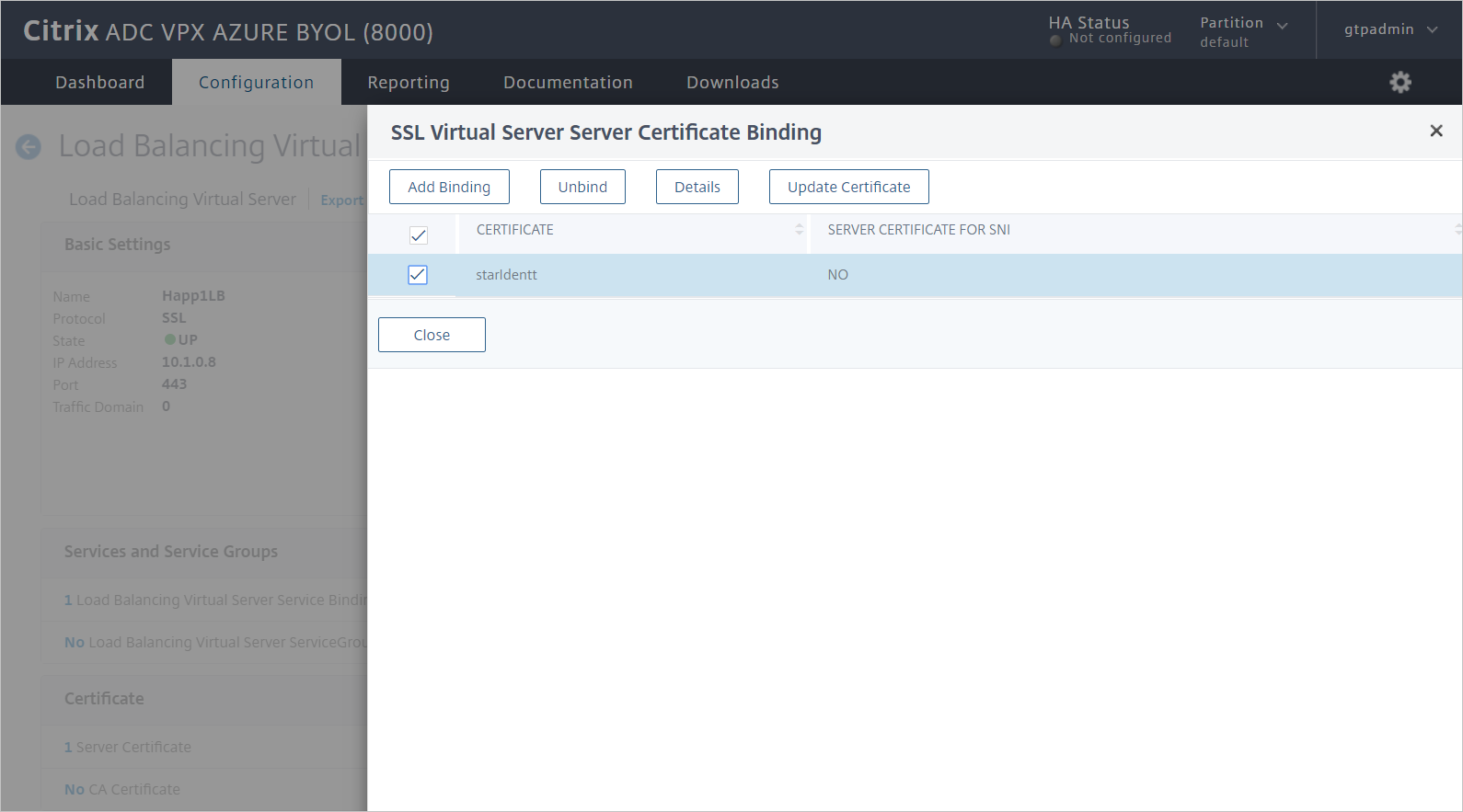

Binden des Zertifikats

Wenn Sie diesen Dienst als TLS veröffentlichen möchten, muss das Serverzertifikat gebunden und die Anwendung anschließend getestet werden:

Wählen Sie unter Certificate (Zertifikat) die Option No Server Certificate (Kein Serverzertifikat) aus.

Vergewissern Sie sich, dass die Einstellungen wie im folgenden Screenshot festgelegt sind, und wählen Sie anschließend Close (Schließen) aus.

Citrix ADC-SAML-Profil

Durchlaufen Sie zum Konfigurieren des Citrix ADC-SAML-Profils die folgenden Abschnitte:

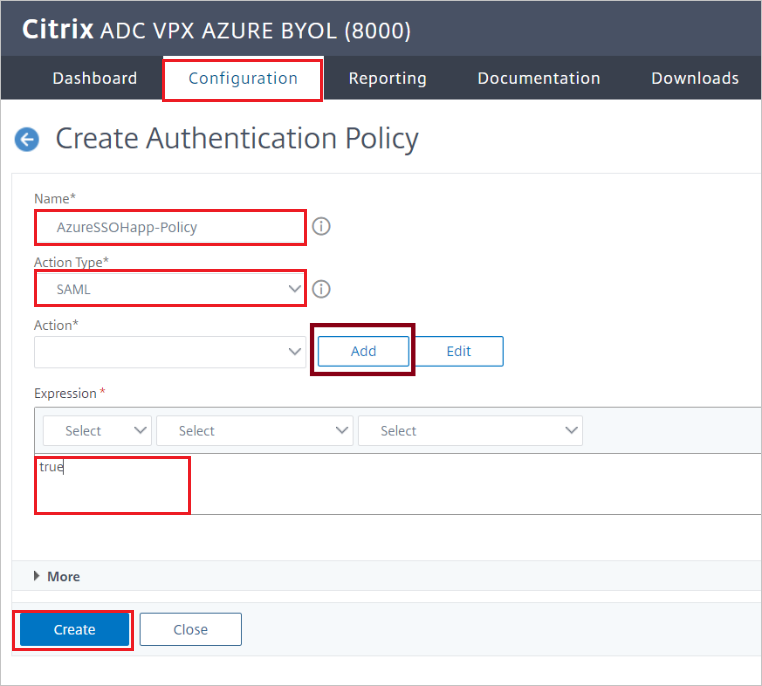

Erstellen einer Authentifizierungsrichtlinie

So erstellen Sie eine Authentifizierungsrichtlinie:

Navigieren Sie zu Security>AAA – Application Traffic>Policies>Authentication>Authentication Policies (Sicherheit > AAA – Anwendungsdatenverkehr > Richtlinien > Authentifizierung > Authentifizierungsrichtlinien).

Wählen Sie Hinzufügen aus.

Geben Sie im Bereich Create Authentication Policy (Authentifizierungsrichtlinie erstellen) die folgenden Werte ein, oder wählen Sie sie aus:

- Name: Geben Sie einen Namen für Ihre Authentifizierungsrichtlinie ein.

- Aktion: Geben Sie SAML ein, und wählen Sie Add (Hinzufügen) aus.

- Expression: Geben Sie den Ausdruck true ein.

Wählen Sie Erstellen aus.

Erstellen eines SAML-Authentifizierungsservers

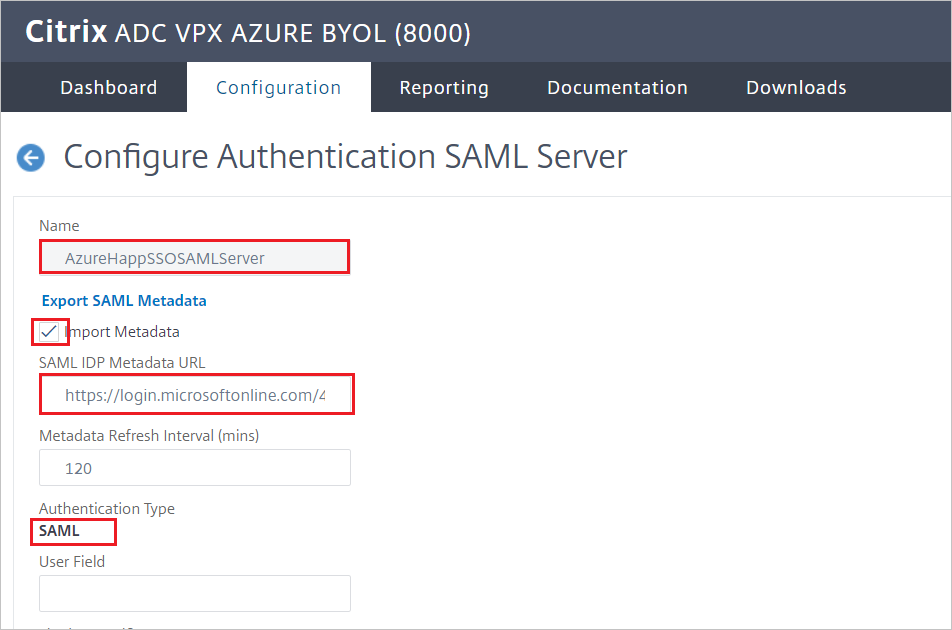

Navigieren Sie zum Erstellen eines SAML-Authentifizierungsservers zum Bereich Create Authentication SAML Server (SAML-Authentifizierungsserver erstellen), und führen Sie die folgenden Schritte aus:

Geben Sie unter Name einen Namen für den SAML-Authentifizierungsserver ein.

Gehen Sie unter Export SAML Metadata (SAML-Metadaten exportieren) wie folgt vor:

Aktivieren Sie das Kontrollkästchen Import Metadata (Metadaten importieren).

Geben Sie die Verbundmetadaten-URL ein, die Sie zuvor auf der Azure-SAML-Benutzeroberfläche kopiert haben.

Geben Sie unter Issuer Name (Ausstellername) die relevante URL ein.

Wählen Sie Erstellen aus.

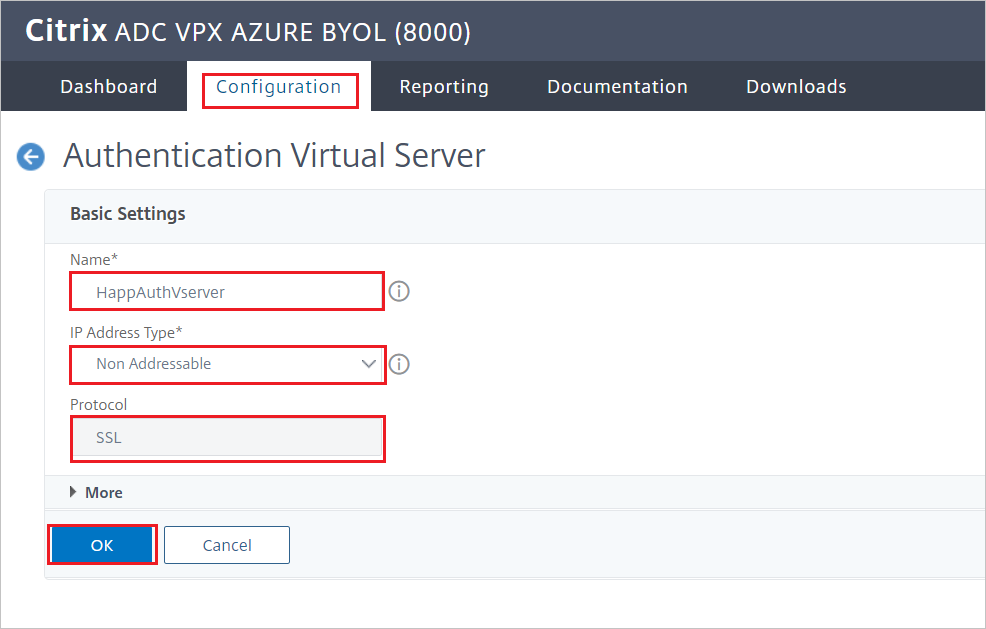

Erstellen eines virtuellen Authentifizierungsservers

So erstellen Sie einen virtuellen Authentifizierungsserver:

Navigieren Sie zu Sicherheit>AAA – Anwendungsdatenverkehr>Richtlinien>Authentifizierung>Virtuelle Authentifizierungsserver.

Wählen Sie Add (Hinzufügen) aus, und gehen Sie anschließend wie folgt vor:

Geben Sie unter Name einen Namen für den virtuellen Authentifizierungsserver ein.

Aktivieren Sie das Kontrollkästchen Non-Addressable (Nicht adressierbar).

Wählen Sie für Protokoll die Option SSL aus.

Wählen Sie OK aus.

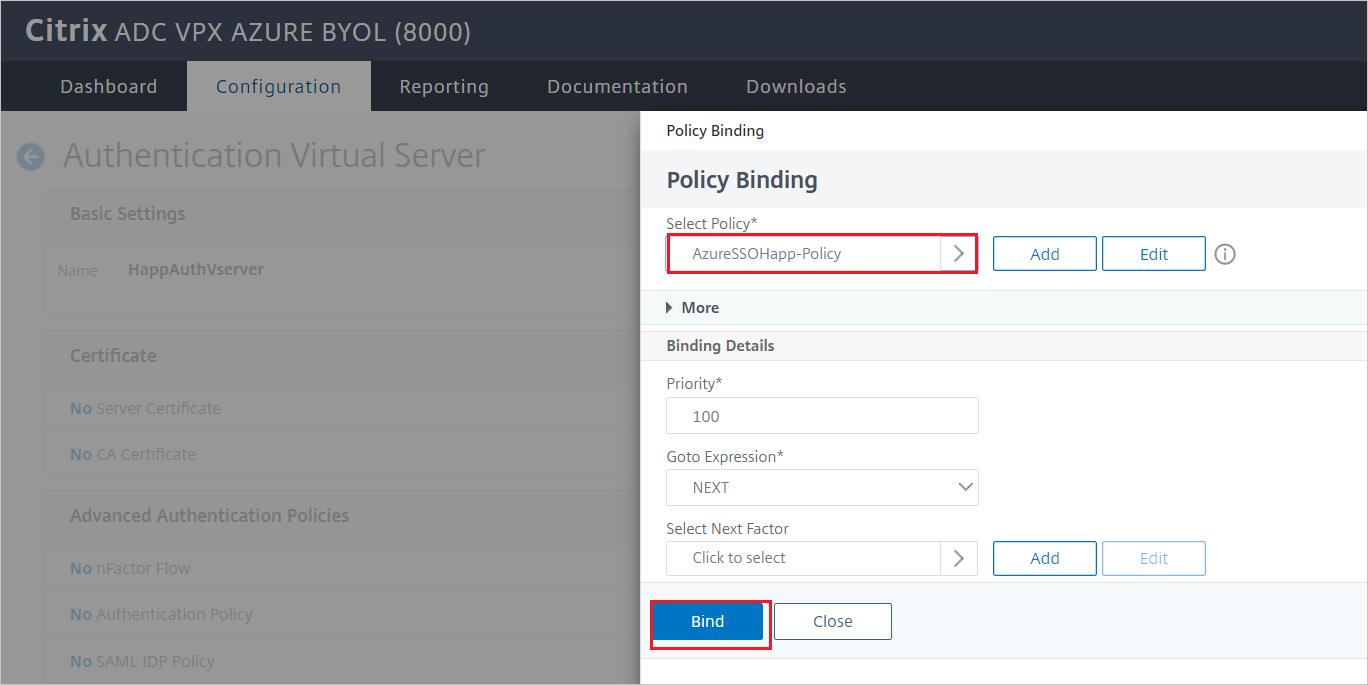

Konfigurieren des virtuellen Authentifizierungsservers für die Verwendung Microsoft Entra ID

Ändern Sie zwei Abschnitte für den virtuellen Authentifizierungsserver:

Wählen Sie im Bereich Advanced Authentication Policies (Erweiterte Authentifizierungsrichtlinien) die Option No Authentication Policy (Keine Authentifizierungsrichtlinie) aus.

Wählen Sie im Bereich Policy Binding (Richtlinienbindung) die Authentifizierungsrichtlinie und anschließend Bind (Binden) aus.

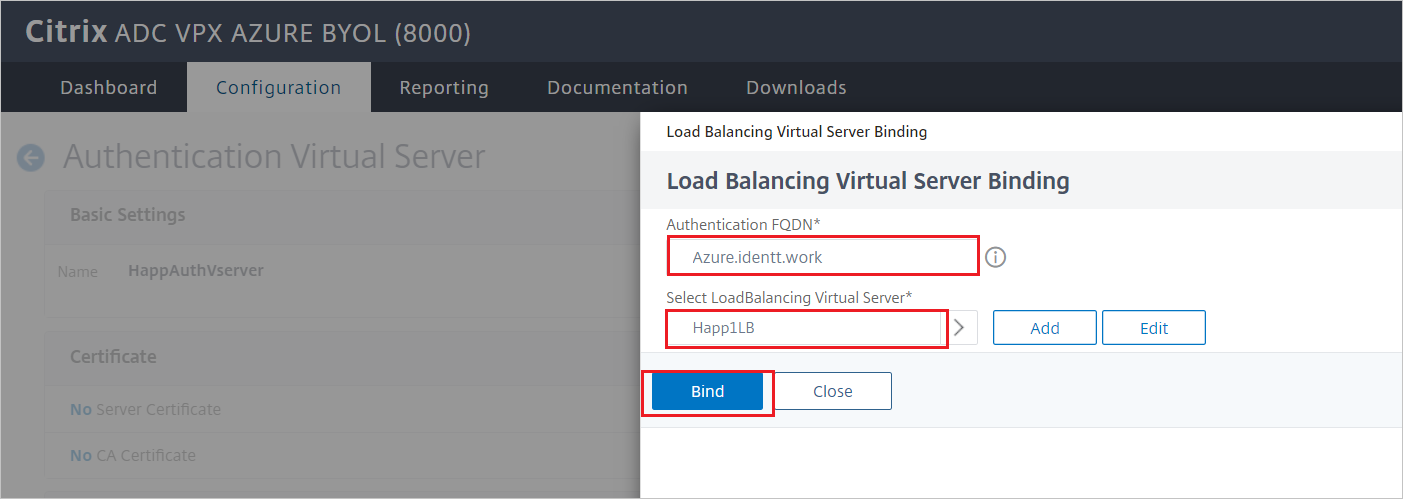

Wählen Sie im Bereich Form Based Virtual Servers (Formularbasierte virtuelle Server) die Option No Load Balancing Virtual Server (Kein virtueller Lastenausgleichsserver) aus.

Geben Sie unter Authentication FQDN (FQDN für die Authentifizierung) einen vollqualifizierten Domänennamen (Fully Qualified Domain Name, FQDN) ein. (Diese Angabe ist erforderlich.)

Wählen Sie den virtuellen Lastenausgleichsserver aus, den Sie mittels Azure AD-Authentifizierung schützen möchten.

Wählen Sie Bindung aus.

Hinweis

Wählen Sie im Bereich Authentication Virtual Server Configuration (Konfiguration des virtuellen Authentifizierungsservers) die Option Done (Fertig) aus.

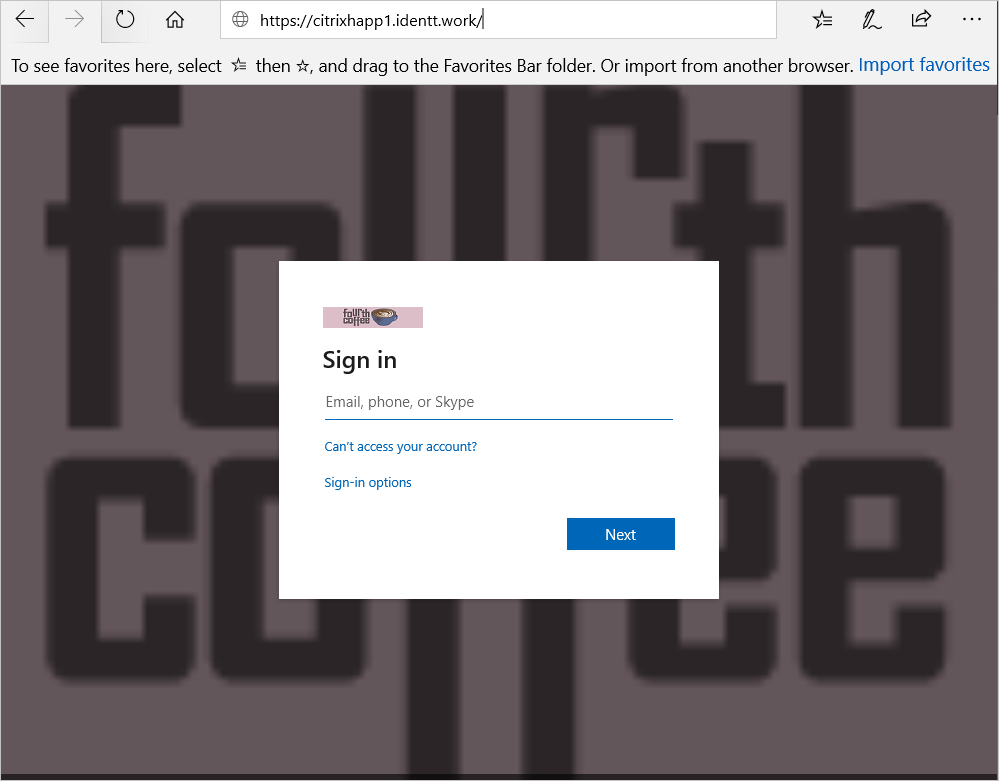

Navigieren Sie zum Überprüfen Ihrer Änderungen in einem Browser zur Anwendungs-URL. Daraufhin sollte anstelle des vorherigen nicht authentifizierten Zugriffs Ihre Mandantenanmeldeseite angezeigt werden.

Konfigurieren des einmaligen Anmeldens für Citrix ADC (headerbasierte Authentifizierung)

Konfigurieren von Citrix ADC

Durchlaufen Sie die folgenden Abschnitte, wenn Sie Citrix ADC für die headerbasierte Authentifizierung konfigurieren möchten:

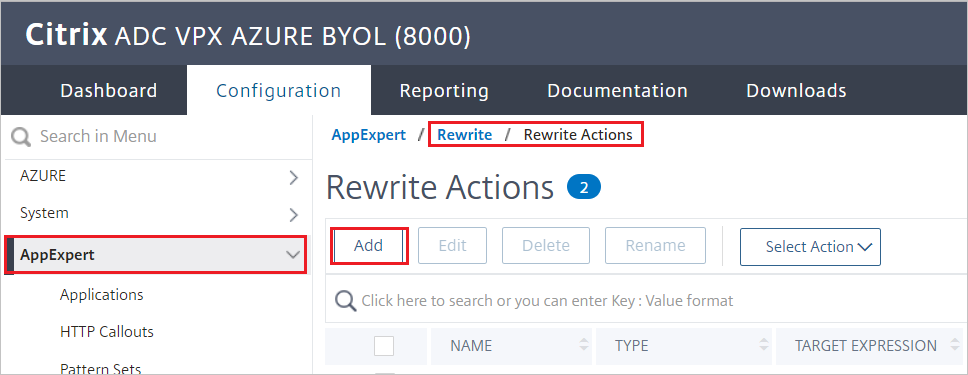

Erstellen einer Aktion zum erneuten Generieren

Navigieren Sie zu AppExpert>Erneut generieren>Aktionen zum erneuten Generieren.

Wählen Sie Add (Hinzufügen) aus, und gehen Sie anschließend wie folgt vor:

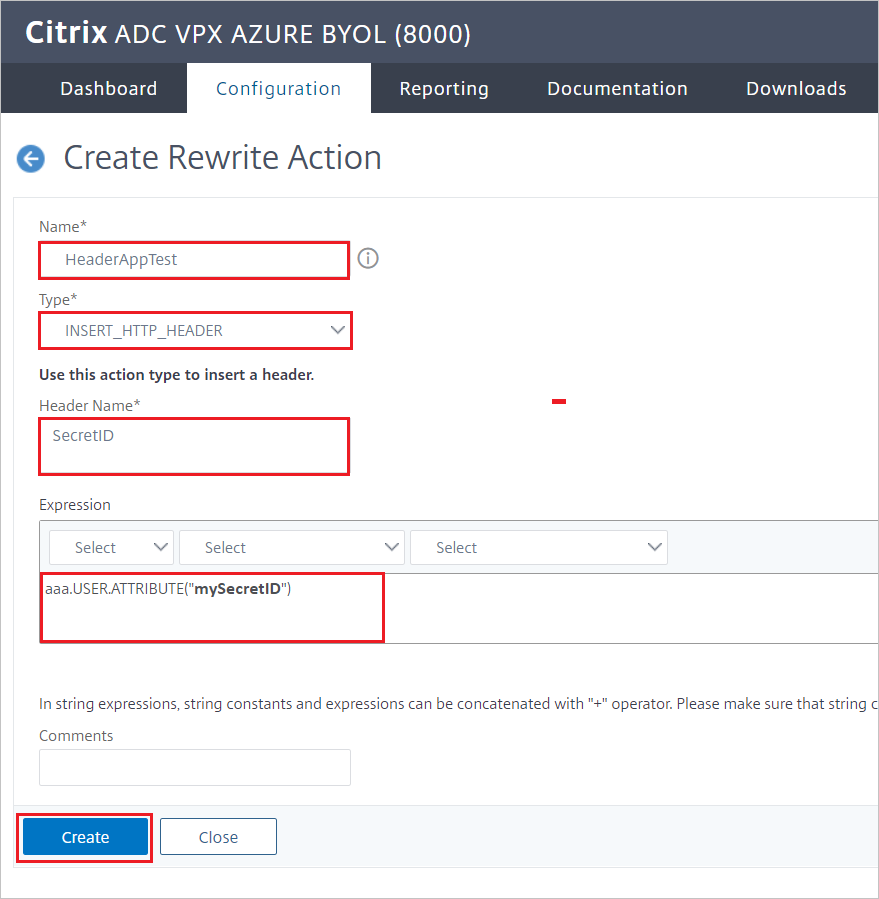

Geben Sie unter Name einen Namen für die Aktion zum erneuten Generieren ein.

Geben Sie unter Type (Typ) die Zeichenfolge INSERT_HTTP_HEADER ein.

Geben Sie unter Header Name (Headername) einen Headernamen ein (in diesem Beispiel: SecretID).

Geben Sie unter Expression (Ausdruck) den Ausdruck aaa.USER.ATTRIBUTE("mySecretID") ein. mySecretID ist hierbei der an Citrix ADC gesendete Azure AD-SAML-Anspruch.

Wählen Sie Erstellen aus.

Erstellen einer Richtlinie zum erneuten Generieren

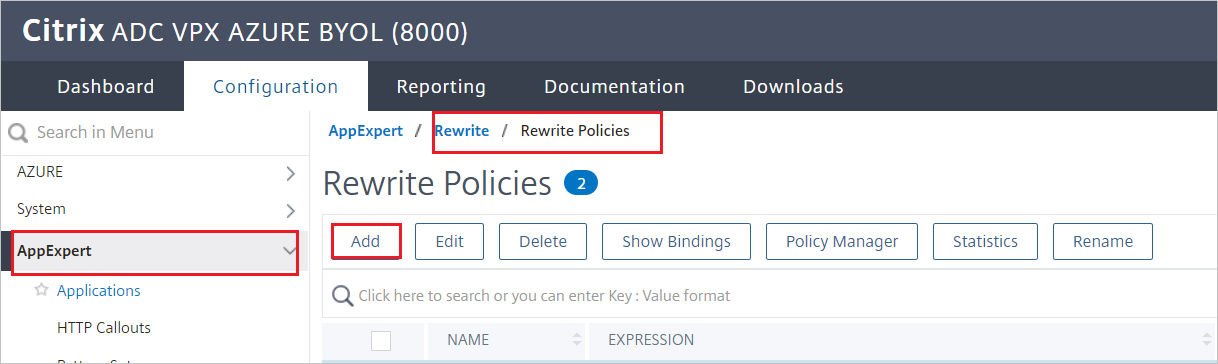

Navigieren Sie zu AppExpert>Rewrite>Rewrite Policies (AppExpert > Erneut generieren > Richtlinien zum erneuten Generieren).

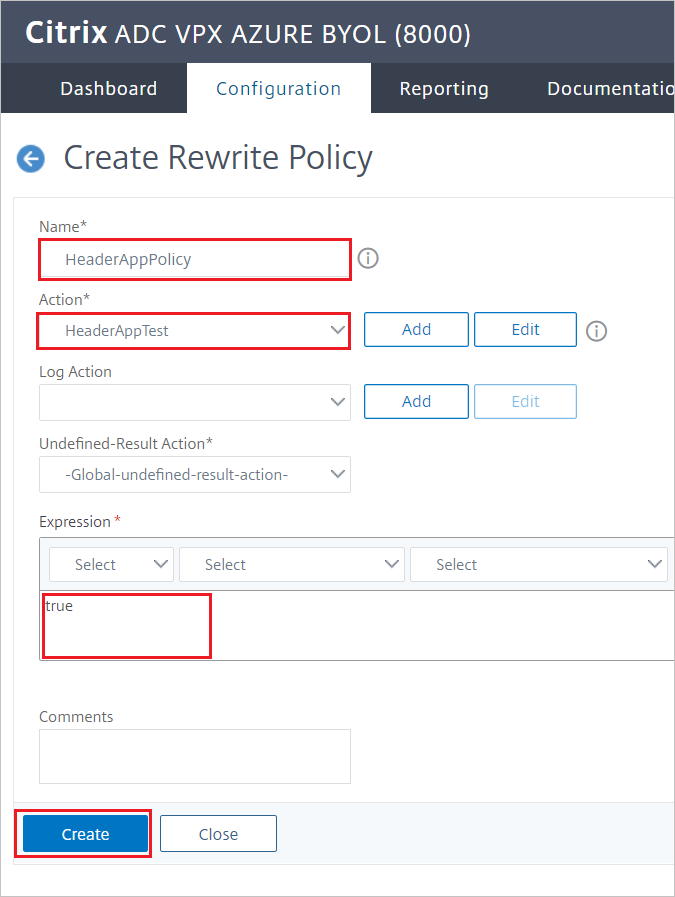

Wählen Sie Add (Hinzufügen) aus, und gehen Sie anschließend wie folgt vor:

Geben Sie unter Name einen Namen für die Richtlinie zum erneuten Generieren ein.

Wählen Sie unter Aktion die Aktion zum erneuten Generieren aus, die Sie im vorherigen Abschnitt erstellt haben.

Geben Sie unter Expression (Ausdruck) den Ausdruck true ein.

Wählen Sie Erstellen aus.

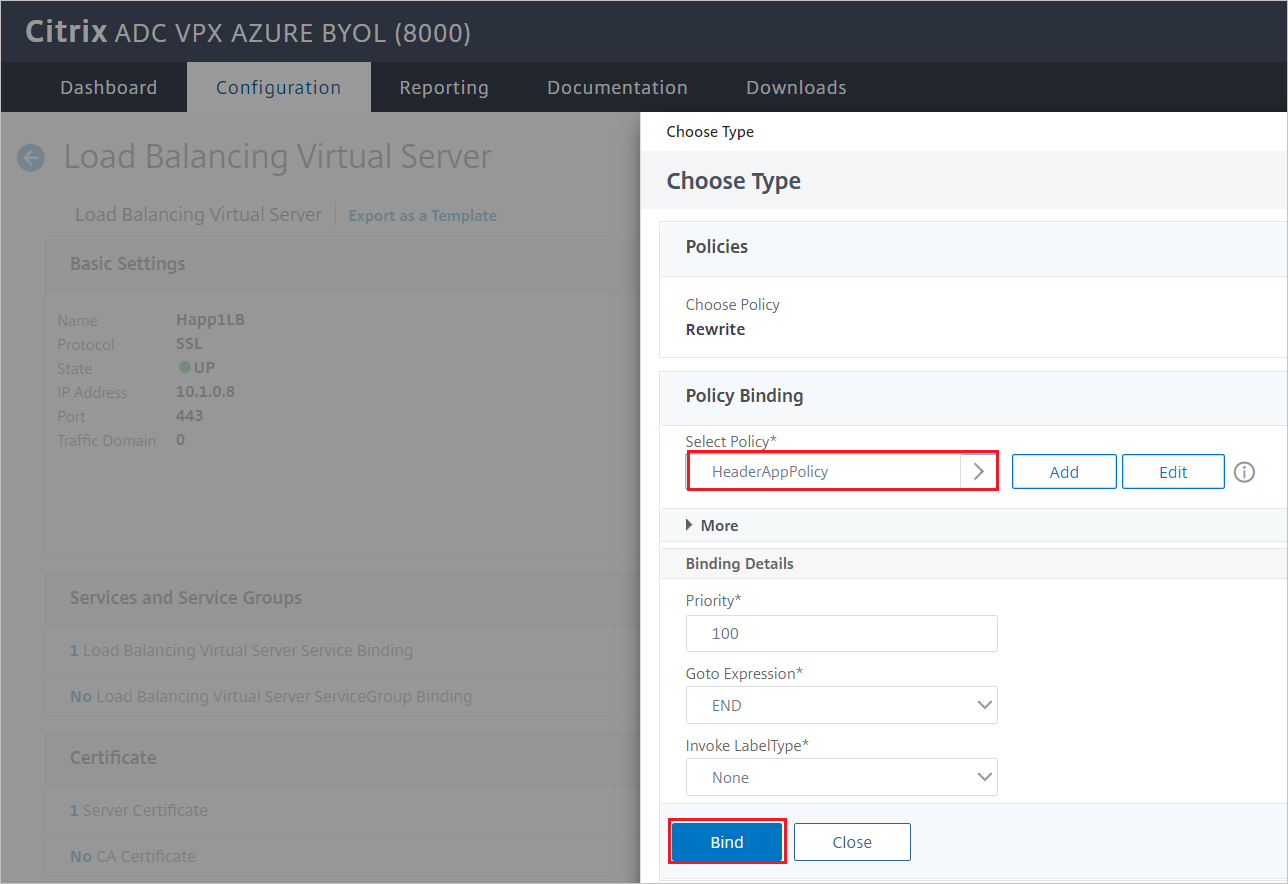

Binden einer Richtlinie zum erneuten Generieren an einen virtuellen Server

So binden Sie eine Richtlinie zum erneuten Generieren unter Verwendung der grafischen Benutzeroberfläche an einen virtuellen Server:

Navigieren Sie zu Datenverkehrsverwaltung>Lastenausgleich>Virtuelle Server.

Wählen Sie in der Liste mit den virtuellen Servern den virtuellen Server aus, an den Sie die Richtlinie zum erneuten Generieren binden möchten, und wählen Sie anschließend Open (Öffnen) aus.

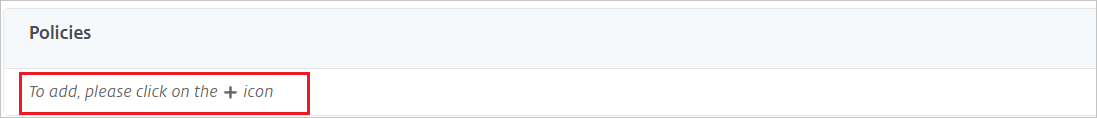

Wählen Sie im Bereich Load Balancing Virtual Server (Virtueller Lastenausgleichsserver) unter Advanced Settings (Erweiterte Einstellungen) die Option Policies (Richtlinien) aus. Die Liste enthält alle für Ihre NetScaler-Instanz konfigurierten Richtlinien.

Aktivieren Sie das Kontrollkästchen neben dem Namen der Richtlinie, die Sie an diesen virtuellen Server binden möchten.

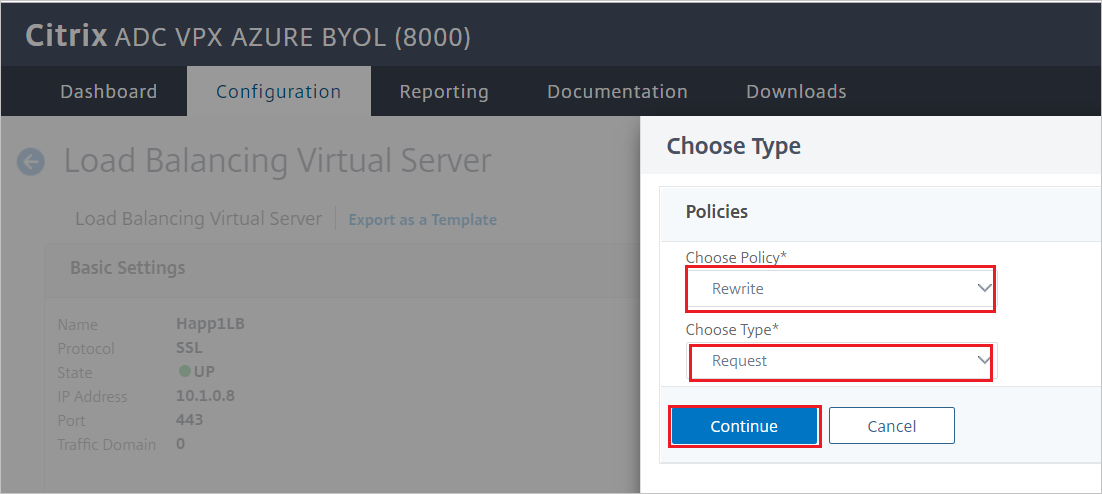

Gehen Sie im Dialogfeld Choose Type (Typ auswählen) wie folgt vor:

Wählen Sie unter Richtlinie auswählen die Option Datenverkehr aus.

Wählen Sie unter Choose Type (Typ auswählen) die Option Request (Anforderung) aus.

Wählen Sie OK aus. Auf der Statusleiste wird eine Meldung mit dem Hinweis angezeigt, dass die Richtlinie erfolgreich konfiguriert wurde.

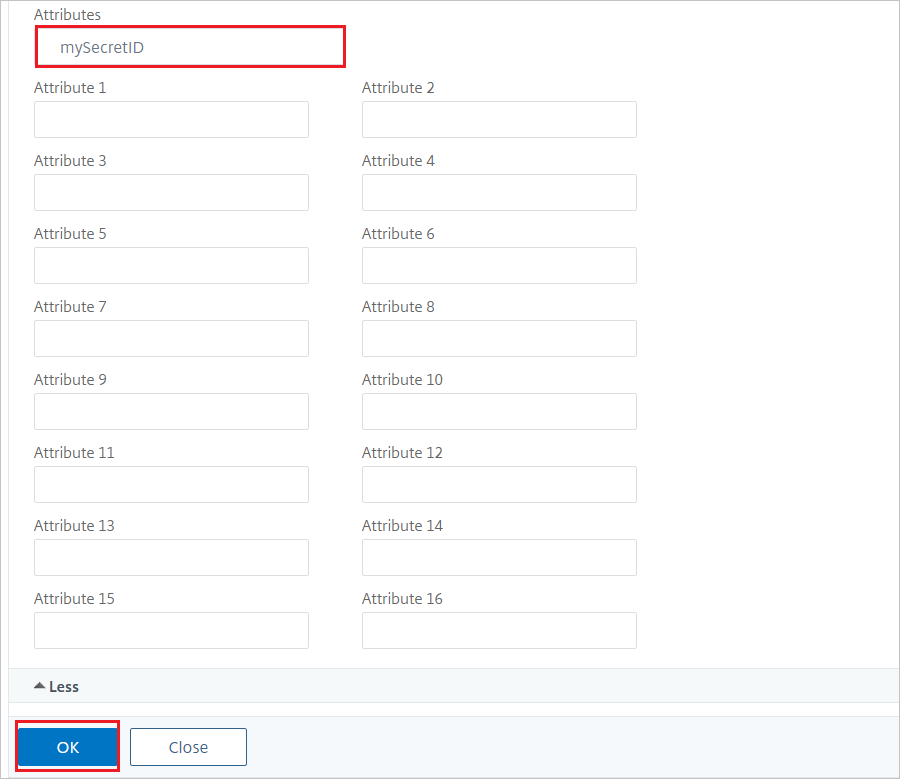

Ändern des SAML-Servers, um Attribute aus einem Anspruch zu extrahieren

Navigieren Sie zu Security>AAA - Application Traffic>Policies>Authentication>Advanced Policies>Actions>Servers (Sicherheit > AAA – Anwendungsdatenverkehr > Richtlinien > Authentifizierung > Erweiterte Richtlinien > Aktionen > Server).

Wählen Sie den entsprechenden SAML-Authentifizierungsserver für die Anwendung aus.

Geben Sie im BereichAttributes (Attribute) die zu extrahierenden SAML-Attribute als kommagetrennte Liste ein. In unserem Beispiel verwenden wir das Attribut

mySecretID.

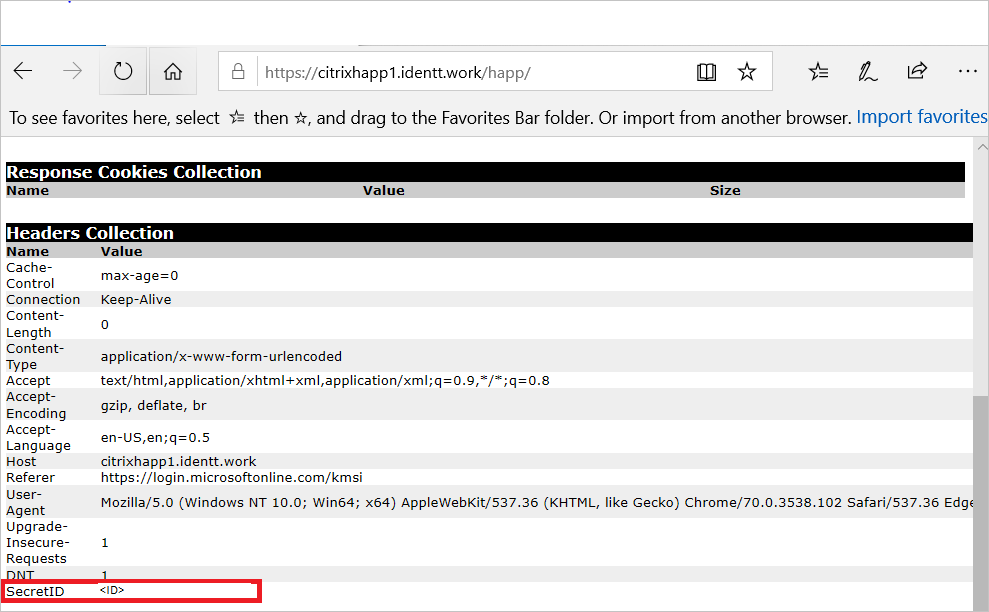

Suchen Sie in einem Browser unter der URL nach dem SAML-Attribut (unter Headers Collection (Headerauflistung)), um den Zugriff zu überprüfen.

Erstellen eines Citrix ADC-Testbenutzers

In diesem Abschnitt wird in Citrix ADC ein Benutzer mit dem Namen B. Simon erstellt. Citrix ADC unterstützt die Just-in-Time-Benutzerbereitstellung, die standardmäßig aktiviert ist. In diesem Abschnitt ist keine Aktion erforderlich. Wenn ein Benutzer in Citrix ADC noch nicht vorhanden ist, wird nach der Authentifizierung ein neuer Benutzer erstellt.

Hinweis

Wenn Sie einen Benutzer manuell erstellen müssen, wenden Sie sich an das Supportteam für den Citrix ADC-Client.

Testen des einmaligen Anmeldens (SSO)

In diesem Abschnitt testen Sie die Microsoft Entra-Konfiguration für einmaliges Anmelden mit den folgenden Optionen.

Wählen Sie "Diese Anwendung testen" aus, leitet diese Option zur Citrix ADC-Anmelde-URL um, unter der Sie den Anmeldefluss initiieren können.

Navigieren Sie direkt zur Anmelde-URL für Citrix ADC, und initiieren Sie dort den Anmeldeflow.

Sie können „Meine Apps“ von Microsoft verwenden. Wenn Sie die Citrix ADC-Kachel in den "Meine Apps" auswählen, leitet diese Option zur Citrix ADC-Anmelde-URL um. Weitere Informationen zu „Meine Apps“ finden Sie in dieser Einführung.

Verwandte Inhalte

Nach dem Konfigurieren von Citrix ADC können Sie die Sitzungssteuerung erzwingen, die in Echtzeit vor der Exfiltration und Infiltration vertraulicher Unternehmensdaten schützt. Die Sitzungssteuerung basiert auf bedingtem Zugriff. Erfahren Sie, wie Sie die Sitzungssteuerung mit Microsoft Defender for Cloud Apps erzwingen.