Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel erfahren Sie, wie Sie Maximo Application Suite mit Microsoft Entra ID integrieren. Vom Kunden verwaltet: IBM Maximo Application Suite ist eine CMMS EAM-Plattform, die intelligente Ressourcenverwaltung, Überwachung, vorbeugende Wartung und Zuverlässigkeit in einer einzigen Plattform vereint. Die Integration von Maximo Application Suite mit Microsoft Entra ID ermöglicht Folgendes:

- Sie können in Microsoft Entra ID steuern, wer Zugriff auf Maximo Application Suite hat.

- Sie können Ihren Benutzer*innen ermöglichen, sich mit ihren Microsoft Entra-Konten automatisch bei Maximo Application Suite anzumelden.

- Verwalten Sie Ihre Konten an einem zentralen Ort.

Sie konfigurieren und testen das einmalige Anmelden von Microsoft Entra für Maximo Application Suite in einer Testumgebung. Maximo Application Suite unterstützt SP- und IDP-initiiertes einmaliges Anmelden.

Voraussetzungen

Für die Integration von Microsoft Entra ID mit Maximo Application Suite benötigen Sie Folgendes:

- Ein Microsoft Entra-Benutzerkonto. Wenn Sie noch kein Konto besitzen, können Sie kostenlos ein Konto erstellen.

- Eine der folgenden Rollen: Anwendungsadministrator, Cloudanwendungsadministrator oder Anwendungsbesitzer.

- Ein Microsoft Entra-Abonnement. Wenn Sie kein Abonnement haben, können Sie ein kostenloses Konto erhalten.

- Ein Maximo Application Suite-Abonnement, für das einmaliges Anmelden (SSO) aktiviert ist.

Hinzufügen einer Anwendung und Zuweisen eines Testbenutzers

Bevor Sie mit dem Konfigurieren des einmaligen Anmeldens beginnen, müssen Sie die Maximo Application Suite-Anwendung aus dem Microsoft Entra-Katalog hinzufügen. Sie benötigen ein Testbenutzerkonto, um der Anwendung zuzuweisen und die Konfiguration für einmaliges Anmelden zu testen.

Hinzufügen von Maximo Application Suite aus dem Microsoft Entra-Katalog

Fügen Sie Maximo Application Suite aus dem Microsoft Entra-Katalog hinzu, um das einmalige Anmelden mit Maximo Application Suite zu konfigurieren zu konfigurieren. Weitere Informationen zum Hinzufügen von Anwendungen aus dem Katalog finden Sie in der Schnellstartanleitung: Hinzufügen einer Anwendung aus dem Katalog.

Erstellen und Zuweisen eines Microsoft Entra-Testbenutzers

Befolgen Sie die Richtlinien im Erstellen und Zuweisen eines Benutzerkontos Artikel, um ein Testbenutzerkonto namens B.Simon zu erstellen.

Alternativ können Sie auch den Enterprise App Configuration Wizard verwenden. In diesem Einrichtungsassistenten können Sie Ihrem Mandanten eine Anwendung hinzufügen, der App Benutzer und Gruppen hinzufügen und Rollen zuweisen. Der Assistent stellt außerdem einen Link zum Konfigurationsbereich für Single Sign-On (SSO) bereit. Erfahren Sie mehr über Microsoft 365-Assistenten..

Microsoft Entra SSO konfigurieren

Führen Sie die folgenden Schritte aus, um das einmalige Anmelden von Microsoft Entra zu aktivieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Entra ID>Enterprise-Apps>Maximo Application Suite>Single Sign-On.

Auf der Seite Eine Single Sign-On-Methode auswählen wählen Sie SAML aus.

Wählen Sie auf der Seite " Einmaliges Anmelden mit SAML einrichten " das Stiftsymbol für die grundlegende SAML-Konfiguration aus, um die Einstellungen zu bearbeiten.

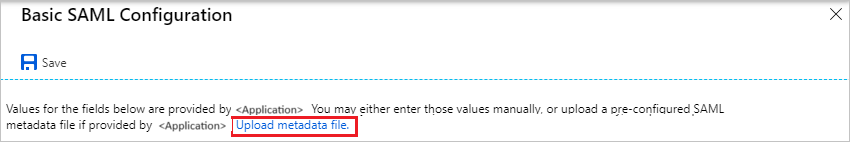

Führen Sie im Abschnitt "Grundlegende SAML-Konfiguration" die folgenden Schritte aus, wenn Sie die Metadatendatei des Dienstanbieters haben:

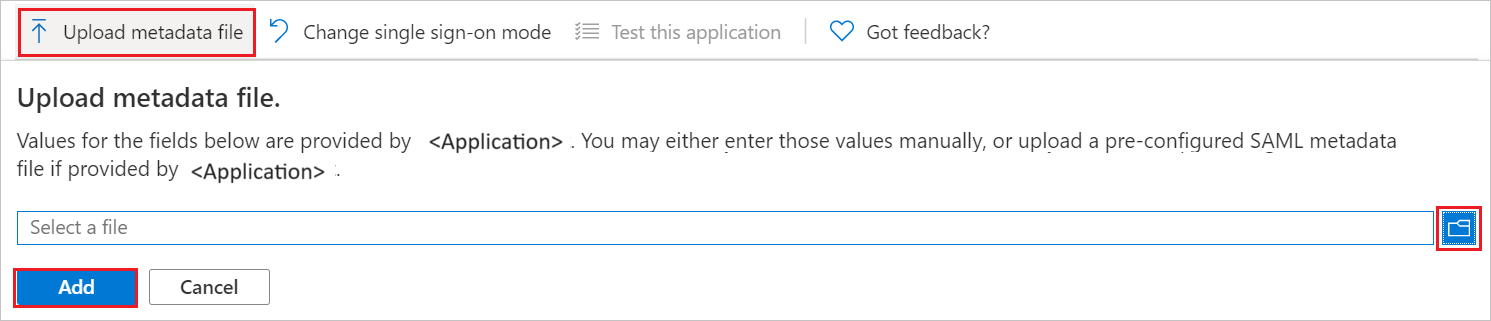

a) Wählen Sie " Metadatendatei hochladen" aus.

b. Wählen Sie das Ordnerlogo aus, um die Metadatendatei auszuwählen und "Hochladen" auszuwählen.

Abschnitt c. Nachdem die Metadatendatei erfolgreich hochgeladen wurde, werden die Id- und Antwort-URL-Werte im Abschnitt "Grundlegende SAML-Konfiguration" automatisch ausgefüllt.

d. Wenn Sie den SP-initiierten Modus konfigurieren möchten, führen Sie den folgenden Schritt aus:

Geben Sie im Textfeld Anmelde-URL eine URL nach folgendem Muster ohne

</path>ein:https://<workspace_id>.<mas_application>.<mas_domain>Hinweis

Sie erhalten die Metadatendatei des Dienstanbieters aus dem Abschnitt "Configure Maximo Application Suite SSO ", der weiter unten im Artikel erläutert wird. Wenn die Werte "Bezeichner" und "Antwort-URL " nicht automatisch ausgefüllt werden, füllen Sie die Werte entsprechend Ihrer Anforderung manuell aus. Kontaktieren Sie den Kundensupport des Maximo Application Suite-Clients, um diese Werte zu erhalten.

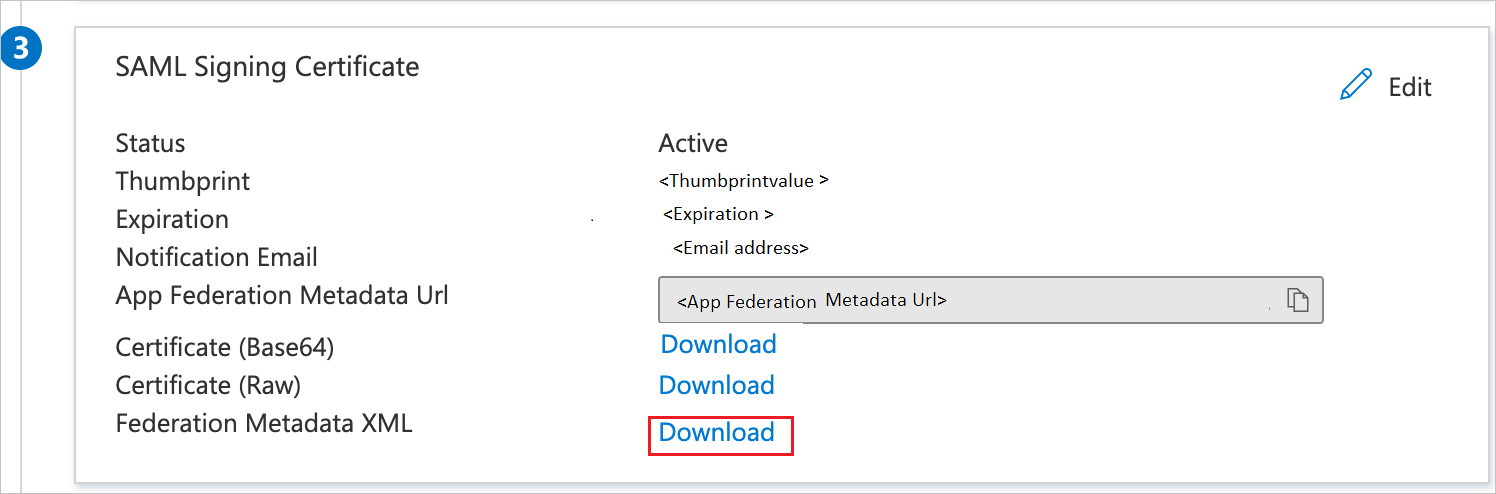

Suchen Sie auf der Seite 'Einmaliges Anmelden mit SAML' im Abschnitt 'SAML-Signaturzertifikat' nach 'Verbundmetadaten XML', und wählen Sie 'Herunterladen' aus, um das Zertifikat herunterzuladen und auf Ihrem Computer zu speichern.

Kopieren Sie im Abschnitt Maximo Application Suite einrichten die entsprechende(n) URL(s) entsprechend Ihren Anforderungen.

Konfigurieren des einmaligen Anmeldens für Maximo Application Suite

Melden Sie sich bei der Unternehmenswebsite von Maximo Application Suite als Administrator an.

Wechseln Sie zur Suite-Verwaltung, und wählen Sie SAML konfigurieren aus.

Führen Sie auf der Seite „SAML-Authentifizierung“ die folgenden Schritte aus:

Wählen Sie „emailAddress“ als Name-ID-Format aus.

Wählen Sie "Datei generieren" aus, warten Sie, und laden Sie dann die Datei herunter. Speichern Sie diese Metadatendatei, und laden Sie sie in Microsoft Entra ID hoch.

Laden Sie die Verbundmetadaten-XML-Datei herunter, laden Sie das Microsoft Entra-Verbundmetadaten-XML-Dokument in den SAML-Konfigurationsbereich von Maximo hoch, und speichern Sie es.

Erstellen eines Maximo Application Suite-Testbenutzers

Melden Sie sich in einem anderen Webbrowserfenster bei Ihrer Maximo Application Suite-Unternehmenswebsite als Administrator an.

Erstellen Sie in der Suite Administration unter Benutzer einen neuen Benutzer, und führen Sie die folgenden Schritte aus:

Wählen Sie unter Authentifizierungstyp die Option SAML aus.

Geben Sie im Textfeld Anzeigename den UPN ein, der in Microsoft Entra ID verwendet wird, da er übereinstimmen muss.

Geben Sie im Textfeld Primäre E-Mail-Adresse den in Microsoft Entra ID verwendeten UPN ein.

Hinweis

Die restlichen Felder können nach Ihren Wünschen mit den erforderlichen Berechtigungen aufgefüllt werden.

Wählen Sie alle Berechtigungen aus, die für diesen Benutzer erforderlich sind.

Testen von SSO

In diesem Abschnitt testen Sie Ihre Microsoft Entra Single Sign-On-Konfiguration mit den folgenden Optionen.

Von SP initiiert

Wählen Sie "Diese Anwendung testen" aus, leitet diese Option zur Maximo Application Suite-Anmelde-URL um, unter der Sie den Anmeldefluss initiieren können.

Rufen Sie die Anmelde-URL für Maximo Application Suite direkt auf, und initiieren Sie den Anmeldeflow von dort aus.

Das IDP wurde initiiert:

Wählen Sie "Diese Anwendung testen" im Azure-Portal aus, um zur Maximo-Anmeldeseite zu gelangen, auf der Sie Ihre SAML-Identität als vollqualifizierte E-Mail-Adresse eingeben müssen. Wenn sich der Benutzer bereits mit dem IDP authentifiziert hat, muss sich die Maximo Application Suite nicht erneut anmelden, und der Browser wird zur Startseite umgeleitet.

Sie können auch Microsoft My Apps verwenden, um die Anwendung in einem beliebigen Modus zu testen. Wenn Sie die Kachel "Maximo Application Suite" in "Meine Apps" auswählen, werden Sie, wenn sie im SP-Modus konfiguriert sind, zur Anmeldeseite umgeleitet, um den Anmeldefluss zu initiieren, und wenn sie im IDP-Modus konfiguriert sind, sollten Sie automatisch bei der Maximo Application Suite angemeldet sein, für die Sie das SSO einrichten. Weitere Informationen finden Sie unter Microsoft Entra My Apps.

Hinweis

Die Screenshots stammen aus Version 8.9 der Maximo Application Suite (Continuous-Delivery) und können sich in zukünftigen Versionen möglicherweise unterscheiden.

Weitere Ressourcen

Verwandte Inhalte

Nach der Konfiguration von Maximo Application Suite können Sie die Sitzungssteuerung erzwingen, die in Echtzeit vor der Exfiltration und Infiltration vertraulicher Daten Ihrer Organisation schützt. Die Sitzungssteuerung geht über den Conditional Access hinaus. Erfahren Sie, wie Sie die Sitzungssteuerung mit Microsoft Cloud App Security erzwingen.