Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel erfahren Sie, wie Sie Onshape mit Microsoft Entra ID integrieren. Wenn Sie Onshape mit Microsoft Entra ID integrieren, können Sie:

- Steuern Sie in Microsoft Entra ID, wer Zugriff auf Onshape hat.

- Ermöglichen Sie Es Ihren Benutzern, mit ihren Microsoft Entra-Konten automatisch bei Onshape angemeldet zu sein.

- Verwalten Sie Ihre Konten an einem zentralen Ort.

Voraussetzungen

In diesem Artikel wird davon ausgegangen, dass Sie bereits über die folgenden Voraussetzungen verfügen:

- Ein Microsoft Entra-Benutzerkonto mit einem aktiven Abonnement. Falls Sie noch über keins verfügen, können Sie ein kostenloses Konto erstellen.

- Eine der folgenden Rollen:

- Abonnement mit aktiviertem Onshape Single Sign-On (SSO).

Szenariobeschreibung

In diesem Artikel konfigurieren und testen Sie Microsoft Entra SSO in einer Testumgebung.

- Onshape unterstützt SP- und IDP-initiiertes einmaliges Anmelden

- Onshape unterstützt Just In Time Benutzerbereitstellung

Anmerkung

Der Bezeichner dieser Anwendung ist ein fester Zeichenfolgenwert, sodass nur eine Instanz in einem Mandanten konfiguriert werden kann.

Hinzufügen von Onshape aus dem Katalog

Um die Integration von Onshape in die Microsoft Entra-ID zu konfigurieren, müssen Sie "Onshape" aus dem Katalog zu Ihrer Liste der verwalteten SaaS-Apps hinzufügen.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Cloudanwendungsadministrator an.

- Navigieren Sie zu Entra ID>Enterprise-Apps>Neue Anwendung.

- Geben Sie im Abschnitt Aus Katalog hinzufügen den Suchbegriff Onshape in das Suchfeld ein.

- Wählen Sie Onshape aus dem Ergebnisfenster aus, und fügen Sie die App hinzu. Warten Sie einige Sekunden, während die App Ihrem Mandanten hinzugefügt wird.

Alternativ können Sie auch den Enterprise App-Konfigurations-Assistentenverwenden. In diesem Assistenten können Sie Ihrem Mandanten eine Anwendung hinzufügen, der App Benutzer und Gruppen hinzufügen, Rollen zuweisen sowie die SSO-Konfiguration durchlaufen. Erfahren Sie mehr über Microsoft 365-Assistenten.

Konfigurieren und Testen von Microsoft Entra SSO für Onshape

Konfigurieren und Testen von Microsoft Entra SSO mit Onshape mithilfe eines Testbenutzers namens B.Simon. Damit SSO funktioniert, müssen Sie eine Verknüpfungsbeziehung zwischen einem Microsoft Entra-Benutzer und dem zugehörigen Benutzer in Onshape einrichten.

Führen Sie die folgenden Schritte aus, um Microsoft Entra SSO mit Onshape zu konfigurieren und zu testen:

-

Konfigurieren Sie Microsoft Entra SSO, damit Ihre Benutzer dieses Feature verwenden können.

- Erstellen eines Microsoft Entra-Testbenutzers – zum Testen des einmaligen Anmeldens von Microsoft Entra mit B.Simon.

- Weisen Sie den Microsoft Entra-Testbenutzer zu, um B.Simon die Nutzung von Microsoft Entra Single Sign-On zu ermöglichen.

-

Konfiguration von Onshape SSO – um die Einstellungen für einmaliges Anmelden auf der Anwendungsseite zu konfigurieren.

- Onshape-Testbenutzer erstellen – um ein Gegenstück von B.Simon in Onshape zu haben, das mit der Microsoft Entra-Darstellung des Benutzers verknüpft ist.

- SSO- testen – um zu überprüfen, ob die Konfiguration funktioniert.

Konfigurieren von Microsoft Entra SSO

Führen Sie die folgenden Schritte aus, um Microsoft Entra SSO zu aktivieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Cloudanwendungsadministrator an.

Navigieren Sie zu Entra ID>Enterprise-Apps>Onshape>Single Sign-On.

Wählen Sie auf der Seite SSO-Methode auswählen die Methode SAML aus.

Wenn Sie aufgefordert werden, Ihre Einstellung für einmaliges Anmelden zu speichern, wählen Sie Jaaus.

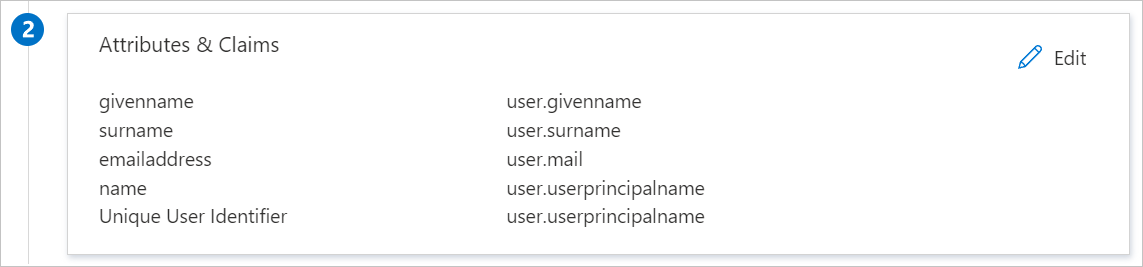

Die Onshape-Anwendung erwartet die SAML-Assertionen in einem bestimmten Format. Dies erfordert, dass Sie Ihrer SAML-Tokenattributekonfiguration benutzerdefinierte Attributzuordnungen hinzufügen. Der folgende Screenshot zeigt die Liste der Standardattribute.

Zusätzlich zu dem Obigen erwartet die Onshape-Anwendung, dass ihr in der SAML-Antwort noch einige weitere unten gezeigte Attribute übergeben werden. Diese Attribute sind auch bereits ausgefüllt, sie können jedoch entsprechend Ihren Anforderungen überprüft werden.

Name Quellattribut Vorname Benutzer.vorname Nachname benutzer.nachname FirmenName <COMPANY_NAME> Anmerkung

Der Wert des Attributs companyNamemuss in das Domänenpräfix Ihres Onshape-Unternehmens geändert werden. Wenn Sie beispielsweise mithilfe einer URL wie

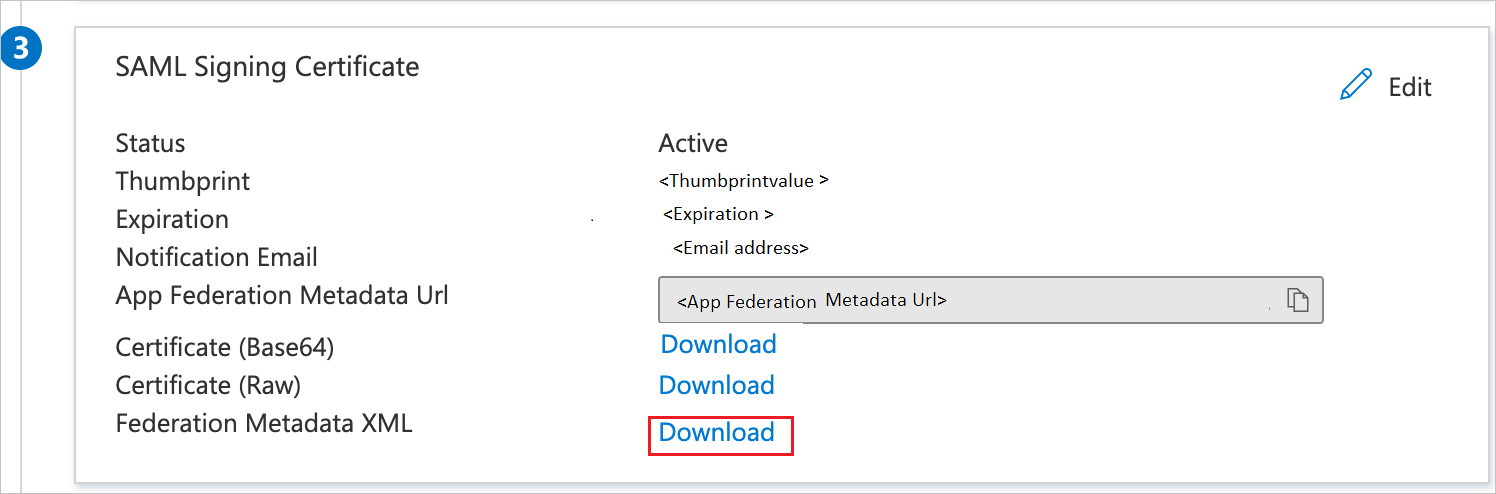

https://acme.onshape.comauf die Onshape-Anwendung zugreifen, ist Ihr Domänenpräfix acme. Der Attributwert darf nur das Präfix und nicht der gesamte DNS-Name sein.Suchen Sie auf der Seite Einmaliges Anmelden mit SAML- im Abschnitt SAML-Signaturzertifikat nach XML- für Verbundmetadaten und wählen Sie Herunterladen aus, um das Zertifikat herunterzuladen und auf Ihrem Computer zu speichern.

Kopieren Sie im Abschnitt Einrichten von Onshape- die entsprechenden URLs basierend auf Ihrer Anforderung.

Erstellen und Zuweisen eines Microsoft Entra-Testbenutzers

Befolgen Sie die Anweisungen im Quickstart zur Erstellung und Zuweisung eines Benutzerkontos, um ein Testbenutzerkonto namens B.Simon zu erstellen.

Konfigurieren von Onshape-SSO

Informationen zum Konfigurieren des einmaligen Anmeldens auf der Onshape--Seite finden Sie unter Integration mit Microsoft Entra ID.

Onshape-Testbenutzer erstellen

In diesem Abschnitt wird ein Benutzer namens Britta Simon in Onshape erstellt. Onshape unterstützt die Just-in-Time-Benutzerbereitstellung, die standardmäßig aktiviert ist. Es gibt kein Aktionselement für Sie in diesem Abschnitt. Wenn ein Benutzer noch nicht in Onshape vorhanden ist, wird nach der Authentifizierung ein neuer erstellt.

Testen von SSO

In diesem Abschnitt testen Sie Ihre Microsoft Entra Single Sign-On-Konfiguration mit den folgenden Optionen.

SP-initiiert:

Wählen Sie "Diese Anwendung testen" aus. Diese Option leitet zur Onshape-Anmelde-URL um, in der Sie den Anmeldefluss initiieren können.

Wechseln Sie direkt zur Onshape-Anmelde-URL, und initiieren Sie den Anmeldefluss von dort aus.

IDP-initiiert:

- Wählen Sie "Diese Anwendung testen" aus, und Sie sollten automatisch bei der Onshape angemeldet sein, für die Sie das SSO einrichten.

Sie können auch Microsoft My Apps verwenden, um die Anwendung in einem beliebigen Modus zu testen. Wenn Sie die Onshape-Kachel in den "Meine Apps" auswählen, werden Sie, wenn sie im SP-Modus konfiguriert sind, zur Anmeldeseite umgeleitet, um den Anmeldefluss zu initiieren, und wenn sie im IDP-Modus konfiguriert ist, sollten Sie automatisch bei der Onshape angemeldet sein, für die Sie das SSO einrichten. Weitere Informationen zu "My Apps" finden Sie unter Einführung in "My Apps".

Verwandte Inhalte

Nachdem Sie Onshape konfiguriert haben, können Sie die Sitzungssteuerung erzwingen, die Exfiltration und Infiltration der vertraulichen Daten Ihrer Organisation in Echtzeit schützt. Die Sitzungssteuerung basiert auf bedingtem Zugriff. Erfahren Sie, wie Sie die Sitzungssteuerung mit Microsoft Defender für Cloud Appserzwingen.