Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel erfahren Sie, wie Sie Splan-Besucher in Microsoft Entra ID integrieren. Wenn Sie Splan Visitor mit Microsoft Entra ID integrieren, können Sie:

- Verwenden Sie die Microsoft Entra-ID, um zu steuern, wer Zugriff auf Splan-Besucher hat.

- Ermöglichen Sie Benutzern, sich automatisch bei Splan Besucher mit ihren Microsoft Entra-Konten anzumelden.

- Verwalten Sie Ihre Konten zentral im Azure-Portal.

Voraussetzungen

In diesem Artikel wird davon ausgegangen, dass Sie bereits über die folgenden Voraussetzungen verfügen:

- Ein Microsoft Entra-Benutzerkonto mit einem aktiven Abonnement. Wenn Sie noch kein Konto besitzen, können Sie kostenlos ein Konto erstellen.

- Eine der folgenden Rollen:

- Ein Splan Visitor-Abonnement mit aktivierter einmaliger Anmeldung (SSO).

Hinweis

Diese Integration ist auch für die Verwendung aus der Microsoft Entra US Government Cloud-Umgebung verfügbar. Sie finden diese Anwendung im Microsoft Entra US Government Cloud Application Gallery und konfigurieren sie auf die gleiche Weise wie in der öffentlichen Cloud.

Szenariobeschreibung

In diesem Artikel konfigurieren und testen Sie Microsoft Entra SSO in einer Testumgebung.

- Splan Visitor unterstützt idP-initiiertes SSO.

Fügen Sie Splan Visitor aus der Galerie hinzu

Um die Integration von Splan Visitor in Microsoft Entra ID zu konfigurieren, fügen Sie Splan Visitor aus der Galerie zu Ihrer Liste der verwalteten SaaS-Apps hinzu.

- Melden Sie sich mindestens als Cloudanwendungsadministrator beim Microsoft Entra Admin Center an.

- Navigieren Sie zu Entra ID>Enterprise-Apps>Neue Anwendung.

- Geben Sie im Abschnitt Aus der Galerie hinzufügenSplan-Besucher in das Suchfeld ein.

- Wählen Sie im Ergebnisbereich "Splan-Besucher " aus, und fügen Sie die App hinzu. Warten Sie einige Sekunden, während die App Ihrem Mandanten hinzugefügt wird.

Alternativ können Sie auch den Konfigurations-Assistenten für Enterprise-Apps verwenden. In diesem Assistenten können Sie Ihrem Mandanten eine Anwendung hinzufügen, der App Benutzer und Gruppen hinzufügen, Rollen zuweisen sowie die SSO-Konfiguration durchlaufen. Erfahren Sie mehr über Microsoft 365-Assistenten.

Konfigurieren und Testen von Microsoft Entra SSO für Splan-Besucher

Konfigurieren und testen Sie Microsoft Entra SSO mit Splan Visitor mithilfe eines Testbenutzers namens B.Simon. Damit SSO funktioniert, müssen Sie eine Verknüpfungsbeziehung zwischen einem Microsoft Entra-Benutzer und dem zugehörigen Benutzer im Splan-Besucher einrichten.

Führen Sie die folgenden Schritte aus, um Microsoft Entra SSO mit Splan Visitor zu konfigurieren und zu testen:

-

Konfigurieren Sie Microsoft Entra SSO , damit Ihre Benutzer dieses Feature verwenden können.

- Erstellen Sie einen Microsoft Entra-Testbenutzer , um microsoft Entra Single Sign-On mit Testbenutzer B.Simon zu testen.

- Weisen Sie den Microsoft Entra-Testbenutzer zu, um B.Simon für die Verwendung von Microsoft Entra Single Sign-On zu aktivieren.

-

Konfigurieren Sie Splan Visitor SSO , um die Single Sign-On-Einstellungen mit Splan Visitor zu konfigurieren.

- Erstellen Sie einen Splan Visitor-Testbenutzer , um ein Gegenstück von B.Simon in Splan Visitor zu haben, der mit der Microsoft Entra-Darstellung des Benutzers verknüpft ist.

- Testen Sie SSO , um zu überprüfen, ob die Konfiguration funktioniert.

Microsoft Entra SSO konfigurieren

Gehen Sie wie folgt vor, um Microsoft Entra SSO über das Azure-Portal zu aktivieren:

Melden Sie sich mindestens als Cloudanwendungsadministrator beim Microsoft Entra Admin Center an.

Navigieren Sie zu Entra ID>Enterprise apps>Splan Visitor>Single sign-on.

Wählen Sie auf der Seite " Single Sign-On-Methode auswählen " SAML aus.

Wählen Sie auf der Seite " Einzel-Sign-On mit SAML einrichten " das Stiftsymbol für die grundlegende SAML-Konfiguration aus, um die Einstellungen zu bearbeiten.

Im Abschnitt "Grundlegende SAML-Konfiguration" ist die Anwendung vorkonfiguriert, und die erforderlichen URLs werden mit Azure vorgefüllt. Wählen Sie die Schaltfläche " Speichern " aus, um die Konfiguration zu speichern.

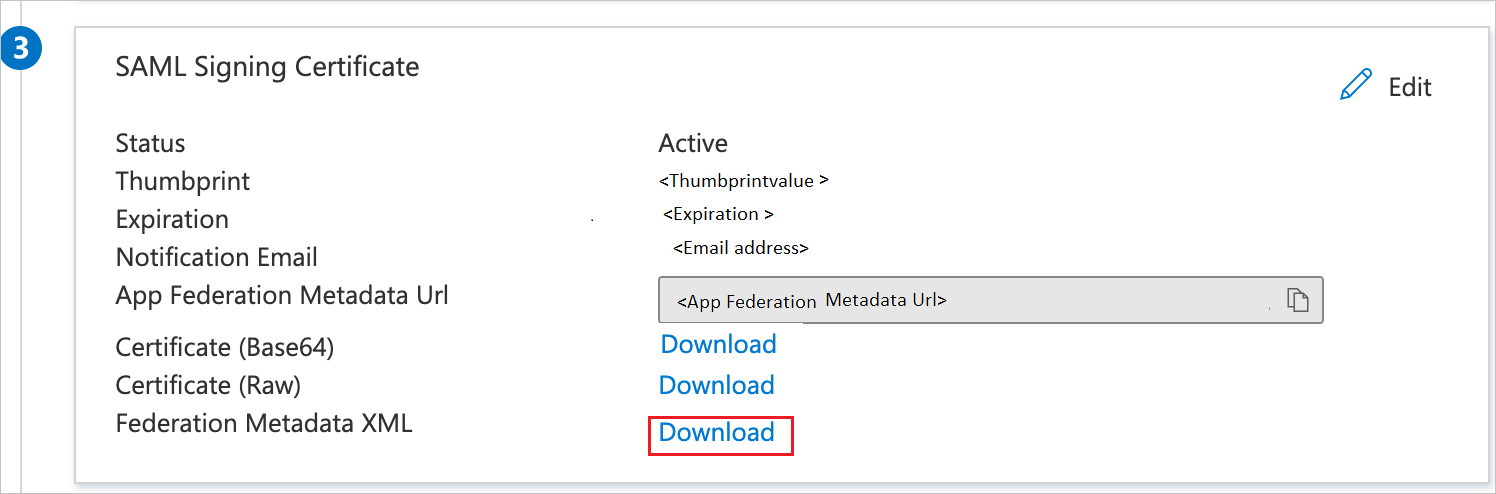

Suchen Sie auf der Seite "Einmaliges Anmelden mit SAML einrichten " im Abschnitt "SAML-Signaturzertifikat " den XML-Code für Verbundmetadaten. Wählen Sie "Herunterladen " aus, um das Zertifikat herunterzuladen und auf Ihrem Computer zu speichern.

Kopieren Sie im Abschnitt "Splan-Besucher einrichten " die entsprechende URL oder URLs basierend auf Ihrer Anforderung.

Erstellen und Zuweisen eines Microsoft Entra-Testbenutzers

Befolgen Sie die Richtlinien in der Erstellen und Zuweisen eines Benutzerkontos Kurzstartanleitung, um ein Testbenutzerkonto namens B. Simon zu erstellen.

Splan Visitor SSO konfigurieren

Um Single Sign-On mit Splan Visitor zu konfigurieren, senden Sie die heruntergeladene Verbundmetadaten-XML und die entsprechenden kopierten URLs an das Splan-Besuchersupportteam. Dadurch wird sichergestellt, dass die SAML-SSO-Verbindung auf beiden Seiten ordnungsgemäß festgelegt ist.

Erstellen eines Splan-Besuchertestbenutzers

Erstellen Sie einen Testbenutzer namens Britta Simon in Splan Visitor. Arbeiten Sie mit dem Splan Visitor-Supportteam zusammen, um den Benutzer zu Splan Visitor hinzuzufügen. Sie müssen den Benutzer erstellen und aktivieren, bevor Sie einmaliges Anmelden verwenden.

Testen von SSO

Testen Sie Ihre Microsoft Entra Single Sign-On-Konfiguration mit einer der folgenden Optionen:

- Azure-Portal: Wählen Sie "Diese Anwendung testen" aus, um sich automatisch beim Splan-Besucher anzumelden, für den Sie SSO einrichten.

- Microsoft My Apps-Portal: Wählen Sie die Kachel "Splan-Besucher " aus, um sich automatisch beim Splan-Besucher anzumelden, für den Sie SSO einrichten. Weitere Informationen zum Portal "Meine Apps" finden Sie unter Anmelden und Starten von Apps über das Portal "Meine Apps".

Verwandte Inhalte

Nachdem Sie Splan Visitor konfiguriert haben, erfahren Sie , wie Sie Sitzungssteuerelemente in Microsoft Defender für Cloud-Apps erzwingen. Sitzungssteuerungen helfen, die Exfiltration und Infiltration von vertraulichen Daten Ihrer Organisation in Echtzeit zu schützen. Sitzungssteuerungen basieren auf bedingtem Zugriff.