Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel erfahren Sie, wie Sie Windchill mit Microsoft Entra ID integrieren. Windchill PLM Software – Erzielen Sie schnell einen Mehrwert mit sofort einsatzbereiten Funktionen in einem umfassenden Portfolio von Kernanwendungen für Produktdatenverwaltung und erweiterter Lebenszyklusverwaltung für Produkte. Wenn Sie Windchill mit Microsoft Entra ID integrieren, können Sie Folgendes ausführen:

- Steuern Sie in Microsoft Entra ID, wer Zugriff auf Windchill hat.

- Ermöglichen Sie es Ihren Benutzern, sich mit ihren Microsoft Entra-Konten automatisch bei Windchill anzumelden.

- Verwalten Sie Ihre Konten an einem zentralen Ort.

Sie konfigurieren und testen das einmalige Anmelden von Microsoft Entra für Windchill in einer Testumgebung. Windchill unterstützt das SP- und das IDP-initiierte einmalige Anmelden.

Hinweis

Der Bezeichner dieser Anwendung ist ein fester Zeichenfolgenwert, sodass nur eine Instanz in einem Mandanten konfiguriert werden kann.

Voraussetzungen

Um Microsoft Entra ID in Windchill zu integrieren, benötigen Sie Folgendes:

- Ein Microsoft Entra-Benutzerkonto. Wenn Sie noch kein Konto besitzen, können Sie kostenlos ein Konto erstellen.

- Eine der folgenden Rollen: Anwendungsadministrator, Cloudanwendungsadministrator oder Anwendungsbesitzer.

- Ein Microsoft Entra-Abonnement. Wenn Sie kein Abonnement haben, können Sie ein kostenloses Konto erhalten.

- Ein Windchill-Abonnement, für das einmaliges Anmelden (Single Sign-On, SSO) aktiviert ist.

Hinzufügen einer Anwendung und Zuweisen eines Testbenutzers

Bevor Sie mit dem Konfigurationsprozess des einmaligen Anmeldens beginnen, müssen Sie die Windchill-Anwendung aus dem Microsoft Entra-Katalog hinzufügen. Sie benötigen ein Testbenutzerkonto, um der Anwendung zuzuweisen und die Konfiguration für einmaliges Anmelden zu testen.

Hinzufügen von Windchill aus dem Microsoft Entra Katalog

Fügen Sie Windchill aus dem Microsoft Entra-Anwendungskatalog hinzu, um das einmalige Anmelden bei Windchill zu konfigurieren. Weitere Informationen zum Hinzufügen von Anwendungen aus dem Katalog finden Sie in der Schnellstartanleitung: Hinzufügen einer Anwendung aus dem Katalog.

Erstellen und Zuweisen eines Microsoft Entra-Testbenutzers

Befolgen Sie die Richtlinien im Erstellen und Zuweisen eines Benutzerkontos Artikel, um ein Testbenutzerkonto namens B.Simon zu erstellen.

Alternativ können Sie auch den Enterprise App Configuration Wizard verwenden. In diesem Einrichtungsassistenten können Sie Ihrem Mandanten eine Anwendung hinzufügen, der App Benutzer und Gruppen hinzufügen und Rollen zuweisen. Der Assistent stellt außerdem einen Link zum Konfigurationsbereich für Single Sign-On (SSO) bereit. Erfahren Sie mehr über Microsoft 365-Assistenten..

Microsoft Entra SSO konfigurieren

Führen Sie die folgenden Schritte aus, um das einmalige Anmelden von Microsoft Entra zu aktivieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Entra ID>Enterprise-Apps>Windchill>Single Sign-On.

Auf der Seite Eine Single Sign-On-Methode auswählen wählen Sie SAML aus.

Wählen Sie auf der Seite " Einmaliges Anmelden mit SAML einrichten " das Stiftsymbol für die grundlegende SAML-Konfiguration aus, um die Einstellungen zu bearbeiten.

Im Abschnitt Grundlegende SAML-Konfiguration muss der Benutzer keine Schritte ausführen, weil die App bereits in Azure integriert ist.

Wenn Sie die Anwendung im initiierten SP-Modus konfigurieren möchten, führen Sie den folgenden Schritt aus:

Geben Sie im Textfeld "Anmelde-URL " eine URL mit dem folgenden Muster ein:

https://<hostname:port>/Shibboleth.sso/LoginHinweis

Dieser Wert ist nicht real. Aktualisieren Sie diesen Wert mit der tatsächlichen Anmelde-URL. Den Wert erhalten Sie vom Supportteam für den Windchill-Client. Sie können auch auf die Muster verweisen, die im Abschnitt "Grundlegende SAML-Konfiguration " angezeigt werden.

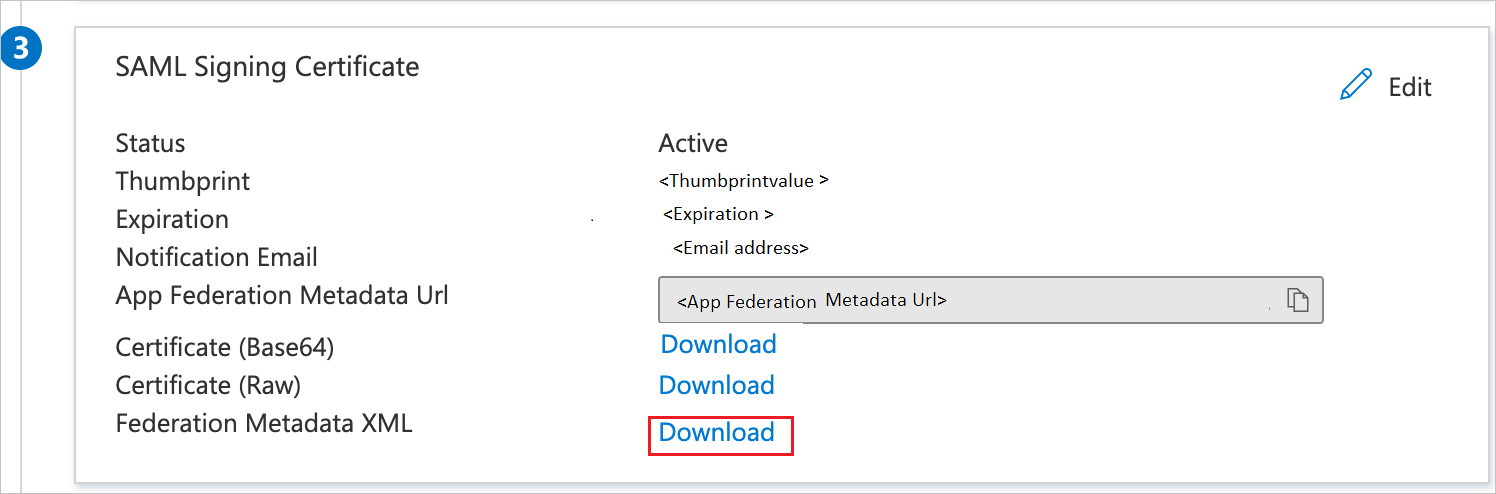

Suchen Sie auf der Seite 'Einmaliges Anmelden mit SAML' im Abschnitt 'SAML-Signaturzertifikat' nach 'Verbundmetadaten XML', und wählen Sie 'Herunterladen' aus, um das Zertifikat herunterzuladen und auf Ihrem Computer zu speichern.

Kopieren Sie im Abschnitt Windchill einrichten die entsprechende(n) URL(s) basierend auf Ihren Anforderungen.

Konfigurieren des einmaligen Anmeldens für Windchill

Zum Konfigurieren des einmaligen Anmeldens aufseiten von Windchill müssen Sie die heruntergeladene Verbundmetadaten-XML und die kopierten URLs aus der Anwendungskonfiguration an das Supportteam von Windchill senden. Sie konfigurieren diese Einstellung, um sicherzustellen, dass die SAML-SSO-Verbindung auf beiden Seiten ordnungsgemäß funktioniert.

Erstellen eines Windchill-Testbenutzers

In diesem Abschnitt erstellen Sie in Windchill einen Benutzer namens Britta Simon. Wenden Sie sich an das Windchill-Supportteam, um die Benutzer auf der Windchill-Plattform hinzuzufügen. Benutzer müssen erstellt und aktiviert werden, bevor man Single Sign-On verwenden kann.

Testen von SSO

In diesem Abschnitt testen Sie Ihre Microsoft Entra Single Sign-On-Konfiguration mit den folgenden Optionen.

SP-initiiert:

Wählen Sie "Diese Anwendung testen" aus, leitet diese Option zur Windchill-Anmelde-URL um, unter der Sie den Anmeldefluss initiieren können.

Wechseln Sie direkt zur Anmelde-URL für Windchill, und initiieren Sie dort den Anmeldeflow.

IDP-initiiert:

Wählen Sie "Diese Anwendung testen" aus, und Sie sollten automatisch beim Windchill angemeldet sein, für den Sie das SSO einrichten.

Sie können auch Microsoft My Apps verwenden, um die Anwendung in einem beliebigen Modus zu testen. Wenn Sie die Windchill-Kachel in den "Meine Apps" auswählen, werden Sie, wenn sie im SP-Modus konfiguriert sind, zur Anmeldeseite umgeleitet, um den Anmeldefluss zu initiieren, und wenn sie im IDP-Modus konfiguriert ist, sollten Sie automatisch beim Windchill angemeldet sein, für den Sie das SSO einrichten. Weitere Informationen finden Sie unter Microsoft Entra My Apps.

Weitere Ressourcen

Verwandte Inhalte

Nach der Konfiguration von Windchill können Sie die Sitzungssteuerung erzwingen, die in Echtzeit vor der Exfiltration und Infiltration vertraulicher Daten Ihrer Organisation schützt. Die Sitzungssteuerung geht über den Conditional Access hinaus. Erfahren Sie, wie Sie die Sitzungssteuerung mit Microsoft Cloud App Security erzwingen.