Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Microsoft Entra ID, Teil von Microsoft Entra, ermöglicht es Ihnen, einzuschränken, was externe Gastbenutzer*innen in ihrer Organisation in Microsoft Entra ID anzeigen können. Gastbenutzer*innen ist in Microsoft Entra ID standardmäßig eine eingeschränkte Berechtigungsstufe zugewiesen, während die Standardeinstellung für Mitgliedsbenutzer*innen den vollständigen Satz von Berechtigungen für Benutzer*innen umfasst. Es gibt eine neue Berechtigungsstufe für Gastbenutzer*innen in den Einstellungen für die externe Zusammenarbeit Ihrer Microsoft Entra-Organisation, die einen noch eingeschränkteren Zugriff bietet. Somit sind für den Gastzugriff jetzt folgende Ebenen vorhanden:

| Berechtigungsstufe | Zugriffsebene | Wert |

|---|---|---|

| Mit Mitgliedsbenutzern identisch | Gäste haben denselben Zugriff auf Microsoft Entra-Ressourcen wie Mitgliedsbenutzer*innen | a0b1b346-4d3e-4e8b-98f8-753987be4970 |

| Beschränkter Zugriff (Standardeinstellung) | Gäste können die Mitgliedschaft in allen nicht ausgeblendeten Gruppen sehen. | 10dae51f-b6af-4016-8d66-8c2a99b929b3 |

| Eingeschränkter Zugriff (neu) | Gäste können keine Mitgliedschaft in Gruppen sehen. | 2af84b1e-32c8-42b7-82bc-daa82404023b |

Wenn der Gastzugriff eingeschränkt ist, können Gäste nur das eigene Benutzerprofil anzeigen. Die Berechtigung zum Anzeigen anderer Benutzer ist auch dann nicht gegeben, wenn der Gast nach Benutzerprinzipalname oder objectId sucht. Bei eingeschränktem Zugriff ist für Gastbenutzer auch die Anzeige der Mitgliedschaft in Gruppen, denen sie zugeordnet sind, eingeschränkt. Weitere Informationen zu den allgemeinen Berechtigungen für Standardbenutzer*innen, einschließlich der Berechtigungen für Gastbenutzer*innen, finden Sie unter Welche Berechtigungen für Standardbenutzer*innen gibt es in Microsoft Entra ID?.

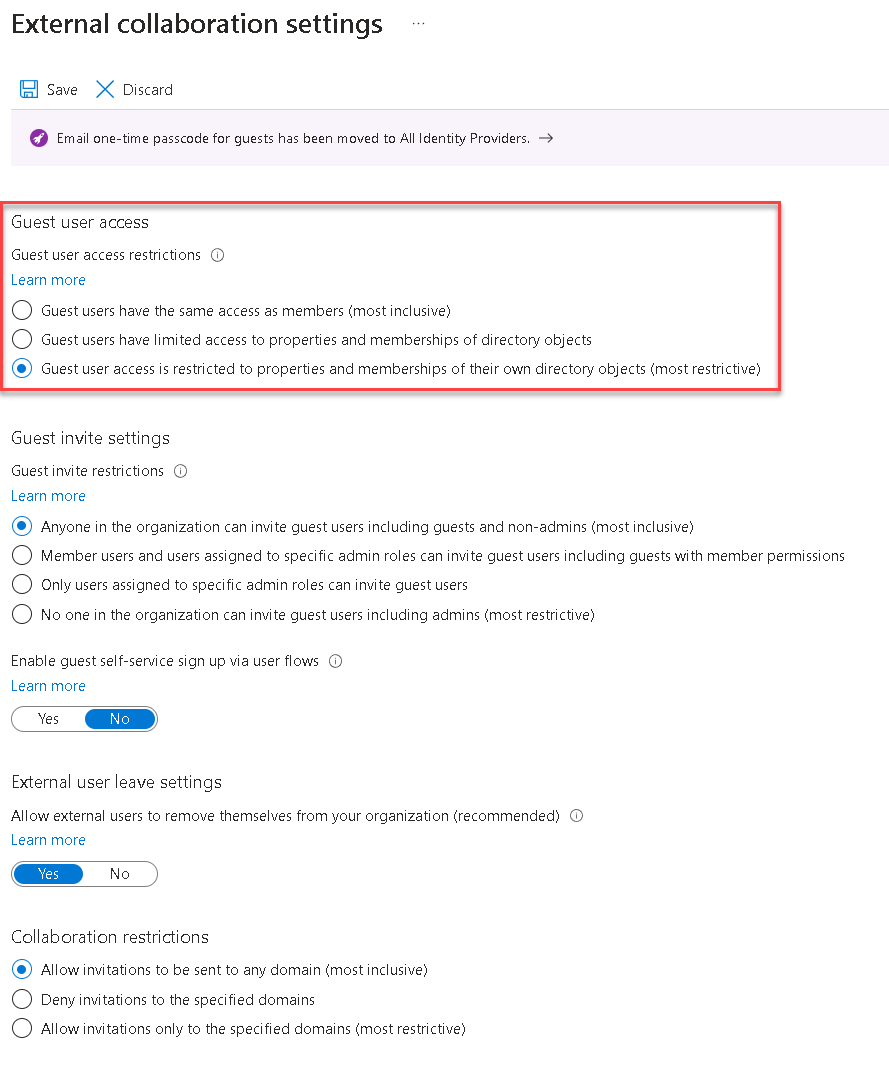

Update im Microsoft Entra Admin-Center

Melden Sie sich beim Microsoft Entra Admin Center als Benutzeradministrator*in an.

Wählen Sie entra ID>Externe Identitäten aus.

Wählen Sie Einstellungen für externe Zusammenarbeit aus.

Wählen Sie auf der Seite Einstellungen für externe Zusammenarbeit die Option Der Gastbenutzerzugriff ist auf Eigenschaften und Mitgliedschaften eigener Verzeichnisobjekte beschränkt aus.

Wählen Sie Speichern. Es kann bis zu 15 Minuten dauern, bis die Änderungen für Gastbenutzer wirksam werden.

Aktualisieren mit der Microsoft Graph-API

Es gibt eine neue Microsoft Graph-API zum Konfigurieren von Gastberechtigungen in Ihrer Microsoft Entra-Organisation. Mit den folgenden API-Aufrufen kann eine beliebige Berechtigungsebene zugewiesen werden. Der hier verwendete Wert für „guestUserRoleId“ dient zur Veranschaulichung der Einstellung für Gastbenutzer mit der größten Einschränkung. Weitere Informationen zum Festlegen von Gastberechtigungen mithilfe von Microsoft Graph finden Sie unter dem Ressourcentyp authorizationPolicy.

Erstmaliges Konfigurieren

POST https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

{

"guestUserRoleId": "2af84b1e-32c8-42b7-82bc-daa82404023b"

}

Die Antwort sollte „Success 204“ lauten.

Hinweis

Azure AD- und MSOnline PowerShell-Module sind ab dem 30. März 2024 veraltet. Weitere Informationen finden Sie im Update zur Unterstützungseinstellung. Nach diesem Datum wird die Unterstützung für diese Module auf die Migrationsunterstützung für das Microsoft Graph PowerShell-SDK und Sicherheitskorrekturen beschränkt. Die veralteten Module funktionieren weiterhin bis zum 30. März 2025.

Es wird empfohlen, für die Interaktion mit Microsoft Entra ID (früher Azure AD) zu Microsoft Graph PowerShell zu migrieren. Informationen zu allgemeinen Migrationsfragen finden Sie in den häufig gestellten Fragen zur Migration. Hinweis: Bei der Version 1.0.x von MSOnline können nach dem 30. Juni 2024 Unterbrechungen auftreten.

Aktualisieren des vorhandenen Werts

PATCH https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

{

"guestUserRoleId": "2af84b1e-32c8-42b7-82bc-daa82404023b"

}

Die Antwort sollte „Success 204“ lauten.

Anzeigen des aktuellen Werts

GET https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

Beispielantwort:

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#policies/authorizationPolicy/$entity",

"id": "authorizationPolicy",

"displayName": "Authorization Policy",

"description": "Used to manage authorization related settings across the company.",

"enabledPreviewFeatures": [],

"guestUserRoleId": "10dae51f-b6af-4016-8d66-8c2a99b929b3",

"permissionGrantPolicyIdsAssignedToDefaultUserRole": [

"user-default-legacy"

]

}

Aktualisieren mit PowerShell-Cmdlets

Bei diesem Feature besteht die Möglichkeit, die eingeschränkten Berechtigungen über PowerShell v2-Cmdlets zu konfigurieren. PowerShell-Cmdlets „Get“ und „Update“ wurden in Version 2.0.2.85 veröffentlicht.

Get-Befehl: Get-MgPolicyAuthorizationPolicy

Beispiel:

Get-MgPolicyAuthorizationPolicy | Format-List

AllowEmailVerifiedUsersToJoinOrganization : True

AllowInvitesFrom : everyone

AllowUserConsentForRiskyApps :

AllowedToSignUpEmailBasedSubscriptions : True

AllowedToUseSspr : True

BlockMsolPowerShell : False

DefaultUserRolePermissions : Microsoft.Graph.PowerShell.Models.MicrosoftGraphDefaultUserRolePermissions

DeletedDateTime :

Description : Used to manage authorization related settings across the company.

DisplayName : Authorization Policy

GuestUserRoleId : 10dae51f-b6af-4016-8d66-8c2a99b929b3

Id : authorizationPolicy

AdditionalProperties : {[@odata.context, https://graph.microsoft.com/v1.0/$metadata#policies/authorizationPolicy/$entity]}

Update-Befehl: Update-MgPolicyAuthorizationPolicy

Beispiel:

Update-MgPolicyAuthorizationPolicy -GuestUserRoleId '2af84b1e-32c8-42b7-82bc-daa82404023b'

Unterstützte Microsoft 365-Dienste

Unterstützte Dienste

„Unterstützt“ bedeutet, dass das Erlebnis erwartungsgemäß ist; insbesondere, dass es dem aktuellen Gast-Erlebnis entspricht.

- Mannschaften

- Ausblick (OWA)

- SharePoint

- Planer in Teams

- Planner, mobile App

- Planner, Web-App

- Project für das Web

- Projektbetrieb

Derzeit nicht unterstützte Dienste

Dienste, die aktuell nicht unterstützt werden, weisen möglicherweise Kompatibilitätsprobleme mit der neuen Einschränkungseinstellung für Gäste auf.

- Formularen

- Projekt Online

- Yammer

- Planer in SharePoint

Häufig gestellte Fragen (FAQ)

| Frage | Antwort |

|---|---|

| Wo gelten diese Berechtigungen? | Diese Berechtigungen auf Verzeichnisebene werden für alle Microsoft Entra-Dienste erzwungen, einschließlich Microsoft Graph, PowerShell v2, das Azure-Portal und das Portal „Meine Apps“. Microsoft 365-Dienste, die Microsoft 365-Gruppen für Zusammenarbeitsszenarien verwenden, sind ebenfalls betroffen, insbesondere Outlook, Microsoft Teams und SharePoint. |

| Wie wirken sich eingeschränkte Berechtigungen darauf aus, welche Gruppen Gäste sehen können? | Unabhängig davon, ob Sie die standardmäßigen oder eingeschränkte Gastberechtigungen verwenden, können Gäste die Liste der Gruppen oder Benutzer nicht auflisten. Gäste können Gruppen anzeigen, in denen sie Mitglied sind. Abhängig von ihren Berechtigungen können sie dafür das Azure-Portal oder das Portal „Meine Apps“ verwenden:

Einen ausführlicheren Vergleich der Verzeichnisberechtigungen aus der Graph-API finden Sie unter Standardbenutzerberechtigungen. |

| Welche Bereiche des Portals „Meine Apps“ werden von dieser Funktion betroffen? | Die Gruppenfunktionalität im Portal "Meine Apps" berücksichtigt diese neuen Berechtigungen. Dies umfasst alle Pfade zum Anzeigen der Gruppenliste und Gruppenmitgliedschaften in „Meine Apps“. An der Verfügbarkeit der Gruppenkachel wurden keine Änderungen vorgenommen. Die Verfügbarkeit der Gruppenkachel wird weiterhin durch die vorhandene Gruppeneinstellung im Azure-Portal gesteuert. |

| Haben diese Berechtigungen Vorrang vor Gasteinstellungen in SharePoint oder Microsoft Teams? | Nein. Diese vorhandenen Einstellungen steuern weiterhin die Benutzeroberfläche und den Zugriff in diesen Anwendungen. Wenn beispielsweise Probleme in SharePoint angezeigt werden, überprüfen Sie erneut Ihre Einstellungen für externes Teilen. Gäste, die von Teambesitzern auf Teamebene hinzugefügt wurden, haben nur Zugriff auf Besprechungschats in Standardkanälen, wobei private und freigegebene Kanäle ausgeschlossen sind. |

| Welche Kompatibilitätsprobleme sind in Yammer bekannt? | Wenn Berechtigungen auf "eingeschränkt" festgelegt sind, können Gäste, die bei Yammer angemeldet sind, die Gruppe nicht verlassen. |

| Werden die vorhandenen Gastberechtigungen in meinem Mandanten geändert? | An Ihren aktuellen Einstellungen wurden keine Änderungen vorgenommen. Die Abwärtskompatibilität mit Ihren vorhandenen Einstellungen bleibt gewahrt. Sie entscheiden, wann Sie Änderungen vornehmen möchten. |

| Werden diese Berechtigungen standardmäßig festgelegt? | Nein. Die vorhandenen Standardberechtigungen bleiben unverändert. Sie können die Berechtigungen optional so festlegen, dass sie stärker einschränkend sind. |

| Gibt es Lizenzanforderungen für dieses Feature? | Nein, für dieses Feature bestehen keine neuen Lizenzierungsanforderungen. |

Nächste Schritte

- Weitere Informationen zu vorhandenen Gastberechtigungen in Microsoft Entra ID finden Sie unter Was sind die Berechtigungen für Standardbenutzer*innen in Microsoft Entra ID?

- Informationen zu den Microsoft Graph-API-Methoden für das Einschränken des Gastzugriffs finden Sie unter dem Ressourcentyp

authorizationPolicy. - Informationen zum Widerrufen des gesamten Zugriffs für Benutzer*innen finden Sie unter Widerrufen des Zugriffs für Benutzer*innen in Microsoft Entra ID