Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Mithilfe von Arbeitsbereich-IP-Firewallregeln können Arbeitsbereichsadministratoren den Zugriff auf ihren Microsoft Fabric-Arbeitsbereich steuern, indem Verbindungen nur von vertrauenswürdigen öffentlichen IP-Adressen zugelassen werden. Durch das Einrichten einer einfachen Zulassungsliste können Sie verhindern, dass nicht autorisierter Datenverkehr Ihren Arbeitsbereich erreicht. Dieser Schutz reduziert die Gefährdung des öffentlichen Internets und fügt zusätzlich zu Identitäts- und rollenbasierten Zugriffssteuerungen eine zusätzliche Schutzebene hinzu.

Dieser Artikel enthält eine Übersicht über Ip-Firewallregeln für Arbeitsbereiche. Konfigurationsschritte finden Sie unter Einrichten von IP-Firewallregeln für Arbeitsbereiche.

Übersicht über die IP-Firewall auf Arbeitsbereichsebene

Fabric bietet Netzwerksicherheit auf Mandanten- und Arbeitsbereichsebene, einschließlich Microsoft Entra Conditional Access, Private Link auf Mandantenebene und Private Link auf Arbeitsbereichsebene. Diese Features helfen beim sicheren Zugriff auf Arbeitsbereiche und Mandantenressourcen. Wenn ein Arbeitsbereich jedoch über öffentliche Endpunkte verfügbar gemacht wird, benötigen viele Organisationen eine einfache, IP-basierte Methode, um den Zugriff einzuschränken. Diese Methode ergänzt die starken privaten Konnektivitäts- und identitätsbasierten Steuerelemente, die bereits vorhanden sind.

Arbeitsbereich-IP-Firewallregeln erfüllen diese Notwendigkeit, indem Administratoren die Definition einer IP-Zulassungsliste direkt auf Arbeitsbereichsebene ermöglichen. Diese Methode bietet eine einfache Möglichkeit, den eingehenden Zugriff auf vertrauenswürdige Office-Netzwerke, VPN-Gateways oder Partner-IP-Bereiche einzuschränken. Es ist hilfreich, wenn private Verknüpfungen nicht machbar sind oder Identitätsrichtlinien allein keine ausreichenden Netzwerkebenengrenzen bereitstellen.

Arbeitsbereich-IP-Firewallregeln funktionieren zusammen mit vorhandenen Fabric-Sicherheitsfeatures, um IP-basierte Zugriffsbeschränkungen bereitzustellen. Da sie auf Arbeitsbereichsebene arbeiten, benötigen sie keine mandantenweiten Konfigurationsänderungen oder komplexe Netzwerksetups.

Hinweis

IP-Firewallregeln gelten nur für eingehenden Datenverkehr. Sie regeln oder beschränken keine ausgehenden Verbindungen aus dem Arbeitsbereich.

Funktionsweise von IP-Firewallregeln auf Arbeitsbereichsebene

IP-Firewallregeln auf Arbeitsbereichsebene beschränken den zugriff auf öffentliches Internet auf einen Arbeitsbereich, indem nur Verbindungen von angegebenen IP-Adressen zugelassen werden. Wenn Sie diese Regeln konfigurieren, können nur zwei Arten von Verbindungen Ihren Arbeitsbereich erreichen:

- Verbindungen von den genehmigten IP-Adressen, die in Ihren Firewall-Regeln aufgeführt sind

- Verbindungen von Ressourcen in einem genehmigten virtuellen Netzwerk über private Arbeitsbereichsendpunkte Wenn Sie IP-Firewallregeln aktivieren, überprüft Fabric die öffentliche IP-Adresse jedes Clients anhand Ihrer konfigurierten Zulassungsliste, bevor Der Zugriff auf Arbeitsbereichselemente gewährt wird. Nur Verbindungen von genehmigten IP-Adressen können auf Elemente wie Lakehouses, Warehouses, OneLake-Verknüpfungen, Notizbücher und Spark-Auftragsdefinitionen zugreifen. Alle anderen Verbindungsversuche werden verweigert.

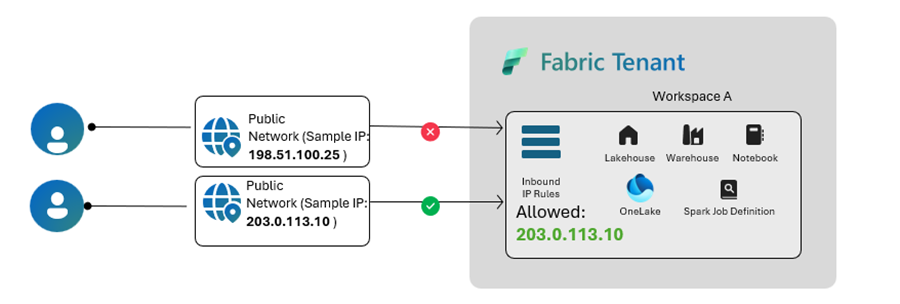

Das folgende Diagramm veranschaulicht, wie IP-Firewallregeln auf Arbeitsbereichsebene funktionieren:

In diesem Diagramm:

- Arbeitsbereich A schränkt den eingehenden öffentlichen Zugriff ein und kann nur über die zulässige IP-Adresse B darauf zugegriffen werden.

- Ein Benutzer, der eine Verbindung von IP-Adresse A herstellt, wird verweigert, da die IP nicht in der Zulassungsliste enthalten ist.

- Ein Benutzer, der eine Verbindung von IP-Adresse B herstellt, erhält Zugriff, da die IP mit den Eingangsregeln des Arbeitsbereichs übereinstimmt.

Unterstützte Szenarien und Einschränkungen

Unterstützte Elementtypen

Verwenden Sie IP-Firewallregeln auf Arbeitsbereichsebene, um den Zugriff auf die folgenden Fabric-Elementtypen zu steuern:

- Lakehouse, SQL-Endpunkt und Verknüpfungen

- Direkte Verbindungen über OneLake-Endpunkt

- Notizbücher, Spark-Job-Definitionen und Umgebungen

- Machine Learning Experimente und Machine Learning Modelle

- Pipelines

- Aufträge kopieren

- Montierte Datenfabriken

- Lager

- Dataflows Gen2 (CI/CD)

- Variable Bibliotheken

- Gespiegelte Datenbanken (Open Mirroring, Cosmos DB)

- Ereignisströme

- Eventhäuser

Überlegungen und Einschränkungen

- Alle Fabric-Kapazitätstypen, einschließlich Testkapazität, unterstützen das Feature für IP-Firewallregeln auf Arbeitsbereichsebene.

- IP-Netzwerkregeln unterstützen nur öffentliche Internet-IP-Adressen. IP-Adressbereiche, die für private Netzwerke reserviert sind (wie in RFC 1918 definiert), werden nicht unterstützt. Private Netzwerke enthalten Adressen, die mit 10, 172.16. bis 172.31 und 192.168. beginnen.

- Sie können bis zu 256 IP-Firewallregeln pro Arbeitsbereich konfigurieren.

- Sie können keine öffentlichen IP-Adressen von virtuellen Computern in virtuellen Netzwerken mit privaten Endpunkten (auf Mandanten- oder Arbeitsbereichsebene) als IP-Firewallregeln hinzufügen.

- Doppelte Regelnamen sind nicht zulässig, und Leerzeichen sind in IP-Adressen nicht zulässig.

- Um den Datenverkehr aus einem lokalen Netzwerk zu aktivieren, identifizieren Sie die internetfähigen IP-Adressen, die Ihr Netzwerk verwendet. Wenden Sie sich an Ihren Netzwerkadministrator, um Unterstützung zu erhalten.

- Wenn Sie Azure ExpressRoute aus Ihrer lokalen Umgebung verwenden, identifizieren Sie die NAT-IP-Adressen, die für Microsoft-Peering verwendet werden. Entweder der Dienstanbieter oder der Kunde stellt die NAT-IP-Adressen bereit.

- Wenn falsche oder fehlende zulässige öffentliche IP-Adressen den Zugriff auf den Arbeitsbereich verhindern, verwenden Sie die API, um die IP-Firewallregeln zu aktualisieren.

Interaktion von IP-Firewallregeln mit anderen Netzwerksicherheitseinstellungen

Arbeitsbereich-IP-Firewallregeln interagieren mit Ihren vorhandenen Sicherheitseinstellungen für Mandanten- und Arbeitsbereichsnetzwerke, z. B. private Links und Einschränkungen für den öffentlichen Zugriff. Wenn Sie diese Interaktionen verstehen, können Sie IP-Firewallregeln effektiv konfigurieren und verwenden. In diesem Abschnitt wird beschrieben, wie sich unterschiedliche Netzwerkkonfigurationen auf ihre Fähigkeit auswirken, Arbeitsbereiche mit IP-Firewallregeln zu verwalten und darauf zuzugreifen.

Konfigurieren von Ip-Firewallregeln für Arbeitsbereiche

Sie können Arbeitsbereich-IP-Firewallregeln nur über das Fabric-Portal konfigurieren, wenn der Arbeitsbereich den öffentlichen Zugriff zulässt. Die Konfigurationsmethode hängt von den Einstellungen auf Mandantenebene ab. Wenn der öffentliche Zugriff auf Mandantenebene aktiviert ist, können Sie die Regeln direkt über das Portal konfigurieren. Wenn Ihr Mandant jedoch einen privaten Link erfordert, müssen Sie auf die Einstellungen des Arbeitsbereiches in einem Netzwerk zugreifen, das über den privaten Mandantenlink verbunden ist.

Unabhängig von diesen Einschränkungen bleibt der API-Zugriff verfügbar. Selbst bei restriktiven Einstellungen können Sie die Ip-Firewallregeln des Arbeitsbereichs immer über die Fabric-API verwalten, indem Sie den entsprechenden Endpunkt und den entsprechenden Netzwerkpfad verwenden.

In der folgenden Tabelle wird veranschaulicht, wie sich verschiedene Kombinationen von Sicherheitskonfigurationen auf die Konfiguration und den Zugriff auf Microsoft Fabric-Arbeitsbereiche auswirken.

Tabelle 1: Konfigurieren von IP-Firewallregeln in verschiedenen Netzwerkszenarien

Für jedes Szenario in dieser Tabelle möchte der Benutzer über das Fabric-Portal oder die Fabric-API (GET- und SET-Vorgänge) auf die IP-Firewalleinstellungen für den Arbeitsbereich zugreifen.

| Scenario | Privater Mieterlink | Öffentliches Internet des Kunden | Privater Link für den Arbeitsbereich und öffentlicher Zugriff erlaubt | Privater Arbeitsbereichslink (öffentlicher Zugriff blockiert) | Portalzugriff auf Arbeitsbereich-IP-Firewalleinstellungen? | API-Zugriff auf Ip-Firewalleinstellungen für Arbeitsbereiche? |

|---|---|---|---|---|---|---|

| 1 | Yes | Blocked | Yes | - | Ja, nur über das Netzwerk mit Mandanten-Privatlink | Ja, über das Netzwerk mit privatem Mandantenlink, entweder unter Nutzung von api.fabric.microsoft.com oder eines mandantenspezifischen FQDN. |

| 2 | Yes | Blocked | Yes | - | Ja, das Netzwerk mit Mandanten-Privatverbindung verwenden | Ja, aus dem Netzwerk mit privatem Mandantenlink mit api.fabric.microsoft.com oder mandantenspezifischem FQDN |

| 3 | Yes | Blocked | - | Yes | Nein | Ja, aus dem Netzwerk über eine private Mandantenverbindung unter Verwendung von api.fabric.microsoft.com oder einer mandantenspezifischen FQDN |

| 4 | Yes | Zulässig | Yes | - | Ja, über das öffentliche Internet oder ein Netzwerk mit einem Private Link für Mandanten. | Ja, die Verwendung von api.fabric.microsoft.com über das öffentliche Internet oder ein Netzwerk mit einem Private Link für Mandanten und einem mandantenspezifischen FQDN. |

| 5 | Yes | Zulässig | - | Yes | Nein | Ja, die Verwendung von api.fabric.microsoft.com über das öffentliche Internet oder ein Netzwerk mit einem privaten Mandantenlink unter Verwendung eines mandantenspezifischen FQDN. |

| 6 | Nein | N/A | Yes | - | Ja, über das öffentliche Internet | Ja, die Verwendung von api.fabric.microsoft.com über das öffentliche Internet |

| 7 | Nein | N/A | - | Yes | Nein | Ja, die Nutzung von api.fabric.microsoft.com über das öffentliche Internet |

| 8 | Yes | Blocked | - | - | Ja, die Verwendung von Netzwerk mit privatem Tenant-Link | Ja, aus dem Netzwerk mit privatem Mandantenlink mit api.fabric.microsoft.com oder mandantenspezifischem FQDN |

| 9 | Yes | Zulässig | - | - | Ja, über öffentliches Internet oder Netzwerk mit privatem Mandantenlink | Ja, die Verwendung von api.fabric.microsoft.com über das öffentliche Internet oder ein Netzwerk mit einem mandantenspezifischen privaten Link und FQDN. |

| 10 | Nein | N/A | - | - | Ja, über das öffentliche Internet | Ja, die Nutzung von api.fabric.microsoft.com über das öffentliche Internet |

Zugriffsverhalten mit IP-Firewallregeln

Nachdem Sie IP-Firewallregeln für einen Arbeitsbereich konfiguriert haben, können nur Verbindungen von IP-Adressen in Ihrer Zulassungsliste auf den Arbeitsbereich und die zugehörigen Elemente zugreifen. Diese Einschränkung gilt, ob Sie das Fabric-Portal oder die Fabric-API verwenden.

In der folgenden Tabelle wird gezeigt, wie sich IP-Firewallregeln auf den Arbeitsbereichzugriff auswirken, wenn Anforderungen von einer zulässigen öffentlichen IP-Adresse stammen. Die Tabelle behandelt verschiedene Sicherheitskonfigurationen auf Mandantenebene und zeigt, wie sich der Zugriff zwischen dem Fabric-Portal und der Fabric-API unterscheidet. In jedem dieser Szenarien kann der Arbeitsbereich IP-Firewallregeln allein oder mit privaten Links für Arbeitsbereiche verwenden.

Tabelle 2: Zugriffsverhalten mit konfigurierten IP-Firewallregeln

Für jedes Szenario in dieser Tabelle:

- Der Arbeitsbereich verfügt über IP-Firewallregeln, die mit einer Zulassungsliste von öffentlichen IP-Adressen konfiguriert sind. (Private Arbeitsbereichslinks können ebenfalls verwendet werden, sind aber für die angezeigten Szenarien nicht relevant.)

- Der Benutzer versucht, auf den Arbeitsbereich und seine Elemente aus einer zulässigen IP-Adresse in den Firewallregeln des Arbeitsbereichs zuzugreifen.

| Eingehende Konfiguration auf Mandantenebene | Zugriff von | Portalzugriff auf Arbeitsbereiche und Elemente? | API-Zugriff auf Arbeitsbereiche und Elemente? |

|---|---|---|---|

| Privater Link für Mandanten: Aktiviert Öffentlicher Zugriff auf Mandanten blockieren: Aktiviert |

Zulässige IP-Adresse | Nein | Ja, verwenden Sie api.fabric.microsoft.com |

| Privater Mieterlink: Aktiviert Blockieren des öffentlichen Zugriffs für Mandanten: Aktiviert |

Zulässige IP-Adresse | Nein | Ja, verwenden Sie api.fabric.microsoft.com |

| Privater Mandantenlink: Aktiviert Mandantensperre für öffentlichen Zugriff: Deaktiviert |

Zulässige IP-Adresse | Yes | Ja, verwenden Sie api.fabric.microsoft.com |

| Privater Mandanten-Link: Aktiviert Deaktivierung der Mandantenblockierung für öffentlichen Zugriff: Ausgeschaltet |

Zulässige IP-Adresse | Yes | Ja, verwenden Sie api.fabric.microsoft.com |

| Privater Mandantenlink: Deaktiviert | Zulässige IP-Adresse | Yes | Ja, verwenden Sie api.fabric.microsoft.com |

| Privater Mandantenlink: Deaktiviert | Zulässige IP-Adresse | Yes | Ja, verwenden Sie api.fabric.microsoft.com |

Nächste Schritte

- Informationen zum Einrichten von IP-Firewallregeln für Arbeitsbereiche finden Sie unter Einrichten von IP-Firewallregeln für Arbeitsbereiche.

- Informationen dazu, wie eingehende Schutzfunktionen zusammenarbeiten, finden Sie unter "Eingehender Netzwerkschutz" in Microsoft Fabric.