Begrenzen der Verwendung von Kennwörtern

Auf den meisten Computersystemen dienen Benutzeranmeldeinformationen als Grundlage für die Sicherheit, wodurch die Systeme von wiederverwendbaren, vom Benutzer erstellten Kennwörtern abhängig sind. Dies hat dazu geführt, dass Kennwörter auch die häufigste Ursache von Kontokompromittierungen und Datenschutzverletzungen darstellen. Kennwörter können beispielsweise während der Übertragung abgefangen oder von einem Server gestohlen (durch Phishing- oder Passwort-Spraying-Angriffe) und kompromittiert werden, um Zugriff auf ein Benutzerkonto zu erhalten.

Für mehr Sicherheit und besseren Kontoschutz bietet HoloLens 2 die Möglichkeit, starke, hardwaregeschützte „kennwortfreie“ Anmeldeinformationen (einschließlich Windows Hello) für die Anmeldung bei Geräten zu aktivieren, die einen nahtlosen Zugang zur Microsoft-Cloud ermöglichen.

Anmelden über ein anderes Gerät

HoloLens 2 bietet Optionen für die Remotegeräteanmeldung für Microsoft Entra ID Geschäftskonten während der anfänglichen Geräteeinrichtung und benutzerseitigen Anmeldung, um die Eingabe komplexer Kennwörter zu reduzieren und die Notwendigkeit von Kennwörtern als Anmeldeinformationen zu minimieren. Benutzer und Organisationen, die Smartcards zur Authentifizierung verwenden, haben Schwierigkeiten beim Verwenden dieser Anmeldeinformationen auf Geräten wie HoloLens 2, und häufig entwickeln Organisationen komplexe Systeme und kostspielige Prozesse, um dieses Problem zu umgehen. Um dieses Problem zu lösen, bietet Microsoft Entra ID zwei Optionen für die kennwortlose Anmeldung bei HoloLens 2.

Die erste Authentifizierungsmethode stützt sich auf die neuen Funktionen in der Microsoft Authenticator-App zur Bereitstellung schlüsselbasierter Authentifizierung, durch die Benutzeranmeldeinformationen an ein Gerät gebunden sind. Nachdem der Administrator die Aktivierung für einen Mandanten durchgeführt hat, wird den Benutzern während des Setups eines HoloLens-Geräts eine Meldung angezeigt, in der sie aufgefordert werden, auf eine Zahl in ihrer App zu tippen. Sie müssen dann eine Zahl angeben, die mit jener in ihrer Authenticator-App übereinstimmt, „Genehmigen“ auswählen, ihre PIN oder eine biometrische Anmeldeinformation angeben und die Authentifizierung abschließen, damit das HoloLens-Setup fortgesetzt werden kann. Dies wird unter passwordless sign-in (Anmeldung ohne Kennwort) ausführlicher beschrieben.

Bei der zweiten Methode handelt es sich um einen benutzerfreundlichen Gerätecodecode-Vorgang, für den keine zusätzliche Infrastruktur erforderlich ist. Dieser Remote-Anmeldevorgang basiert auf einem anderen vertrauenswürdigen Gerät, das den bevorzugten Authentifizierungsmechanismus der Organisation unterstützt. Nach Abschluss des Vorgangs werden Token zurück an das HoloLens-Gerät ausgegeben, um die Anmeldung oder das Gerätesetup abzuschließen. Nachfolgend die Schritte bei diesem Vorgang:

- Beim anfänglichen Gerätesetup- oder Anmeldevorgang wird Benutzern auf der Windows-Begrüßungsseite ein Link „Von einem anderen Gerät anmelden“ angezeigt, auf den sie dann tippen. Damit wird eine Remote-Anmeldesitzung gestartet.

- Dem Benutzer wird dann eine Abrufseite angezeigt, die einen kurzen URI (https://microsoft.com/devicelogin) enthält, der auf den Geräteauthentifizierungsendpunkt des Microsoft Entra ID Secure Token Service (STS) verweist. Außerdem wird dem Benutzer ein einmaliger Code angezeigt, der in der Cloud sicher generiert wird und maximal 15 Minuten lang gültig ist. Zusammen mit der Codegenerierung erstellt Microsoft Entra ID auch eine verschlüsselte Sitzung nach Initiierung der Remoteanmeldungsanforderung im vorherigen Schritt. Zusammen werden der URI und der Code verwendet, um die Remoteanmeldungsanforderung zu genehmigen.

- Der Benutzer navigiert dann von dem anderen Gerät zum URI und wird aufgefordert, den Code einzugeben, der auf seinem HoloLens 2-Gerät angezeigt wird.

- Nachdem der Benutzer den Code eingegeben hat, zeigt Microsoft Entra STS eine Seite an, die das HoloLens 2 Gerät des Benutzers angibt, das die Remoteanmeldungsanforderung ausgelöst hat, und die angeforderte Generierung des Codes. Der Benutzer wird dann zur Bestätigung aufgefordert, um Phishing-Angriffe zu verhindern.

- Wenn der Benutzer sich weiterhin bei der angezeigten "Anwendung" anmeldet, fordert Microsoft Entra STS den Benutzer zur Eingabe seiner Anmeldeinformationen auf. Bei erfolgreicher Authentifizierung aktualisiert Microsoft Entra STS die zwischengespeicherte Remotesitzung zusammen mit einem Autorisierungscode als "genehmigt".

- Schließlich erhält die Abrufseite auf dem HoloLens 2 Gerät des Benutzers die Antwort "Autorisiert" von Microsoft Entra ID und überprüft den Benutzercode und den zugehörigen gespeicherten Autorisierungscode und generiert OAuth-Token, wie angefordert, um die Geräteeinrichtung abzuschließen. Das erstellte Authentifizierungstoken ist eine Stunde lang gültig, das Aktualisierungstoken hingegen 90 Tage lang.

Die in diesem Flow verwendeten Codegenerierungs- und Verschlüsselungsalgorithmen sind sowohl FIPS-konform, die HoloLens 2 ist jedoch derzeit nicht FIPS-zertifiziert. HoloLens 2-Geräte verwenden das TPM zum Sichern von Geräteschlüsseln und zum Verschlüsseln von Token, die nach der Benutzerauthentifizierung mithilfe von hardwaregeschützten Schlüsseln generiert werden. Weitere Informationen zur Tokensicherheit auf HoloLens 2 stehen unter Was ist ein primäres Aktualisierungstoken (PRT)? zur Verfügung.

Geräteanmeldung mit Windows Hello

Windows Hello bietet kennwortfreie Optionen, die direkt in das Betriebssystem integriert sind, sodass sich die Benutzer über Iris oder PIN beim Gerät anmelden können. Eine PIN ist immer als Anmeldeinformationen verfügbar und für das Gerätesetup erforderlich, während Iris optional ist und übersprungen werden kann. Benutzer können sich bei HoloLens-Geräten mit ihrem persönlichen Microsoft-Konto oder Microsoft Entra ID Geschäftskonto anmelden, ohne ein Kennwort einzugeben. Optionen wie diese bieten Benutzern schnellen und sicheren Zugriff auf ihre vollständige Windows-Umgebung, Apps, Daten, Websites und Dienste. Näheres zur Strategie von Microsoft in Bezug auf kennwortlose Lösungen finden Sie hier.

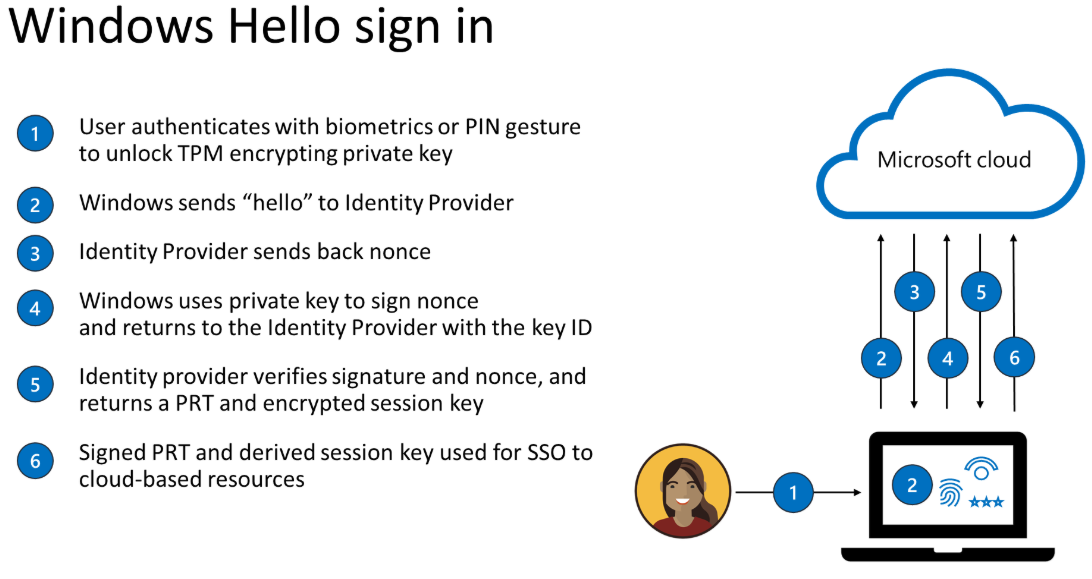

Wenn eine Windows Hello-Anmeldeinformation erstellt wird, stellt sie ein Vertrauensverhältnis mit einem Identitätsanbieter her und erstellt ein asymmetrisches Schlüsselpaar für die Authentifizierung. Eine Windows Hello-Geste (wie z. B. Iris oder PIN) liefert Entropie zum Entschlüsseln eines privaten Schlüssels, der durch den TPM-Chip (Trusted Platform Module) des Geräts gesichert wird. Dieser private Schlüssel wird dann verwendet, um die an einen authentifizierenden Server gesendeten Anforderungen zu signieren, und nach erfolgreicher Authentifizierung wird dem Benutzer der Zugriff auf seine E-Mails, Bilder und andere Kontoeinstellungen gewährt.

Weitere Informationen können Sie der folgenden Infografik entnehmen:

Beachten Sie in der vorstehenden Abbildung, dass „nonce“ für „nonce-Zahl“ steht und eine zufällig oder halbzufällig generierte Zahl ist. Sobald die biometrischen oder PIN-Anmeldeinformationen für Windows Hello eingerichtet sind, verlassen sie nie das Gerät, auf dem sie bereitgestellt wurden. Auch wenn die Windows Hello-PIN des Benutzers gestohlen wird, etwa durch einen Phishingangriff, ist sie ohne das physische Gerät des Benutzers unbrauchbar.

Für zusätzliche Sicherheit sind Windows Hello-Anmeldeinformationen durch das Trusted Platform Module (TPM) geschützt. Dadurch werden sie manipulationssicher. Ergänzend stehen Anti-Hammering-Schutz gegen mehrfache falsche Einträge und Schutz vor Schadsoftware zur Verfügung, um eine Gefährdung zu verhindern. Weitere Informationen zu SSO (Single Sign-On) finden Sie in dieser Übersicht der SSO-Methoden.

Die Iris-Authentifizierung greift auf die PIN zurück. Um eine neue PIN (ein starker Authentifikator) auf dem Gerät einzurichten, muss der Benutzer erst kürzlich eine mehrstufige Authentifizierung (MFA) durchgeführt haben, um den Vorgang ausführen zu können.

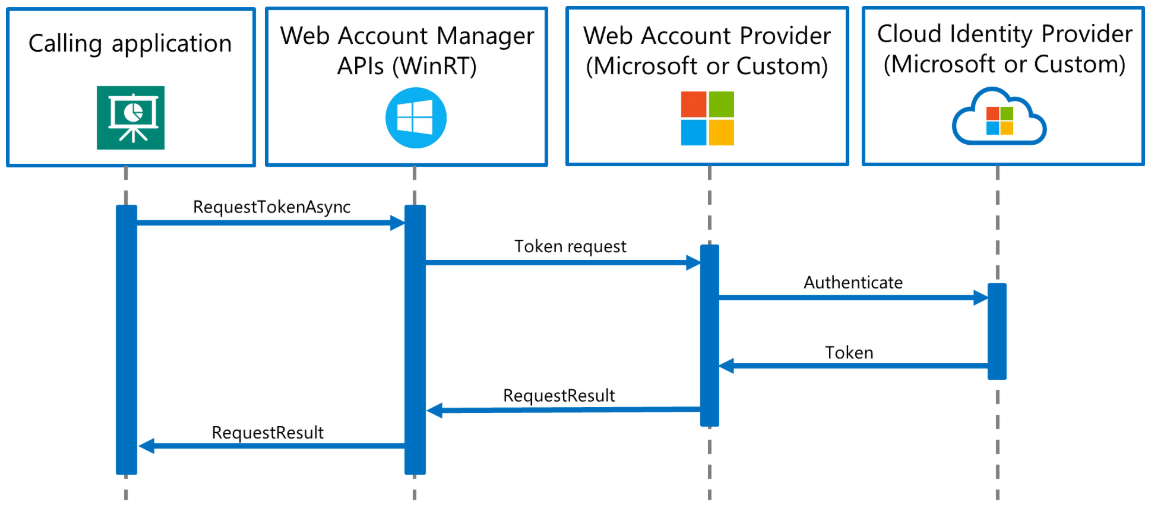

Einmaliges Anmelden mit Web Account Manager

Einmaliges Anmelden (Single Sign-on, SSO) ermöglicht es kennwortfreien Benutzern, sich beim Gerät mit ihrem persönlichen Konto bzw. ihrem Geschäfts-, Schul- oder Unikonto anzumelden. Der Benutzer wird durch SSO automatisch zur Nutzung aller integrierten Apps und Dienste über die Web Account Manager-APIs autorisiert.

Nachdem eine Identität über eine Anwendung hinzugefügt wurde, kann sie, bei Einwilligung des Benutzers, über die systembasierte Integration für alle Apps und Dienste bereitgestellt werden. Dadurch wird die Mühe der Anmeldung bei Apps erheblich reduziert und den Benutzern die Erfahrung einer nahtlosen Identität geboten.

Weitere Informationen zum Implementieren von Web Account Manager-APIs finden Sie unter Implementing Web Account Manager APIs (Implementieren von Web Account Manager-APIs).

Bei App-Suites mit speziellen Authentifizierungsanforderungen ist das WAM-Framework (Web Account Manager) auf benutzerdefinierte Identitätsanbieter erweiterbar. Benutzer können den benutzerdefinierten Identitätsanbieter, der als UWP-App (Universelle Windows Platform) gepackt ist, aus dem Microsoft Store herunterladen, um SSO auf weiteren Apps zu aktivieren, in die dieser Identitätsanbieter integriert ist.

Weitere Informationen zum Implementieren von benutzerdefinierten WAM-Identitätsanbietern finden Sie in der Custom WAM Identity Provider API reference (API-Referenz für benutzerdefinierte WAM-Identitätsanbieter).

Windows-Hello- und FIDO2-Anmeldung mittels WebAuthn

In HoloLens 2 können kennwortfreie Benutzeranmeldeinformationen (z. B. Windows Hello- oder FIDO2-Sicherheitsschlüssel) genutzt werden, um sich im Web über Microsoft Edge und bei Websites anzumelden, die WebAuthn unterstützen. FIDO2 ermöglicht es, Benutzeranmeldeinformationen auf standardbasierten Geräte zur Authentifizierung bei Onlinediensten zu nutzen.

Hinweis

Die Spezifikationen WebAuthn und FIDO2 CTAP2 sind in Diensten implementiert. Die von WebAuthn und FIDO2 angegebenen signierten Metadaten stellen Informationen bereit – wie etwa, ob der Benutzer anwesend war – und überprüfen die Authentifizierung über die lokale Geste.

Wie bei Windows Hello generiert das Gerät (HoloLens 2 oder der FIDO2-Sicherheitsschlüssel), einen privaten und einen öffentlichen Schlüssel auf dem Gerät, wenn der Benutzer FIDO2-Anmeldeinformationen erstellt und registriert. Der private Schlüssel wird sicher auf dem Gerät gespeichert und kann nur verwendet werden, nachdem er mit einer lokalen Geste (z. B. einer biometrischen Information oder einer PIN) entsperrt wurde. Nachdem der private Schlüssel gespeichert wurde, wird der öffentliche Schlüssel an das Microsoft-Kontensystem in der Cloud gesendet und für das zugeordnete Benutzerkonto registriert.

Nach der Anmeldung mit einem MSA- und Microsoft Entra-Konto sendet das System eine generierte Nummer oder Datenvariable an das HoloLens 2- oder FIDO2-Gerät. HoloLens 2 oder das Gerät verwendet den privaten Schlüssel, um die Identifikation zu signieren. Die signierten Identifikations- und-Metadaten werden an das Microsoft-Kontensystem zurückgesendet und anhand des öffentlichen Schlüssels überprüft.

Windows Hello- und FIDO2-Geräte stützen sich beim Implementieren der Anmeldeinformationen auf das HoloLens-Gerät, insbesondere auf die integrierte sichere Trusted Platform Module-Enklave. Der private Schlüssel wird in der TPM-Enklave gespeichert und kann nur entweder über biometrische Informationen oder eine PIN entsperrt werden. In ähnlicher Weise stellt ein FIDO2-Sicherheitsschlüssel ein kleines externes Gerät mit einer integrierten sicheren Enklave dar, in der der private Schlüssel gespeichert wird und für dessen Entsperrung biometrische Informationen oder eine PIN erforderlich ist.

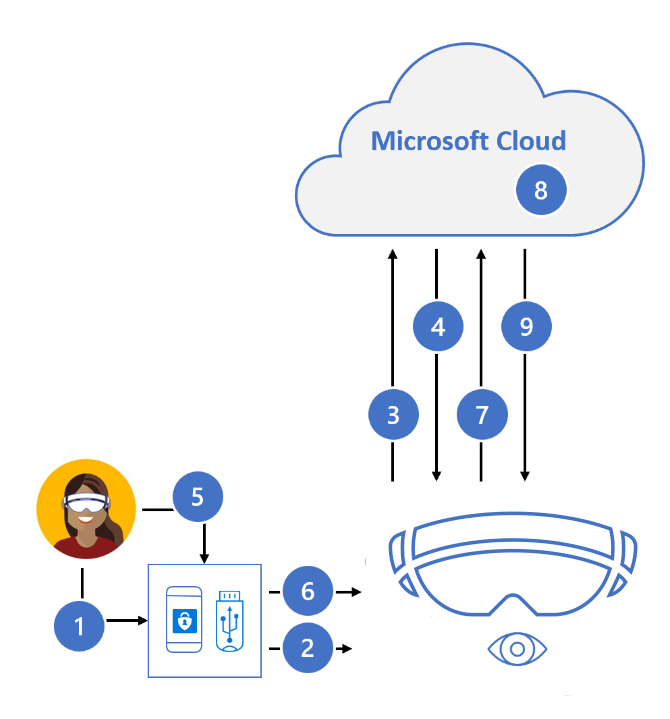

Beide Optionen bieten eine zweistufige Authentifizierung in einem Schritt, bei der für eine erfolgreiche Anmeldung sowohl ein registriertes Gerät als auch eine biometrische Information oder eine PIN erforderlich sind. Weitere Informationen hierzu können Sie der folgenden Abbildung und dem Prozess zur strengen Authentifizierung mit FIDO2-Sicherheitsschlüsseln entnehmen.

Starke Authentifizierung mit dem FIDO2-Sicherheitsschlüssel

- Benutzer setzt den FIDO2-Sicherheitsschlüssel in HoloLens 2 ein

- Windows erkennt den FIDO2-Sicherheitsschlüssel

- HoloLens sendet eine Authentifizierungsanforderung

- Microsoft Entra ID sendet nonce zurück

- Benutzer führt die Geste zum Entsperren der privaten Schlüsselspeicher in der sicheren Sicherheitsschlüssel-Enklave aus

- FIDO2-Sicherheitsschlüssel signiert Nonce mit privatem Schlüssel

- PRT-Tokenanforderung mit signierter Nonce wird an Microsoft Entra ID

- Microsoft Entra ID überprüft den FIDO-Schlüssel

- Microsoft Entra ID gibt PRT und TGT zurück, um den Zugriff auf Ressourcen zu ermöglichen.

MSA und Microsoft Entra ID gehören zu den ersten vertrauenden Parteien, die die kennwortlose Authentifizierung durch die Implementierung von WebAuthn unterstützen.

Weitere Informationen zur Verwendung von WebAuthn mit Anwendungen und/oder SDKs finden Sie unter WebAuthn-APIs für die kennwortfreie Authentifizierung unter Windows 10.

HoloLens 2 unterstützt FIDO2-Sicherheitsgeräte, die zur Spezifikation implementiert sind und die unter Microsoft Entra kennwortlosen Anmeldung aufgeführten Anforderungen erfüllen. FIDO2-Sicherheitsschlüssel sollten unterstützt werden. Mit dem Release 23H2 können NFC-Leser verwendet werden, um den FIDO2-Sicherheitsschlüssel zu lesen, sodass der Benutzer zum Anmelden zweimal auf seinen Sicherheitsabzeichen tippen muss.

Unterstützung für NFC-Leser

Die 23H2-Version von HoloLens bietet benutzern die Möglichkeit, NFC-Leser zu nutzen. Mit einem USB-C NFC-Reader kann das HoloLens 2 Gerät in NFC FIDO2-Karten integriert werden, wie von Azure AD unterstützt. Für Benutzer in sauber Raumumgebungen oder in denen ID-Badges FIDO-Technologie enthalten, kann diese Methode die Funktion "Tippen & PIN" für die HoloLens-Anmeldung ermöglichen. Dieses Feature ermöglicht eine schnellere Anmeldung für Benutzer.

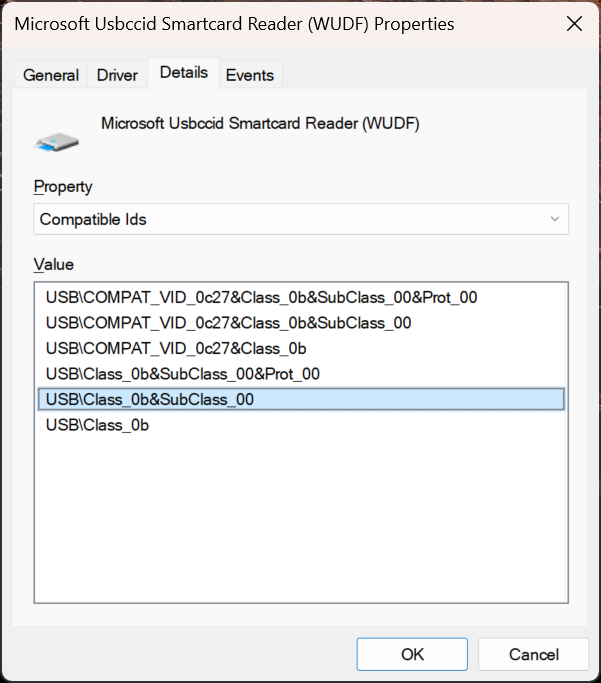

Unterstützung für USB-NFC-Leser

Usb-CCID (Chip Card Interface Device) kompatible NFC FIDO2-Leser mit USB-Basisklasse "0B" und Unterklasse "00" werden unterstützt. Weitere Informationen zum Microsoft-Klassentreiber für USB-CCID-Smartcards finden Sie unter Microsoft-Klassentreiber für USB-CCID-Geräte. Um festzustellen, ob Ihr NFC-Reader mit HoloLens kompatibel ist, können Sie entweder die Dokumentation des Herstellers des Lesegeräts lesen oder die Geräte-Manager auf Ihrem PC wie folgt verwenden:

- Schließen Sie den USB-NFC-Reader an einen Windows-PC an.

- Suchen Sie in Geräte-Manager nach dem Lesegerät, klicken Sie mit der rechten Maustaste darauf, und wählen Sie Eigenschaften aus.

- Wählen Sie auf der Registerkarte Details die Eigenschaften "Kompatible IDs" aus, und überprüfen Sie, ob "USB\Class_0b&SubClass_00" in der Liste enthalten ist.

Hinweis

Wenn ein USB-NFC-Reader unter Windows Desktop mit dem CCID-Treiber für den Posteingang funktioniert, wird erwartet, dass dieser Reader mit dem HoloLens 2 kompatibel ist. Wenn der Reader einen Drittanbietertreiber benötigt (entweder von Windows Update oder über die manuelle Treiberinstallation), ist der Reader nicht mit HoloLens 2 kompatibel.

Unabhängig davon, ob Sie sich bei einem zuvor verwendeten Gerät oder einem neuen Gerät anmelden, führen Sie die folgenden Schritte aus, um sich mit einem NFC-Reader anzumelden:

Geben Sie auf dem Bildschirm "Anderer Benutzer" die FIDO-Taste ein/ Tippen Sie auf den NFC-Schlüssel für den Reader.

Geben Sie die FIDO-PIN ein.

Drücken Sie die Taste auf der FIDO-Taste / Tippen Sie erneut auf die NFC-Taste auf den Leser.

Das Gerät meldet sich an.

a. Hinweis: Wenn der Benutzer noch nicht am Gerät ist, wird der Bildschirm "Einmalige biometrische Offenlegung" angezeigt.

Daraufhin wird das Startmenü angezeigt.

Hinweis

Nfc-Leserunterstützung für die HoloLens 2 unterstützt nur NFC CTAP für FIDO2-Anmeldung. Es ist nicht geplant, die gleiche Smartcard WinRT-API-Unterstützung wie auf Windows Desktop bereitzustellen. Dies ist auf Unterschiede zwischen Smartcard WinRT-APIs zurückzuführen. Darüber hinaus verfügt die für HoloLens 2 verwendete SCard-API im Vergleich zu den Desktopversionen über etwas weniger Funktionalität, und einige Lesertypen und Features werden möglicherweise nicht unterstützt.

Lokale Konten

Für die Bereitstellung im Offlinemodus kann ein einzelnes lokales Konto konfiguriert werden. Lokale Konten sind standardmäßig nicht aktiviert und müssen während der Gerätebereitstellung konfiguriert werden. Sie müssen sich mit einem Kennwort anmelden und unterstützen keine alternativen Authentifizierungsmethoden (z. B. Windows Hello for Business oder Windows Hello).

Weitere Informationen zu HoloLens-Benutzerkonten finden Sie unter HoloLens Identity (HoloLens-Identität).

IT-Administratoren legen über AllowMicrosoftAccountConnection fest, ob der Benutzer ein MSA-Konto für Verbindungsauthentifizierungen und Dienste verwenden darf, die nicht auf E-Mails bezogen sind. Informationen zu Konfigurationsrichtlinien für Kennwörter, Leerlauf- und Sperrbildschirm-Richtlinien finden Sie unter Gerätesperrung.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für