Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Übersicht

<clientCertificateMappingAuthentication>-Element des <authentication>-Elements gibt an, ob die Clientzertifikatzuordnung mithilfe von Active Directory für Internetinformationsdienste (IIS) 7 aktiviert sein soll.

Hinweis

Die Authentifizierung der Clientzertifikatzuordnung mithilfe von Active Directory unterscheidet sich von der Clientzertifikatszuordnungs-Authentifizierung mithilfe von IIS auf folgende Weise:

- Authentifizierung der Clientzertifikatzuordnung mit Active Directory – diese Authentifizierungsmethode erfordert, dass der IIS 7-Server Mitglied einer Active Directory-Domäne ist und Benutzerkonten in Active Directory gespeichert werden. Diese Methode der Authentifizierung der Clientzertifikate hat die Leistung aufgrund des Roundtrips zum Active Directory-Server reduziert.

- Authentifizierung der IIS-Clientzertifikatszuordnung – diese Authentifizierungsmethode erfordert kein Active Directory und funktioniert daher mit eigenständigen Servern. Diese Methode der Authentifizierung der Clientzertifikate hat die Leistung erhöht, erforderte jedoch mehr Konfiguration und Zugriff auf Clientzertifikate, um Zuordnungen zu erstellen.

Weitere Informationen finden Sie unter Konfigurieren der Authentifizierung in IIS 7.0 auf der Microsoft TechNet-Website.

Kompatibilität

| Version | Hinweise |

|---|---|

| IIS 10.0 | Das <clientCertificateMappingAuthentication> Element wurde in IIS 10.0 nicht geändert. |

| IIS 8.5 | Das <clientCertificateMappingAuthentication> Element wurde in IIS 8.5 nicht geändert. |

| IIS 8.0 | Das <clientCertificateMappingAuthentication> Element wurde in IIS 8.0 nicht geändert. |

| IIS 7.5 | Das <clientCertificateMappingAuthentication>-Element wurde in IIS 7.5 nicht geändert. |

| IIS 7.0 | Das <clientCertificateMappingAuthentication>-Element des <authentication>-Elements wurde in IIS 7.0 eingeführt. |

| IIS 6.0 | N/V |

Setup

Das Element <clientCertificateMappingAuthentication> ist für die Standardinstallation von IIS 7 und höher nicht verfügbar. Verwenden Sie zum Installieren die folgenden Schritte.

Windows Server 2012 oder Windows Server 2012 R2

- Klicken Sie auf der Taskleiste auf Server-Manager.

- Klicken Sie im Server-Manager auf Verwalten und dann auf Rollen und Features hinzufügen.

- Klicken Sie im Assistenten zum Hinzufügen von Rollen und Features auf Weiter. Wählen Sie den Installationstyp aus, und klicken Sie auf Weiter. Wählen Sie den Zielserver aus, und klicken Sie auf Weiter.

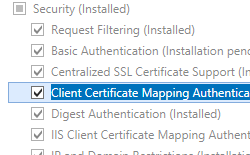

- Erweitern Sie auf der Seite Serverrollen Webserver (IIS), erweitern Sie Webserver, erweitern Sie Sicherheit, und wählen Sie dann die Authentifizierung durch Clientzertifikatszuordnung. Klicken Sie auf Weiter.

.

. - Klicken Sie auf der Seite Features auswählen auf Weiter.

- Klicken Sie auf der Seite Installationsauswahl bestätigen auf Installieren.

- Klicken Sie auf der Seite Ergebnisse auf Schließen.

Windows 8 oder Windows 8.1

- Bewegen Sie auf dem Startbildschirm den Mauszeiger ganz nach links unten, klicken Sie mit der rechten Maustaste auf die Schaltfläche „Start“ und klicken Sie dann auf Systemsteuerung.

- Klicken Sie in der Systemsteuerungauf Programme und dann auf „Windows-Features aktivieren oder deaktivieren“.

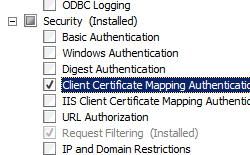

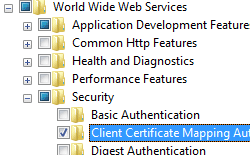

- Erweitern Sie Internetinformationsdienste, erweitern Sie World Wide Web Services, erweitern Sie Sicherheit, und wählen Sie dann die Authentifizierung durch Clientzertifikatszuordnung.

- Klicken Sie auf OK.

- Klicken Sie auf Schließen.

Windows Server 2008 oder Windows Server 2008 R2

- Klicken Sie auf der Taskleiste auf Start, zeigen Sie auf Verwaltungstools, und klicken Sie dann auf Server-Manager.

- Erweitern Sie im Hierarchiebereich des Server-Managers die Rollen und klicken Sie dann auf den Webserver (IIS).

- Scrollen Sie im Bereich Webserver (IIS) zum Abschnitt Rollendienste, und klicken Sie dann auf Rollendienste hinzufügen.

- Wählen Sie auf der Seite Rollendienste auswählen des Assistenten zum Hinzufügen von Rollendiensten die Authentifizierung durch Clientzertifikatszuordnung, und klicken Sie dann auf Weiter.

- Klicken Sie auf der Seite Installationsauswahl bestätigen auf Installieren.

- Klicken Sie auf der Seite Ergebnisse auf Schließen.

Windows Vista oder Windows 7

- Klicken Sie auf der Taskleiste auf Start und dann auf Systemsteuerung.

- Klicken Sie in der Systemsteuerung auf Programme und Funktionen und dann auf Windows-Features aktivieren oder deaktivieren.

- Erweitern Sie Internetinformationsdienste, wählen Sie dann Authentifizierung durch Clientzertifikatszuordnung, und klicken Sie dann auf OK.

Gewusst wie

Wie man die Clientzertifikatzuordnungs-Authentifizierung für einen Server aktiviert

Öffnen Sie den Internet Information Services (IIS) Manager:

Wenn Sie Windows Server 2012 oder Windows Server 2012 R2 verwenden:

- Klicken Sie auf der Taskleiste auf Server-Manager, dann auf Tools und danach auf Internetinformationsdienste-Manager (IIS).

Wenn Sie Windows 8 oder Windows 8.1 verwenden:

- Halten Sie die Windows-Taste gedrückt, drücken Sie den Buchstaben X, und klicken Sie dann auf Systemsteuerung.

- Klicken Sie auf Verwaltung und doppelklicken Sie dann auf den Internetinformationsdienste (IIS) Manager.

Wenn Sie Windows Server 2008 oder Windows Server 2008 R2 verwenden:

- Klicken Sie auf der Taskleiste auf Start, zeigen Sie auf Verwaltung und dann auf den Internet Information Services (IIS) Manager.

Wenn Sie Windows Vista oder Windows 7 verwenden:

- Klicken Sie auf der Taskleiste auf Start und dann auf Systemsteuerung.

- Doppelklicken Sie auf Verwaltung und doppelklicken Sie dann auf den Internet Information Services (IIS) Manager.

Klicken Sie im Bereich Verbindungen auf den Servernamen.

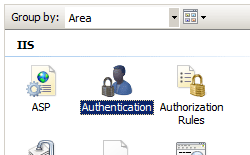

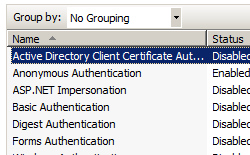

Doppelklicken Sie im Bereich Start des Servers auf Authentifizierung.

Klicken Sie auf der Seite Authentifizierung im Bereich Aktionen auf Aktivieren.

Konfiguration

Attribute

| Attribut | Beschreibung |

|---|---|

enabled |

Optionales boolesches Attribut. Gibt an, ob die Authentifizierung der Clientzertifikatzuordnung mithilfe von Active Directory aktiviert ist. Damit diese Einstellung wirksam wird, müssen Sie dieses Attribut mit IIS-Manager festlegen. Wenn Sie dieses Attribut mit einer anderen Methode festlegen, müssen Sie den Webserver neu starten, damit die Einstellung wirksam wird. Der Standardwert ist false. |

Untergeordnete Elemente

Keine.

Konfigurationsbeispiel

Im folgenden Konfigurationsbeispiel wird die Clientzertifikatzuordnungs-Authentifizierung mithilfe von Active Directory für die Standardwebsite aktiviert und die Site so konfiguriert, dass SSL erforderlich ist und Clientzertifikate ausgehandelt werden.

<location path="Default Web Site">

<system.webServer>

<security>

<access sslFlags="Ssl, SslNegotiateCert" />

<authentication>

<windowsAuthentication enabled="false" />

<anonymousAuthentication enabled="false" />

<digestAuthentication enabled="false" />

<basicAuthentication enabled="false" />

<clientCertificateMappingAuthentication enabled="true" />

</authentication>

</security>

</system.webServer>

</location>

Beispielcode

Die folgenden Codebeispiele aktivieren die Clientzertifikatzuordnungs-Authentifizierung mithilfe von Active Directory für die Standardwebsite und konfigurieren die Site so, dass SSL erforderlich ist und Clientzertifikate ausgehandelt werden.

AppCmd.exe

appcmd.exe set config "Default Web Site" -section:system.webServer/security/authentication/clientCertificateMappingAuthentication /enabled:"True" /commit:apphost

appcmd.exe set config "Default Web Site" -section:system.webServer/security/access /sslFlags:"Ssl, SslNegotiateCert" /commit:apphost

Hinweis

Sie müssen unbedingt den Commitparameter apphost festlegen, wenn Sie AppCmd.exe verwenden, um diese Einstellungen zu konfigurieren. Dadurch werden die Konfigurationseinstellungen auf den entsprechenden Speicherortabschnitt in der Datei ApplicationHost.config festgelegt.

C#

using System;

using System.Text;

using Microsoft.Web.Administration;

internal static class Sample

{

private static void Main()

{

using (ServerManager serverManager = new ServerManager())

{

Configuration config = serverManager.GetApplicationHostConfiguration();

ConfigurationSection clientCertificateMappingAuthenticationSection = config.GetSection("system.webServer/security/authentication/clientCertificateMappingAuthentication", "Default Web Site");

clientCertificateMappingAuthenticationSection["enabled"] = true;

ConfigurationSection accessSection = config.GetSection("system.webServer/security/access", "Default Web Site");

accessSection["sslFlags"] = @"Ssl, SslNegotiateCert";

serverManager.CommitChanges();

}

}

}

VB.NET

Imports System

Imports System.Text

Imports Microsoft.Web.Administration

Module Sample

Sub Main()

Dim serverManager As ServerManager = New ServerManager

Dim config As Configuration = serverManager.GetApplicationHostConfiguration

Dim clientCertificateMappingAuthenticationSection As ConfigurationSection = config.GetSection("system.webServer/security/authentication/clientCertificateMappingAuthentication", "Default Web Site")

clientCertificateMappingAuthenticationSection("enabled") = True

Dim accessSection As ConfigurationSection = config.GetSection("system.webServer/security/access", "Default Web Site")

accessSection("sslFlags") = "Ssl, SslNegotiateCert"

serverManager.CommitChanges()

End Sub

End Module

JavaScript

var adminManager = new ActiveXObject('Microsoft.ApplicationHost.WritableAdminManager');

adminManager.CommitPath = "MACHINE/WEBROOT/APPHOST";

var clientCertificateMappingAuthenticationSection = adminManager.GetAdminSection("system.webServer/security/authentication/clientCertificateMappingAuthentication", "MACHINE/WEBROOT/APPHOST/Default Web Site");

clientCertificateMappingAuthenticationSection.Properties.Item("enabled").Value = true;

var accessSection = adminManager.GetAdminSection("system.webServer/security/access", "MACHINE/WEBROOT/APPHOST/Default Web Site");

accessSection.Properties.Item("sslFlags").Value = "Ssl, SslNegotiateCert";

adminManager.CommitChanges();

VBScript

Set adminManager = WScript.CreateObject("Microsoft.ApplicationHost.WritableAdminManager")

adminManager.CommitPath = "MACHINE/WEBROOT/APPHOST"

Set clientCertificateMappingAuthenticationSection = adminManager.GetAdminSection("system.webServer/security/authentication/clientCertificateMappingAuthentication", "MACHINE/WEBROOT/APPHOST/Default Web Site")

clientCertificateMappingAuthenticationSection.Properties.Item("enabled").Value = True

Set accessSection = adminManager.GetAdminSection("system.webServer/security/access", "MACHINE/WEBROOT/APPHOST/Default Web Site")

accessSection.Properties.Item("sslFlags").Value = "Ssl, SslNegotiateCert"

adminManager.CommitChanges()