Geführtes Szenario: Schützen mobiler Microsoft Office-Apps

Mithilfe dieses geführten Szenarios im Geräteverwaltungsportal können Sie den grundlegenden Intune-App-Schutz auf iOS-/iPadOS- und Android-Geräten aktivieren.

Der app-Schutz, den Sie aktivieren, erzwingt die folgenden Aktionen:

- Verschlüsseln von Arbeitsdateien.

- Fordern Sie eine PIN für den Zugriff auf Arbeitsdateien an.

- Fordern Sie, dass die PIN nach fünf fehlgeschlagenen Versuchen zurückgesetzt wird.

- Blockieren der Sicherung von Arbeitsdateien in iTunes-, iCloud- oder Android-Sicherungsdiensten.

- Arbeitsdateien müssen nur auf OneDrive oder SharePoint gespeichert werden.

- Verhindern, dass geschützte Apps Arbeitsdateien auf Geräten mit Jailbreak oder Rooting laden.

- Blockieren Sie den Zugriff auf Arbeitsdateien, wenn das Gerät 720 Minuten lang offline ist.

- Entfernen Sie Arbeitsdateien, wenn das Gerät 90 Tage lang offline ist.

Hintergrund

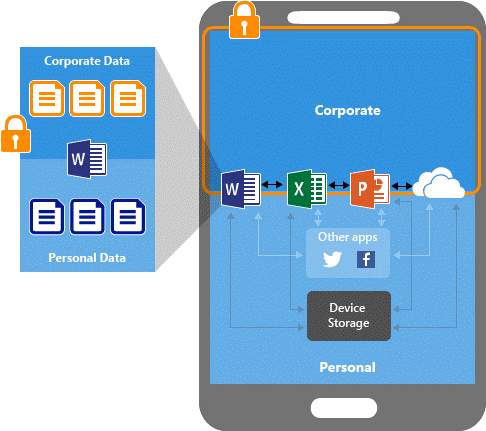

Mobile Office-Apps und Microsoft Edge für Mobile unterstützen duale Identitäten. Die duale Identität ermöglicht es den Apps, Arbeitsdateien getrennt von persönlichen Dateien zu verwalten.

Intune-App-Schutzrichtlinien tragen zum Schutz Ihrer Arbeitsdateien auf Geräten bei, die bei Intune registriert sind. Sie können App-Schutzrichtlinien auch auf Geräten im Besitz von Mitarbeitern verwenden, die nicht für die Verwaltung in Intune registriert sind. Auch wenn Ihr Unternehmen das Gerät in diesem Fall nicht verwaltet, müssen Sie dennoch sicherstellen, dass Arbeitsdateien und Ressourcen geschützt sind.

Sie können App-Schutzrichtlinien verwenden, um zu verhindern, dass Benutzer Arbeitsdateien an ungeschützten Speicherorten speichern. Außerdem können Sie das Verschieben von Daten in andere Apps einschränken, die nicht durch App-Schutzrichtlinien geschützt sind. Einstellungen für App-Schutzrichtlinien:

- Datenverschiebungsrichtlinien wie Speichern von Kopien von Organisationsdaten und Ausschneiden, Kopieren und Einfügen einschränken.

- Greifen Sie auf Richtlinieneinstellungen zu, um eine einfache PIN für den Zugriff zu erfordern und die Ausführung verwalteter Apps auf Geräten mit Jailbreak oder Rootzugriff zu blockieren.

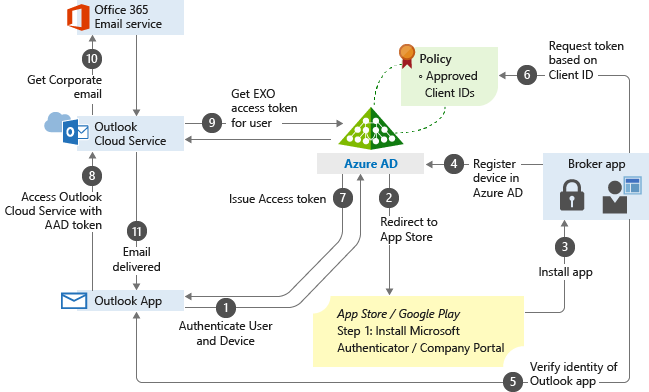

App-basierter bedingter Zugriff und Client-App-Verwaltung fügen eine Sicherheitsebene hinzu, indem sichergestellt wird, dass nur Client-Apps, die Intune-App-Schutzrichtlinien unterstützen, auf Exchange Online und andere Microsoft 365-Dienste zugreifen können.

Sie können die integrierten E-Mail-Apps unter iOS/iPadOS und Android blockieren, wenn Sie nur der Microsoft Outlook-App den Zugriff auf Exchange Online erlauben. Darüber hinaus können Sie für Apps, auf die keine Intune-Appschutz-Richtlinien angewendet wurden, den Zugriff auf SharePoint Online blockieren.

In diesem Beispiel hat der Administrator App-Schutzrichtlinien auf die Outlook-App angewendet, gefolgt von einer Regel für bedingten Zugriff, die die Outlook-App einer genehmigten Liste von Apps hinzufügt, die beim Zugriff auf Unternehmens-E-Mail verwendet werden können.

Voraussetzungen

Sie benötigen die folgenden Intune-Administratorberechtigungen:

- Lesen, Erstellen, Löschen und Zuweisen von Berechtigungen für verwaltete Apps

- Richtlinien legt Lese-, Erstellungs- und Zuweisungsberechtigungen fest

- Leseberechtigung der Organisation

Schritt 1: Einführung

Indem Sie dem intune App Protection geführten Szenario folgen, verhindern Sie, dass Daten außerhalb Ihrer Organisation freigegeben oder kompromittiert werden.

Zugewiesene iOS-/iPadOS- und Android-Benutzer müssen bei jedem Öffnen einer Office-App eine PIN eingeben. Nach fünf fehlgeschlagenen PIN-Versuchen müssen Benutzer ihre PIN zurücksetzen. Wenn Sie bereits eine Geräte-PIN benötigen, sind die Benutzer nicht betroffen.

Was Sie benötigen, um fortzufahren

Wir fragen Sie nach den Apps, die Ihre Benutzer benötigen und was für den Zugriff darauf erforderlich ist. Stellen Sie sicher, dass Sie die folgenden Informationen zur Hand haben:

- Liste der Office-Apps, die für die Unternehmensnutzung genehmigt wurden.

- Alle PIN-Anforderungen für das Starten genehmigter Apps auf nicht verwalteten Geräten.

Schritt 2: Grundlagen

In diesem Schritt müssen Sie ein Präfix und eine Beschreibung für Ihre neue App-Schutzrichtlinie eingeben. Wenn Sie das Präfix hinzufügen, werden die Details zu den Ressourcen aktualisiert, die das geführte Szenario erstellt. Diese Details erleichtern es Ihnen, Ihre Richtlinien später zu finden, wenn Sie die Zuweisungen und Konfiguration ändern müssen.

Tipp

Notieren Sie sich die ressourcen, die erstellt werden, damit Sie später darauf verweisen können.

Schritt 3: Apps

Um Ihnen den Einstieg zu erleichtern, wählt dieses geführte Szenario die folgenden mobilen Apps zum Schutz auf iOS-/iPadOS- und Android-Geräten vorab aus:

- Microsoft Excel

- Microsoft Word

- Microsoft Teams

- Microsoft Edge

- Microsoft PowerPoint

- Microsoft Outlook

- Microsoft OneDrive

In diesem geführten Szenario werden diese Apps auch so konfiguriert, dass Sie Weblinks in Microsoft Edge öffnen, um sicherzustellen, dass Arbeitswebsites in einem geschützten Browser geöffnet werden.

Ändern Sie die Liste der richtlinienverwalteten Apps, die Sie schützen möchten. Hinzufügen oder Entfernen von Apps aus dieser Liste.

Wenn Sie die Apps ausgewählt haben, klicken Sie auf Weiter.

Schritt 4: Konfiguration

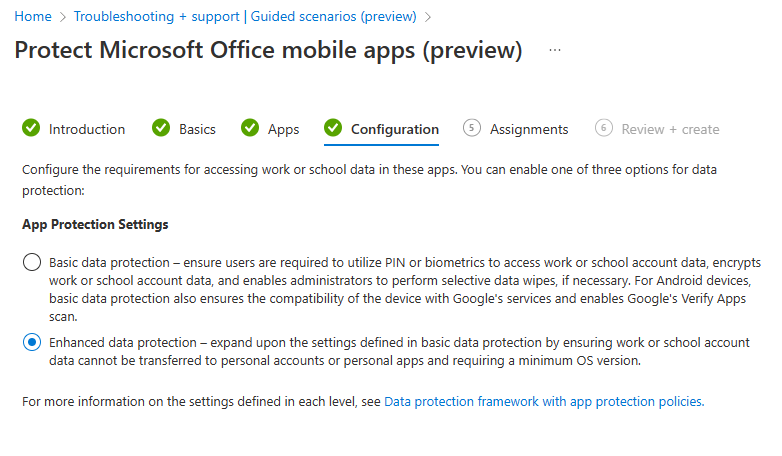

In diesem Schritt müssen Sie die Anforderungen für den Zugriff auf und die Freigabe der Unternehmensdateien und E-Mails in diesen Apps konfigurieren. Standardmäßig können Benutzer Daten in den OneDrive- und SharePoint-Konten Ihrer Organisation speichern.

Die folgenden Einstellungen werden angewendet, wenn Sie die oben gezeigte Einstellung "Erweiterter Datenschutz " verwenden.

| Einstellung | Beschreibung | Wert |

|---|---|---|

| Timeout (Minuten der Inaktivität) | Geben Sie eine Zeit in Minuten an, nach der entweder eine Kennung oder eine numerische PIN (wie konfiguriert) die Verwendung einer biometrischen Pin außer Kraft setzt. Dieser Timeoutwert sollte größer als der unter „Zugriffsanforderungen nach (Minuten der Inaktivität) erneut überprüfen“ angegebene Wert sein. Standardwert: 30 | 720 |

Schritt 5: Zuweisungen

In diesem Schritt können Sie die Benutzergruppen auswählen, die Sie einschließen möchten, um sicherzustellen, dass sie Zugriff auf Ihre Unternehmensdaten haben. App-Schutz wird Benutzern und nicht Geräten zugewiesen, sodass Ihre Unternehmensdaten unabhängig vom verwendeten Gerät und seinem Registrierungsstatus sicher sind.

Benutzer ohne Zugewiesene App-Schutzrichtlinien und Einstellungen für bedingten Zugriff können Daten aus ihrem Unternehmensprofil in persönlichen Apps und nicht verwaltetem lokalen Speicher auf ihren mobilen Geräten speichern. Sie können auch mit persönlichen Apps eine Verbindung mit Unternehmensdatendiensten wie Microsoft Exchange herstellen.

Schritt 6: Überprüfen + erstellen

Im letzten Schritt können Sie eine Zusammenfassung der von Ihnen konfigurierten Einstellungen überprüfen. Nachdem Sie Ihre Auswahl überprüft haben, klicken Sie auf Erstellen , um das geführte Szenario abzuschließen. Sobald das geführte Szenario abgeschlossen ist, wird eine Ressourcentabelle angezeigt. Sie können diese Ressourcen später bearbeiten, aber sobald Sie die Zusammenfassungsansicht verlassen, wird die Tabelle nicht mehr gespeichert.

Wichtig

Sobald das geführte Szenario abgeschlossen ist, wird eine Zusammenfassung angezeigt. Sie können die in der Zusammenfassung aufgeführten Ressourcen später ändern, die Tabelle, in der diese Ressourcen angezeigt werden, wird jedoch nicht gespeichert.

Nächste Schritte

- Verbessern Sie die Sicherheit von Arbeitsdateien, indem Sie Benutzern eine App-basierte Richtlinie für bedingten Zugriff zuweisen, um Clouddienste vor dem Senden von Arbeitsdateien an ungeschützte Apps zu schützen. Weitere Informationen finden Sie unter Einrichten von App-basierten Richtlinien für bedingten Zugriff mit Intune.