Hinzufügen einer Partnerzertifizierungsstelle in Intune mithilfe von SCEP

Verwenden Sie Zertifizierungsstellen von Drittanbietern mit Intune. Zertifizierungsstellen von Drittanbietern stellen neue oder erneuerte Zertifikate für mobile Geräte über das Simple Certificate Enrollment-Protokoll (SCEP) aus und können Windows-, iOS-/iPadOS-, Android- und macOS-Geräte unterstützen.

Die Verwendung dieses Features umfasst zwei Aspekte: Die Verwendung einer Open Source-API und die Durchführung von Intune-Administratoraufgaben.

1. Verwenden einer Open-Source-API

Microsoft hat eine API für die Integration in Intune erstellt. Über diese API können Sie Zertifikate überprüfen, Erfolgs- oder Fehlermeldungen senden und SSL – insbesondere SSLSocketFactory – zur Kommunikation mit Intune verwenden.

Sie können die API aus dem öffentlichen GitHub-Repository für die Intune-SCEP-API herunterladen und in Ihren Lösungen verwenden. Verwenden Sie diese API mit SCEP-Servern von Drittanbietern, um benutzerdefinierte Aufforderungsüberprüfungen bei Intune auszuführen, bevor SCEP ein Zertifikat für das Gerät bereitstellt.

Integration in die Intune SCEP-Verwaltungslösung bietet weitere Details zur Verwendung der API, ihrer Methoden und zum Testen der von Ihnen erstellten Lösung.

2. Erstellen der Anwendung und des Profils

Mithilfe einer Microsoft Entra-Anwendung können Sie Rechte an Intune delegieren, um SCEP-Anforderungen von Geräten zu verarbeiten. Die Microsoft Entra Anwendung enthält Anwendungs-ID- und Authentifizierungsschlüsselwerte, die in der API-Lösung verwendet werden, die der Entwickler erstellt. Administratoren können dann über Intune SCEP-Zertifikatprofile erstellen und bereitstellen und Berichte zum Bereitstellungsstatus auf den Geräten anzeigen.

Dieser Artikel bietet eine Übersicht über dieses Feature aus Administratorperspektive, einschließlich der Erstellung der Microsoft Entra-Anwendung.

Übersicht

Die folgenden Schritte bieten einen Überblick über die Verwendung von SCEP für Zertifikate in Intune:

- Ein Administrator erstellt in Intune ein SCEP-Zertifikatprofil für bestimmte Benutzer oder Geräte.

- Das Gerät verbindet sich mit Intune.

- Intune erstellt eine eindeutige SCEP-Aufforderung und stellt zusätzliche Informationen zur Integritätsprüfung bereit. Dazu gehören beispielsweise der erwartete Antragstellername und der alternative Antragstellername.

- Intune verschlüsselt und signiert sowohl die Aufforderung als auch die Informationen zur Integritätsprüfung und sendet diese Informationen dann an das Gerät, das die SCEP-Anforderung stellt.

- Das Gerät generiert auf der Grundlage des SCEP-Zertifikatprofils, das per Push von Intune übertragen wird, eine Zertifikatsignierungsanforderung (CSR) und ein Schlüsselpaar aus einem öffentlichen und privaten Schlüssel.

- Die CSR und die verschlüsselt/signierte Aufforderung werden an den SCEP-Server-Endpunkt des Drittanbieters gesendet.

- Der SCEP-Server sendet die CSR und die Aufforderung an Intune. Intune überprüft anschließend die Signatur, entschlüsselt die Nutzlast und vergleicht die CSR mit den Informationen zur Integritätsprüfung.

- Intune sendet eine Antwort an den SCEP-Server zurück und gibt an, ob die Überprüfung der Aufforderung erfolgreich war.

- Wenn die Überprüfung der Aufforderung erfolgreich war, stellt der SCEP-Server das Zertifikat aus und überträgt es an das Gerät.

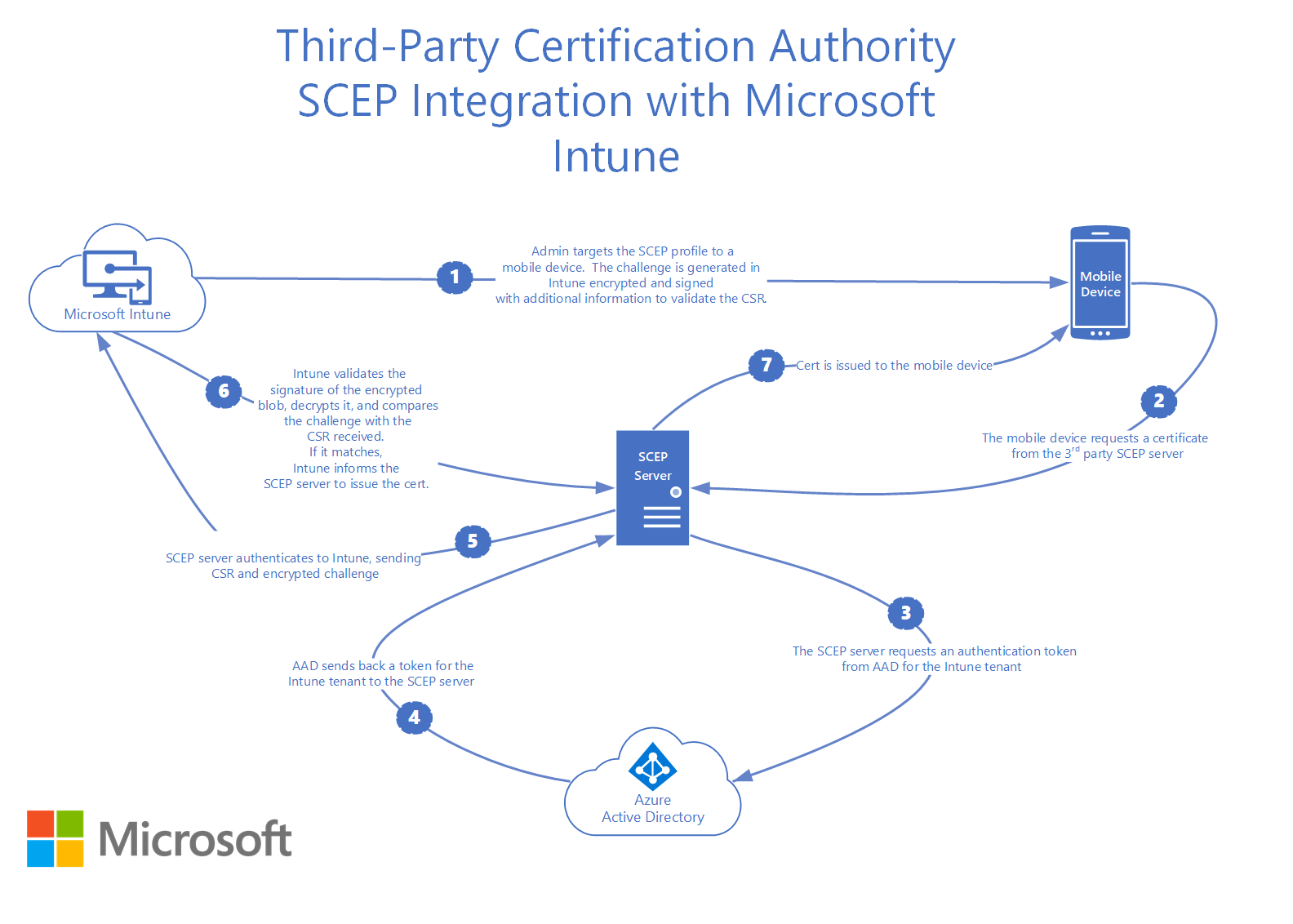

Im folgenden Diagramm wird der Ablauf der Drittanbieter-SCEP-Integration in Intune ausführlich dargestellt:

Einrichten der Integration von Drittanbieter-Zertifizierungsstellen

Überprüfen der Drittanbieter-Zertifizierungsstelle

Vor der Integration von Drittanbieter-Zertifizierungsstellen in Intune muss sichergestellt werden, dass die verwendete Zertifizierungsstelle Intune unterstützt. Im Abschnitt Drittanbieter-Partnerzertifizierungsstellen weiter unten finden Sie eine Liste mit unterstützten Partnern. Weitere Informationen finden Sie auch im Leitfaden Ihrer Zertifizierungsstelle. Möglicherweise stellt Ihre Zertifizierungsstelle implementierungsspezifische Einrichtungsanleitungen bereit.

Hinweis

Um die folgenden Geräte zu unterstützen, muss die Zertifizierungsstelle die Verwendung einer HTTPS-URL unterstützen, wenn Sie beim Konfigurieren von SCEP-Server-URLs für das SCEP-Zertifikatprofil eine HTTPS-URL konfigurieren müssen:

- Android-Geräteadministrator

- Android Enterprise-Gerätebesitzer

- Unternehmenseigenes Android Enterprise-Arbeitsprofil

- Persönliches Android Enterprise-Arbeitsprofil

Autorisieren der Kommunikation zwischen der Zertifizierungsstelle und Intune

Damit ein SCEP-Drittanbieterserver eine benutzerdefinierte Überprüfung mit Intune ausführen kann, erstellen Sie eine App in Microsoft Entra ID. Diese App erteilt Intune delegierte Berechtigungen, mit denen SCEP-Anforderungen überprüft werden.

Stellen Sie sicher, dass Sie über die erforderlichen Berechtigungen zum Registrieren einer Microsoft Entra-App verfügen. Weitere Informationen finden Sie unter Erforderliche Berechtigungen in der Microsoft Entra Dokumentation.

Erstellen einer Anwendung in Microsoft Entra ID

Navigieren Sie im Azure-Portal zu Microsoft Entra ID>App-Registrierungen, und wählen Sie dann Neue Registrierung aus.

Geben Sie auf der Seite Anwendung registrieren folgende Details an:

- Geben Sie im Abschnitt Name einen aussagekräftigen Anwendungsnamen ein.

- Wählen Sie im Abschnitt Unterstützte Kontotypen die Option Konten in einem Organisationsverzeichnis aus.

- Für Umleitungs-URI übernehmen Sie den Standardwert „Web“, und geben Sie dann die Anmelde-URL für den SCEP-Server des Drittanbieters an.

Wählen Sie Registrieren aus, um die Anwendung zu erstellen und die Seite „Übersicht“ für die neue App zu öffnen.

Kopieren Sie auf der App-Seite Übersicht den Wert der Anwendungs-ID (Client), und notieren Sie ihn zur späteren Verwendung. Sie benötigen diesen Wert später.

Navigieren Sie im Navigationsbereich der App unter Verwalten zu Zertifikate und Geheimnisse. Wählen Sie die Schaltfläche Neuen geheimen Clientschlüssel aus. Geben Sie einen Wert in „Beschreibung“ ein, wählen Sie eine Option für Gültig bis aus, und wählen Sie Hinzufügen aus, um einen Wert für den geheimen Clientschlüssel zu generieren.

Wichtig

Bevor Sie diese Seite verlassen, kopieren Sie den Wert für den geheimen Clientschlüssel, und notieren Sie ihn zur späteren Verwendung mit der Zertifizierungsstellenimplementierung Ihres Drittanbieters. Dieser Wert wird nicht erneut angezeigt. Beachten Sie unbedingt den Leitfaden für die Zertifizierungsstelle Ihres Drittanbieters hinsichtlich der Konfiguration der Anwendungs-ID, des Authentifizierungsschlüssels und der Mandanten-ID.

Notieren Sie sich Ihre Mandanten-ID. Die Mandanten-ID ist der Domänentext, der auf das @-Zeichen in Ihrem Konto folgt. Wenn Ihr Konto beispielsweise lautet admin@name.onmicrosoft.com, wird Ihre Mandanten-ID name.onmicrosoft.com.

Navigieren Sie im Navigationsbereich der App unter Verwalten zu API-Berechtigungen. Sie fügen zwei separate Anwendungsberechtigungen hinzu:

Wählen Sie Berechtigung hinzufügen aus:

- Wählen Sie auf der Seite API-Berechtigungen anfordern den Eintrag Intune und dann Anwendungsberechtigungen aus.

- Aktivieren Sie das Kontrollkästchen für scep_challenge_provider (SCEP-Captcha-Validierung).

- Wählen Sie Berechtigungen hinzufügen aus, um diese Konfiguration zu speichern.

Wählen Sie erneut Berechtigung hinzufügen aus.

- Wählen Sie auf der Seite API-Berechtigungen anfordern nacheinander Microsoft Graph>Anwendungsberechtigungen aus.

- Erweitern Sie Anwendung, und aktivieren Sie das Kontrollkästchen für Application.Read.All (Alle Anwendungen lesen).

- Wählen Sie Berechtigungen hinzufügen aus, um diese Konfiguration zu speichern.

Bleiben Sie auf der Seite API-Berechtigungen , und wählen Sie Administratoreinwilligung für<Ihren Mandanten> erteilen aus, und wählen Sie dann Ja aus.

Der App-Registrierungsprozess in Microsoft Entra ID ist abgeschlossen.

Konfigurieren und Bereitstellen eines SCEP-Zertifikatprofils

Erstellen Sie als Administrator ein SCEP-Zertifikatprofil für bestimmte Benutzer oder Geräte. Weisen Sie anschließend das Profil zu. Weitere Informationen finden Sie in den folgenden Artikeln:

Entfernen von Zertifikaten

Nachdem Sie die Registrierung des Geräts aufgehoben oder zurückgesetzt haben, werden die Zertifikate durch Intune vom Gerät entfernt und für Sperrungen in die Warteschlange gestellt. Die Sperrung für die Zertifizierungsstelle hängt von der API-Implementierung durch jeden Drittanbieter ab.

Drittanbieter-Partnerzertifizierungsstellen

Intune wird von den folgenden Drittanbieter-Zertifizierungsstellen unterstützt:

- Private AWS-Zertifizierungsstelle

- Cogito Group

- DigiCert

- EasyScep

- EJBCA

- Entrust

- EverTrust

- GlobalSign

- HID Global

- IDnomic

- Keyfactor-Befehl

- KeyTalk

- Keytos

- Nexus Certificate Manager

- SCEPman

- Sectigo

- SecureW2

- Splashtop

- Venafi

Wenn Sie als Drittanbieter-Zertifizierungsstelle daran interessiert sind, Ihr Produkt in Intune zu integrieren, müssen Sie sich mit dem API-Leitfaden vertraut machen:

- GitHub-Repository für Intune-SCEP-API

- Intune-SCEP-API-Leitfaden für Drittanbieter-Zertifizierungsstellen

Sicherheits- und Datenschutzinformationen

Einige Benutzerinformationen im SCEP-Profil werden für die Drittanbieterzertifizierungsstelle sichtbar, die die Zertifikatsignieranforderung empfängt. Dies geschieht, wenn Sie ein neues oder aktualisiertes SCEP-Profil bereitstellen, das das Common name (CN) Benutzerattribute und Variablen wie UserName, OnPrem_Distinguished_Nameund OnPremisesSamAccountNameenthält. Während der Profilbereitstellung ersetzt Microsoft Intune diese Variablen durch tatsächliche Werte. Die Zielgeräte müssen sich wiederum an die Drittanbieterzertifizierungsstelle wenden, um ein Zertifikat mit den tatsächlichen Werten anzufordern.

Eine Liste der unterstützten Benutzervariablen finden Sie unter Schritt 7 unter Erstellen eines SCEP-Zertifikatprofils.