Konfigurieren und Verwenden importierter PKCS-Zertifikate mit Intune

Microsoft Intune unterstützt die Verwendung importierter PKCS-Zertifikate mit Paaren öffentlicher Schlüssel, die häufig für die S/MIME-Verschlüsselung mit E-Mail-Profilen verwendet werden. Bestimmte E-Mail-Profile in Intune unterstützen eine Option zum Aktivieren von S/MIME, mit der Sie ein S/MIME-Signaturzertifikat und ein S/MIME-Verschlüsselungszertifikat definieren können.

Wichtig

Wie in diesem Microsoft Tech Community-Blog angekündigt, endet der Support für die Azure Active Directory-Authentifizierungsbibliothek (ADAL) im Dezember 2022. Damit Ihre PowerShell-Skripts oder benutzerdefinierter Code weiterhin benutzerspezifische PFX-Zertifikate in Intune importieren können, müssen sie aktualisiert werden, um die Microsoft Authentication Library (MSAL) zu nutzen. Darüber hinaus sollte die globale Intune-Anwendungs-ID mit der eindeutigen Anwendungs-ID (Client-ID) aktualisiert werden, die Ihrer App nach der Registrierung in Microsoft Entra ID zugewiesen ist, um zukünftige Authentifizierungsprobleme zu vermeiden.

Auf GitHub wurde das PowerShell-Beispielskript zur Vereinfachung des Importierens von PFX-Zertifikaten aktualisiert, um auf MSAL und die Microsoft Entra-Anwendungs-ID (Client) zu verweisen. Die Skriptbeispiele in diesem Artikel werden ggf. ebenfalls aktualisiert.

Weitere Informationen finden Sie in der Infodatei pfXImport PowerShell Project auf GitHub, und laden Sie das aktualisierte Beispielskript herunter.

Die S/MIME-Verschlüsselung gestaltet sich schwierig, weil E-Mails mit einem bestimmten Zertifikat verschlüsselt werden:

- Zum Entschlüsseln der E-Mail müssen Sie auf dem Gerät, auf dem Sie die E-Mail lesen, über den privaten Schlüssel des Zertifikats verfügen, mit dem die E-Mail verschlüsselt wurde.

- Vor Ablauf eines Zertifikats auf einem Gerät müssen Sie ein neues Zertifikat importieren, damit Geräte weiterhin neue E-Mails entschlüsseln können. Die Erneuerung dieser Zertifikate wird nicht unterstützt.

- Verschlüsselungszertifikate werden regelmäßig erneuert. Das bedeutet, dass Sie das vorherige Zertifikat auf Ihren Geräten aufbewahren sollten, um sicherzustellen, dass ältere E-Mails weiterhin entschlüsselt werden können.

Da auf allen Geräten das gleiche Zertifikat verwendet werden muss, können zu diesem Zweck keine SCEP- oder PKCS-Zertifikatprofile verwendet werden, da diese Zertifikatübermittlungsmechanismen pro Gerät eindeutige Zertifikate übermitteln.

Weitere Informationen zur Verwendung von S/MIME mit Intune finden Sie unter Verwenden von S/MIME zum Verschlüsseln von E-Mails.

Unterstützte Plattformen

Intune unterstützt den Import von PFX-Zertifikaten für die folgenden Plattformen:

- Android-Geräteadministrator

- Android Enterprise:

- Vollständig verwaltet

- Unternehmenseigenes Arbeitsprofil

- Persönliches Arbeitsprofil

- iOS/iPadOS

- macOS

- Windows 10/11

Wichtig

Microsoft Intune beendet am 31. Dezember 2024 die Unterstützung für die Verwaltung von Android-Geräteadministratoren auf Geräten mit Zugriff auf Google Mobile Services (GMS). Nach diesem Datum sind die Geräteregistrierung, der technische Support sowie Behebungen von Programmfehlern und Sicherheitslücken nicht mehr verfügbar. Wenn Sie zurzeit die Verwaltung per Geräteadministrator verwenden, empfiehlt es sich, vor dem Ende des Supports zu einer anderen Android-Verwaltungsoption in Intune zu wechseln. Weitere Informationen finden Sie unter Beenden der Unterstützung für Android-Geräteadministratoren auf GMS-Geräten.

Anforderungen

Wenn Sie importierte PKCS-Zertifikate mit Intune verwenden möchten, müssen Sie über folgende Infrastruktur verfügen:

Microsoft Intune Certificate Connector:

Der Certificate Connector verarbeitet Anforderungen für PFX-Dateien, die in Intune importiert werden, um E-Mails eines bestimmten Benutzers mit S/MIME zu verschlüsseln. Stellen Sie sicher, dass jeder installierte Connector Zugriff auf den privaten Schlüssel hat, mit dem die Kennwörter der hochgeladenen PFX-Dateien verschlüsselt werden.

Weitere Informationen zum Certificate Connector finden Sie unter:

- Übersicht über den Microsoft Intune Certificate Connector

- Voraussetzungen

- Installation und Konfiguration

Windows Server:

Der Certificate Connector wird auf einer Windows Server-Instanz installiert, die die Voraussetzungen für Connectors erfüllt.

Visual Studio 2015 oder höher (optional):

Mithilfe von Visual Studio erstellen Sie das PowerShell-Hilfsmodul mit Cmdlets zum Importieren von PFX-Zertifikaten in Microsoft Intune. Die PowerShell-Hilfs-Cmdlets finden Sie unter PFXImport PowerShell Project in GitHub.

So geht's

Wenn Sie Intune verwenden, um ein importiertes PFX-Zertifikat für einen Benutzer bereitzustellen, sind zusätzlich zum Gerät zwei Komponenten relevant:

Intune-Dienst: Speichert die PFX-Zertifikate in einem verschlüsselten Zustand und verarbeitet die Bereitstellung des Zertifikats auf dem Benutzergerät. Die Kennwörter zum Schutz der privaten Schlüssel der Zertifikate werden vor dem Upload mit einem Hardwaresicherheitsmodul (HSM) oder mit Windows-Kryptografie verschlüsselt. So wird sichergestellt, dass Intune zu keinem Zeitpunkt auf den privaten Schlüssel zugreifen kann.

Microsoft Intune Certificate Connector: Wenn ein Gerät ein in Intune importiertes PFX-Zertifikat anfordert, werden das verschlüsselte Kennwort, das Zertifikat und der öffentliche Schlüssel des Geräts an den Connector gesendet. Der Connector entschlüsselt das Kennwort mithilfe des lokalen privaten Schlüssels und verschlüsselt das Kennwort (und bei Verwendung von iOS eventuelle plist-Profile) mit dem Geräteschlüssel erneut, bevor das Zertifikat an Intune zurückgesendet wird. Intune übergibt dann das Zertifikat an das Gerät, und das Gerät entschlüsselt es mit dem privaten Schlüssel des Geräts und installiert es.

Importieren von PFX-Zertifikaten in Intune

Sie verwenden Microsoft Graph zum Importieren Ihrer PFX-Benutzerzertifikate in Intune. Das Hilfsprogramm PFXImport PowerShell Project in GitHub bietet Ihnen Cmdlets, mit denen Sie die Vorgänge problemlos ausführen können.

Wenn Sie Ihre eigene benutzerdefinierte Lösung mit Graph einsetzen möchten, verwenden Sie den userPFXCertificate-Ressourcentyp.

Erstellen von PFXImport PowerShell Project-Cmdlets

Um die PowerShell-Cmdlets verwenden zu können, erstellen Sie das Projekt selbst mithilfe von Visual Studio. Der Prozess ist unkompliziert. Auch wenn er auf dem Server ausgeführt werden kann, empfehlen wir die Ausführung auf Ihrer Arbeitsstation.

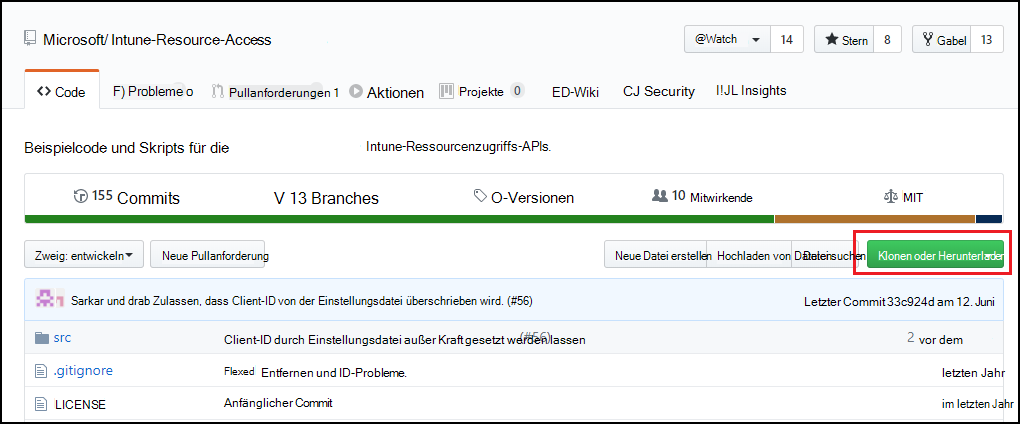

Wechseln Sie zum Stamm des GitHub-Repositorys Intune-Resource-Access, und laden Sie dann das Repository mit Git auf Ihren Computer herunter, oder klonen Sie es.

Wechseln Sie zu

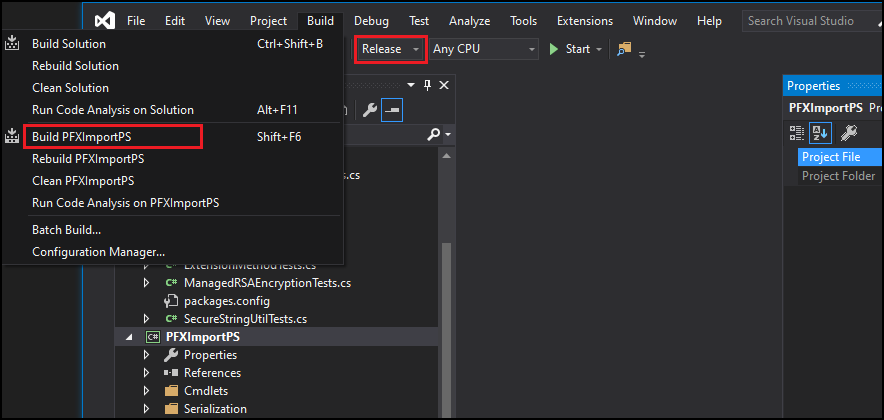

.\Intune-Resource-Access-develop\src\PFXImportPowershell\, und öffnen Sie das Projekt in Visual Studio über die Datei PFXImportPS.sln.Wechseln Sie im oberen Bereich von Debuggen zu Release.

Wechseln Sie zu Build, und wählen Sie PFXImportPS erstellen aus. In wenigen Augenblicken wird unten links in Visual Studio die Bestätigung Build erfolgreich angezeigt.

Beim Buildprozess wird unter

.\Intune-Resource-Access-develop\src\PFXImportPowershell\PFXImportPS\bin\Releaseein neuer Ordner mit dem PowerShell-Modul erstellt.Diesen Ordner Release verwenden Sie für die nächsten Schritte.

Erstellen des öffentlichen Verschlüsselungsschlüssels

Sie importieren PFX-Zertifikate und die zugehörigen privaten Schlüssel in Intune. Das Kennwort, das den privaten Schlüssel schützt, wird mit einem lokal gespeicherten öffentlichen Schlüssel verschlüsselt. Sie können entweder Windows-Kryptografie, ein Hardwaresicherheitsmodul oder einen anderen Kryptografietyp verwenden, um die Paare aus öffentlichem und privatem Schlüssel zu generieren und zu speichern. Abhängig vom verwendeten Kryptografietyp kann das Paar aus öffentlichem und privatem Schlüssel zu Sicherungszwecken in ein Dateiformat exportiert werden.

Das PowerShell-Modul stellt Methoden zum Erstellen eines Schlüssels mithilfe der Windows-Kryptografie bereit. Sie können zum Erstellen eines Schlüssels auch andere Tools verwenden.

So erstellen Sie den Verschlüsselungsschlüssel mithilfe der Windows-Kryptografie

Kopieren Sie den von Visual Studio erstellten Ordner Release auf den Server, auf dem Sie den Microsoft Intune Certificate Connector installiert haben. Dieser Ordner enthält das PowerShell-Modul.

Auf dem Server öffnen Sie PowerShell als Administrator und navigieren dann zu dem Ordner Release, der das PowerShell-Modul enthält.

Um das Modul zu importieren, führen Sie

Import-Module .\IntunePfxImport.psd1aus.Führen Sie anschließend

Add-IntuneKspKey -ProviderName "Microsoft Software Key Storage Provider" -KeyName "PFXEncryptionKey"aus.Tipp

Der von Ihnen verwendete Anbieter muss erneut ausgewählt werden, wenn Sie PFX-Zertifikate importieren. Sie können den Microsoft-Anbieter für Softwareschlüsselspeicher verwenden, aber auch die Verwendung eines anderen Anbieters wird unterstützt. Der Schlüsselname wird auch als Beispiel angegeben, und Sie können einen anderen Schlüsselnamen Ihrer Wahl verwenden.

Wenn Sie das Zertifikat von Ihrer Arbeitsstation importieren möchten, können Sie diesen Schlüssel mit dem folgenden Befehl in eine Datei exportieren:

Export-IntunePublicKey -ProviderName "<ProviderName>" -KeyName "<KeyName>" -FilePath "<File path\Filename.PFX>"Der private Schlüssel muss auf jedem Server importiert werden, der den Microsoft Intune Certificate Connector hostet, damit importierte PFX-Zertifikate erfolgreich verarbeitet werden können.

So verwenden Sie ein Hardwaresicherheitsmodul (HSM)

Sie können ein Hardwaresicherheitsmodul (HSM) verwenden, um das Paar aus öffentlichem und privatem Schlüssel zu generieren und zu speichern. Weitere Informationen finden Sie in der Dokumentation des HSM-Anbieters.

Importieren von PFX-Zertifikaten

Im folgenden Verfahren werden die PowerShell-Cmdlets als Beispiel für den Import der PFX-Zertifikate verwendet. Je nach Ihren Anforderungen können Sie andere Optionen auswählen.

Die folgenden Optionen stehen zur Verfügung:

Beabsichtigter Zweck (gruppiert Zertifikate basierend auf einem Tag):

- Nicht zugewiesen

- smimeEncryption

- smimeSigning

Auffüllungsschema:

- oaepSha256

- oaepSha384

- oaepSha512

Wählen Sie den Schlüsselspeicheranbieter aus, der dem Anbieter entspricht, den Sie zum Erstellen des Schlüssels verwendet haben.

So importieren Sie das PFX-Zertifikat

Exportieren Sie die Zertifikate aus einer beliebigen Zertifizierungsstelle, indem Sie die Dokumentation des Anbieters befolgen. Für Microsoft Active Directory-Zertifikatdienste können Sie dieses Beispielskript verwenden.

Öffnen Sie PowerShell auf dem Server als Administrator, und navigieren Sie dann zu dem Ordner Release, der das PowerShell-Modul IntunePfxImport.psd1 enthält.

Hinweis

Die folgenden Änderungen müssen für GCC High- und DoD-Mandanten vorgenommen werden, bevor IntunePfxImport.psd1 ausgeführt wird.

Verwenden Sie einen Text-Editor oder die PowerShell ISE zum Bearbeiten der Datei, die die Dienstendpunkte für die GCC High-Umgebung aktualisiert. Beachten Sie, dass diese Updates die Suffixe der URIs von .com in .us ändern. Es gibt insgesamt zwei Updates in IntunePfxImport.psd1. Eins für AuthURI, das zweite für GraphURI:

PrivateData = @{ AuthURI = "login.microsoftonline.us" GraphURI = "https://graph.microsoft.us" SchemaVersion = "beta" ClientId = "00000000-0000-0000-0000-000000000000" # Client Id from Azure app registration ClientSecret = "" # client secret from app registration when using application permissions to authenticate TenantId = "00000000-0000-0000-0000-000000000000" # TenantId is required when using client secret }Speichern Sie die Änderungen, und starten Sie danach PowerShell neu.

Führen Sie zum Importieren des Moduls

Import-Module .\IntunePfxImport.psd1aus.Führen Sie zum Authentifizieren bei Intune Graph

Set-IntuneAuthenticationToken -AdminUserName "<Admin-UPN>"aus.Hinweis

Weil die Authentifizierung anhand von Graph ausgeführt wird, müssen Sie für die AppID Berechtigungen bereitstellen. Wenn Sie dieses Hilfsprogramm zum ersten Mal verwenden, ist ein globaler Administrator erforderlich. Die PowerShell-Cmdlets verwenden die gleiche AppID, die auch für die PowerShell-Intune-Beispiele verwendet wird.

Konvertieren Sie das Kennwort für jede zu importierende PFX-Datei in eine sichere Zeichenfolge, indem Sie

$SecureFilePassword = ConvertTo-SecureString -String "<PFXPassword>" -AsPlainText -Forceausführen.Führen Sie zum Erstellen eines UserPFXCertificate-Objekts

$userPFXObject = New-IntuneUserPfxCertificate -PathToPfxFile "<FullPathPFXToCert>" $SecureFilePassword "<UserUPN>" "<ProviderName>" "<KeyName>" "<IntendedPurpose>"aus.Beispiel:

$userPFXObject = New-IntuneUserPfxCertificate -PathToPfxFile "C:\temp\userA.pfx" $SecureFilePassword "userA@contoso.com" "Microsoft Software Key Storage Provider" "PFXEncryptionKey" "smimeEncryption"Hinweis

Wenn Sie das Zertifikat aus einem anderen System als dem Server importieren, auf dem der Connector installiert ist, müssen Sie den folgenden Befehl mit dem Schlüsseldateipfad verwenden:

$userPFXObject = New-IntuneUserPfxCertificate -PathToPfxFile "<FullPathToPFX>" $SecureFilePassword "<UserUPN>" "<ProviderName>" "<KeyName>" "<IntendedPurpose>" "<PaddingScheme>" "<File path to public key file>"VPN wird nicht als IntendedPurpose unterstützt.

Importieren Sie das UserPFXCertificate-Objekt in Intune, indem Sie

Import-IntuneUserPfxCertificate -CertificateList $userPFXObjectausführen.Um zu überprüfen, ob das Zertifikat importiert wurde, führen Sie

Get-IntuneUserPfxCertificate -UserList "<UserUPN>"aus.Führen Sie als bewährte Methode zum Bereinigen des Microsoft Entra-Tokencaches aus, ohne darauf zu warten, dass er selbst abläuft.

Remove-IntuneAuthenticationToken

Weitere Informationen zu anderen verfügbaren Befehlen finden Sie in der Infodatei unter PFXImport PowerShell Project in GitHub.

Erstellen eines Profils für ein importiertes PKCS-Zertifikat

Erstellen Sie nach dem Importieren der Zertifikate in Intune ein importiertes PKCS-Zertifikatprofil , und weisen Sie es Microsoft Entra-Gruppen zu.

Hinweis

Nachdem Sie ein aus PKCS importiertes Zertifikatprofil erstellt haben, sind die Werte Beabsichtigter Zweck und Schlüsselspeicheranbieter (Key Storage Provider, KSP) im Profil schreibgeschützt und können nicht bearbeitet werden. Wenn Sie für eine dieser Einstellungen einen anderen Wert benötigen, müssen Sie ein neues Profil erstellen und bereitstellen.

Melden Sie sich beim Microsoft Intune Admin Center an.

Wählen Sie geräte>verwalten Geräte>aus,und wechseln Sie zu Konfiguration >Erstellen.

Geben Sie die folgenden Eigenschaften ein:

- Plattform: Wählen Sie die Plattform Ihrer Geräte aus.

- Profil: Wählen Sie importierte PKCS-Zertifikat aus. Oder wählen Sie Vorlagen>Importiertes PKCS-Zertifikat aus.

Wählen Sie Erstellen aus.

Geben Sie in Grundlagen die folgenden Eigenschaften ein:

- Name: Geben Sie einen aussagekräftigen Namen für das Profil ein. Benennen Sie Ihre Profile, damit Sie diese später leicht wiedererkennen. Ein geeigneter Profilname ist beispielsweise Profil für importiertes PKCS-Zertifikat für das gesamte Unternehmen.

- Beschreibung: Geben Sie eine Beschreibung für das Profil ein. Diese Einstellung ist optional, wird jedoch empfohlen.

Wählen Sie Weiter aus.

Geben Sie in den Konfigurationseinstellungen die folgenden Eigenschaften ein:

Beabsichtigter Zweck: Geben Sie den beabsichtigten Zweck der Zertifikate an, die für dieses Profil importiert werden. Administratoren können Zertifikate zu unterschiedlichen Zwecken importieren, z. B. zum Signieren oder Verschlüsseln mit S/MIME. Der Zweck, der im Zertifikatprofil ausgewählt wird, entspricht demjenigen des Zertifikatprofils mit den korrekten importierten Zertifikaten. Der beabsichtigte Zweck ist ein Tag zum Gruppieren importierter Zertifikate. Diese Angabe garantiert nicht, dass die mit diesem Tag importierten Zertifikate den beabsichtigten Zweck erfüllen.

Schlüsselspeicheranbieter (KSP): Wählen Sie für Windows den Schlüsselspeicherort auf dem Gerät aus.

Dieser Schritt gilt nur für Android Enterprise-Geräteprofile für vollständig verwaltetes, dediziertes und Corporate-Owned Arbeitsprofil.

Konfigurieren Sie in Appsden Zertifikatzugriff , um zu verwalten, wie Zertifikatzugriff für Anwendungen gewährt wird. Wählen Sie zwischen:

- Benutzergenehmigung für Appserforderlich (Standard): Benutzer müssen die Verwendung eines Zertifikats durch alle Anwendungen genehmigen.

- Automatisches Erteilen für bestimmte Apps (Benutzergenehmigung für andere Apps erforderlich) – Wählen Sie mit dieser Option Apps hinzufügen und dann eine oder mehrere Apps aus, die das Zertifikat ohne Benutzerinteraktion im Hintergrund verwenden.

Wählen Sie Weiter aus.

Wählen Sie unter Zuweisungen die Benutzer oder Gruppen aus, denen das Profil zugewiesen werden soll. Weitere Informationen zum Zuweisen von Profilen finden Sie unter Zuweisen von Benutzer- und Geräteprofilen.

Wählen Sie Weiter aus.

(Gilt nur für Windows 10/11) Geben Sie unter Anwendbarkeitsregeln Anwendbarkeitsregeln an, um die Zuweisung dieses Profils einzuschränken. Sie können auswählen, dass das Profil basierend auf der Betriebssystemedition oder der Version eines Geräts zugewiesen oder nicht zugewiesen wird.

Weitere Informationen finden Sie im Artikel Erstellen eines Geräteprofils in Microsoft Intune im Abschnitt Anwendbarkeitsregeln.

Wählen Sie Weiter aus.

Überprüfen Sie die Einstellungen unter Überprüfen + erstellen. Wenn Sie auf „Erstellen“ klicken, werden die Änderungen gespeichert, und das Profil wird zugewiesen. Die Richtlinie wird auch in der Profilliste angezeigt.

Unterstützung für Drittanbieterpartner

Die folgenden Partner stellen unterstützte Methoden oder Tools bereit, die Sie verwenden können, um PFX-Zertifikate in Intune zu importieren.

DigiCert

Wenn Sie PKI Platform von DigiCert nutzen, können Sie das DigiCert-Importtool für Intune-S/MIME-Zertifikate verwenden, um PFX-Zertifikate in Intune zu importieren. Wenn Sie dieses Tool verwenden, müssen Sie die Anweisungen im Abschnitt Importieren von PFX-Zertifikaten in Intune nicht mehr befolgen, die weiter oben in diesem Artikel erläutert werden.

Weitere Informationen zum DigiCert-Importtool, einschließlich zur Beschaffung des Tools, finden Sie unter https://knowledge.digicert.com/tutorials/microsoft-intune.html in der DigiCert-Wissensdatenbank.

EverTrust

Wenn Sie EverTrust als PKI-Lösung verwenden, eigenständig oder mit einer vorhandenen PKI kombiniert, können Sie EverTrust Horizon so konfigurieren, dass PFX-Zertifikate in Intune importiert werden. Nach Abschluss der Integration müssen Sie die Anweisungen im Abschnitt Importieren von PFX-Zertifikaten in Intune nicht mehr befolgen, die weiter oben in diesem Artikel erläutert werden.

Weitere Informationen zur Integration von EverTrust in Intune finden Sie unter https://evertrust.fr/horizon-and-intune-integration/.

KeyTalk

Bei Verwendung des KeyTalk-Diensts können Sie diesen Dienst für den Import von PFX-Zertifikaten in Intune konfigurieren. Nach Abschluss der Integration müssen Sie die Anweisungen im Abschnitt Importieren von PFX-Zertifikaten in Intune nicht mehr befolgen, die weiter oben in diesem Artikel erläutert werden.

Weitere Informationen zur Integration von KeyTalk und Intune finden Sie in der KeyTalk-Wissensdatenbank unter https://keytalk.com/support.

Nächste Schritte

Verwenden von SCEP für Zertifikate

Intune-Benutzeroberfläche zeigt Windows Server-Geräte im Vergleich zu Windows-Clients für das Szenario "Sicherheitsverwaltung für Microsoft Defender für Endpunkt" an

Zur Unterstützung des Szenarios Sicherheitsverwaltung für Microsoft Defender für Endpunkt (MDE-Sicherheitskonfiguration) unterscheidet Intune windows-Geräte in Microsoft Entra ID bald entweder als Windows Server für Geräte, auf denen Windows Server ausgeführt wird, oder als Windows für Geräte, auf denen Windows 10 oder Windows 11 ausgeführt wird.

Mit dieser Änderung können Sie die Richtlinienadressierung für die Sicherheitskonfiguration von Microsoft Defender für Endpunkt verbessern. Sie können beispielsweise dynamische Gruppen verwenden, die nur aus Windows Server-Geräten oder nur Aus Windows-Clientgeräten (Windows 10/11) bestehen.