Check Point Harmony Mobile Threat Defense-Connector in Intune

Sie können den Zugriff mobiler Geräte auf Unternehmensressourcen mithilfe des bedingten Zugriffs basierend auf Risikobewertungen steuern, die von Check Point Harmony Mobile vorgenommen werden, einer Mobile Threat Defense-Lösung, die in Microsoft Intune integriert werden kann. Das Risiko wird basierend auf Telemetriedaten von Geräten bewertet, auf denen die Harmony Mobile Protect-App ausgeführt wird.

Sie können Richtlinien für bedingten Zugriff basierend auf der Check Point Harmony Mobile-Risikobewertung konfigurieren, die über Intune-Gerätekonformitätsrichtlinien aktiviert wird, und so anhand der erkannten Bedrohungen den Zugriff auf Unternehmensressourcen durch nicht konforme Geräte zulassen oder blockieren.

Unterstützte Plattformen

Android 8 und höher

iOS 12 und höher

Voraussetzungen

Microsoft Entra ID P1

Microsoft Intune Plan 1-Abonnement

Check Point Harmony Mobile Threat Defense-Abonnement

- Weitere Informationen finden Sie auf der CheckPoint Harmony-Website.

Wie können Sie mit Intune und Check Point Harmony Mobile Ihre Unternehmensressourcen schützen?

Check Point Harmony Mobile-App für Android und iOS/iPadOS erfasst dateisystem-, Netzwerkstapel- und Geräte- und Anwendungstelemetriedaten, sofern verfügbar, und sendet dann die Telemetriedaten an den Check Point Harmony-Clouddienst, um das Risiko des Geräts für mobile Bedrohungen zu bewerten.

Die Intune-Gerätekompatibilitätsrichtlinie enthält eine Regel für Check Point Harmony Mobile Threat Defense, die auf der Check Point Harmony-Risikobewertung basiert. Wenn diese Regel aktiviert ist, bewertet Intune die Gerätekompatibilität mit der von Ihnen aktivierten Richtlinie. Wird das Gerät als nicht kompatibel eingestuft, wird der Zugriff auf Ressourcen wie Exchange Online und SharePoint Online für Benutzer blockiert. Benutzer erhalten außerdem einen Leitfaden von der auf ihren Geräten installierten Harmony Mobile Protect-App, um das Problem zu beheben und den Zugriff auf Unternehmensressourcen zurückzuerlangen.

Hier einige gängige Szenarios:

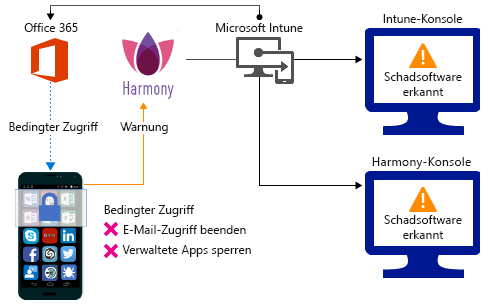

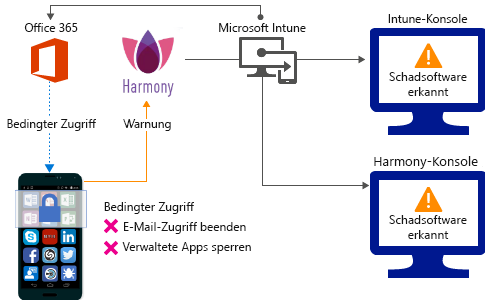

Steuern des Zugriffs basierend auf Bedrohungen durch Apps, die Schadsoftware enthalten

Wenn Apps, die Schadsoftware enthalten, auf Geräten erkannt werden, können Sie Geräte blockieren, bis die Bedrohung beseitigt ist:

Herstellen einer Verbindung mit Unternehmens-E-Mail

Synchronisieren von Unternehmensdateien mithilfe der OneDrive for Work-App

Zugreifen auf Unternehmens-Apps

Blockieren, wenn Apps mit Schadsoftware entdeckt werden:

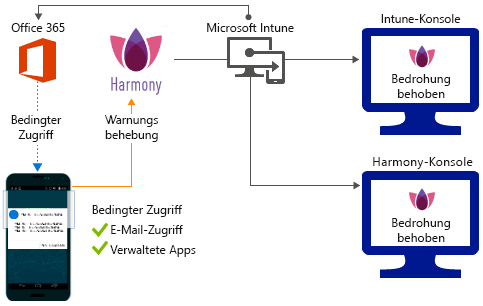

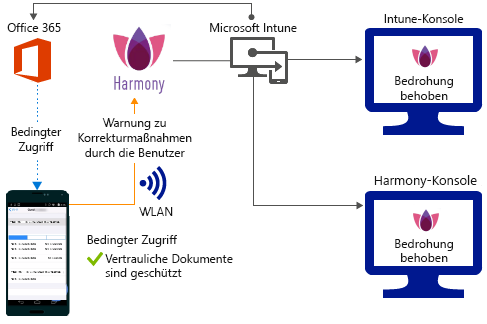

Zugriff nach der Behebung gewährt:

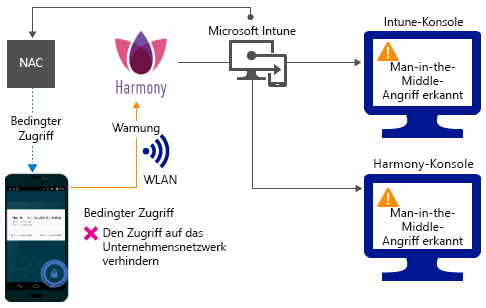

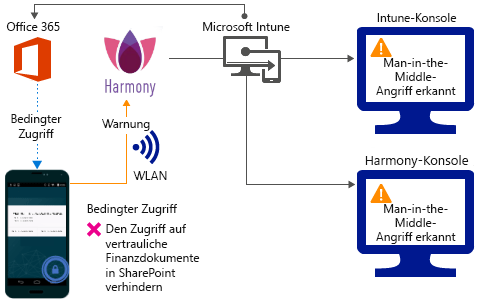

Steuern des Zugriffs basierend auf Bedrohung für das Netzwerk

Erkennen Sie Bedrohungen wie Man-in-the-Middle im Netzwerk, und schützen Sie den Zugriff auf WLAN-Netzwerke auf der Grundlage des Geräterisikos.

Blockieren des Netzwerkzugriffs über WLAN:

Zugriff nach der Behebung gewährt:

Steuern des Zugriffs auf SharePoint Online basierend auf Netzwerkbedrohungen

Erkennen von Bedrohungen wie Man-in-the-Middle im Netzwerk und Verhindern der Synchronisierung von Unternehmensdateien auf der Grundlage des Geräterisikos.

Blockieren des Zugriffs auf SharePoint Online bei Erkennen von Netzwerkbedrohungen:

Zugriff nach der Behebung gewährt:

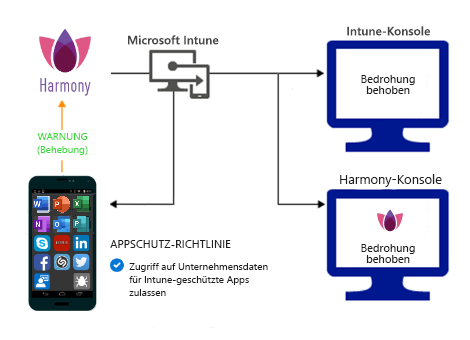

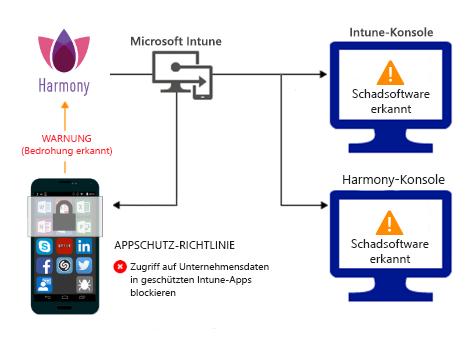

Steuern des Zugriffs auf nicht registrierte Geräte bei Bedrohungen durch Apps, die Schadsoftware enthalten

Wenn die Check Point Harmony Mobile Threat Defense-Lösung ein Gerät für infiziert hält:

Nach der Behebung wird der Zugriff wieder erteilt: