Manuelle Integration von Jamf Pro mit Intune für die Compliance

Wichtig

Jamf macOS-Geräteunterstützung für bedingten Zugriff ist veraltet.

Ab dem 31. Januar 2025 wird die Plattform, auf der das Feature für bedingten Zugriff von Jamf Pro basiert, nicht mehr unterstützt.

Wenn Sie die Integration des bedingten Zugriffs von Jamf Pro für macOS-Geräte verwenden, befolgen Sie die dokumentierten Richtlinien von Jamf, um Ihre Geräte zur Integration der Gerätekonformität zu migrieren. Informationen finden Sie unter Migrieren von bedingtem macOS-Zugriff zu macOS-Gerätekonformität – Jamf Pro-Dokumentation.

Wenn Sie Hilfe benötigen, wenden Sie sich an Jamf Customer Success. Weitere Informationen finden Sie im Blogbeitrag unter https://aka.ms/Intune/Jamf-Device-Compliance.

Tipp

Anleitungen zum Integrieren von Jamf Pro in Intune und Microsoft Entra ID, einschließlich der Konfiguration von Jamf Pro für die Bereitstellung der Intune-Unternehmensportal-App auf Geräten, die Sie mit Jamf Pro verwalten, finden Sie unter Integrieren von Jamf Pro in Intune, um Konformität mit Microsoft Entra ID zu melden.

Microsoft Intune unterstützt die Integration Ihrer Jamf Pro-Bereitstellung, um Gerätekonformität und Richtlinien für bedingten Zugriff auf Ihre macOS-Geräte zu integrieren. Durch die Integration können Sie festlegen, dass Ihre macOS-Geräte, die von Jamf Pro verwaltet werden, Ihre Intune-Gerätekonformitätsanforderungen erfüllen müssen, bevor diese Geräte auf die Ressourcen Ihrer Organisation zugreifen dürfen. Der Zugriff auf Ressourcen wird durch Ihre Microsoft Entra-Richtlinien für bedingten Zugriff auf die gleiche Weise wie für Geräte gesteuert, die über Intune verwaltet werden.

Wenn Jamf Pro in Intune integriert wird, können Sie die Bestandsdaten von macOS-Geräten über Microsoft Entra ID mit Intune synchronisieren. Das Konformitätsmodul von Intune analysiert anschließend die Bestandsdaten, um einen Bericht zu erstellen. Die Intune-Analyse wird mit Informationen zur Microsoft Entra-Identität des Gerätebenutzers kombiniert, um die Erzwingung durch bedingten Zugriff zu fördern. Geräte, die mit den Richtlinien für bedingten Zugriff kompatibel sind, können Zugriff auf geschützte Unternehmensressourcen erhalten.

Dieser Artikel kann Sie bei der manuellen Integration von Jamf Pro in Intune unterstützen.

Tipp

Anstatt die Jamf Pro-Integration mit Intune manuell zu konfigurieren, empfehlen wir, den Jamf-Cloudconnector mit Microsoft Intune zu konfigurieren und zu verwenden. Der Cloudconnector automatisiert viele der Schritte, die erforderlich sind, wenn Sie die Integration manuell konfigurieren.

Nach der Konfiguration der Integration konfigurieren Sie dann Jamf und Intune, um die Konformität mithilfe des bedingten Zugriffs auf von Jamf verwalteten Geräten zu erzwingen.

Voraussetzungen

Produkte und Dienste

Zur Konfiguration des bedingten Zugriffs mit Jamf Pro benötigen Sie Folgendes:

- Jamf Pro 10.1.0 oder höher

- Microsoft Intune- und Microsoft Entra ID P1-Lizenzen (empfohlenes Microsoft Enterprise Mobility + Security-Lizenzpaket)

- Globale Administratorrolle in Microsoft Entra ID.

- Ein Benutzer mit Integrationsberechtigungen für Microsoft Intune in Jamf Pro

- Die Unternehmensportal-App für macOS

- macOS-Geräte mit OS X 10.12 Yosemite oder höher

Netzwerkports

Jamf und Intune müssen auf die folgenden Ports zugreifen können, um eine einwandfreie Integration zu gewährleisten:

- Intune: Port 443

- Apple: Ports 2195, 2196 und 5223 (Pushbenachrichtigungen an Intune)

- Jamf: Ports 80 und 5223

Damit APNS im Netzwerk ordnungsgemäß funktioniert, müssen Sie auch ausgehende Verbindungen zu und Umleitungen von folgenden Ports aktivieren:

- den Apple-Block 17.0.0.0/8 über die TCP-Ports 5223 und 443 aus allen Clientnetzwerken.

- Ports 2195 und 2196 von Jamf Pro-Servern.

Weitere Informationen zu diesen Ports finden Sie in den folgenden Artikeln:

- Bandbreiten- und andere Anforderungen an die Netzwerkkonfiguration für Intune

- Network Ports Used by Jamf Pro (von Jamf Pro verwendete Netzwerkports) auf jamf.com

- Von Apple-Softwareprodukten verwendete TCP- und UDP-Ports auf support.apple.com

Herstellen einer Verbindung zwischen Intune und Jamf Pro

So stellen Sie eine Verbindung zwischen Intune und Jamf Pro her:

- Erstellen Sie eine neue Anwendung in Azure.

- Ermöglichen Sie eine Integration von Intune in Jamf Pro.

- Konfigurieren Sie den bedingten Zugriff in Jamf Pro.

Erstellen einer Anwendung in Microsoft Entra ID

Navigieren Sie im Azure-Portal zu Microsoft Entra IDApp-Registrierungen>, und wählen Sie dann Neue Registrierung aus.

Geben Sie auf der Seite Anwendung registrieren folgende Details an:

- Geben Sie im Abschnitt Name einen aussagekräftigen Anwendungsnamen ein, z. B. Bedingter Jamf-Zugriff.

- Wählen Sie im Abschnitt Unterstützte Kontotypen die Option Konten in einem Organisationsverzeichnis aus.

- Für den Umleitungs-URI übernehmen Sie den Standardwert „Web“, und geben Sie dann die URL für Ihre Jamf Pro-Instanz an.

Wählen Sie Registrieren aus, um die Anwendung zu erstellen und die Seite Übersicht für die neue App zu öffnen.

Kopieren Sie auf der App-Seite Übersicht den Wert der Anwendungs-ID (Client), und notieren Sie ihn zur späteren Verwendung. Sie benötigen diesen Wert bei späteren Prozeduren.

Wählen Sie unter Verwalten die Option Zertifikate und Geheime Clientschlüssel aus. Wählen Sie die Schaltfläche Neuen geheimen Clientschlüssel aus. Geben Sie einen Wert in Beschreibung ein, wählen Sie eine Option für Gültig bis aus, und wählen Sie Hinzufügen aus.

Wichtig

Bevor Sie diese Seite verlassen, kopieren Sie den Wert für den geheimen Clientschlüssel, und notieren Sie ihn zur späteren Verwendung. Sie benötigen diesen Wert bei späteren Prozeduren. Dieser Wert ist nicht noch mal verfügbar, ohne die App-Registrierung neu zu erstellen.

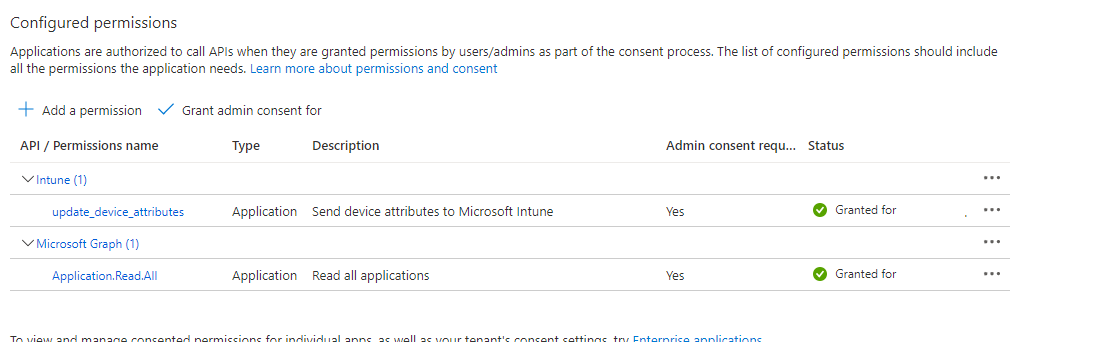

Wählen Sie API-Berechtigungen unter Verwalten aus.

Entfernen Sie auf der Seite „API-Berechtigungen“ alle Berechtigungen von dieser App, indem Sie auf das …-Symbol neben den einzelnen Berechtigungen klicken. Diese Entfernung ist erforderlich. Wenn es unerwartete zusätzliche Berechtigungen in dieser App-Registrierung gibt, wird die Integration nicht erfolgreich sein.

Fügen Sie als Nächstes Berechtigungen zum Aktualisieren von Geräteattributen hinzu. Wählen Sie auf der Seite API-Berechtigungen die Option Berechtigung hinzufügen aus, um eine neue Berechtigung hinzuzufügen.

Wählen Sie auf der Seite API-Berechtigungen anfordern den Eintrag Intune aus, und wählen Sie dann Anwendungsberechtigungen aus. Aktivieren Sie nur das Kontrollkästchen für update_device_attributes, und speichern Sie die neue Berechtigung.

Wählen Sie unter Microsoft Graph die Option Anwendungsberechtigungen und dann Application.Read.All aus.

Wählen Sie Berechtigungen hinzufügen aus.

Navigieren Sie zu APIs, die meine Organisation verwendet. Suchen Sie nach Windows Azure Active Directory, und wählen Sie dies aus. Wählen Sie Anwendungsberechtigungen und dann Application.Read.All aus.

Wählen Sie Berechtigungen hinzufügen aus.

Erteilen Sie als Nächstes die Administratoreinwilligung für diese App, indem Sie oben links auf der Seite API-Berechtigungendie Option Administratoreinwilligung für <Ihren Mandanten> erteilen auswählen. Möglicherweise müssen Sie Ihr Konto im neuen Fenster erneut authentifizieren und der Anwendung Zugriff gewähren, indem Sie die folgenden Eingabeaufforderungen befolgen.

Aktualisieren Sie die Seite, indem Sie oben auf der Seite Aktualisieren auswählen. Vergewissern Sie sich, dass die Administratoreinwilligung für die Berechtigung update_device_attributes erteilt wurde.

Nachdem die App erfolgreich registriert wurde, sollten die API-Berechtigungen nur eine Berechtigung namens update_device_attributes enthalten und wie folgt aussehen:

Der App-Registrierungsprozess in Microsoft Entra ID ist abgeschlossen.

Hinweis

Wenn der geheime Clientschlüssel abläuft, müssen Sie in Azure einen neuen geheimen Clientschlüssel erstellen und dann die Daten für den bedingten Zugriff in Jamf Pro aktualisieren. In Azure kann sowohl das alte als auch das neue Geheimnis aktiv sein, um Dienstunterbrechungen zu verhindern.

Ermöglichen einer Integration von Intune in Jamf Pro

Melden Sie sich beim Microsoft Intune Admin Center an.

Wählen Sie Mandantenverwaltung>Connectors und Tokens>Partnergeräteverwaltung aus.

Aktivieren Sie den Compliance Connector für Jamf , indem Sie die Anwendungs-ID, die Sie im vorherigen Verfahren gespeichert haben, in das Feld Angeben der Microsoft Entra-App-ID für Jamf einfügen.

Wählen Sie Speichern.

Konfigurieren der Microsoft Intune-Integration in Jamf Pro

Aktivieren Sie die Verbindung in der Jamf Pro-Konsole:

- Öffnen Sie die Jamf Pro-Konsole, und navigieren Sie zu Global Management>Conditional Access (Globale Verwaltung > Bedingter Zugriff). Klicken Sie auf der Registerkarte macOS Intune-Integration auf Bearbeiten.

- Aktivieren Sie das Kontrollkästchen Enable Intune Integration for macOS (Integration von Intune für macOS aktivieren). Wenn diese Einstellung aktiviert ist, sendet Jamf Pro Bestandsaktualisierungen an Microsoft Intune. Deaktivieren Sie die Auswahl, wenn Sie die Verbindung deaktivieren, aber Ihre Konfiguration speichern möchten.

- Wählen Sie unter Verbindungstyp die Option Manuell aus.

- Wählen Sie aus dem Popupmenü Sovereign Cloud den Standort Ihrer Sovereign Cloud von Microsoft aus.

- Wählen Sie Administratoreinwilligungs-URL öffnen aus, und folgen Sie den Anweisungen auf dem Bildschirm, um das Hinzufügen der Jamf Native macOS Connector-App zu Ihrem Microsoft Entra-Mandanten zuzulassen.

- Fügen Sie den Namen des Microsoft Entra-Mandanten aus Microsoft Azure hinzu.

- Fügen Sie die Anwendungs-ID und den geheimen Clientschlüssel (zuvor als Anwendungsschlüssel bezeichnet) für die Jamf Pro-Anwendung aus Microsoft Azure hinzu.

- Wählen Sie Speichern. Jamf Pro testet Ihre Einstellungen und überprüft den Erfolg des Vorgangs.

Kehren Sie zur Seite Partnergeräteverwaltung in Intune zurück, um die Konfiguration abzuschließen.

Navigieren Sie in Intune zur Seite Partnergeräteverwaltung. Konfigurieren Sie unter den Connectoreinstellungen Gruppen für eine Zuweisung:

- Wählen Sie Einschließen aus, und geben Sie an, welche Benutzergruppen Sie für die macOS-Registrierung mit Jamf auswählen möchten.

- Verwenden Sie Ausschließen, um Benutzergruppen auszuwählen, die nicht mit Jamf registriert werden, und stattdessen Ihre Macintosh-Computer direkt bei Intune registrieren.

Ausschließen setzt Einschließen außer Kraft, was bedeutet, dass jedes Gerät, das in beiden Gruppen ist, von Jamf ausgeschlossen und zur Registrierung bei Intune weitergeleitet wird.

Hinweis

Diese Methode zum Einschließen und Ausschließen von Gruppen beeinflusst die Registrierungsfunktion des Benutzers. Jeder Benutzer mit einem macOS-Gerät, das bereits bei Jamf oder Intune registriert ist und dann für die Registrierung mit der anderen MDM vorgesehen ist, muss die Registrierung seines Geräts aufheben und es dann mit der neuen MDM erneut registrieren, bevor die Verwaltung des Geräts ordnungsgemäß funktioniert.

Wählen Sie Bewerten aus, um zu bestimmen, wie viele Geräte basierend auf Ihren Gruppenkonfigurationen bei Jamf registriert werden sollen.

Wählen Sie Speichern aus, wenn Sie bereit sind, die Konfiguration anzuwenden.

Um fortzufahren werden Sie als nächstes Jamf für die Bereitstellung des Unternehmensportal für Mac verwenden, damit Benutzer ihre Geräte für Intune registrieren können.

Einrichten von Konformitätsrichtlinien und Registrieren von Geräten

Nach dem Konfigurieren der Integration zwischen Intune und Jamf verwenden Sie die Option Anwenden von Konformitätsrichtlinien auf mit Jamf verwaltete Geräte.

Trennen von Jamf Pro und Intune

Wenn Sie die Integration von Jamf Pro in Intune entfernen müssen, verwenden Sie eine der folgenden Methoden. Beide Methoden gelten für die Integration, die manuell oder mithilfe des Cloudconnectors konfiguriert wird.

Aufheben der Bereitstellung von Jamf Pro im Microsoft Intune Admin Center

Navigieren Sie im Microsoft Intune Admin Center zu Mandantenverwaltung>Connectors und Token>Partnergeräteverwaltung.

Wählen Sie die Option Beenden aus. Intune zeigt eine Meldung zur Aktion an. Überprüfen Sie die Nachricht, und wählen Sie ok aus, wenn Sie bereit sind. Die Option Integration beenden wird nur angezeigt, wenn die Jamf-Verbindung vorhanden ist.

Nachdem Sie die Integration beendet haben, aktualisieren Sie die Ansicht des Admin Centers, um die Ansicht zu aktualisieren. Die macOS-Geräte Ihrer Organisation werden in 90 Tagen aus Intune entfernt.

Aufheben der Bereitstellung von Jamf Pro aus der Jamf Pro-Konsole

Führen Sie die folgenden Schritte aus, um die Verbindung aus der Jamf Pro-Konsole zu entfernen.

Navigieren Sie in der Jamf Pro-Konsole zuBedingter Zugriff für globale Verwaltung>. Klicken Sie auf der Registerkarte macOS Intune Integration (Intune-Integration in macOS) auf Edit (Bearbeiten).

Deaktivieren Sie das Kontrollkästchen Enable Intune Integration for macOS (Integration von Intune für macOS aktivieren).

Wählen Sie Speichern. Jamf Pro sendet Ihre Konfiguration an Intune, und die Integration wird beendet.

Melden Sie sich beim Microsoft Intune Admin Center an.

Wählen Sie Mandantenverwaltung>Connectors und Tokens>Partnergeräteverwaltung aus, um zu bestätigen, dass der Status jetzt Beendet ist.

Nachdem Sie die Integration beendet haben, werden die macOS-Geräte Ihrer Organisation zu dem in der Konsole angezeigten Datum entfernt, d. h. nach drei Monaten.