Integrieren von Jamf Mobile Threat Protection in Intune

Führen Sie die folgenden Schritte aus, um die Jamf Mobile Threat Defense-Lösung in Intune zu integrieren.

Bevor Sie beginnen

Bevor Sie mit der Integration von Jamf in Intune beginnen, stellen Sie sicher, dass die folgenden Voraussetzungen erfüllt sind:

Microsoft Intune Plan 1-Abonnement

Microsoft Entra-Administratoranmeldeinformationen und zugewiesene Rolle, die die folgenden Berechtigungen erteilen kann:

- Anmelden und Benutzerprofil lesen

- Zugriff auf das Verzeichnis als angemeldeter Benutzer

- Verzeichnisdaten lesen

- Senden von Geräterisikoinformationen an Intune

Ein gültiges Jamf Security Cloud-Abonnement

- Ein Administratorkonto mit Superadministratorberechtigungen

Übersicht über die Integration

Das Aktivieren der Integration von Mobile Threat Defense zwischen Jamf und Intune umfasst Folgendes:

- Aktivieren des UEM Connect-Diensts von Jamf zum Synchronisieren von Informationen mit Azure und Intune Die Synchronisierung umfasst LCM-Metadaten (User and Device Life Cycle Management, Lebenszyklusverwaltung für Benutzer und Geräte) sowie die Bedrohungsstufe für Mobile Threat Defense (MTD).

- Erstellen Sie Aktivierungsprofile in Jamf, um das Verhalten der Geräteregistrierung zu definieren.

- Stellen Sie die Jamf Trust-App auf verwalteten iOS- und Android-Geräten bereit.

- Konfigurieren Sie Jamf für Self-Service-Endbenutzer mithilfe von MAM auf iOS- und Android-Geräten.

Einrichten der Jamf Mobile Threat Defense-Integration

Das Einrichten der Integration zwischen Jamf und Intune erfordert keine Unterstützung durch jamf-Mitarbeiter und kann innerhalb weniger Minuten problemlos durchgeführt werden.

Aktivieren der Unterstützung für Jamf in Intune

Melden Sie sich beim Microsoft Intune Admin Center an.

Klicken Sie auf Mandantenverwaltung>Connectors und Token>Mobile Threat Defense>Hinzufügen.

Verwenden Sie auf der Seite Connector hinzufügen die Dropdownliste, und wählen Sie Jamf aus. Wählen Sie dann Erstellen aus.

Wählen Sie im Bereich Mobile Threat Defense den Jamf MTD-Connector aus der Liste der Connectors aus, um den Bereich Connector bearbeiten zu öffnen. Wählen Sie Jamf-Verwaltungskonsole öffnen aus, um das Jamf Security Cloud-Portal zu öffnen, und melden Sie sich an.

Wechseln Sie im Jamf Security Cloud-Portal zu Integrationen > UEM-Integration, und wählen Sie die Registerkarte UEM Connect aus. Verwenden Sie die Dropdownliste EMM-Anbieter, und wählen Sie Microsoft Intune aus.

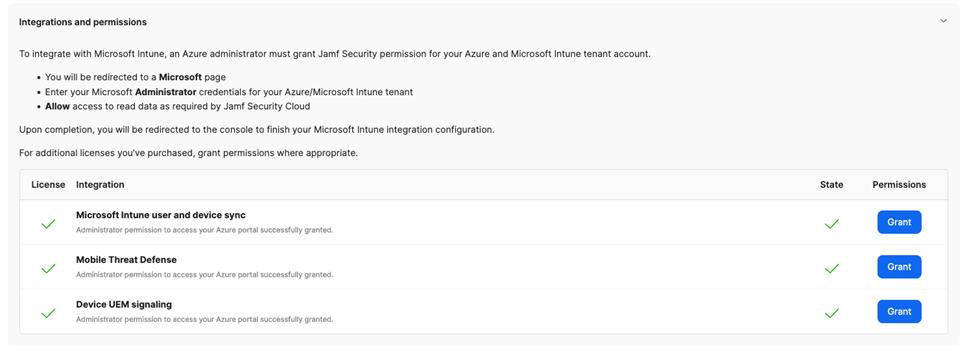

Es wird ein Bildschirm ähnlich der folgenden Abbildung angezeigt, der angibt, welche Berechtigungserteilungen zum Abschließen der Integration erforderlich sind:

Wählen Sie neben Microsoft Intune User and Device Sync (Microsoft Intune-Benutzer- und Gerätesynchronisierung) die Schaltfläche Gewähren aus, um den Prozess zu starten, mit dem Jamf seine Zustimmung zur Ausführung von LcM-Funktionen (Life Cycle Management) mit Azure und Intune erteilt.

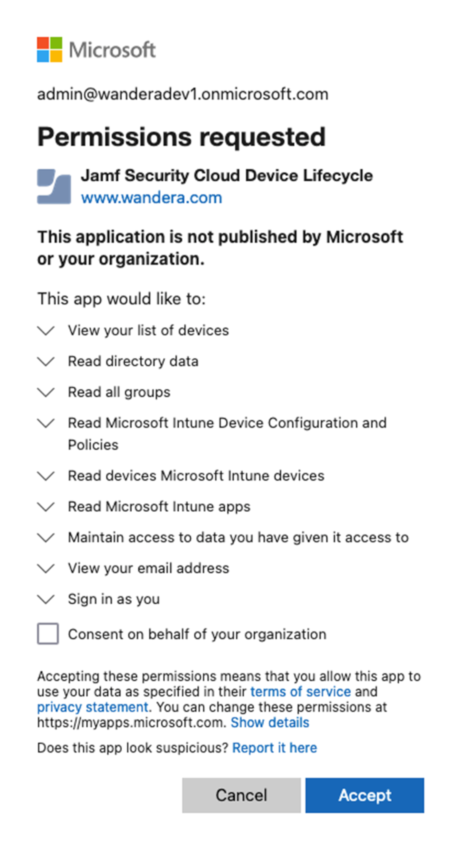

Wenn Sie dazu aufgefordert werden, geben Sie Ihre Azure-Administratoranmeldeinformationen ein. Überprüfen Sie die angeforderten Berechtigungen, und aktivieren Sie dann das Kontrollkästchen „Zustimmung im Namen Ihrer Organisation“. Wählen Sie schließlich Akzeptieren aus, um die LCM-Integration zu autorisieren.

Sie werden automatisch zum Jamf Security Cloud-Portal zurückgegeben. Wenn die Autorisierung erfolgreich war, befindet sich ein grünes Teilstrich neben der Schaltfläche Gewähren.

Wiederholen Sie diesen Einwilligungsprozess für die restlichen aufgeführten Integrationen, indem Sie auf die entsprechenden Gewähren-Schaltflächen klicken, bis neben allen grüne Häkchen angezeigt werden.

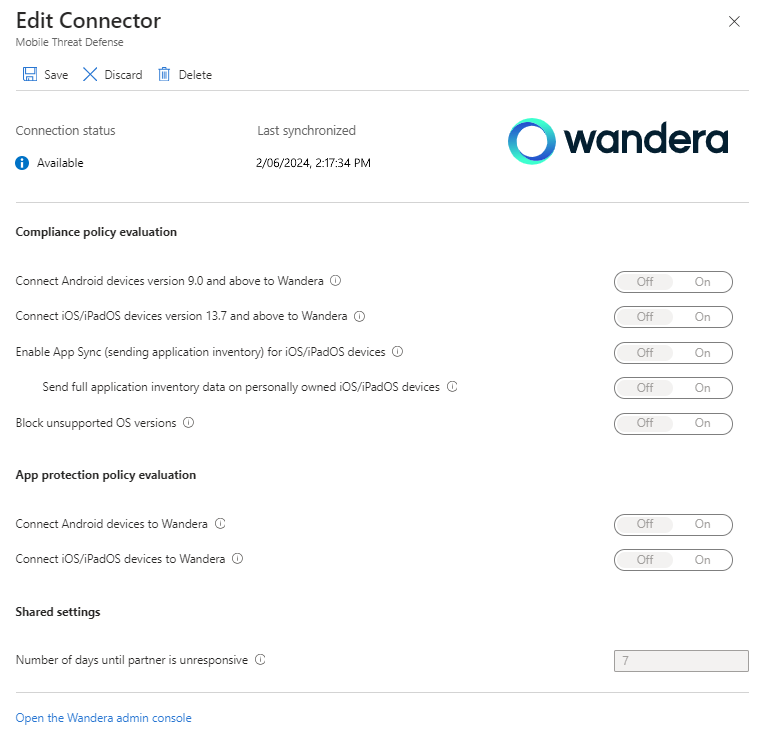

Kehren Sie zum Intune Admin Center zurück, und setzen Sie die Bearbeitung des MTD-Connectors fort. Legen Sie alle verfügbaren Optionen auf „Ein“ fest, und speichern Sie die Konfiguration.

Intune und Jamf sind jetzt verbunden.

Erstellen von Aktivierungsprofilen in Jamf

Intune-basierte Bereitstellungen werden mithilfe von Jamf-Aktivierungsprofilen vereinfacht, die im Jamf Security Cloud-Portal definiert sind. Jedes Aktivierungsprofil definiert spezifische Konfigurationsoptionen, z. B. Authentifizierungsanforderungen, Dienstfunktionen und anfängliche Gruppenmitgliedschaft.

Nachdem Sie ein Aktivierungsprofil in Jamf erstellt haben, weisen Sie es Benutzern und Geräten in Intune zu. Ein Aktivierungsprofil ist zwar für alle Geräteplattformen und Verwaltungsstrategien universell, in den folgenden Schritten wird jedoch definiert, wie Intune basierend auf diesen Unterschieden konfiguriert wird.

Bei diesen Schritten wird davon ausgegangen, dass Sie ein Aktivierungsprofil in Jamf erstellt haben, das Sie über Intune auf Ihren Zielgeräten bereitstellen möchten. Weitere Informationen zum Erstellen und Verwenden von Jamf-Aktivierungsprofilen finden Sie unter Aktivierungsprofile in der Jamf-Sicherheitsdokumentation.

Hinweis

Stellen Sie beim Erstellen von Aktivierungsprofilen für die Bereitstellung über Intune sicher, dass Sie Zugeordneter Benutzer auf die Option Authentifiziert vom Identitätsanbieter > Microsoft Entra festlegen, um maximale Sicherheit, plattformübergreifende Kompatibilität und eine optimierte Endbenutzererfahrung zu erzielen.

Bereitstellen von Jamf Over-the-Air auf MDM-verwalteten Geräten

Für iOS- und Android-Geräte, die Sie mit Intune verwalten, kann Jamf over-the-air bereitstellen, um schnelle pushbasierte Aktivierungen zu ermöglichen. Stellen Sie sicher, dass Sie die erforderlichen Aktivierungsprofile bereits erstellt haben, bevor Sie mit diesem Abschnitt fortfahren. Die Bereitstellung von Jamf auf verwalteten Geräten umfasst Folgendes:

- Hinzufügen von Jamf-Konfigurationsprofilen zu Intune und Zuweisen zu Zielgeräten.

- Hinzufügen der Jamf-Vertrauens-App und der entsprechenden App-Konfigurationen zu Intune und Zuweisen zu Zielgeräten.

Konfigurieren und Bereitstellen von iOS-Konfigurationsprofilen

In diesem Abschnitt laden Sie die erforderlichen iOS-Gerätekonfigurationsdateien herunter und stellen sie dann über MDM an Ihre verwalteten Intune-Geräte bereit.

Navigieren Sie im Jamf Security Cloud-Portal zu dem Aktivierungsprofil, das Sie bereitstellen möchten (Geräteaktivierungen>), und wählen Sie dann die Registerkarte >BereitstellungsstrategienVerwaltete Geräte>Microsoft Intune aus.

Erweitern Sie den Abschnitt Apple iOS Supervised oder Apple iOS Unsupervised basierend auf der Konfiguration Ihrer Geräte.

Laden Sie das bereitgestellte Konfigurationsprofil herunter, und bereiten Sie es in einem späteren Schritt vor.

Öffnen Sie das Microsoft Intune Admin Center, und navigieren Sie zu Geräte > iOS-/iPadOS-Konfigurationsprofile>. Wählen SieNeue Richtlinieerstellen> aus.

Wählen Sie im daraufhin angezeigten Bereich für Plattformdie Option iOS/iPadOS und für Profiltyp die Option Vorlage und dann Benutzerdefiniert aus. Wählen Sie dann Erstellen aus.

Geben Sie im Feld Name einen beschreibenden Titel für die Konfiguration an, der idealerweise dem Namen des Aktivierungsprofils im Jamf Security Cloud-Portal entspricht. Ein übereinstimmender Name erleichtert in Zukunft die Querverweise. Alternativ können Sie den Code für das Aktivierungsprofil angeben. Es wird empfohlen, dass Sie angeben, ob die Konfiguration für überwachte oder nicht überwachte Geräte vorgesehen ist, indem Sie einen entsprechenden Suffix zum Namen hinzufügen.

Geben Sie optional eine Beschreibung mit weiteren Informationen zum Zweck bzw. zur Verwendung der Konfiguration für andere Administratoren an. Wählen Sie Weiter aus.

Geben Sie auf der Seite Konfigurationseinstellungen für konfigurationsprofildatei das heruntergeladene Konfigurationsprofil an, das dem in Schritt 3 heruntergeladenen Aktivierungsprofil entspricht. Achten Sie darauf, dass Sie das entsprechende überwachte oder nicht überwachte Profil auswählen, wenn Sie beide heruntergeladen haben. Wählen Sie Weiter aus.

Weisen Sie das Konfigurationsprofil Gruppen von Benutzern oder Geräten zu, auf denen Jamf installiert sein soll. Es wird empfohlen, dass Sie mit einer Testgruppe beginnen und diese erweitern, nachdem Sie festgestellt haben, dass die Aktivierungen zur Validierung ordnungsgemäß funktionieren. Wählen Sie Weiter aus.

Überprüfen Sie die Konfiguration nach Bedarf auf Korrektheitsbearbeitung, und wählen Sie dann Erstellen aus, um das Konfigurationsprofil zu erstellen und bereitzustellen.

Hinweis

Jamf bietet ein erweitertes Bereitstellungsprofil für überwachte iOS-Geräte. Wenn Sie über mehrere überwachte und nicht überwachte Geräte verfügen, wiederholen Sie die obigen Schritte nach Bedarf für den anderen Profiltyp. Sie müssen dieselben Schritte für alle zukünftigen Aktivierungsprofile durchführen, die über Intune bereitgestellt werden sollen. Wenden Sie sich an den Jamf-Support, wenn Sie über eine gemischte Flotte von überwachten und nicht überwachten iOS-Geräten verfügen und Unterstützung bei der Zuweisung von richtlinienbasierten Richtlinien benötigen.

Bereitstellen von Jamf auf nicht registrierten Geräten mit verwalteten MAM-Anwendungen

Für nicht registrierte Geräte mit mam-verwalteten Anwendungen nutzt Jamf ein integriertes authentifizierungsbasiertes Onboarding, um Unternehmensdaten in verwalteten MAM-Apps zu aktivieren und zu schützen.

In den folgenden Abschnitten wird beschrieben, wie Sie Jamf und Intune konfigurieren, damit Endbenutzer Jamf nahtlos aktivieren können, bevor sie auf Unternehmensdaten zugreifen können.

Konfigurieren der Azure-Gerätebereitstellung in einem Jamf-Aktivierungsprofil

Für Aktivierungsprofile, die mit MAM verwendet werden sollen, muss zugeordneter Benutzer auf die Option Authentifiziert durch Identitätsanbieter > Microsoft Entra festgelegt sein.

Wählen Sie im Jamf Security Cloud-Portal ein vorhandenes Aktivierungsprofil aus, oder erstellen Sie ein neues Aktivierungsprofil, das nicht registrierte Geräte mit verwalteten MAM-Anwendungen während der Registrierung in Geräteaktivierungen > verwenden.

Wählen Sie die Registerkarte Identitätsbasierte Bereitstellung aus, und scrollen Sie dann zum Abschnitt Microsoft.

Wählen Sie die Umschaltfläche für das gewünschte Aktivierungsprofil aus, wodurch das Fenster Automatische Bereitstellung zum Aktivierungsprofil hinzufügen geöffnet wird.

Wählen Sie aus, um die aktuelle Auswahl der Option Jeder (beliebige Gruppe) zu bestätigen, oder wählen Sie Bestimmte Gruppen aus, und fügen Sie dann Gruppen-IDs hinzu, um Benutzeraktivierungen auf diese Gruppen zu beschränken.

- Wenn eine oder mehrere Gruppen-IDs definiert sind, muss ein Benutzer, der MAM aktiviert, Mitglied mindestens einer der angegebenen Gruppen sein, um es mithilfe dieses Aktivierungsprofils aktivieren zu können.

- Sie können mehrere Aktivierungsprofile für dieselbe Azure-Mandanten-ID einrichten, wobei jedes eine andere Gruppen-ID verwendet. Mithilfe verschiedener Gruppen-IDs können Sie Geräte basierend auf der Azure-Gruppenmitgliedschaft bei Jamf registrieren, sodass sie zur Aktivierungszeit differenzierte Funktionen nach Gruppe ermöglichen.

- Sie können ein einzelnes "Standard"-Aktivierungsprofil konfigurieren, das keine Gruppen-IDs angibt. Diese Gruppe dient als Catch-All für alle Aktivierungen, bei denen der authentifizierte Benutzer kein Mitglied einer Gruppe mit einer Zuordnung zu einem anderen Aktivierungsprofil ist.

Wählen Sie in der oberen rechten Ecke der Seite Speichern aus.

Nächste Schritte

- Wenn Jamf-Aktivierungsprofile im Jamf Security Cloud-Portal geladen wurden, erstellen Sie Client-Apps in Intune, um die Jamf Trust-App auf Android- und iOS-/iPadOS-Geräten bereitzustellen. Die Jamf-App-Konfiguration bietet wichtige Funktionen zur Ergänzung von Gerätekonfigurationsprofilen, die per Push auf Geräte übertragen werden, und wird für alle Bereitstellungen empfohlen. Unter Hinzufügen von MTD-Apps finden Sie die Prozeduren und benutzerdefinierten Details, die speziell für die Jamf-Apps gelten.

- Mit Jamf, das in Intune integriert ist, können Sie Ihre Konfiguration optimieren, Berichte anzeigen und eine breitere Bereitstellung für Ihre mobile Geräteflotte durchführen. Ausführliche Konfigurationsleitfäden finden Sie im Supportcenter Getting Started Guide in der Jamf-Dokumentation.