Microsoft Tunnel für Microsoft Intune

Microsoft Tunnel ist eine VPN-Gatewaylösung für Microsoft Intune, die unter Linux in einem Container ausgeführt wird und den Zugriff auf lokale Ressourcen über iOS-/iPadOS- und Android Enterprise-Geräte mit moderner Authentifizierung und bedingtem Zugriff ermöglicht.

In diesem Artikel werden die Kerne von Microsoft Tunnel, seine Funktionsweise und seine Architektur vorgestellt.

Wenn Sie bereit sind, Microsoft Tunnel bereitzustellen, lesen Sie sich die Voraussetzungen für Microsoft Tunnel durch, und konfigurieren Sie diese Lösung anschließend.

Nachdem Sie Microsoft Tunnel bereitgestellt haben, können Sie Microsoft Tunnel für mobile Anwendungsverwaltung (Tunnel für MAM) hinzufügen. Tunnel for MAM erweitert das Microsoft Tunnel-VPN-Gateway, um Geräte zu unterstützen, auf denen Android oder iOS ausgeführt wird und die nicht bei Microsoft Intune registriert sind. Tunnel für MAM ist verfügbar, wenn Sie Ihrem Mandanten Microsoft Intune Plan 2 oder Microsoft Intune Suite als Add-On-Lizenz hinzufügen.

Hinweis

Microsoft Tunnel verwendet keine FIPS-konformen Algorithmen (Federal Information Processing Standard).

Tipp

Laden Sie das Microsoft Tunnel Bereitstellungshandbuch v2 aus dem Microsoft Download Center herunter.

Übersicht über Microsoft Tunnel

Microsoft Tunnel Gateway wird auf einem Container installiert, der auf einem Linux-Server ausgeführt wird. Der Linux-Server kann ein physischer Computer in Ihrer lokalen Umgebung oder ein virtueller Computer sein, der lokal oder in der Cloud ausgeführt wird. Zum Konfigurieren von Tunnel stellen Sie einen Microsoft Defender für Endpunkt als Microsoft Tunnel-Client-App und Intune-VPN-Profile auf Ihren iOS- und Android-Geräten bereit. Die Client-App und das VPN-Profil ermöglichen es Geräten, den Tunnel zu verwenden, um eine Verbindung mit Unternehmensressourcen herzustellen. Wenn der Tunnel in der Cloud gehostet wird, müssen Sie eine Lösung wie Azure ExpressRoute verwenden, um Ihr lokales Netzwerk auf die Cloud zu erweitern.

Über das Microsoft Intune Admin Center können Sie:

- Laden Sie das Microsoft Tunnel-Installationsskript herunter, das Sie auf den Linux-Servern ausführen.

- Konfigurieren einzelner Aspekte von Microsoft Tunnel Gateway, etwa IP-Adressen, DNS-Server und Ports.

- Bereitstellen von VPN-Profilen für Geräte, um sie zur Verwendung des Tunnels anzuweisen.

- Stellen Sie microsoft Defender für Endpunkt (die Tunnel-Client-App) auf Ihren Geräten bereit.

Über die Defender für Endpoint-App wird für iOS/iPadOS- und Android Enterprise-Geräte Folgendes erledigt:

- Verwenden Sie Microsoft Entra ID, um sich beim Tunnel zu authentifizieren.

- Verwenden von Active Directory-Verbunddiensten (AD FS) zum Authentifizieren beim Tunnel.

- Auswerten der Geräte anhand Ihrer Richtlinien für bedingten Zugriff. Wenn das Gerät nicht konform ist, kann es nicht auf Ihren VPN-Server oder Ihr lokales Netzwerk zugreifen.

Sie können mehrere Linux-Server zur Unterstützung von Microsoft Tunnel installieren und Server in logischen Gruppen kombinieren, die als Sites bezeichnet werden. Jeder Server kann einer einzelnen Site beitreten. Wenn Sie eine Site konfigurieren, definieren Sie einen Verbindungspunkt für Geräte, der verwendet werden soll, wenn sie auf den Tunnel zugreifen. Standorte erfordern eine Serverkonfiguration , die Sie definieren und dem Standort zuweisen. Die Serverkonfiguration wird auf jeden Server angewendet, den Sie diesem Standort hinzufügen, wodurch die Konfiguration weiterer Server erleichtert wird.

Sie erstellen eine VPN-Richtlinie für Microsoft Tunnel und stellen diese bereit, um Geräte anzuweisen, den Tunnel zu verwenden. Diese Richtlinie ist ein Gerätekonfigurations-VPN-Profil, das Microsoft Tunnel als Verbindungstyp verwendet.

Zu den Features der VPN-Profile für den Tunnel gehören:

- Ein Anzeigename für die VPN-Verbindung, der für Ihre Endbenutzer sichtbar ist.

- Der Standort, mit dem der VPN-Client eine Verbindung herstellt.

- VPN-Konfigurationen pro App, die definieren, für welche Apps das VPN-Profil verwendet wird, und ob dieses „always-on“ ist. Bei Always-On stellt das VPN automatisch eine Verbindung her und wird nur für die von Ihnen definierten Apps verwendet. Wenn keine Apps definiert sind, bietet die Always-on-Verbindung Tunnelzugriff für den gesamten Netzwerkdatenverkehr des Geräts.

- Bei iOS-Geräten, auf denen Microsoft Defender für Endpunkt für die Unterstützung appspezifischer VPNs konfiguriert ist und der TunnelOnly-Modus auf True festgelegt ist, müssen Benutzer Microsoft Defender nicht auf ihrem Gerät öffnen oder anmelden, damit der Tunnel verwendet werden kann. Wenn sich der Benutzer stattdessen beim Unternehmensportal auf dem Gerät oder bei einer anderen App angemeldet hat, die die mehrstufige Authentifizierung verwendet, die über ein gültiges Token für den Zugriff verfügt, wird das Tunnel-VPN pro App automatisch verwendet. Der TunnelOnly-Modus wird für iOS/iPadOS unterstützt und deaktiviert die Defender-Funktionalität, sodass nur die Tunnelfunktionen verbleiben.

- Manuelle Verbindungen mit dem Tunnel, wenn ein Benutzer das VPN startet und Verbinden auswählt.

- Bedarfsgesteuerte VPN-Regeln, die die Verwendung des VPN zulassen, wenn Bedingungen für spezifische FQDNs (vollqualifizierte Domänennamen) oder IP-Adressen erfüllt sind (iOS/iPadOS)

- Proxyunterstützung (iOS/iPadOS, Android 10 und höher)

Zu den Serverkonfigurationen gehört Folgendes:

- IP-Adressbereich: Die IP-Adressen, die Geräten zugewiesen werden, die eine Verbindung mit einer Microsoft Tunnel-Instanz herstellen.

- DNS-Server: Der DNS-Server, den Geräte verwenden sollten, wenn sie eine Verbindung mit dem Server herstellen.

- DNS-Suffixsuche.

- Regeln für Split Tunneling: Insgesamt bis zu 500 Regeln, die für Einschluss- und Ausschlussrouten verwendet werden. Wenn Sie z. B. 300 Einschlussregeln erstellen, können Sie bis zu 200 Ausschlussregeln nutzen.

- Port: Der Port, an dem Microsoft Tunnel Gateway lauscht.

Die Sitekonfiguration umfasst Folgendes:

- Eine öffentliche IP-Adresse oder einen FQDN als Verbindungspunkt für Geräte, die den Tunnel verwenden. Diese Adresse kann für einen einzelnen Server gelten oder die IP-Adresse oder der FQDN eines Lastenausgleichsservers sein.

- Die Serverkonfiguration, die auf jeden Server in der Site angewendet wird.

Sie weisen einer Site einen Server zu, wenn Sie die Tunnelsoftware auf dem Linux-Server installieren. Bei der Installation wird ein Skript verwendet, das Sie aus Admin Center herunterladen können. Nach dem Starten des Skripts werden Sie aufgefordert, die Vorgänge für Ihre Umgebung zu konfigurieren. Dazu gehört auch die Angabe der Site, der der Server beitreten soll.

Um Microsoft Tunnel verwenden zu können, müssen Geräte die Microsoft Defender für Endpunkt-App installieren. Sie rufen die anwendbare App aus den iOS/iPadOS- oder Android-App-Stores ab und stellen sie für Benutzer bereit.

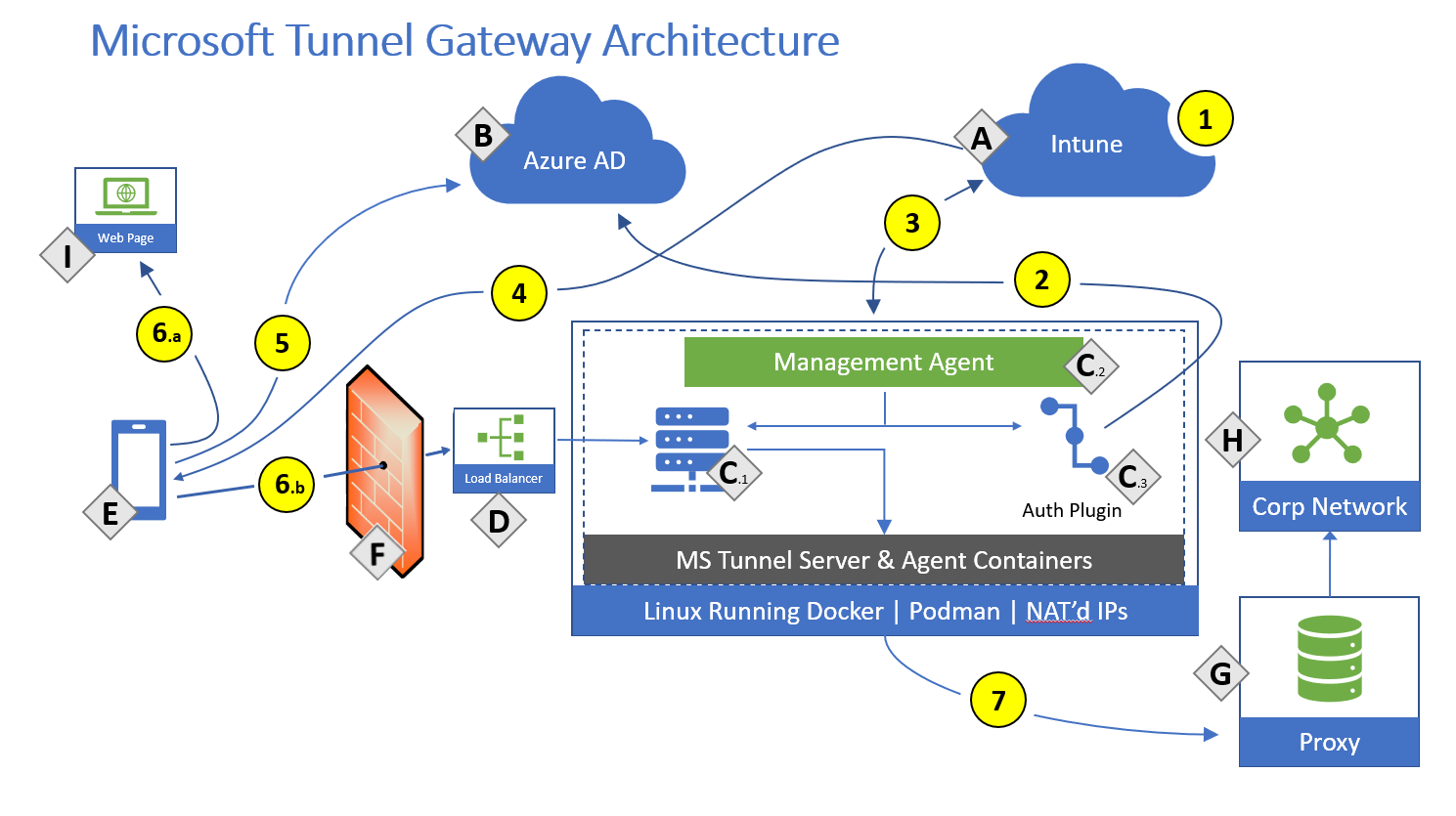

Architektur

Microsoft Tunnel Gateway wird in Containern ausgeführt, die auf Linux-Servern ausgeführt werden.

Komponenten:

- A: Microsoft Intune.

- B: Microsoft Entra ID.

-

C: Linux-Server mit Podman oder Docker CE (Weitere Informationen dazu, welche Versionen Podman oder Docker erfordern, finden Sie in den Anforderungen für Linux-Server).

- C.1: Microsoft Tunnel-Gateway

- C.2: Verwaltungs-Agent

- C.3 – Authentifizierungs-Plug-In – Autorisierungs-Plug-In, das sich bei Microsoft Entra authentifiziert.

- D: öffentliche IP-Adresse oder der vollqualifizierte Domänenname der Microsoft Tunnel-Instanz, die einen Lastenausgleich darstellen kann

- E – Registriertes Gerät für die Verwaltung mobiler Geräte (Mobile Device Management, MDM) oder ein nicht registriertes mobiles Gerät, das Tunnel for Mobile Application Management verwendet.

- F: Firewall

- G: Interner Proxyserver (optional).

- H: Unternehmensnetzwerk.

- I: Öffentliches Internet.

Aktionen:

- 1: Intune-Administrator konfiguriert Serverkonfigurationen und Sites, Serverkonfigurationen werden Sites zugeordnet.

- 2 – Der Intune-Administrator installiert Microsoft Tunnel Gateway, und das Authentifizierungs-Plug-In authentifiziert Microsoft Tunnel Gateway bei Microsoft Entra. Der Microsoft Tunnel Gateway-Server wird einer Site zugewiesen.

- 3: Verwaltungs-Agent kommuniziert mit Intune, um Ihre Serverkonfigurationsrichtlinien abzurufen und Telemetrieprotokolle an Intune zu senden.

- 4 – Der Intune-Administrator erstellt und stellt VPN-Profile und die Defender-App auf Geräten bereit.

- 5 : Das Gerät authentifiziert sich bei Microsoft Entra. Richtlinien für bedingten Zugriff werden ausgewertet.

-

6: Mit Split Tunnel:

- 6.a: Ein Teil des Datenverkehrs wird direkt an das öffentliche Internet weitergeleitet.

- 6.b: Ein Teil des Datenverkehrs wird an Ihre öffentliche IP-Adresse für den Tunnel weitergeleitet. Der VPN-Kanal verwendet TCP, TLS, UDP und DTLS über Port 443. Für diesen Datenverkehr müssen eingehende und ausgehende Firewallports geöffnet sein.

- 7 – Der Tunnel leitet Datenverkehr an Ihren internen Proxy (optional) und/oder Ihr Unternehmensnetzwerk weiter. IT-Administratoren müssen sicherstellen, dass der Datenverkehr von der internen Schnittstelle des Tunnel Gateway-Servers erfolgreich an die interne Unternehmensressource (IP-Adressbereiche und Ports) weitergeleitet werden kann.

Hinweis

Tunnel Gateway verwaltet zwei Kanäle mit dem Client. Ein Steuerkanal wird über TCP und TLS eingerichtet. Dieser dient auch als Backup-Datenkanal. Anschließend wird versucht, einen UDP-Kanal mit DTLS (Datagram TLS, einer Implementierung von TLS über UDP) einzurichten, der als Hauptdatenkanal dient. Wenn der UDP-Kanal nicht aufgebaut werden kann oder vorübergehend nicht verfügbar ist, wird der Backup-Kanal über TCP/TLS verwendet. Standardmäßig wird Port 443 sowohl für TCP als auch für UDP verwendet, dies kann jedoch über die Intune Serverkonfiguration – Serverport-Einstellungangepasst werden. Wenn Sie den Standardport (443) ändern, stellen Sie sicher, dass Ihre Firewallregeln für eingehenden Datenverkehr an den benutzerdefinierten Port angepasst werden.

Die zugewiesenen Client-IP-Adressen (die Einstellung des IP-Adressbereich in einer Serverkonfiguration für Tunnel) sind für andere Geräte im Netzwerk nicht sichtbar. Microsoft Tunnel Gateway verwendet Port-Addressübersetzung (PAT). PAT ist eine Art der Netzwerkadressübersetzung (Network Address Translation, NAT), bei der mehrere private IP-Adressen aus der Serverkonfiguration mithilfe von Ports einer einzelnen IP (n:1) zugeordnet werden. Der Clientdatenverkehr hat die Quellen-IP-Adresse des Linux-Serverhosts.

Unterbrechung und Inspektion:

Viele Unternehmensnetzwerke erzwingen Netzwerksicherheit für Internetdatenverkehr mithilfe von Technologien wie Proxyservern, Firewalls, SSL-Unterbrechung und -Inspektion, umfassender Paketüberprüfung (Deep Packet Inspection, DPI) und Systemen zur Verhinderung von Datenverlust. Diese Technologien mindern die Risiken für allgemeine Internetanforderungen, können aber die Leistung, Skalierbarkeit und die Qualität der Endbenutzererfahrung erheblich verringern, wenn sie auf Microsoft Tunnel Gateway- und Intune-Dienstendpunkte angewendet werden.

In den folgenden Informationen wird beschrieben, wo Unterbrechungen und Überprüfungen nicht unterstützt werden. Verweise beziehen sich auf das Architekturdiagramm aus dem vorherigen Abschnitt.

„Unterbrechung und Inspektion“ wird in den folgenden Bereichen nicht unterstützt:

- Das Tunnelgateway unterstützt keine SSL-Unterbrechungen und -Überprüfungen, TLS-Unterbrechungen und -Überprüfungen oder umfassende Paketüberprüfungen für Clientverbindungen.

- Die Verwendung von Firewalls, Proxys, Lastenausgleichsmodulen oder einer technologie, die die Clientsitzungen beendet und überprüft, die in das Tunnelgateway eingehen, wird nicht unterstützt und führt zu Fehlern bei Clientverbindungen. (Siehe F, D und C im Architekturdiagramm).

- Wenn Tunnel Gateway einen ausgehenden Proxy für den Internetzugriff verwendet, kann der Proxyserver keine Unterbrechungen und Überprüfungen durchführen. Dies liegt daran, dass der Tunnelgateway-Verwaltungs-Agent beim Herstellen einer Verbindung mit Intune die gegenseitige TLS-Authentifizierung verwendet (siehe 3 im Architekturdiagramm). Wenn „Unterbrechung und Inspektion“ auf dem Proxyserver aktiviert ist, müssen Netzwerkadministratoren, die den Proxyserver verwalten, diesen Intune-Endpunkten die IP-Adresse des Tunnel Gateway-Servers sowie den vollqualifizierten Domänennamen (FQDN) hinzufügen.

Weitere Details:

Bedingter Zugriff erfolgt im VPN-Client und basiert auf der Cloud-App Microsoft Tunnel Gateway. Nicht kompatible Geräte erhalten kein Zugriffstoken von Microsoft Entra ID und können nicht auf den VPN-Server zugreifen. Weitere Informationen zum Verwenden von bedingtem Zugriff mit Microsoft Tunnel finden Sie unter Verwenden von bedingtem Zugriff mit Microsoft Tunnel.

Der Verwaltungs-Agent wird für Microsoft Entra ID mithilfe von Azure-App-ID/geheimen Schlüsseln autorisiert.