Tutorial: Schützen von Exchange Online-E-Mails auf verwalteten Geräten mit Microsoft Intune

In diesem Tutorial wird veranschaulicht, wie Sie Microsoft-Gerätekonformitätsrichtlinien mit der Microsoft Entra-Richtlinie für bedingten Zugriff verwenden, um iOS-Geräten den Zugriff auf Exchange nur zu ermöglichen, wenn sie von Intune verwaltet werden und eine genehmigte E-Mail-App verwenden.

In diesem Lernprogramm lernen Sie:

- Erstellen Sie eine Intune iOS-Gerätekonformitätsrichtlinie, um die Bedingungen festzulegen, die ein Gerät erfüllen muss, um als konform eingestuft zu werden.

- Erstellen Sie eine Microsoft Entra-Richtlinie für bedingten Zugriff, die erfordert, dass iOS-Geräte sich bei Intune registrieren, Intune-Richtlinien einhalten und die genehmigte mobile Outlook-App für den Zugriff auf Exchange Online-E-Mails verwenden müssen.

Voraussetzungen

Für dieses Tutorial empfehlen wir die Verwendung von Nichtproduktionstestabonnements.

Testabonnements helfen Ihnen, die Auswirkungen auf eine Produktionsumgebung mit falschen Konfigurationen während dieses Tutorials zu vermeiden. Testversionen ermöglichen es uns auch, nur das Konto zu verwenden, das Sie beim Erstellen des Testabonnements erstellt haben, um Intune zu konfigurieren und zu verwalten, da es über Berechtigungen zum Ausführen der einzelnen Aufgaben für dieses Tutorial verfügt. Die Verwendung dieses Kontos entfällt die Notwendigkeit, im Rahmen des Tutorials Administratorkonten zu erstellen und zu verwalten.

Für dieses Tutorial ist ein Testmandant mit den folgenden Abonnements erforderlich:

- Microsoft Intune Plan 1-Abonnement (Registrieren für ein kostenloses Testkonto)

- Microsoft Entra ID P1 (kostenlose Testversion)

- Microsoft 365-Apps für Unternehmen-Abonnement, das Exchange Server (kostenlose Testversion) umfasst

Anmelden bei Intune

Melden Sie sich für dieses Tutorial beim Microsoft Intune Admin Center mit dem Konto an, das bei der Registrierung für das Intune-Testabonnement erstellt wurde. Sie verwenden dieses Konto weiterhin, um sich während dieses Tutorials beim Admin Center anzumelden.

Erstellen eines E-Mail-Geräteprofils

In diesem Tutorial müssen Sie ein E-Mail-Profil für iOS-/iPadOS-Geräte erstellen. Befolgen Sie dazu die Anleitung in Schritt 11 – Erstellen eines Geräteprofils im Bereich Intune-Aufgaben testen der Intune-Dokumentation. Das E-Mail-Profil wird verwendet, damit iOS-/iPad-Geräte geschäftliche E-Mails verwenden müssen.

Wenn Sie das E-Mail-Profil erstellen, weisen Sie das Profil derselben Gerätegruppe zu, die Sie später für die Gerätekonformitätsrichtlinie und die Richtlinien für bedingten Zugriff verwenden, die Sie in den nachfolgenden Schritten dieses Tutorials erstellen.

Nachdem Sie das E-Mail-Profil erstellt haben, kehren Sie hierher zurück, um fortzufahren.

Erstellen der iOS-Gerätekonformitätsrichtlinie

Richten Sie eine Intune-Gerätekonformitätsrichtlinie ein, um die Bedingungen festzulegen, die ein Gerät erfüllen muss, um als konform angesehen zu werden. In diesem Tutorial erstellen wir eine Gerätekonformitätsrichtlinie für iOS-Geräte. Konformitätsrichtlinien sind plattformspezifisch, weshalb Sie eine separate Konformitätsrichtlinie für jede Geräteplattform benötigen, die Sie auswerten möchten.

Melden Sie sich beim Microsoft Intune Admin Center an.

Wählen SieGerätekonformität> aus.

Wählen Sie auf der Registerkarte Richtlinien die Option Richtlinie erstellen aus.

Wählen Sie auf der Seite Richtlinie erstellen unter Plattformdie Option iOS/iPadOS aus. Wählen Sie Erstellen aus, um den Vorgang fortzusetzen.

Geben Sie auf der Registerkarte Grundlagen die folgenden Eigenschaften ein:

- Name: Geben Sie einen aussagekräftigen Namen für das neue Profil ein. Geben Sie in diesem Beispiel test (Test der iOS-Konformitätsrichtlinie) ein.

- Beschreibung: Optional: Geben Sie den iOS-Konformitätsrichtlinientest ein.

Wählen Sie Weiter aus, um fortzufahren.

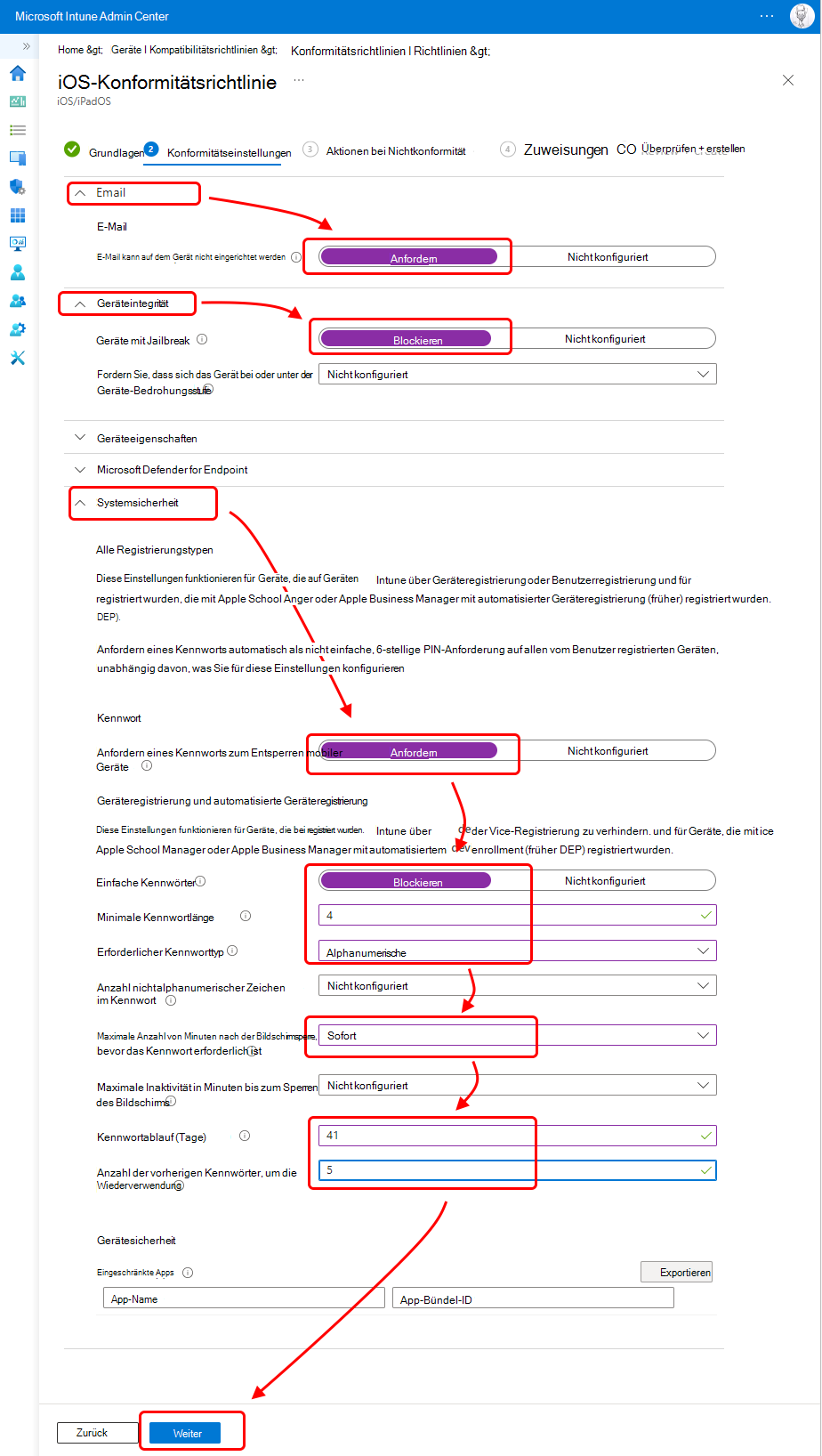

Auf der Registerkarte Kompatibilitätseinstellungen :

Erweitern Sie E-Mail, und legen Sie dann E-Mail kann auf dem Gerät nicht eingerichtet werden auf Erforderlich fest.

Erweitern Sie Geräteintegrität, und legen Sie Geräte mit Jailbreak auf Blockieren fest.

Erweitern Sie Systemsicherheit, und konfigurieren Sie die folgenden Einstellungen:

- Anfordern eines Kennworts zum Entsperren mobiler Geräte für Erforderlich

- Einfache Kennwörter, die blockiert werden sollen

- Minimale Kennwortlänge bis 4

Tipp

Standardwerte, die ausgegraut und kursiv sind, stellen nur Empfehlungen dar. Sie müssen Empfehlungswerte ersetzen, um Einstellungen zu konfigurieren.

- Erforderlicher Kennworttyp für alphanumerisch

- Maximale Anzahl von Minuten nach der Bildschirmsperre, bevor das Kennwort sofort benötigt wird

- Kennwortablauf (Tage) bis 41

- Anzahl vorheriger Kennwörter, um die Wiederverwendung zu verhindern, bis 5

Klicken Sie auf Weiter, um den Vorgang fortzusetzen.

Wählen Sie Weiter aus, um Aktionen bei Nichtkonformität zu überspringen.

Wählen Sie auf der Registerkarte Zuweisungen für Eingeschlossene Gruppendie Option Alle Geräte hinzufügen aus, oder wählen Sie eine Gruppe aus, die nur die Geräte enthält, die diese Richtlinie erhalten sollen. Achten Sie darauf, die gleiche Zuweisung wie für das E-Mail-Geräteprofil zu verwenden.

Wählen Sie Weiter aus, um fortzufahren.

Überprüfen Sie auf der Registerkarte Überprüfen + erstellen Ihre Einstellungen. Wenn Sie auf Erstellen klicken, werden die Änderungen gespeichert, und das Profil wird zugewiesen.

Erstellen der Richtlinie für bedingten Zugriff

Verwenden Sie als Nächstes das Microsoft Intune Admin Center, um eine Richtlinie für bedingten Zugriff zu erstellen. Sie integrieren den bedingten Zugriff in Intune , um die Geräte und Apps zu steuern, die eine Verbindung mit E-Mails und Ressourcen Ihrer Organisation herstellen können.

Die Richtlinie für bedingten Zugriff führt Folgendes aus:

- Geräte, auf denen eine beliebige Plattform ausgeführt wird, müssen sich bei Intune registrieren und Ihre Intune-Konformitätsrichtlinie einhalten, bevor diese Geräte für den Zugriff auf Exchange Online verwendet werden können.

- Geräte müssen die Outlook-App für den E-Mail-Zugriff verwenden.

Richtlinien für bedingten Zugriff können entweder im Microsoft Entra Admin Center oder im Microsoft Intune Admin Center konfiguriert werden. Da wir uns bereits im Admin Center befindet, können wir die Richtlinie hier erstellen.

Melden Sie sich beim Microsoft Intune Admin Center an.

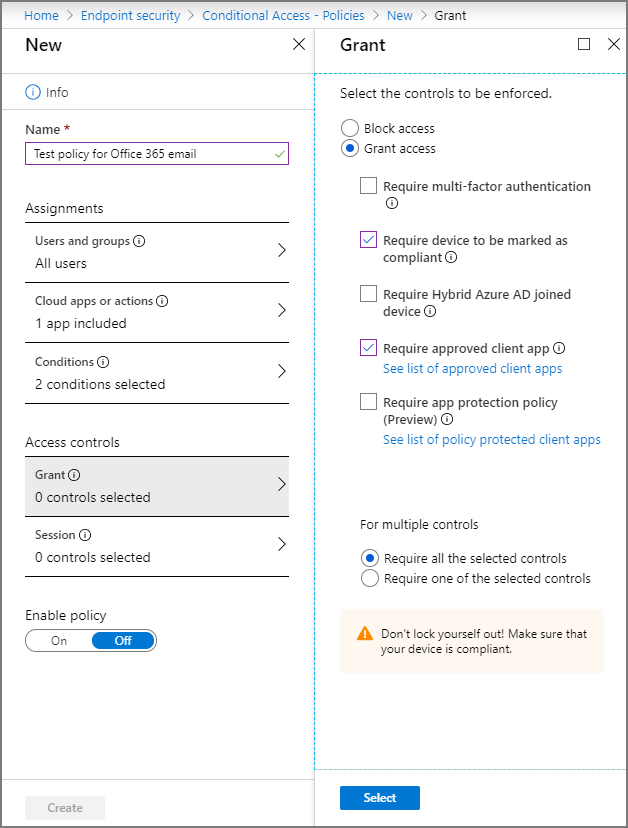

Wählen Sie Endpunktsicherheit>Bedingter Zugriff>Neue Richtlinie erstellen aus.

Geben Sie unter NameTestrichtlinie für Microsoft 365-E-Mail ein.

Wählen Sie unter Zuweisungen für Benutzerdie Option 0 Benutzer und Gruppen ausgewählt aus. Wählen Sie auf der Registerkarte Einschließen die Option Alle Benutzer aus. Der Wert für Benutzer wird auf Alle Benutzer aktualisiert.

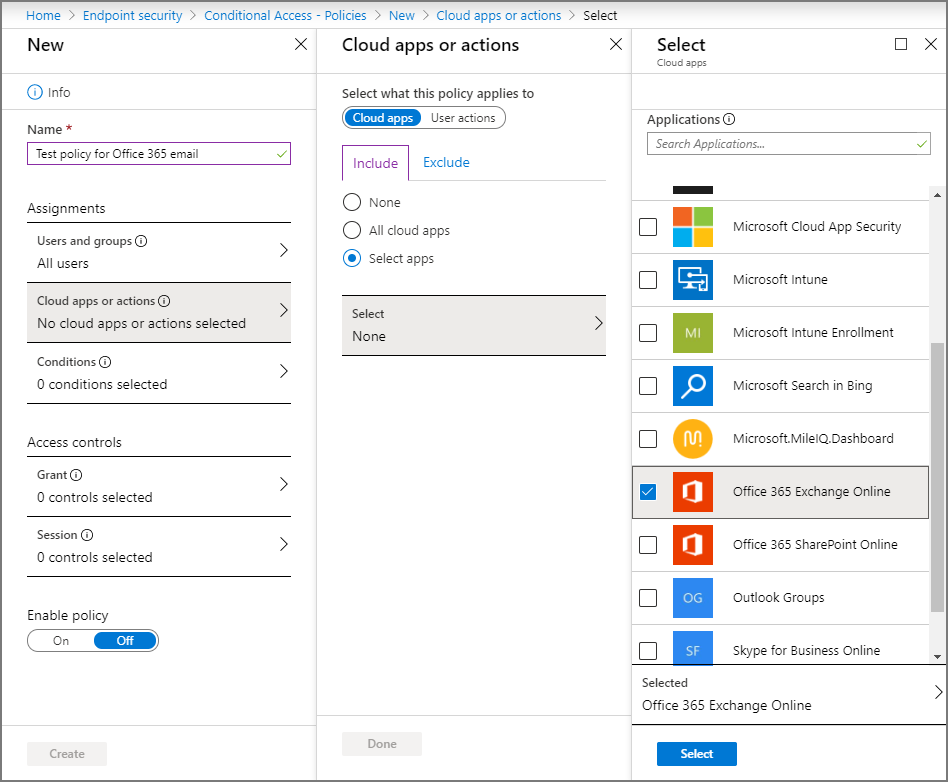

Wählen Sie auch unter Zuweisungendie Option Zielressourcen aus. Wählen Sie für die Dropdownliste Auswählen, auf was diese Richtlinie angewendet wird die Option Cloud-Apps aus.

Da wir microsoft 365 Exchange Online-E-Mails schützen möchten, wählen Sie als Nächstes diese App aus, indem Sie die folgenden Schritte ausführen:

- Klicken Sie auf der Registerkarte Einschließen auf Apps auswählen.

- Wählen Sie für die Kategorie Auswählen die Option Keine aus, um den Bereich Auswählen mit der zugehörigen Anwendungsliste zu öffnen.

- Aktivieren Sie in der Anwendungsliste das Kontrollkästchen für Office 365 Exchange Online, und wählen Sie dann Auswählen aus.

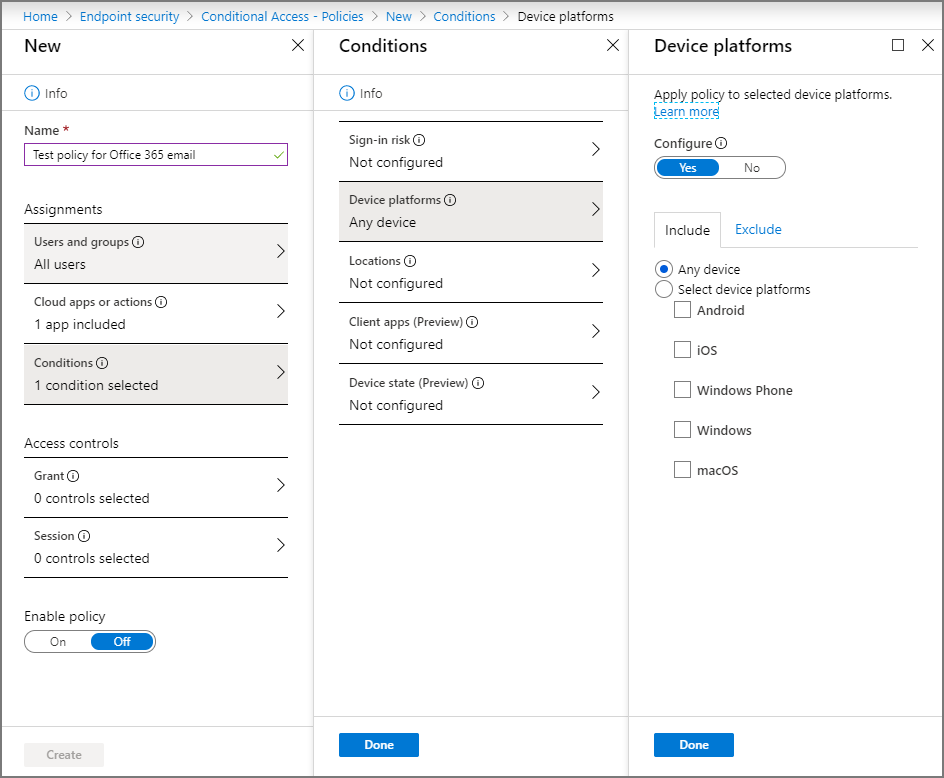

Wählen Sie auch unter Zuweisungendie Option Bedingungen>Geräteplattformen aus, um den Bereich Geräteplattformen zu öffnen.

- Legen Sie Konfigurieren auf Ja fest.

- Wählen Sie auf der Registerkarte Einschließen die Option Jedes Gerät und dann Fertig aus.

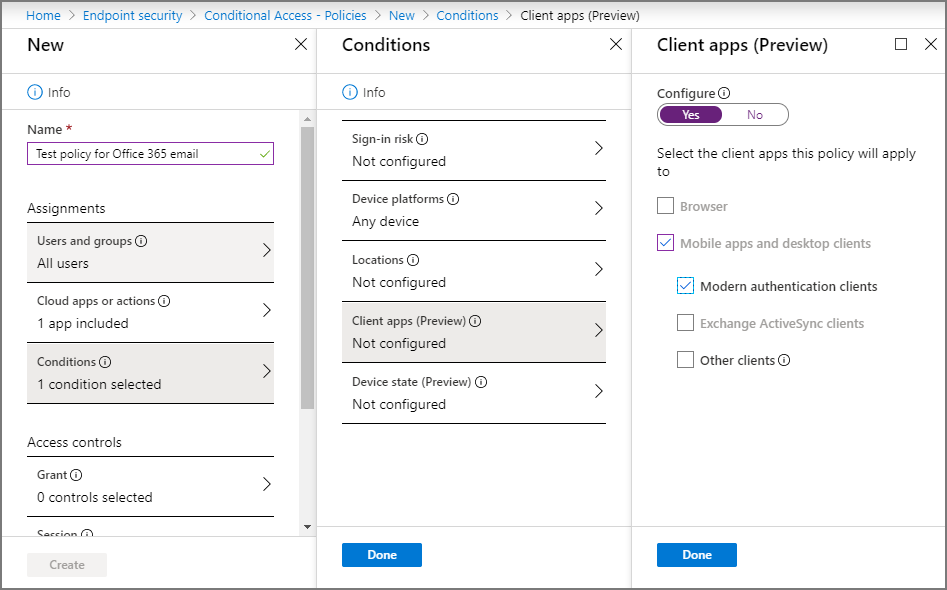

Wählen Sie erneut unter Zuweisungen die Option Bedingungen>Client-Apps aus.

Legen Sie Konfigurieren auf Ja fest.

Wählen Sie für dieses Tutorial Mobile Apps und Desktopclients aus, die teil der modernen Authentifizierungsclients sind (die sich auf Apps wie Outlook für iOS und Outlook für Android beziehen). Deaktivieren Sie alle anderen Kontrollkästchen.

Klicken Sie auf Fertig und dann erneut auf Fertig.

Klicken Sie unter Zugriffssteuerungen auf Gewähren.

Klicken Sie im Bereich Gewähren auf Zugriff gewähren.

Klicken Sie auf Markieren des Geräts als konform erforderlich.

Klicken Sie auf Genehmigte Client-App erforderlich.

Klicken Sie unter Für mehrere Steuerelemente auf Alle ausgewählten Kontrollen anfordern. Durch diese Einstellung wird sichergestellt, dass beide Anforderungen, die Sie ausgewählt haben, erzwungen werden, wenn ein Gerät versucht, auf E-Mails zuzugreifen.

Klicken Sie auf Auswählen.

Klicken Sie unter Richtlinie aktivieren auf Ein.

Wählen Sie Erstellen aus, um Ihre Änderungen zu speichern. Das Profil wird zugewiesen.

Probieren Sie es aus

Mit den von Ihnen erstellten Richtlinien muss jedes iOS-Gerät, das versucht, sich bei Microsoft 365-E-Mail anzumelden, bei Intune registrieren und die mobile Outlook-App für iOS/iPadOS verwenden. Um dieses Szenario auf iOS-Geräten zu testen, melden Sie sich bei Exchange Online mit den Anmeldeinformationen für einen Benutzer auf Ihrem Testmandanten an. Sie werden aufgefordert, das Gerät zu registrieren und die mobile Outlook-App zu installieren.

Um dies auf einem iPhone zu testen, navigieren Sie zu Einstellungen>Kennwörter & Konten>Konto hinzufügen>Exchange.

Geben Sie die E-Mail-Adresse für einen Benutzer auf Ihrem Testmandanten ein, und klicken Sie dann auf Weiter.

Klicken Sie auf Anmelden.

Geben Sie das Kennwort des Testbenutzers ein, und klicken Sie auf Anmelden.

Eine Meldung wird angezeigt, die besagt, dass Ihr Gerät für den Zugriff auf die Ressource zusammen mit einer Option zur Registrierung verwaltet werden muss.

Ressourcen bereinigen

Wenn die Testrichtlinien nicht mehr benötigt werden, können Sie diese entfernen.

Melden Sie sich beim Microsoft Intune Admin Center an.

Wählen SieGerätekonformität> aus.

Wählen Sie in der Liste Richtlinienname das Kontextmenü (...) für Ihre Testrichtlinie und dann Löschen aus. Wählen Sie zum Bestätigen OK aus.

Wählen SieEndpunktsicherheitsrichtlinien>für bedingten Zugriff aus>.

Wählen Sie in der Liste Richtlinienname das Kontextmenü (...) für Ihre Testrichtlinie und dann Löschen aus. Wählen Sie zum Bestätigen Ja aus.

Nächste Schritte

In diesem Tutorial haben Sie Richtlinien erstellt, die für den Zugriff auf den Exchange Online-E-Mail-Dienst von iOS-Geräten verlangen, sich bei Intune zu registrieren und die Outlook-App zu verwenden. Weitere Informationen zur Verwendung von Intune mit bedingtem Zugriff zum Schutz anderer Apps und Dienste (z. B. Exchange ActiveSync-Clients für Microsoft 365 Exchange Online) finden Sie im Artikel Erfahren Sie mehr zum bedingten Zugriff und Intune.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für