Sicherheitsdomäne: Betriebssicherheit

Die Domäne für die betriebsbezogene Sicherheit stellt sicher, dass ISVs eine reihe von Sicherheitsminderungstechniken gegen eine Vielzahl von Bedrohungen implementieren, denen Bedrohungsakteure gegenüberstehen. Dies ist darauf ausgelegt, die Betriebsumgebung und Softwareentwicklungsprozesse zu schützen, um sichere Umgebungen zu erstellen.

Bewusstseinsschulung

Sicherheitsbewusstseinsschulungen sind für Organisationen wichtig, da sie dazu beiträgt, die Risiken zu minimieren, die sich aus menschlichen Fehlern ergeben, die an mehr als 90 % der Sicherheitsverletzungen beteiligt sind. Es hilft Mitarbeitern, die Bedeutung von Sicherheitsmaßnahmen und -verfahren zu verstehen. Wenn Schulungen zum Sicherheitsbewusstsein angeboten werden, verstärkt dies die Bedeutung einer sicherheitsbewussten Kultur, in der Benutzer wissen, wie sie potenzielle Bedrohungen erkennen und darauf reagieren können. Ein effektives Schulungsprogramm für Sicherheitsbewusstsein sollte Inhalte umfassen, die eine Vielzahl von Themen und Bedrohungen umfassen, mit denen Benutzer konfrontiert sein könnten, z. B. Social Engineering, Kennwortverwaltung, Datenschutz und physische Sicherheit.

Steuerelement Nr. 1

Weisen Sie folgendes nach:

Die Organisation bietet etablierte Schulungen zum Sicherheitsbewusstsein für Benutzer von Informationssystem (einschließlich Managern, leitenden Führungskräften und Auftragnehmern):

Im Rahmen der Erstschulung für neue Benutzer.

Wenn dies durch Änderungen des Informationssystems erforderlich ist.

Durch die Organisation definierte Häufigkeit von Bewusstseinsschulungen.

Dokumentiert und überwacht aktivitäten einzelner Informationssystem security awareness und speichert individuelle Trainingsdatensätze über eine durch die Organisation definierte Häufigkeit.

Absicht: Schulung für neue Benutzer

Dieser Unterpunkt konzentriert sich auf die Einrichtung eines obligatorischen Sicherheitsbewusstseinsschulungsprogramms für alle Mitarbeiter und für neue Mitarbeiter, die der Organisation beitreten, unabhängig von ihrer Rolle. Dies schließt Manager, Leitende Führungskräfte und Auftragnehmer ein. Das Sicherheitsbewusstseinsprogramm sollte einen umfassenden Lehrplan umfassen, der grundlegendes Wissen über die Informationssicherheitsprotokolle, Richtlinien und bewährten Methoden der Organisation vermittelt, um sicherzustellen, dass alle Mitglieder der Organisation an einem einheitlichen Satz von Sicherheitsstandards ausgerichtet sind und eine resiliente Informationssicherheitsumgebung schaffen.

Richtlinien: Schulung für neue Benutzer

Die meisten Organisationen verwenden eine Kombination aus plattformbasierten Schulungen zum Sicherheitsbewusstsein und administrativer Dokumentation wie Richtliniendokumentation und Datensätzen, um den Abschluss der Schulung für alle Mitarbeiter in der gesamten Organisation nachzuverfolgen. Die vorgelegten Nachweise müssen zeigen, dass die Mitarbeiter die Schulung abgeschlossen haben, und dies sollte durch unterstützende Richtlinien/Verfahren gesichert werden, die die Anforderung des Sicherheitsbewusstseins darstellen.

Beispielbeweis: Schulung für neue Benutzer

Der folgende Screenshot zeigt die Confluence-Plattform, die verwendet wird, um das Onboarding neuer Mitarbeiter nachzuverfolgen. Für den neuen Mitarbeiter wurde ein JIRA-Ticket mit seiner Zuweisung, Rolle, Abteilung usw. erhoben. Mit dem neuen Starterprozess wurde die Security Awareness-Schulung ausgewählt und dem Mitarbeiter zugewiesen, das bis zum Fälligkeitsdatum des 28. Februar 2023 abgeschlossen werden muss.

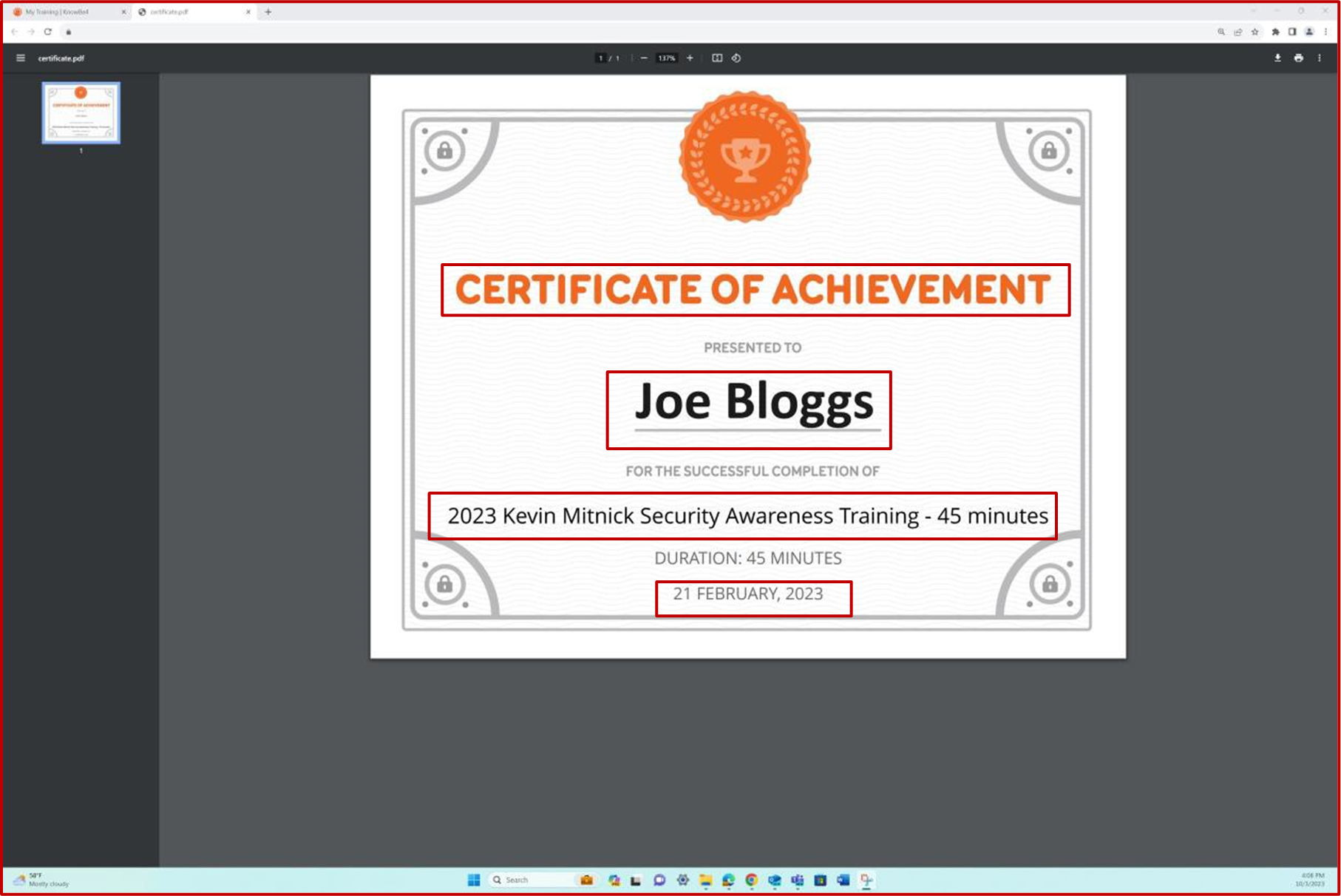

Der Screenshot zeigt das Von Knowb4 generierte Abschlusszertifikat nach erfolgreichem Abschluss der Schulung zum Sicherheitsbewusstsein durch den Mitarbeiter. Das Fertigstellungsdatum ist der 21. Februar 2023, der innerhalb des zugewiesenen Zeitraums liegt.

Absicht: Änderungen am Informationssystem.

Das Ziel dieses Unterpunkts besteht darin, sicherzustellen, dass ein adaptives Sicherheitsbewusstseinstraining initiiert wird, wenn es wesentliche Änderungen an den Informationssystemen der Organisation gibt. Die Änderungen können aufgrund von Softwareupdates, Architekturänderungen oder neuen gesetzlichen Anforderungen auftreten. Die aktualisierte Schulung stellt sicher, dass alle Mitarbeiter über die neuen Änderungen und die daraus resultierenden Auswirkungen auf Sicherheitsmaßnahmen informiert werden, sodass sie ihre Handlungen und Entscheidungen entsprechend anpassen können. Dieser proaktive Ansatz ist von entscheidender Bedeutung für den Schutz der digitalen Ressourcen der Organisation vor Sicherheitsrisiken, die durch Systemänderungen entstehen können.

Richtlinien: Änderungen am Informationssystem.

Die meisten Organisationen nutzen eine Kombination aus plattformbasierten Schulungen zum Sicherheitsbewusstsein und administrativer Dokumentation wie Richtliniendokumentation und Datensätzen, um den Abschluss der Schulung für alle Mitarbeiter nachzuverfolgen. Die vorgelegten Nachweise müssen zeigen, dass verschiedene Mitarbeiter die Schulung basierend auf verschiedenen Änderungen an den Systemen der Organisation abgeschlossen haben.

Beispielbeweis: Änderungen des Informationssystems.

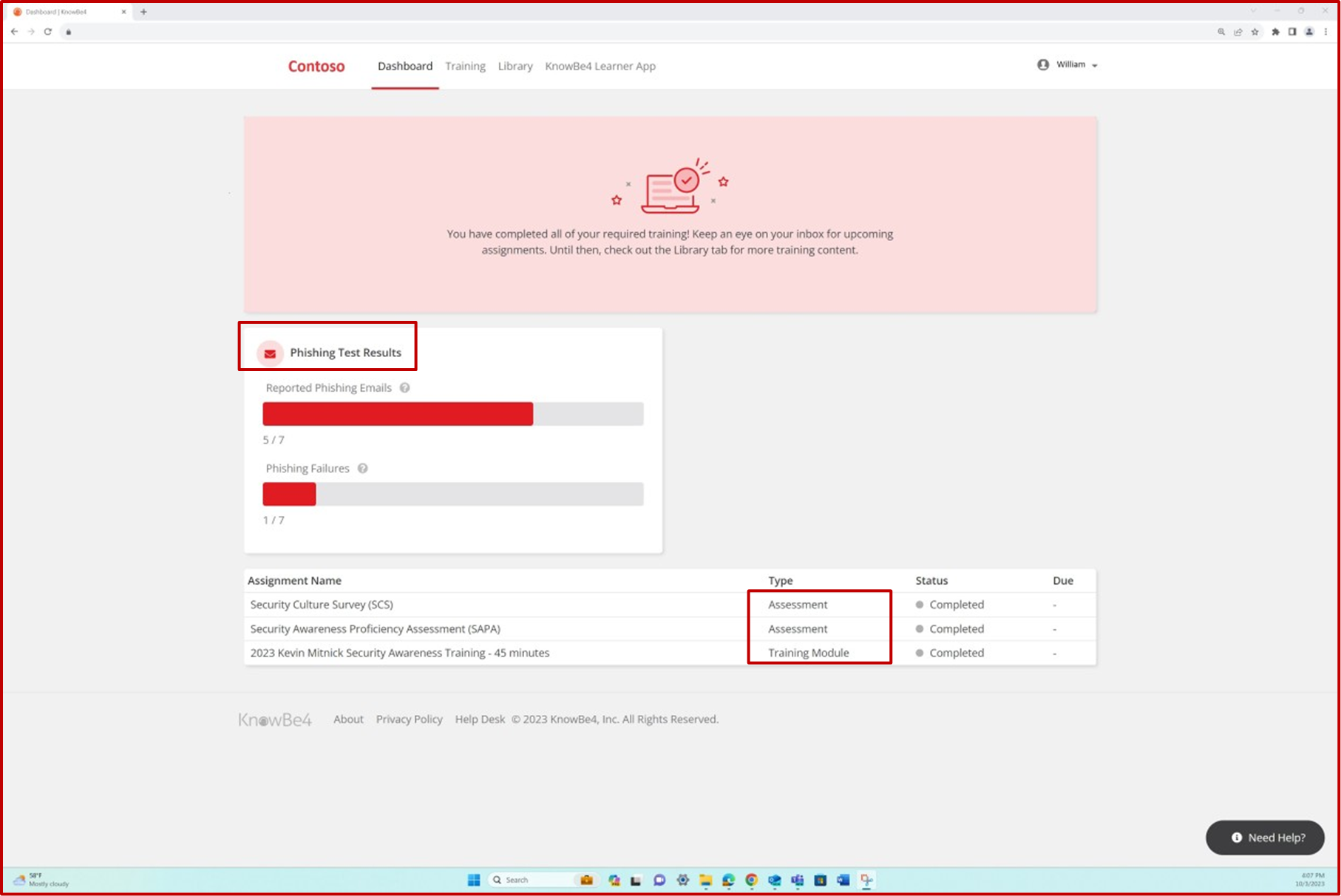

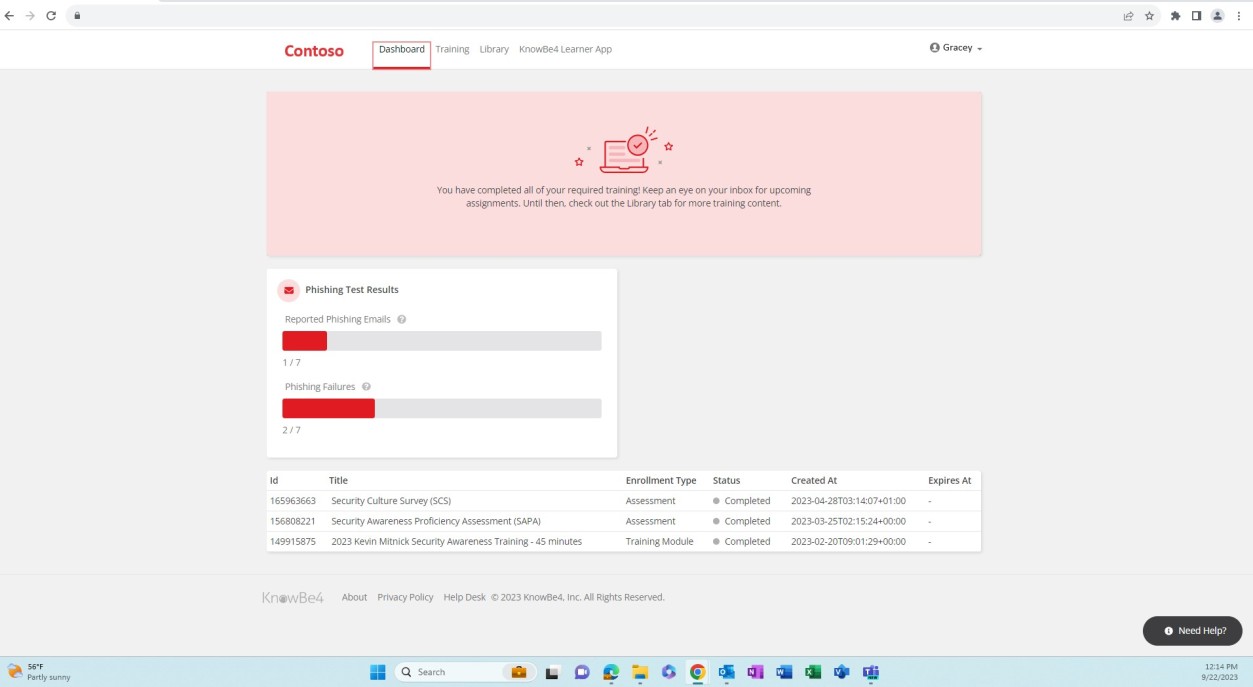

Die nächsten Screenshots zeigen die Zuweisung von Security Awareness-Schulungen zu verschiedenen Mitarbeitern und zeigen, dass Phishing-Simulationen stattfinden.

Die Plattform wird verwendet, um neues Training zuzuweisen, wenn eine Systemänderung eintritt oder ein Test fehlgeschlagen ist.

Absicht: Häufigkeit des Bewusstseinstrainings.

Ziel dieses Unterpunkts ist die Definition einer organisationsspezifischen Häufigkeit für regelmäßige Schulungen zum Sicherheitsbewusstsein. Dies kann jährlich, halbjährlicher oder in einem anderen von der Organisation festgelegten Intervall geplant werden. Durch die Festlegung einer Häufigkeit stellt die Organisation sicher, dass Benutzer regelmäßig über die sich entwickelnde Bedrohungslandschaft sowie über neue Schutzmaßnahmen und Richtlinien informiert werden. Dieser Ansatz kann dazu beitragen, ein hohes Maß an Sicherheitsbewusstsein bei allen Benutzern aufrechtzuerhalten und frühere Schulungskomponenten zu stärken.

Richtlinien: Häufigkeit des Bewusstseinstrainings.

Die meisten Organisationen verfügen über eine administrative Dokumentation und/oder eine technische Lösung, um die Anforderung und das Verfahren für Schulungen zum Sicherheitsbewusstsein zu skizzieren/umzusetzen sowie die Häufigkeit der Schulung zu definieren. Die vorgelegten Nachweise sollten den Abschluss verschiedener Bewusstseinsschulungen innerhalb des definierten Zeitraums belegen und dass ein von Ihrer Organisation definierter Zeitraum vorhanden ist.

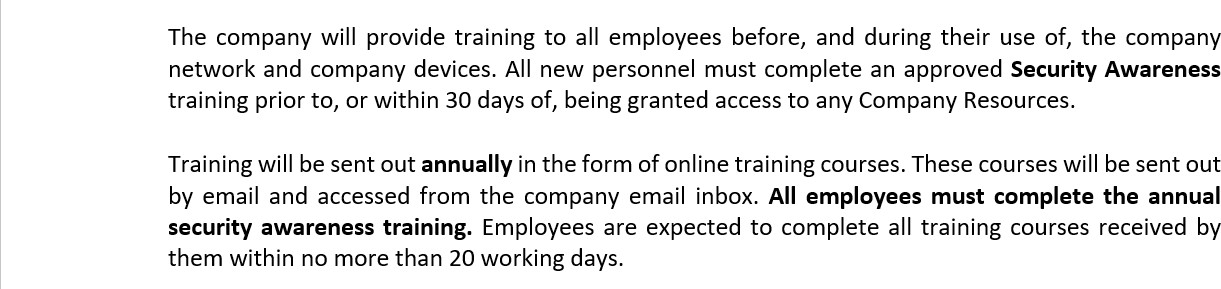

Beispielbeweis: Häufigkeit des Bewusstseinstrainings.

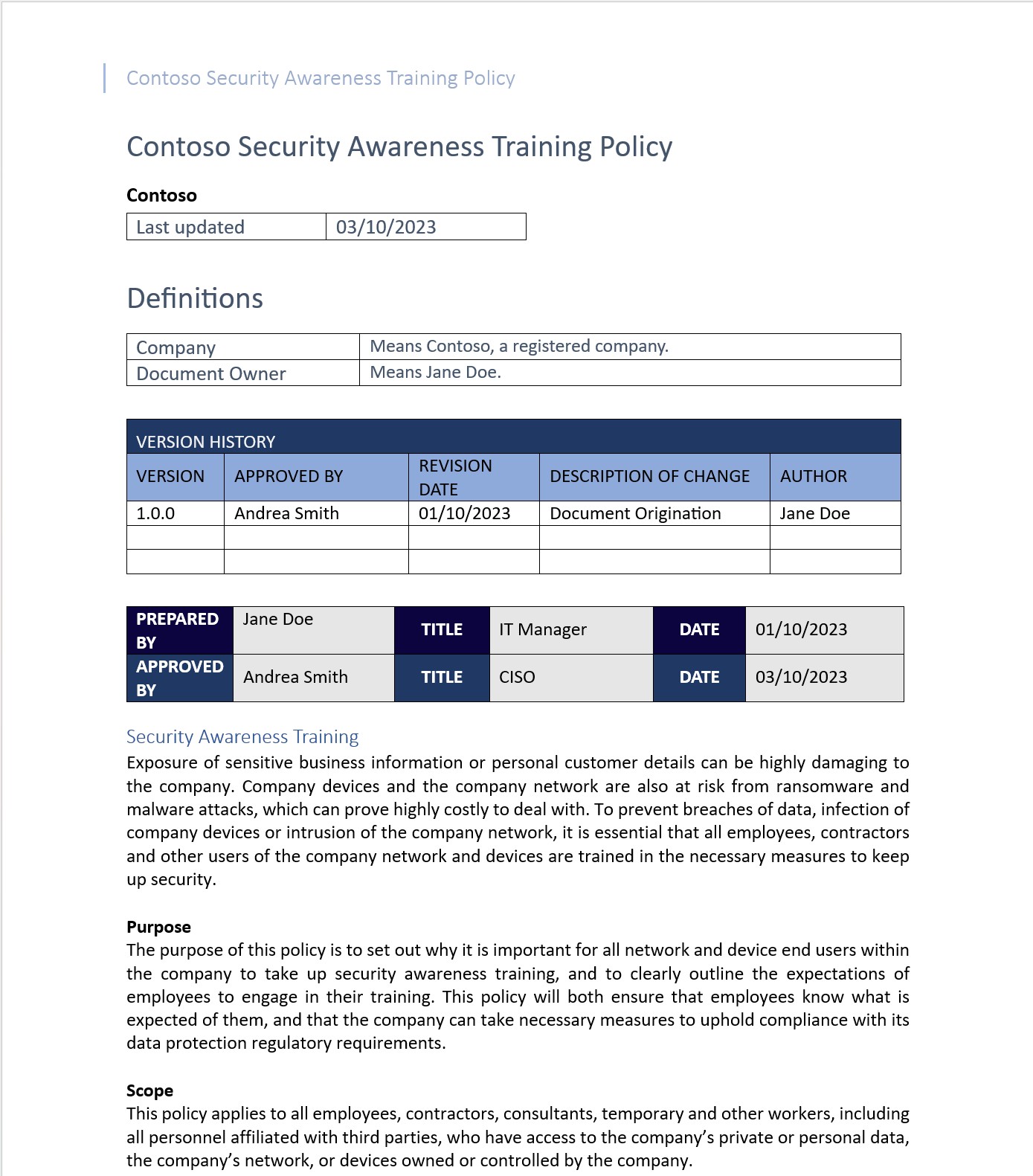

Die folgenden Screenshots zeigen Momentaufnahmen der Dokumentation zur Sicherheitsbewusstseinsrichtlinie, die vorhanden ist und verwaltet wird. Die Richtlinie erfordert, dass alle Mitarbeiter der Organisation eine Schulung zum Sicherheitsbewusstsein erhalten, wie im Bereichsabschnitt der Richtlinie beschrieben. Die Ausbildung muss jährlich von der zuständigen Abteilung zugewiesen und absolviert werden.

Gemäß dem Richtliniendokument müssen alle Mitarbeiter der Organisation drei Kurse (eine Schulung und zwei Bewertungen) jährlich und innerhalb von zwanzig Tagen nach der Aufgabe absolvieren. Die Kurse müssen per E-Mail versendet und über KnowBe4 zugewiesen werden.

Das bereitgestellte Beispiel zeigt nur Momentaufnahmen der Richtlinie. Beachten Sie, dass erwartet wird, dass das vollständige Richtliniendokument übermittelt wird.

Der zweite Screenshot zeigt die Fortsetzung der Richtlinie und zeigt den Abschnitt des Dokuments, der die jährliche Schulungsanforderung vorschreibt, und zeigt, dass die von der Organisation definierte Häufigkeit von Sensibilisierungsschulungen auf jährlich festgelegt ist.

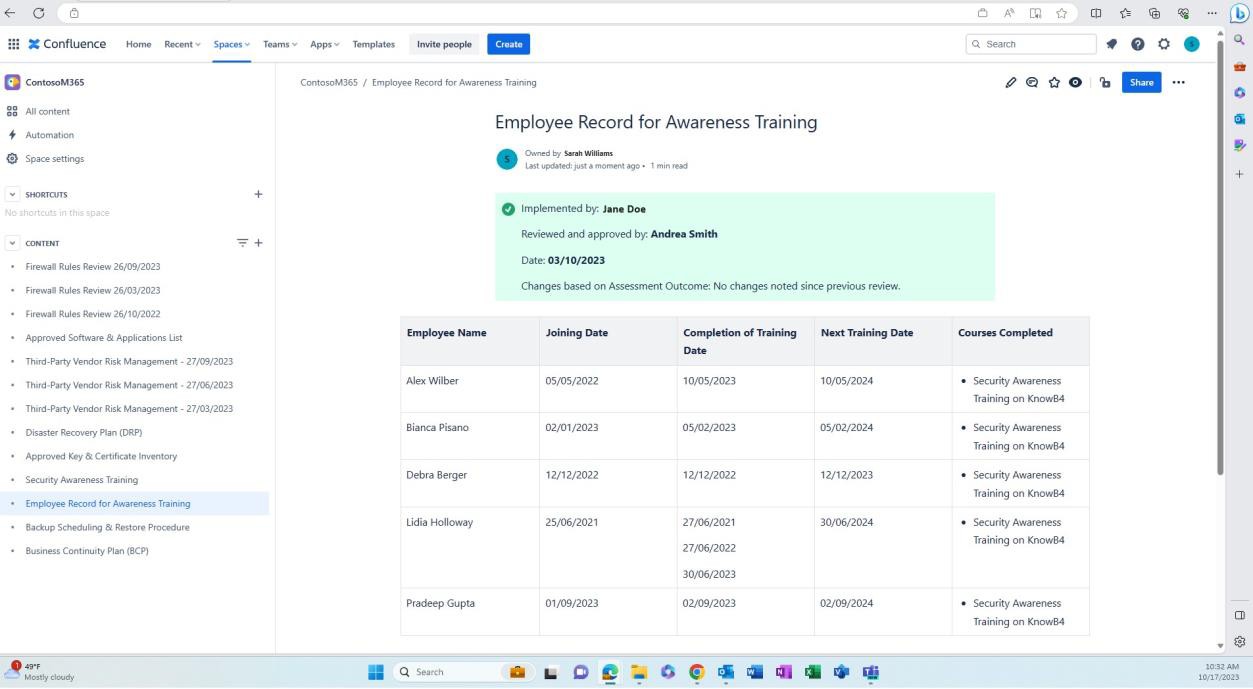

Die nächsten beiden Screenshots zeigen den erfolgreichen Abschluss der zuvor erwähnten Trainingsbewertungen. Die Screenshots stammen von zwei verschiedenen Mitarbeitern.

Absicht: Dokumentation und Überwachung.

Das Ziel dieses Unterpunkts besteht darin, sorgfältige Aufzeichnungen über die Teilnahme jedes Benutzers an Schulungen für Sicherheitsbewusstsein zu erstellen, zu verwalten und zu überwachen. Diese Datensätze sollten über einen von der Organisation definierten Zeitraum aufbewahrt werden. Diese Dokumentation dient als überprüfbarer Pfad für die Einhaltung von Vorschriften und internen Richtlinien. Die Überwachungskomponente ermöglicht es der Organisation, die Wirksamkeit der

Schulung, Identifizieren von Verbesserungsbereichen und Verständnis der Benutzerbindungsebenen. Durch die Aufbewahrung dieser Datensätze über einen definierten Zeitraum kann die Organisation die langfristige Effektivität und Compliance nachverfolgen.

Richtlinien: Dokumentation und Überwachung.

Die Beweise, die für das Sicherheitsbewusstseinstraining bereitgestellt werden können, hängen davon ab, wie die Schulung auf Organisationsebene implementiert wird. Dies kann umfassen, ob das Training über eine Plattform oder intern auf der Grundlage eines internen Prozesses durchgeführt wird. Die vorgelegten Nachweise müssen zeigen, dass historische Aufzeichnungen von Schulungen, die für alle Benutzer über einen Bestimmten Zeitraum abgeschlossen wurden, vorhanden sind und wie dies nachverfolgt wird.

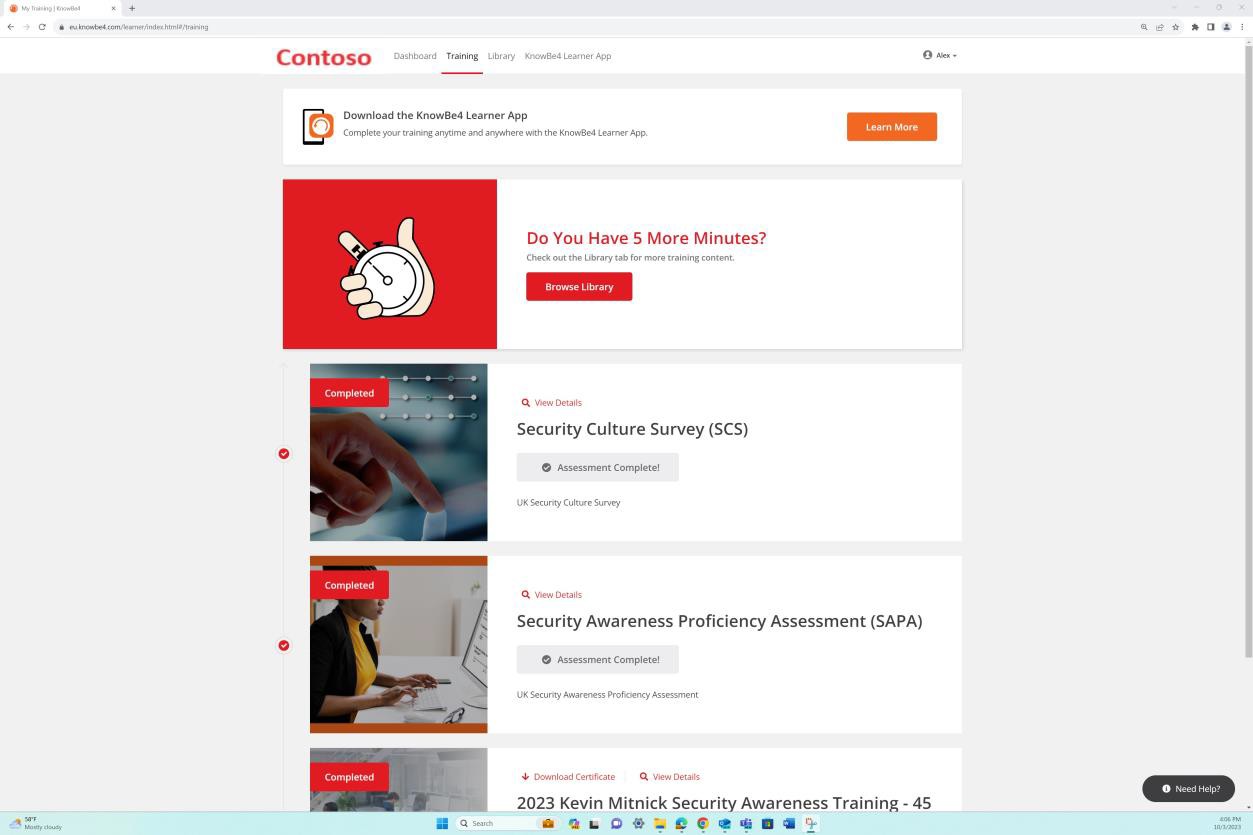

Beispielbeweis: Dokumentation und Überwachung.

Der nächste Screenshot zeigt den verlaufsbezogenen Trainingsdatensatz für jeden Benutzer, einschließlich des Beitrittsdatums, des Abschlusses der Schulung und des Zeitpunkts, an dem die nächste Schulung geplant ist. Die Bewertung dieses Dokuments wird in regelmäßigen Abständen und mindestens einmal im Jahr durchgeführt, um sicherzustellen, dass Schulungsdatensätze zum Sicherheitsbewusstsein für jeden Mitarbeiter auf dem neuesten Stand gehalten werden.

Schutz vor Schadsoftware/Antischadsoftware

Schadsoftware stellt ein erhebliches Risiko für Organisationen dar, die je nach Den Merkmalen der Schadsoftware die Auswirkungen auf die Sicherheit der Betriebsumgebung variieren können. Bedrohungsakteure haben erkannt, dass Schadsoftware erfolgreich monetarisiert werden kann, was durch das Wachstum von Malware-Angriffen im Ransomware-Stil realisiert wurde. Malware kann auch verwendet werden, um einen Eingangspunkt für einen Bedrohungsakteur bereitzustellen, um eine Umgebung zu kompromittieren, um vertrauliche Daten zu stehlen, d. h. Remotezugriff Trojaner/Rootkits. Organisationen müssen daher geeignete Mechanismen zum Schutz vor diesen Bedrohungen implementieren. Schutzmaßnahmen, die verwendet werden können, sind Virenschutz(AV)/Endpoint Detection and Response (EDR)/Endpoint Detection and Protection Response (EDPR)/heuristisches Scannen mit künstlicher Intelligenz (KI). Wenn Sie eine andere Technik zur Minderung des Risikos von Schadsoftware bereitgestellt haben, teilen Sie dem Zertifizierungsanalysten mit, wer gerne untersuchen kann, ob dies der Absicht entspricht oder nicht.

Steuerelement Nr. 2

Geben Sie den Nachweis an, dass Ihre Antischadsoftwarelösung für alle erfassten Systemkomponenten aktiv und aktiviert ist und so konfiguriert ist, dass sie die folgenden Kriterien erfüllt:

, wenn virenfrei, dass die Überprüfung bei Zugriff aktiviert ist und die Signaturen innerhalb von 1 Tag auf dem neuesten Stand sind.

für Virenschutz, dass es automatisch Schadsoftware oder Warnungen blockiert und unter Quarantäne stellt, wenn Schadsoftware erkannt wird

ODER bei EDR/EDPR/NGAV:

dass regelmäßige Überprüfungen ausgeführt werden.

generiert Überwachungsprotokolle.

wird ständig auf dem neuesten Stand gehalten und verfügt über Selbstlernfähigkeiten.

Es blockiert bekannte Schadsoftware und identifiziert und blockiert neue Malware-Varianten basierend auf Makroverhalten und verfügt über vollständige Kontingentfunktionen.

Absicht: Überprüfung bei Zugriff

Dieser Unterpunkt soll überprüfen, ob die Antischadsoftware in allen Systemkomponenten der Stichprobe installiert ist und aktiv Zugriffsüberprüfungen ausführt. Das Steuerelement schreibt außerdem vor, dass die Signaturdatenbank der Antischadsoftware-Lösung innerhalb eines Tageszeitrahmens auf dem neuesten Stand ist. Eine aktuelle Signaturdatenbank ist entscheidend, um die neuesten Schadsoftwarebedrohungen zu identifizieren und zu mindern und so sicherzustellen, dass die Systemkomponenten angemessen geschützt sind.

Richtlinien: Überprüfung bei Zugriff**.**

Um zu zeigen, dass eine aktive Instanz von AV in der bewerteten Umgebung ausgeführt wird, stellen Sie einen Screenshot für jedes Gerät in dem mit Ihrem Analysten vereinbarten Beispielsatz bereit, der die Verwendung von Antischadsoftware unterstützt. Der Screenshot sollte zeigen, dass die Antischadsoftware ausgeführt wird und dass die Antischadsoftware aktiv ist. Wenn eine zentrale Verwaltungskonsole für Antischadsoftware vorhanden ist, können Beweise aus der Verwaltungskonsole bereitgestellt werden. Stellen Sie außerdem sicher, dass Sie einen Screenshot bereitstellen, der zeigt, dass die erfassten Geräte verbunden sind und funktionieren.

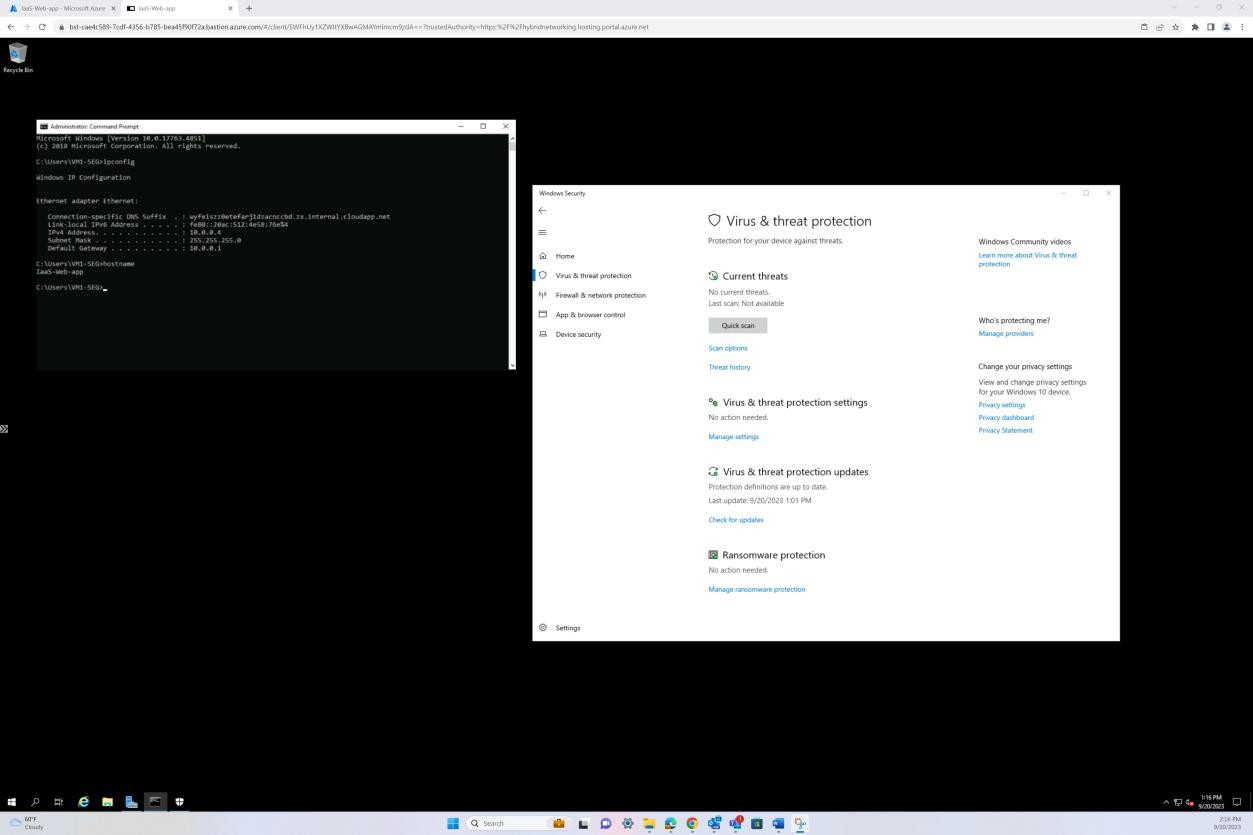

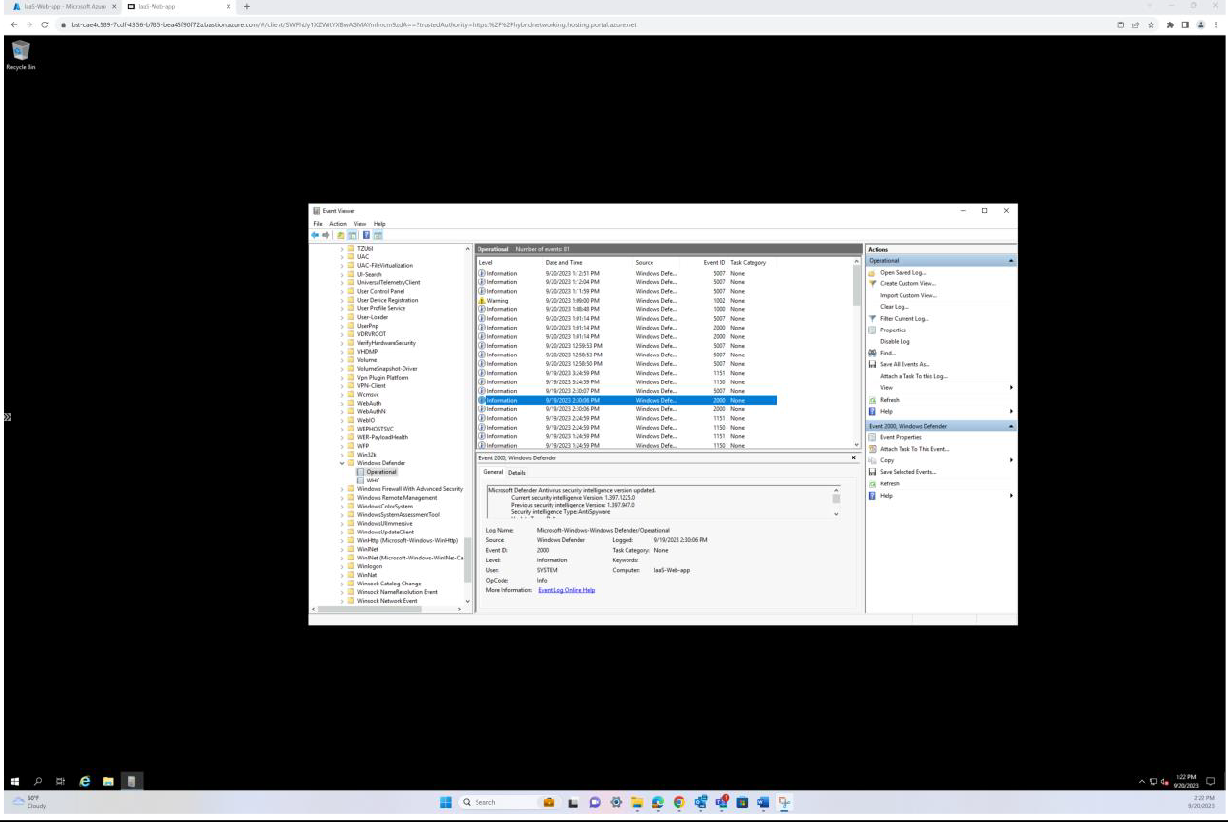

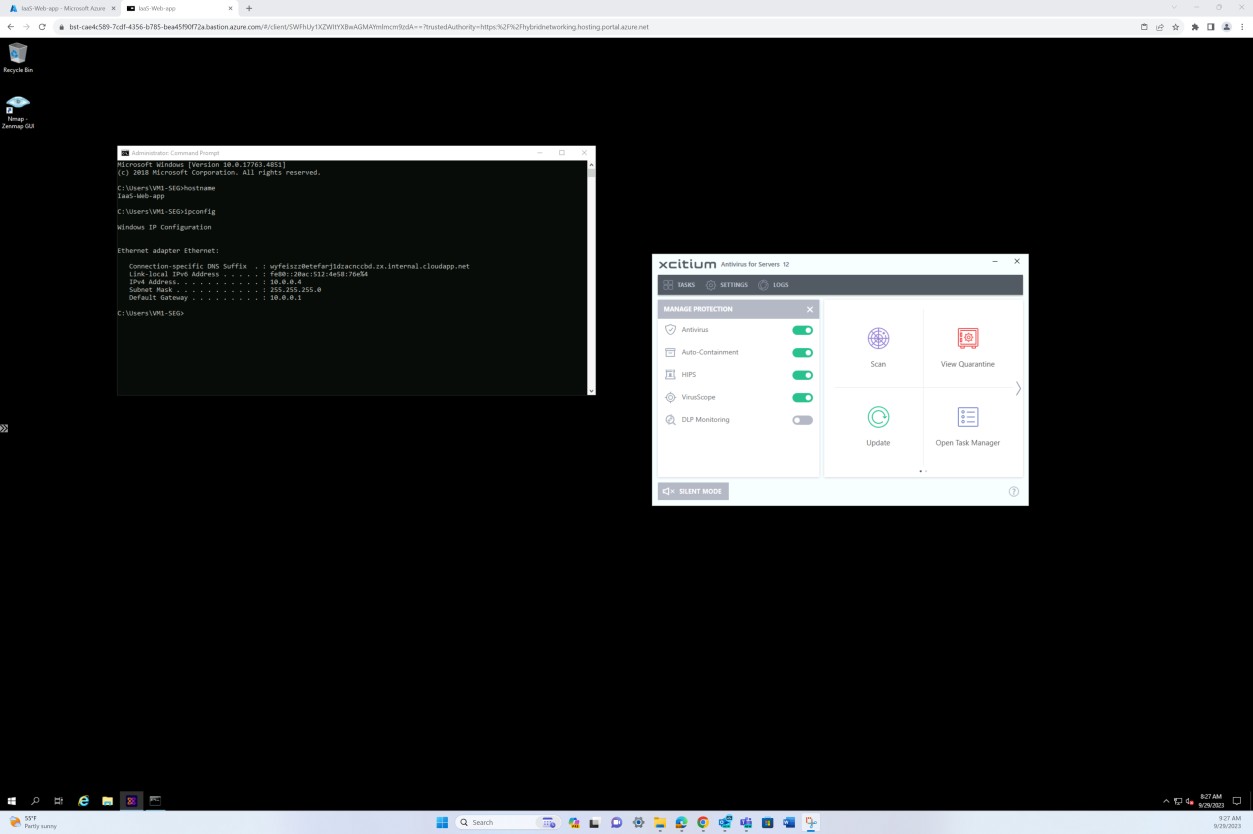

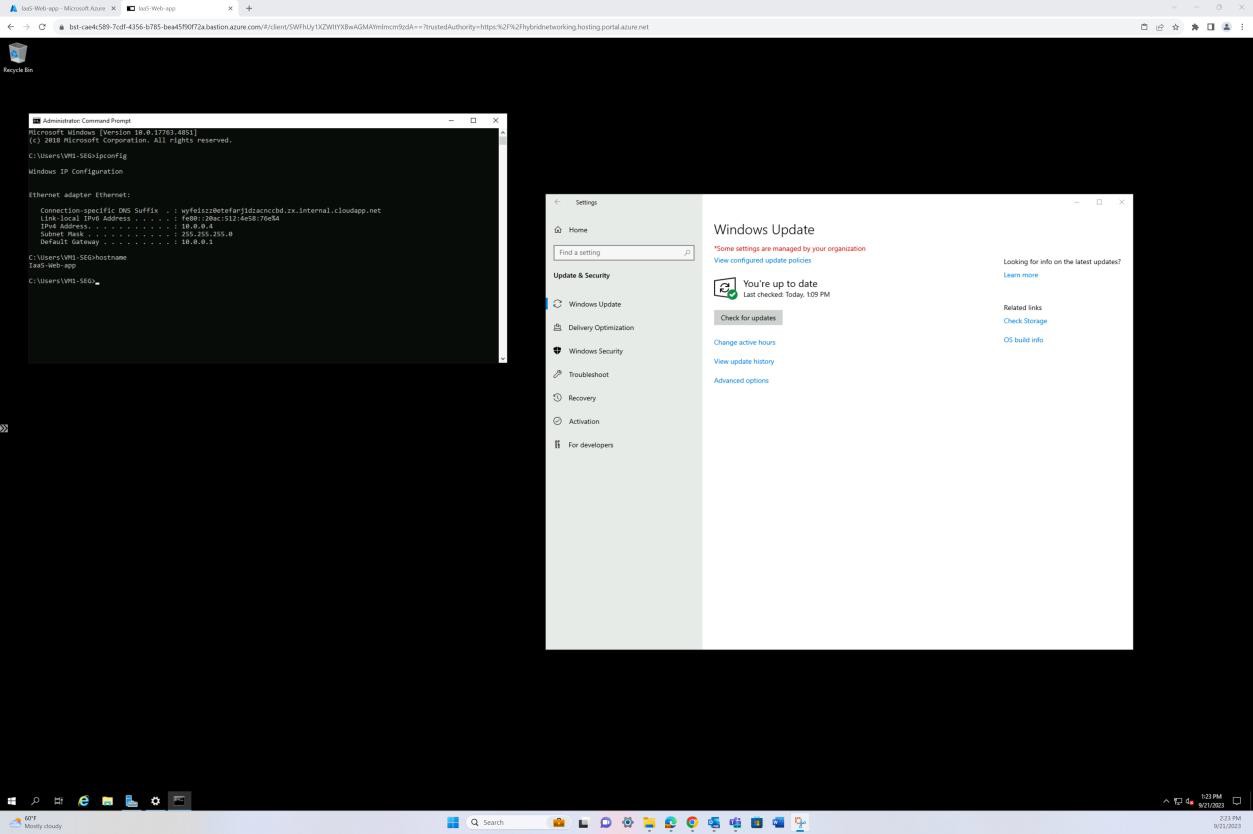

Beispielbeweis: Überprüfung bei Zugriff**.**

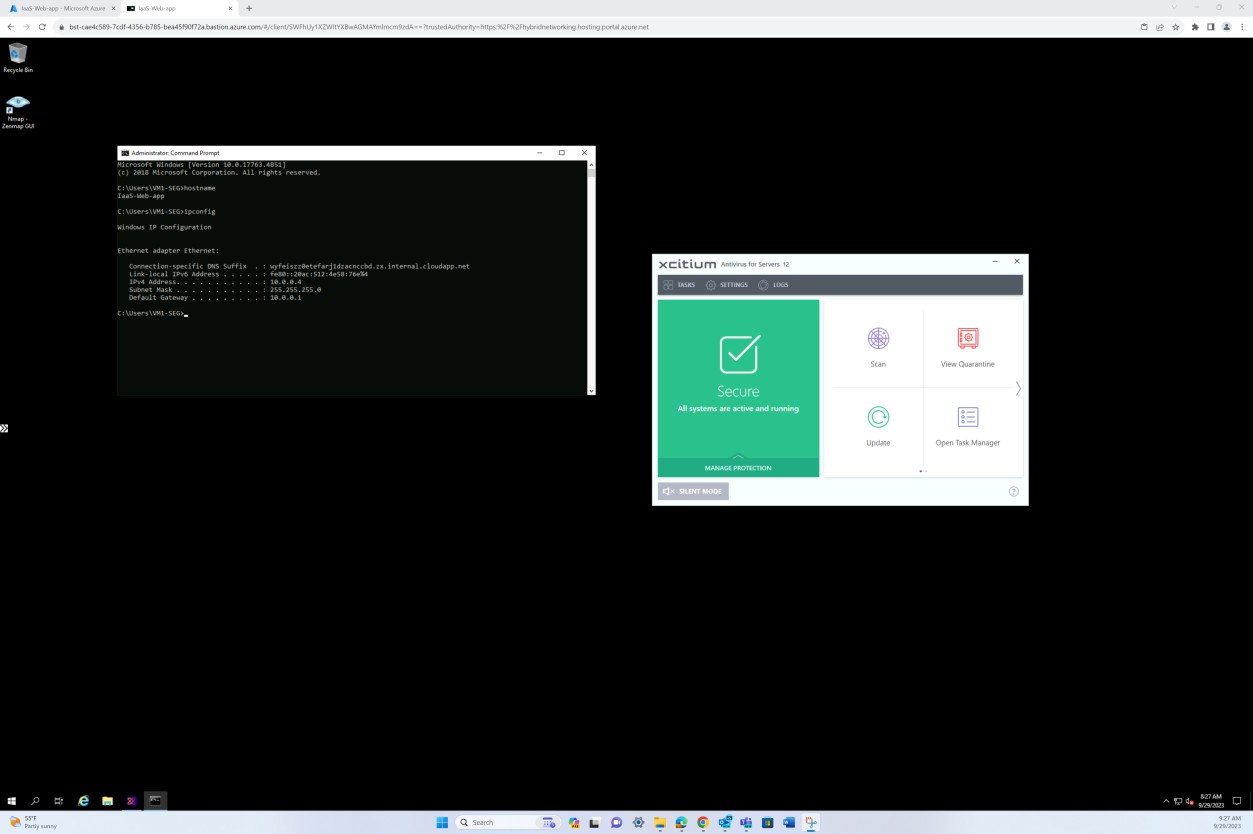

Der folgende Screenshot wurde von einem Windows Server-Gerät erstellt und zeigt, dass "Microsoft Defender" für den Hostnamen "IaaS-Web-app" aktiviert ist.

Der nächste Screenshot wurde von einem Windows Server-Gerät erstellt und zeigt, dass die Sicherheitsintelligenzversion von Microsoft Defender Antimalware das Protokoll aus der Windows-Ereignisanzeige aktualisiert hat. Dies zeigt die neuesten Signaturen für den Hostnamen "IaaS-Web-app".

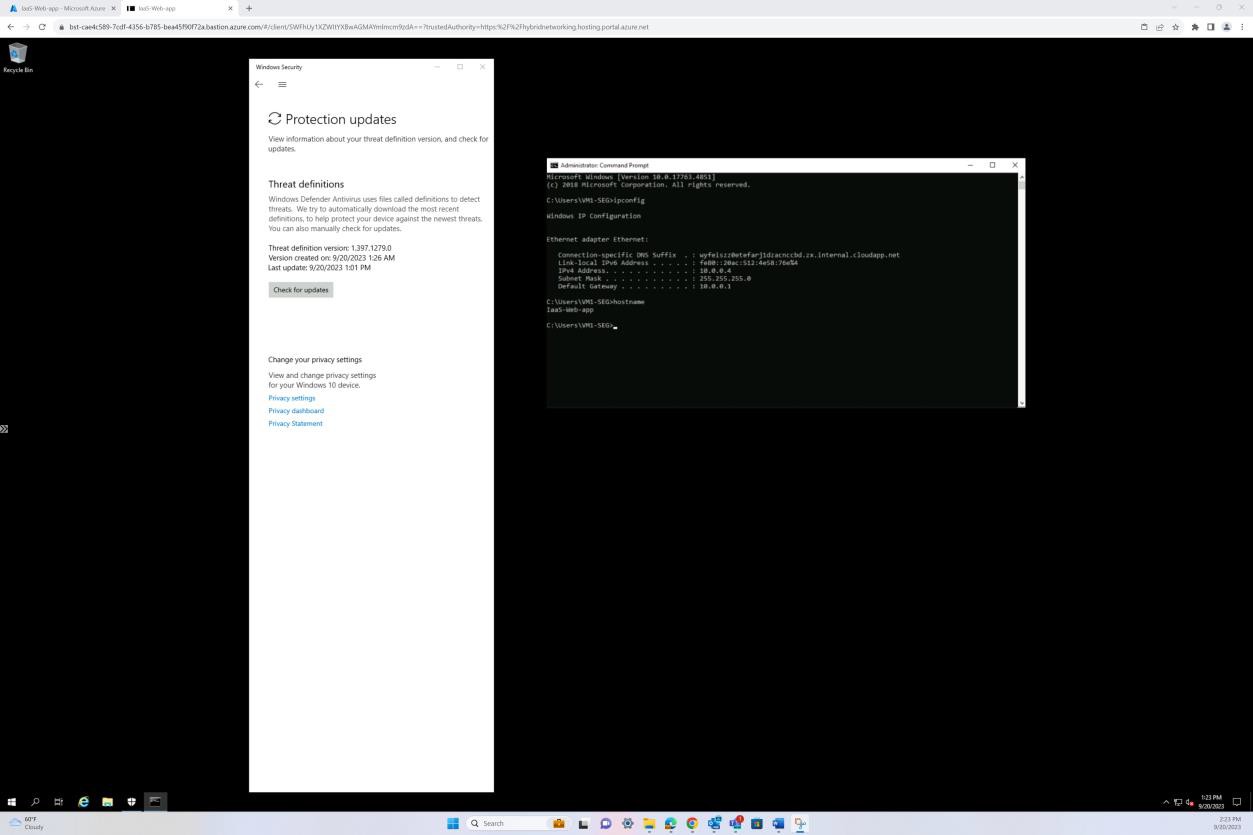

Dieser Screenshot wurde von einem Windows Server-Gerät mit Updates des Microsoft Defender Anti-Malware-Schutzes erstellt. Dies zeigt deutlich die Versionen der Bedrohungsdefinition, die version erstellt unter und das letzte Update, um zu veranschaulichen, dass Schadsoftwaredefinitionen für den Hostnamen "IaaS-Web-app" auf dem neuesten Stand sind.

Absicht: Anti-Malware-Blöcke.

Der Zweck dieses Unterpunkts besteht darin, zu bestätigen, dass die Antischadsoftware so konfiguriert ist, dass sie Bei der Erkennung automatisch Schadsoftware blockiert oder Warnungen generiert und erkannte Schadsoftware in einen sicheren Quarantänebereich verschoben wird. Dadurch kann sichergestellt werden, dass sofortige Maßnahmen ergriffen werden, wenn eine Bedrohung erkannt wird, das Sicherheitsrisikofenster reduziert und ein starker Sicherheitsstatus des Systems beibehalten wird.

Richtlinien: Anti-Malware-Blöcke.

Stellen Sie einen Screenshot für jedes Gerät im Beispiel bereit, das die Verwendung von Antischadsoftware unterstützt. Der Screenshot sollte zeigen, dass Antischadsoftware ausgeführt wird und so konfiguriert ist, dass Schadsoftware automatisch blockiert, warnungen oder isoliert und warnungen werden.

Beispielbeweis: Anti-Malware-Blöcke.

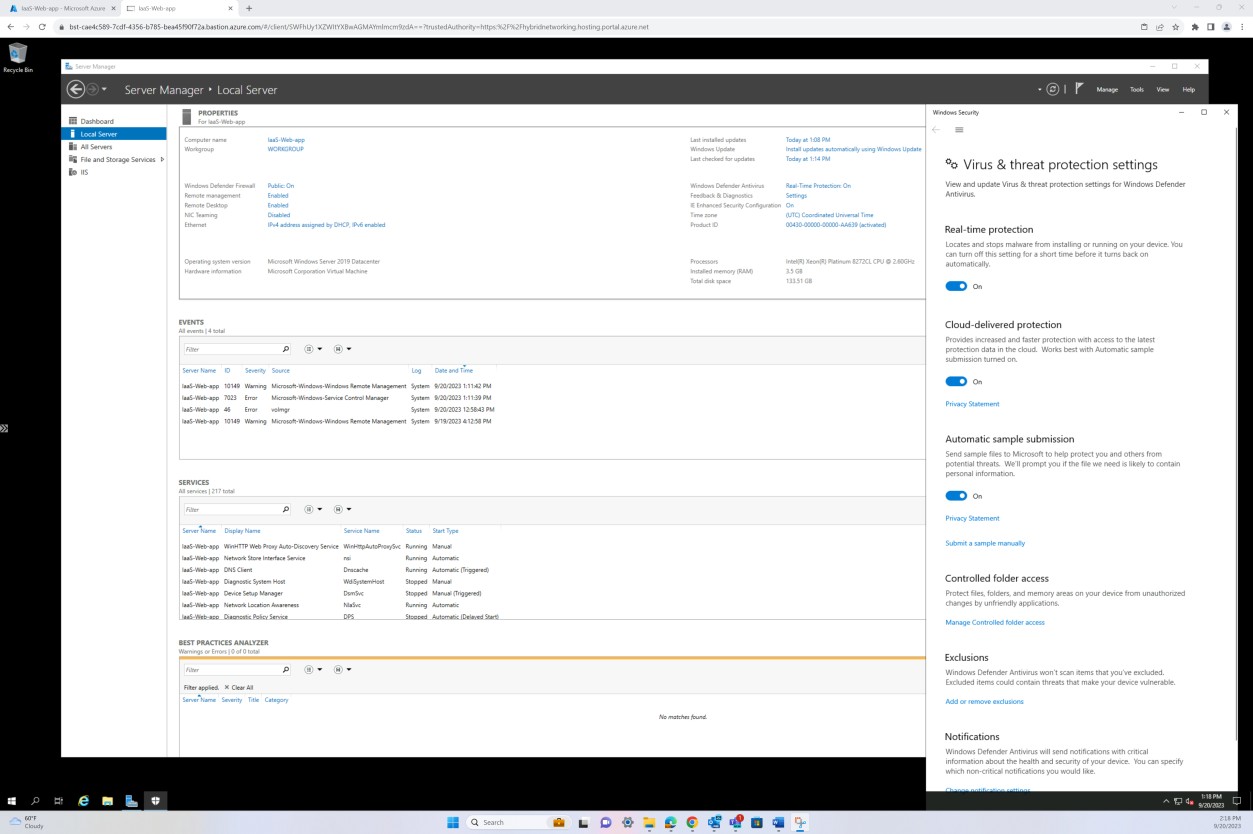

Der nächste Screenshot zeigt, dass der Host "IaaS-Web-app" mit Echtzeitschutz als ON für Microsoft Defender Antimalware konfiguriert ist. Wie die Einstellung sagt, wird dadurch die Installation oder Ausführung der Schadsoftware auf dem Gerät verhindert.

Absicht: EDR/NGAV

Dieser Unterpunkt zielt darauf ab, zu überprüfen, ob Endpoint Detection and Response (EDR) oder Antivirus der nächsten Generation (NGAV) aktiv regelmäßige Überprüfungen für alle erfassten Systemkomponenten durchführen; Überwachungsprotokolle werden zum Nachverfolgen von Scanaktivitäten und -ergebnissen generiert. die Scanlösung wird kontinuierlich aktualisiert und verfügt über selbstlernfähige Funktionen, um sich an neue Bedrohungslandschaften anzupassen.

Richtlinien: EDR/NGAV

Stellen Sie einen Screenshot Ihrer EDR/NGAV-Lösung bereit, der zeigt, dass alle Agents aus den stichprobenierten Systemen berichte und zeigen, dass ihr Status aktiv ist.

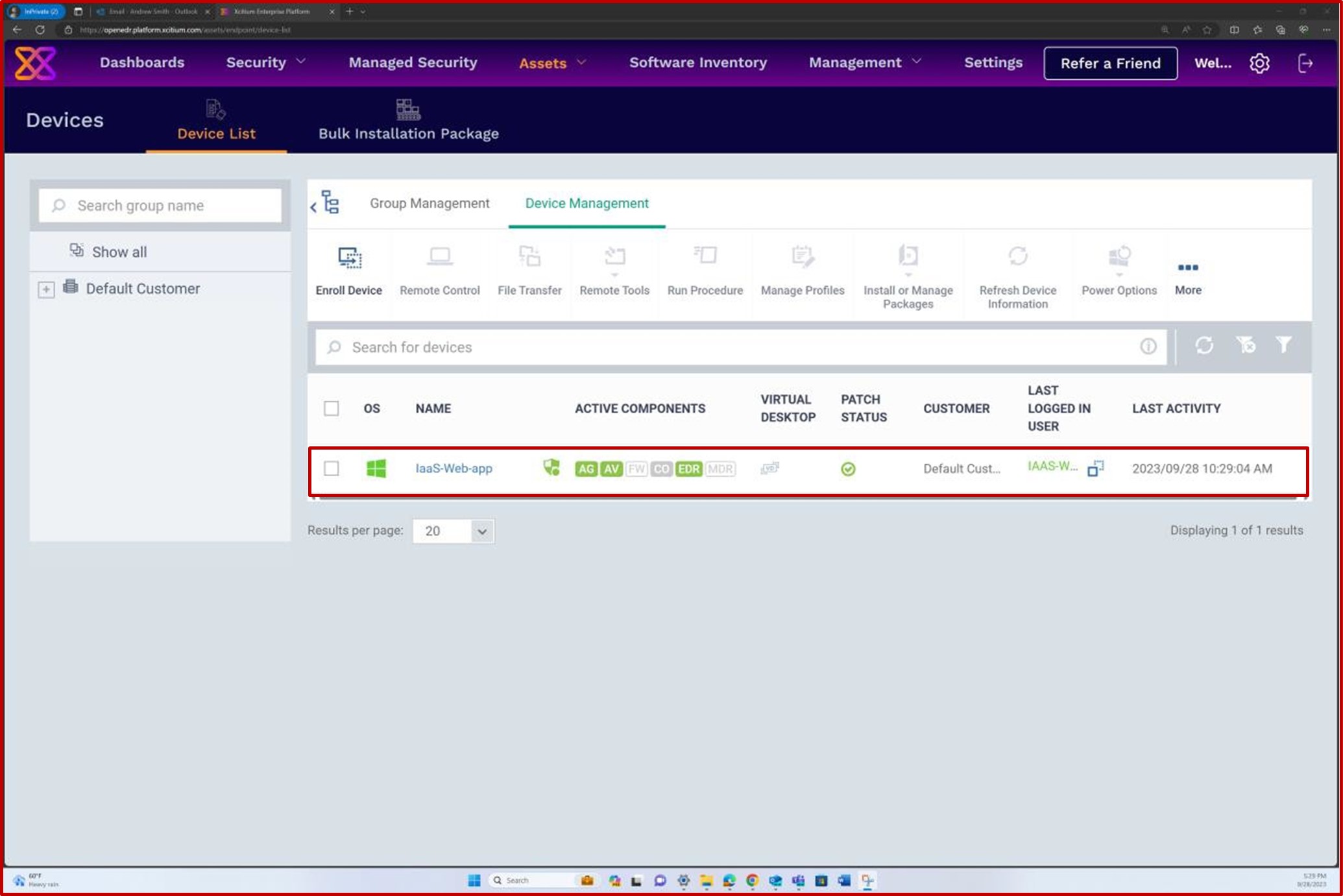

Beispielbeweis: EDR/NGAV

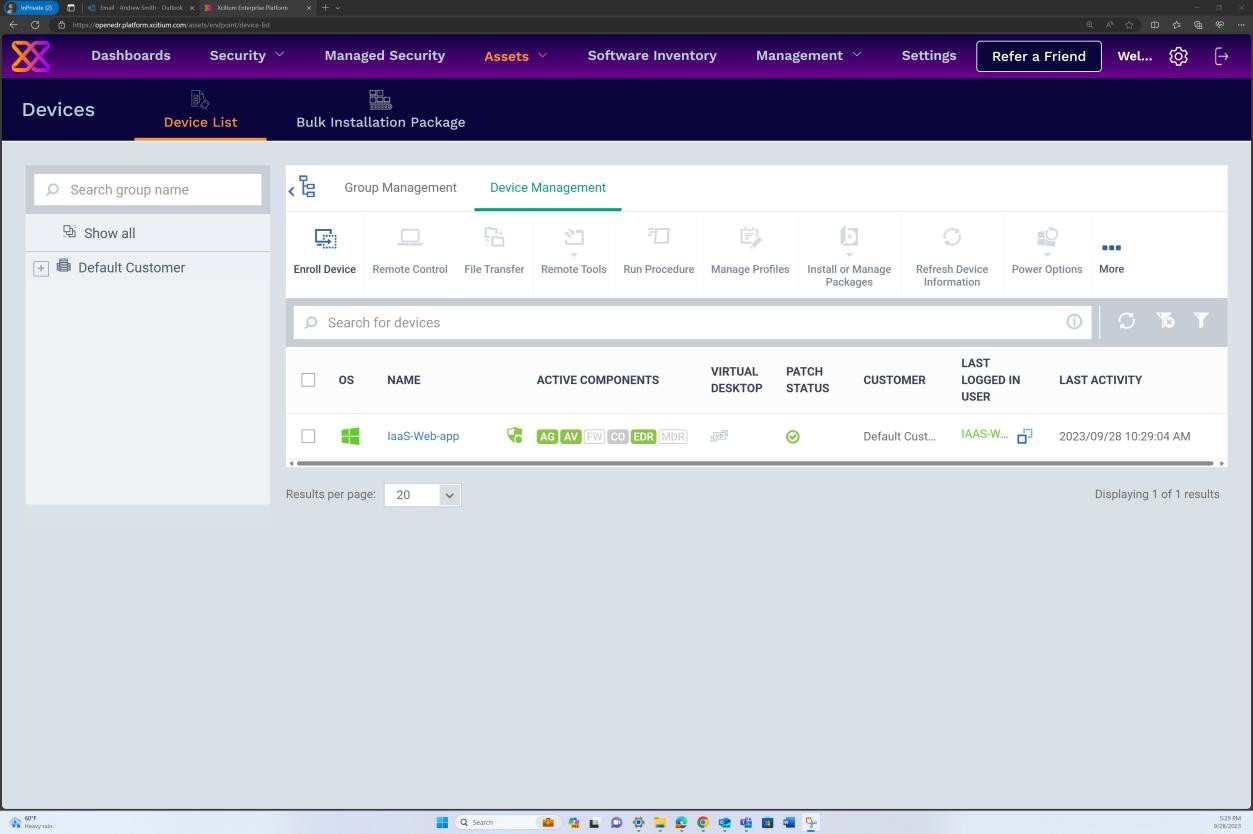

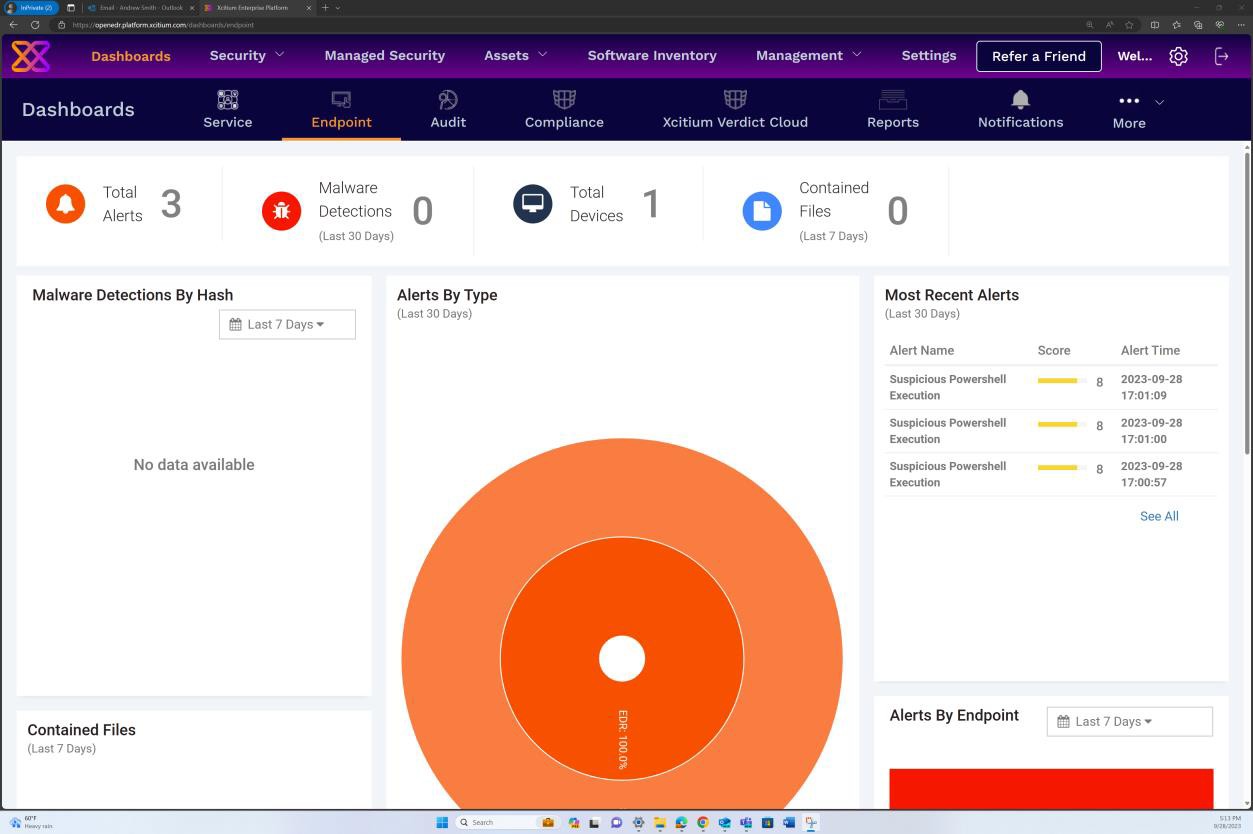

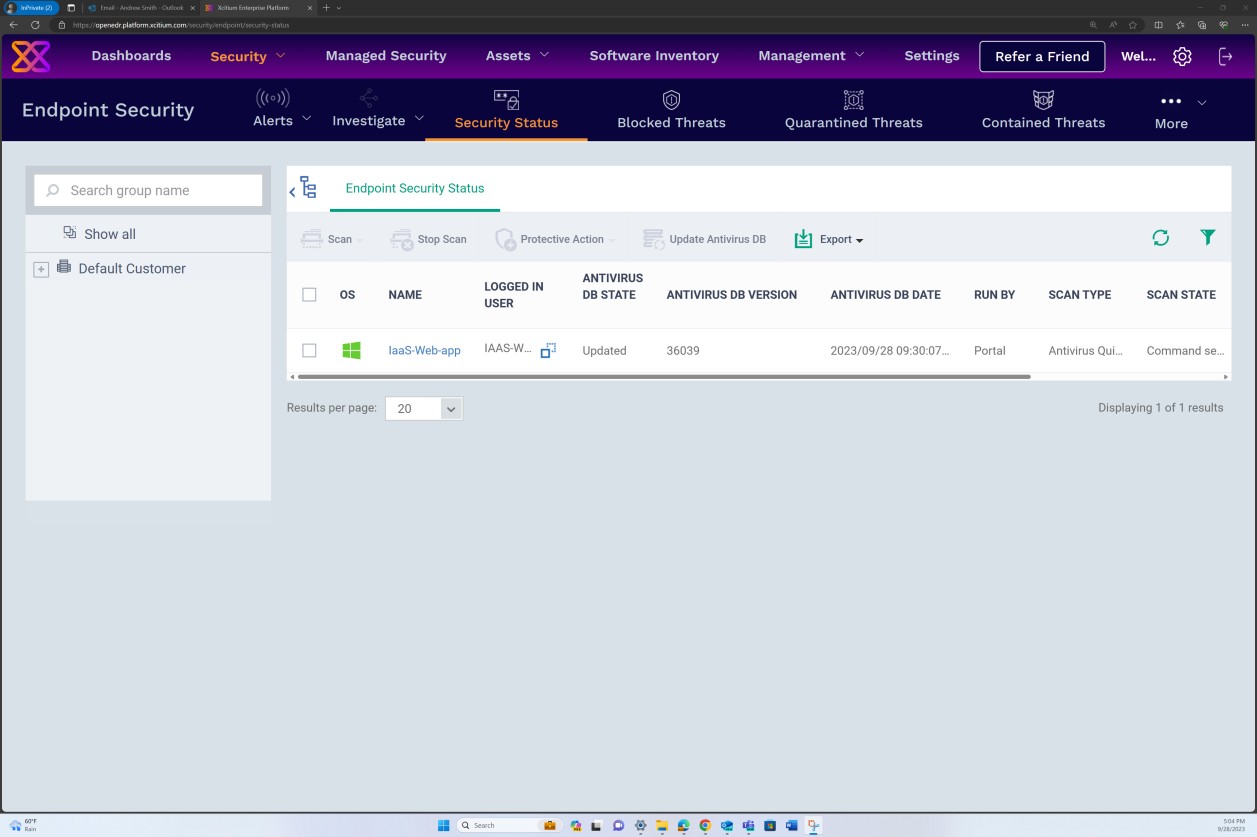

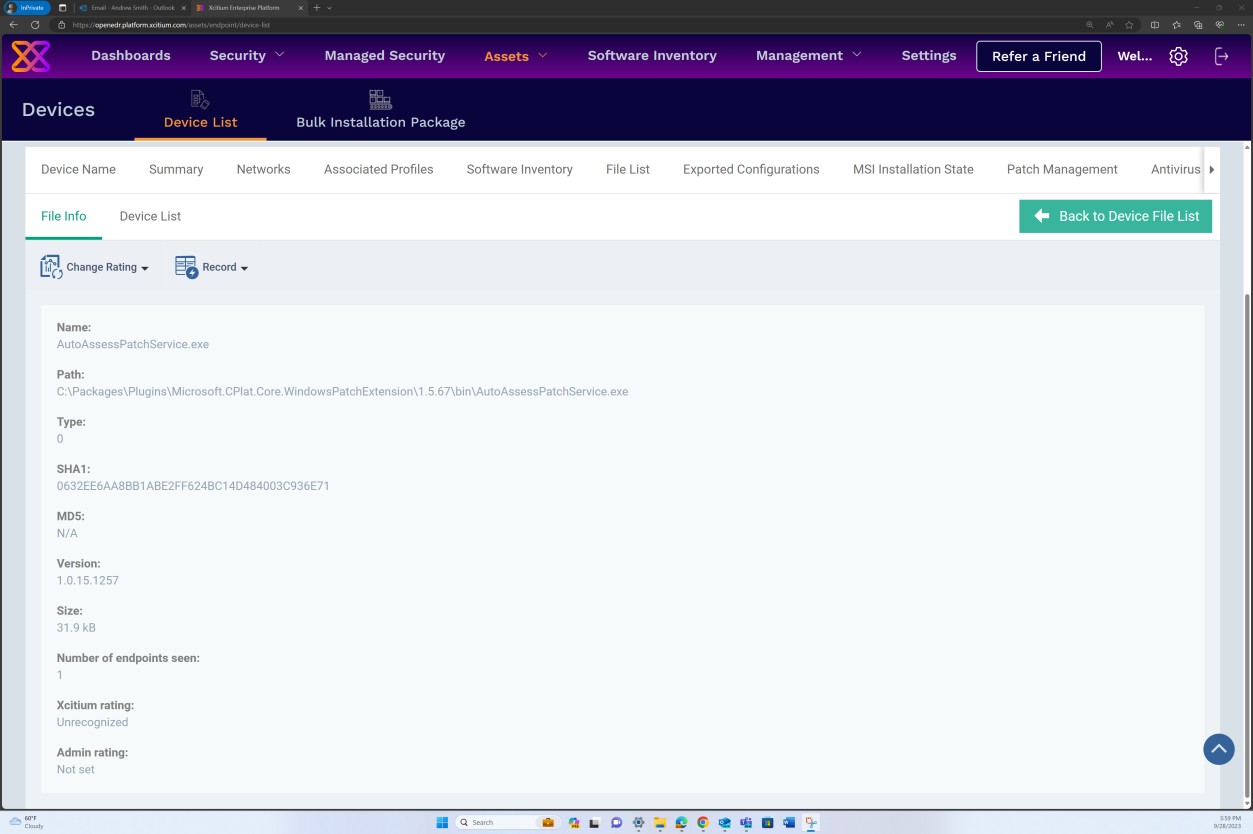

Der nächste Screenshot der OpenEDR-Lösung zeigt, dass ein Agent für den Host "IaaS-Web-app" aktiv ist und berichte.

Der nächste Screenshot der OpenEDR-Lösung zeigt, dass die Echtzeitüberprüfung aktiviert ist.

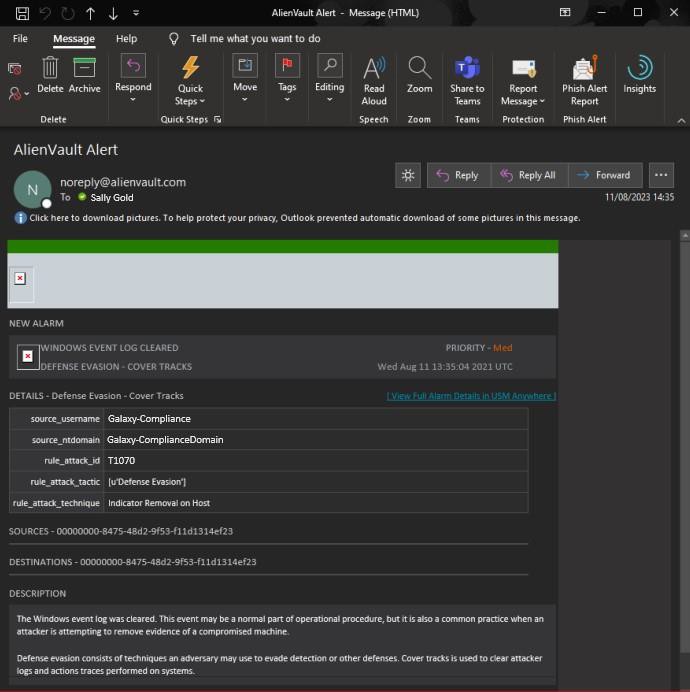

Der nächste Screenshot zeigt, dass Warnungen basierend auf Verhaltensmetriken generiert werden, die in Echtzeit vom auf Systemebene installierten Agent abgerufen wurden.

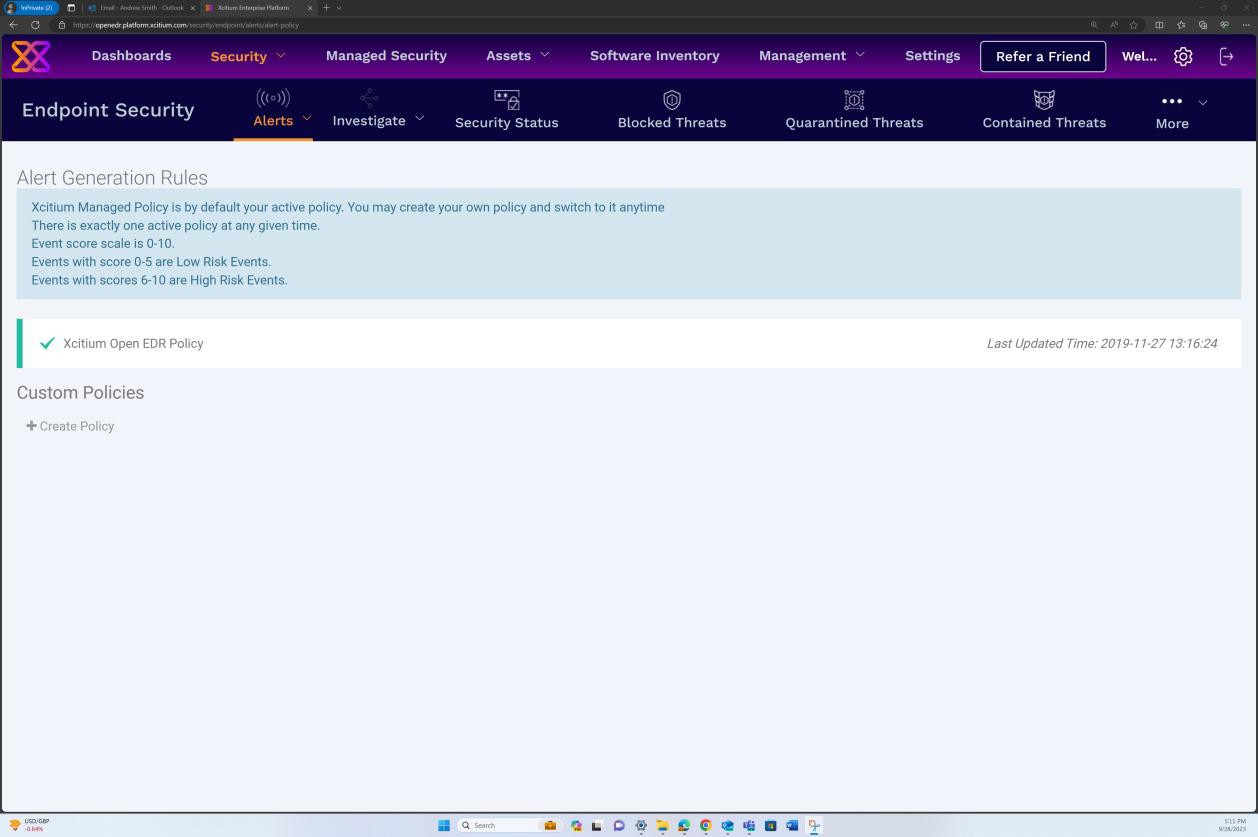

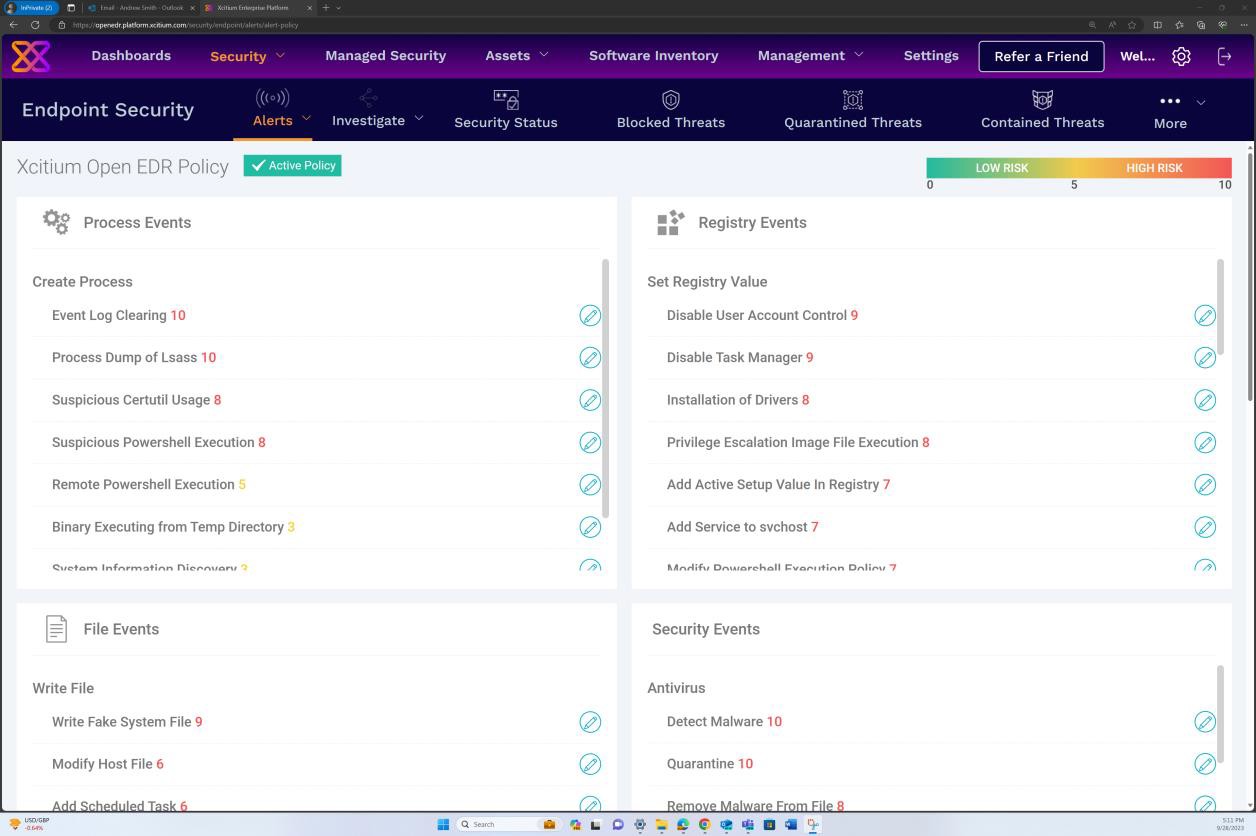

Die nächsten Screenshots der OpenEDR-Lösung veranschaulichen die Konfiguration und Generierung von Überwachungsprotokollen und Warnungen. Die zweite Abbildung zeigt, dass die Richtlinie aktiviert ist und die Ereignisse konfiguriert sind.

Der nächste Screenshot der OpenEDR-Lösung zeigt, dass die Lösung ständig auf dem neuesten Stand gehalten wird.

Absicht: EDR/NGAV

Der Schwerpunkt dieses Unterpunkts besteht darin, sicherzustellen, dass EDR/NGAV die Möglichkeit hat, bekannte Schadsoftware automatisch zu blockieren und neue Schadsoftwarevarianten basierend auf Makroverhalten zu identifizieren und zu blockieren. Es stellt auch sicher, dass die Lösung über vollständige Genehmigungsfunktionen verfügt, sodass die Organisation vertrauenswürdige Software zulassen kann, während alle anderen blockiert werden, wodurch eine zusätzliche Sicherheitsebene hinzugefügt wird.

Richtlinien: EDR/NGAV

Abhängig von der Art der verwendeten Lösung können Beweise bereitgestellt werden, die die Konfigurationseinstellungen der Lösung zeigen und dass die Lösung über Machine Learning-/Heuristik-Funktionen verfügt und so konfiguriert ist, dass Schadsoftware bei der Erkennung blockiert wird. Wenn die Konfiguration standardmäßig für die Lösung implementiert ist, muss dies von der Herstellerdokumentation überprüft werden.

Beispielbeweis: EDR/NGAV

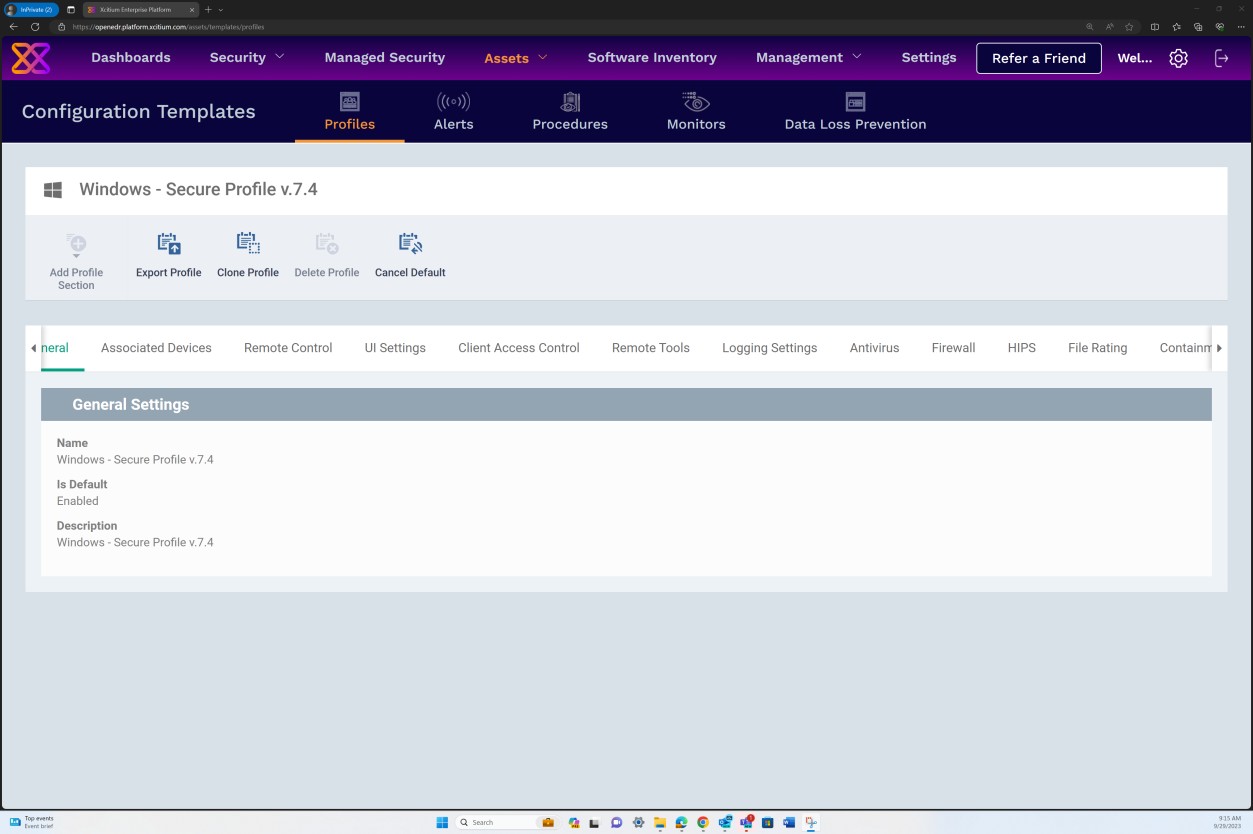

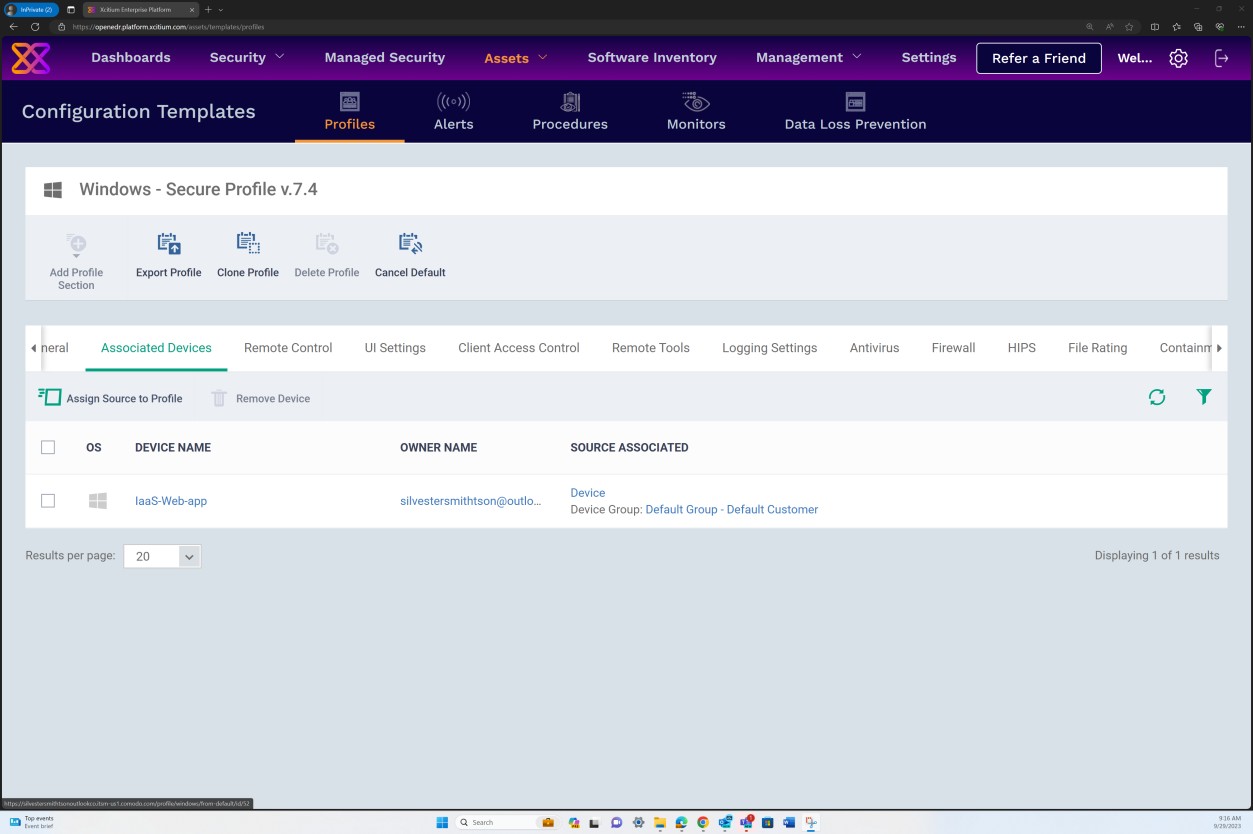

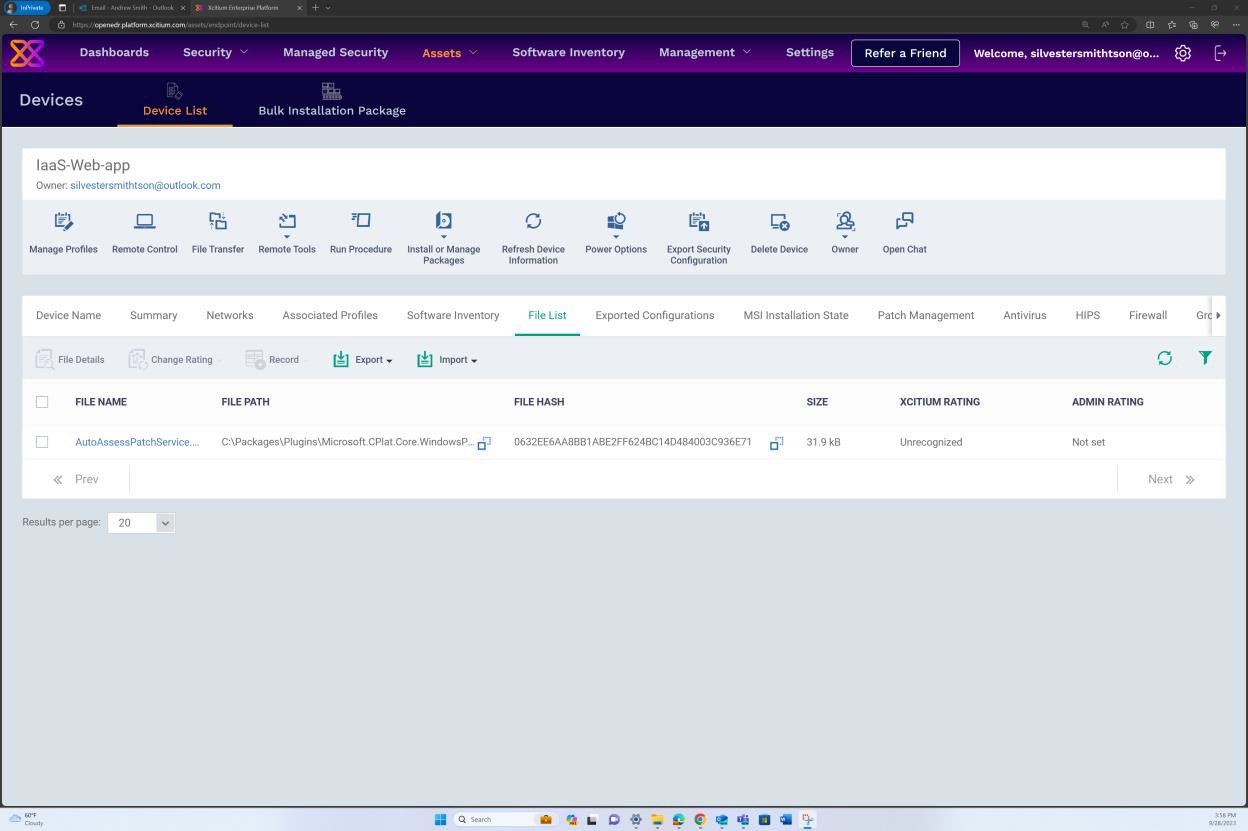

Die nächsten Screenshots der OpenEDR-Lösung zeigen, dass ein sicheres Profil v7.4 konfiguriert ist, um Echtzeitscans zu erzwingen, Schadsoftware zu blockieren und quarantänen.

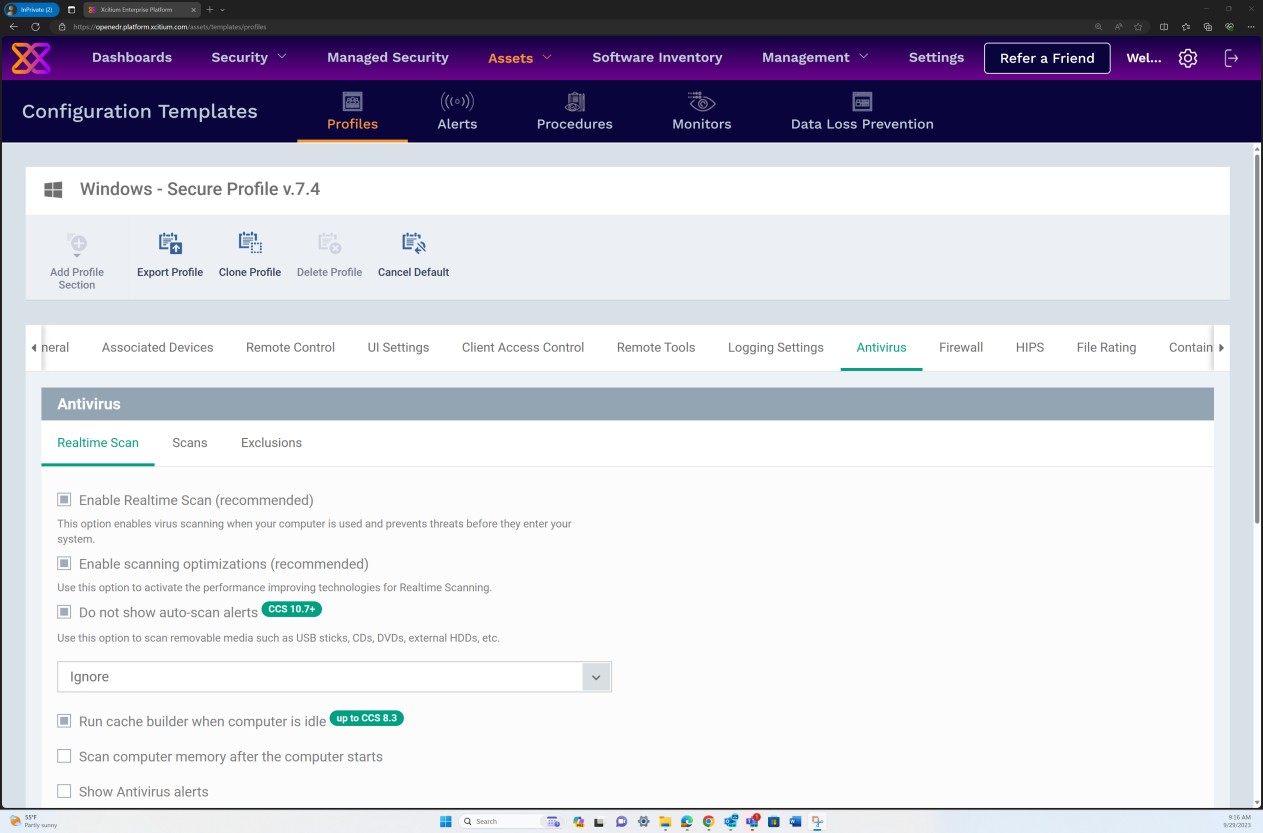

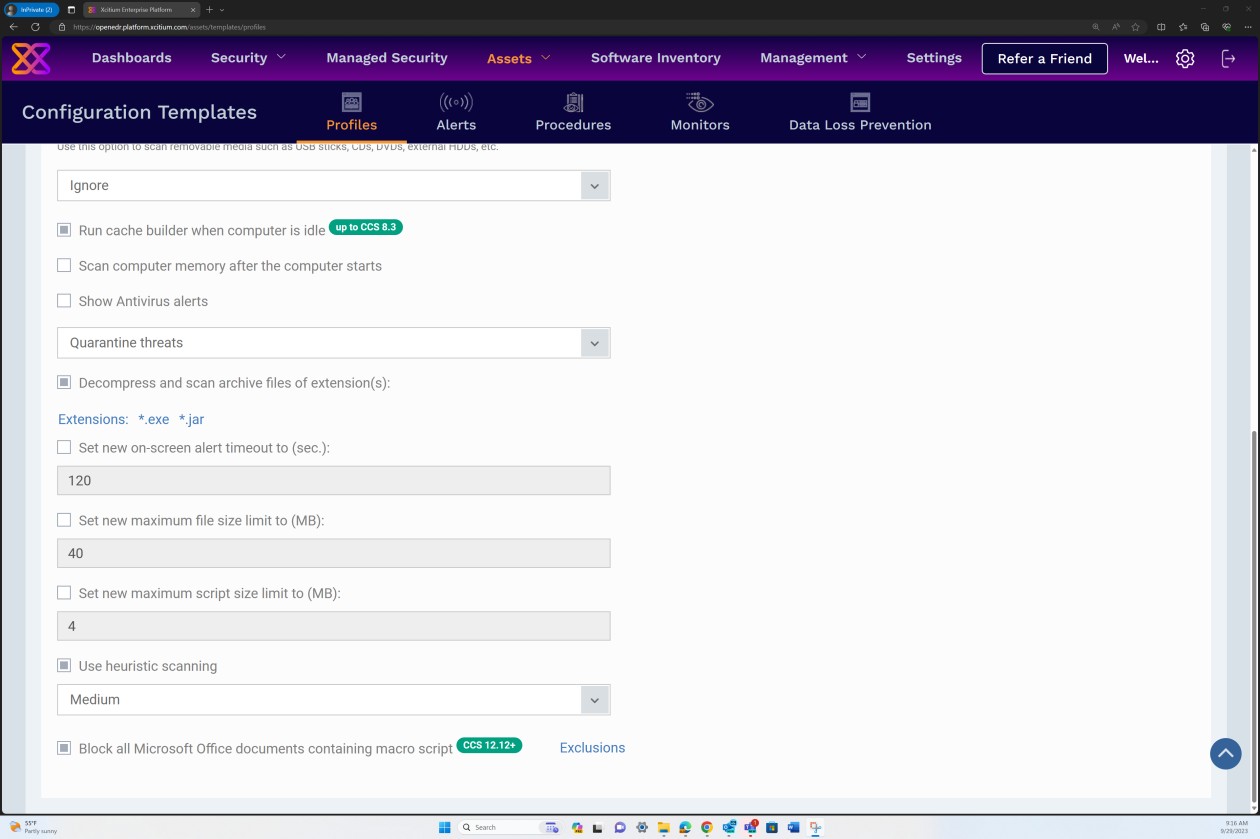

Die nächsten Screenshots der Konfiguration des sicheren Profils v7.4 zeigen, dass die Lösung sowohl die "Echtzeitüberprüfung" basierend auf einem herkömmlichen Antischadsoftware-Ansatz implementiert, bei dem nach bekannten Schadsoftwaresignaturen gesucht wird, als auch die "Heuristik"-Überprüfung auf mittlerer Ebene. Die Lösung erkennt und entfernt Schadsoftware, indem die Dateien und der Code überprüft werden, die sich auf verdächtige/unerwartete oder böswillige Weise verhalten.

Der Scanner ist so konfiguriert, dass Archive dekomprimiert und die Darin befindlichen Dateien überprüft werden, um potenzielle Schadsoftware zu erkennen, die sich möglicherweise unter dem Archiv maskiert. Darüber hinaus ist der Scanner so konfiguriert, dass Mikroskripts in Microsoft Office-Dateien blockiert werden.

Die nächsten Screenshots zeigen, dass Secure Profile v.7.4 unserem Windows Server-Gerät "IaaS-Web-app"-Host zugewiesen wurde.

Der nächste Screenshot stammt aus dem Windows Server-Gerät "IaaS-Web-app", das zeigt, dass der OpenEDR-Agent aktiviert ist und auf dem Host ausgeführt wird.

Schutz vor Schadsoftware/Anwendungssteuerung

Die Anwendungssteuerung ist eine Sicherheitsmethode, die die Ausführung nicht autorisierter Anwendungen auf eine Weise verhindert oder einschränkt, die Daten gefährdet. Anwendungssteuerungen sind ein wichtiger Bestandteil eines Unternehmenssicherheitsprogramms und können verhindern, dass böswillige Akteure Sicherheitsrisiken für Anwendungen ausnutzen und das Risiko einer Sicherheitsverletzung verringern. Durch die Implementierung der Anwendungssteuerung können Unternehmen und Organisationen die Risiken und Bedrohungen im Zusammenhang mit der Anwendungsnutzung erheblich reduzieren, da Anwendungen daran gehindert werden, ausgeführt zu werden, wenn sie das Netzwerk oder vertrauliche Daten gefährden. Anwendungssteuerungen bieten Betriebs- und Sicherheitsteams einen zuverlässigen, standardisierten und systematischen Ansatz zur Minderung von Cyberrisiken. Sie geben Organisationen auch ein vollständiges Bild von den Anwendungen in ihrer Umgebung, was IT- und Sicherheitsorganisationen dabei helfen kann, Cyberrisiken effektiv zu verwalten.

Regelung Nr. 3

Geben Sie Nachweise an, die folgendes belegen:

Sie verfügen über eine genehmigte Liste von Software/Anwendungen mit geschäftlicher Begründung:

vorhanden ist und auf dem neuesten Stand gehalten wird, und

dass jede Anwendung einem Genehmigungsprozess unterzogen wird und vor der Bereitstellung abgemeldet wird.

Diese Anwendungssteuerungstechnologie ist für alle erfassten Systemkomponenten aktiv, aktiviert und konfiguriert, wie dokumentiert.

Absicht: Softwareliste

Dieser Unterpunkt soll sicherstellen, dass eine genehmigte Liste von Software und Anwendungen innerhalb der Organisation vorhanden ist und ständig auf dem neuesten Stand gehalten wird. Stellen Sie sicher, dass jede Software oder Anwendung in der Liste über eine dokumentierte geschäftliche Begründung verfügt, um ihre Notwendigkeit zu überprüfen. Diese Liste dient als maßgeblicher Verweis für die Regulierung der Bereitstellung von Software und Anwendungen und hilft so bei der Beseitigung nicht autorisierter oder redundanter Software, die ein Sicherheitsrisiko darstellen könnte.

Richtlinien: Softwareliste

Ein Dokument, das die genehmigte Liste von Software und Anwendungen enthält, wenn es als digitales Dokument (Word, PDF usw.) verwaltet wird. Wenn die genehmigte Liste der Software und Anwendungen über eine Plattform verwaltet wird, müssen Screenshots der Liste der Plattform bereitgestellt werden.

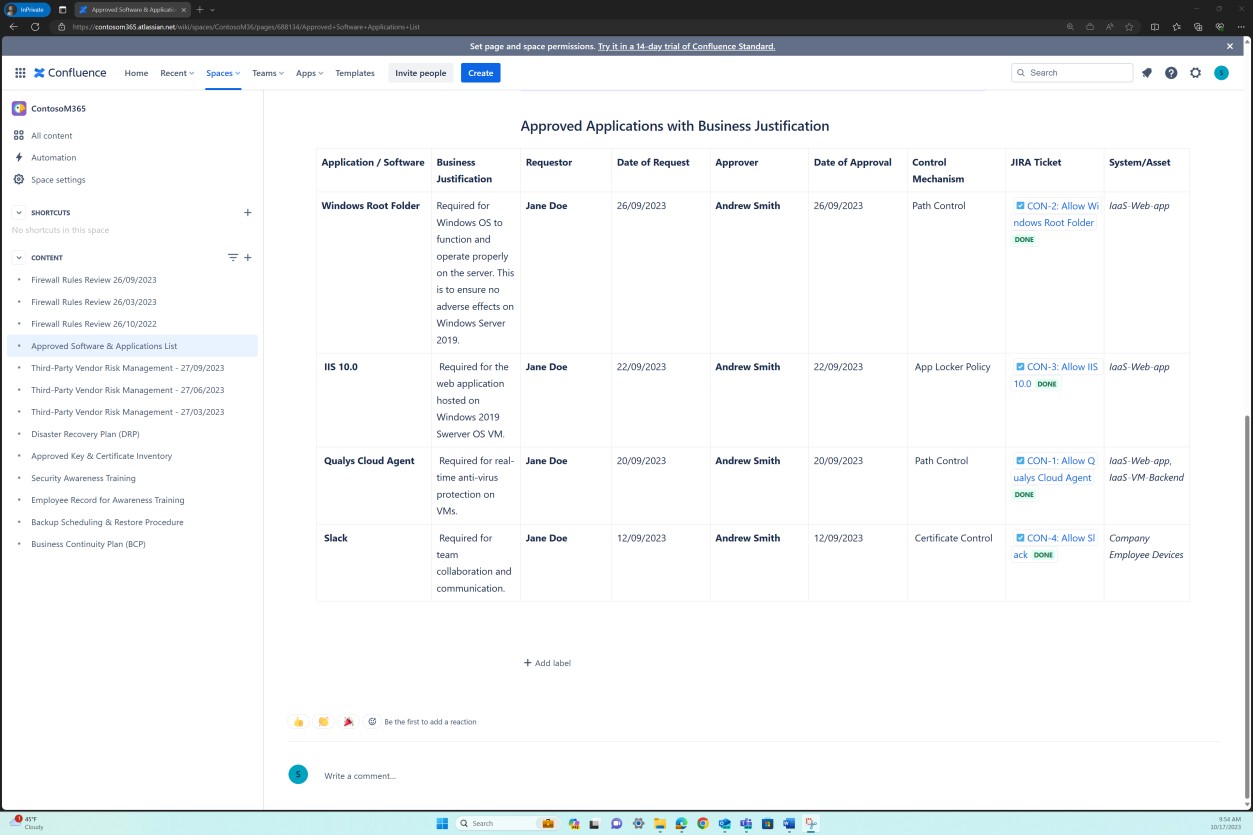

Beispielbeweis: Softwareliste

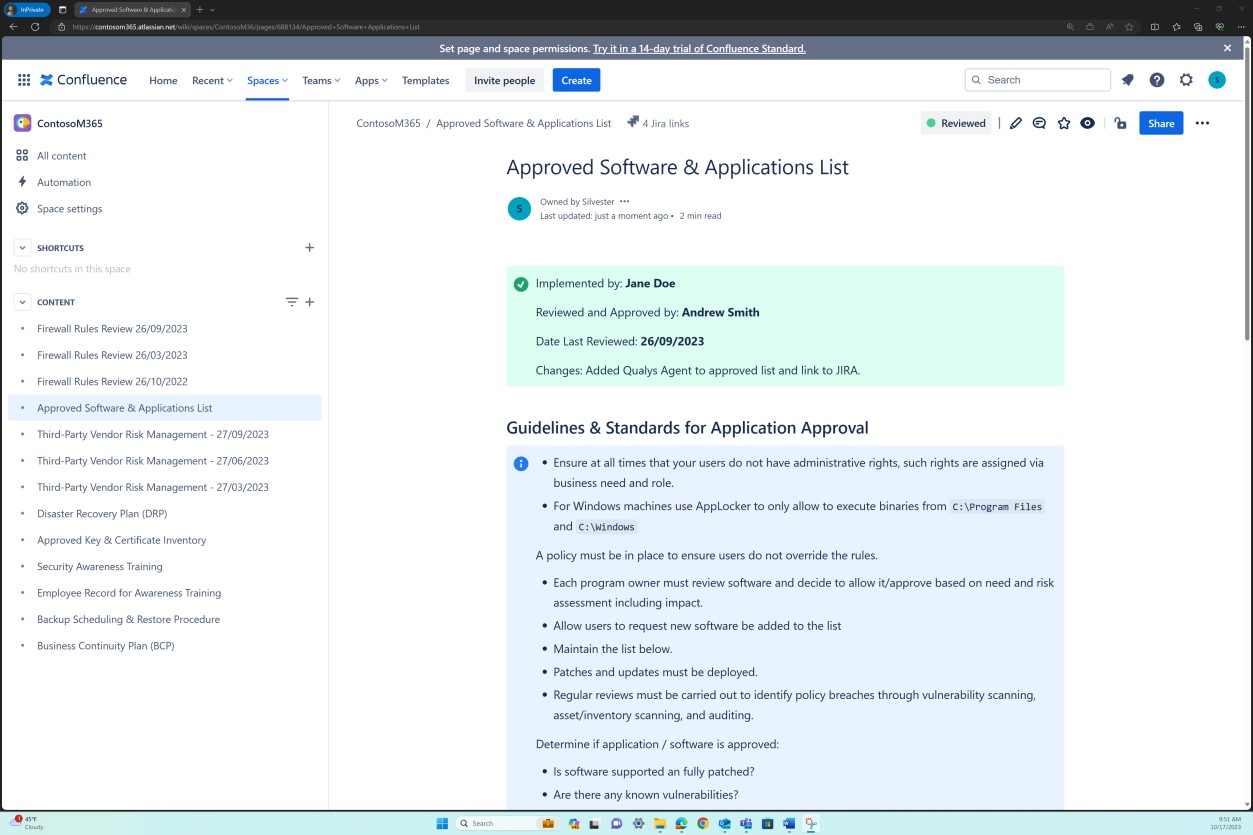

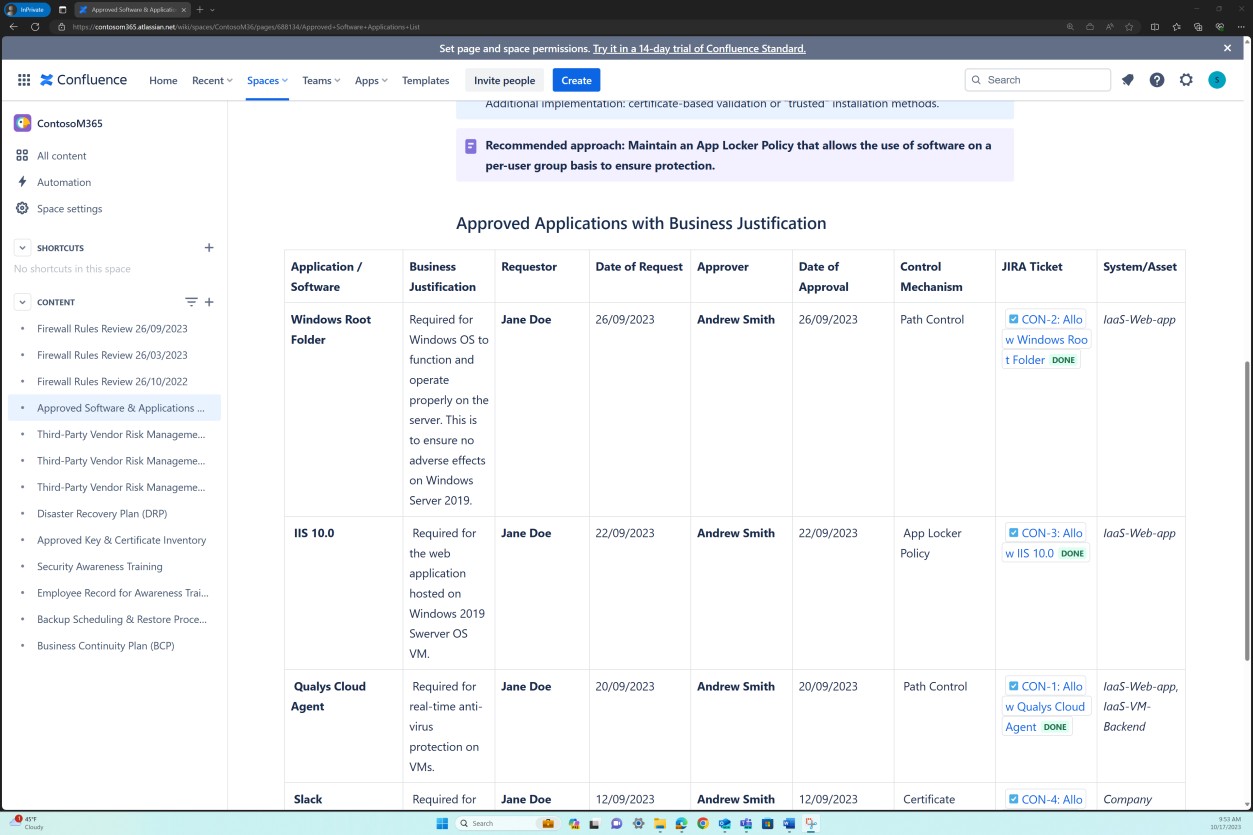

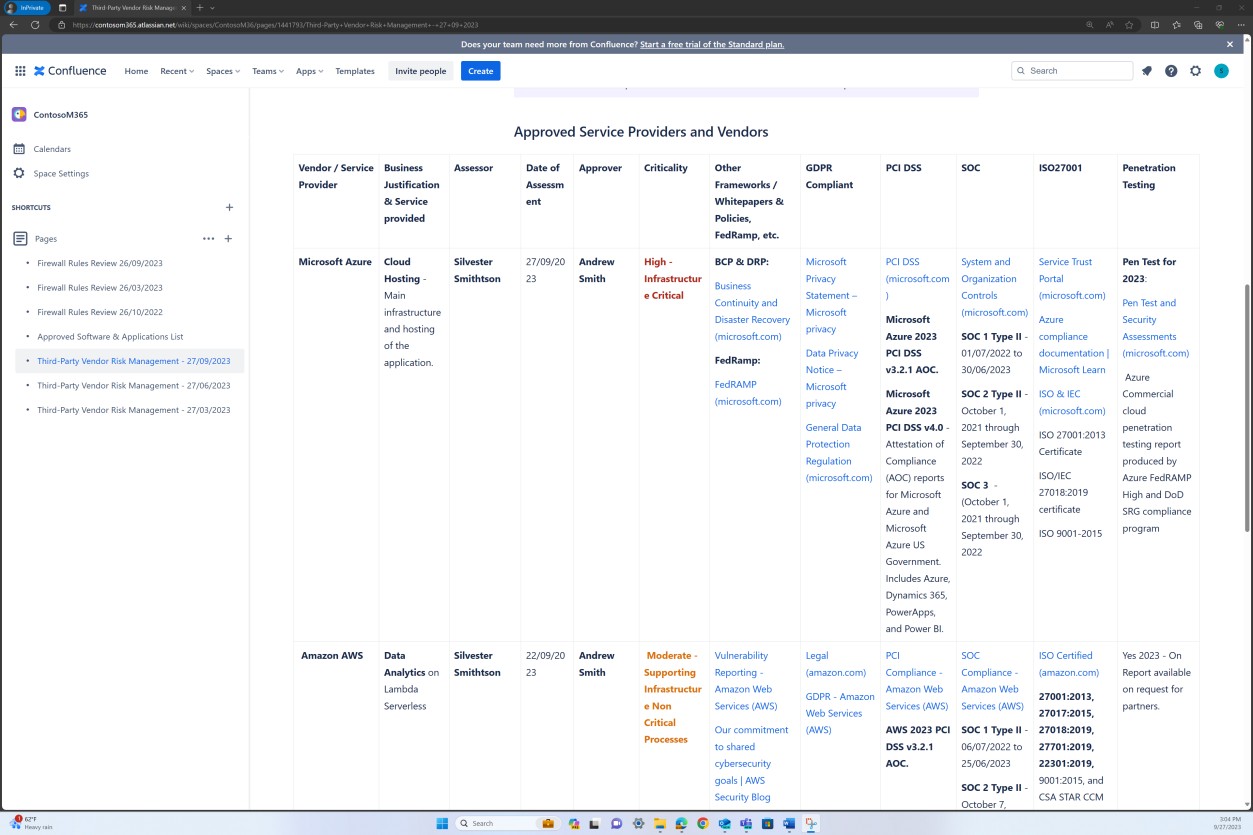

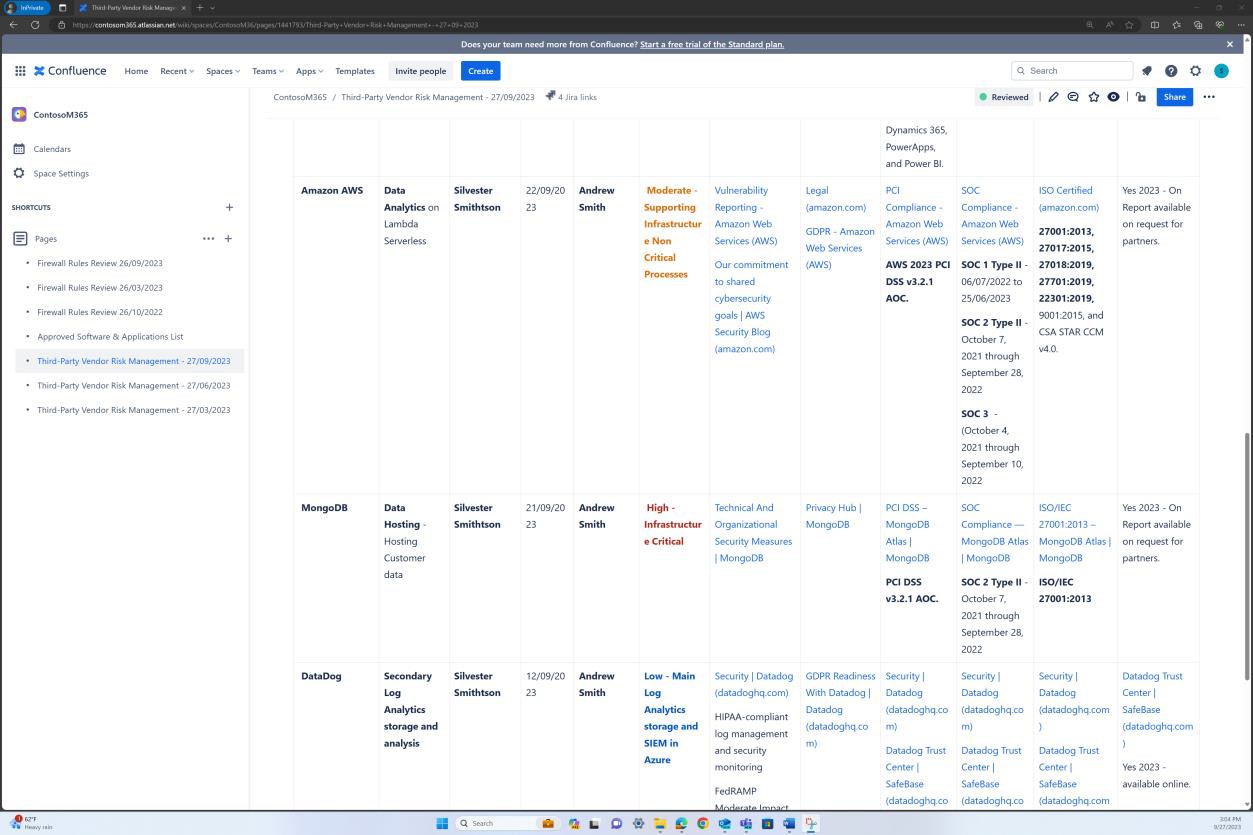

Die nächsten Screenshots zeigen, dass eine Liste der genehmigten Software und Anwendungen auf der Confluence Cloud-Plattform verwaltet wird.

Die nächsten Screenshots zeigen, dass die Liste der genehmigten Software und Anwendungen, einschließlich des Anforderers, des Datums der Anforderung, der genehmigenden Person, des Datums der Genehmigung, des Kontrollmechanismus, des JIRA-Tickets, des Systems/der Ressource, verwaltet wird.

Absicht: Softwaregenehmigung

Der Zweck dieses Unterpunkts besteht darin, zu bestätigen, dass jede Software/Anwendung vor ihrer Bereitstellung innerhalb der Organisation einem formalen Genehmigungsprozess unterzogen wird. Der Genehmigungsprozess sollte eine technische Bewertung und eine Genehmigung durch die Geschäftsleitung umfassen, um sicherzustellen, dass sowohl operative als auch strategische Perspektiven berücksichtigt wurden. Durch die Einführung dieses strengen Prozesses stellt die Organisation sicher, dass nur geprüfte und erforderliche Software bereitgestellt wird, wodurch Sicherheitsrisiken minimiert und die Ausrichtung auf die Geschäftsziele sichergestellt wird.

Richtlinien

Es kann nachgewiesen werden, dass der Genehmigungsprozess befolgt wird. Dies kann durch signierte Dokumente, die Nachverfolgung innerhalb der Änderungskontrollsysteme oder die Verwendung von Azure DevOps/JIRA bereitgestellt werden, um die Änderungsanforderungen und die Autorisierung nachzuverfolgen.

Beispielbeweis

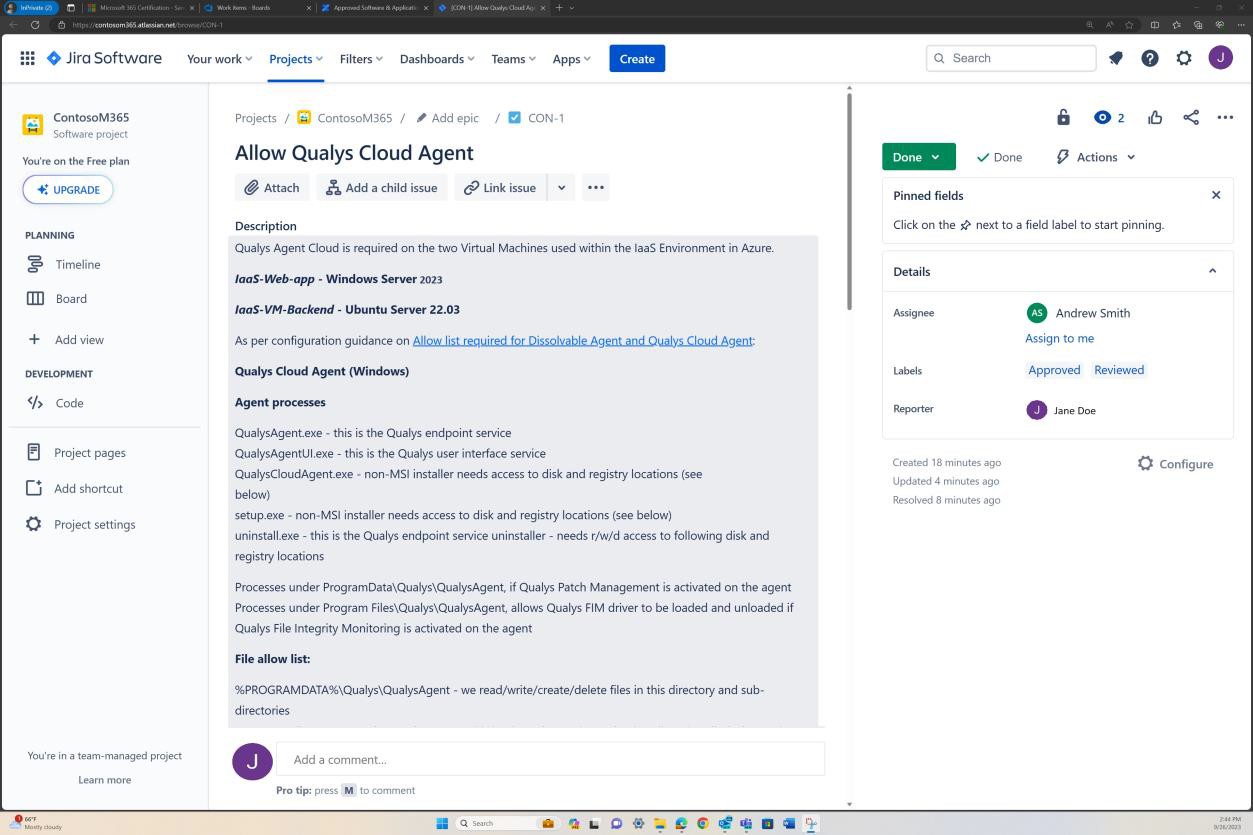

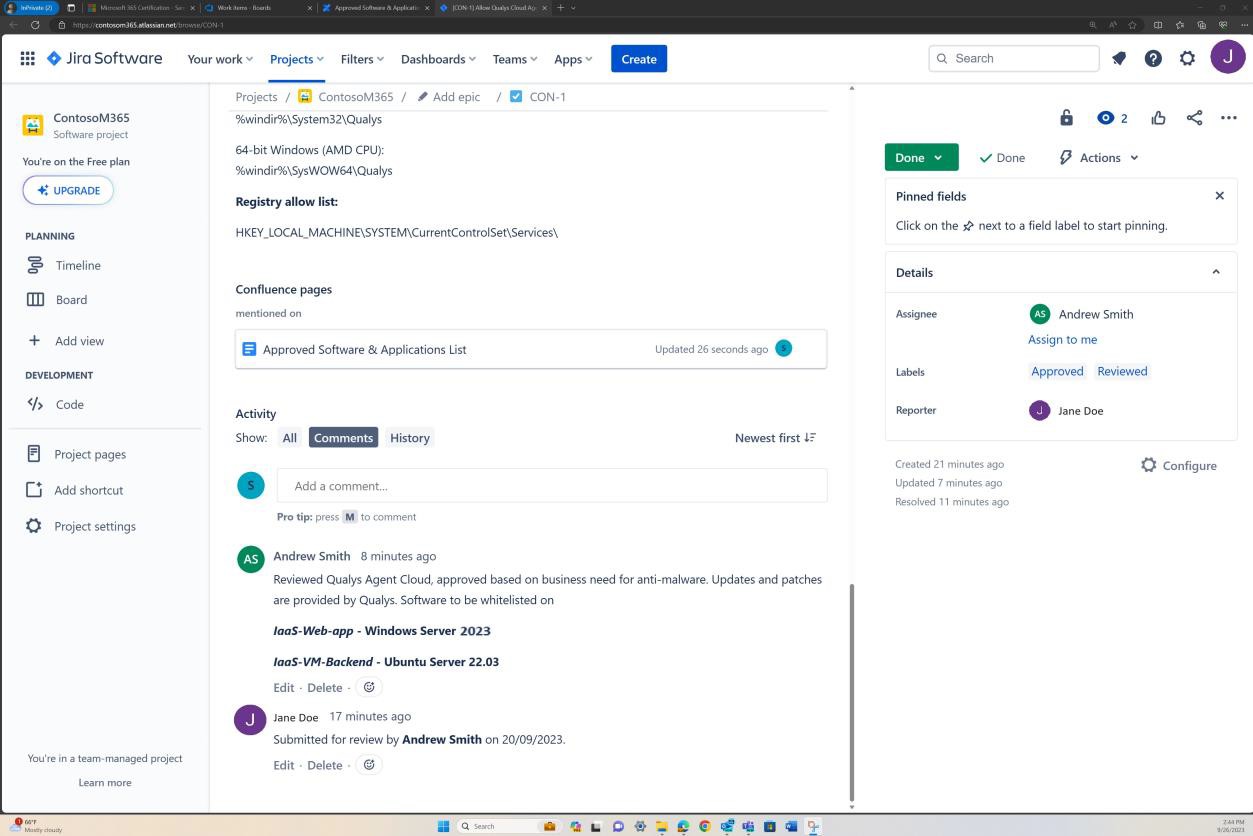

Die nächsten Screenshots zeigen einen vollständigen Genehmigungsprozess in JIRA Software. Ein Benutzer "Jane Doe" hat eine Anforderung für die Installation von "Qualys Cloud Agent" auf servern "IaaS-Web-app" und "IaaS-VM- Back-End" ausgelöst. "Andrew Smith" hat die Anforderung überprüft und mit dem Kommentar "genehmigt basierend auf geschäftlichem Bedarf an Antischadsoftware. Updates und Patches, die von Qualys bereitgestellt werden. Zu genehmigende Software."

Der nächste Screenshot zeigt die Genehmigung, die über das Auf der Confluence-Plattform ausgelöste Ticket erteilt wird, bevor die Anwendung auf dem Produktionsserver ausgeführt werden kann.

Absicht: App-Steuerungstechnologie

Dieser Unterpunkt konzentriert sich auf die Überprüfung, ob die Anwendungssteuerungstechnologie aktiv, aktiviert und ordnungsgemäß für alle erfassten Systemkomponenten konfiguriert ist. Stellen Sie sicher, dass die Technologie in Übereinstimmung mit dokumentierten Richtlinien und Verfahren arbeitet, die als Richtlinien für ihre Implementierung und Wartung dienen. Durch eine aktive, aktivierte und gut konfigurierte Anwendungssteuerungstechnologie kann die Organisation dazu beitragen, die Ausführung von nicht autorisierter oder bösartiger Software zu verhindern und den allgemeinen Sicherheitsstatus des Systems zu verbessern.

Richtlinien: App-Steuerungstechnologie

Stellen Sie eine Dokumentation bereit, in der die Einrichtung der Anwendungssteuerung beschrieben wird, sowie Nachweise aus der anwendbaren Technologie, die zeigen, wie die einzelnen Anwendungen/Prozesse konfiguriert wurden.

Beispielbeweis: App-Steuerungstechnologie

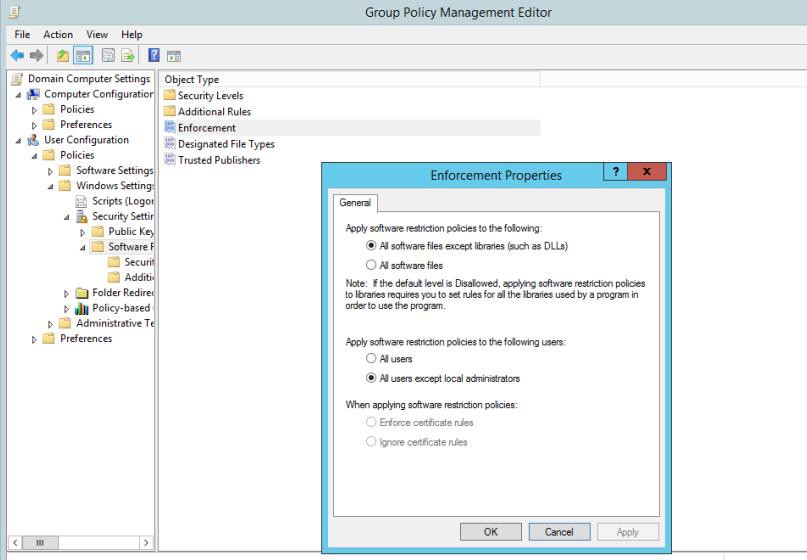

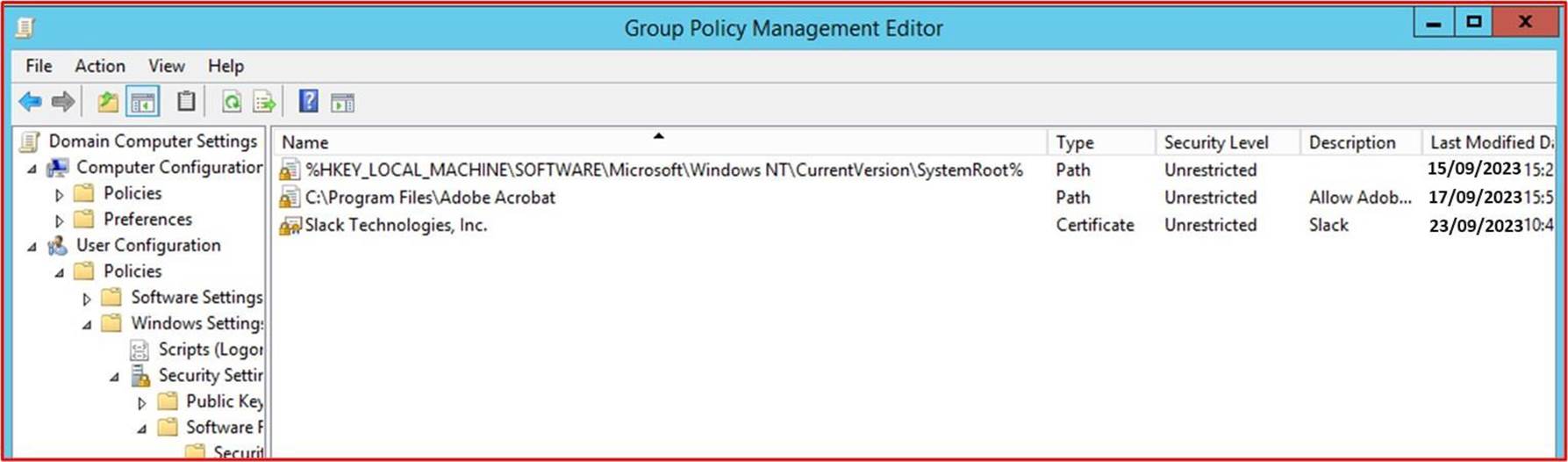

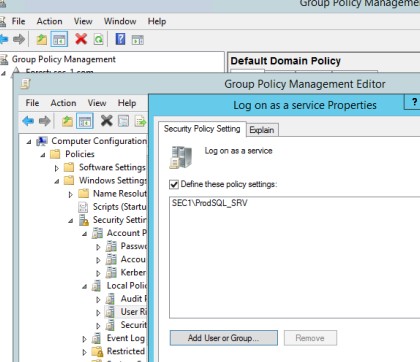

Die nächsten Screenshots zeigen, dass Windows-Gruppenrichtlinien (GPO) so konfiguriert sind, dass nur genehmigte Software und Anwendungen erzwungen werden.

Der nächste Screenshot zeigt die Software/Anwendungen, die über die Pfadsteuerung ausgeführt werden dürfen.

Hinweis: In diesen Beispielen wurden keine vollständigen Screenshots verwendet, aber ALLE von ISV übermittelten Nachweise Screenshots müssen Vollbildscreenshots sein, die eine URL, den angemeldeten Benutzer und die Systemzeit und das Systemdatum zeigen.

Patchverwaltung/Patching und Risikorangfolge

Die Patchverwaltung, die häufig als Patchen bezeichnet wird, ist eine wichtige Komponente jeder robusten Cybersicherheitsstrategie. Es umfasst den systematischen Prozess zum Identifizieren, Testen und Anwenden von Patches oder Updates für Software, Betriebssysteme und Anwendungen. Das primäre Ziel der Patchverwaltung besteht darin, Sicherheitsrisiken zu minimieren und sicherzustellen, dass Systeme und Software resilient gegen potenzielle Bedrohungen bleiben. Darüber hinaus umfasst die Patchverwaltung die Risikoeinstufung, die ein wichtiges Element bei der Priorisierung von Patches ist. Dies umfasst die Bewertung von Sicherheitsrisiken basierend auf ihrem Schweregrad und den potenziellen Auswirkungen auf den Sicherheitsstatus einer Organisation. Durch die Zuweisung von Risikobewertungen zu Sicherheitsrisiken können Organisationen Ressourcen effizient zuordnen und sich darauf konzentrieren, kritische und risikoreiche Sicherheitsrisiken umgehend zu beheben und gleichzeitig eine proaktive Haltung gegenüber neuen Bedrohungen beizubehalten. Eine effektive Strategie für patch management und risk ranking erhöht nicht nur die Sicherheit, sondern trägt auch zur allgemeinen Stabilität und Leistung der IT-Infrastruktur bei, sodass Organisationen in der sich ständig entwickelnden Landschaft der Cybersicherheitsbedrohungen resilient bleiben.

Um eine sichere Betriebsumgebung zu gewährleisten, müssen Anwendungen/Add-Ons und unterstützende Systeme entsprechend gepatcht werden. Es muss ein geeigneter Zeitrahmen zwischen Der Identifizierung (oder der öffentlichen Veröffentlichung) und dem Patchen verwaltet werden, um das Zeitfenster für die Ausnutzung eines Sicherheitsrisikos durch einen Bedrohungsakteur zu verringern. Die Microsoft 365-Zertifizierung sieht kein "Patchfenster" vor. Zertifizierungsanalysten werden jedoch Zeitrahmen ablehnen, die nicht angemessen sind oder den bewährten Methoden der Branche entsprechen. Diese Sicherheitskontrollgruppe ist auch für PaaS-Hostingumgebungen (Platform-as-a-Service) vorgesehen, da die Anwendung/Add-In-Softwarebibliotheken und Codebasis von Drittanbietern basierend auf der Risikobewertung gepatcht werden müssen.

Steuerung Nr. 4

Stellen Sie den Beweis bereit, dass die Patchverwaltungsrichtlinie und die Prozedurdokumentation Folgendes definieren:

Ein geeignetes minimales Patchingfenster für Sicherheitsrisiken mit kritischen/hohen und mittleren Risiken.

Außerbetriebnahme nicht unterstützter Betriebssysteme und Software.

Wie neue Sicherheitsrisiken identifiziert und einer Risikobewertung zugewiesen werden.

Absicht: Patchverwaltung

Patchverwaltung ist für viele Sicherheitscompliance-Frameworks erforderlich, z. B. PCI-DSS, ISO 27001, NIST (SP) 800-53, FedRAMP und SOC 2. Die Bedeutung einer guten Patchverwaltung kann nicht übermäßig betont werden

da es Sicherheits- und Funktionsprobleme in Software, Firmware und Sicherheitslücken beheben kann, was dazu beiträgt, die Möglichkeiten zur Nutzung zu verringern. Die Absicht dieses Steuerelements besteht darin, das Zeitfenster zu minimieren, das ein Bedrohungsakteur hat, um Sicherheitsrisiken auszunutzen, die möglicherweise in der umgebung des Bereichs vorhanden sind.

Stellen Sie eine Dokumentation zur Patchverwaltungsrichtlinie und -verfahren bereit, die die folgenden Aspekte umfassend abdeckt:

Ein geeignetes minimales Patchingfenster für Sicherheitsrisiken mit kritischen/hohen und mittleren Risiken.

In der Dokumentation zur Patchverwaltungsrichtlinie und -prozedur der Organisation muss eindeutig ein geeignetes minimales Patchingfenster für Sicherheitsrisiken definiert werden, die als kritisch/hoch und mittel eingestuft werden. Eine solche Bestimmung legt die maximal zulässige Zeit fest, innerhalb derer Patches nach der Identifizierung eines Sicherheitsrisikos basierend auf ihrer Risikostufe angewendet werden müssen. Durch die explizite Angabe dieser Zeitrahmen hat die Organisation ihren Ansatz für die Patchverwaltung standardisiert und so das Risiko im Zusammenhang mit nicht gepatchten Sicherheitsrisiken minimiert.

Außerbetriebnahme nicht unterstützter Betriebssysteme und Software.

Die Patchverwaltungsrichtlinie enthält Bestimmungen für die Außerbetriebnahme nicht unterstützter Betriebssysteme und Software. Betriebssysteme und Software, die keine Sicherheitsupdates mehr erhalten, stellen ein erhebliches Risiko für den Sicherheitsstatus einer Organisation dar. Daher stellt diese Kontrolle sicher, dass solche Systeme rechtzeitig identifiziert und entfernt oder ersetzt werden, wie in der Richtliniendokumentation definiert.

- Ein dokumentiertes Verfahren, das beschreibt, wie neue Sicherheitsrisiken identifiziert und einer Risikobewertung zugewiesen werden.

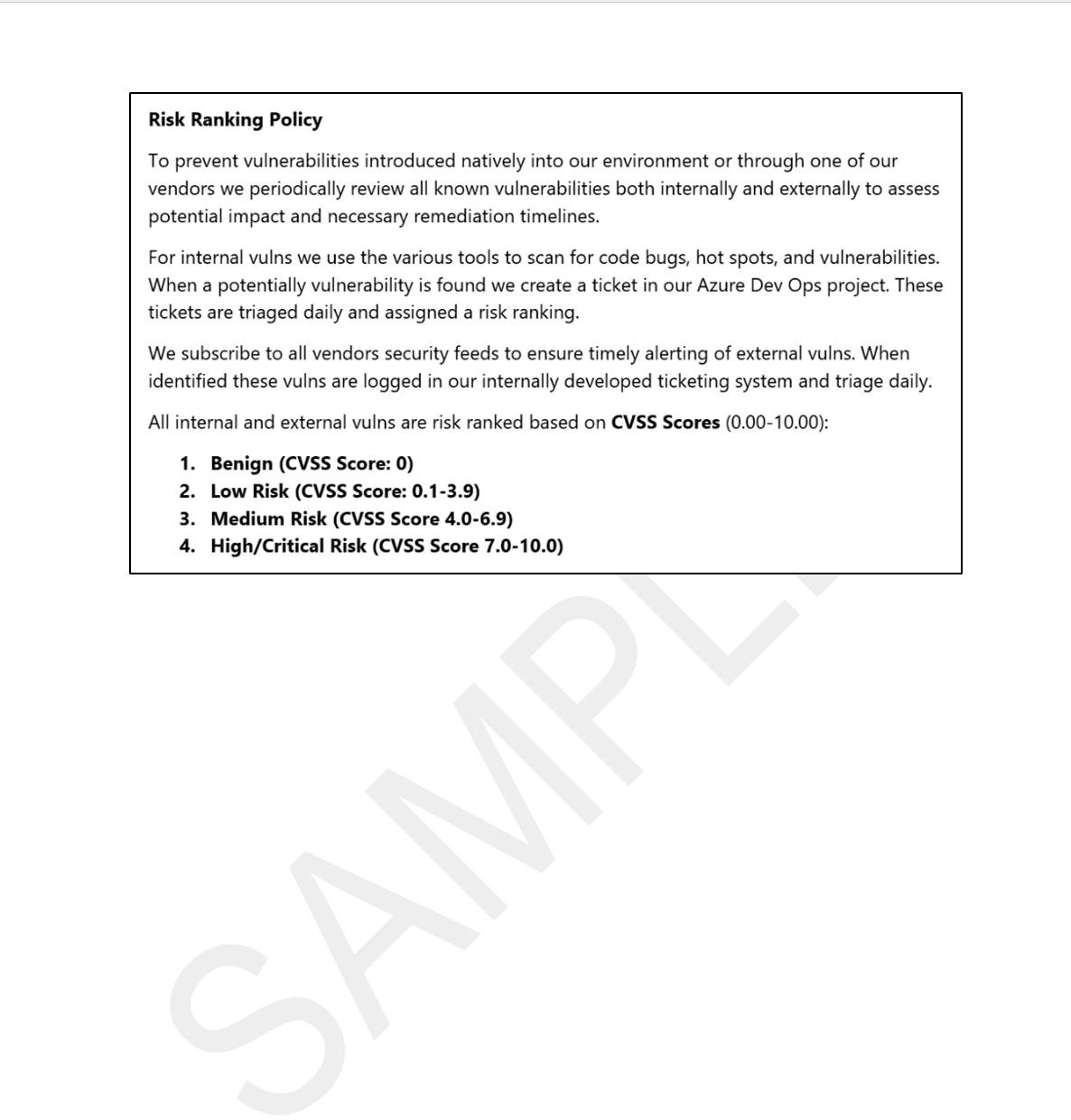

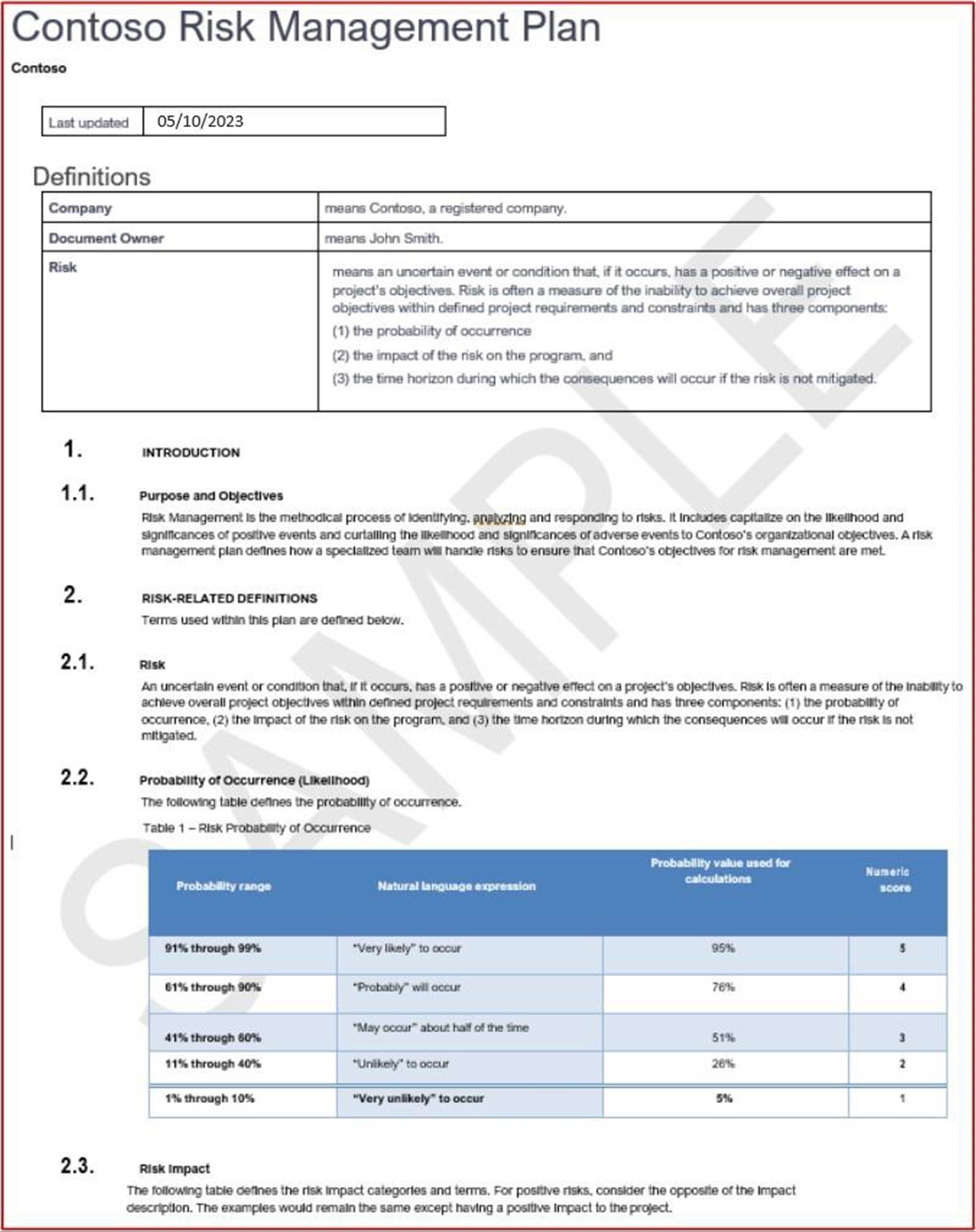

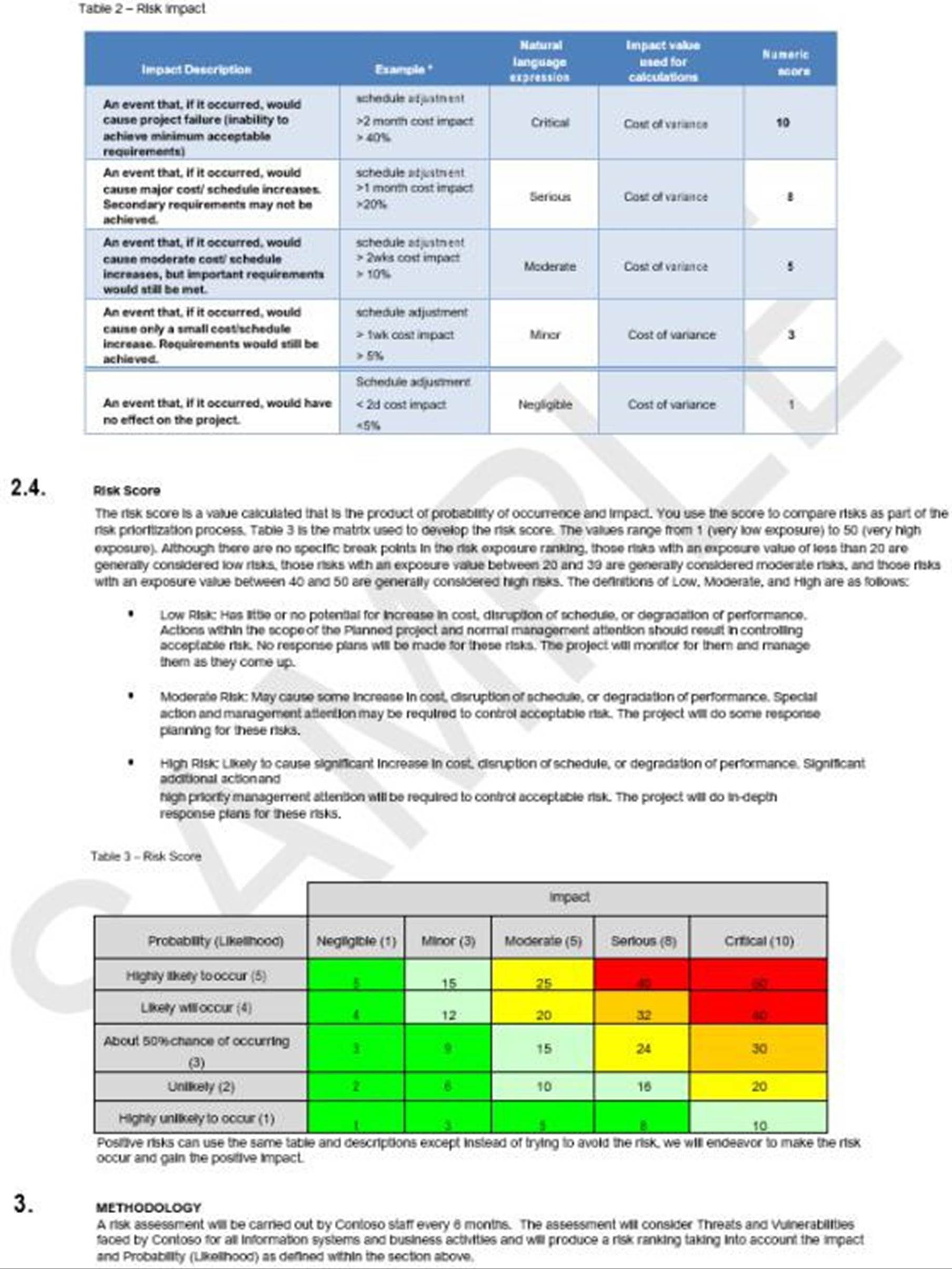

Das Patchen muss auf dem Risiko basieren, je riskanter das Sicherheitsrisiko ist, desto schneller muss es behoben werden. Die Risikoeinstufung identifizierter Sicherheitsrisiken ist ein integraler Bestandteil dieses Prozesses. Mit dieser Kontrolle soll sichergestellt werden, dass es einen dokumentierten Risikorangfolgeprozess gibt, der befolgt wird, um sicherzustellen, dass alle identifizierten Sicherheitsrisiken entsprechend dem Risiko bewertet werden. Organisationen verwenden in der Regel die CVSS-Bewertung (Common Vulnerability Scoring System), die von Anbietern oder Sicherheitsexperten bereitgestellt wird. Wenn Organisationen sich auf CVSS verlassen, wird empfohlen, dass ein Mechanismus zur Neubewertung in den Prozess einbezogen wird, damit die Organisation die Rangfolge basierend auf einer internen Risikobewertung ändern kann. Manchmal ist die Sicherheitsanfälligkeit aufgrund der Art und Weise, wie die Anwendung in der Umgebung bereitgestellt wurde, möglicherweise nicht anwendbar. Beispielsweise kann eine Java-Sicherheitslücke freigegeben werden, die sich auf eine bestimmte Bibliothek auswirkt, die nicht von der Organisation verwendet wird.

Hinweis: Auch wenn Sie in einer reinen PaaS/Serverless-Umgebung von Platform-as-a-Service ausgeführt werden, sind Sie dennoch dafür verantwortlich, Sicherheitsrisiken in Ihrer Codebasis zu identifizieren, d. h. Bibliotheken von Drittanbietern.

Richtlinien: Patchverwaltung

Geben Sie das Richtliniendokument an. Administrative Nachweise wie Richtlinien- und Verfahrensdokumentationen, die die definierten Prozesse der Organisation detailliert beschreiben, die alle Elemente für die angegebene Kontrolle abdecken, müssen bereitgestellt werden.

Hinweis: Diese logischen Beweise können als unterstützende Beweise bereitgestellt werden, die einen weiteren Einblick in das Programm zur Verwaltung von Sicherheitsrisiken (Vulnerability Management Program, VMP) Ihrer Organisation bieten, aber diese Kontrolle nicht allein erfüllt.

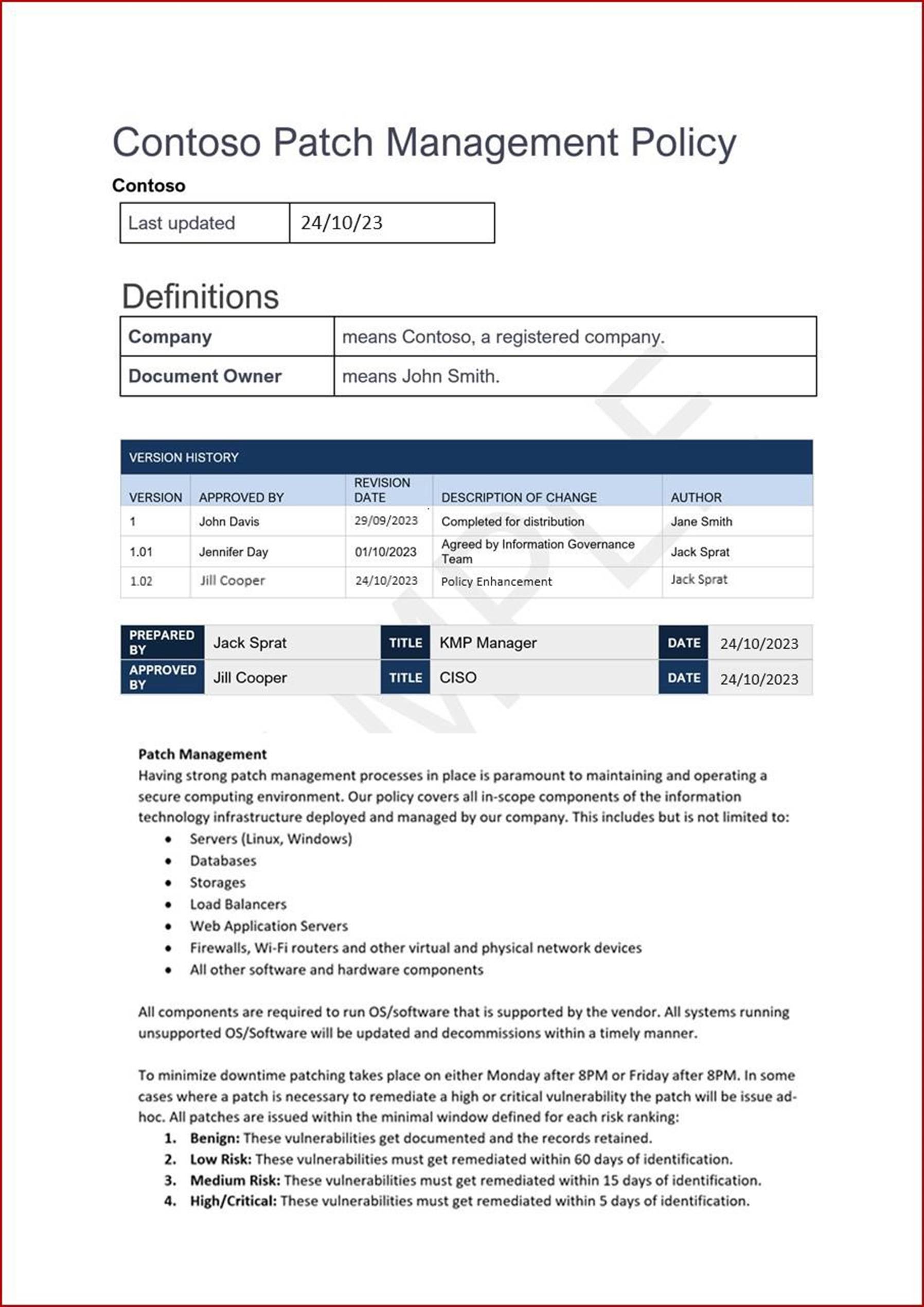

Beispielbeweis: Patchverwaltung

Der nächste Screenshot zeigt einen Codeausschnitt einer Patchverwaltungs-/Risikobewertungsrichtlinie sowie die verschiedenen Risikokategorienebenen. Danach folgen die Zeitrahmen für Klassifizierung und Korrektur. Hinweis: Es wird erwartet, dass ISVs die tatsächliche Dokumentation zu unterstützenden Richtlinien/Verfahren freigeben und nicht einfach einen Screenshot bereitstellen.

Beispiel für (optional) zusätzliche technische Beweise, die das Richtliniendokument unterstützen

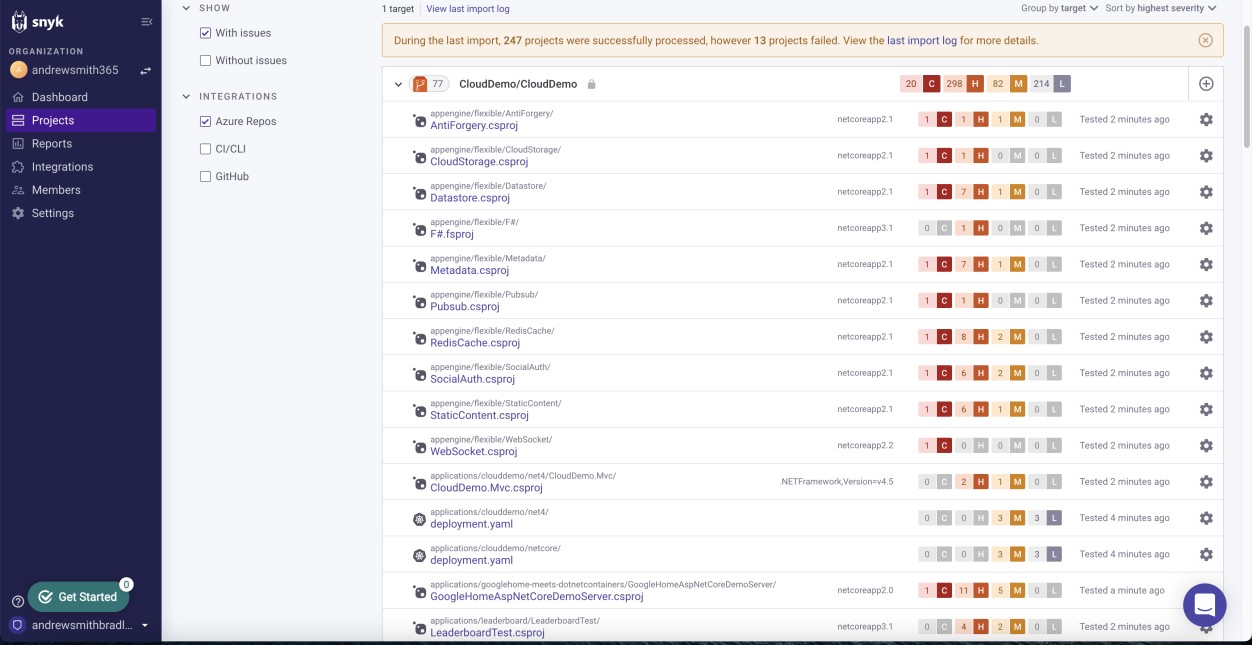

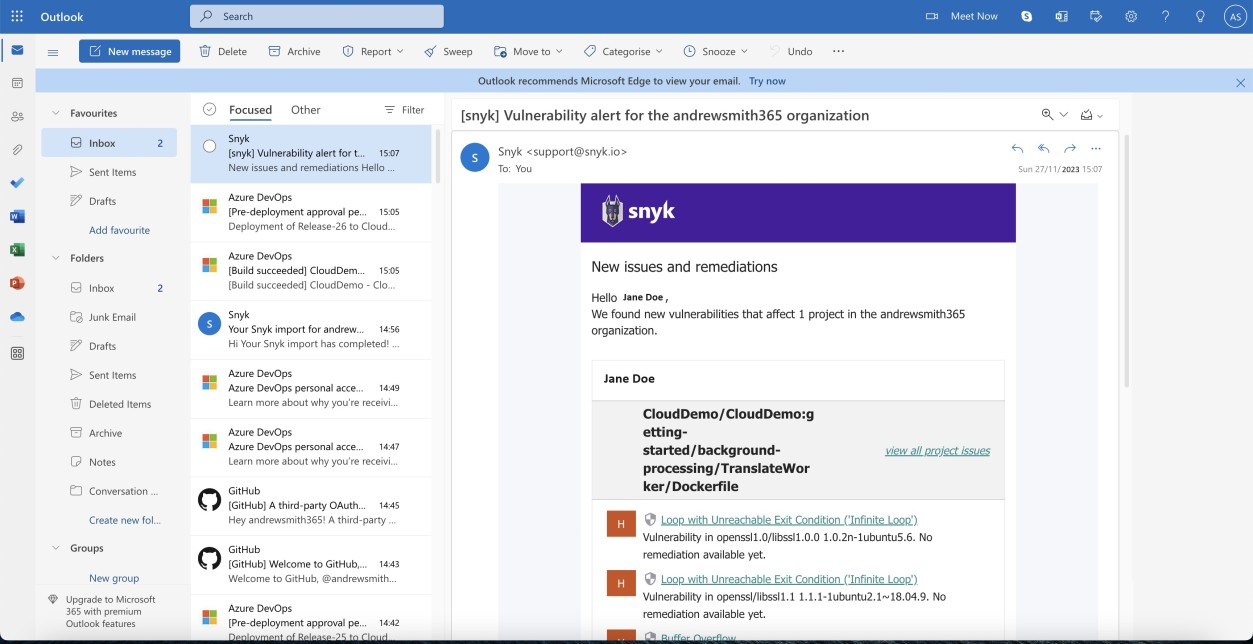

Logische Beweise, z. B. Tabellen für die Nachverfolgung von Sicherheitsrisiken, Berichte zur technischen Bewertung von Sicherheitsrisiken oder Screenshots von Tickets, die über Online-Verwaltungsplattformen ausgelöst wurden, um den Status und Den Fortschritt von Sicherheitsrisiken nachzuverfolgen, die zur Unterstützung der Implementierung des in der zu bereitstellenden Richtliniendokumentation beschriebenen Prozesses verwendet werden. Der nächste Screenshot zeigt, dass Snyk, ein Tool zur Analyse der Softwarezusammensetzung (Software Composition Analysis, SCA), verwendet wird, um die Codebasis auf Sicherheitsrisiken zu überprüfen. Darauf folgt eine Benachrichtigung per E-Mail.

Bitte beachten Sie: In diesem Beispiel wurde kein vollständiger Screenshot verwendet, aber ALLE von ISV übermittelten Nachweise Screenshots müssen vollständige Screenshots sein, die eine URL, den angemeldeten Benutzer und die Systemzeit und das Systemdatum zeigen.

Die nächsten beiden Screenshots zeigen ein Beispiel für die E-Mail-Benachrichtigung, die empfangen wird, wenn neue Sicherheitsrisiken von Snyk gekennzeichnet werden. Wir können sehen, dass die E-Mail das betroffene Projekt und den zugewiesenen Benutzer für den Empfang der Warnungen enthält.

Der folgende Screenshot zeigt die identifizierten Sicherheitsrisiken.

Bitte beachten Sie: In den vorherigen Beispielen wurden keine vollständigen Screenshots verwendet, jedoch müssen ALLE von ISV übermittelten Beweisscreenshots vollständige Screenshots mit der URL, allen angemeldeten Benutzern und Systemzeit und -datum sein.

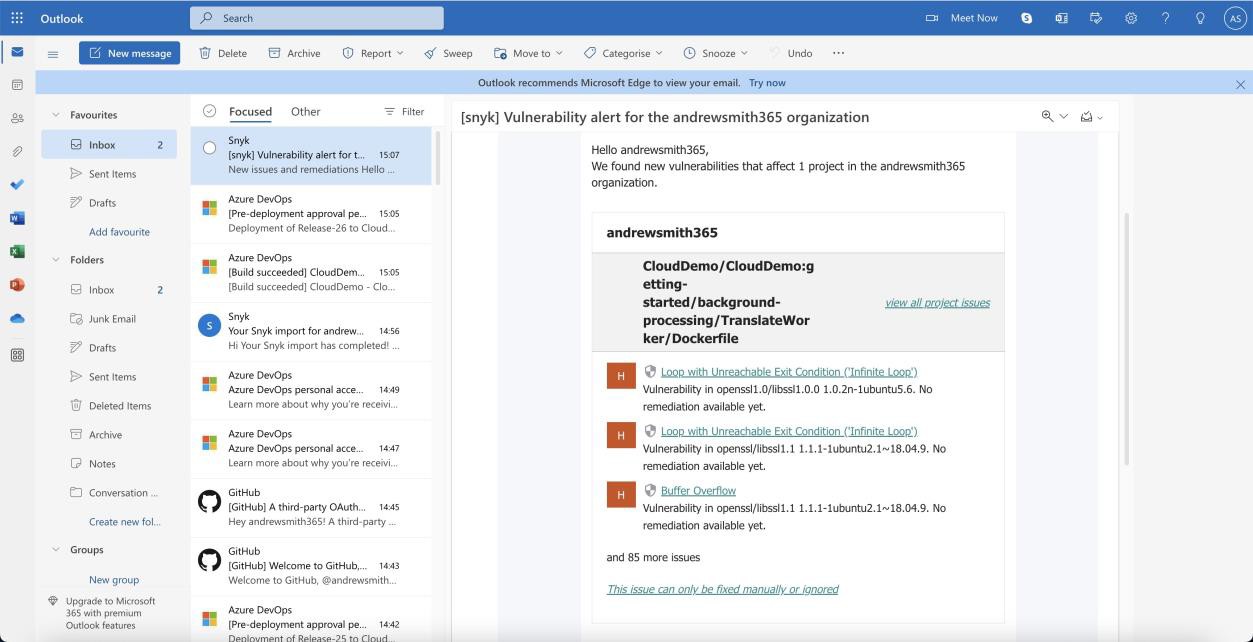

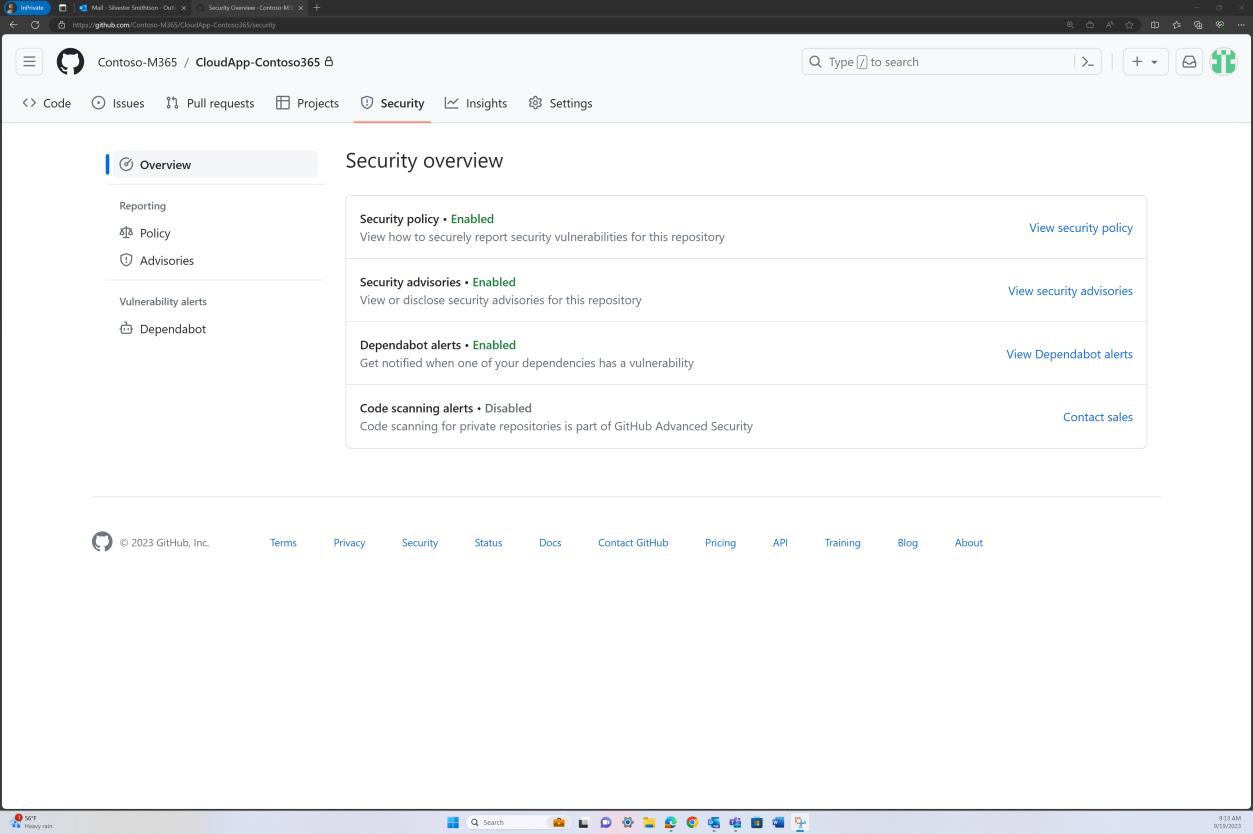

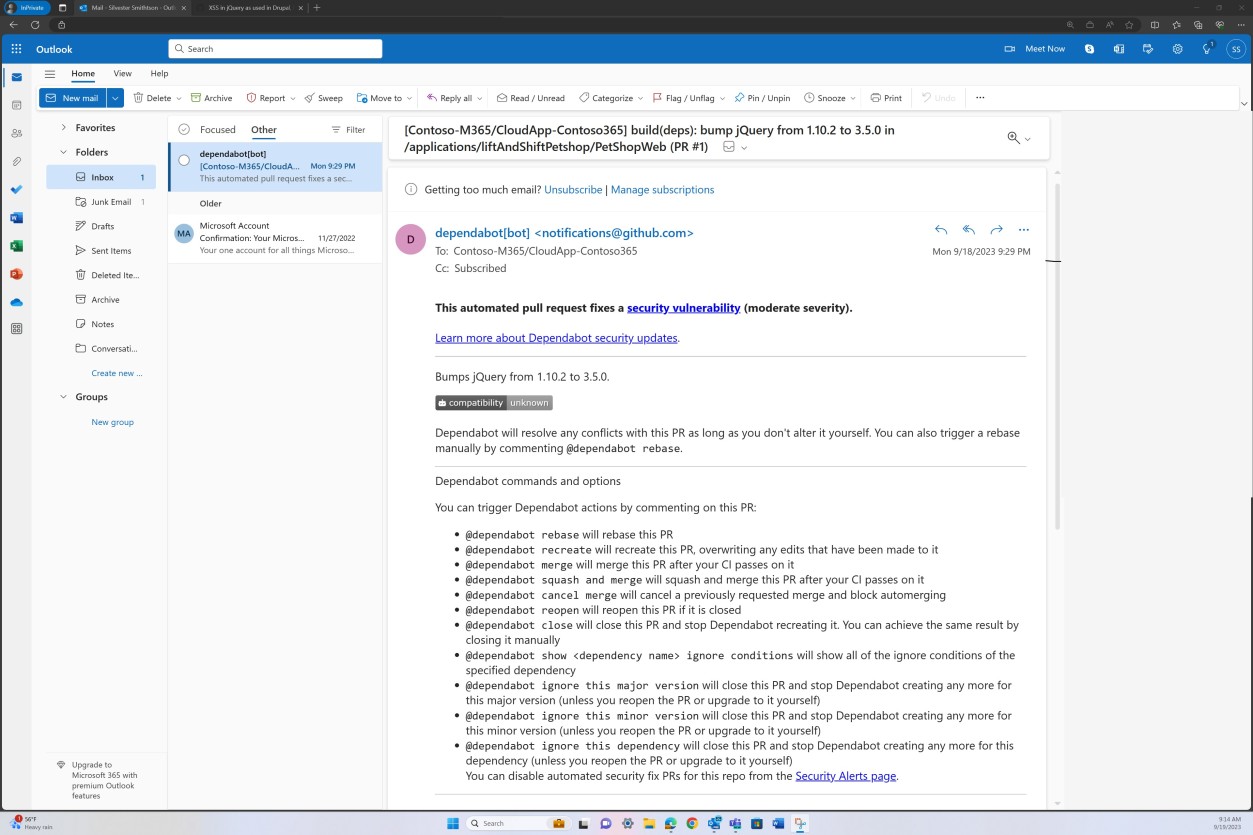

Beispielbeweis

Die nächsten Screenshots zeigen GitHub-Sicherheitstools, die konfiguriert und aktiviert sind, um in der Codebasis nach Sicherheitsrisiken zu suchen, und Warnungen werden per E-Mail gesendet.

Die als Nächstes angezeigte E-Mail-Benachrichtigung ist eine Bestätigung, dass die gekennzeichneten Probleme automatisch durch einen Pull Request behoben werden.

Beispielbeweis

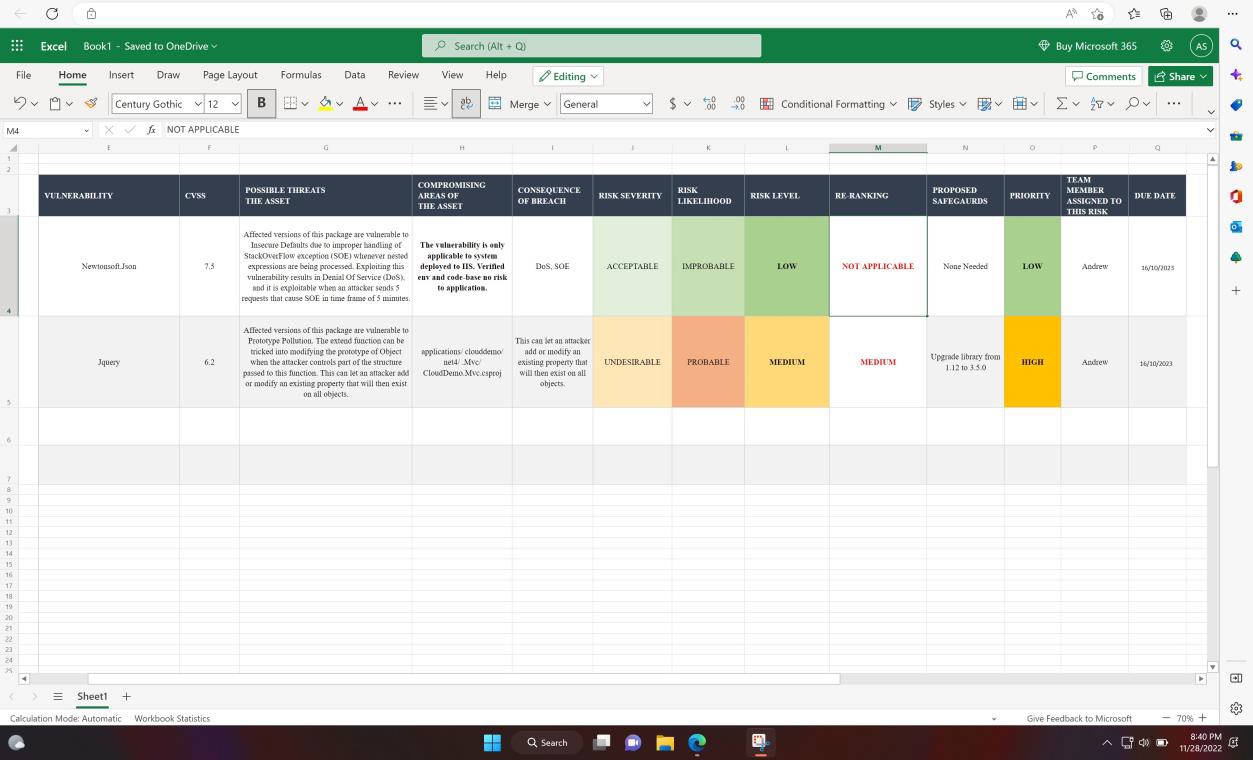

Der nächste Screenshot zeigt die interne technische Bewertung und Rangfolge von Sicherheitsrisiken über ein Arbeitsblatt.

Beispielbeweis

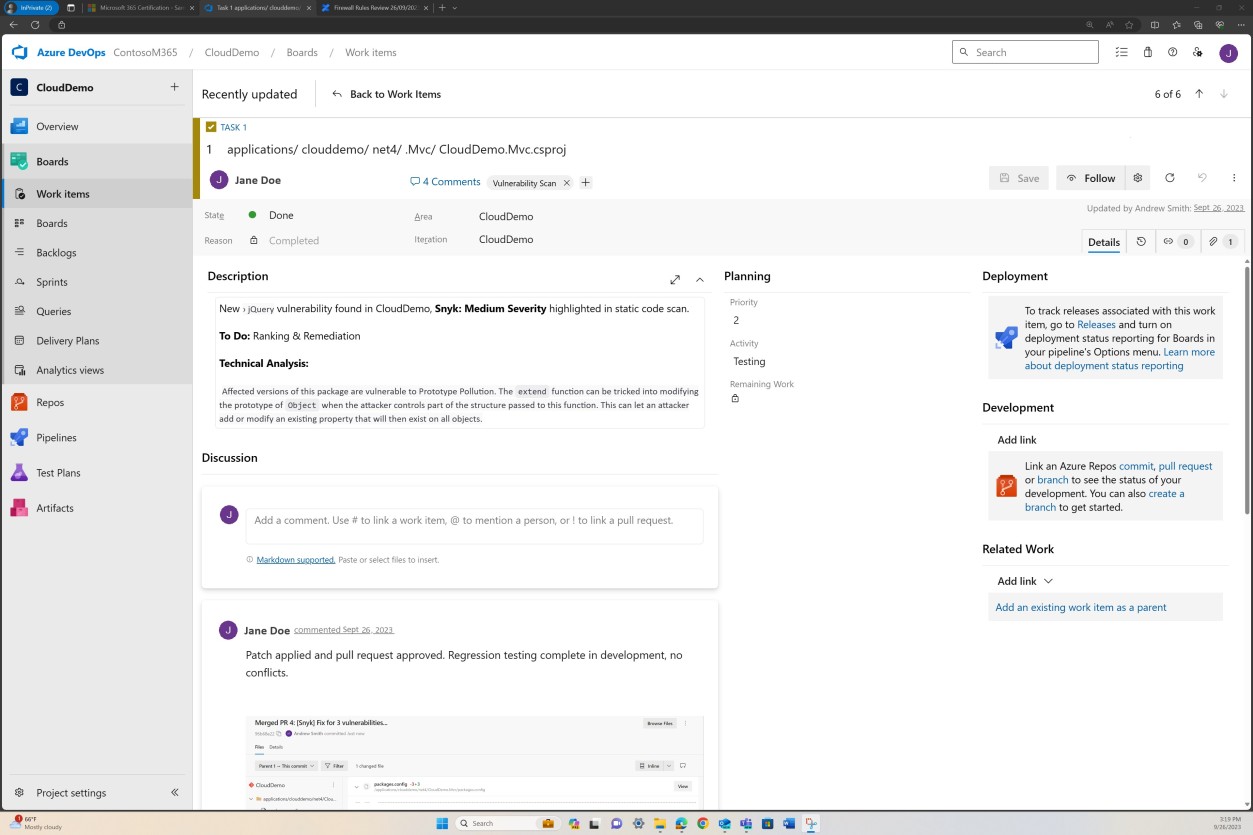

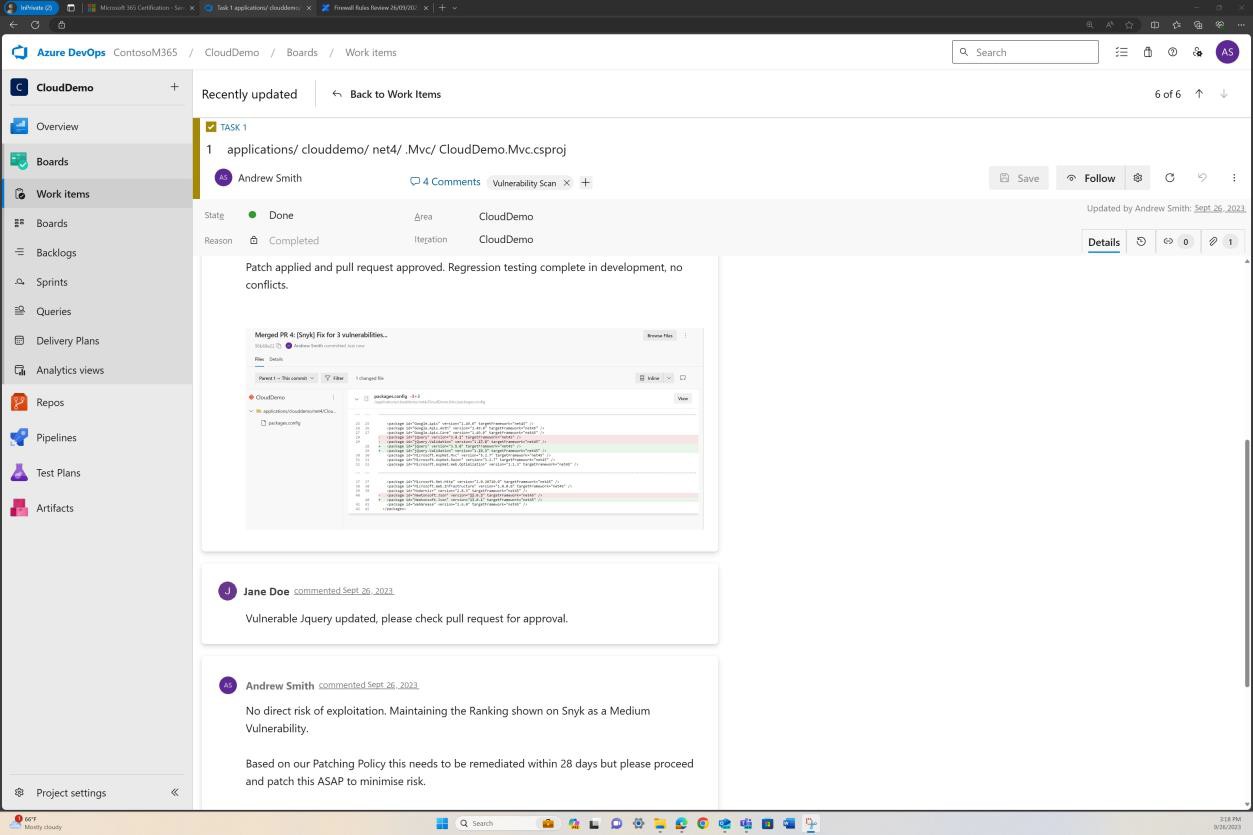

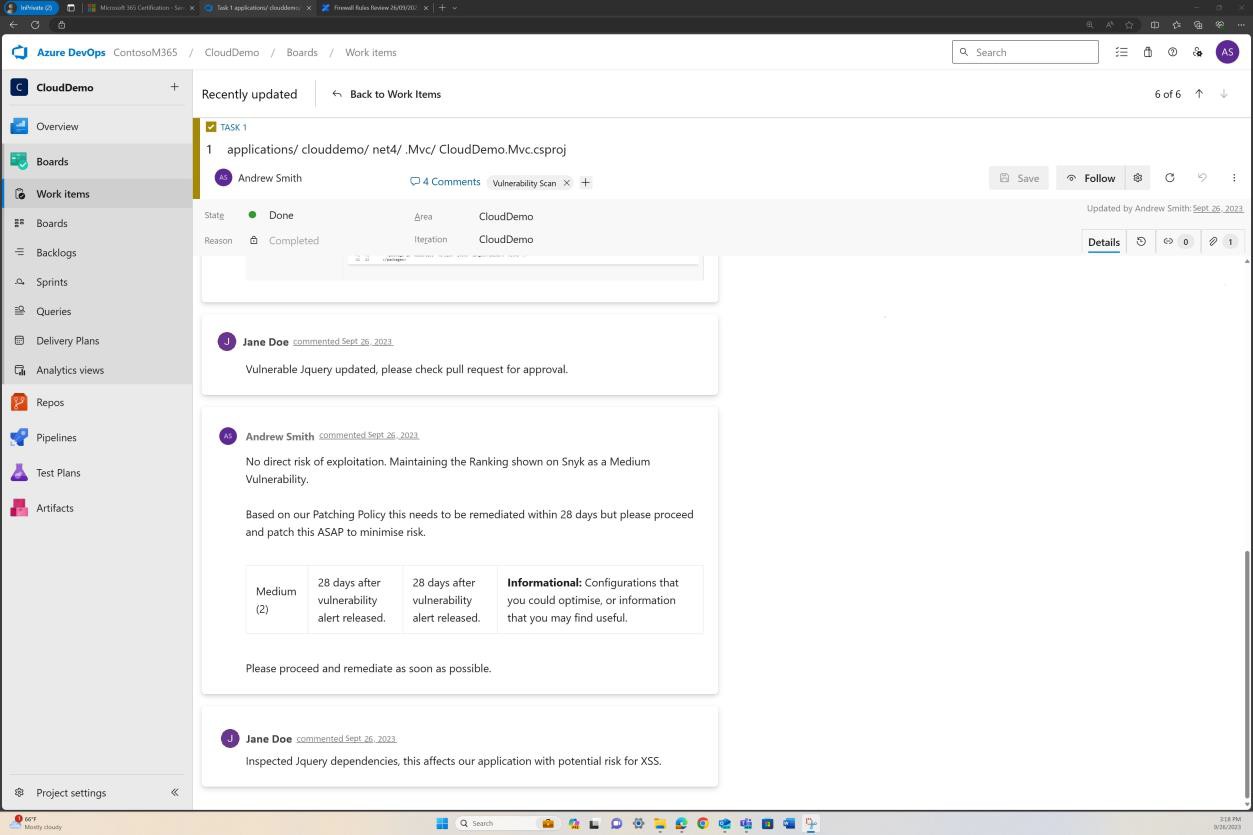

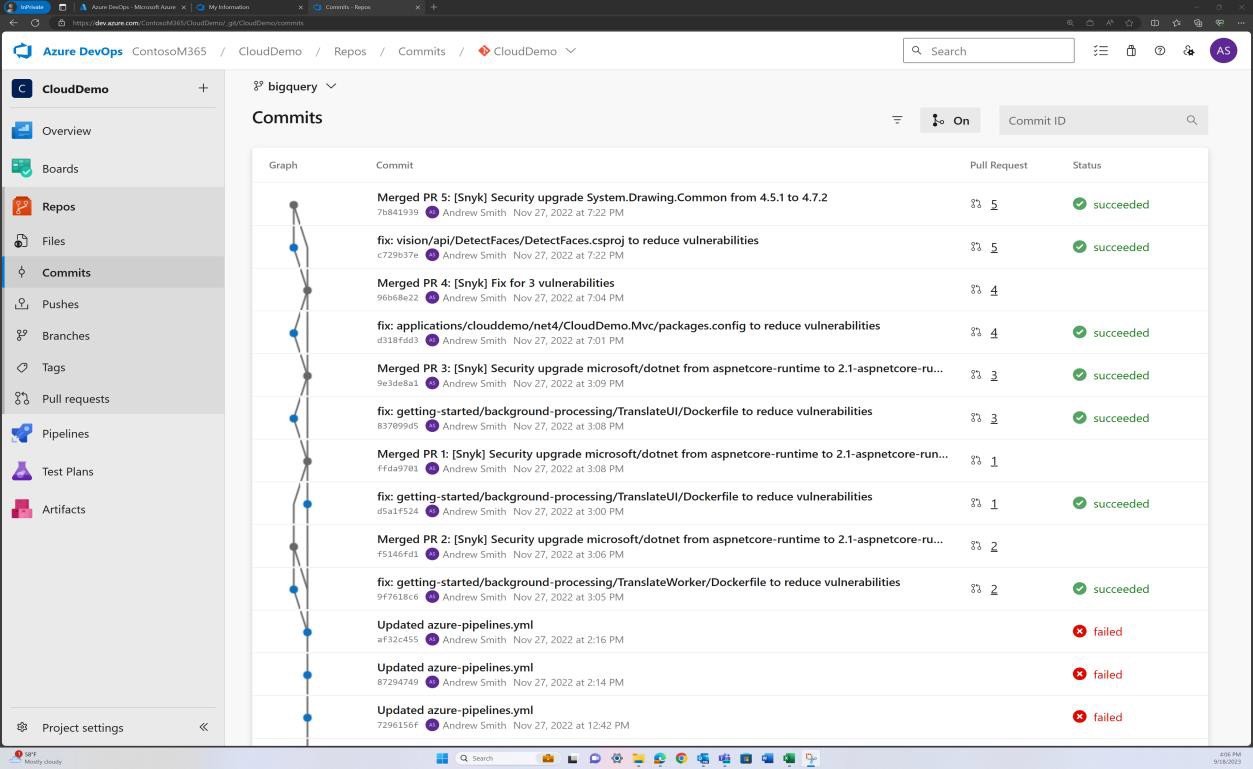

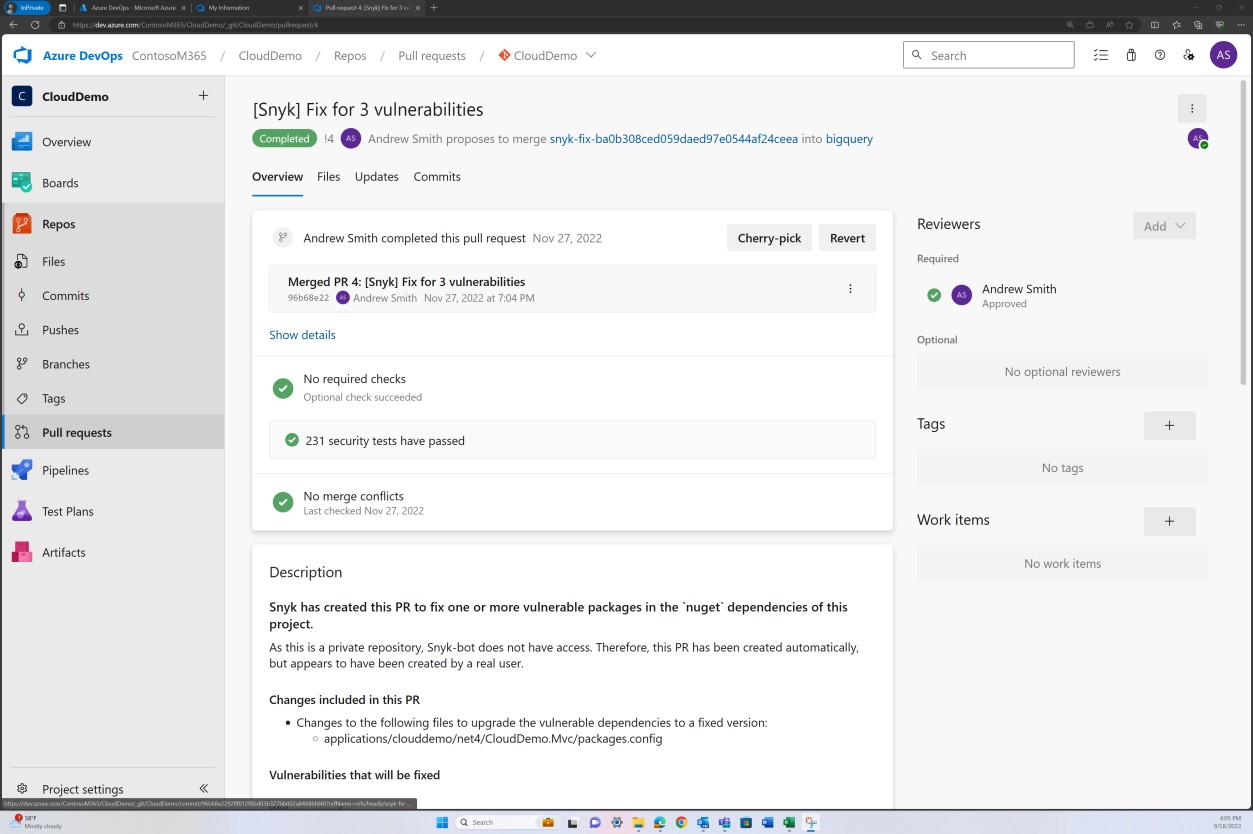

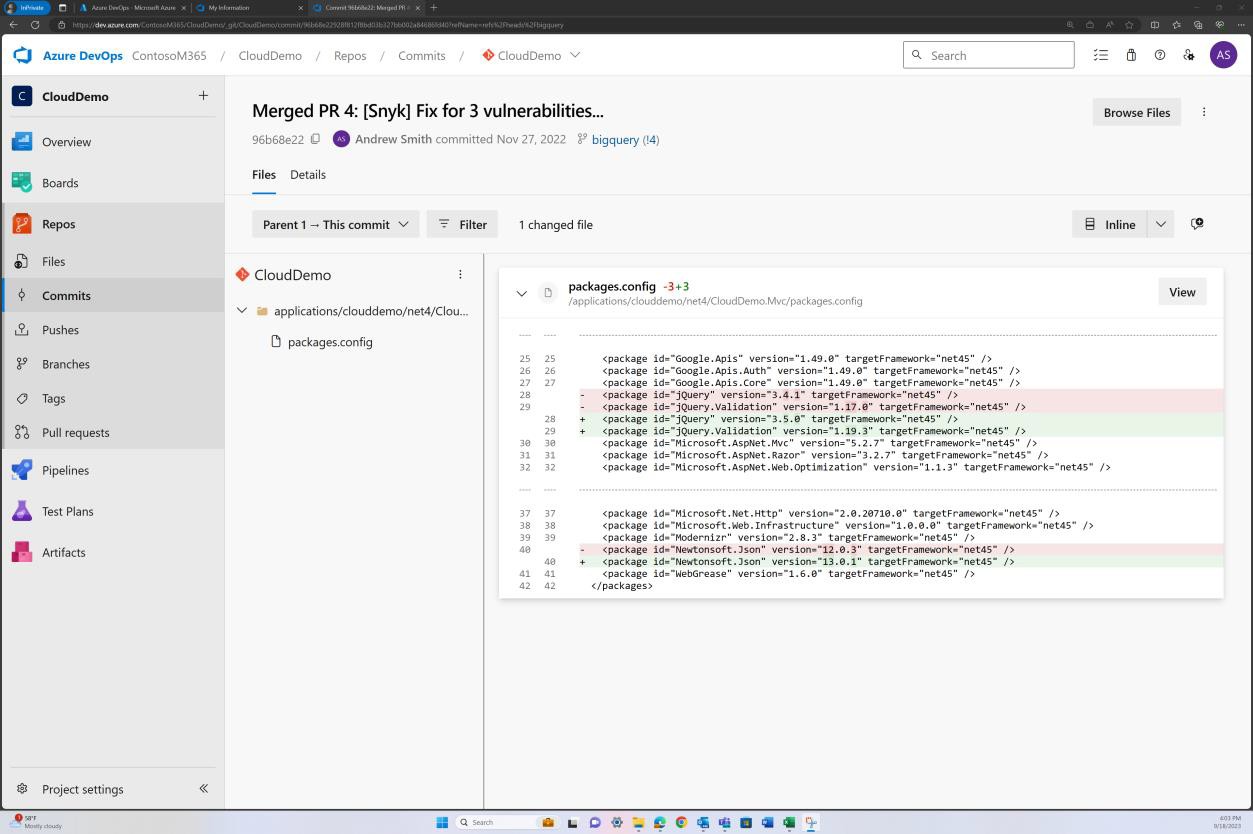

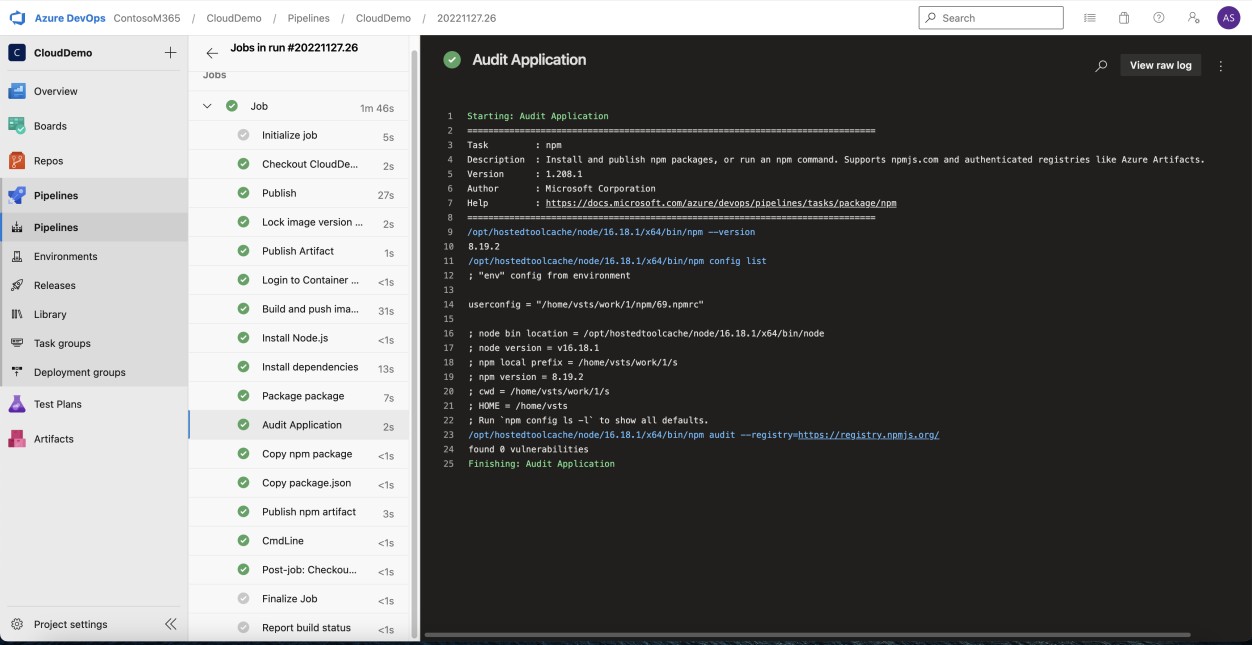

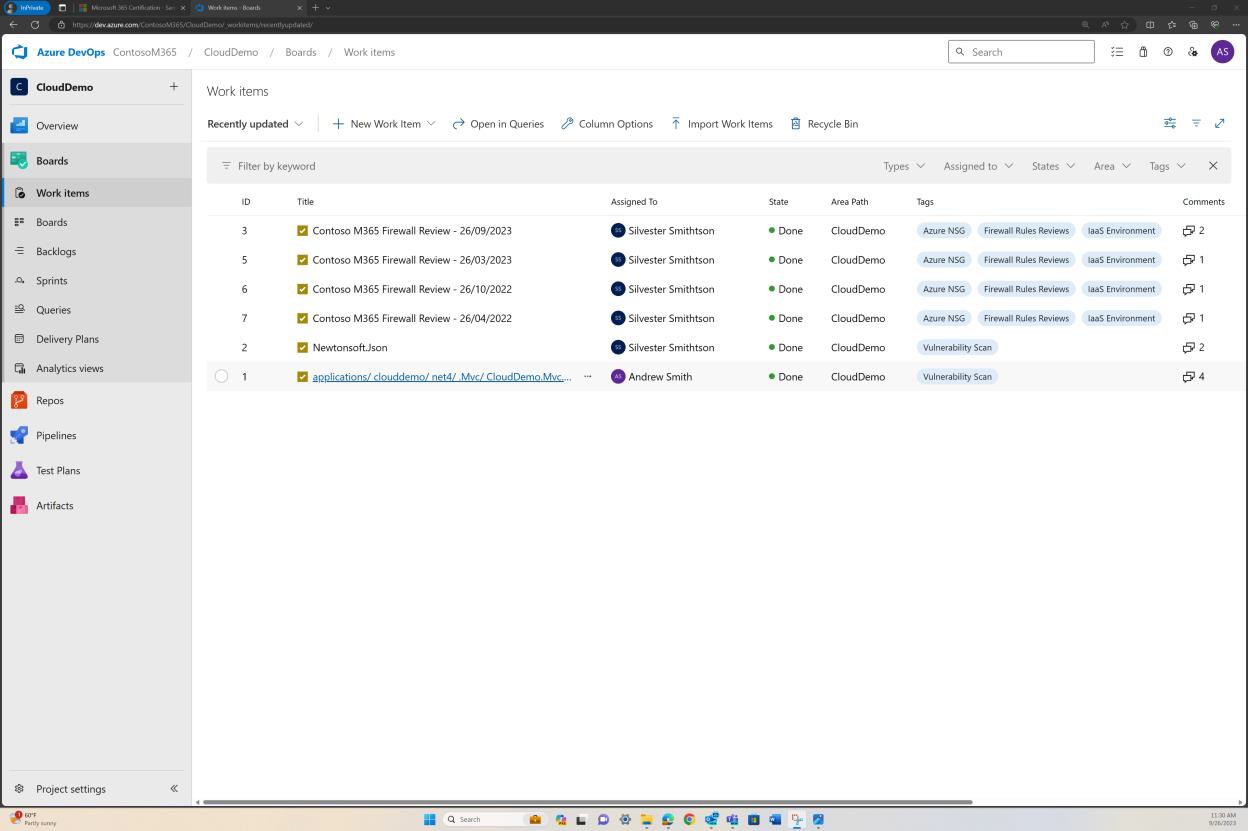

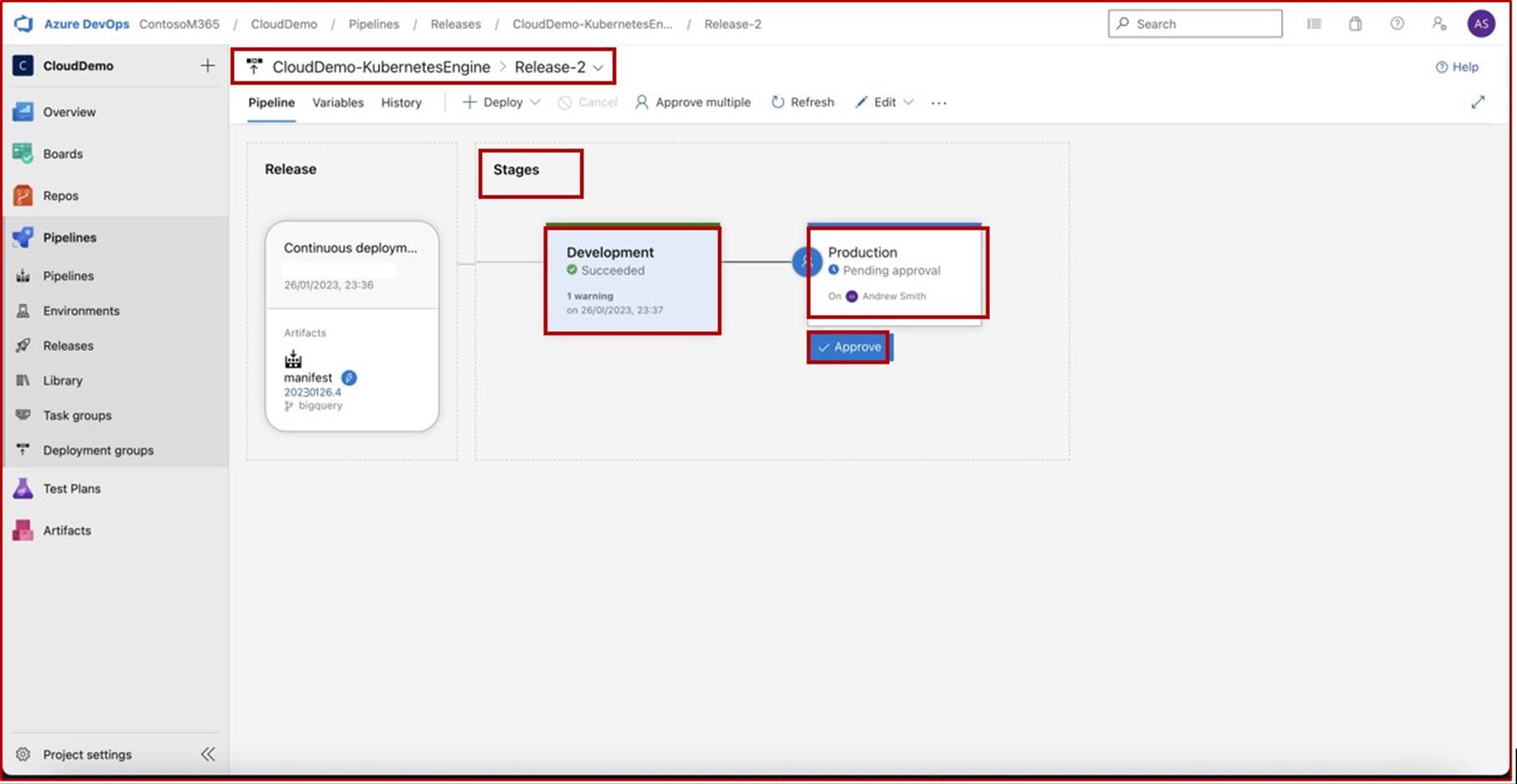

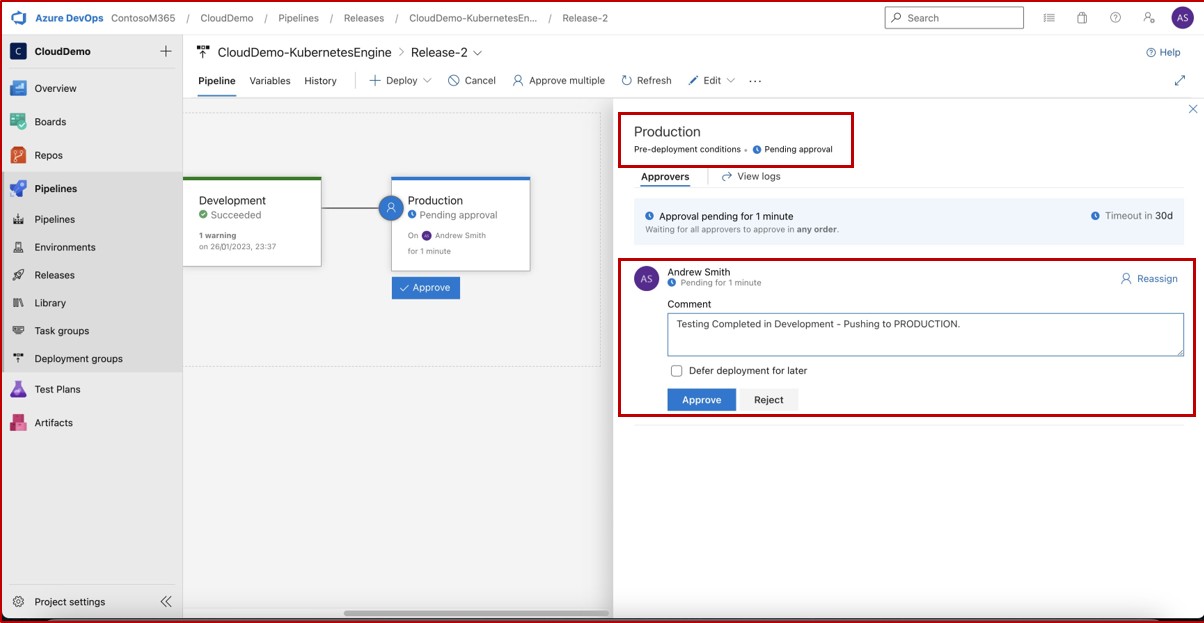

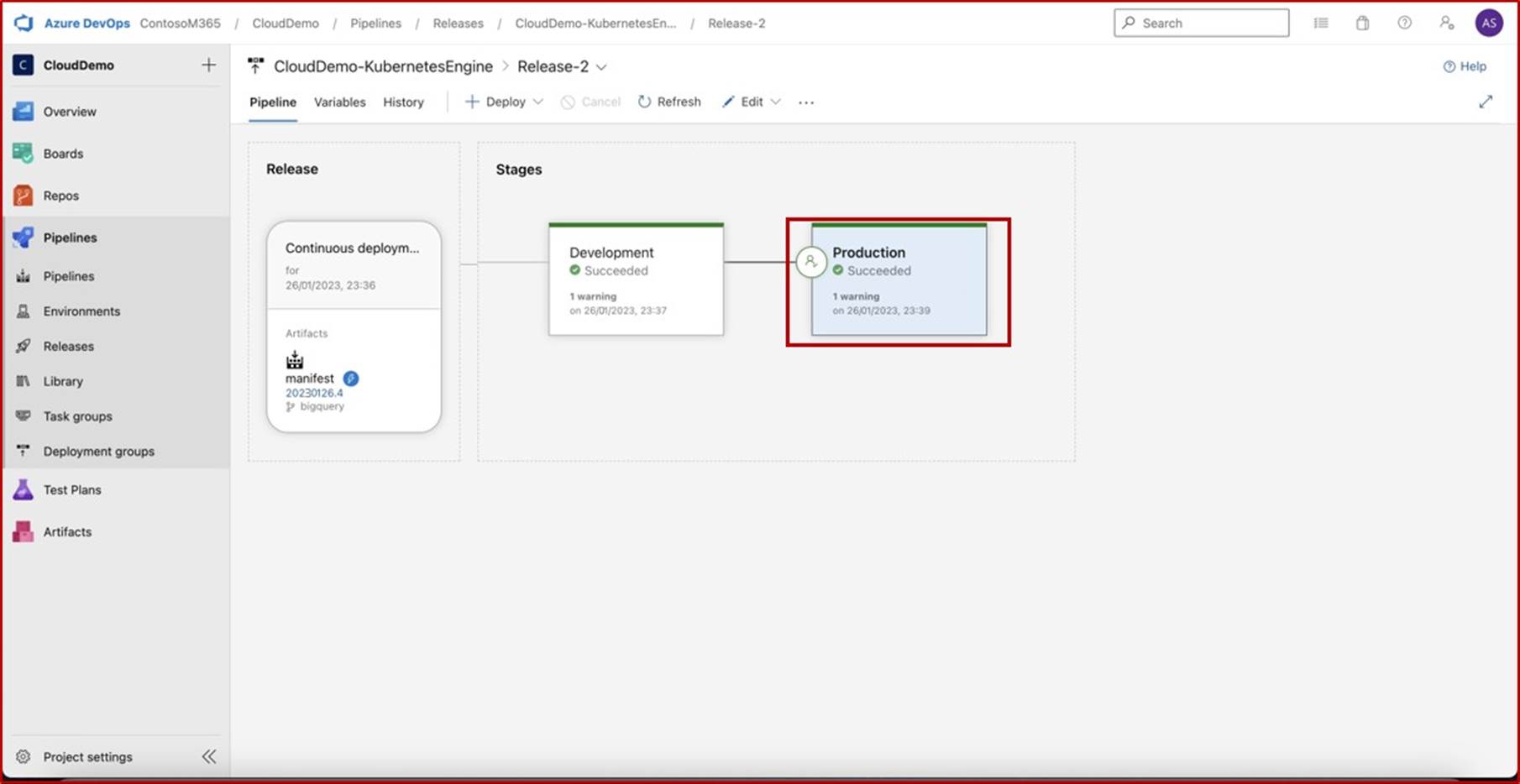

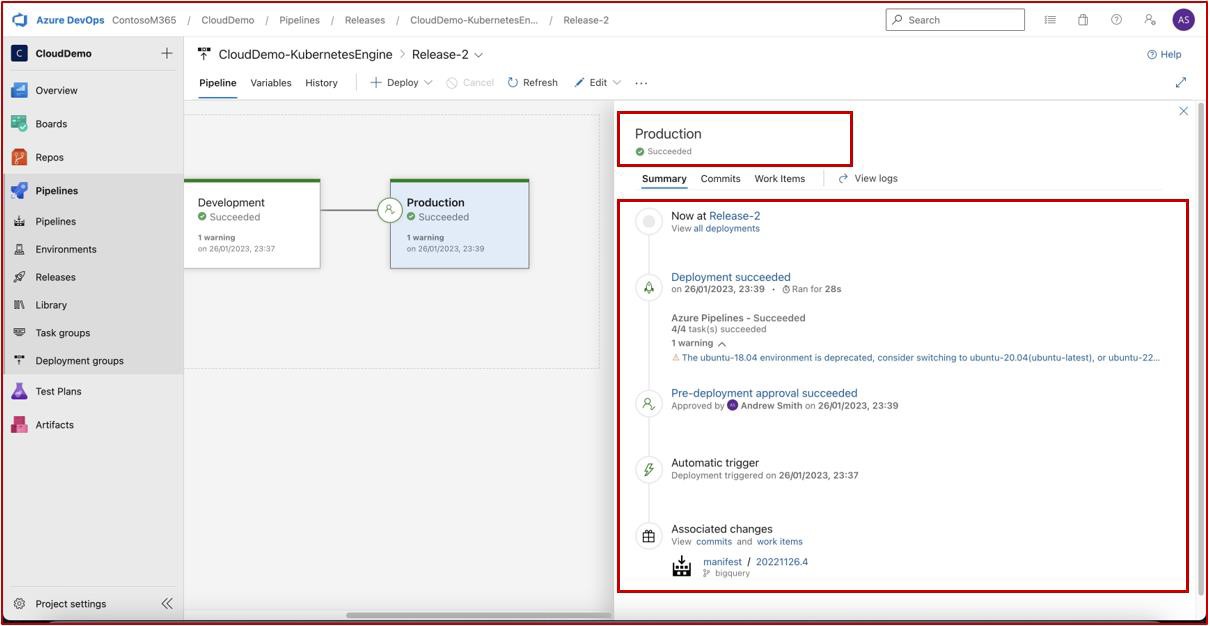

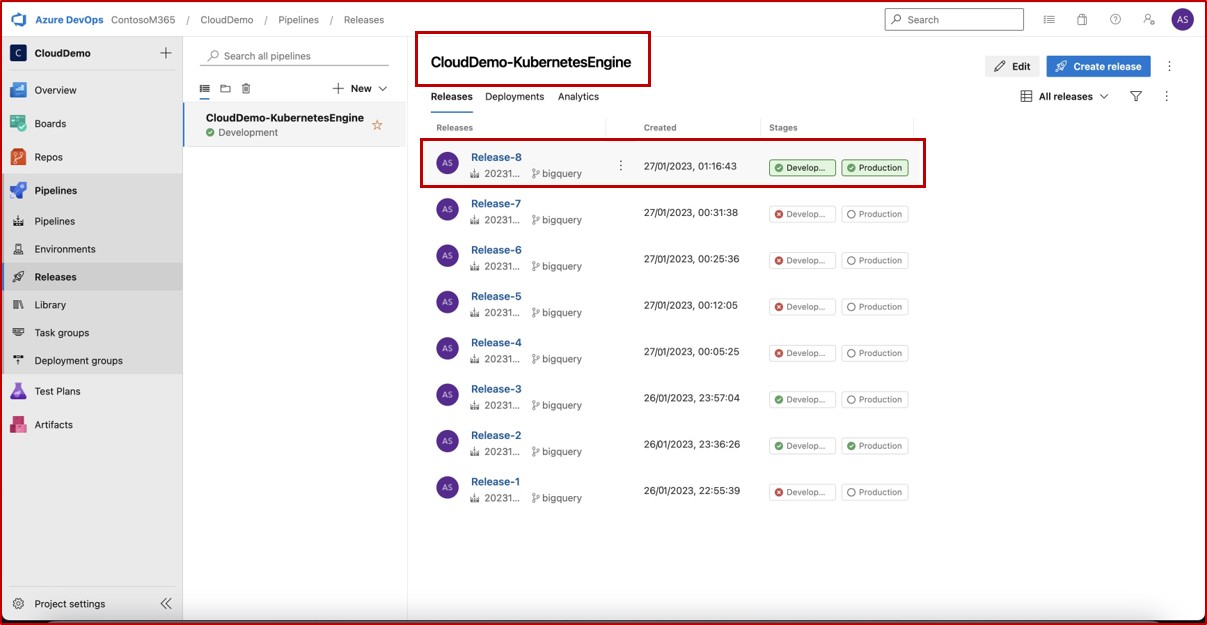

Die nächsten Screenshots zeigen Tickets, die in DevOps für jede gefundene Sicherheitslücke ausgelöst wurden.

Die Bewertung, Bewertung und Überprüfung durch einen separaten Mitarbeiter erfolgt vor der Implementierung der Änderungen.

Steuerung Nr. 5

Stellen Sie nachweisbare Beweise für Folgendes bereit:

Alle stichprobenierten Systemkomponenten werden gepatcht.

Stellen Sie nachweisbare Beweise dafür bereit, dass nicht unterstützte Betriebssysteme und Softwarekomponenten nicht verwendet werden.

Absicht: Stichprobensystemkomponenten

Dieser Unterpunkt zielt darauf ab, sicherzustellen, dass überprüfbare Beweise bereitgestellt werden, um zu bestätigen, dass alle erfassten Systemkomponenten innerhalb der Organisation aktiv gepatcht werden. Die Beweise können unter anderem Patchverwaltungsprotokolle, Systemüberwachungsberichte oder dokumentierte Verfahren umfassen, die belegen, dass Patches angewendet wurden. Wenn serverlose Technologie oder PaaS (Platform-as-a-Service) verwendet wird, sollte dies auf die Codebasis erweitert werden, um zu bestätigen, dass die neuesten und sicheren Versionen von Bibliotheken und Abhängigkeiten verwendet werden.

Richtlinien: Stichprobensystemkomponenten

Stellen Sie einen Screenshot für jedes Gerät im Beispiel und unterstützende Softwarekomponenten bereit, der zeigt, dass Patches gemäß dem dokumentierten Patchprozess installiert werden. Stellen Sie außerdem Screenshots bereit, die das Patchen der Codebasis veranschaulich machen.

Beispielbeweis: Stichprobensystemkomponenten

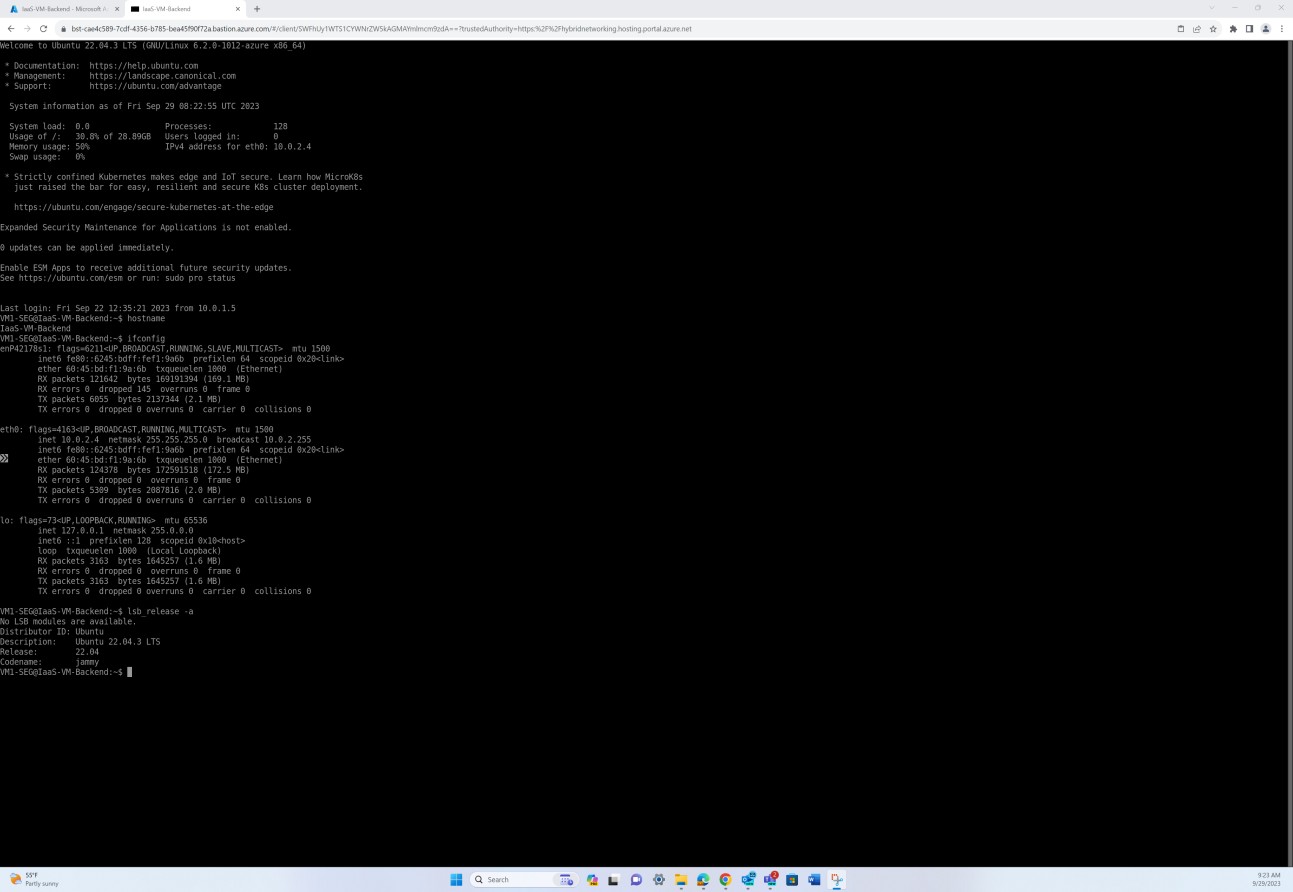

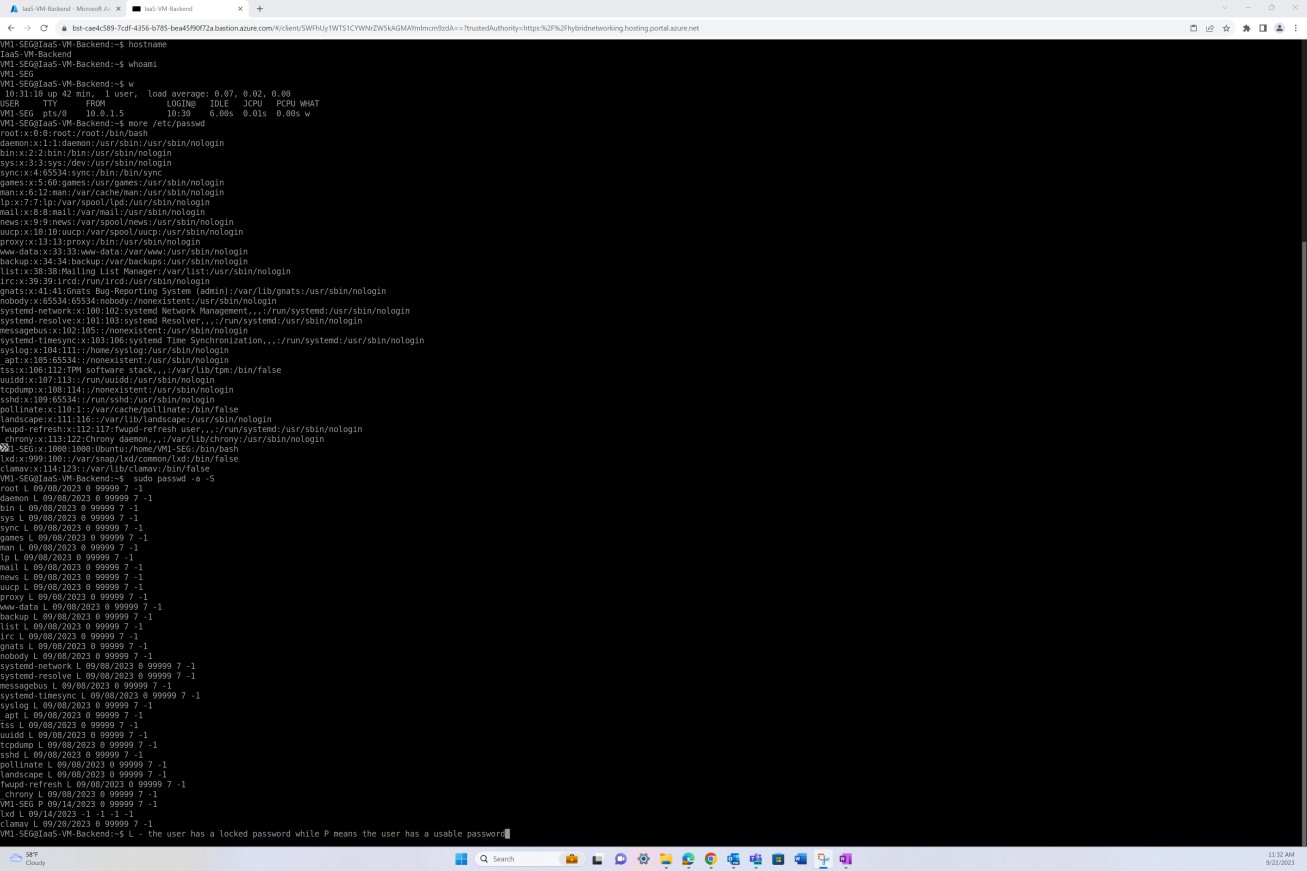

Der nächste Screenshot zeigt das Patchen eines virtuellen Linux-Betriebssystemcomputers "IaaS- VM-Backend".

Beispielbeweis

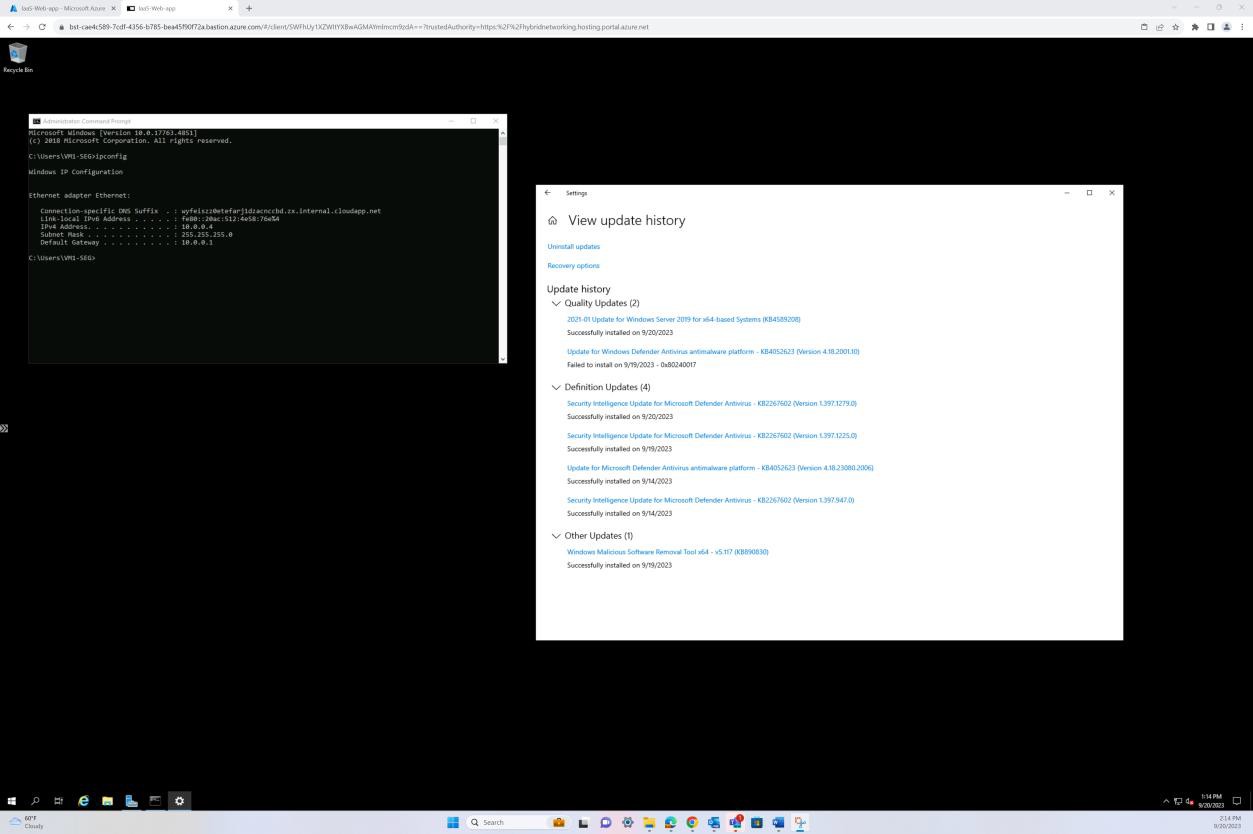

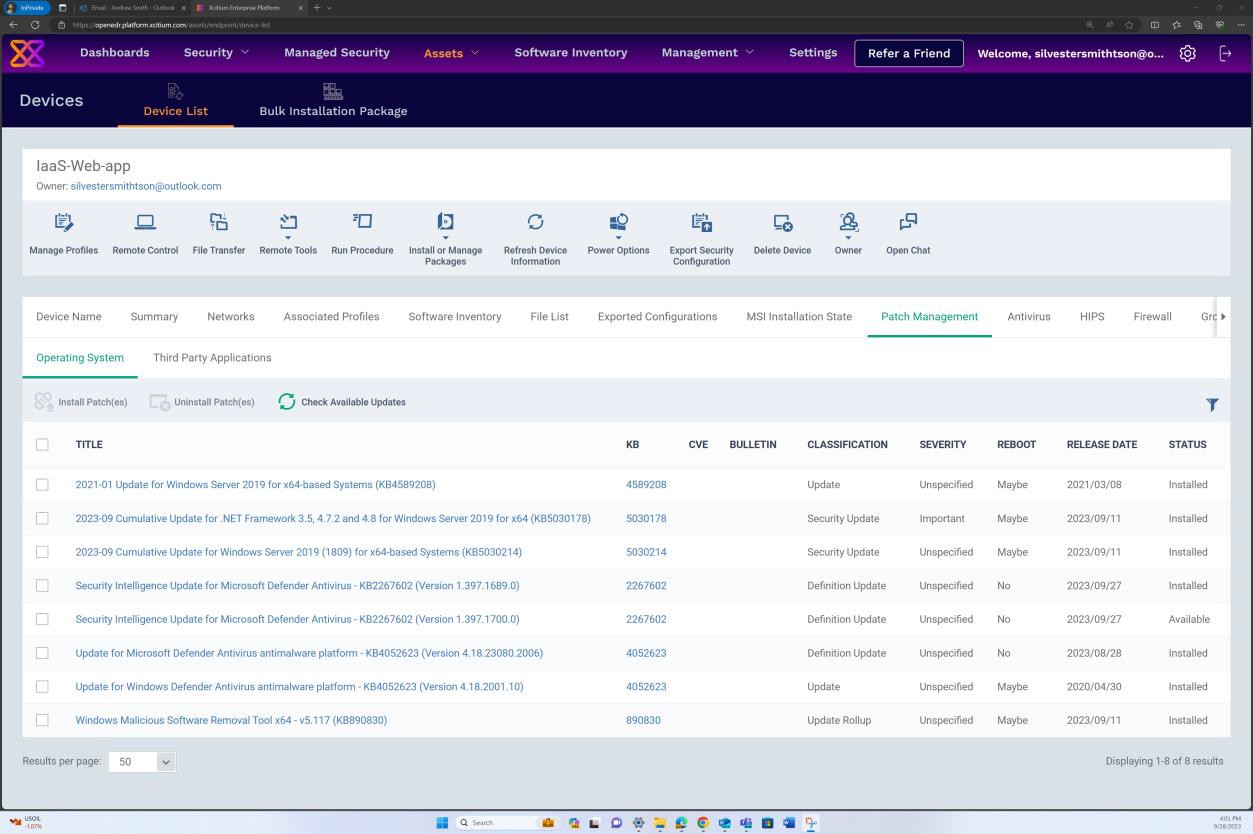

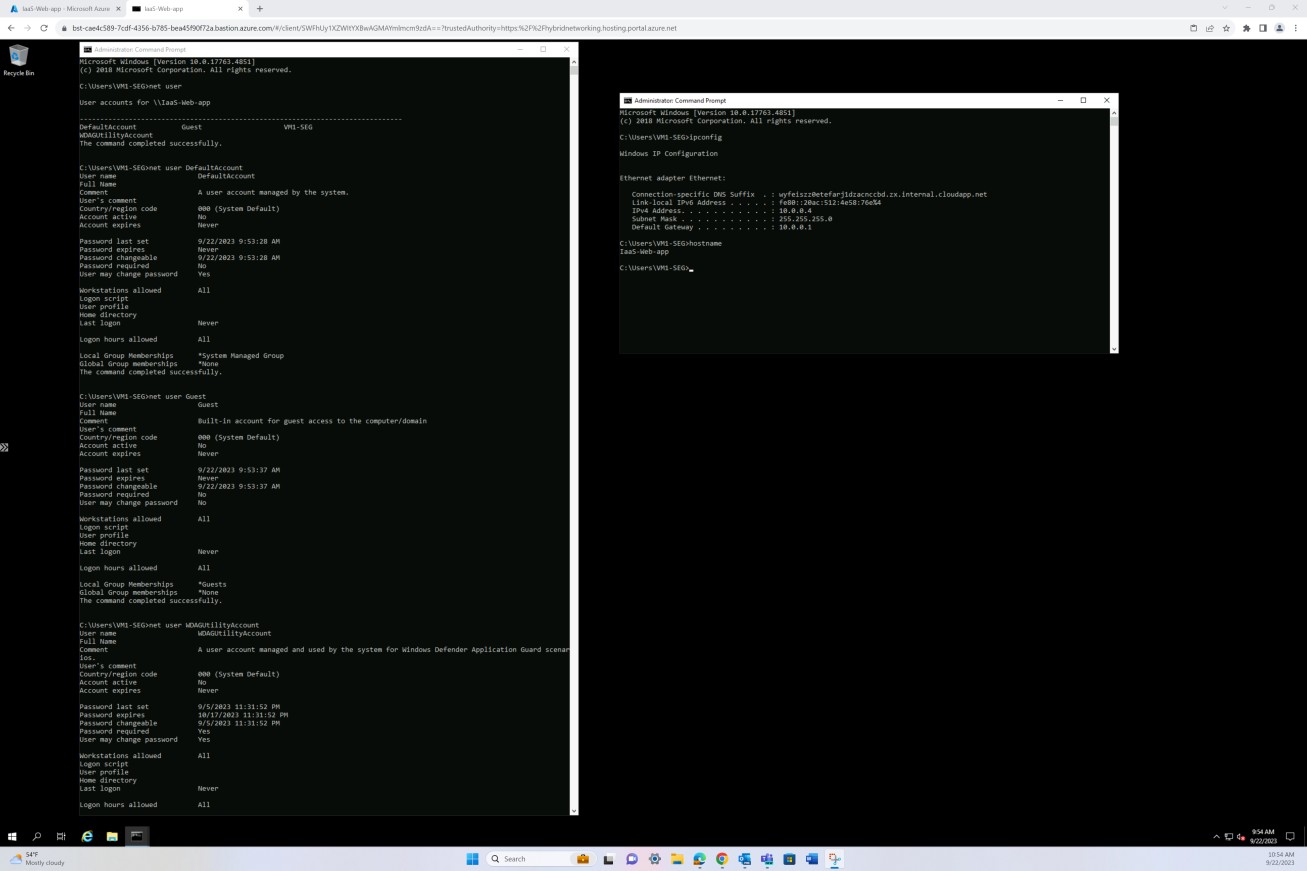

Der nächste Screenshot zeigt das Patchen eines virtuellen Windows-Betriebssystemcomputers "IaaS-Web-app".

Beispielbeweis

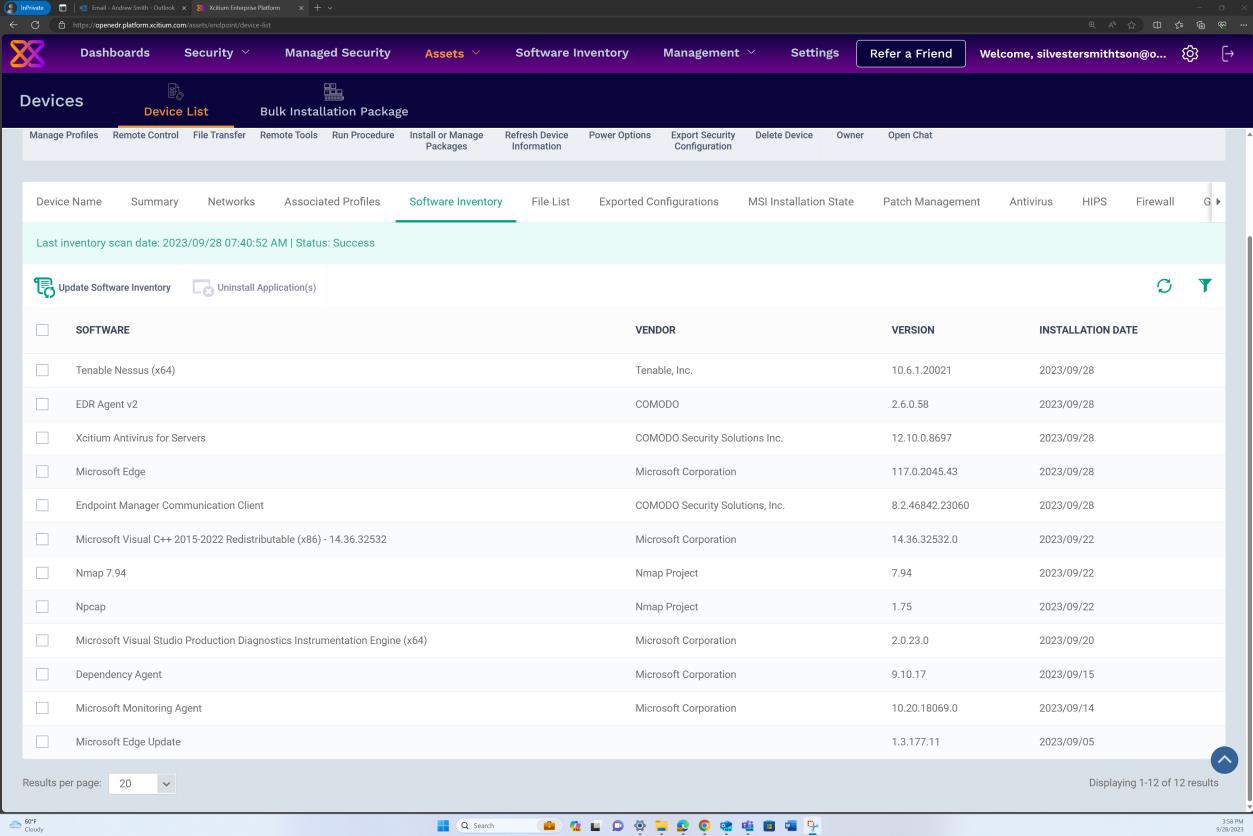

Wenn Sie das Patchen von anderen Tools wie Microsoft Intune, Defender für Cloud usw. beibehalten, können Von diesen Tools Screenshots bereitgestellt werden. Die nächsten Screenshots der OpenEDR-Lösung zeigen, dass die Patchverwaltung über das OpenEDR-Portal erfolgt.

Der nächste Screenshot zeigt, dass die Patchverwaltung des Bereichsservers über die OpenEDR-Plattform erfolgt. Die Klassifizierung und der Status sind unten sichtbar und zeigen, dass das Patchen erfolgt.

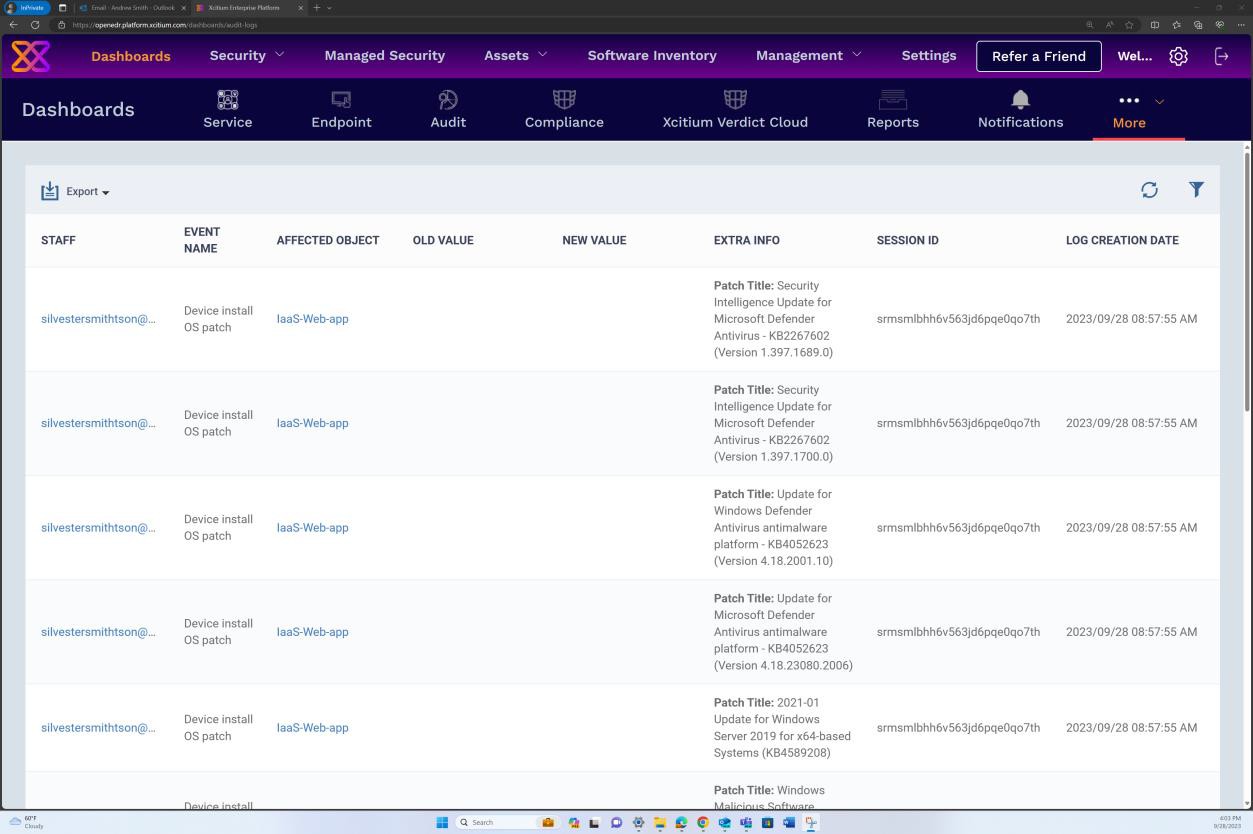

Der nächste Screenshot zeigt, dass Protokolle für die patches generiert werden, die erfolgreich auf dem Server installiert wurden.

Beispielbeweis

Der nächste Screenshot zeigt, dass die Abhängigkeiten der Codebasis-/Drittanbieterbibliothek über Azure DevOps gepatcht werden.

Der nächste Screenshot zeigt, dass eine Behebung von Sicherheitsrisiken, die von Snyk entdeckt wurden, in den Branch committet wird, um veraltete Bibliotheken zu beheben.

Der nächste Screenshot zeigt, dass die Bibliotheken auf unterstützte Versionen aktualisiert wurden.

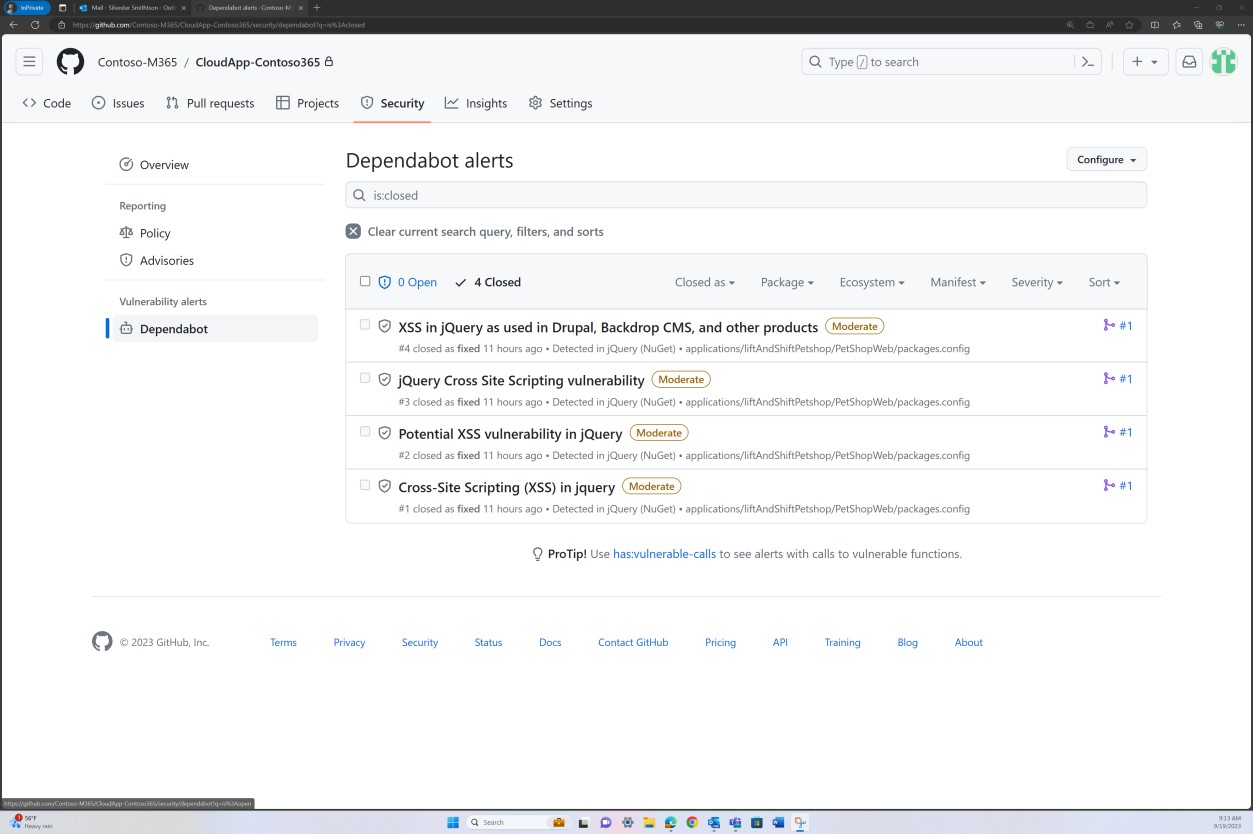

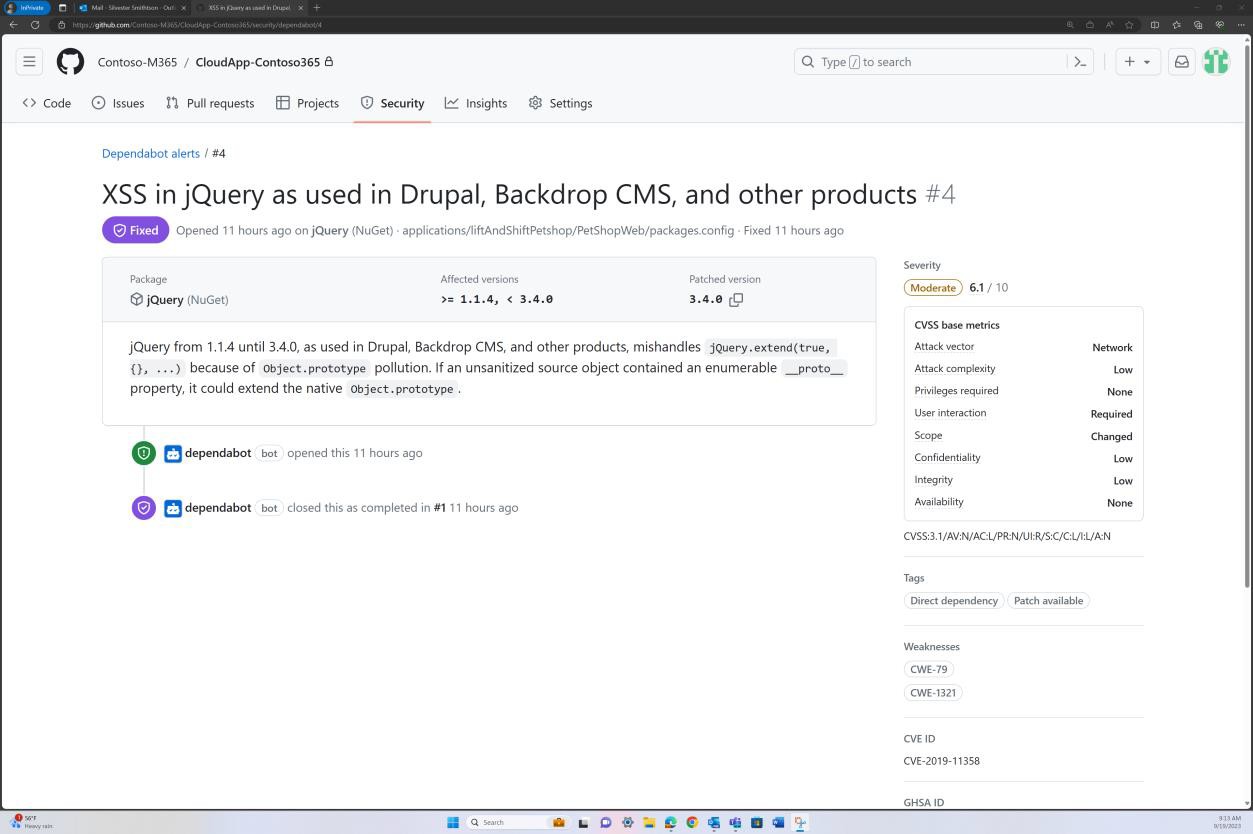

Beispielbeweis

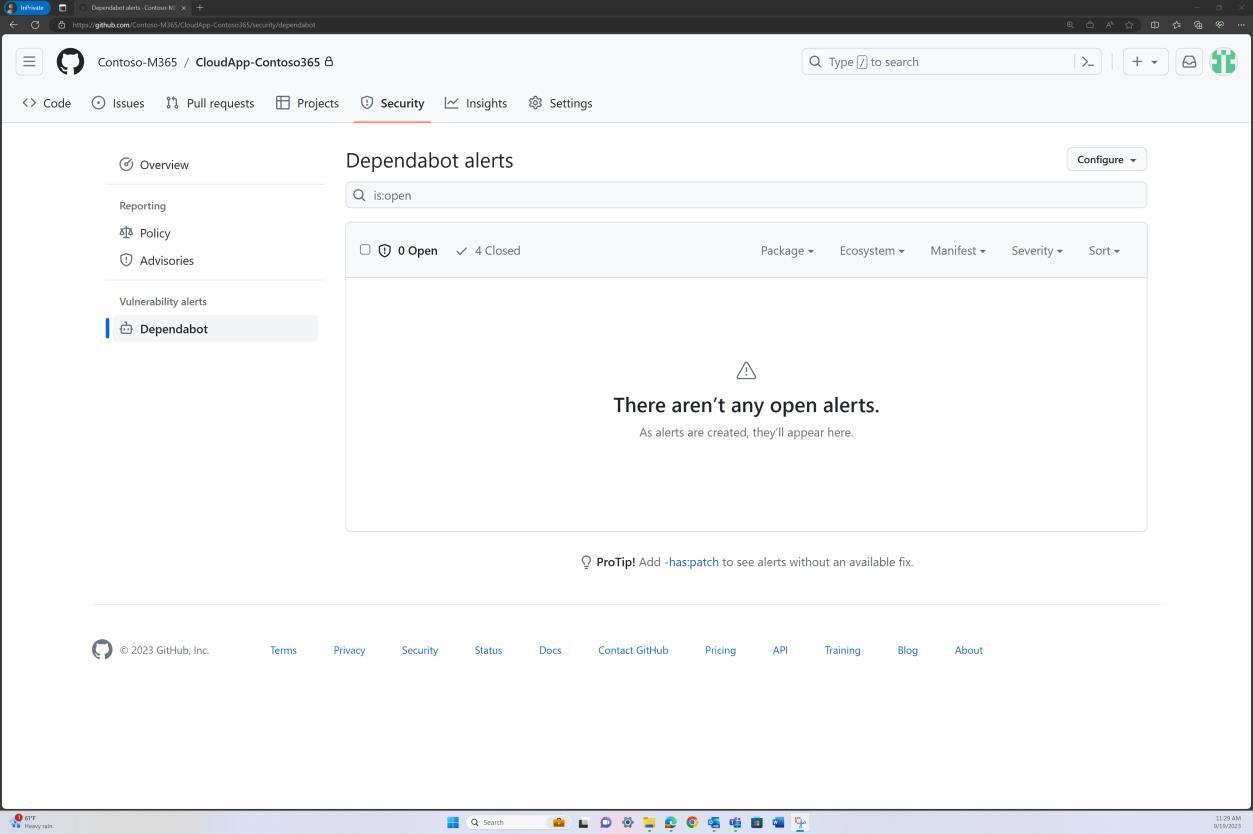

Die nächsten Screenshots zeigen, dass das Patchen der Codebasis über GitHub Dependabot verwaltet wird. Geschlossene Elemente zeigen, dass patchen und Sicherheitsrisiken behoben wurden.

Absicht: nicht unterstütztes Betriebssystem

Software, die nicht von Anbietern gewartet wird, wird im Laufe der Zeit an bekannten Sicherheitsrisiken leiden, die nicht behoben sind. Daher darf die Verwendung nicht unterstützter Betriebssysteme und Softwarekomponenten nicht in Produktionsumgebungen verwendet werden. Wenn Infrastructure-as-a-Service (IaaS) bereitgestellt wird, wird die Anforderung für diesen Unterpunkt erweitert, um sowohl die Infrastruktur als auch die Codebasis einzuschließen, um sicherzustellen, dass jede Ebene des Technologiestapels mit der Richtlinie der Organisation für die Verwendung unterstützter Software konform ist.

Richtlinien: nicht unterstütztes Betriebssystem

Stellen Sie einen Screenshot für jedes Gerät in der von Ihrem Analysten ausgewählten Beispielgruppe bereit, um Beweise für die Anzeige der ausgeführten Version des Betriebssystems zu sammeln (fügen Sie den Namen des Geräts/Servers in den Screenshot ein). Stellen Sie darüber hinaus den Nachweis bereit, dass Softwarekomponenten, die in der Umgebung ausgeführt werden, unterstützte Versionen der Software ausführen. Dies kann durch die Bereitstellung der Ausgabe interner Berichte zur Überprüfung auf Sicherheitsrisiken (sofern authentifizierte Überprüfungen enthalten sind) und/oder die Ausgabe von Tools zur Überprüfung von Drittanbieterbibliotheken wie Snyk, Trivy oder NPM Audit erfolgen. Bei Ausführung in PaaS muss nur das Patchen von Bibliotheken von Drittanbietern abgedeckt werden.

Beispielbeweis: nicht unterstütztes Betriebssystem

Der nächste Screenshot der Azure DevOps NPM-Überwachung zeigt, dass in der Web-App keine nicht unterstützten Bibliotheken/Abhängigkeiten verwendet werden.

Hinweis: Im nächsten Beispiel wurde kein vollständiger Screenshot verwendet, aber ALLE von ISV übermittelten Beweisscreenshots müssen vollständige Screenshots mit URL, angemeldetem Benutzer und Systemzeit und -datum sein.

Beispielbeweis

Der nächste Screenshot von GitHub Dependabot zeigt, dass in der Web-App keine Bibliotheken/Abhängigkeiten verwendet werden.

Beispielbeweis

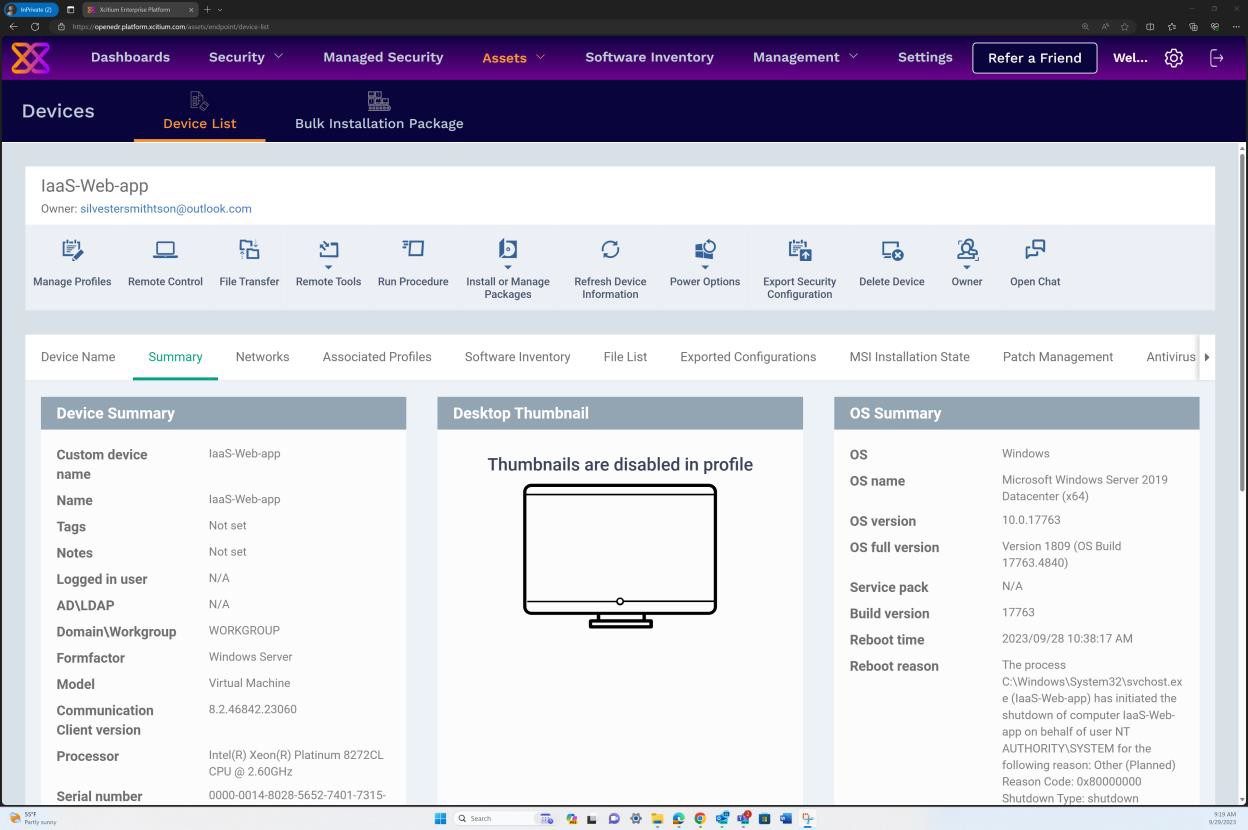

Der nächste Screenshot der Softwareinventur für Windows-Betriebssysteme über OpenEDR zeigt, dass keine nicht unterstützten oder veralteten Betriebssystem- und Softwareversionen gefunden wurden.

Beispielbeweis

Der nächste Screenshot ist von OpenEDR unter der Betriebssystemzusammenfassung mit Windows Server 2019 Datacenter (x64) und dem Vollversionsverlauf des Betriebssystems einschließlich Service Pack, Buildversion usw. Überprüfung, dass kein nicht unterstütztes Betriebssystem gefunden wurde.

Beispielbeweis

Der nächste Screenshot eines Linux-Betriebssystemservers zeigt alle Versionsdetails, einschließlich Verteiler-ID, Beschreibung, Release und Codename, um zu überprüfen, ob kein nicht unterstütztes Linux-Betriebssystem gefunden wurde.

Beispielbeweis:

Der nächste Screenshot des Nessus-Berichts zur Sicherheitsrisikoüberprüfung zeigt, dass auf dem Zielcomputer kein nicht unterstütztes Betriebssystem und keine Software gefunden wurden.

Bitte beachten Sie: In den vorherigen Beispielen wurde kein vollständiger Screenshot verwendet, aber ALLE von ISV übermittelten Beweisscreenshots müssen vollständige Screenshots mit der URL, allen angemeldeten Benutzern und Systemzeit und -datum sein.

Prüfung auf Schwachstellen

Die Überprüfung auf Sicherheitsrisiken sucht nach möglichen Schwachstellen in den Computersystem, Netzwerken und Webanwendungen einer Organisation, um Löcher zu identifizieren, die möglicherweise zu Sicherheitsverletzungen und der Offenlegung vertraulicher Daten führen können. Die Überprüfung auf Sicherheitsrisiken ist häufig durch Branchenstandards und behördliche Vorschriften erforderlich, z. B. pci DSS (Payment Card Industry Data Security Standard).

In einem Bericht von Security Metric mit dem Titel "2020 Security Metrics Guide to PCI DSS Compliance" heißt es: "Im Durchschnitt dauerte es 166 Tage, als eine Organisation festgestellt wurde, dass ein Angreifer Sicherheitsrisiken hatte, um das System zu kompromittieren. Nach der Kompromittierung hatten Angreifer durchschnittlich 127 Tage Zugriff auf vertrauliche Daten. Diese Kontrolle zielt daher darauf ab, potenzielle Sicherheitsschwächen innerhalb der Umgebung im Gültigkeitsbereich zu identifizieren.

Durch die Einführung regelmäßiger Sicherheitsrisikobewertungen können Organisationen Schwachstellen und Unsicherheiten in ihren Umgebungen erkennen, die einen Einstiegspunkt für böswillige Akteure bieten können, um die Umgebung zu kompromittieren. Die Überprüfung auf Sicherheitsrisiken kann helfen, fehlende Patches oder Fehlkonfigurationen in der Umgebung zu identifizieren. Durch die regelmäßige Durchführung dieser Überprüfungen kann eine Organisation geeignete Abhilfemaßnahmen bereitstellen, um das Risiko einer Gefährdung aufgrund von Problemen zu minimieren, die häufig von diesen Tools zur Überprüfung auf Sicherheitsrisiken aufgegriffen werden.

Steuerelement Nr. 6

Geben Sie Nachweise an, die folgendes belegen:

Vierteljährliche Überprüfungen auf Sicherheitsrisiken für Infrastruktur und Webanwendungen werden durchgeführt.

Die Überprüfung muss für den gesamten öffentlichen Speicherbedarf (IPs/URLs) und interne IP-Adressbereiche durchgeführt werden, wenn die Umgebung IaaS, Hybrid oder Lokal ist.

Hinweis: Dies muss den gesamten Bereich der Umgebung umfassen.

Absicht: Überprüfung auf Sicherheitsrisiken

Diese Kontrolle zielt darauf ab, sicherzustellen, dass die Organisation vierteljährlich eine Überprüfung auf Sicherheitsrisiken durchführt, die sowohl auf ihre Infrastruktur als auch auf Webanwendungen ausgerichtet ist. Die Überprüfung muss umfassend sein und sowohl öffentliche Fußabdrücke wie öffentliche IP-Adressen und URLs als auch interne IP-Adressbereiche abdecken. Der Umfang der Überprüfung variiert je nach Art der Infrastruktur der Organisation:

Wenn eine Organisation hybride, lokale oder IaaS-Modelle (Infrastructure-as-a-Service) implementiert, muss die Überprüfung sowohl externe öffentliche IP-Adressen/URLs als auch interne IP-Adressbereiche umfassen.

Wenn eine Organisation PaaS (Platform-as-a-Service) implementiert, darf die Überprüfung nur externe öffentliche IP-Adressen/URLs umfassen.

Dieses Steuerelement schreibt außerdem vor, dass die Überprüfung den gesamten Bereich der Umgebung umfassen soll, sodass keine Komponente deaktiviert wird. Das Ziel besteht darin, Sicherheitsrisiken in allen Teilen des Technologiestapels der Organisation zu identifizieren und zu bewerten, um eine umfassende Sicherheit zu gewährleisten.

Richtlinien: Überprüfung auf Sicherheitsrisiken

Stellen Sie die vollständigen Überprüfungsberichte für die Sicherheitsrisikoüberprüfungen jedes Quartals bereit, die in den letzten 12 Monaten durchgeführt wurden. In den Berichten sollten die Ziele klar angegeben werden, um zu überprüfen, ob der vollständige öffentliche Speicherbedarf und ggf. jedes interne Subnetz enthalten ist. Geben Sie ALLE Überprüfungsberichte für JEDES Quartal an.

Beispielbeweis: Überprüfung auf Sicherheitsrisiken

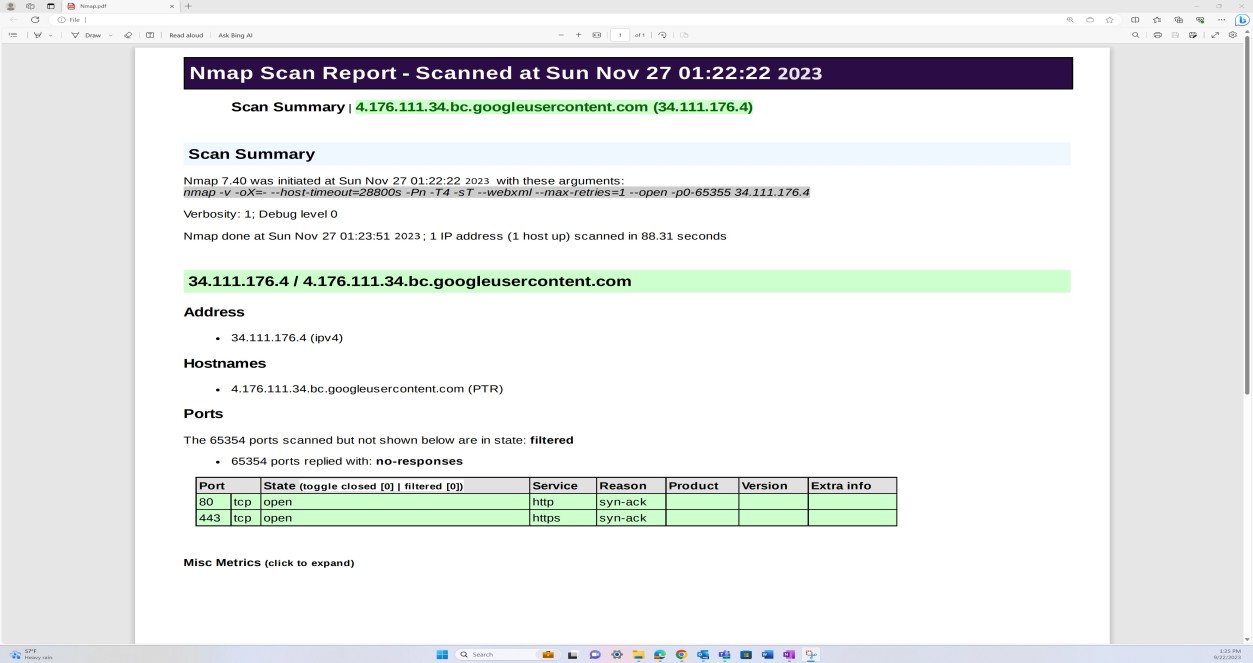

Der nächste Screenshot zeigt eine Netzwerkermittlung und eine Portüberprüfung, die über Nmap in der externen Infrastruktur ausgeführt werden, um ungesicherte offene Ports zu identifizieren.

Hinweis: Nmap allein kann nicht verwendet werden, um dieses Steuerelement zu erfüllen, da erwartet wird, dass eine vollständige Überprüfung auf Sicherheitsrisiken bereitgestellt werden muss. Die Nmap-Portermittlung ist Teil des unten gezeigten Prozesses zur Verwaltung von Sicherheitsrisiken und wird durch OpenVAS- und OWASP ZAP-Scans für die externe Infrastruktur ergänzt.

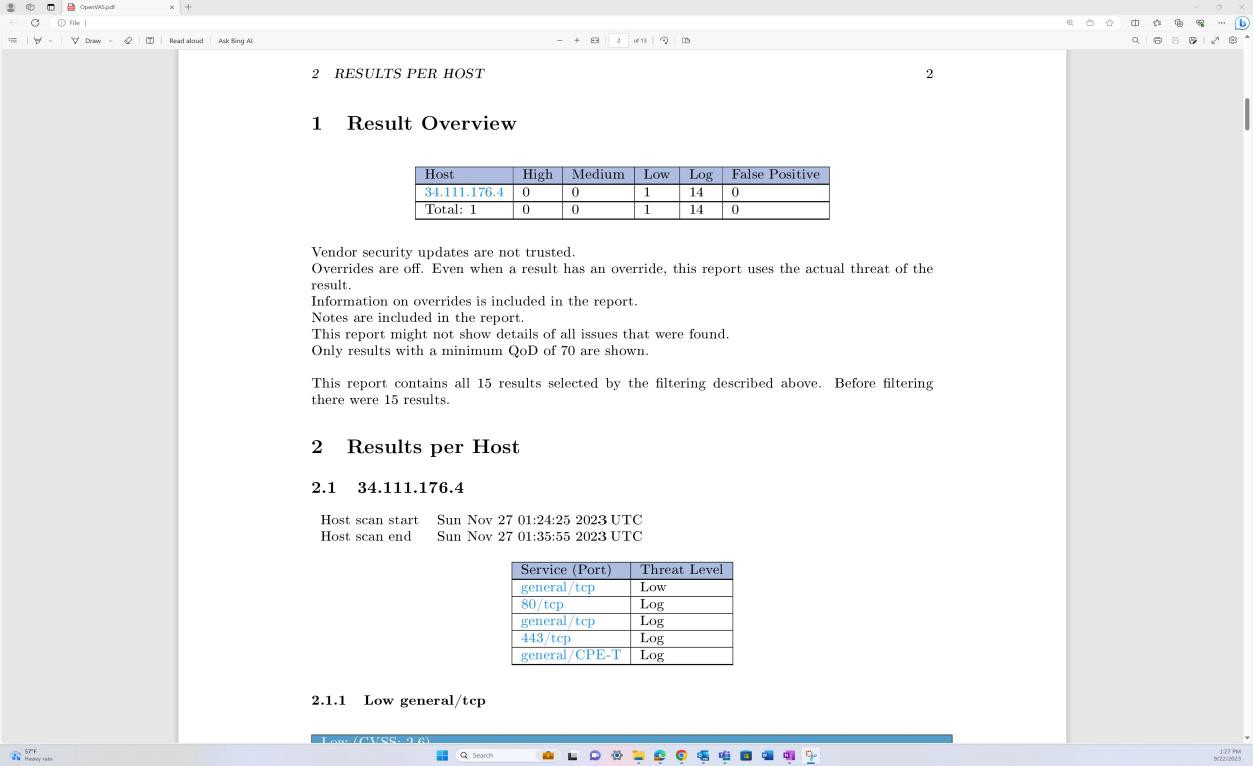

Der Screenshot zeigt die Überprüfung von Sicherheitsrisiken über OpenVAS für die externe Infrastruktur, um Fehlkonfigurationen und ausstehende Sicherheitsrisiken zu identifizieren.

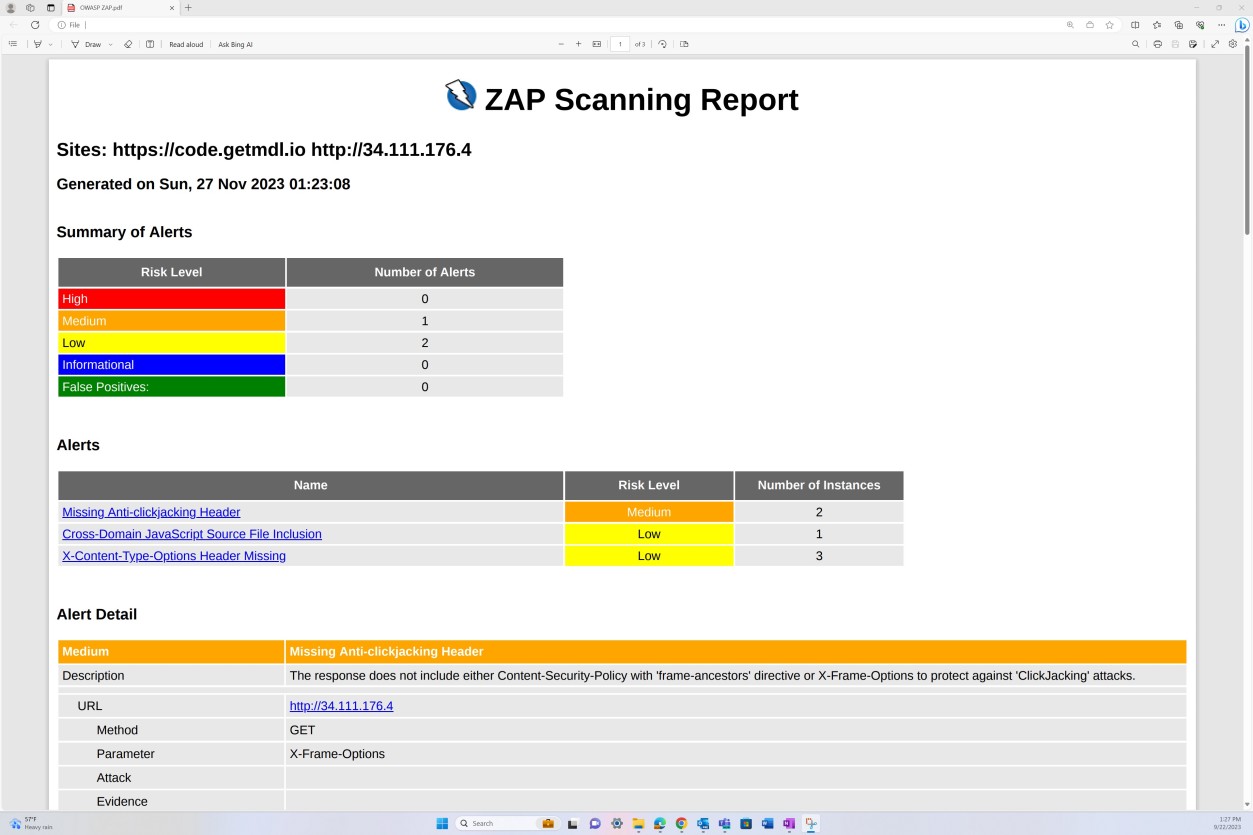

Der nächste Screenshot zeigt den Bericht zur Überprüfung auf Sicherheitsrisiken von OWASP ZAP, der dynamische Anwendungssicherheitstests veranschaulicht.

Beispielbeweis: Überprüfung auf Sicherheitsrisiken

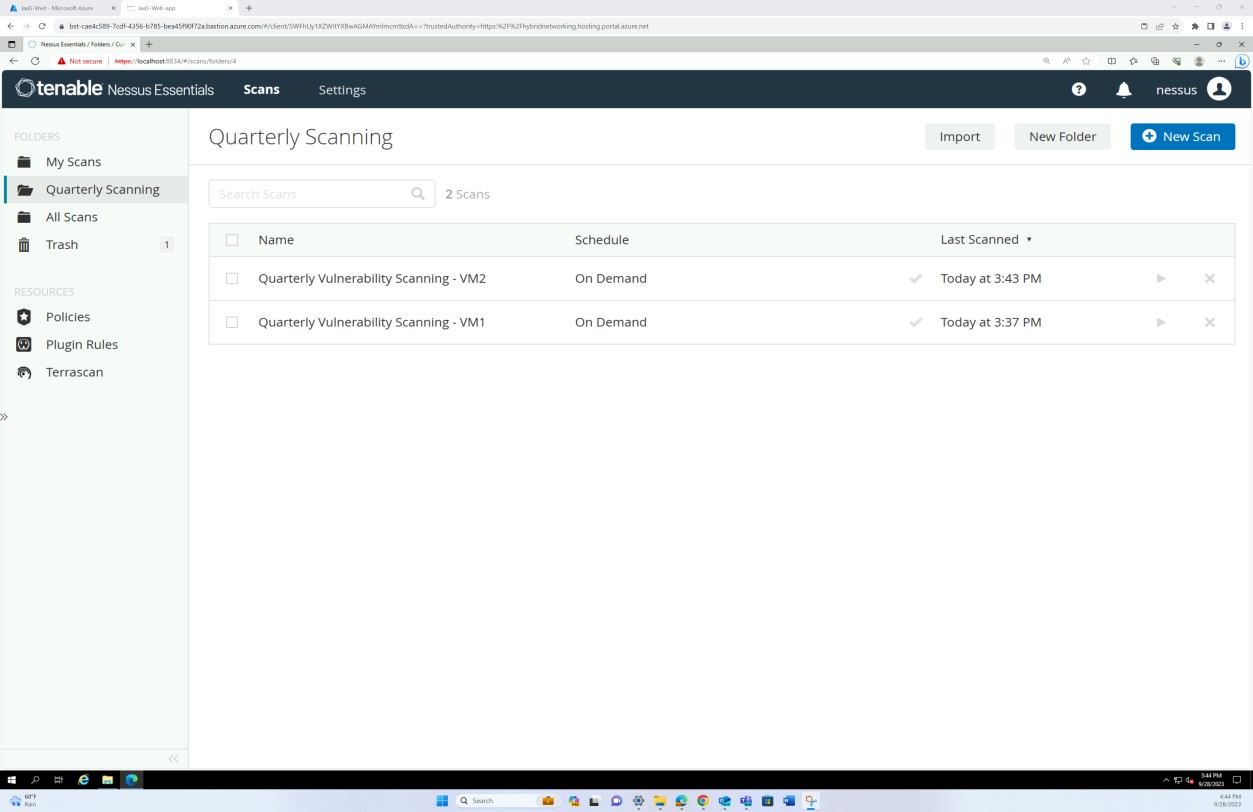

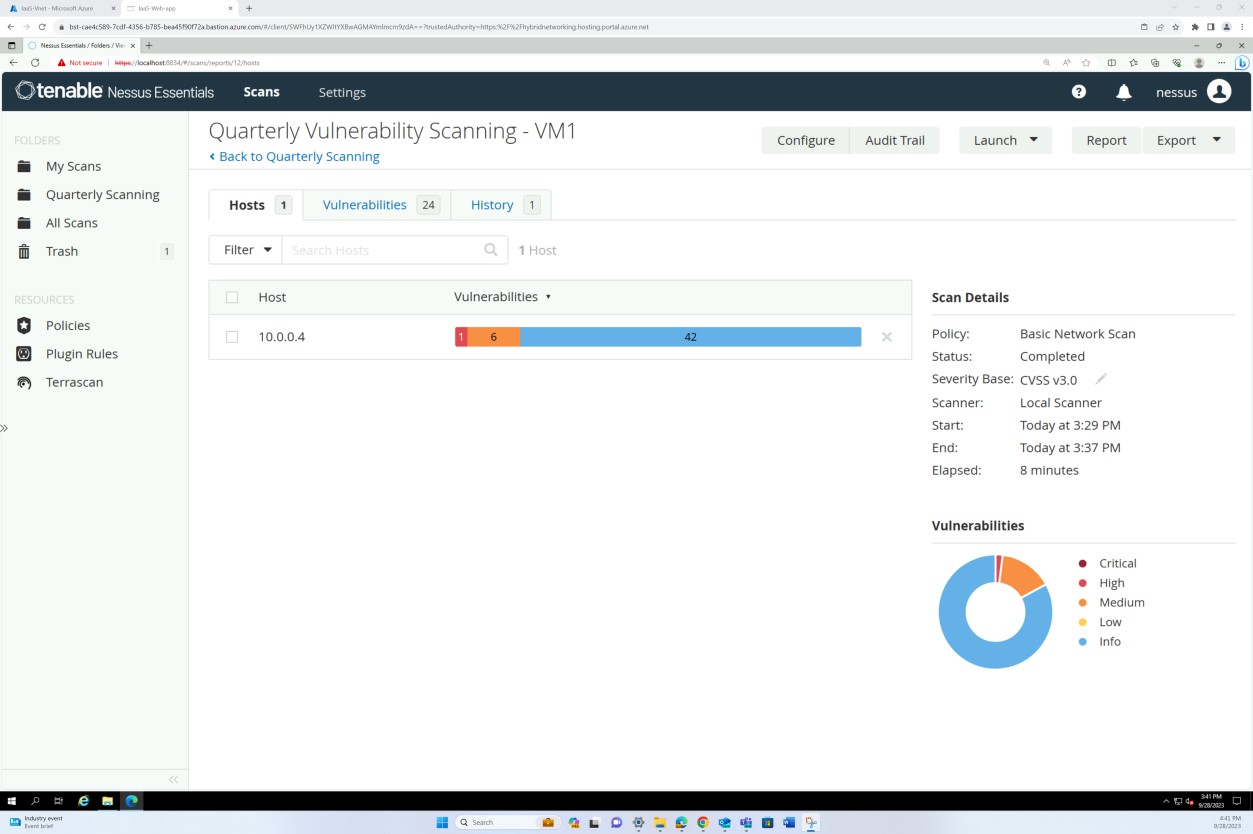

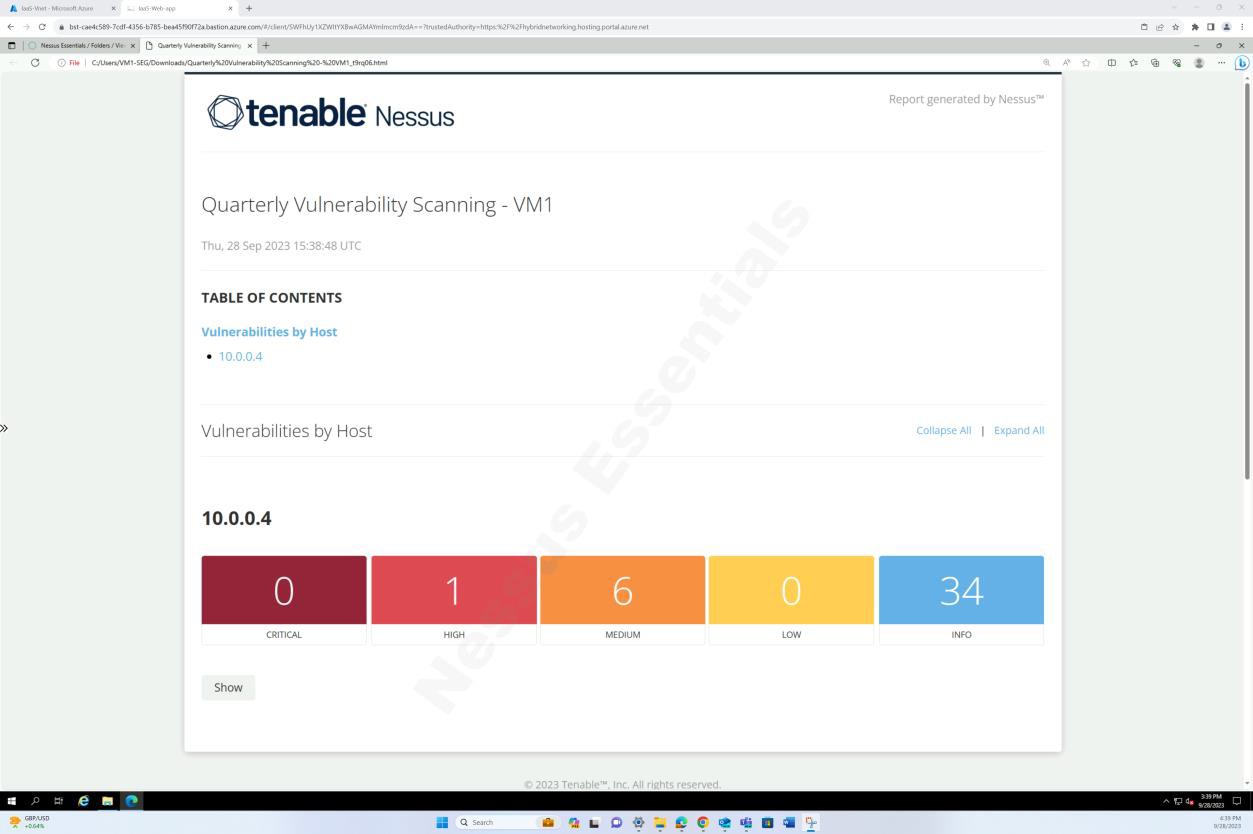

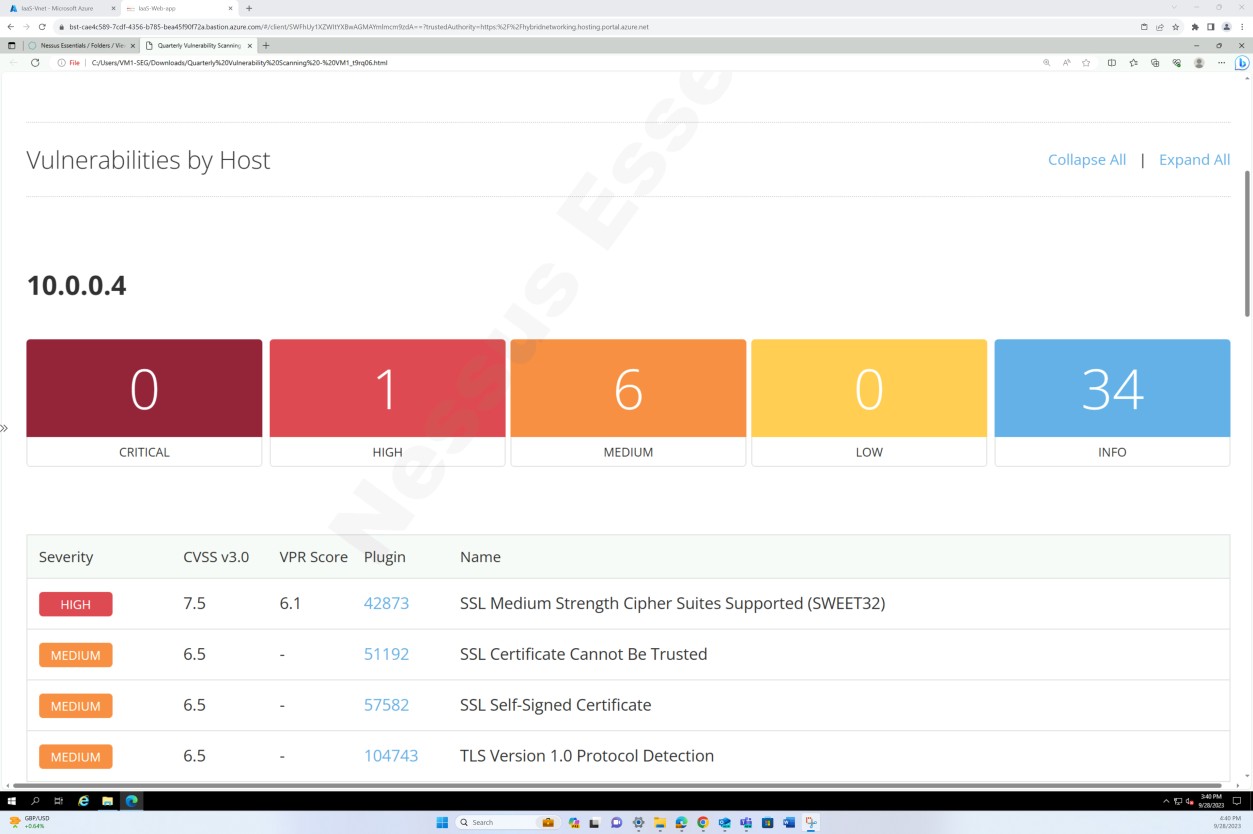

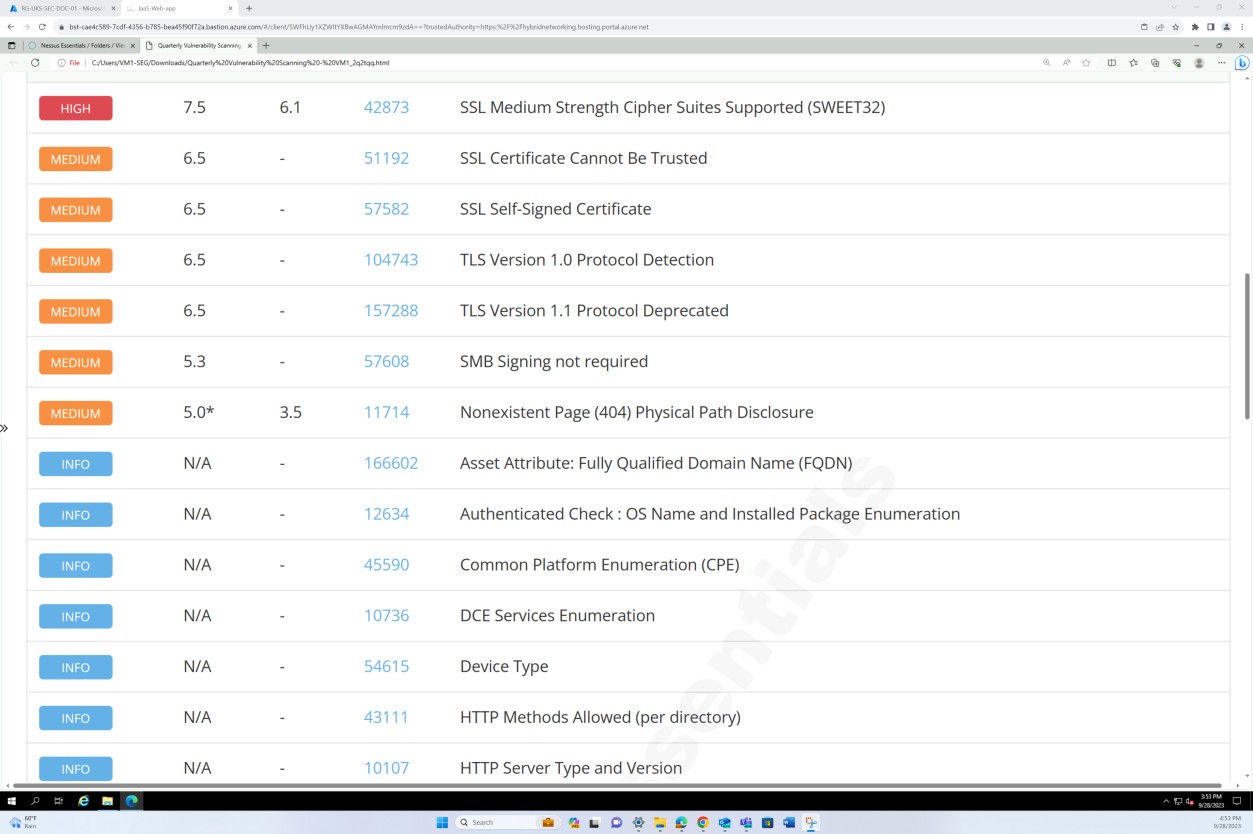

Die folgenden Screenshots aus dem Tenable Nessus Essentials-Bericht zur Überprüfung auf Sicherheitsrisiken zeigen, dass eine interne Infrastrukturüberprüfung durchgeführt wird.

Die vorherigen Screenshots veranschaulichen die Ordner, die für vierteljährliche Überprüfungen der Host-VMs eingerichtet wurden.

Die Screenshots oben und unten zeigen die Ausgabe des Berichts zur Überprüfung auf Sicherheitsrisiken.

Der nächste Screenshot zeigt die Fortsetzung des Berichts, der alle gefundenen Probleme abdeckt.

Steuerelement Nr. 7

Bitte geben Sie einen erneuten Nachweis an, der folgendes belegt:

- Die Behebung aller in Control 6 identifizierten Sicherheitsrisiken wird entsprechend dem minimalen Patchfenster gepatcht, das in Ihrer Richtlinie definiert ist.

Absicht: Patchen

Wenn Sicherheitsrisiken und Fehlkonfigurationen nicht schnell erkannt, verwaltet und behoben werden, kann dies das Risiko einer Kompromittierung einer Organisation erhöhen, die zu potenziellen Datenschutzverletzungen führt. Die korrekte Identifizierung und Behebung von Problemen wird als wichtig für den allgemeinen Sicherheitsstatus und die Umgebung einer Organisation angesehen, die mit den bewährten Methoden verschiedener Sicherheitsframeworks wie ISO 27001 und PCI DSS in Einklang steht.

Mit dieser Kontrolle soll sichergestellt werden, dass die Organisation glaubwürdige Nachweise für erneute Überprüfungen bereitstellt, die belegen, dass alle in Control 6 identifizierten Sicherheitsrisiken behoben wurden. Die Korrektur muss mit dem minimalen Patchfenster übereinstimmen, das in der Patchverwaltungsrichtlinie der Organisation definiert ist.

Richtlinien: Patchen

Stellen Sie Berichte zur erneuten Überprüfung bereit, in denen überprüft wird, dass alle in Steuerelement 6 identifizierten Sicherheitsrisiken gemäß den in Steuerelement 4 definierten Patchfenstern behoben wurden.

Beispielbeweis: Patchen

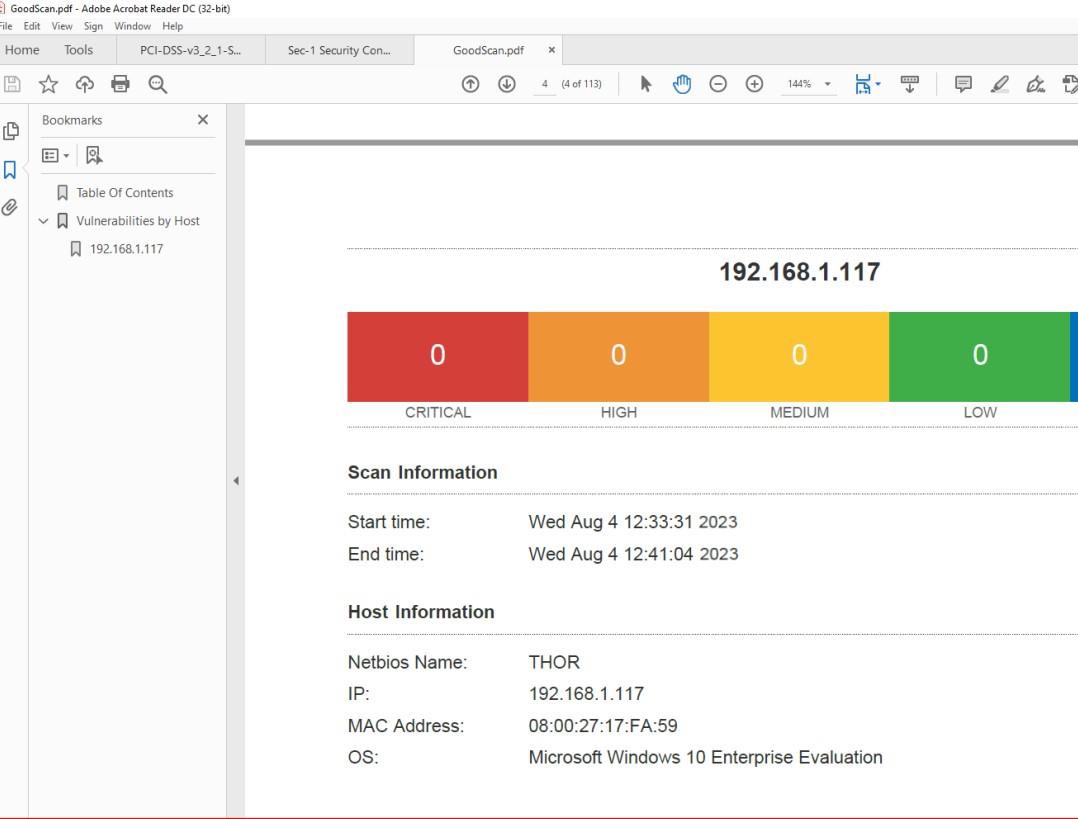

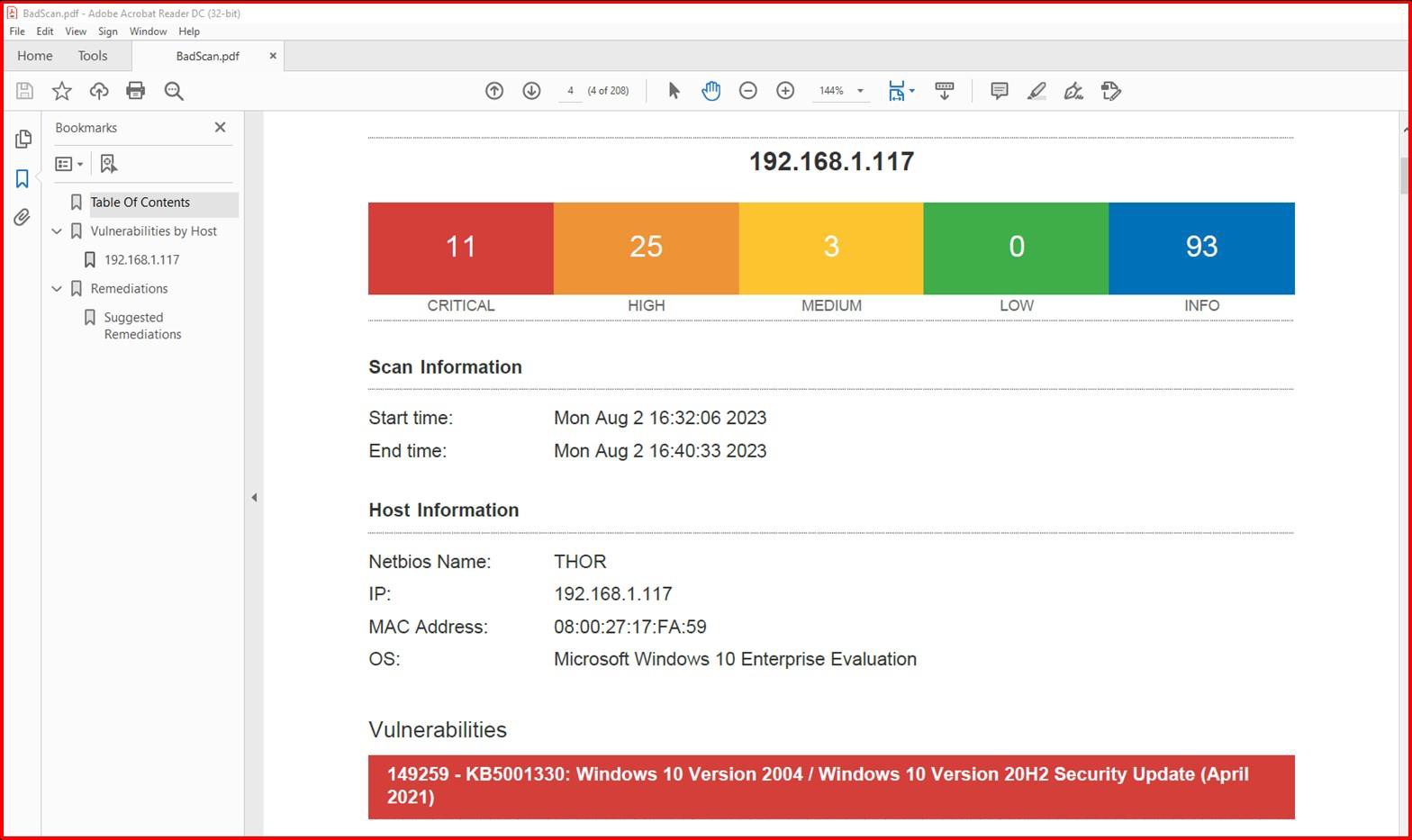

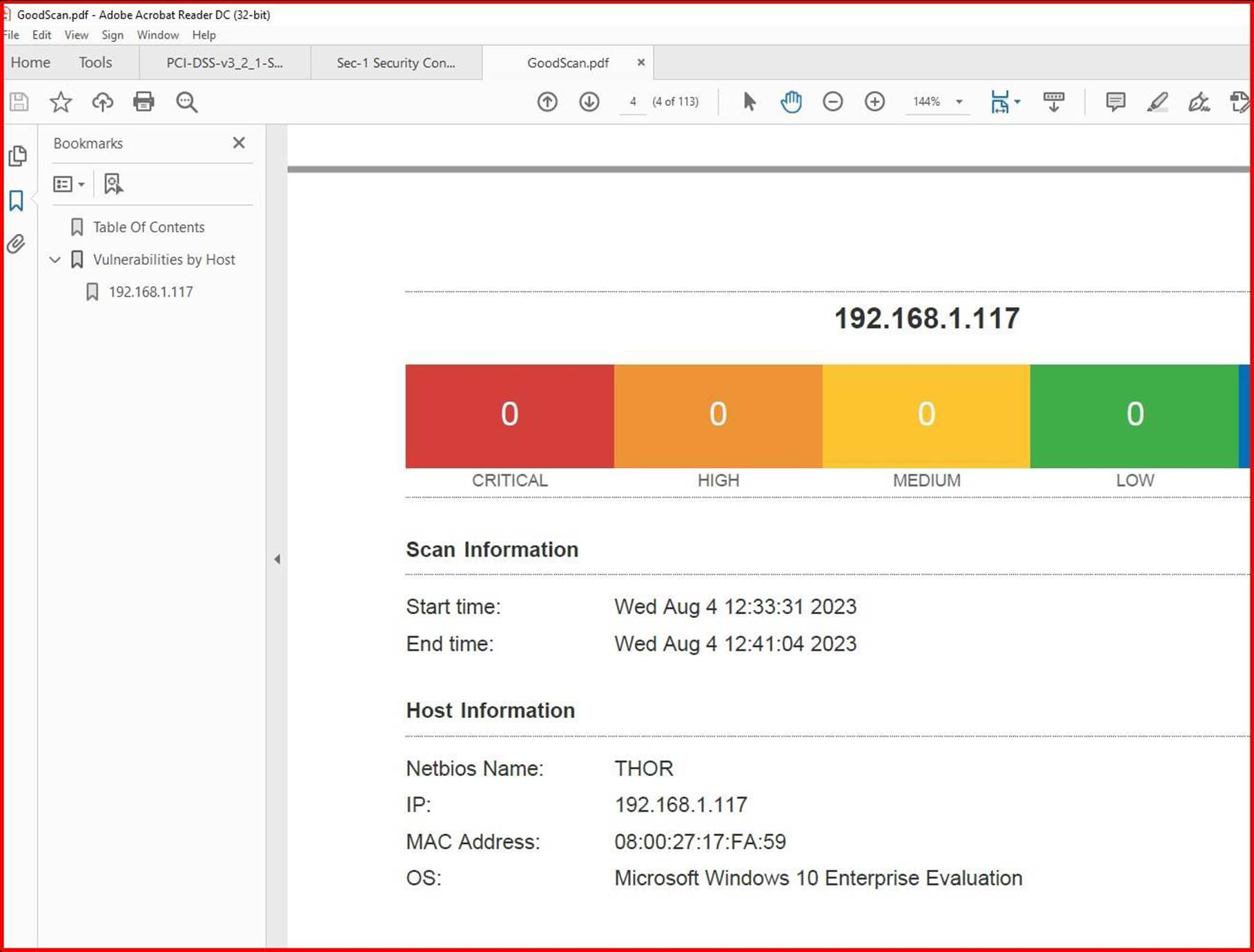

Der nächste Screenshot zeigt eine Nessus-Überprüfung der Bereichsumgebung (ein einzelner Computer mit dem Namen Thor) mit Sicherheitsrisiken am 2.August 2023.

Der nächste Screenshot zeigt, dass die Probleme behoben wurden, 2 Tage später innerhalb des Patchfensters, das innerhalb der Patchrichtlinie definiert ist.

Hinweis: In den vorherigen Beispielen wurde kein vollständiger Screenshot verwendet, aber ALLE ISV übermittelt

Beweisscreenshots müssen vollständige Screenshots mit einer beliebigen URL, einem angemeldeten Benutzer und der Systemzeit und dem Systemdatum sein.

Netzwerksicherheitskontrollen (Network Security Controls, NSC)

Netzwerksicherheitskontrollen sind ein wesentlicher Bestandteil von Cybersicherheitsframeworks wie ISO 27001, CIS-Kontrollen und NIST Cybersecurity Framework. Sie helfen Organisationen dabei, Risiken im Zusammenhang mit Cyberbedrohungen zu bewältigen, vertrauliche Daten vor unbefugtem Zugriff zu schützen, gesetzliche Anforderungen einzuhalten, Cyberbedrohungen rechtzeitig zu erkennen und darauf zu reagieren und die Geschäftskontinuität sicherzustellen. Effektive Netzwerksicherheit schützt Organisationsressourcen vor einer Vielzahl von Bedrohungen innerhalb oder außerhalb der Organisation.

Steuerung Nr. 8

Nachweise für Folgendes bereitstellen:

- Netzwerksicherheitskontrollen (Network Security Controls, NSC) werden an der Grenze der bereichsinternen Umgebung und zwischen dem Umkreisnetzwerk und internen Netzwerken installiert.

AND if Hybrid, On-prem, IaaS liefert auch Beweise für Folgendes:

- Der gesamte öffentliche Zugriff endet im Umkreisnetzwerk.

Absicht: NSC

Diese Kontrolle soll bestätigen, dass Netzwerksicherheitskontrollen (Network Security Controls, NSC) an wichtigen Stellen innerhalb der Netzwerktopologie der Organisation installiert sind. Insbesondere müssen NSCs an der Grenze der bereichsinternen Umgebung und zwischen dem Umkreisnetzwerk und den internen Netzwerken platziert werden. Mit dieser Kontrolle soll bestätigt werden, dass diese Sicherheitsmechanismen korrekt sind, um ihre Wirksamkeit beim Schutz der digitalen Ressourcen der Organisation zu maximieren.

Richtlinien: NSC

Es sollte nachgewiesen werden, dass Netzwerksicherheitskontrollen (Network Security Controls, NSC) an der Grenze installiert und zwischen Umkreisnetzwerken und internen Netzwerken konfiguriert sind. Dies kann erreicht werden, indem Sie die Screenshots aus den Konfigurationseinstellungen der Netzwerksicherheitskontrollen (Network Security Controls, NSC) und den Bereich bereitstellen, auf den sie angewendet wird, z. B. eine Firewall oder eine entsprechende Technologie wie Azure-Netzwerksicherheitsgruppen (NSGs), Azure Front Door usw.

Beispielbeweis: NSC

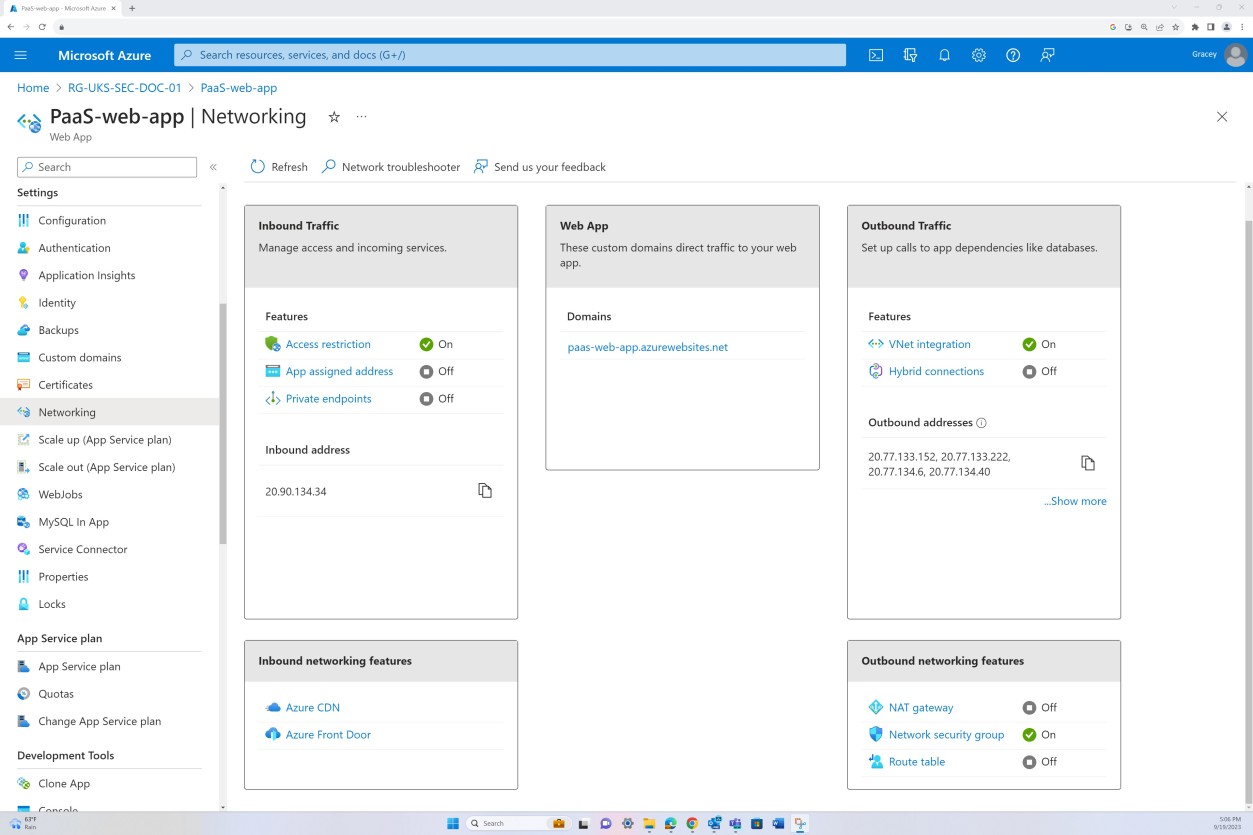

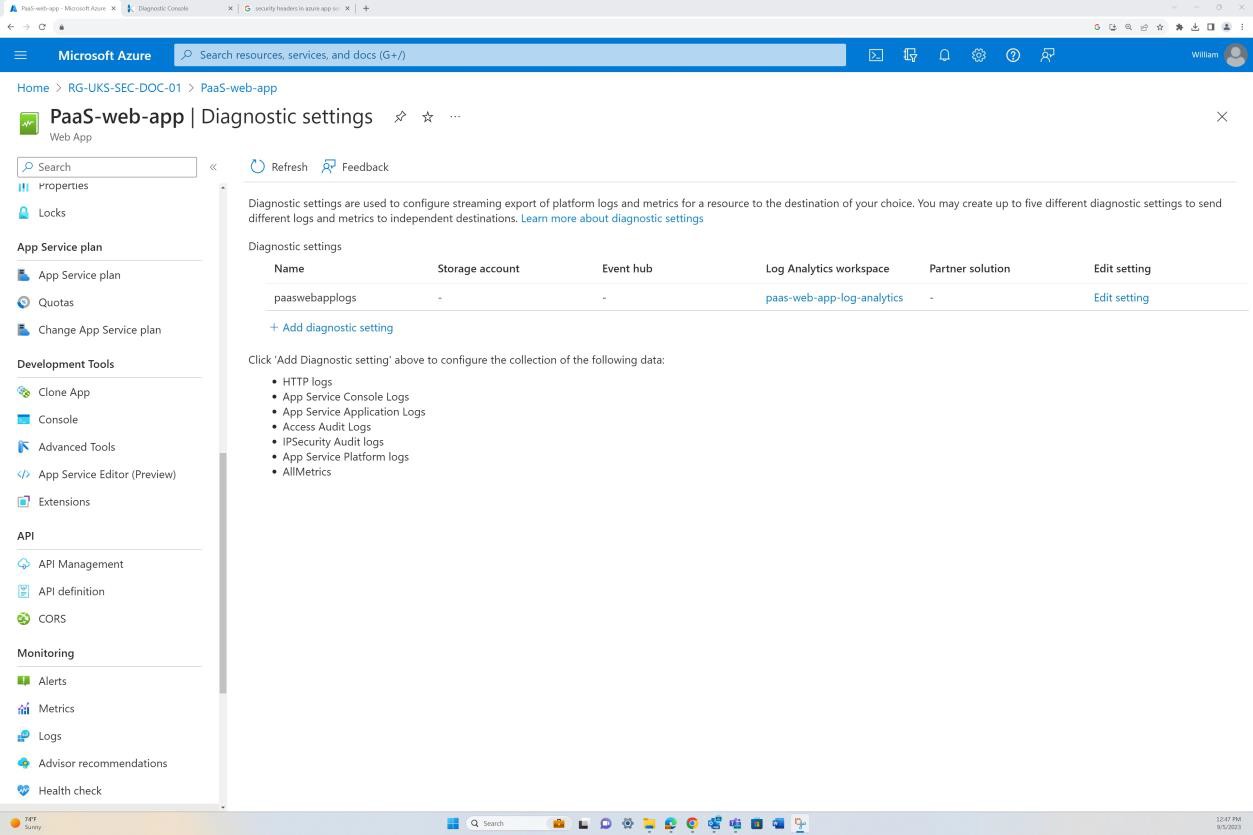

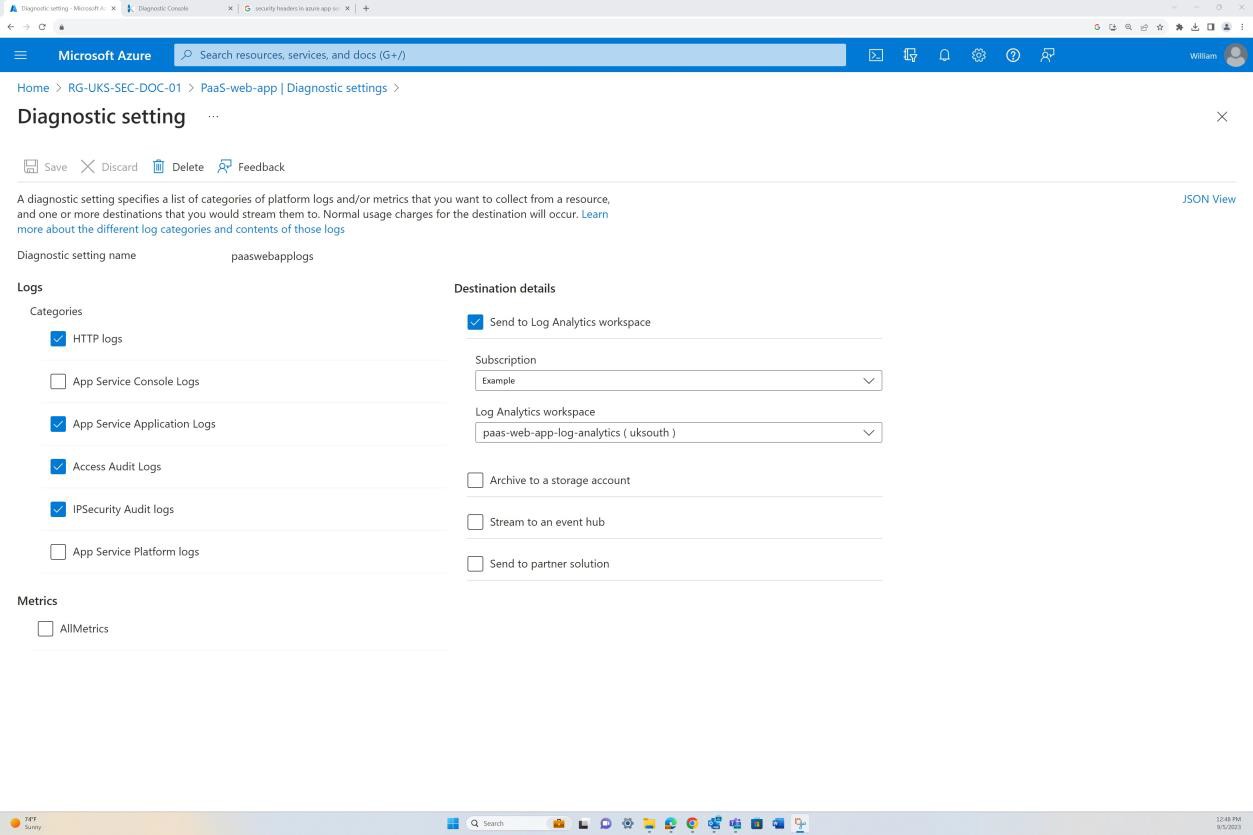

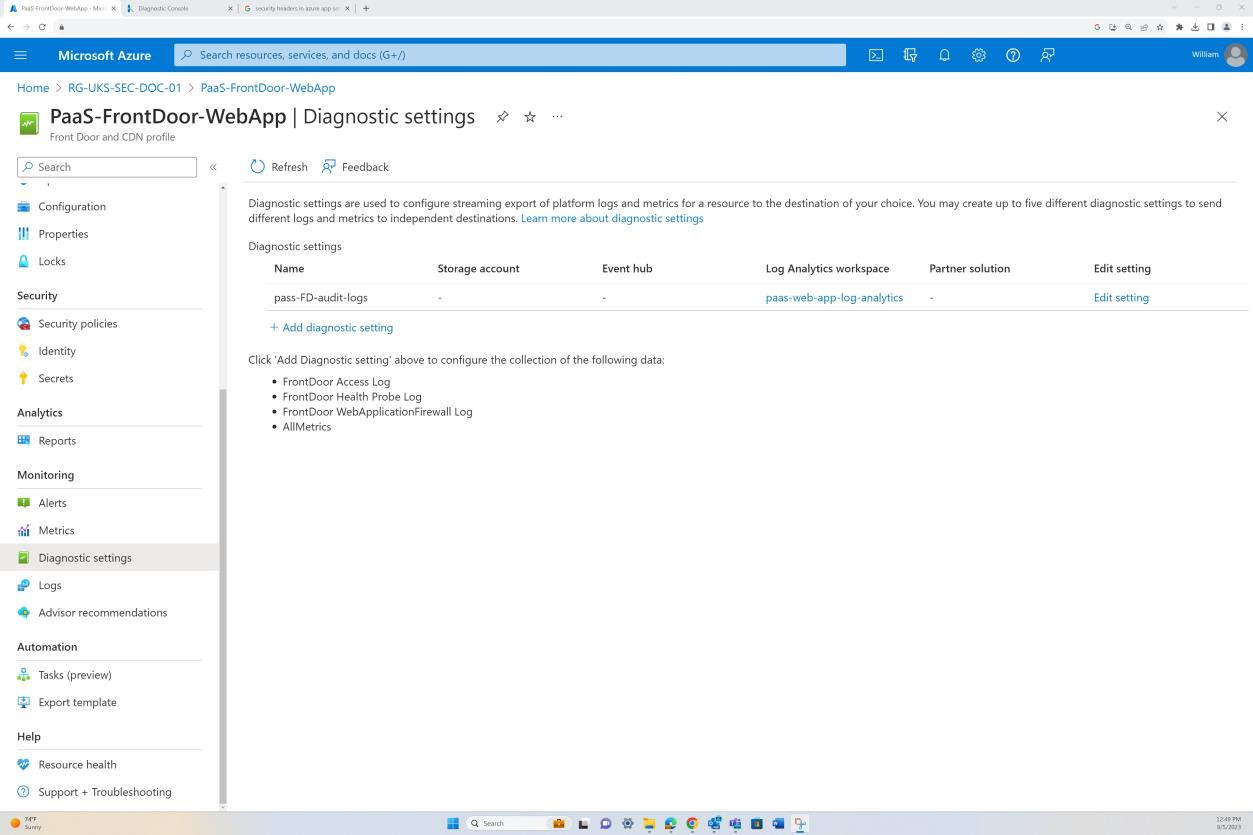

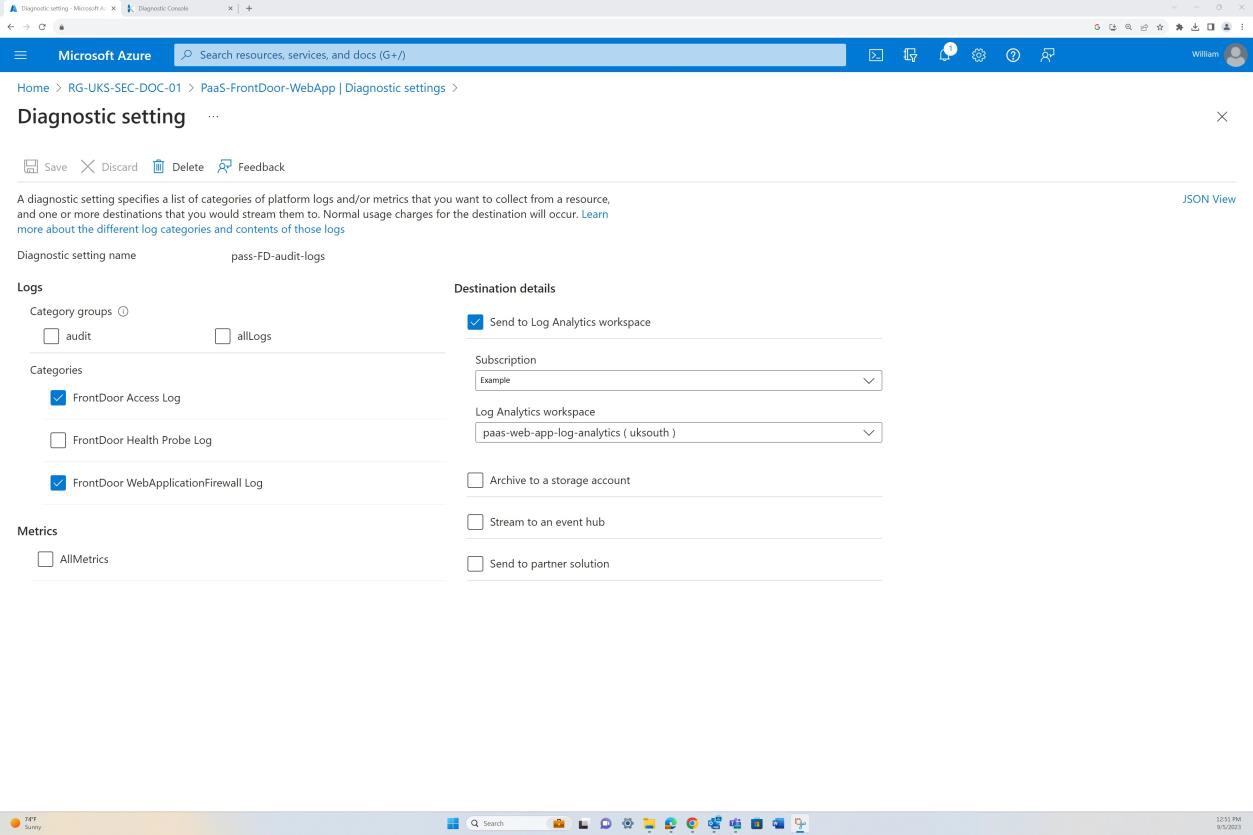

Der nächste Screenshot stammt aus der Web-App "PaaS-web-app". Auf dem Blatt "Netzwerk" wird veranschaulicht, dass der gesamte eingehende Datenverkehr über Azure Front Door geleitet wird, während der gesamte Datenverkehr von der Anwendung zu anderen Azure-Ressourcen über die Azure NSG über die VNET-Integration weitergeleitet und gefiltert wird.

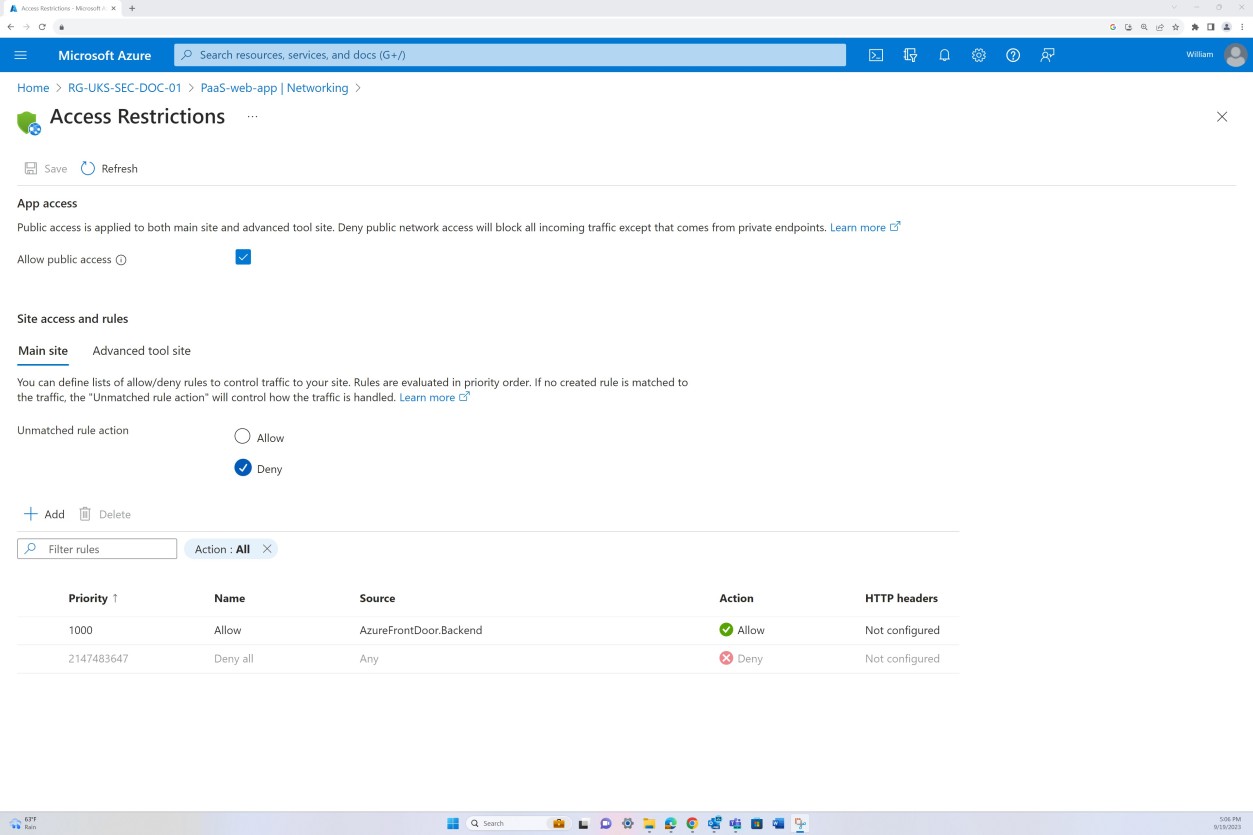

Ablehnungsregeln innerhalb der "Zugriffseinschränkungen" verhindern eingehenden Datenverkehr mit Ausnahme von Front Door (FD). Der Datenverkehr wird über FD weitergeleitet, bevor er die Anwendung erreicht.

Beispielbeweis: NSC

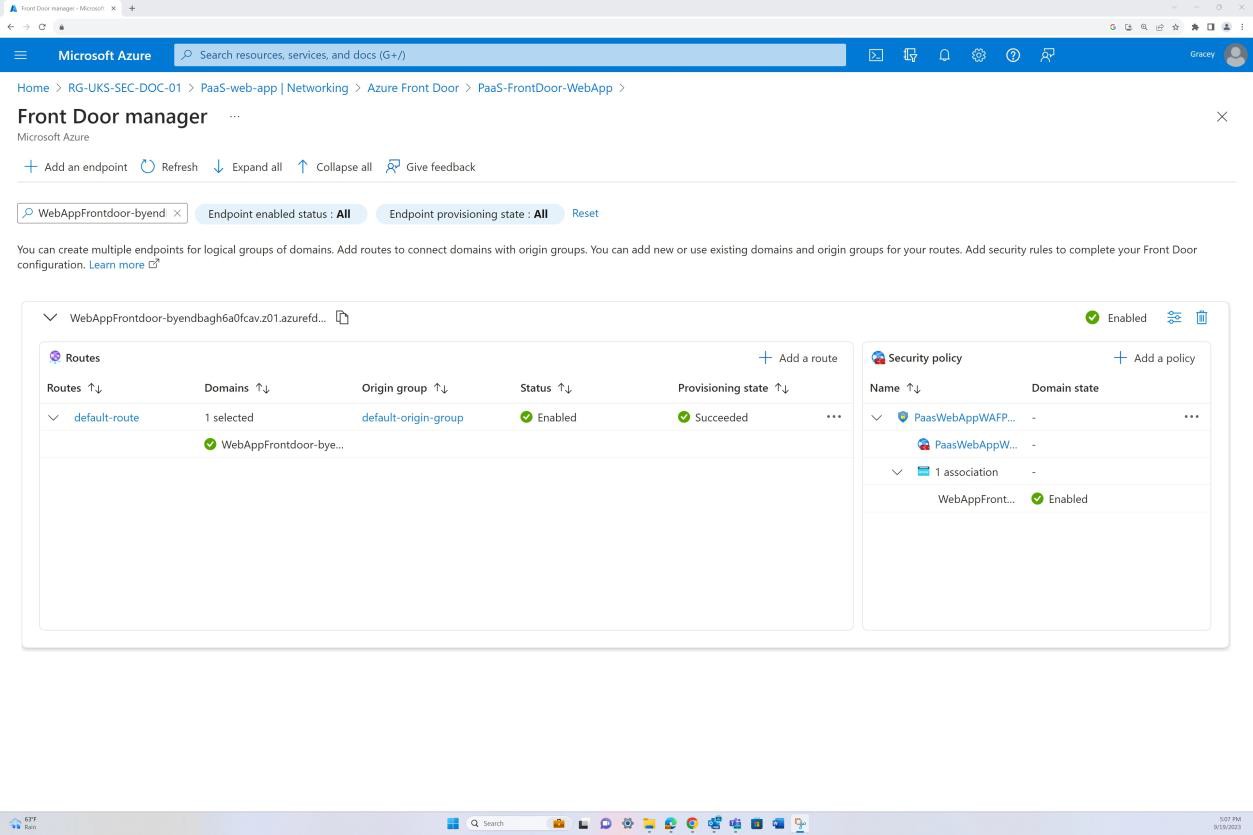

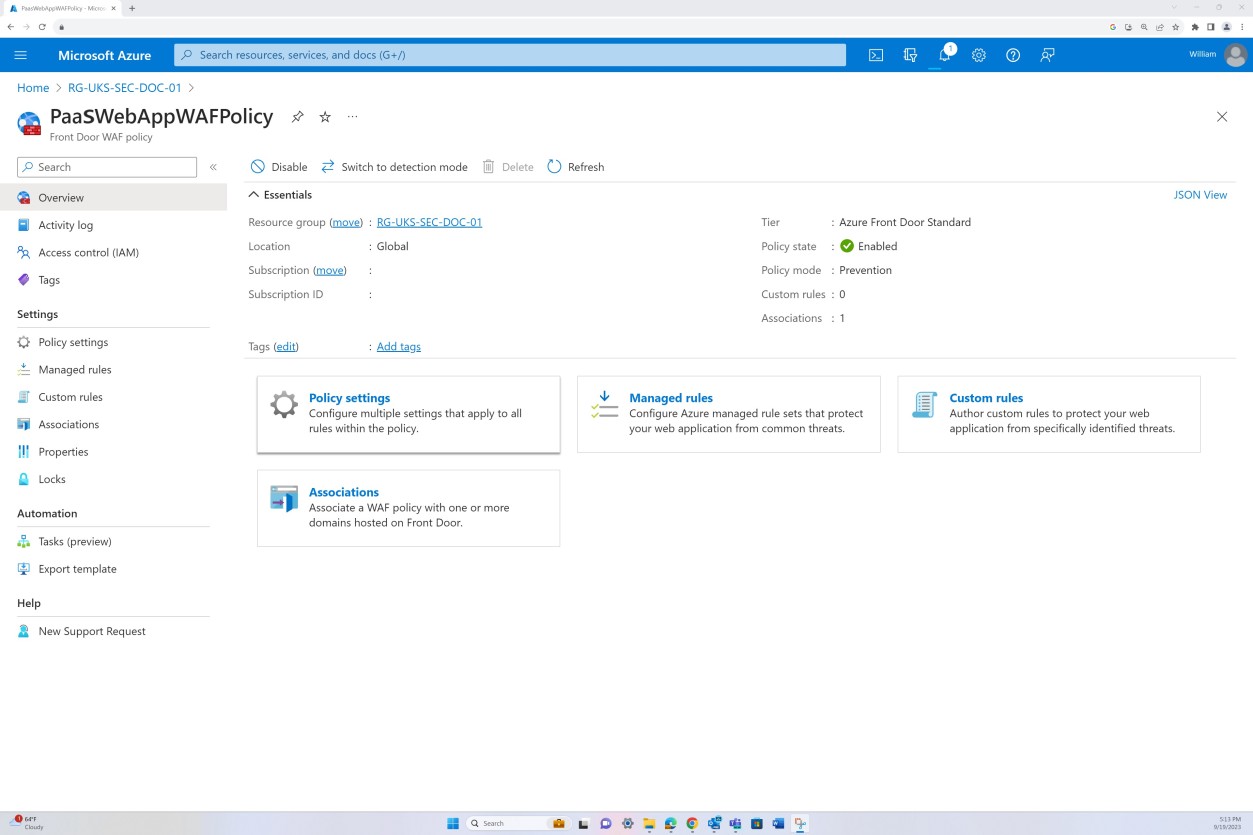

Der folgende Screenshot zeigt die Standardroute von Azure Front Door und dass der Datenverkehr über Front Door weitergeleitet wird, bevor er die Anwendung erreicht. Die WAF-Richtlinie wurde ebenfalls angewendet.

Beispielbeweis: NSC

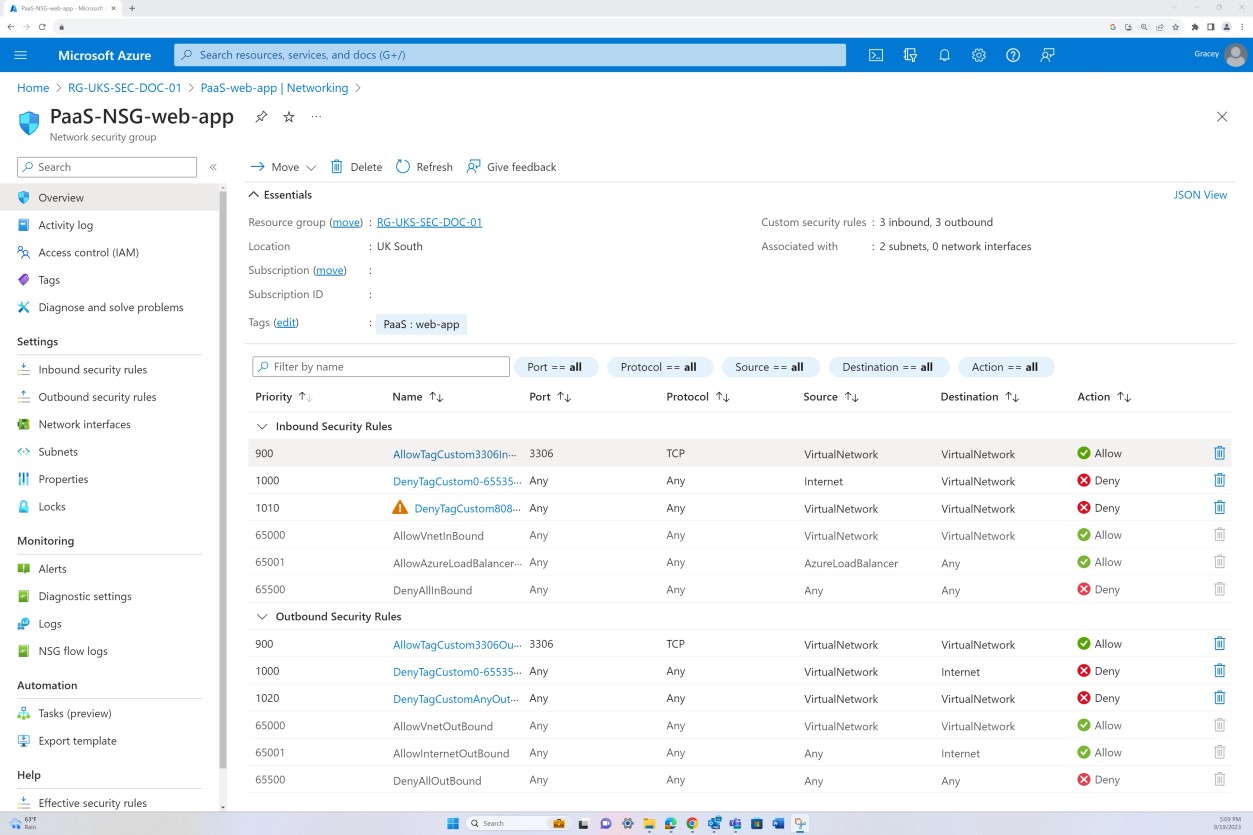

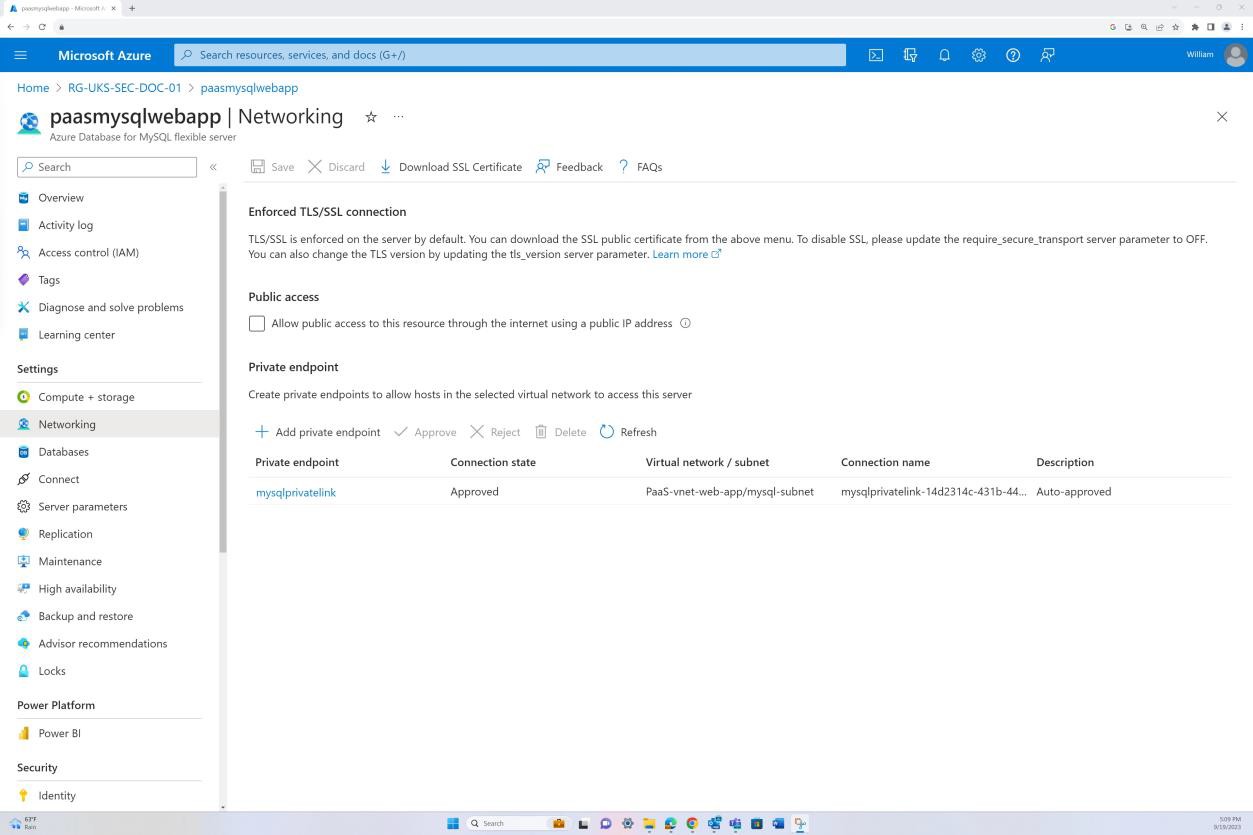

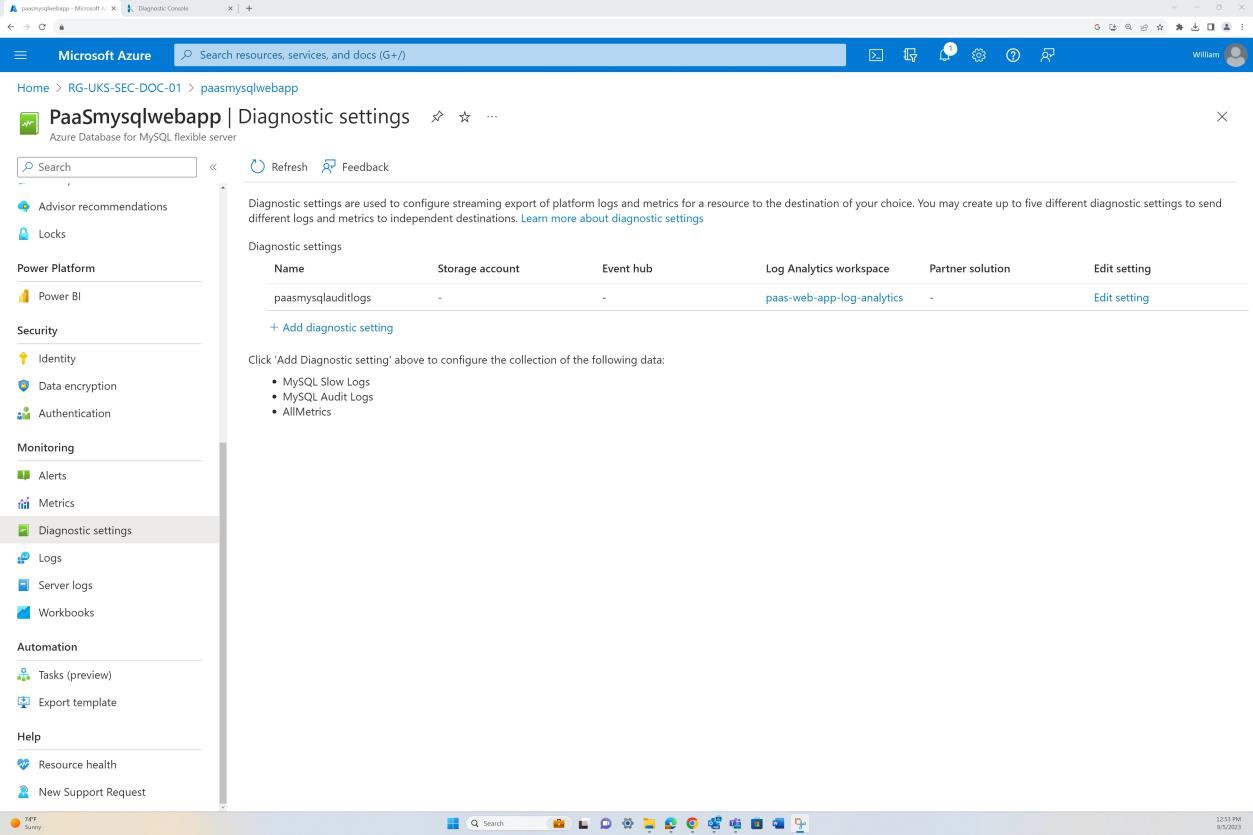

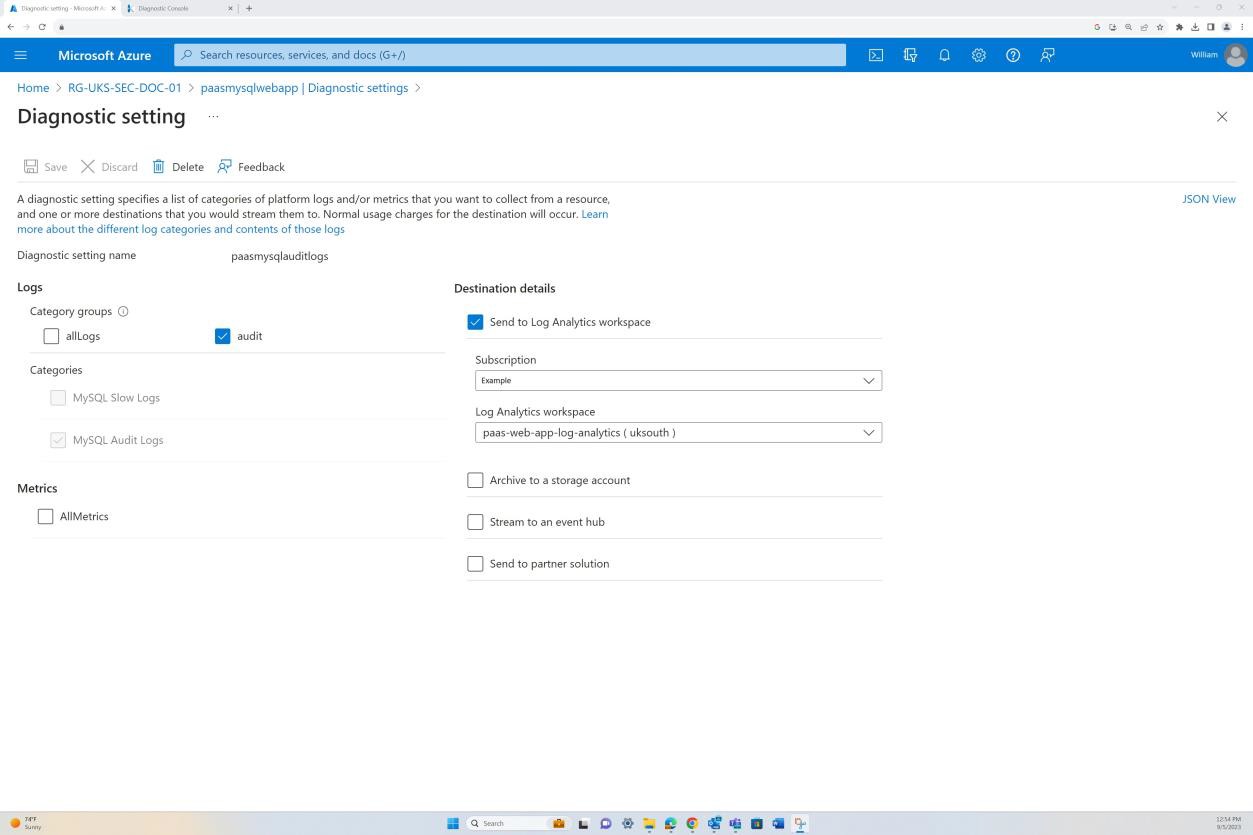

Der erste Screenshot zeigt eine Azure-Netzwerksicherheitsgruppe, die auf VNET-Ebene angewendet wird, um eingehenden und ausgehenden Datenverkehr zu filtern. Der zweite Screenshot zeigt, dass SQL Server nicht über das Internet routingfähig ist und über das VNET und über eine private Verbindung integriert ist.

Dadurch wird sichergestellt, dass der interne Datenverkehr und die interne Kommunikation von der NSG gefiltert werden, bevor der SQL Server erreicht wird.

Intent**:** hybrid, lokal, IaaS

Dieser Unterpunkt ist wichtig für Organisationen, die Hybrid-, lokale oder IaaS-Modelle (Infrastructure-as-a-Service) betreiben. Es soll sichergestellt werden, dass der gesamte öffentliche Zugriff auf das Umkreisnetzwerk endet, was für die Steuerung der Eintrittspunkte in das interne Netzwerk und die Verringerung der potenziellen Gefährdung durch externe Bedrohungen von entscheidender Bedeutung ist. Nachweise für die Konformität können Firewallkonfigurationen, Netzwerkzugriffssteuerungslisten oder andere ähnliche Dokumentationen sein, die die Behauptung untermauern können, dass der öffentliche Zugriff nicht über das Umkreisnetzwerk hinausgeht.

Beispielbeweis: Hybrid, lokal, IaaS

Der Screenshot zeigt, dass SQL Server nicht über das Internet routingfähig ist und über das VNET und über eine private Verbindung integriert ist. Dadurch wird sichergestellt, dass nur interner Datenverkehr zulässig ist.

Beispielbeweis: Hybrid, lokal, IaaS

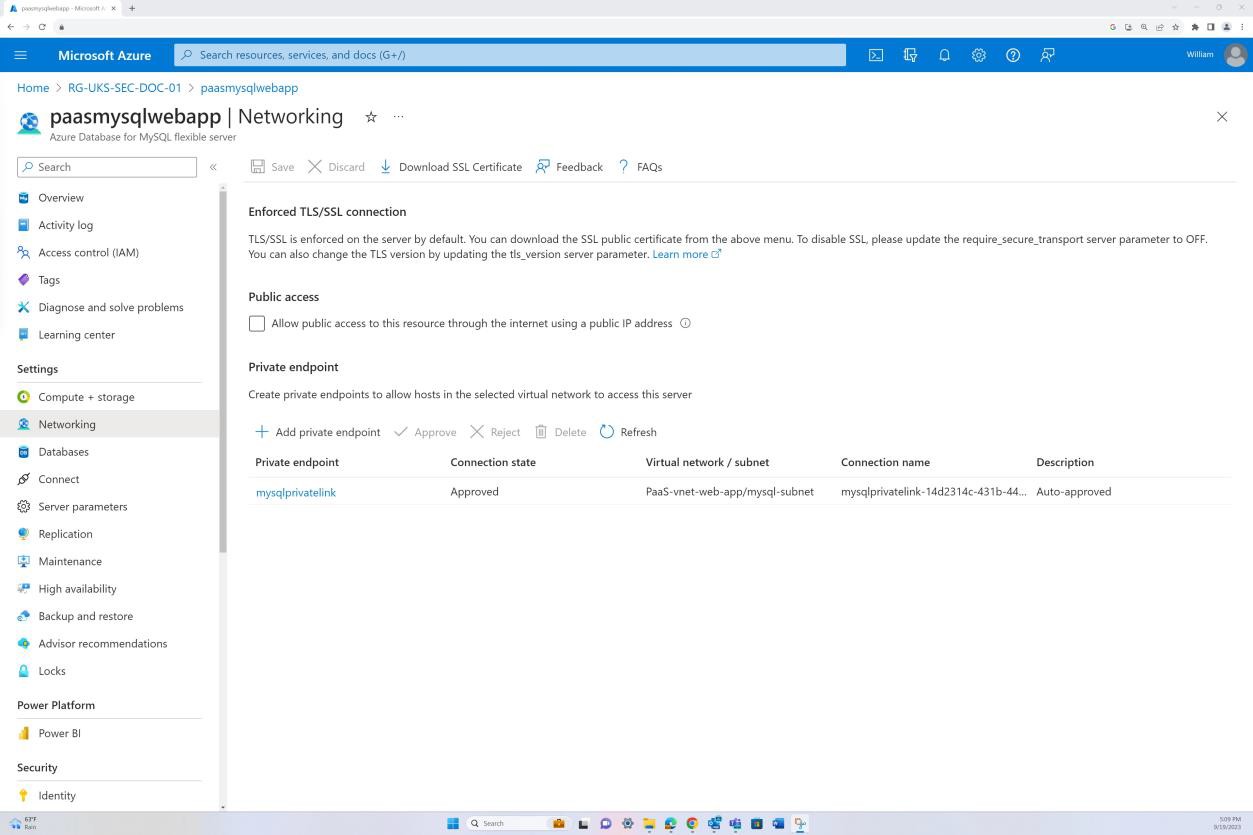

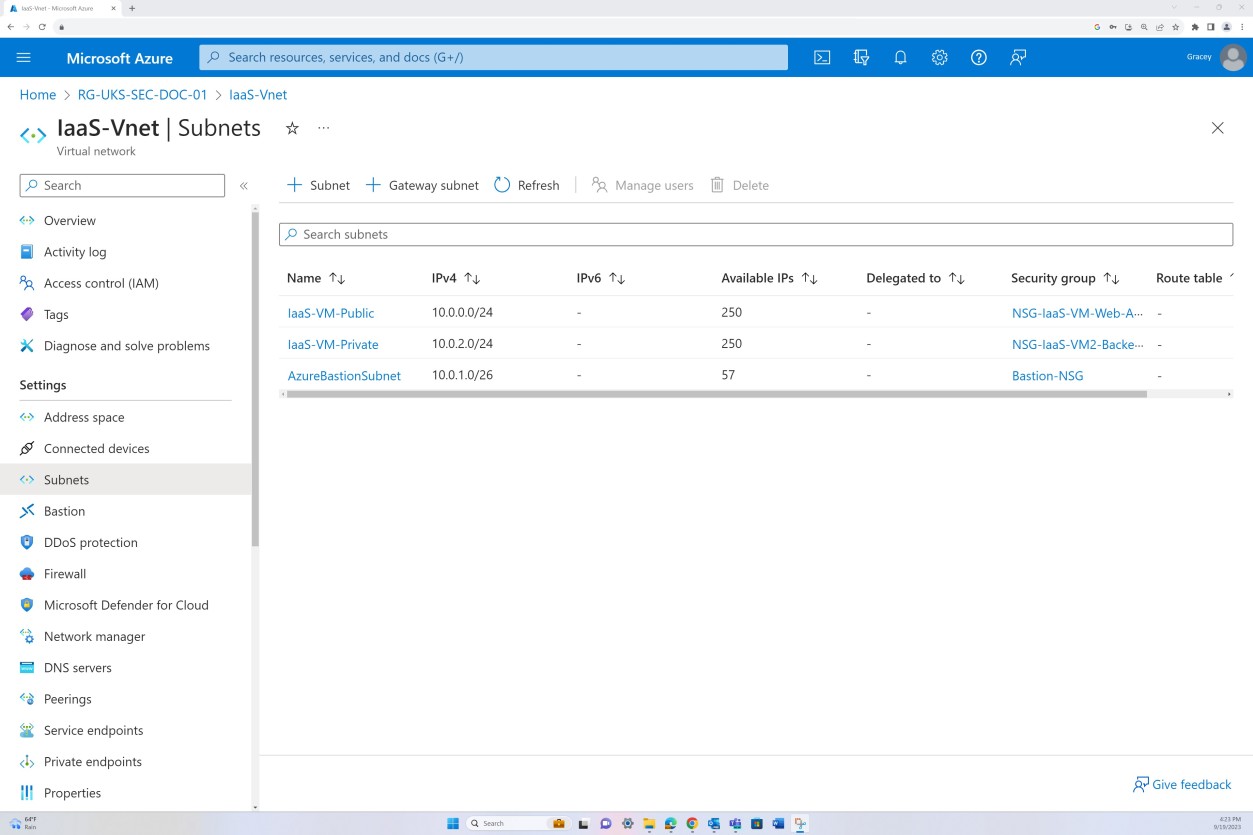

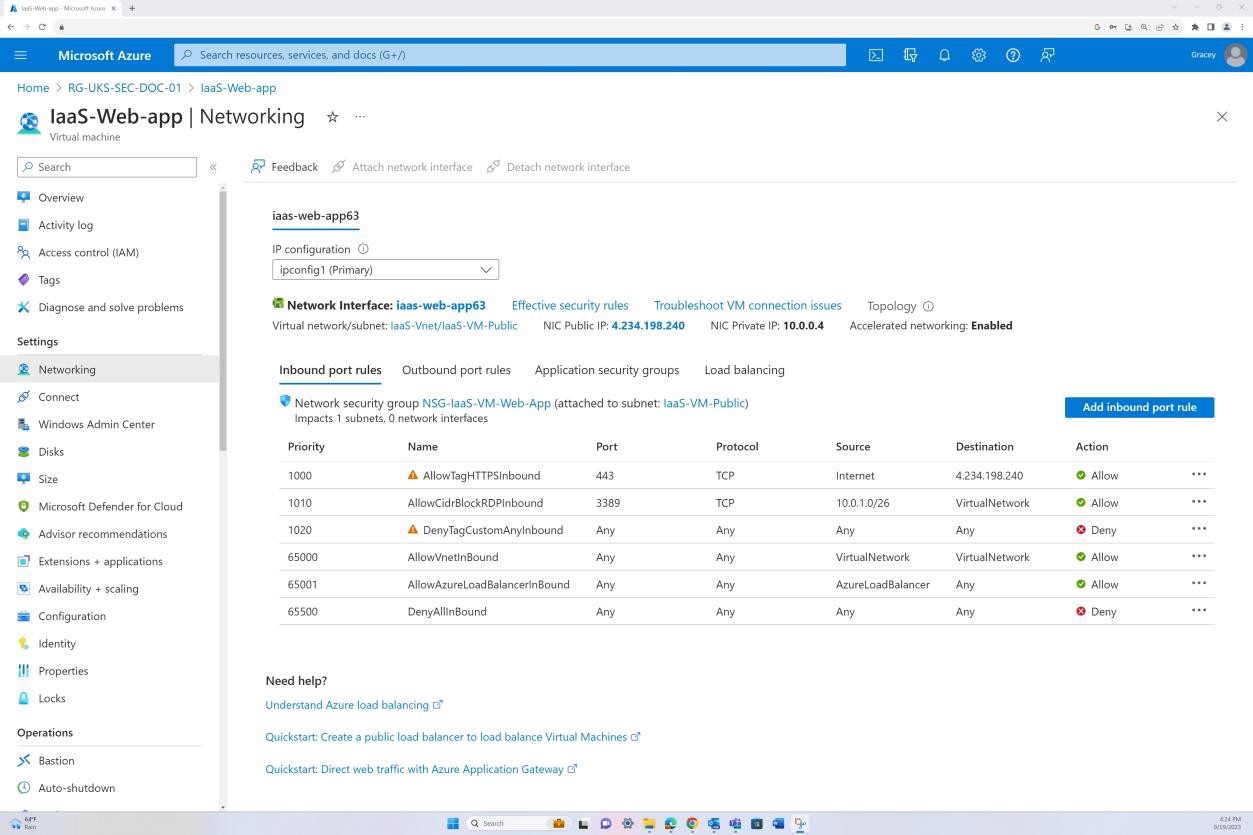

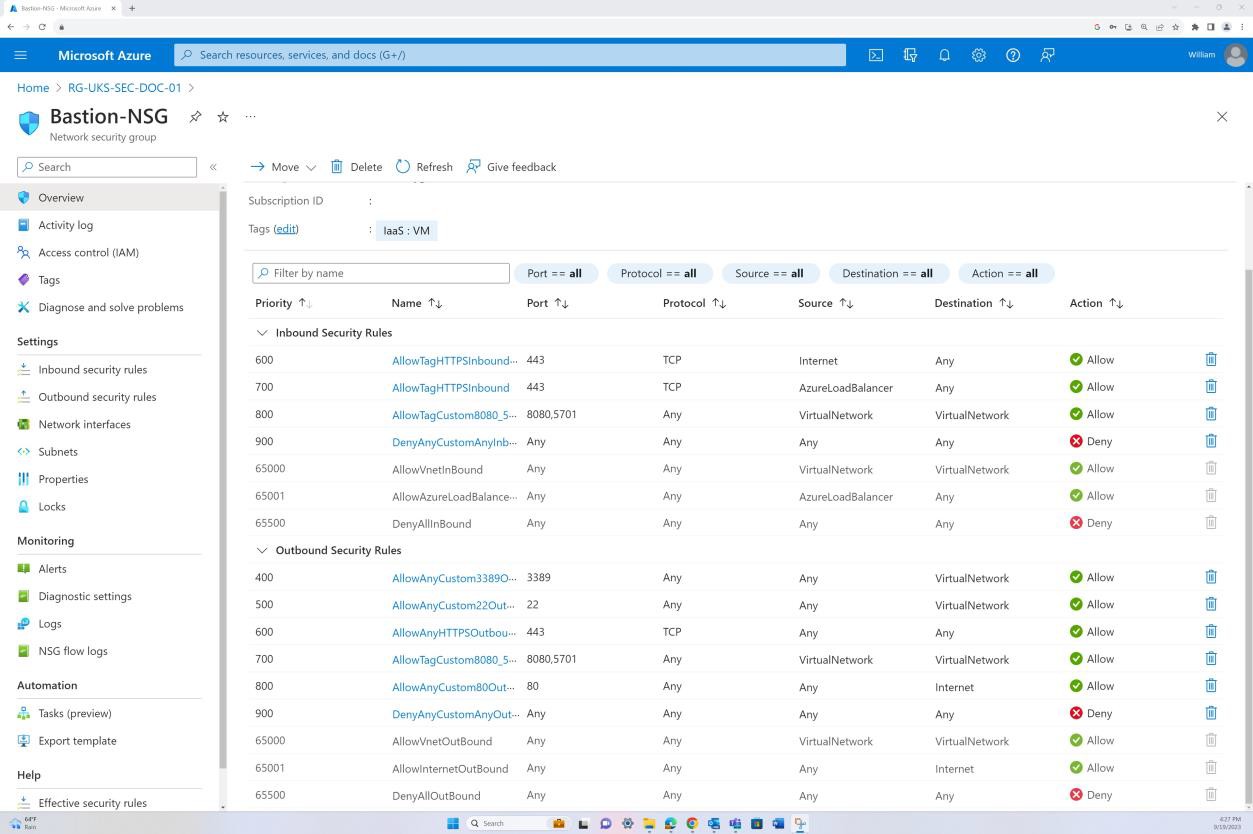

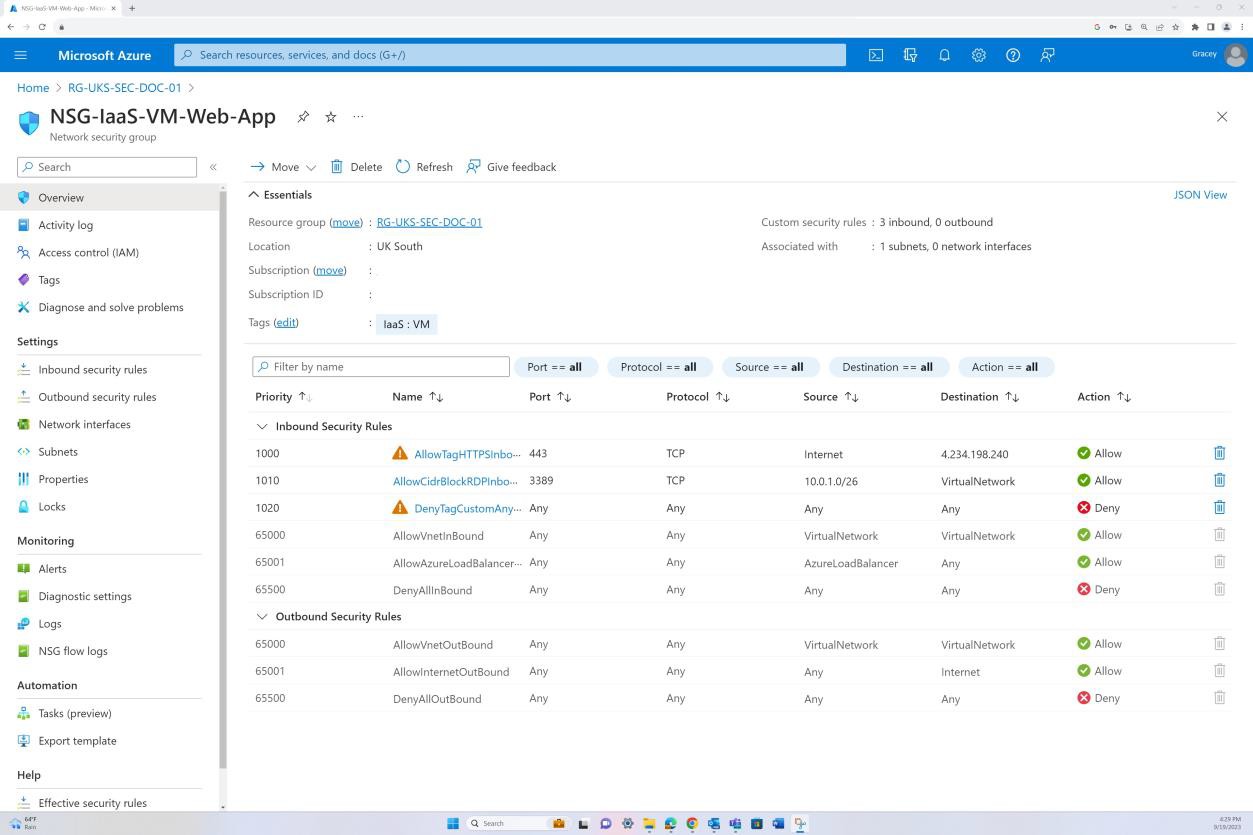

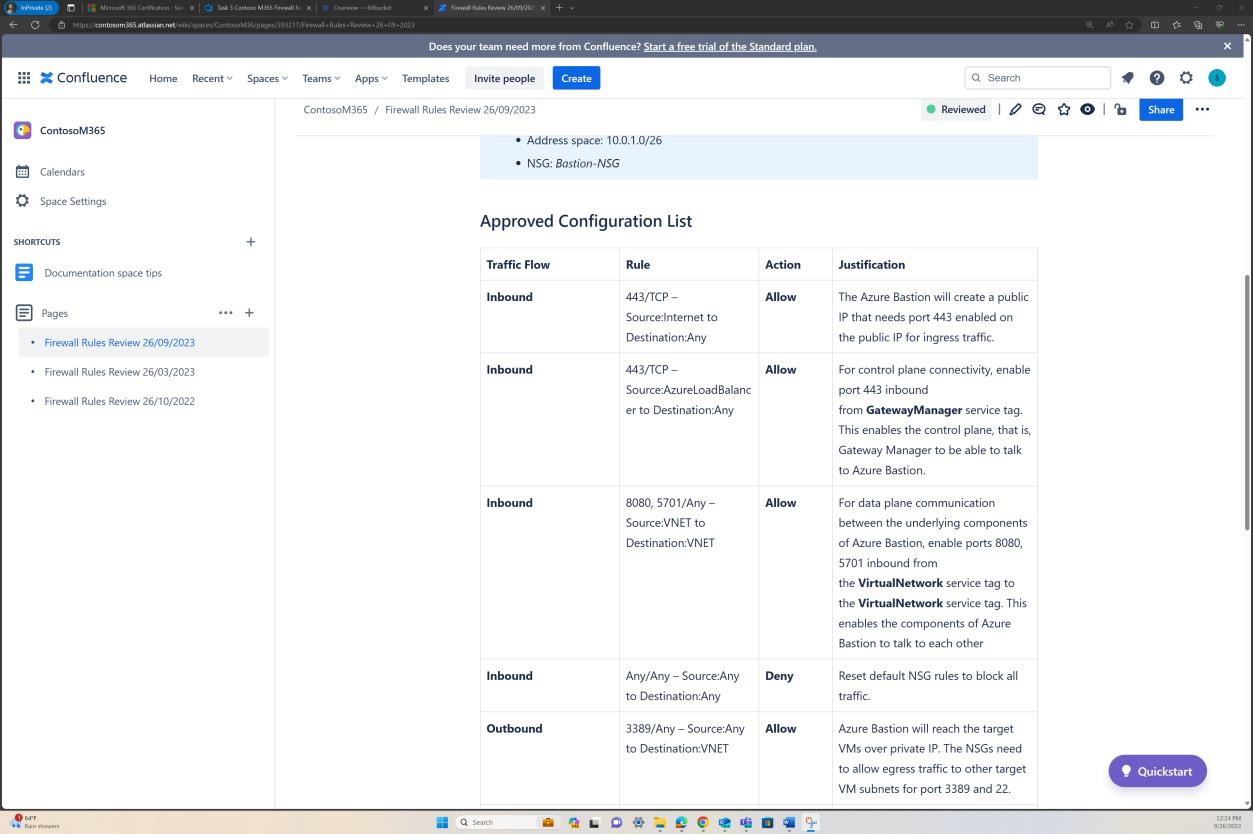

Die nächsten Screenshots zeigen, dass die Netzwerksegmentierung innerhalb des bereichsinternen virtuellen Netzwerks erfolgt. Das folgende VNET ist in drei Subnetze unterteilt, von denen jeweils eine NSG angewendet wird.

Das öffentliche Subnetz fungiert als Umkreisnetzwerk. Der gesamte öffentliche Datenverkehr wird durch dieses Subnetz geleitet und über die NSG mit bestimmten Regeln gefiltert, und nur explizit definierter Datenverkehr ist zulässig. Das Back-End besteht aus dem privaten Subnetz ohne öffentlichen Zugriff. Der gesamte VM-Zugriff ist nur über den Bastion-Host zulässig, für den eine eigene NSG auf Subnetzebene angewendet wird.

Der nächste Screenshot zeigt, dass Datenverkehr aus dem Internet zu einer bestimmten IP-Adresse nur an Port 443 zulässig ist. Darüber hinaus ist RDP nur vom Bastion-IP-Bereich zum virtuellen Netzwerk zulässig.

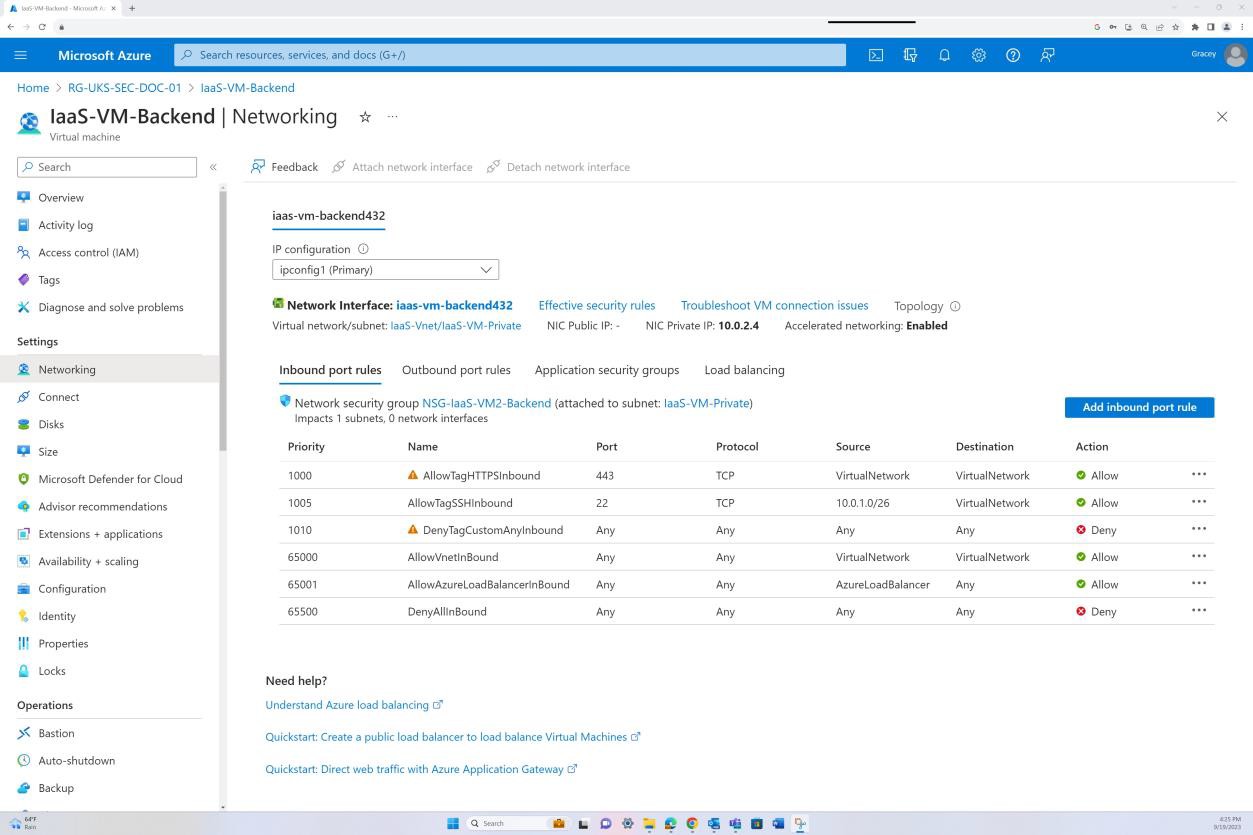

Der nächste Screenshot zeigt, dass das Back-End nicht über das Internet routingfähig ist (dies liegt daran, dass keine öffentliche IP-Adresse für die NIC vorhanden ist) und dass der Datenverkehr nur aus dem virtuellen Netzwerk und bastion stammen darf.

Der Screenshot zeigt, dass der Azure Bastion-Host nur für den Zugriff auf die virtuellen Computer zu Wartungszwecken verwendet wird.

Steuerelement Nr. 9

Alle Netzwerksicherheitskontrollen (Network Security Controls, NSC) sind so konfiguriert, dass Datenverkehr gelöscht wird, der nicht explizit in der Regelbasis definiert ist.

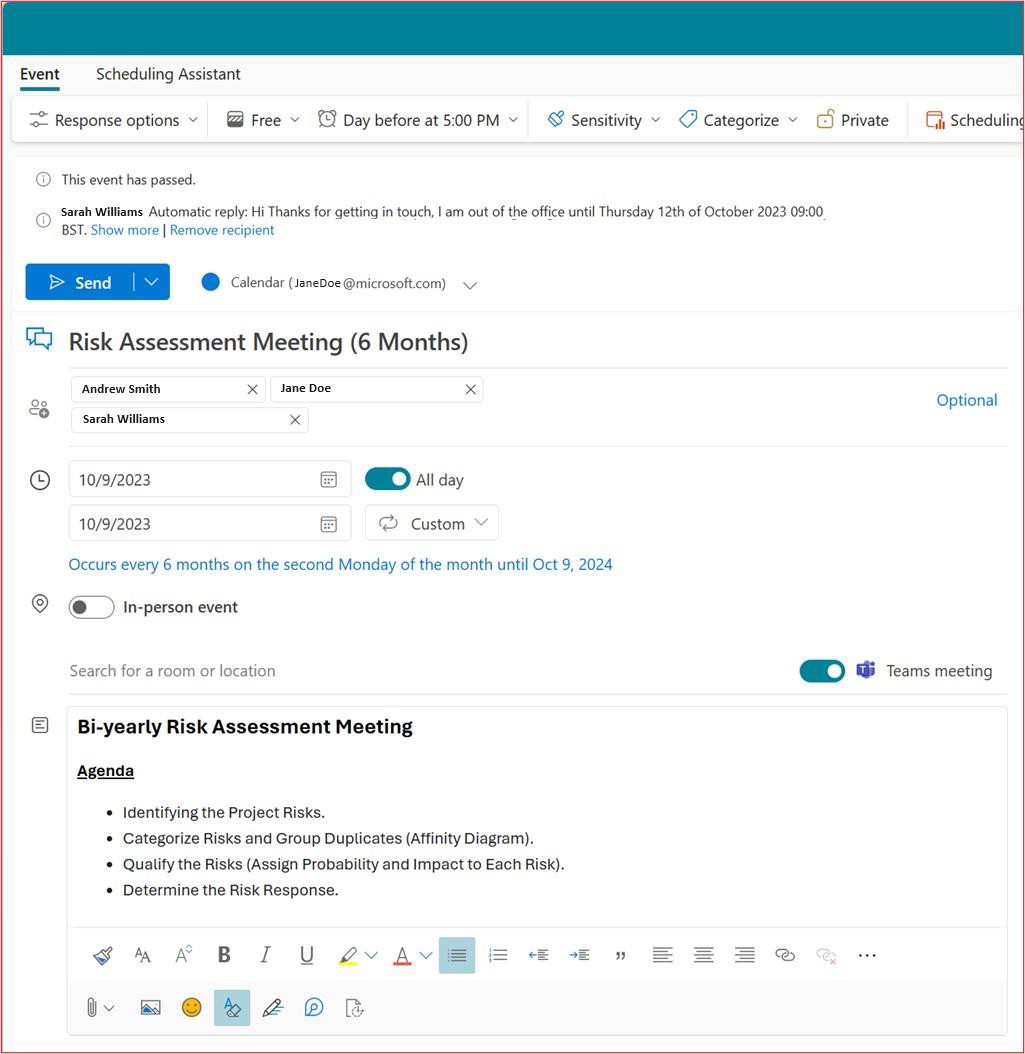

Regelüberprüfungen für Netzwerksicherheitskontrollen (Network Security Controls, NSC) werden mindestens alle 6 Monate durchgeführt.

Absicht: NSC

Dieser Unterpunkt stellt sicher, dass alle Netzwerksicherheitskontrollen (Network Security Controls, NSC) in einer Organisation so konfiguriert sind, dass sie jeglichen Netzwerkdatenverkehr löschen, der nicht explizit in ihrer Regelbasis definiert ist. Das Ziel besteht darin, das Prinzip der geringsten Rechte auf Netzwerkebene durchzusetzen, indem nur autorisierter Datenverkehr zugelassen wird und gleichzeitig der gesamte nicht angegebene oder potenziell schädliche Datenverkehr blockiert wird.

Richtlinien: NSC

Als Beweis hierfür könnten Regelkonfigurationen dienen, die die Eingehenden Regeln anzeigen und wo diese Regeln beendet werden; entweder durch Weiterleiten öffentlicher IP-Adressen an die Ressourcen oder durch Bereitstellen der NAT (Network Address Translation) des eingehenden Datenverkehrs.

Beispielbeweis: NSC

Der Screenshot zeigt die NSG-Konfiguration einschließlich des Standardregelsatzes und einer benutzerdefinierten Deny:All-Regel , um alle Standardregeln der NSG zurückzusetzen und sicherzustellen, dass der gesamte Datenverkehr verboten ist. In den zusätzlichen benutzerdefinierten Regeln definiert die Regel Deny:All explizit den zulässigen Datenverkehr.

Beispielbeweis: NSC

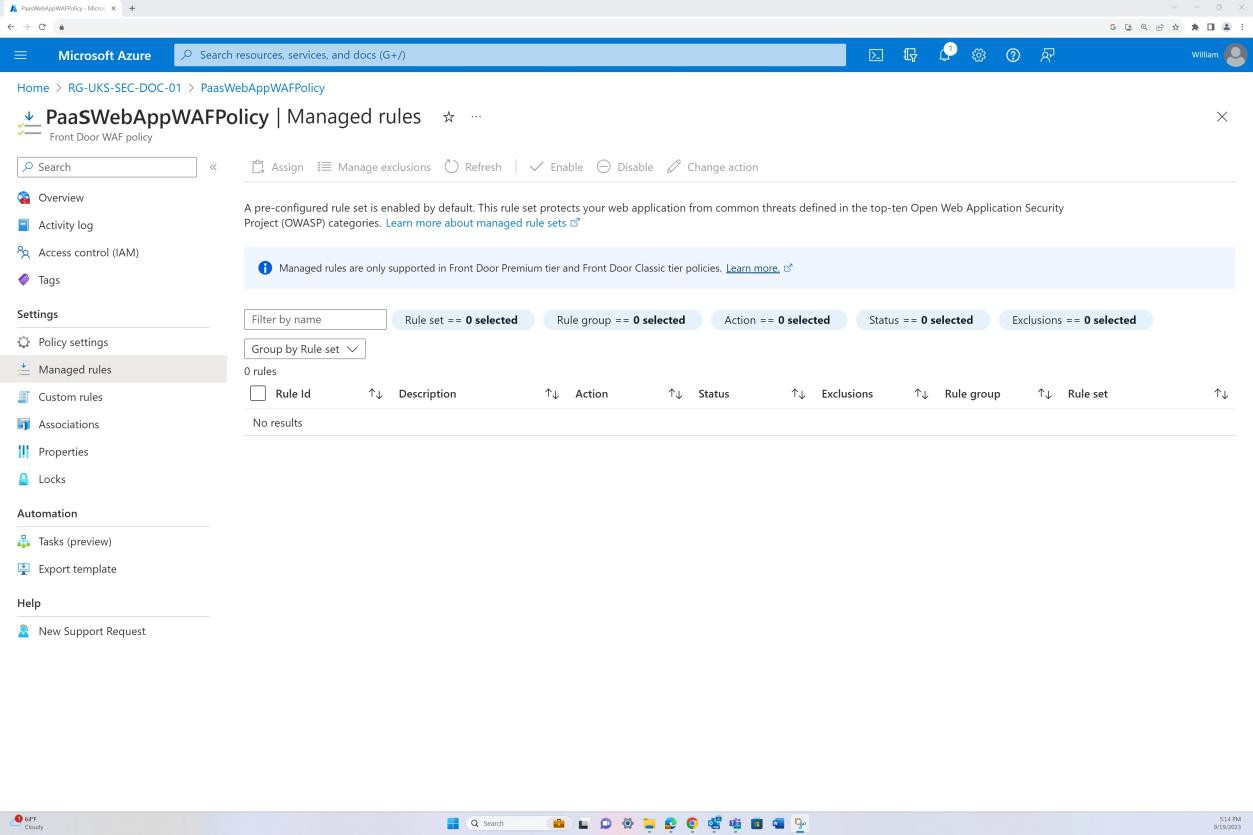

Die folgenden Screenshots zeigen, dass Azure Front Door bereitgestellt wird und der gesamte Datenverkehr über Front Door weitergeleitet wird. Es wird eine WAF-Richtlinie im "Präventionsmodus" angewendet, die eingehenden Datenverkehr nach potenziellen schädlichen Nutzlasten filtert und blockiert.

Absicht: NSC

Ohne regelmäßige Überprüfungen können Netzwerksicherheitskontrollen (Network Security Controls, NSC) veraltet und ineffektiv werden, sodass eine Organisation anfällig für Cyberangriffe ist. Dies kann zu Datenschutzverletzungen, dem Diebstahl vertraulicher Informationen und anderen Cybersicherheitsvorfällen führen. Regelmäßige NSC-Überprüfungen sind für das Management von Risiken, den Schutz vertraulicher Daten, die Einhaltung gesetzlicher Anforderungen, die rechtzeitige Erkennung und Reaktion auf Cyberbedrohungen sowie die Sicherstellung der Geschäftskontinuität unerlässlich. Dieser Unterpunkt erfordert, dass Netzwerksicherheitskontrollen (Network Security Controls, NSC) mindestens alle sechs Monate einer Regelbasisüberprüfung unterzogen werden. Regelmäßige Überprüfungen sind entscheidend für die Aufrechterhaltung der Effektivität und Relevanz der NSC-Konfigurationen, insbesondere in sich dynamisch ändernden Netzwerkumgebungen.

Richtlinien: NSC

Alle bereitgestellten Beweise müssen nachweisen können, dass Es zu Regelüberprüfungsbesprechungen gekommen ist. Dies kann durch die Freigabe von Besprechungsprotokollen der NSC-Überprüfung und allen zusätzlichen Änderungskontrollbeweis erfolgen, die alle aktionen zeigen, die aus der Überprüfung ausgeführt wurden. Stellen Sie sicher, dass Datumsangaben vorhanden sind, da der Zertifizierungsanalyst, der Ihre Übermittlung überprüft, mindestens zwei dieser Besprechungsüberprüfungsdokumente (d. h. alle sechs Monate) einsehen muss.

Beispielbeweis: NSC

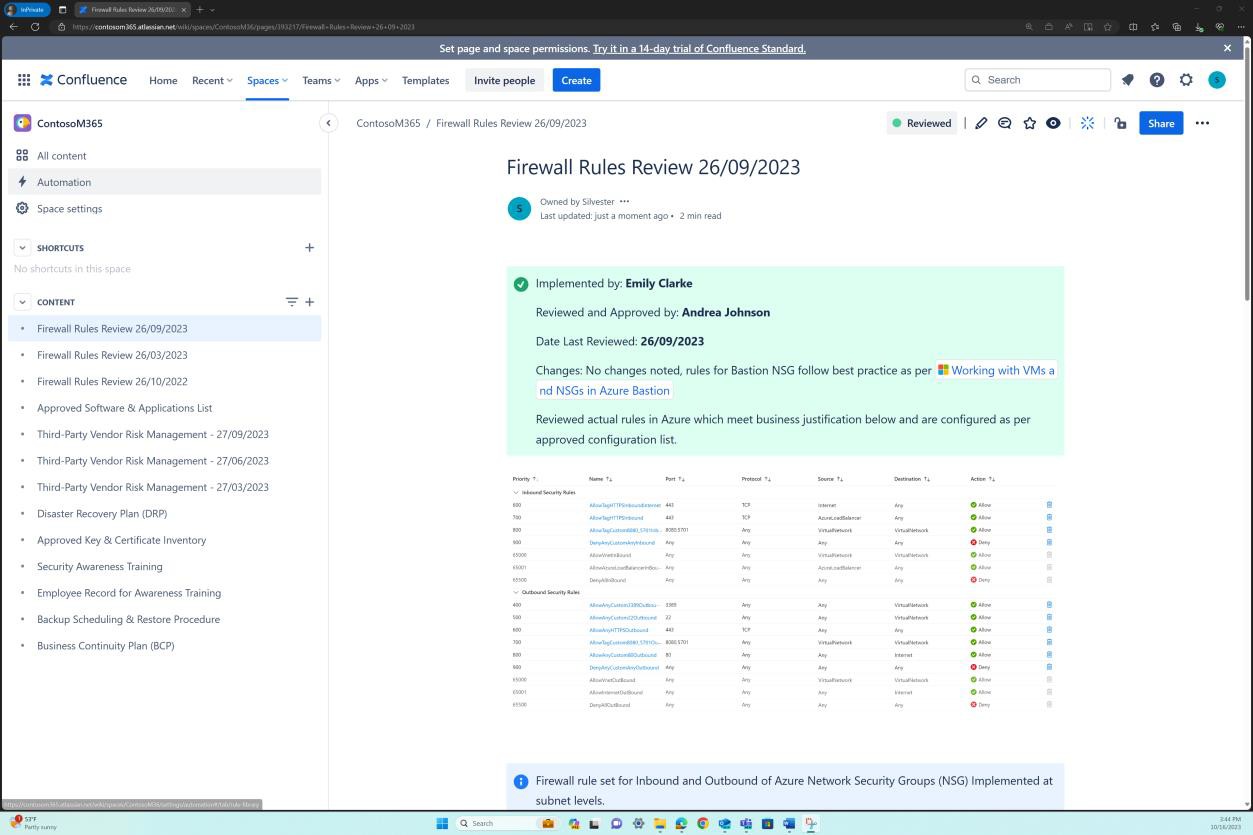

Diese Screenshots zeigen, dass sechsmonatige Firewallüberprüfungen vorhanden sind und die Details auf der Confluence Cloud-Plattform verwaltet werden.

Der nächste Screenshot zeigt, dass jede Regelüberprüfung eine Seite in Confluence erstellt hat. Die Regelüberprüfung enthält eine genehmigte Regelsatzliste, die den zulässigen Datenverkehr, die Portnummer, das Protokoll usw. zusammen mit der geschäftlichen Begründung enthält.

Beispielbeweis: NSC

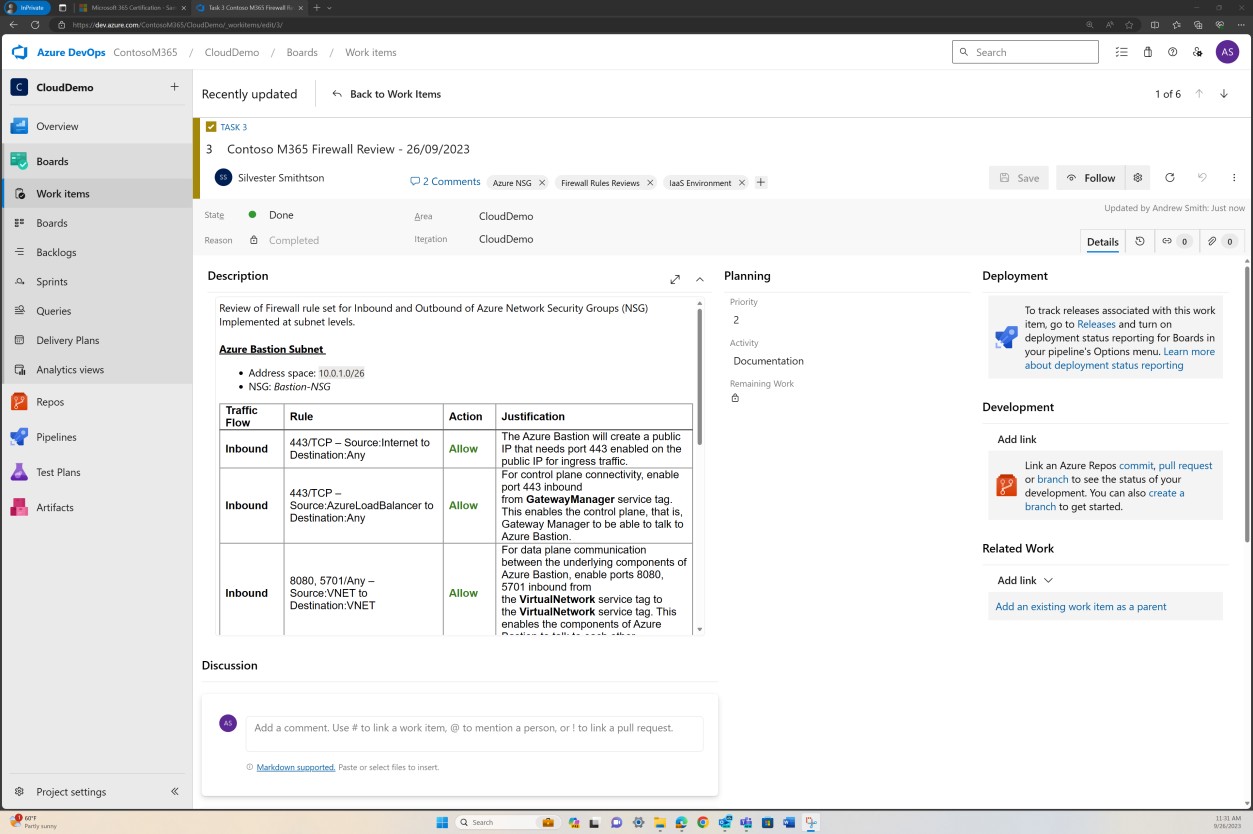

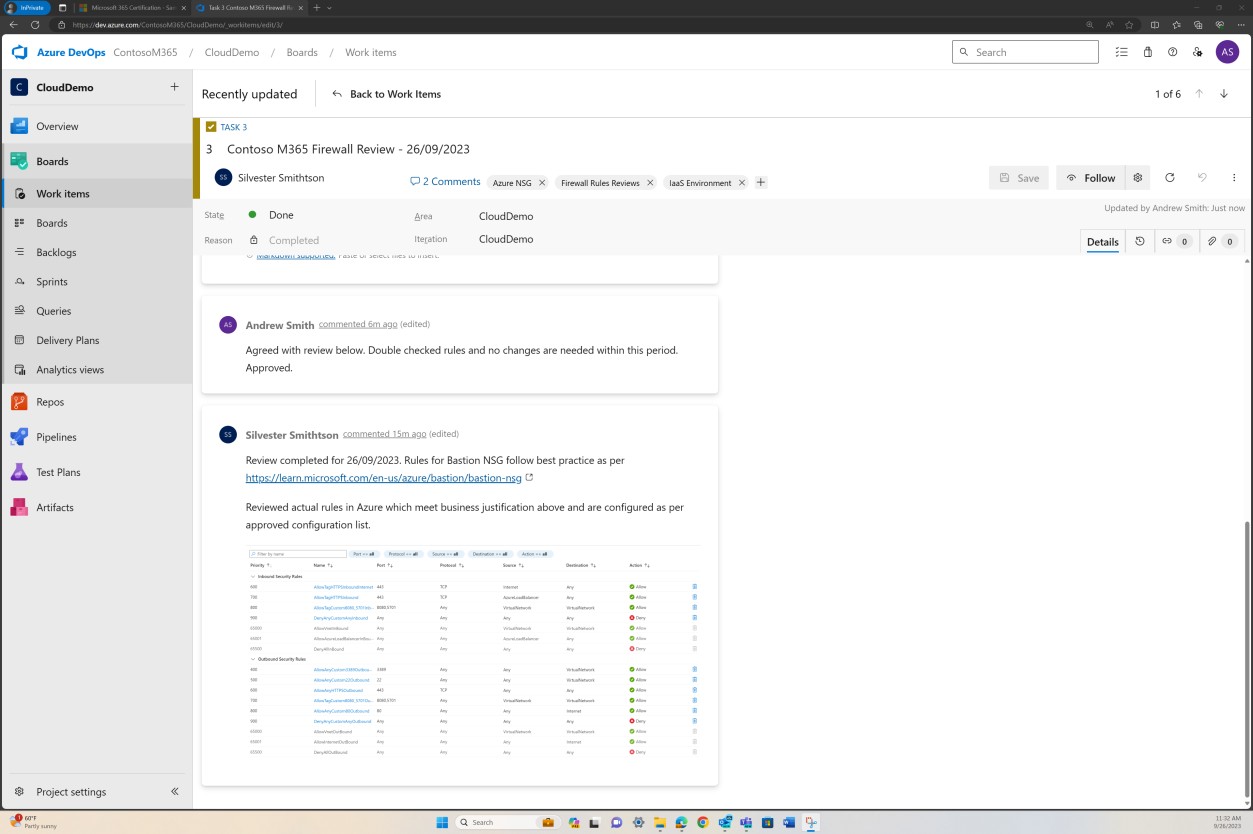

Der nächste Screenshot zeigt ein alternatives Beispiel für eine sechsmonatige Regelüberprüfung in DevOps.

Beispielbeweis: NSC

Dieser Screenshot zeigt ein Beispiel für eine Regelüberprüfung, die als Ticket in DevOps ausgeführt und aufgezeichnet wird.

Der vorherige Screenshot zeigt die erstellte dokumentierte Regelliste neben der geschäftlichen Begründung, während die nächste Abbildung eine Momentaufnahme der Regeln innerhalb des Tickets aus dem tatsächlichen System zeigt.

Änderungssteuerung

Ein etablierter und verstandener Change Control-Prozess ist unerlässlich, um sicherzustellen, dass alle Änderungen einen strukturierten Prozess durchlaufen, der wiederholbar ist. Indem sichergestellt wird, dass alle Änderungen einen strukturierten Prozess durchlaufen, können Organisationen sicherstellen, dass Änderungen effektiv verwaltet, peer reviewt und angemessen getestet werden, bevor sie abgemeldet werden. Dies trägt nicht nur dazu bei, das Risiko von Systemausfällen zu minimieren, sondern auch das Risiko potenzieller Sicherheitsvorfälle durch falsche Änderungen zu minimieren.

Steuerelement Nr. 10

Geben Sie Nachweise an, die folgendes belegen:

Alle Änderungen, die in Produktionsumgebungen eingeführt werden, werden durch dokumentierte Änderungsanforderungen implementiert, die Folgendes enthalten:

Auswirkungen der Änderung.

Details der Back-Out-Verfahren.

Durchzuführende Tests.

Überprüfung und Genehmigung durch autorisiertes Personal.

Absicht: Änderungssteuerung

Mit diesem Steuerelement soll sichergestellt werden, dass alle angeforderten Änderungen sorgfältig geprüft und dokumentiert wurden. Dies umfasst die Bewertung der Auswirkungen der Änderung auf die Sicherheit des Systems/der Umgebung, das Dokumentieren aller Back-Out-Verfahren zur Unterstützung der Wiederherstellung, wenn etwas schief geht, und das Detaillierte der Tests, die erforderlich sind, um den Erfolg der Änderung zu überprüfen.

Es müssen Prozesse implementiert werden, die die Durchführung von Änderungen ohne ordnungsgemäße Autorisierung und Abmeldung verbieten. Die Änderung muss vor der Implementierung autorisiert werden, und die Änderung muss nach Abschluss des Vorgangs abgemeldet werden. Dadurch wird sichergestellt, dass die Änderungsanforderungen ordnungsgemäß überprüft wurden und eine zuständige Person die Änderung abgemeldet hat.

Richtlinien: Änderungssteuerung

Der Nachweis kann durch Die Freigabe von Screenshots eines Beispiels von Änderungsanforderungen bereitgestellt werden, die zeigen, dass die Details der Auswirkungen der Änderung, back-out-Prozeduren und Tests innerhalb der Änderungsanforderung gespeichert werden.

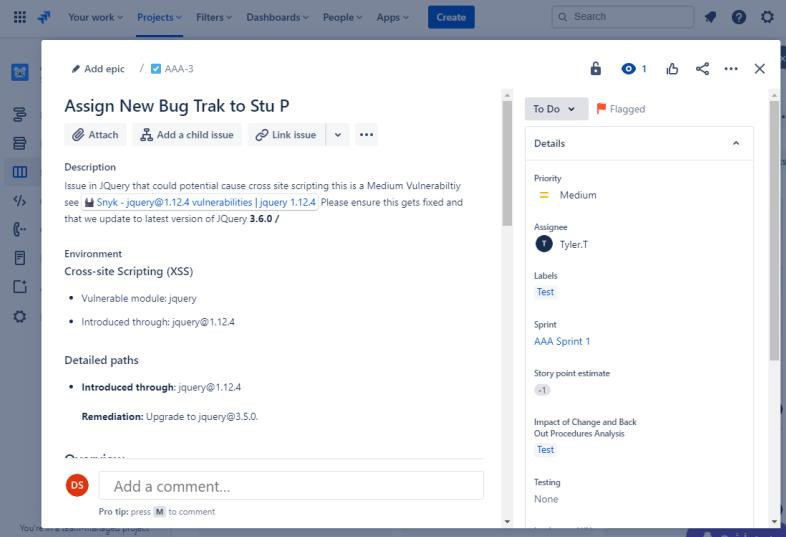

Beispielbeweis: Änderungssteuerung

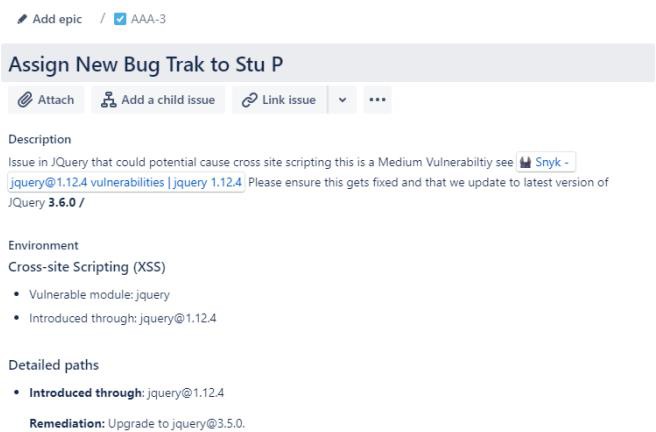

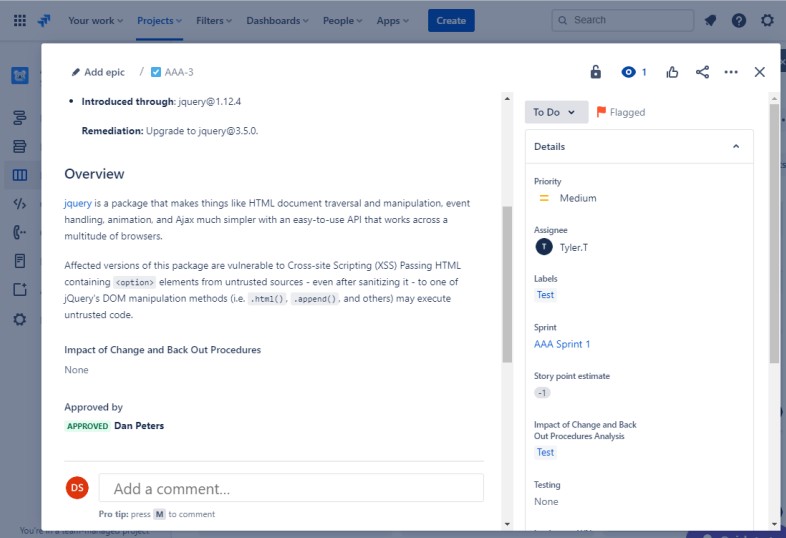

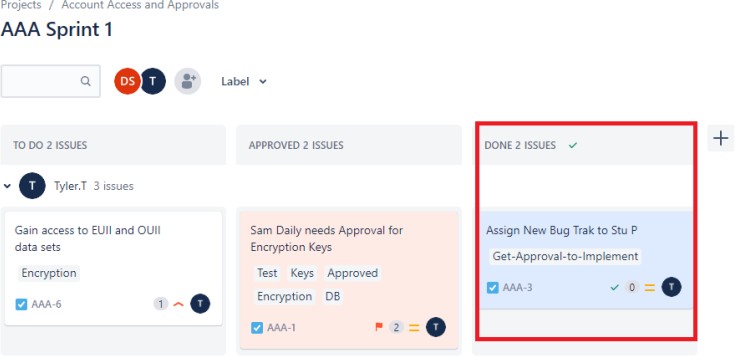

Der nächste Screenshot zeigt eine neue Cross-Site Scripting Vulnerability (XSS), die zugewiesen wird, und ein Dokument für die Änderungsanforderung. Die folgenden Tickets veranschaulichen die Informationen, die dem Ticket auf dem Weg zur Lösung festgelegt oder hinzugefügt wurden.

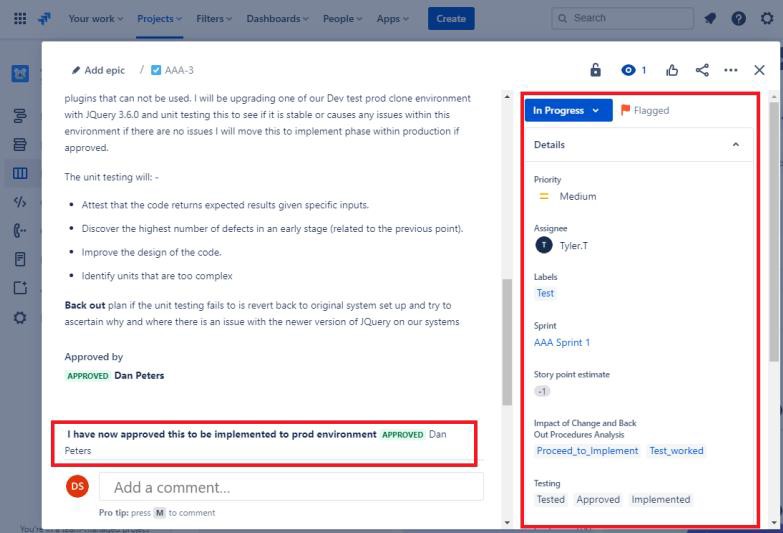

Die beiden folgenden Tickets zeigen die Auswirkungen der Änderung am System und die Back-Out-Prozeduren, die im Falle eines Problems erforderlich sein können. Die Auswirkungen von Änderungen und Back-Out-Verfahren haben einen Genehmigungsprozess durchlaufen und wurden für Tests genehmigt.

Im folgenden Screenshot wurde das Testen der Änderungen genehmigt, und auf der rechten Seite sehen Sie, dass die Änderungen nun genehmigt und getestet wurden.

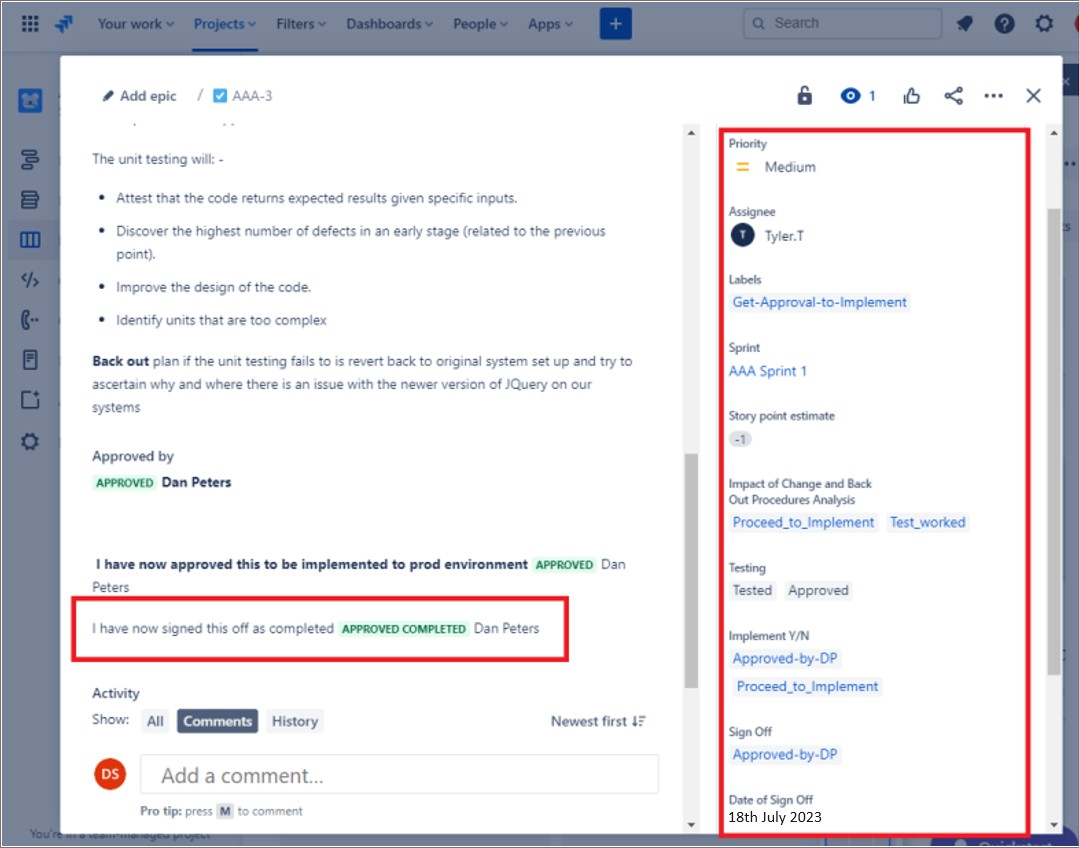

Beachten Sie während des gesamten Prozesses, dass die Person, die die Arbeit ausführt, die Person, die darüber berichtet und die Person, die die zu erledigende Arbeit genehmigt, unterschiedliche Personen sind.

Das folgende Ticket zeigt, dass die Änderungen jetzt für die Implementierung in der Produktionsumgebung genehmigt wurden. Das rechte Feld zeigt, dass der Test erfolgreich war und dass die Änderungen nun in der Prod-Umgebung implementiert wurden.

Beispielbeweis

Die nächsten Screenshots zeigen ein Jira-Beispielticket, das zeigt, dass die Änderung autorisiert werden muss, bevor sie von einer anderen Person als dem Entwickler/Anfordernden implementiert und genehmigt wird. Die Änderungen werden von einer person mit Autorität genehmigt. Die rechte Seite des Screenshots zeigt, dass die Änderung von DP signiert wurde, sobald sie abgeschlossen ist.

Im Ticket wurde die Änderung nach Abschluss des Vorgangs abgemeldet und zeigt an, dass der Auftrag abgeschlossen und geschlossen wurde.

Hinweis: - In diesen Beispielen wurde kein vollständiger Screenshot verwendet, aber ALLE von ISV übermittelten Beweisscreenshots müssen vollständige Screenshots sein, die eine URL, den angemeldeten Benutzer und die Systemzeit und das Systemdatum zeigen.

Steuerelement Nr. 11

Weisen Sie folgendes nach:

Es sind separate Umgebungen vorhanden, sodass:

Entwicklungs- und Test-/Stagingumgebungen erzwingen die Trennung von Aufgaben von der Produktionsumgebung.

Die Aufgabentrennung wird über Zugriffssteuerungen erzwungen.

Sensible Produktionsdaten werden in den Entwicklungs- oder Test-/Stagingumgebungen nicht verwendet.

Absicht: Separate Umgebungen

Die Entwicklungs-/Testumgebungen der meisten Organisationen sind nicht mit der gleichen Stärke wie die Produktionsumgebungen konfiguriert und daher weniger sicher. Darüber hinaus sollten Tests nicht innerhalb der Produktionsumgebung durchgeführt werden, da dies Sicherheitsprobleme mit sich bringen kann oder sich negativ auf die Dienstbereitstellung für Kunden auswirken kann. Durch die Verwaltung separater Umgebungen, die eine Aufgabentrennung erzwingen, können Organisationen sicherstellen, dass Änderungen auf die richtigen Umgebungen angewendet werden, wodurch das Risiko von Fehlern verringert wird, indem Änderungen an Produktionsumgebungen implementiert werden, wenn sie für die Entwicklungs-/Testumgebung vorgesehen waren.

Die Zugriffssteuerungen sollten so konfiguriert werden, dass die für Entwicklung und Tests zuständigen Mitarbeiter keinen unnötigen Zugriff auf die Produktionsumgebung haben und umgekehrt. Dies minimiert das Potenzial für nicht autorisierte Änderungen oder die Offenlegung von Daten.

Die Verwendung von Produktionsdaten in Entwicklungs-/Testumgebungen kann das Risiko einer Kompromittierung erhöhen und die Organisation Datenschutzverletzungen oder nicht autorisiertem Zugriff aussetzen. Die Absicht erfordert, dass alle Daten, die für Die Entwicklung oder Tests verwendet werden, bereinigt, anonymisiert oder speziell für diesen Zweck generiert werden.

Richtlinien: Separate Umgebungen

Screenshots können bereitgestellt werden, die verschiedene Umgebungen veranschaulichen, die für Entwicklungs-/Testumgebungen und Produktionsumgebungen verwendet werden. In der Regel verfügen Sie über unterschiedliche Personen/Teams mit Zugriff auf jede Umgebung. Wenn dies nicht möglich ist, verwenden die Umgebungen unterschiedliche Autorisierungsdienste, um sicherzustellen, dass sich Benutzer nicht fälschlicherweise bei der falschen Umgebung anmelden können, um Änderungen anzuwenden.

Beispielbeweis: separate Umgebungen

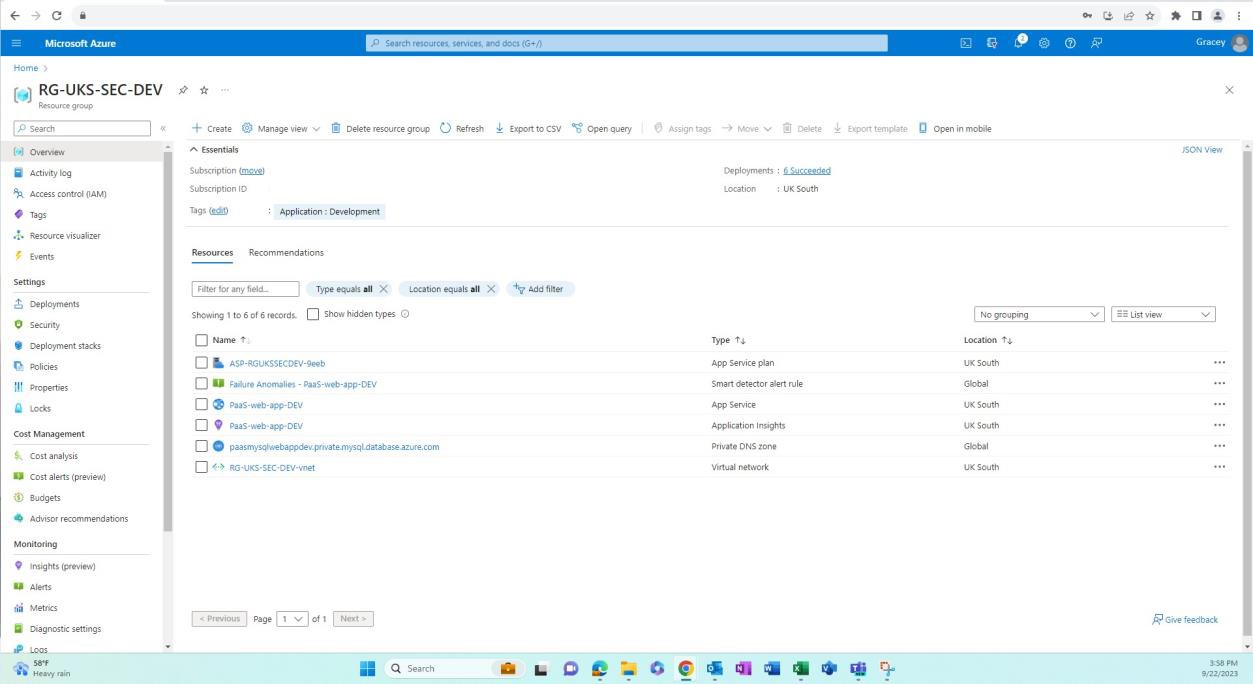

Die nächsten Screenshots zeigen, dass Umgebungen für Entwicklung/Tests von der Produktion getrennt sind. Dies wird über Ressourcengruppen in Azure erreicht. Dies ist eine Möglichkeit, Ressourcen in einem Container logisch zu gruppieren. Andere Möglichkeiten, die Trennung zu erreichen, können verschiedene Azure-Abonnements, Netzwerke und Subnetze usw. sein.

Der folgende Screenshot zeigt die Entwicklungsumgebung und die Ressourcen in dieser Ressourcengruppe.

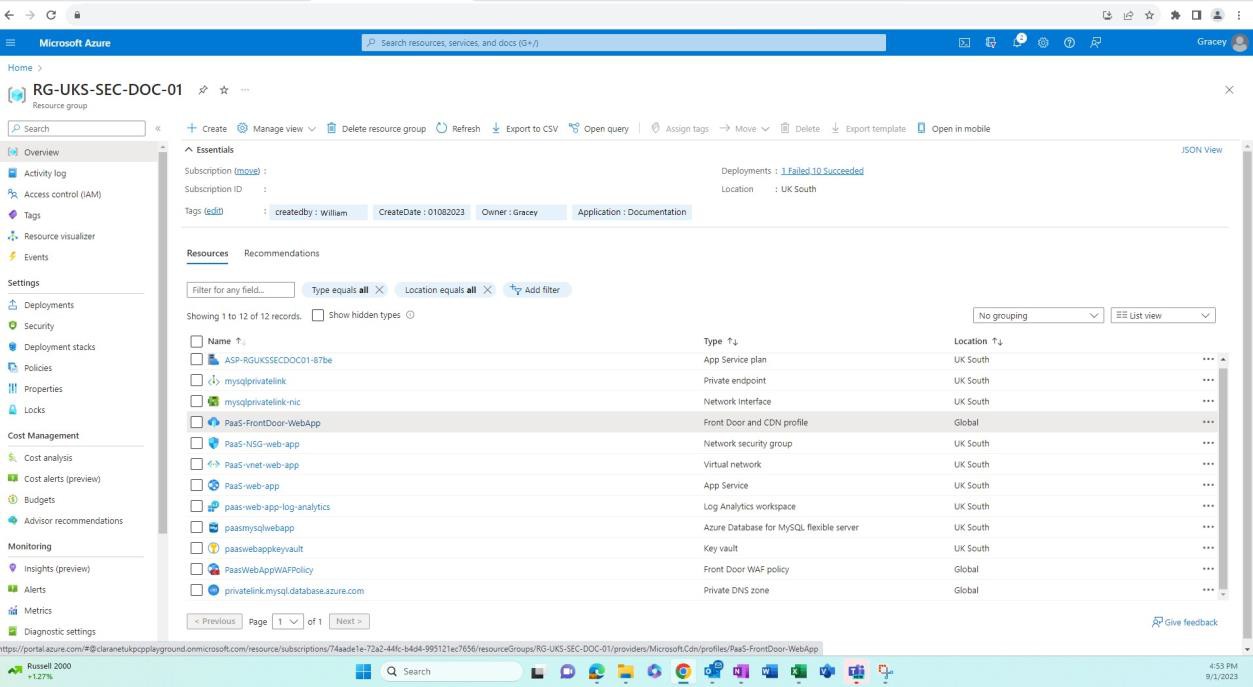

Der nächste Screenshot zeigt die Produktionsumgebung und die Ressourcen in dieser Ressourcengruppe.

Beispielbeweis:

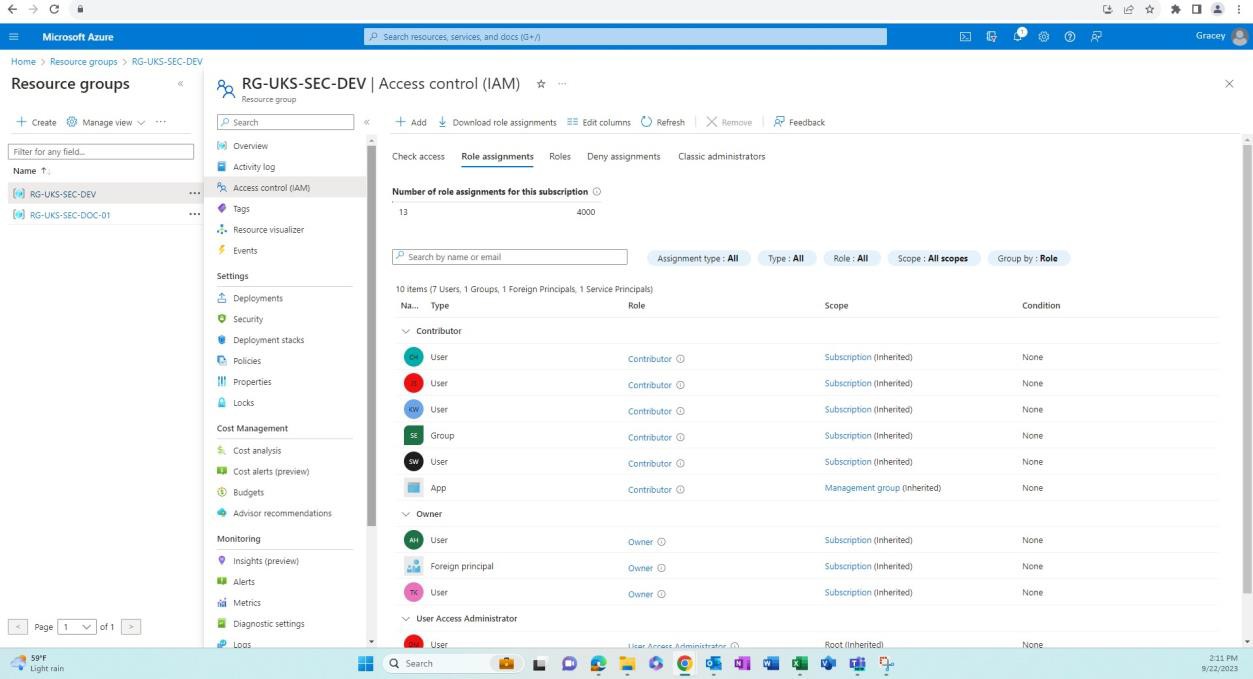

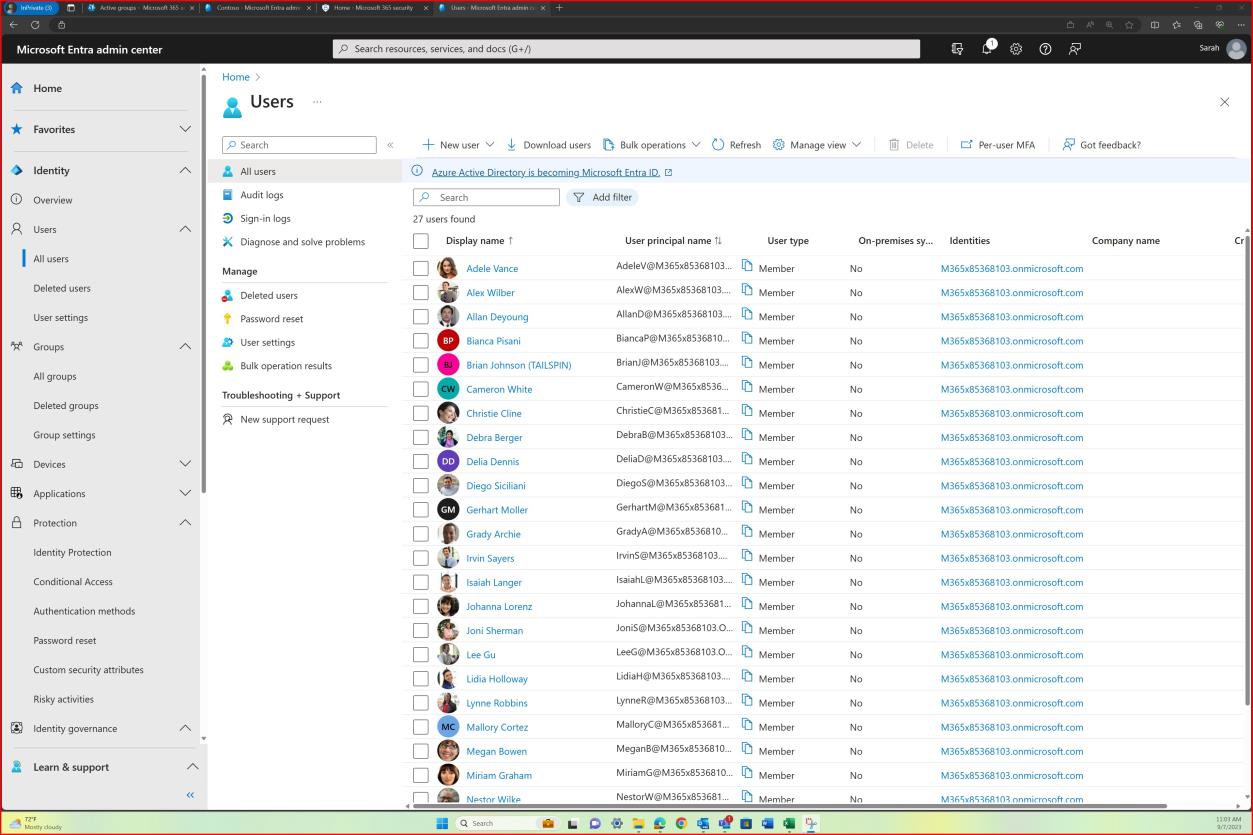

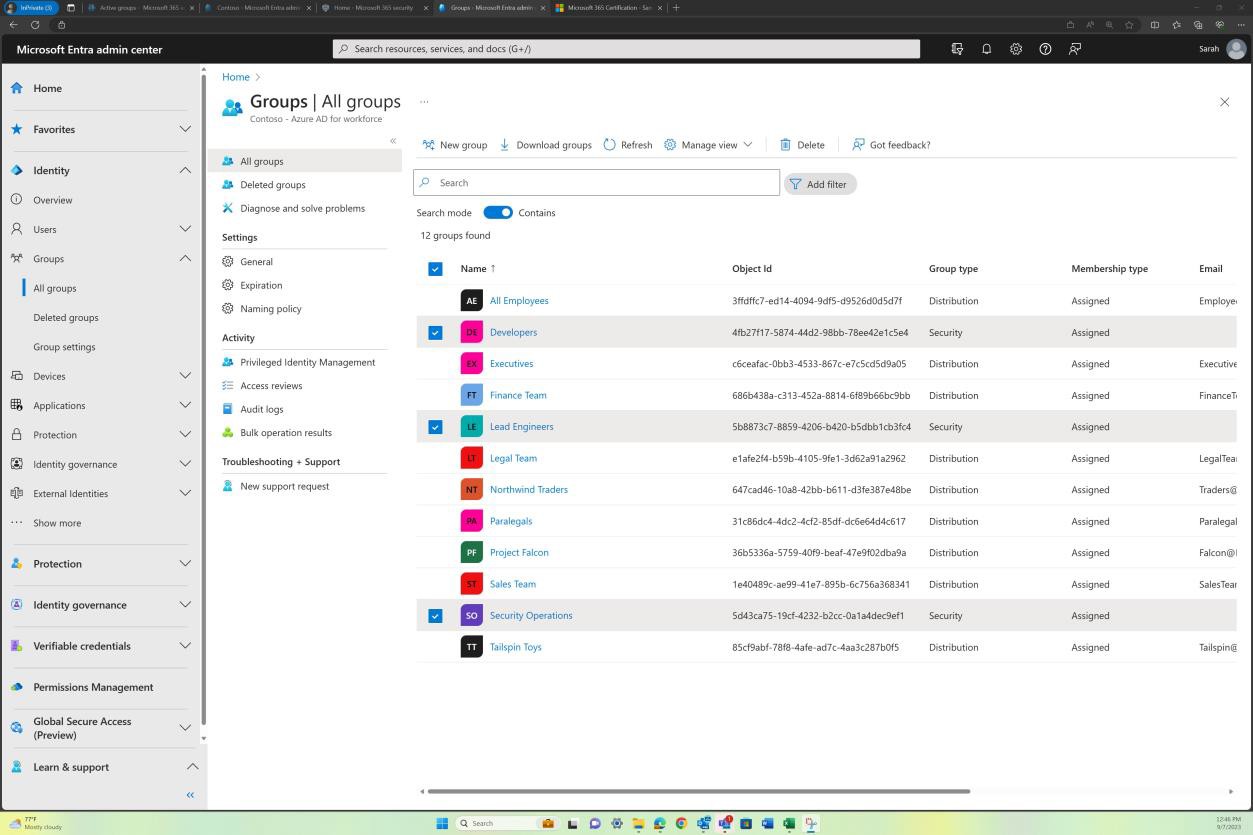

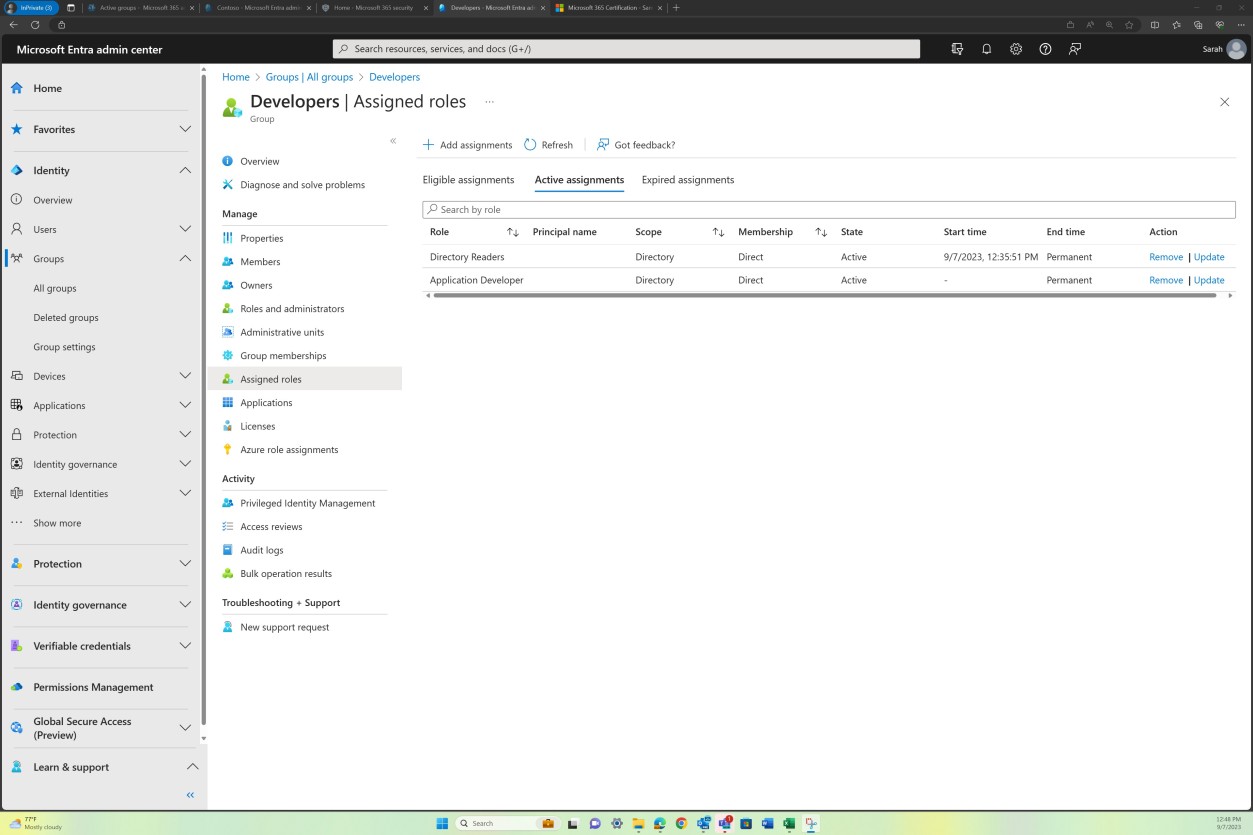

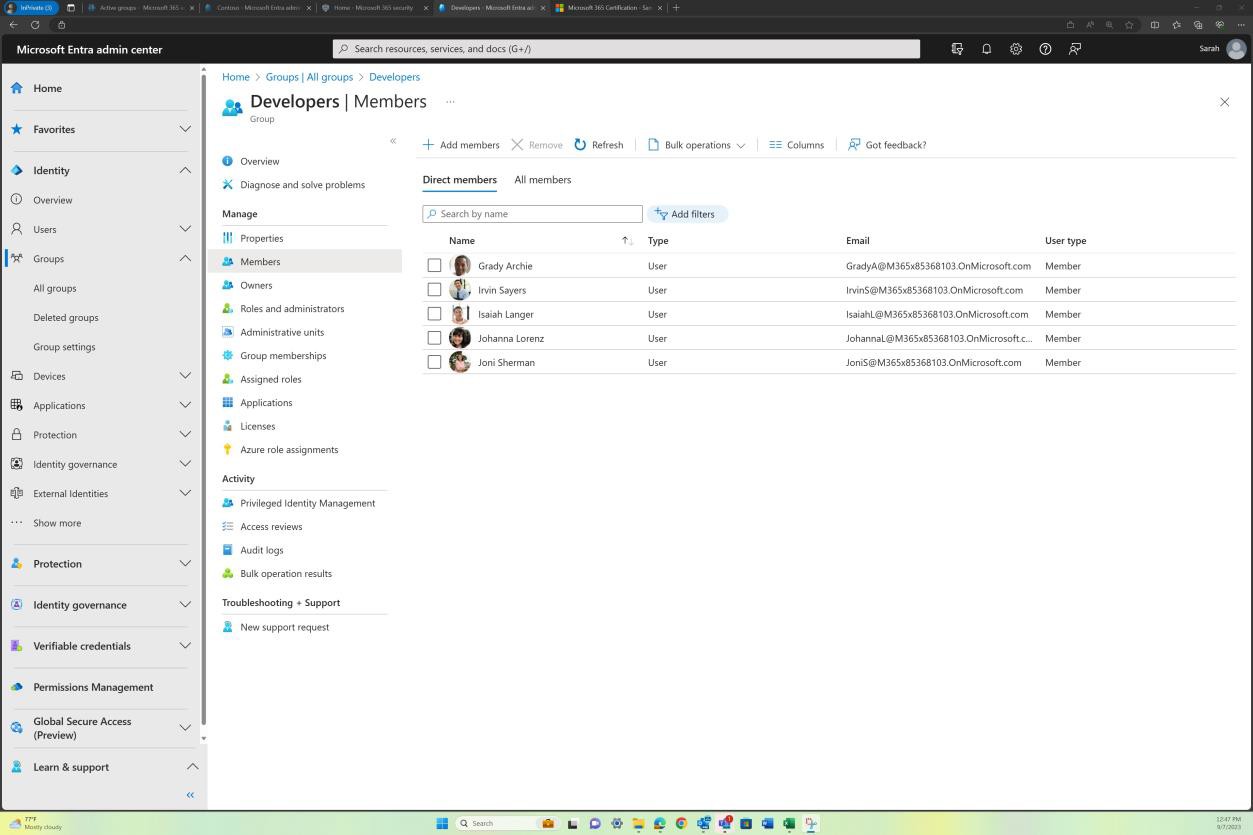

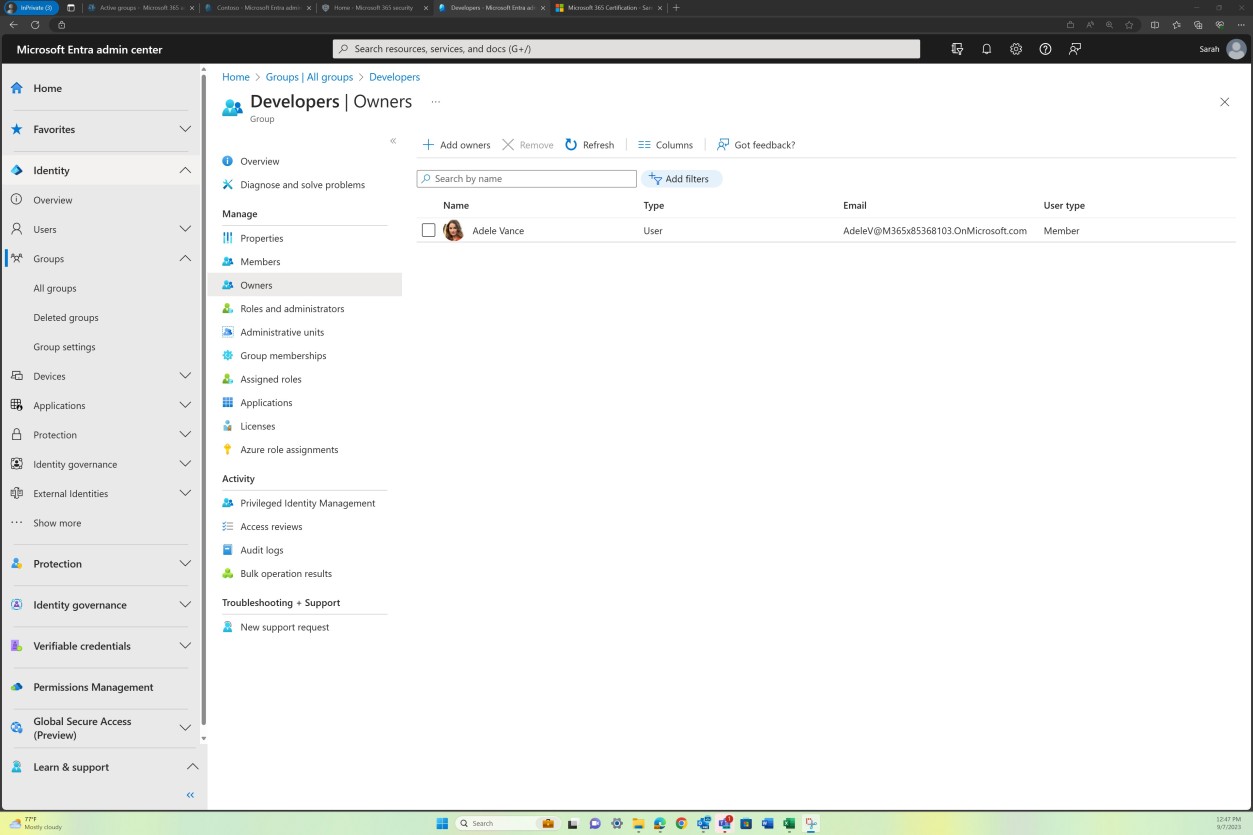

Die nächsten Screenshots zeigen, dass Umgebungen für Entwicklung/Tests von der Produktionsumgebung getrennt sind. Eine angemessene Trennung der Umgebungen wird über verschiedene Benutzer/Gruppen mit unterschiedlichen Berechtigungen erreicht, die jeder Umgebung zugeordnet sind.

Der nächste Screenshot zeigt die Entwicklungsumgebung und die Benutzer mit Zugriff auf diese Ressourcengruppe.

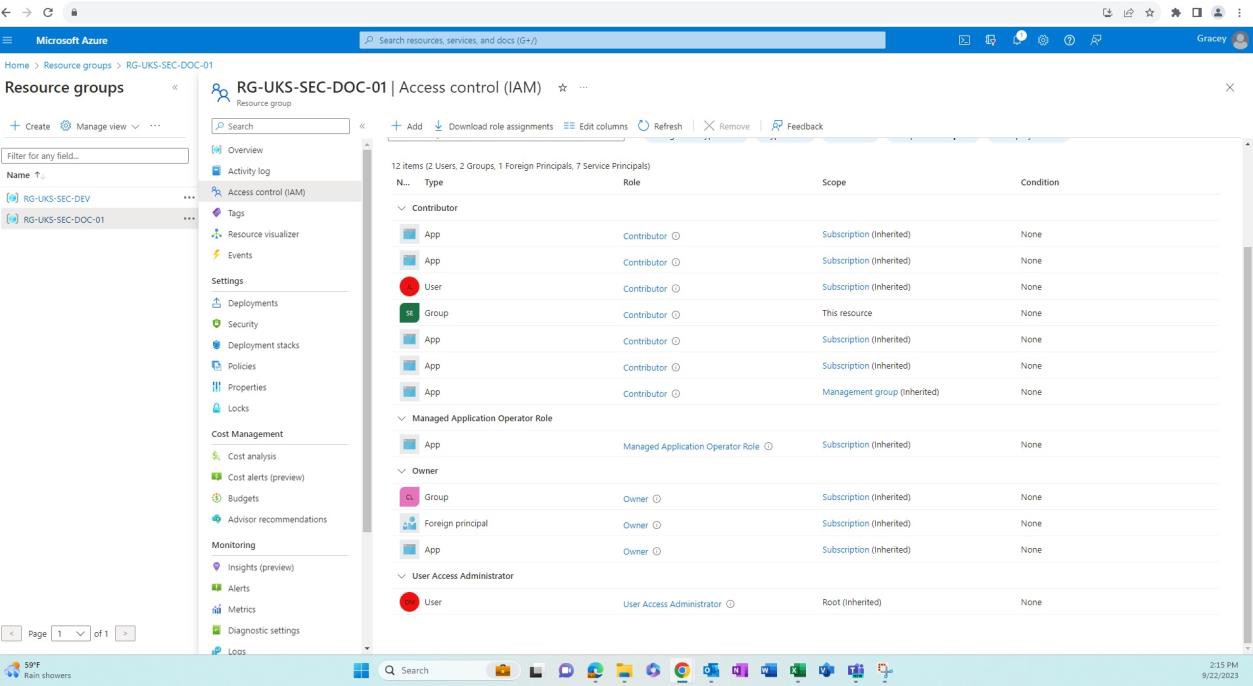

Der nächste Screenshot zeigt die Produktionsumgebung und die Benutzer (anders als die Entwicklungsumgebung), die Zugriff auf diese Ressourcengruppe haben.

Richtlinien:

Der Beweis kann durch Freigeben von Screenshots der Ausgabe derselben SQL-Abfrage für eine Produktionsdatenbank (Redigieren vertraulicher Informationen) und der Entwicklungs-/Testdatenbank bereitgestellt werden. Die Ausgabe der gleichen Befehle sollte unterschiedliche Datasets erzeugen. Wo Dateien gespeichert werden, sollte beim Anzeigen des Inhalts der Ordner in beiden Umgebungen auch unterschiedliche Datasets veranschaulicht werden.

Beispielbeweis

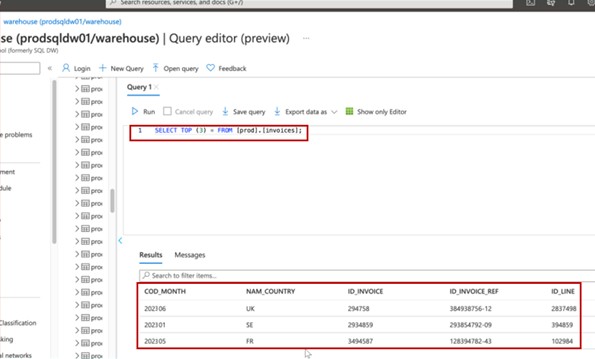

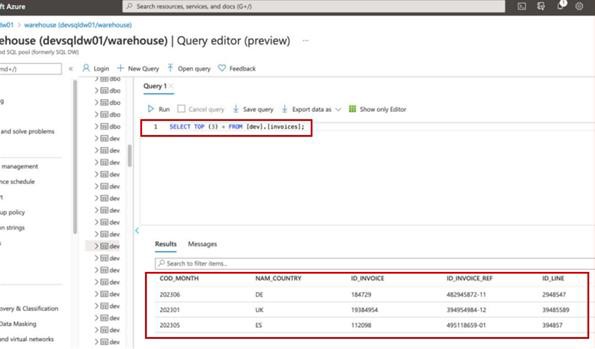

Der Screenshot zeigt die top 3 Datensätze (für die Übermittlung von Nachweisen geben Sie die top 20) aus der Produktionsdatenbank an.

Der nächste Screenshot zeigt dieselbe Abfrage aus der Entwicklungsdatenbank mit unterschiedlichen Datensätzen.

Hinweis: In diesem Beispiel wurde kein vollständiger Screenshot verwendet. Screenshots für ALLE von ISV übermittelten Nachweise müssen jedoch vollständige Screenshots mit url, angemeldeter Benutzer und Systemzeit und -datum sein.

Sichere Softwareentwicklung/-bereitstellung

Organisationen, die an Softwareentwicklungsaktivitäten beteiligt sind, sind häufig mit konkurrierenden Prioritäten zwischen Sicherheit und TTM-Druck (Time to Market) konfrontiert, aber die Implementierung von sicherheitsbezogenen Aktivitäten während des gesamten Softwareentwicklungslebenszyklus (SDLC) kann nicht nur Geld sparen, sondern auch Zeit sparen. Wenn die Sicherheit im Nachgang bleibt, werden Probleme in der Regel nur während der Testphase des (DSLC) identifiziert, was oft zeitaufwendiger und kostspieliger zu beheben sein kann. In diesem Sicherheitsabschnitt soll sichergestellt werden, dass sichere Methoden für die Softwareentwicklung befolgt werden, um das Risiko von Programmierfehlern zu verringern, die in die entwickelte Software eingeführt werden. Darüber hinaus enthält dieser Abschnitt einige Steuerelemente, die die sichere Bereitstellung von Software unterstützen.

Kontrolle Nr. 12

Geben Sie Nachweise an, die belegen, dass eine Dokumentation vorhanden ist und beibehalten wird, dass:

unterstützt die Entwicklung sicherer Software und umfasst Branchenstandards und/oder bewährte Methoden für sichere Codierung, z. B. OWASP Top 10 oder SANS Top 25 CWE.

Entwickler durchlaufen jährlich relevante Schulungen zur sicheren Codierung und zur sicheren Softwareentwicklung.

Absicht: Sichere Entwicklung

Organisationen müssen alles in ihrer Macht Stehende tun, um sicherzustellen, dass Software sicher entwickelt und frei von Sicherheitsrisiken ist. Um dies zu erreichen, sollten ein robuster SDLC (Secure Software Development Lifecycle) und bewährte Methoden für sichere Codierung eingeführt werden, um sichere Codierungstechniken und sichere Entwicklung während des gesamten Softwareentwicklungsprozesses zu fördern. Die Absicht besteht darin, die Anzahl und den Schweregrad von Sicherheitsrisiken in der Software zu reduzieren.

Für alle Programmiersprachen gibt es bewährte Methoden und Techniken für die Codierung, um sicherzustellen, dass Code sicher entwickelt wird. Es gibt externe Schulungskurse, die Entwicklern die verschiedenen Arten von Softwaresicherheitsklassen und die Programmiertechniken vermitteln, die verwendet werden können, um die Einführung dieser Sicherheitsrisiken in die Software zu beenden. Die Absicht dieses Steuerelements besteht auch darin, diese Techniken allen Entwicklern beizubringen und sicherzustellen, dass diese Techniken nicht vergessen werden oder neuere Techniken erlernt werden, indem dies jährlich durchgeführt wird.

Richtlinien: Sichere Entwicklung

Stellen Sie die dokumentierte SDLC- und/oder Supportdokumentation bereit, die zeigt, dass ein sicherer Entwicklungslebenszyklus verwendet wird und dass allen Entwicklern Anleitungen zur Förderung bewährter Methoden für sichere Codierung zur Verfügung gestellt werden. Sehen Sie sich OWASP in SDLC und das OWASP Software Assurance MaturityModel (SAMM) an.

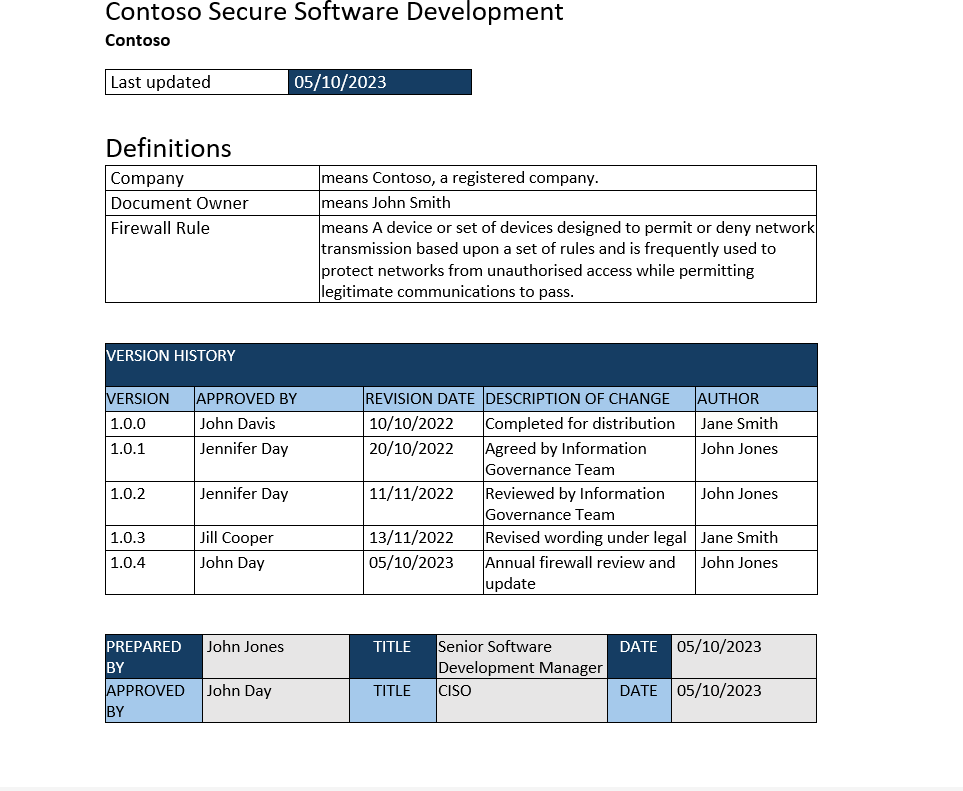

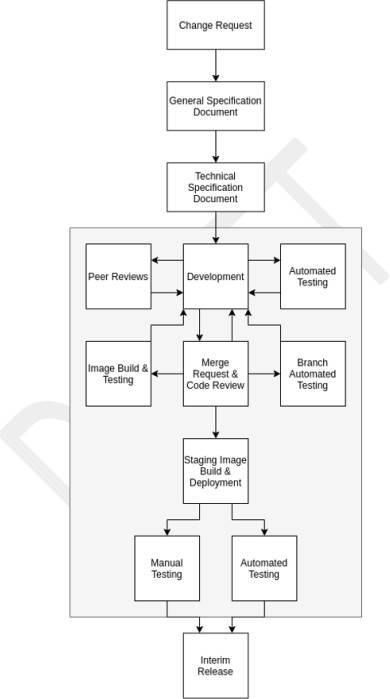

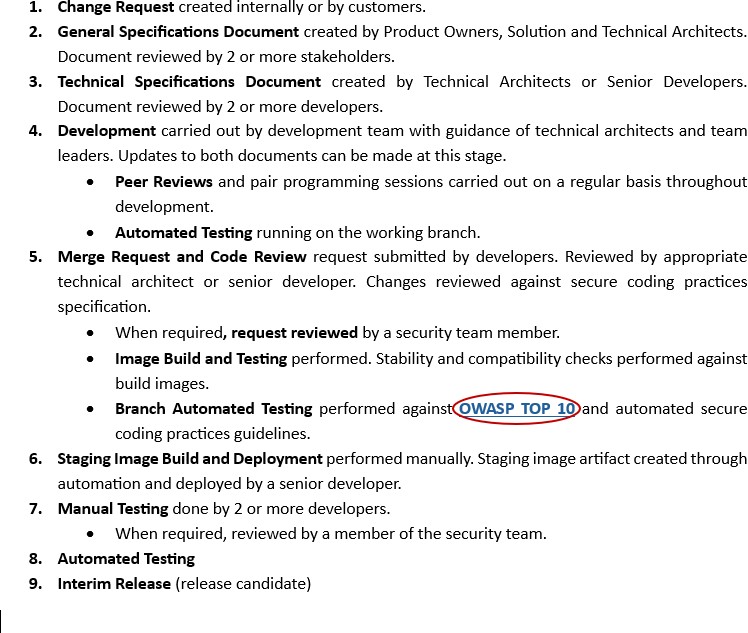

Beispielbeweis: sichere Entwicklung

Ein Beispiel für das Richtliniendokument für die sichere Softwareentwicklung ist unten dargestellt. Im Folgenden finden Sie einen Auszug aus dem Verfahren zur sicheren Softwareentwicklung von Contoso, das sichere Entwicklungs- und Codierungsmethoden veranschaulicht.

Hinweis: In den vorherigen Beispielen wurden keine vollständigen Screenshots verwendet, aber ALLE von ISV übermittelten Beweisscreenshots müssen vollständige Screenshots sein, die eine URL, den angemeldeten Benutzer und die Systemzeit und das Systemdatum zeigen.

Richtlinien: Sicheres Entwicklungstraining

Stellen Sie den Nachweis durch Zertifikate bereit, wenn die Schulung von einem externen Schulungsunternehmen durchgeführt wird, oder indem Sie Screenshots der Schulungstagebücher oder anderer Artefakte bereitstellen, die zeigen, dass Entwickler an der Schulung teilgenommen haben. Wenn diese Schulung über interne Ressourcen durchgeführt wird, stellen Sie auch den Nachweis des Schulungsmaterials bereit.

Beispielbeweis: Sicheres Entwicklungstraining

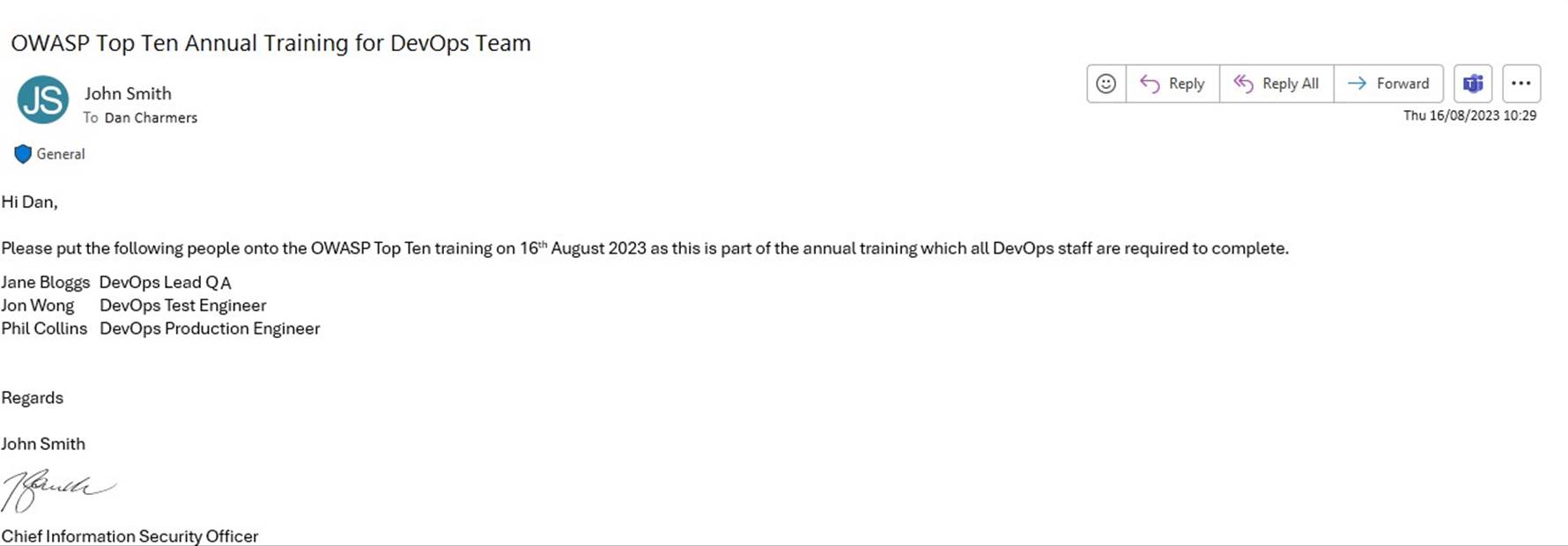

Der nächste Screenshot ist eine E-Mail, in der Mitarbeiter im DevOps-Team aufgefordert werden, sich für die jährliche OWASP Top Ten Training-Schulung zu registrieren.

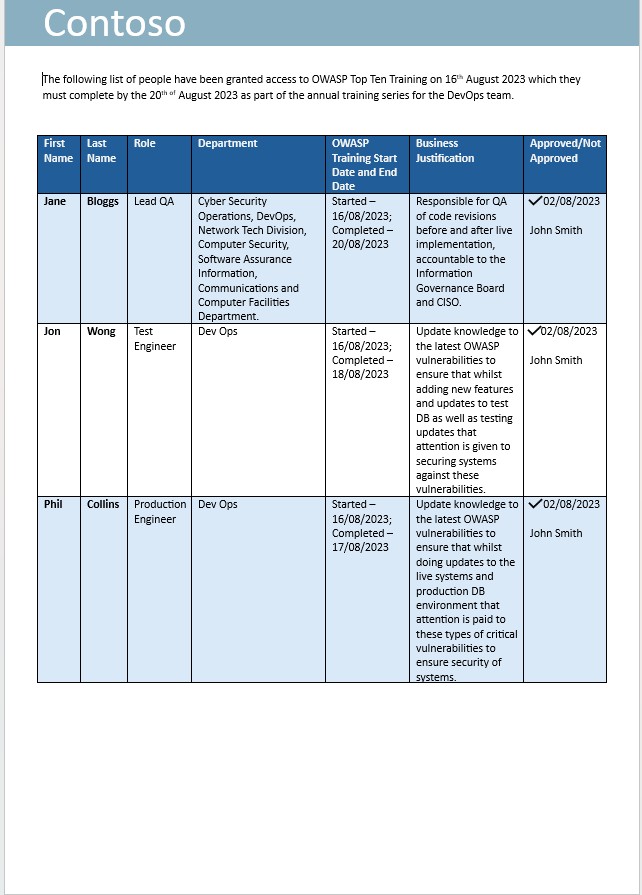

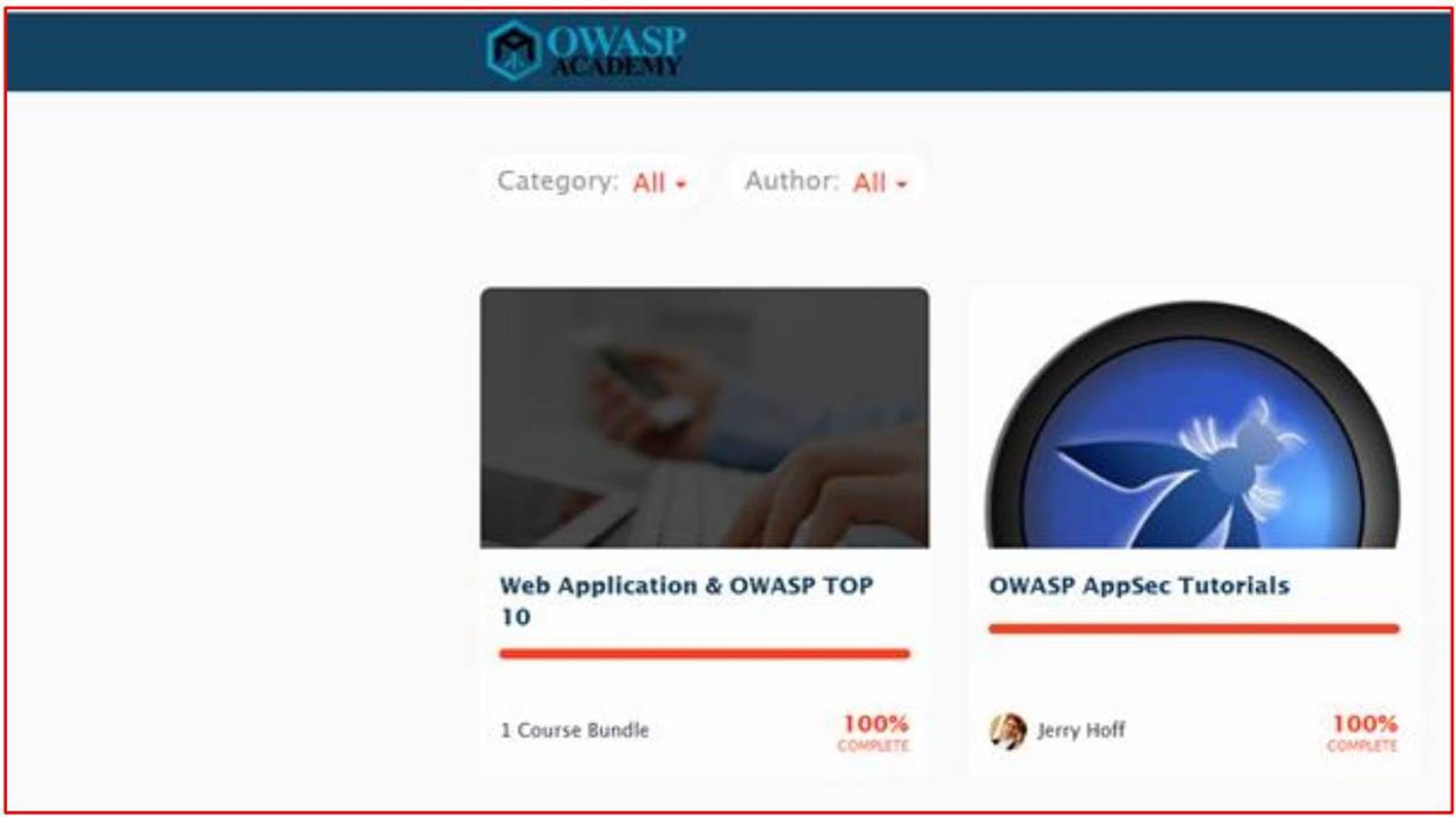

Der nächste Screenshot zeigt, dass das Training mit geschäftlicher Begründung und Genehmigung angefordert wurde. Anschließend folgen Screenshots aus der Schulung und ein Abschlussdatensatz, der zeigt, dass die Person die jährliche Schulung abgeschlossen hat.

Hinweis: In diesem Beispiel wurde kein vollständiger Screenshot verwendet. Screenshots für ALLE von ISV übermittelten Nachweise müssen jedoch vollständige Screenshots mit url, angemeldeter Benutzer und Systemzeit und -datum sein.

Regelung Nr. 13

Geben Sie den Nachweis an, dass Coderepositorys geschützt sind, damit:

Alle Codeänderungen durchlaufen einen Überprüfungs- und Genehmigungsprozess durch einen zweiten Prüfer, bevor sie mit dem Mainbranch zusammengeführt werden.

Entsprechende Zugriffssteuerungen sind vorhanden.

der gesamte Zugriff wird über die mehrstufige Authentifizierung (Multi-Factor Authentication, MFA) erzwungen.

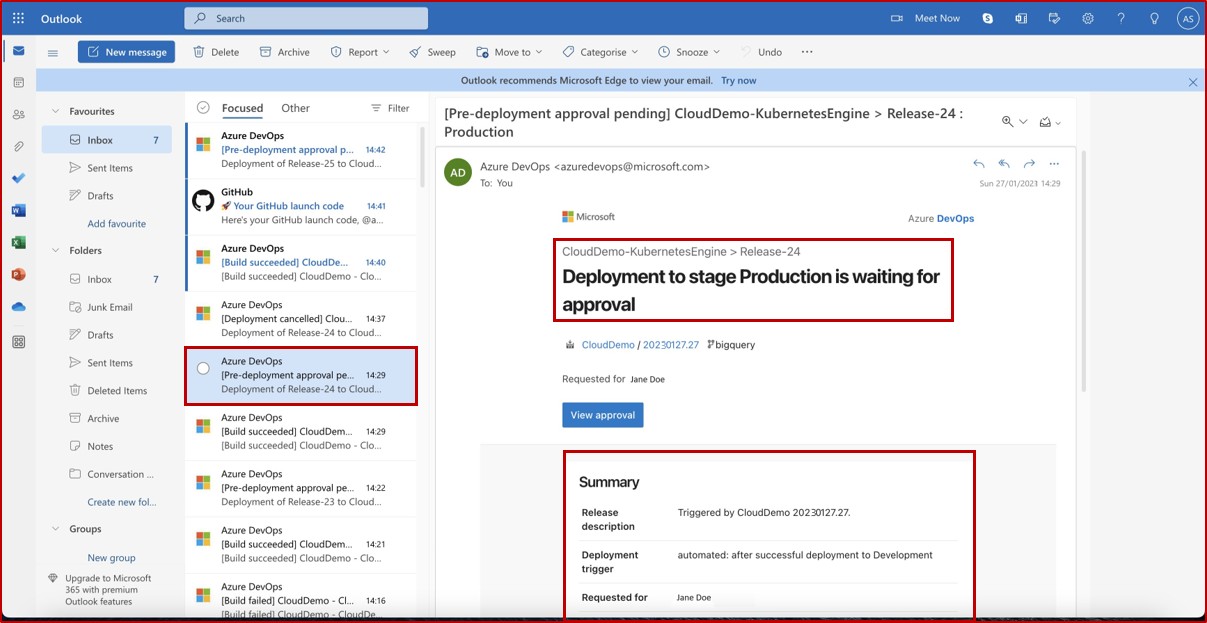

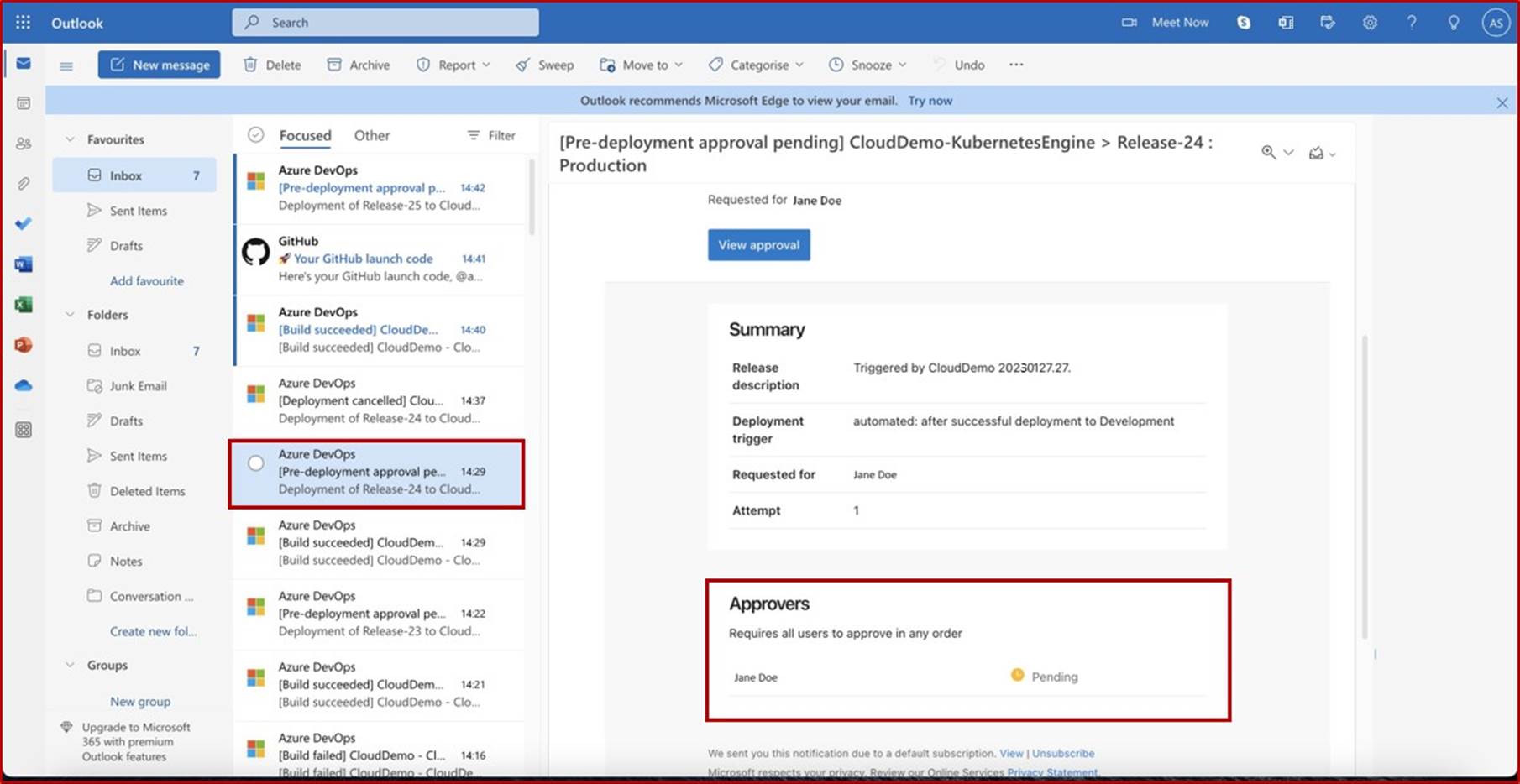

alle In den Produktionsumgebungen vorgenommenen Releases werden vor ihrer Bereitstellung überprüft und genehmigt.

Absicht: Codeüberprüfung

Die Absicht dieses Unterpunkts besteht darin, eine Codeüberprüfung durch einen anderen Entwickler durchzuführen, um Codefehler zu identifizieren, die zu einem Sicherheitsrisiko in der Software führen könnten. Die Autorisierung sollte eingerichtet werden, um sicherzustellen, dass Code reviews durchgeführt werden, Tests durchgeführt werden usw. vor der Bereitstellung. Der Autorisierungsschritt überprüft, ob die richtigen Prozesse befolgt wurden, was dem in Steuerung 12 definierten SDLC zugrunde geht.

Das Ziel besteht darin, sicherzustellen, dass alle Codeänderungen einem strengen Überprüfungs- und Genehmigungsprozess durch einen zweiten Prüfer unterzogen werden, bevor sie mit dem Mainbranch zusammengeführt werden. Dieser Prozess der doppelten Genehmigung dient als Qualitätskontrollmaßnahme, die darauf abzielt, Codierungsfehler, Sicherheitslücken oder andere Probleme zu erfassen, die die Integrität der Anwendung beeinträchtigen könnten.

Richtlinien: Codeüberprüfung

Stellen Sie den Nachweis bereit, dass Code einer Peerüberprüfung unterzogen wird und autorisiert werden muss, bevor er auf die Produktionsumgebung angewendet werden kann. Dieser Nachweis kann über einen Export von Änderungstickets erfolgen, der nachweist, dass Code reviews durchgeführt und die Änderungen autorisiert wurden, oder es kann durch Code Review-Software wie Crucible erfolgen.

Beispielbeweis: Codeüberprüfung

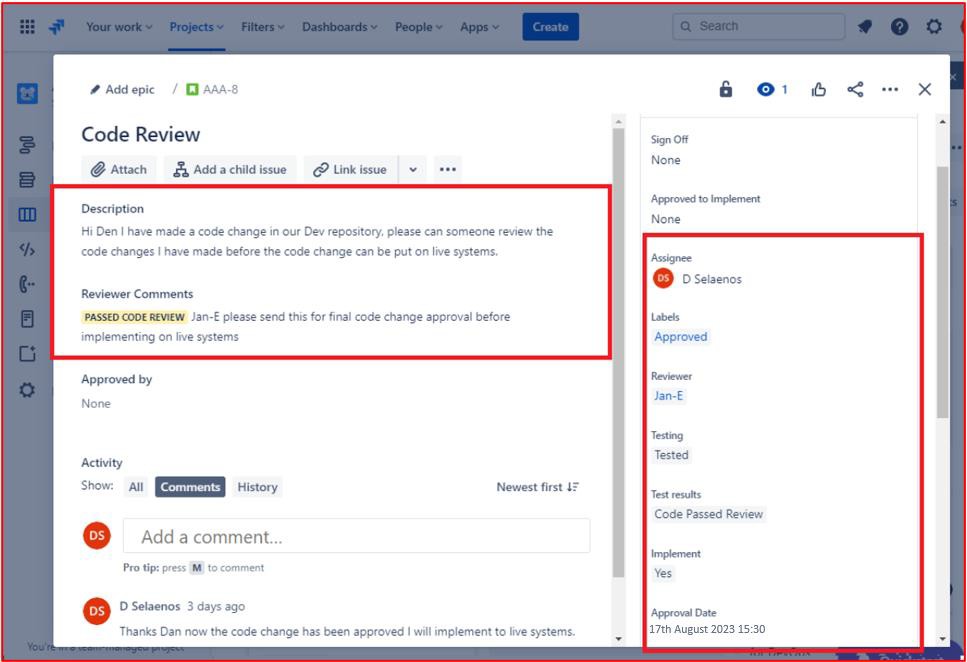

Im Folgenden finden Sie ein Ticket, das zeigt, dass Codeänderungen einem Überprüfungs- und Autorisierungsprozess durch eine andere Person als den ursprünglichen Entwickler unterzogen werden. Es zeigt, dass vom Zugewiesenen eine Codeüberprüfung angefordert wurde und einer anderen Person für die Codeüberprüfung zugewiesen wird.

Die nächste Abbildung zeigt, dass die Codeüberprüfung einer anderen Person als dem ursprünglichen Entwickler zugewiesen wurde, wie im hervorgehobenen Abschnitt auf der rechten Seite des Bilds gezeigt. Auf der linken Seite wurde der Code überprüft und vom Codeprüfer mit dem Status "PASSED CODE REVIEW" versehen. Das Ticket muss nun von einem Vorgesetzten genehmigt werden, bevor die Änderungen in den Produktionssystemen in Betrieb genommen werden können.

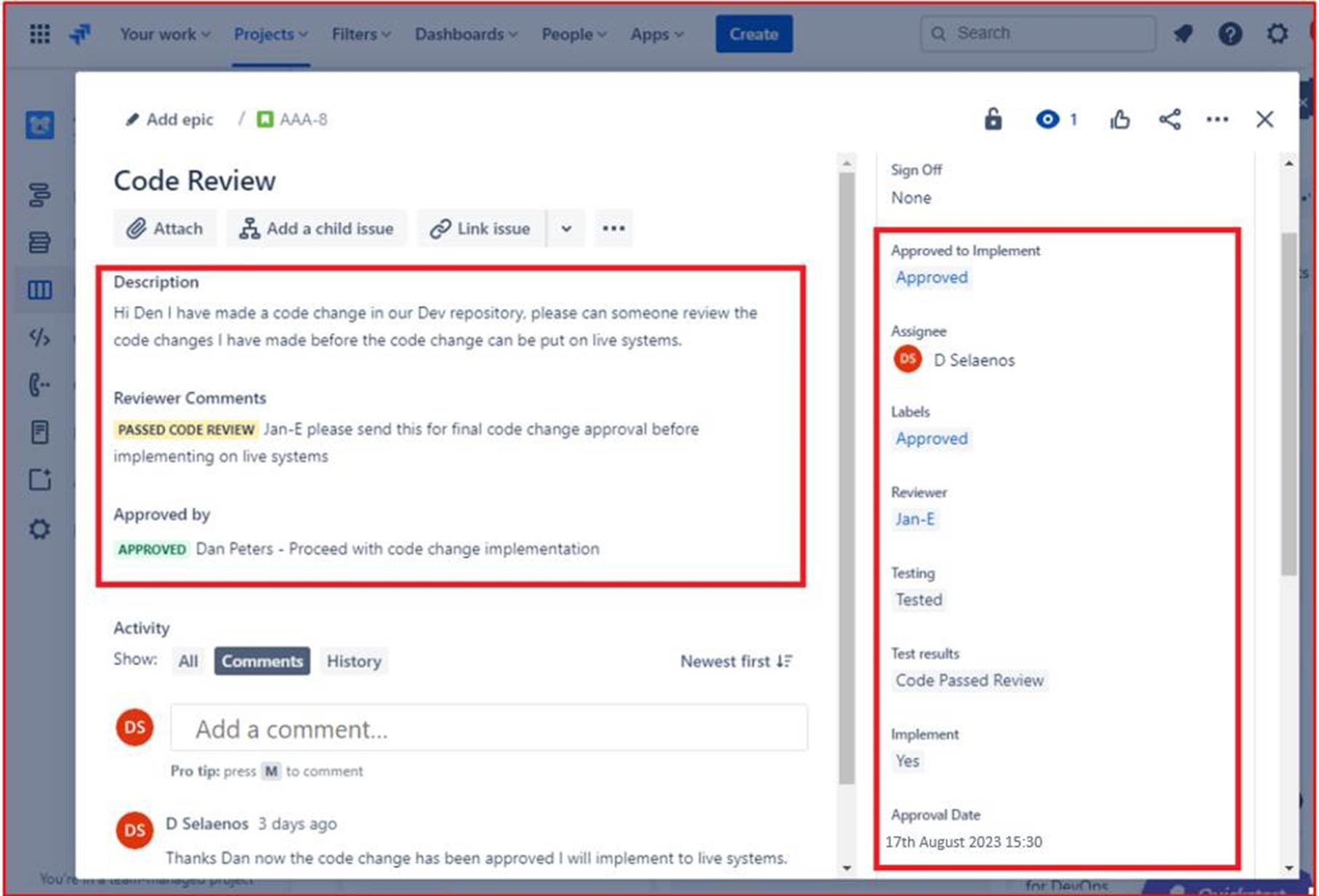

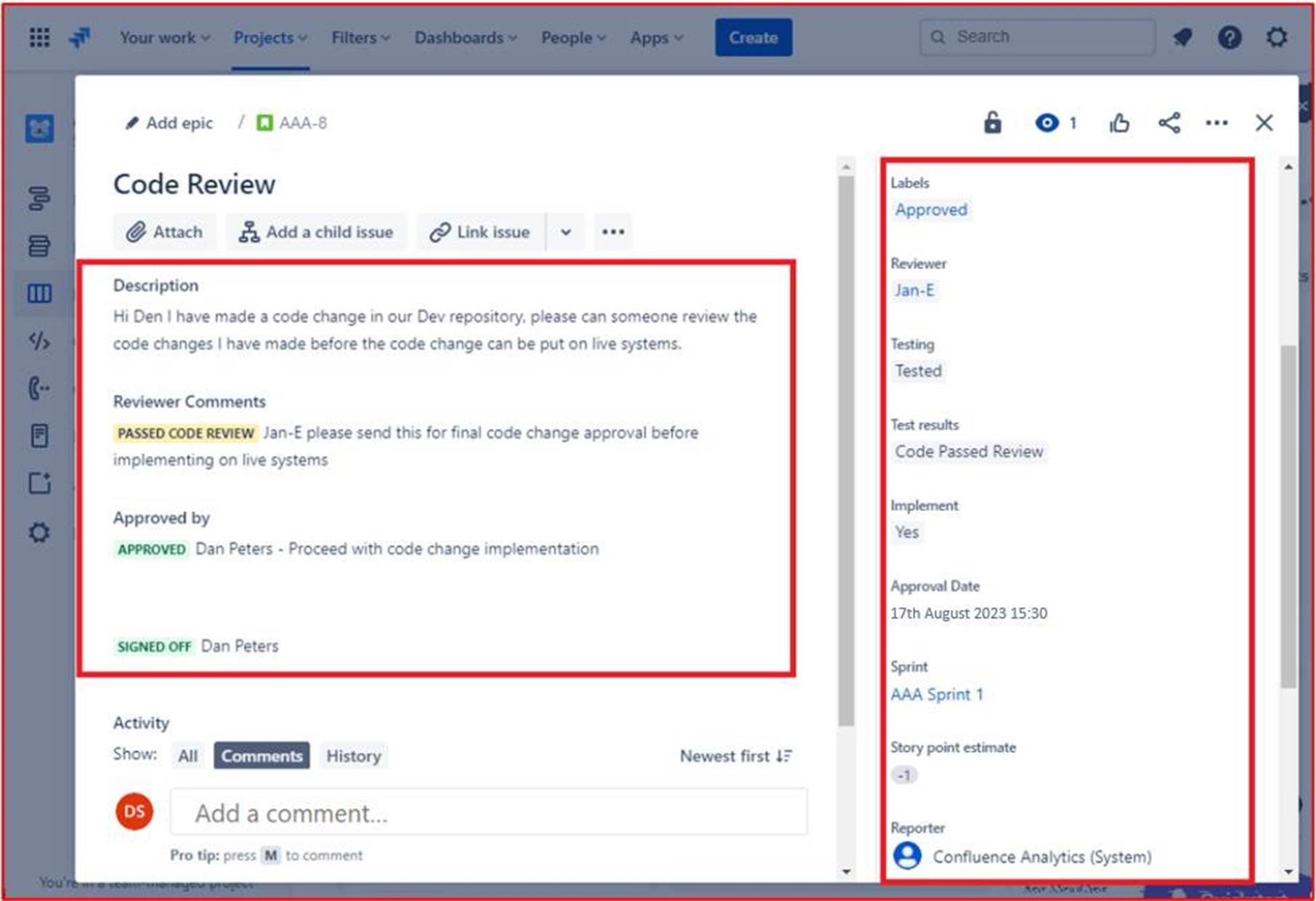

Die folgende Abbildung zeigt, dass der überprüfte Code für die Implementierung in den Liveproduktionssystemen genehmigt wurde. Nachdem die Codeänderungen vorgenommen wurden, wird der endgültige Auftrag abgemeldet. Beachten Sie, dass während des gesamten Prozesses drei Personen beteiligt sind: der ursprüngliche Entwickler des Codes, der Codeprüfer und ein Vorgesetzter, der genehmigungs- und abzeichnen muss. Um die Kriterien für dieses Steuerelement zu erfüllen, wäre es eine Erwartung, dass Ihre Tickets diesem Prozess folgen.

Hinweis: In diesem Beispiel wurde kein vollständiger Screenshot verwendet. Screenshots für ALLE von ISV übermittelten Nachweise müssen jedoch vollständige Screenshots mit url, angemeldeter Benutzer und Systemzeit und -datum sein.

Beispielbeweis: Codeüberprüfung

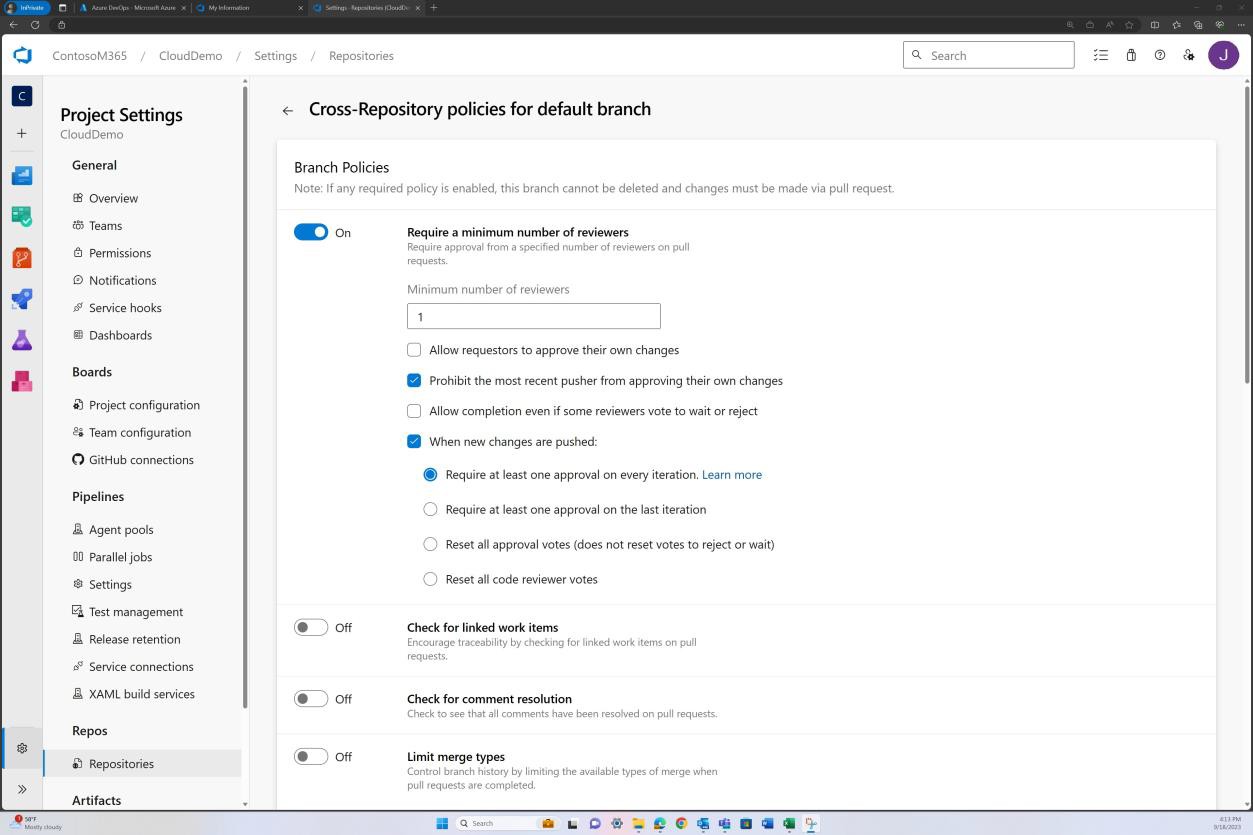

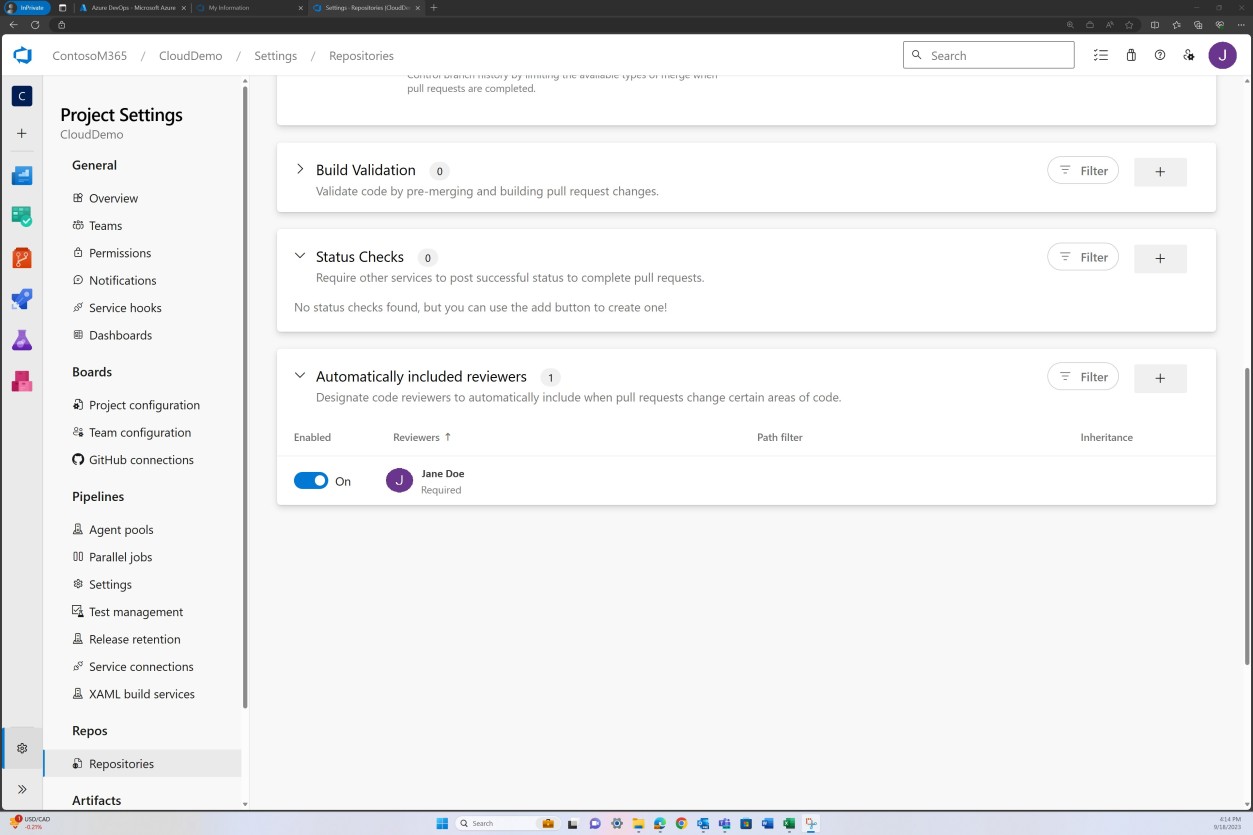

Neben dem administrativen Teil des oben gezeigten Prozesses können mit modernen Coderepositorys und Plattformen zusätzliche Kontrollen wie die Überprüfung durch Branchrichtlinien implementiert werden, um sicherzustellen, dass Zusammenführungen erst erfolgen können, wenn eine solche Überprüfung abgeschlossen ist. Das folgende Beispiel zeigt, dass dies in DevOps erreicht wird.

Der nächste Screenshot zeigt, dass Standardprüfer zugewiesen sind und die Überprüfung automatisch erforderlich ist.

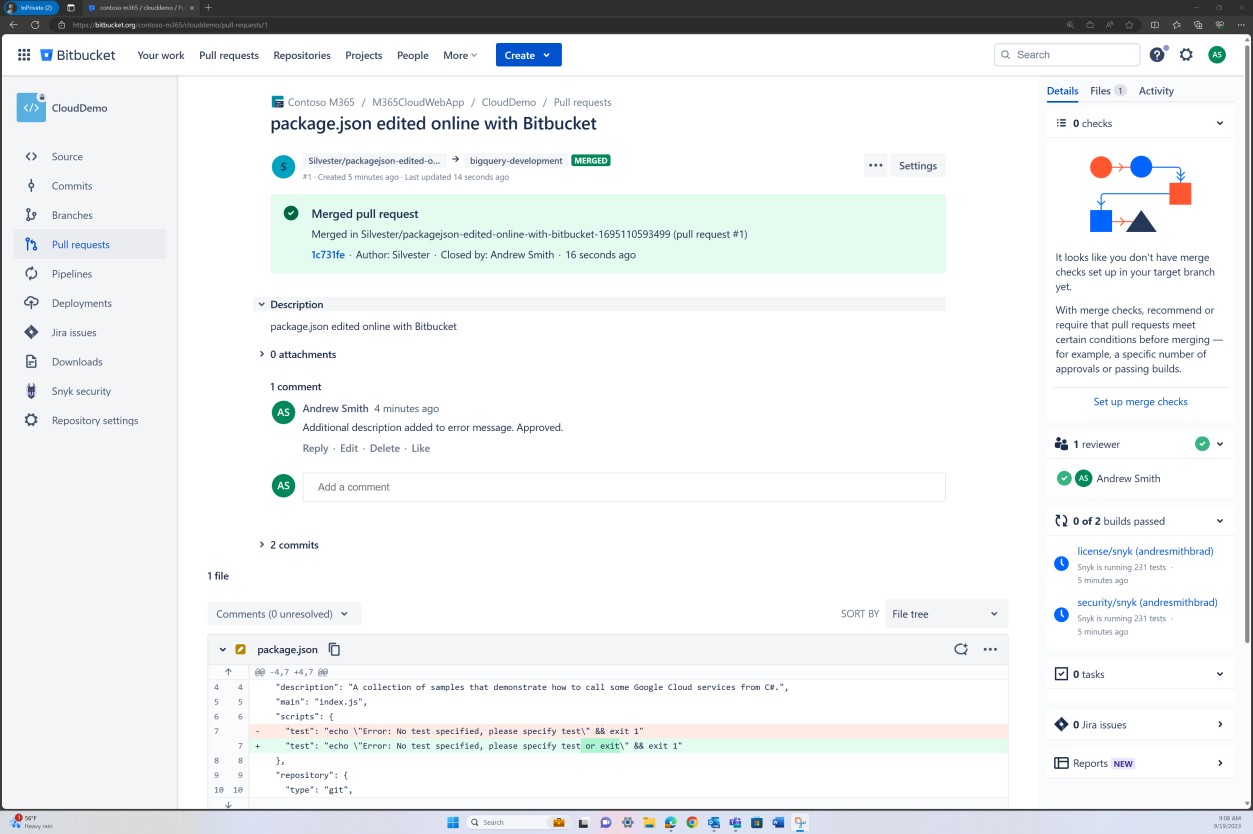

Beispielbeweis: Codeüberprüfung

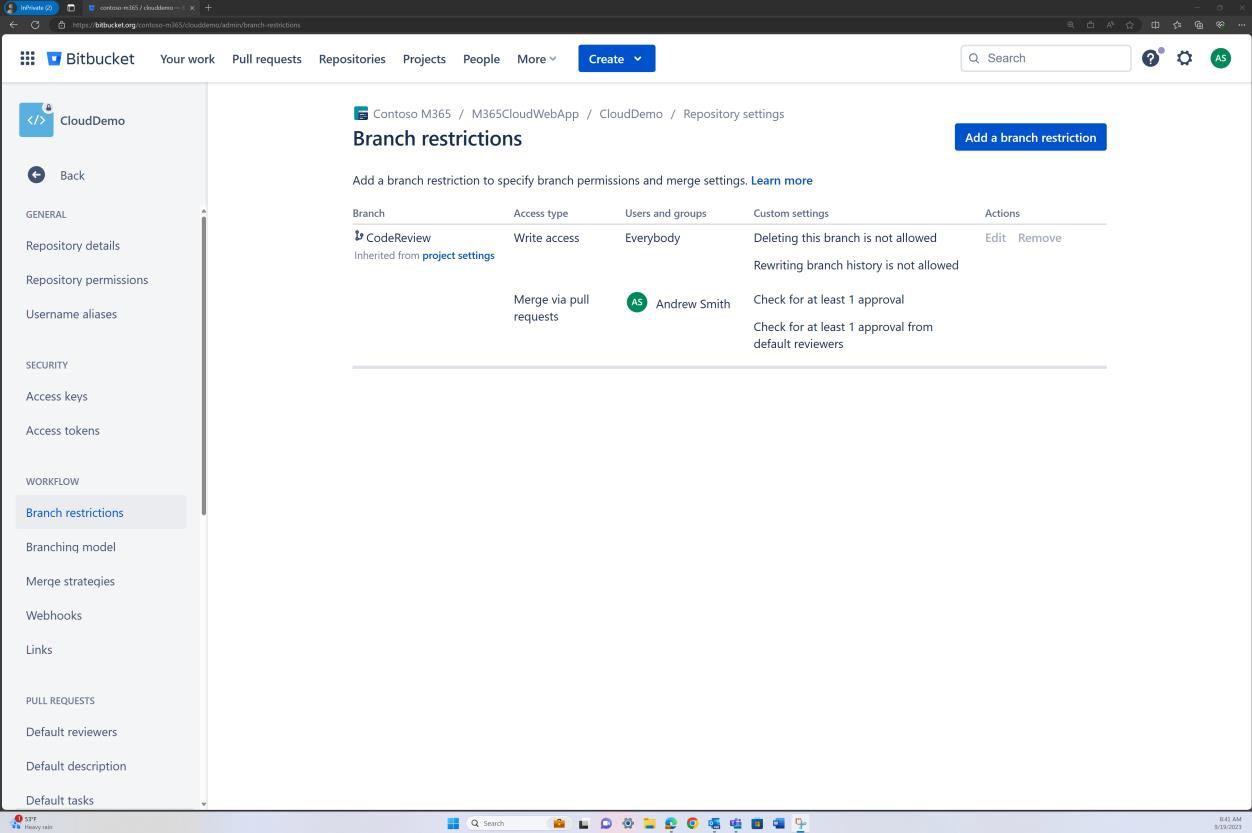

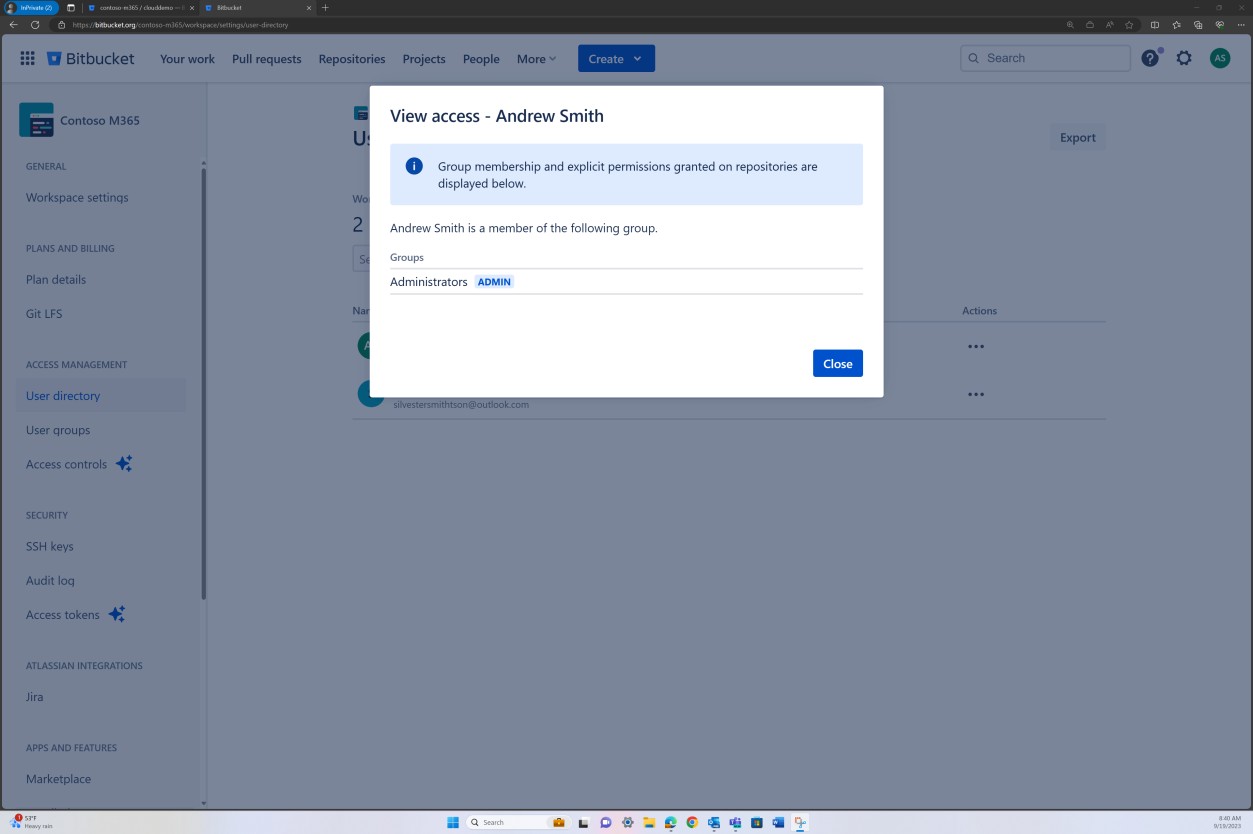

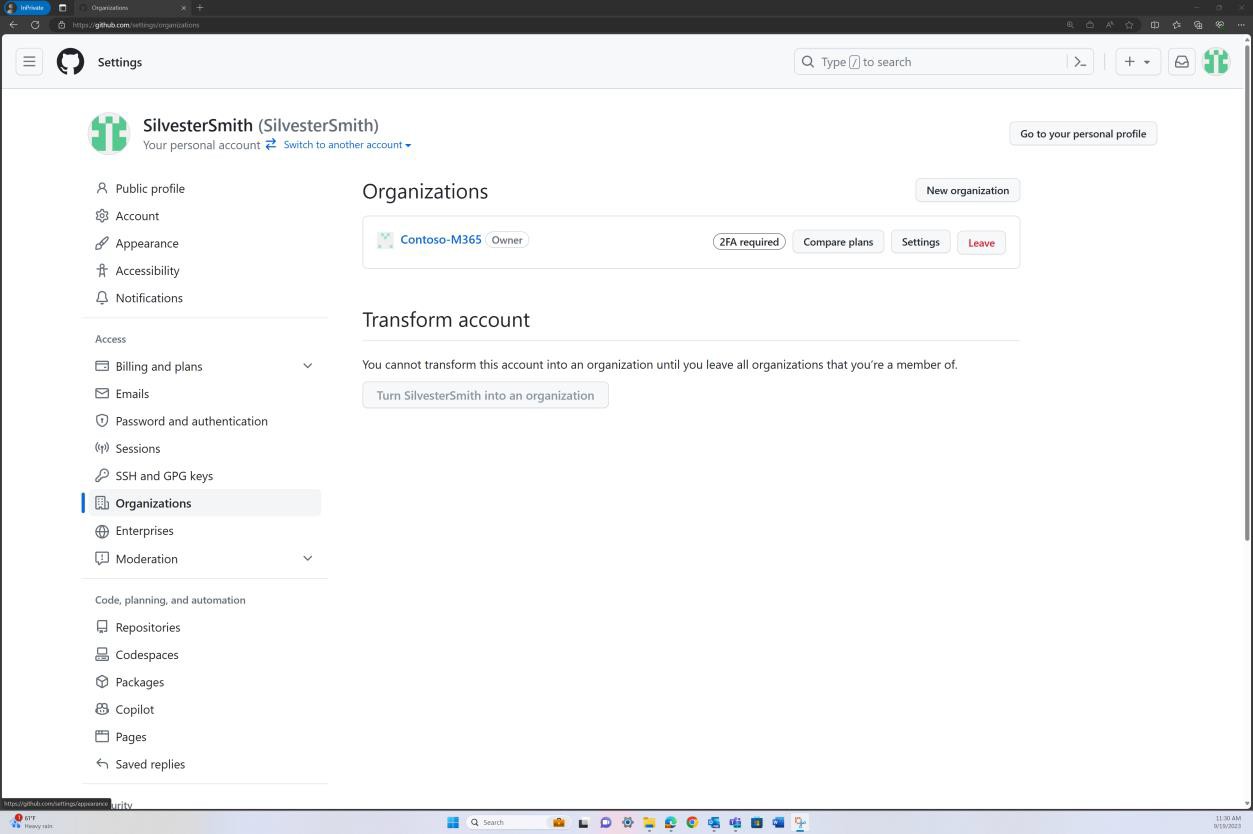

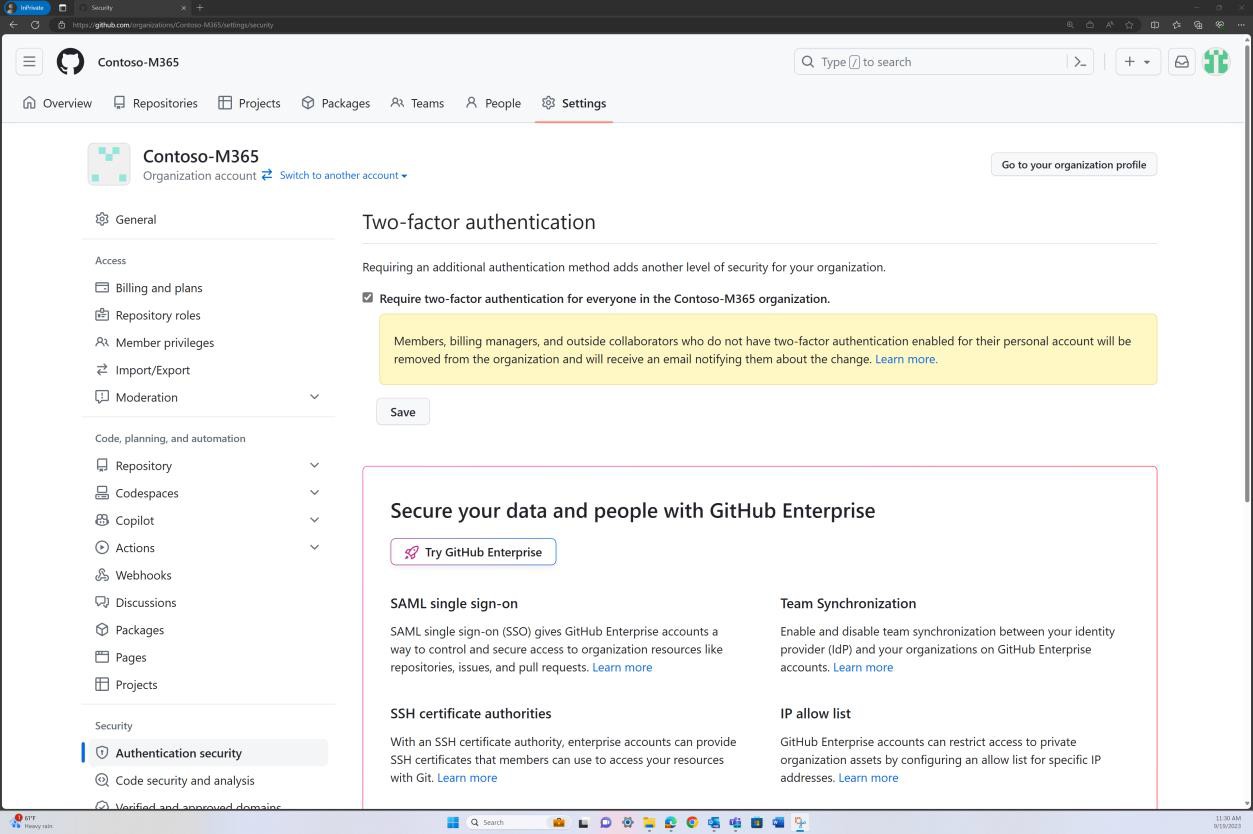

Die Überprüfung von Branchrichtlinien kann auch in Bitbucket erreicht werden.

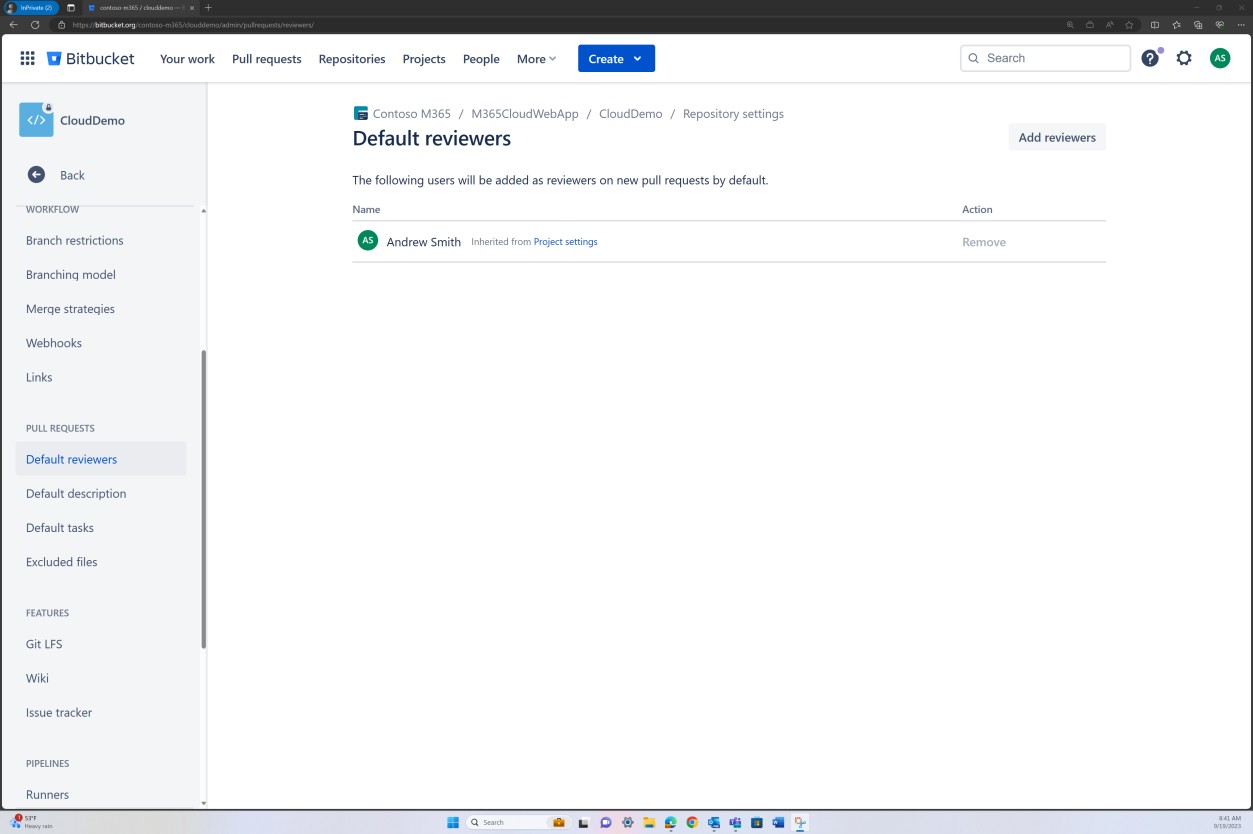

Im nächsten Screenshot wird ein Standardprüfer festgelegt. Dadurch wird sichergestellt, dass alle Zusammenführungen eine Überprüfung von der zugewiesenen Person erfordern, bevor die Änderung an den Mainbranch weitergegeben wird.

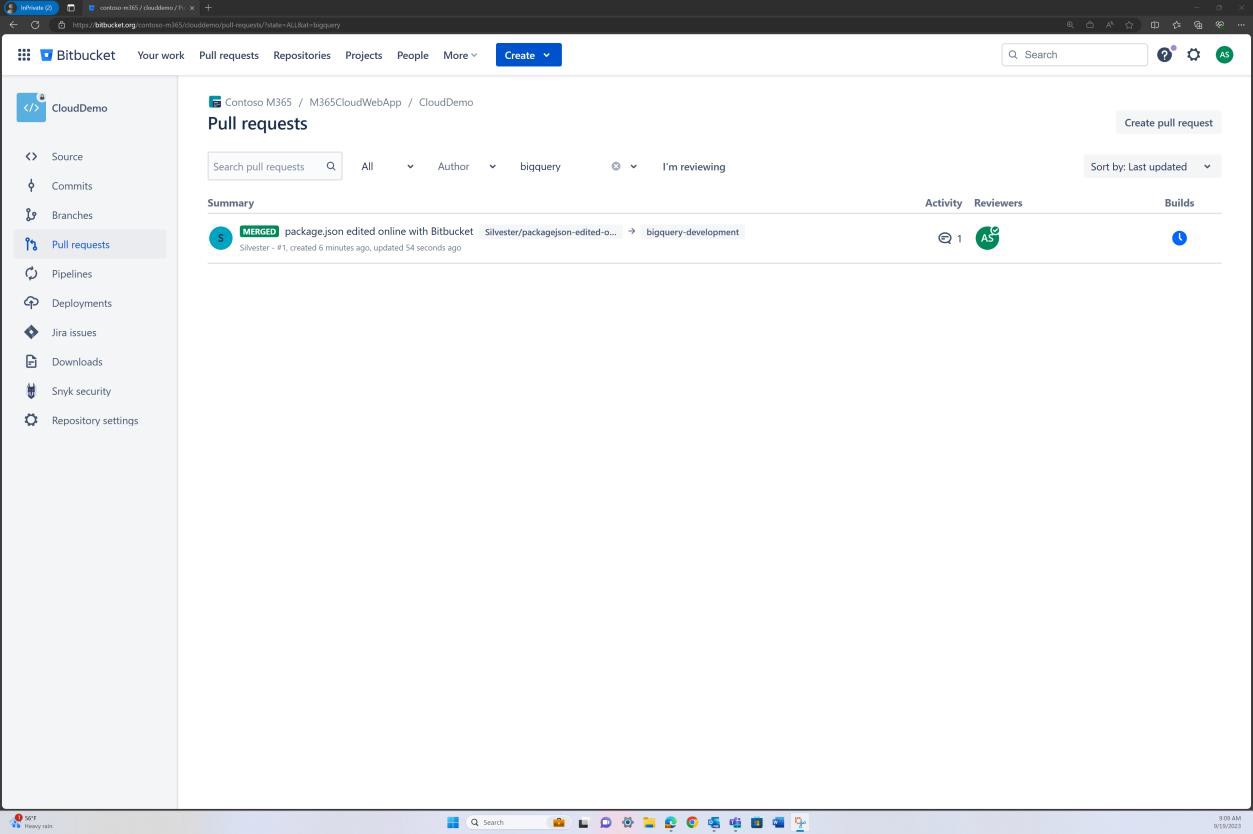

Die folgenden beiden Screenshots zeigen ein Beispiel für die angewendeten Konfigurationseinstellungen. Sowie ein abgeschlossener Pull Request, der vom Benutzer Silvester initiiert wurde und die Genehmigung durch den Standardprüfer Andrew erforderte, bevor er mit dem Mainbranch zusammengeführt wurde.

Bitte beachten Sie, dass bei der Bereitstellung des Nachweises davon ausgegangen wird, dass der End-to-End-Prozess nachgewiesen wird. Hinweis: Screenshots sollten bereitgestellt werden, die die Konfigurationseinstellungen zeigen, wenn eine Branchrichtlinie vorhanden ist (oder eine andere programmgesteuerte Methode/Steuerung) und Tickets/Datensätze der Genehmigung erteilt werden.

Absicht: Eingeschränkter Zugriff

Im Anschluss an die vorherige Steuerung sollten Zugriffssteuerungen implementiert werden, um den Zugriff nur auf einzelne Benutzer zu beschränken, die an bestimmten Projekten arbeiten. Durch die Einschränkung des Zugriffs können Sie das Risiko von nicht autorisierten Änderungen begrenzen und dadurch unsichere Codeänderungen einführen. Es sollte ein Ansatz mit den geringsten Rechten verwendet werden, um das Coderepository zu schützen.

Richtlinien: Eingeschränkter Zugriff

Stellen Sie anhand von Screenshots aus dem Coderepository den Nachweis bereit, dass der Zugriff auf erforderliche Personen beschränkt ist, einschließlich verschiedener Berechtigungen.

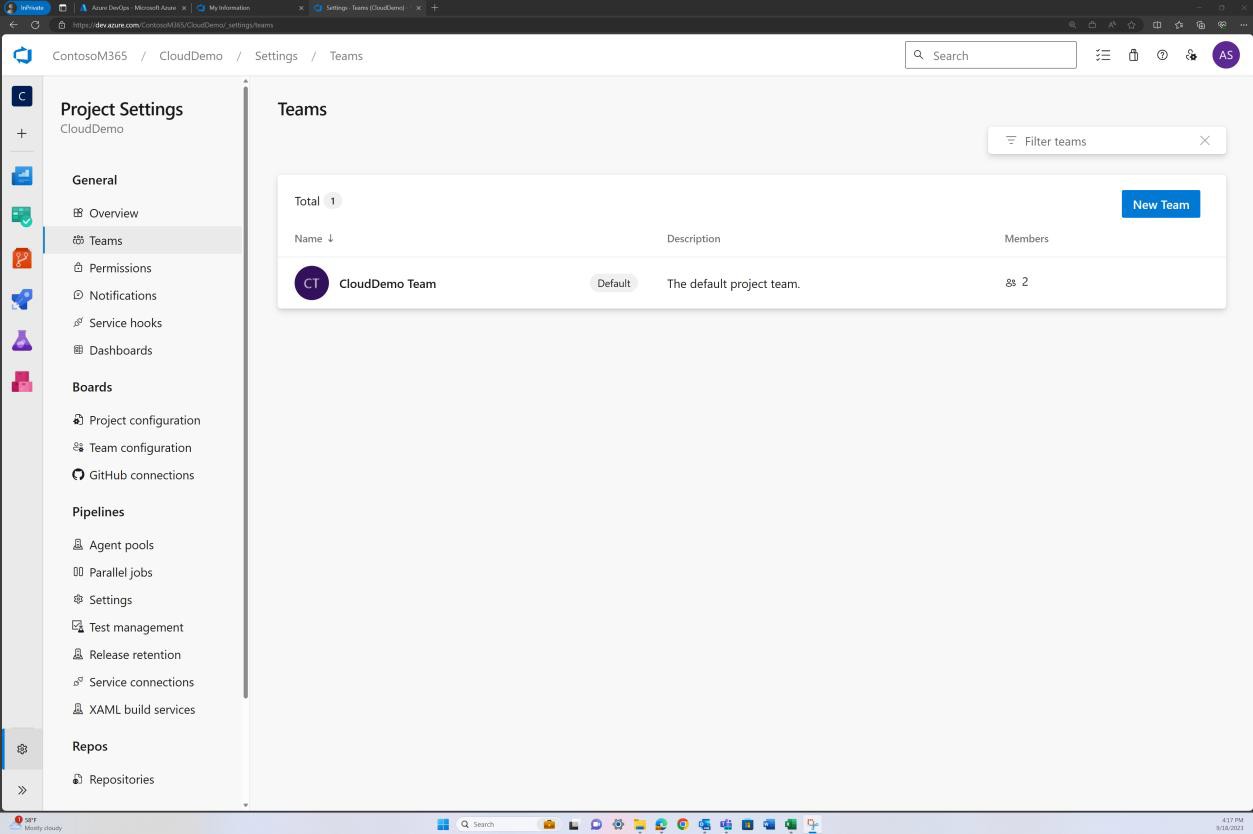

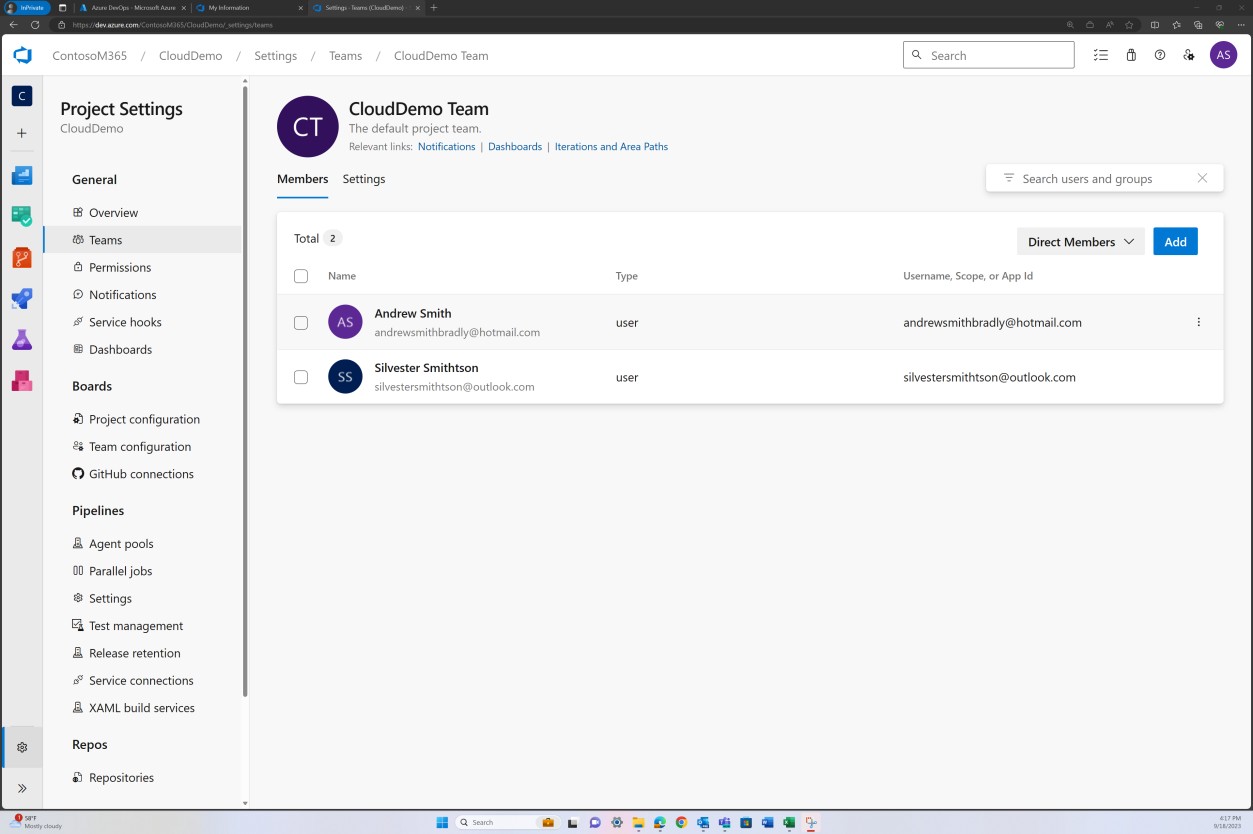

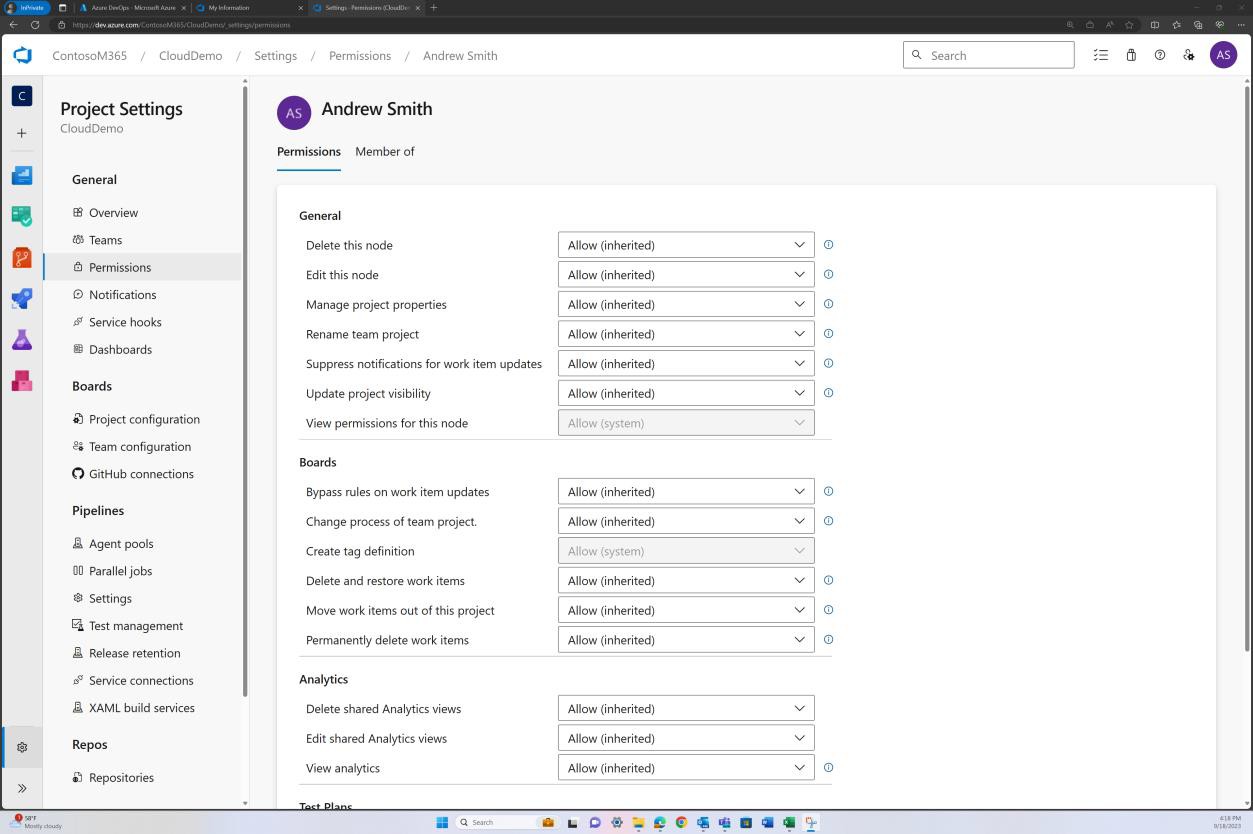

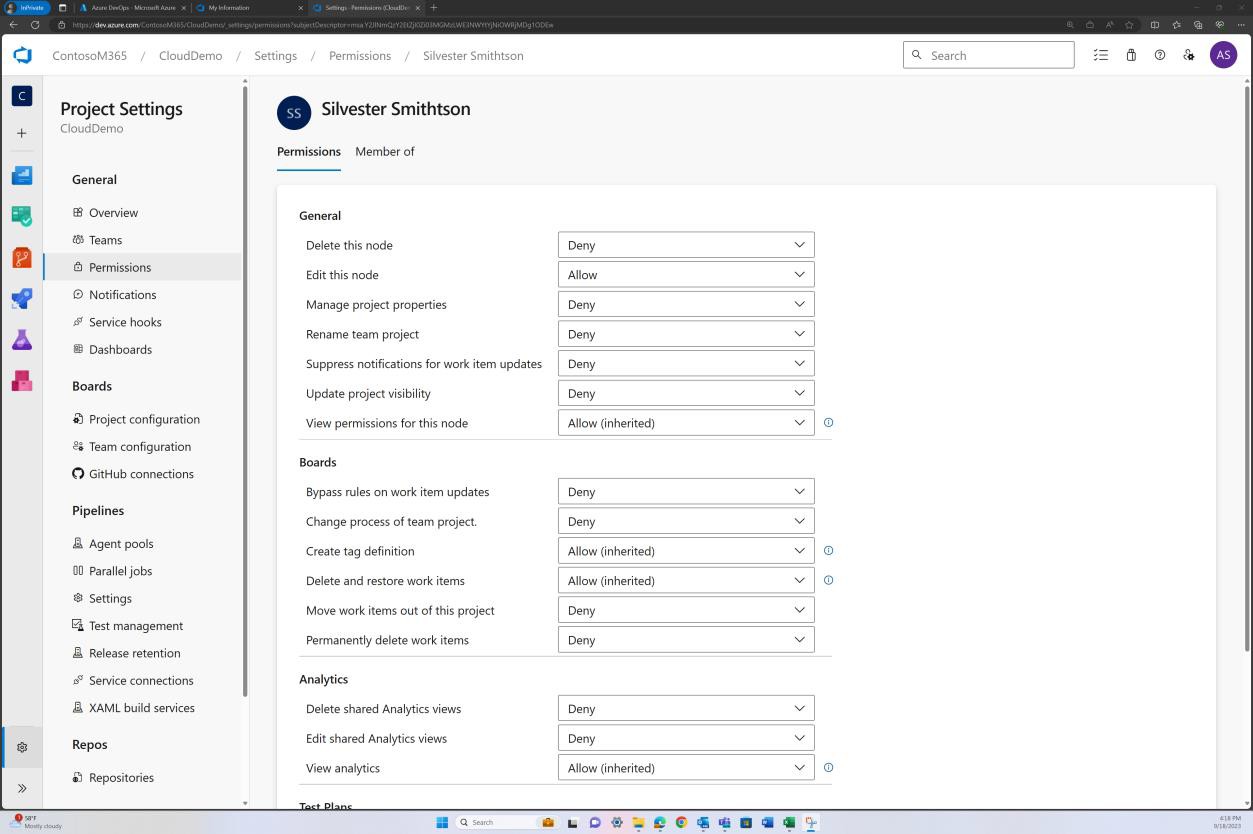

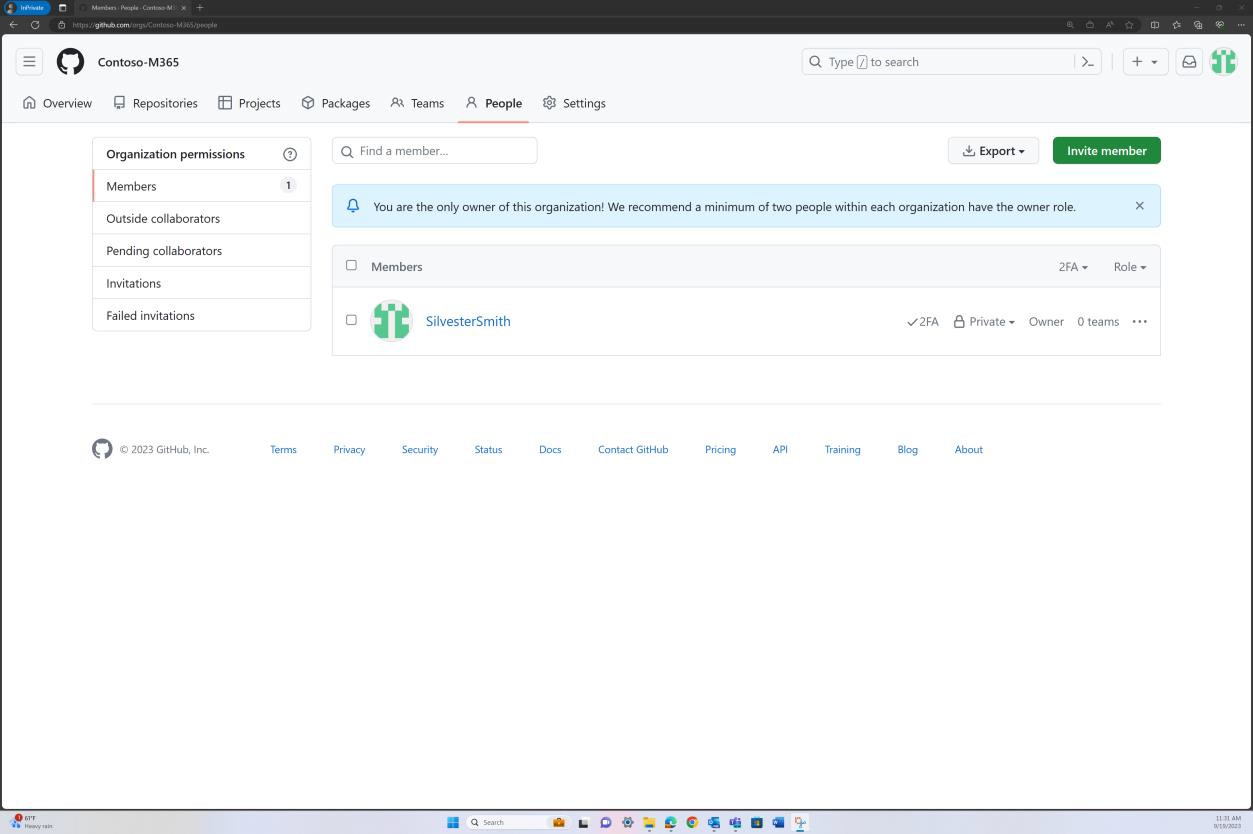

Beispielbeweis: eingeschränkter Zugriff

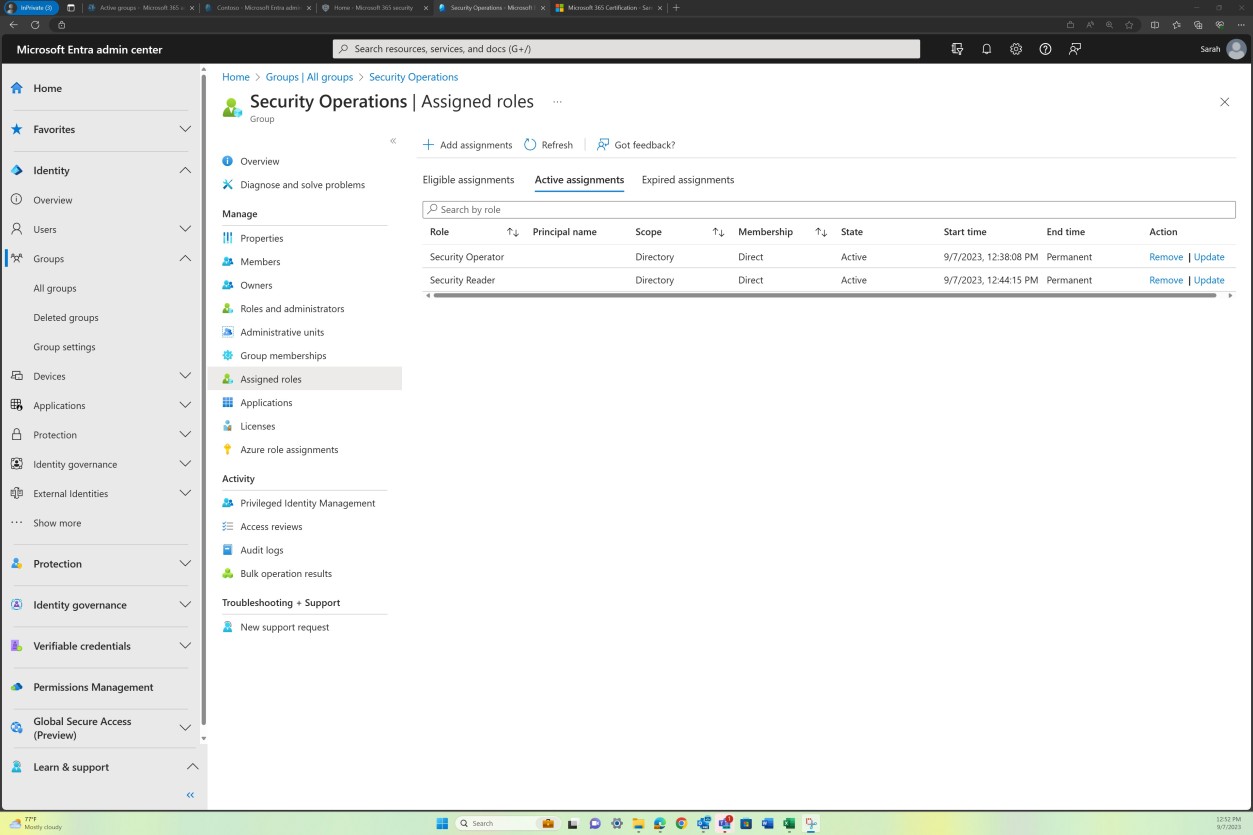

Die nächsten Screenshots zeigen die Zugriffssteuerungen, die in Azure DevOps implementiert wurden. Es wird angezeigt, dass das "CloudDemo-Team" zwei Mitglieder hat, und jedes Mitglied verfügt über unterschiedliche Berechtigungen.

Hinweis: Die nächsten Screenshots zeigen ein Beispiel für die Art der Beweise und das Format, von denen erwartet wird, dass sie diesem Steuerelement entsprechen. Dies ist keineswegs umfangreich, und die realen Fälle können sich hinsichtlich der Implementierung von Zugriffssteuerungen unterscheiden.

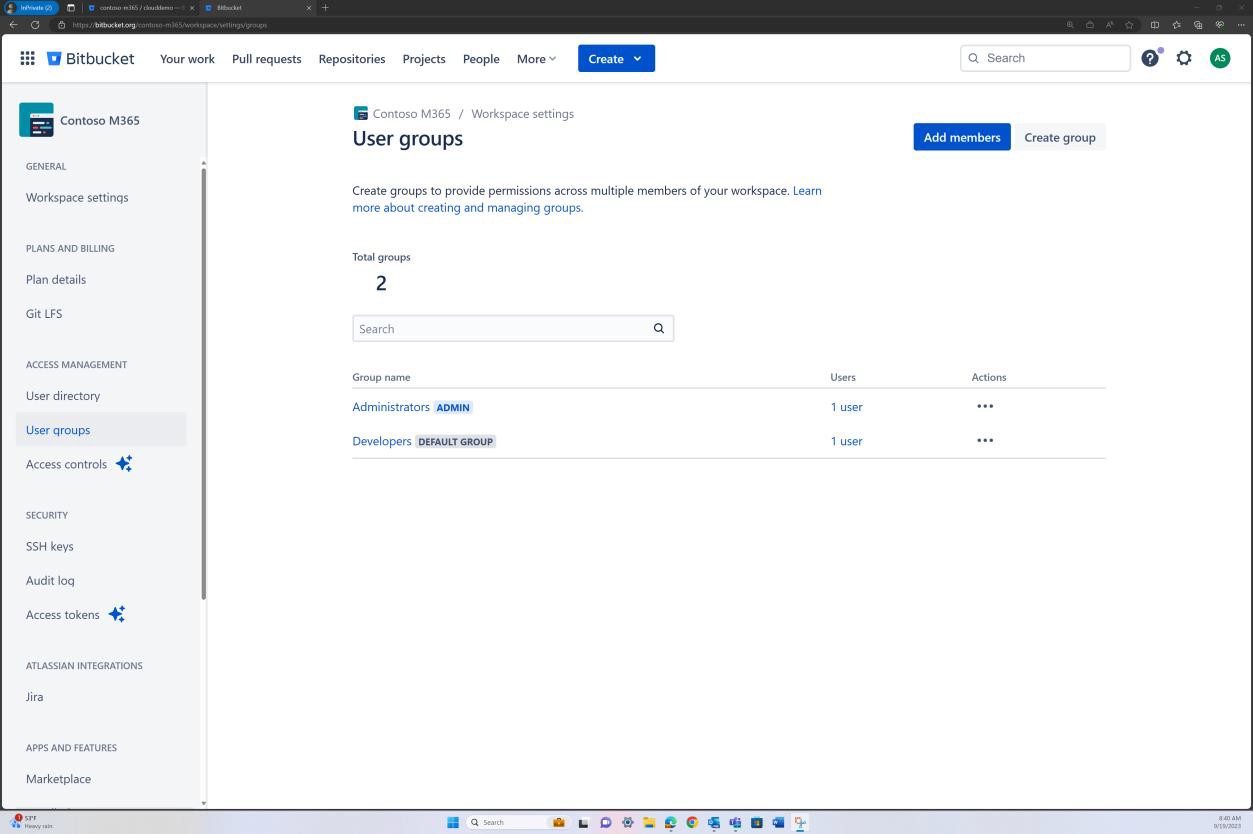

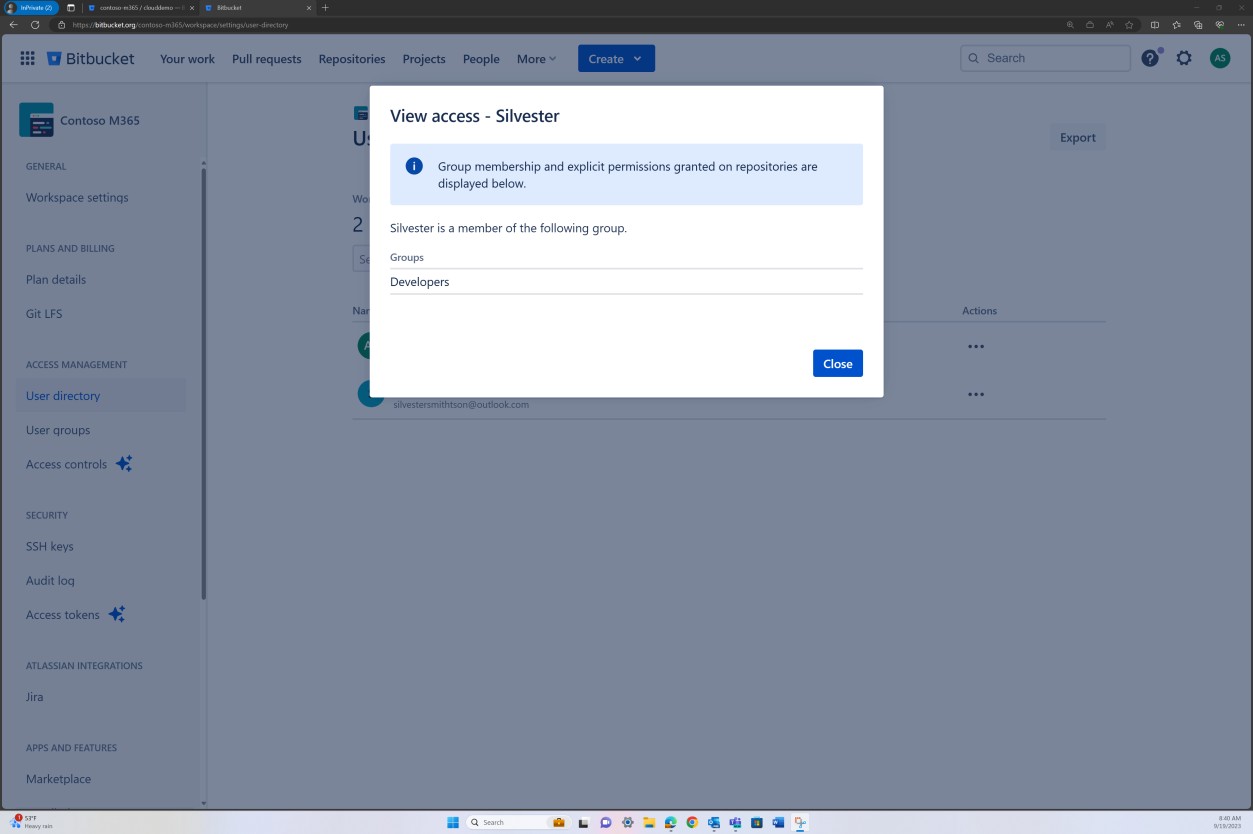

Wenn Berechtigungen auf Gruppenebene festgelegt werden, müssen beweise für jede Gruppe und die Benutzer dieser Gruppe bereitgestellt werden, wie im zweiten Beispiel für Bitbucket gezeigt.

Der folgende Screenshot zeigt die Mitglieder des "CloudDemo-Teams".

Die vorherige Abbildung zeigt, dass Andrew Smith deutlich höhere Berechtigungen als Projektbesitzer hat als Silvester unten.

Beispielbeweis

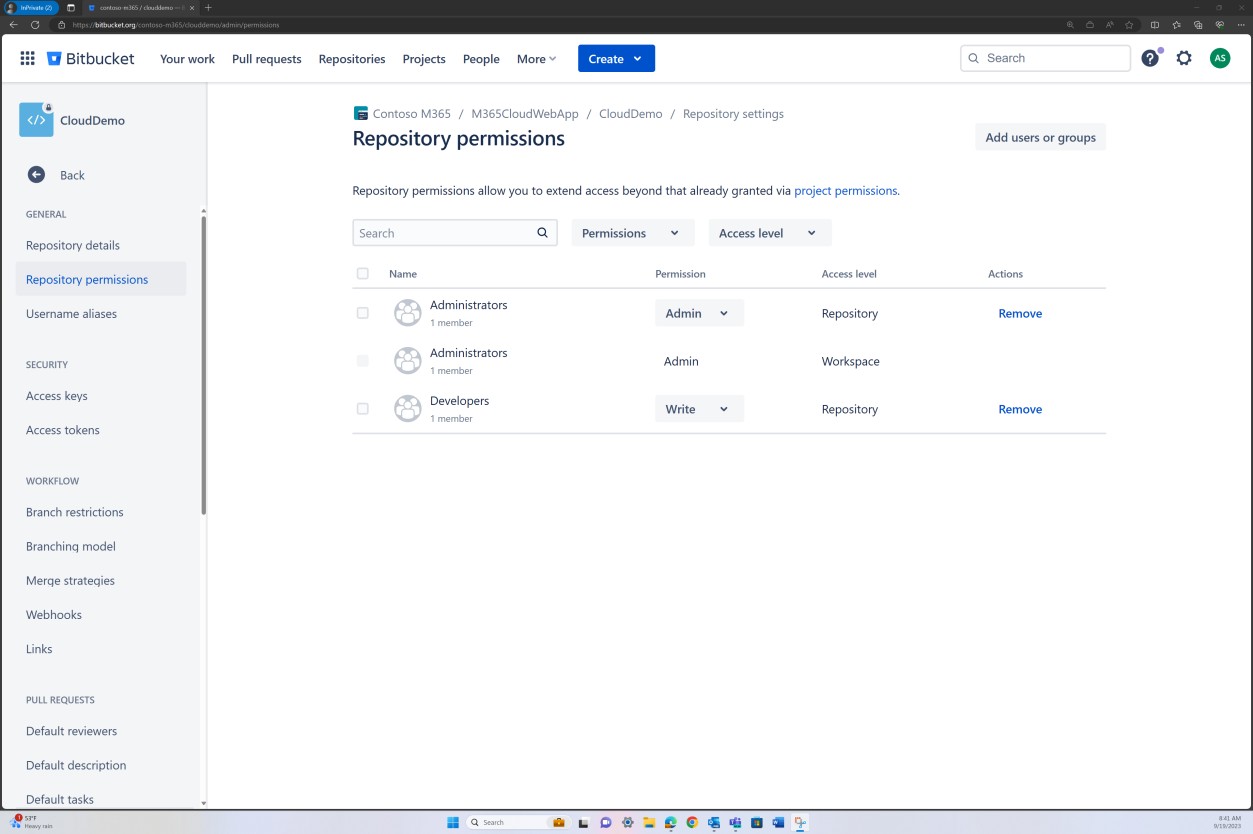

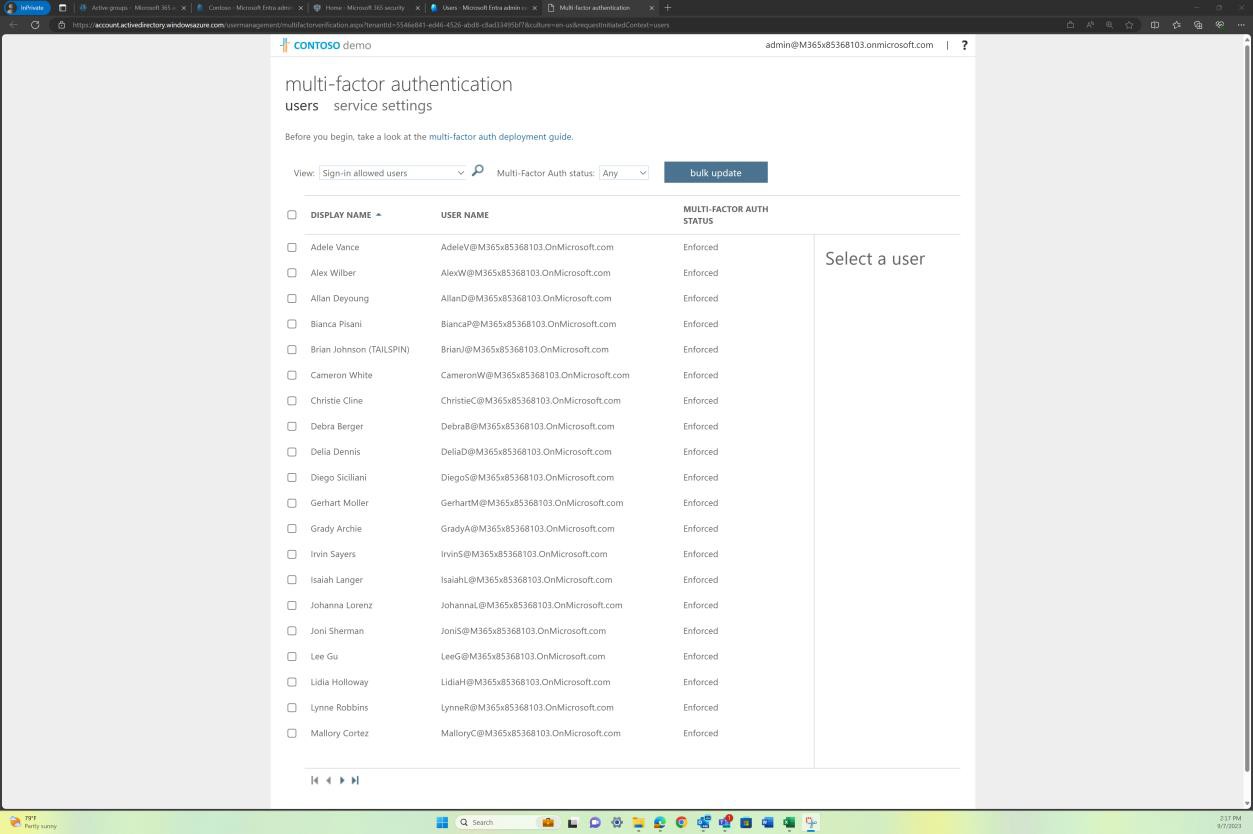

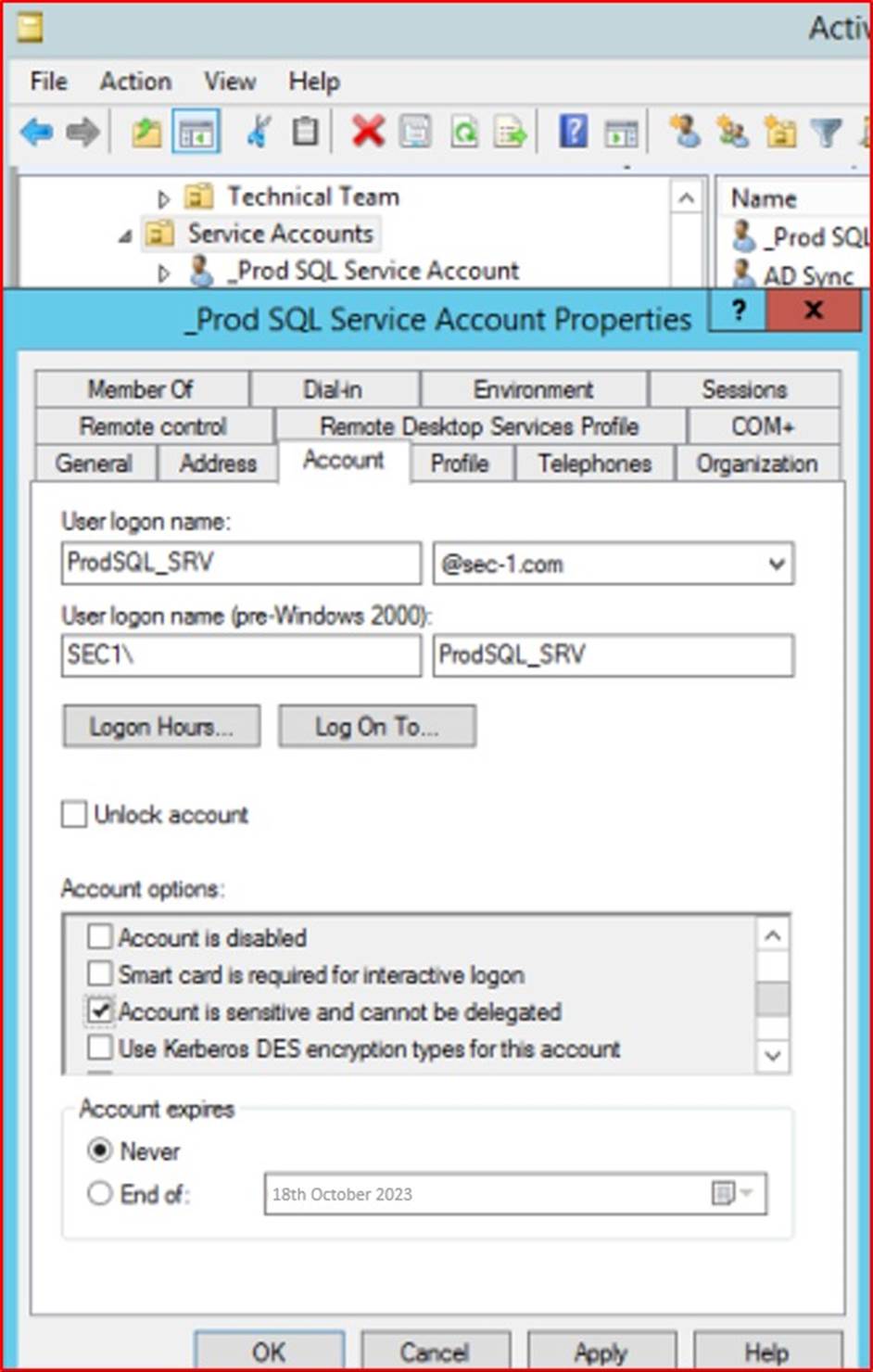

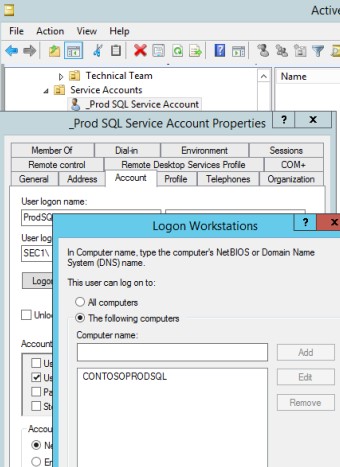

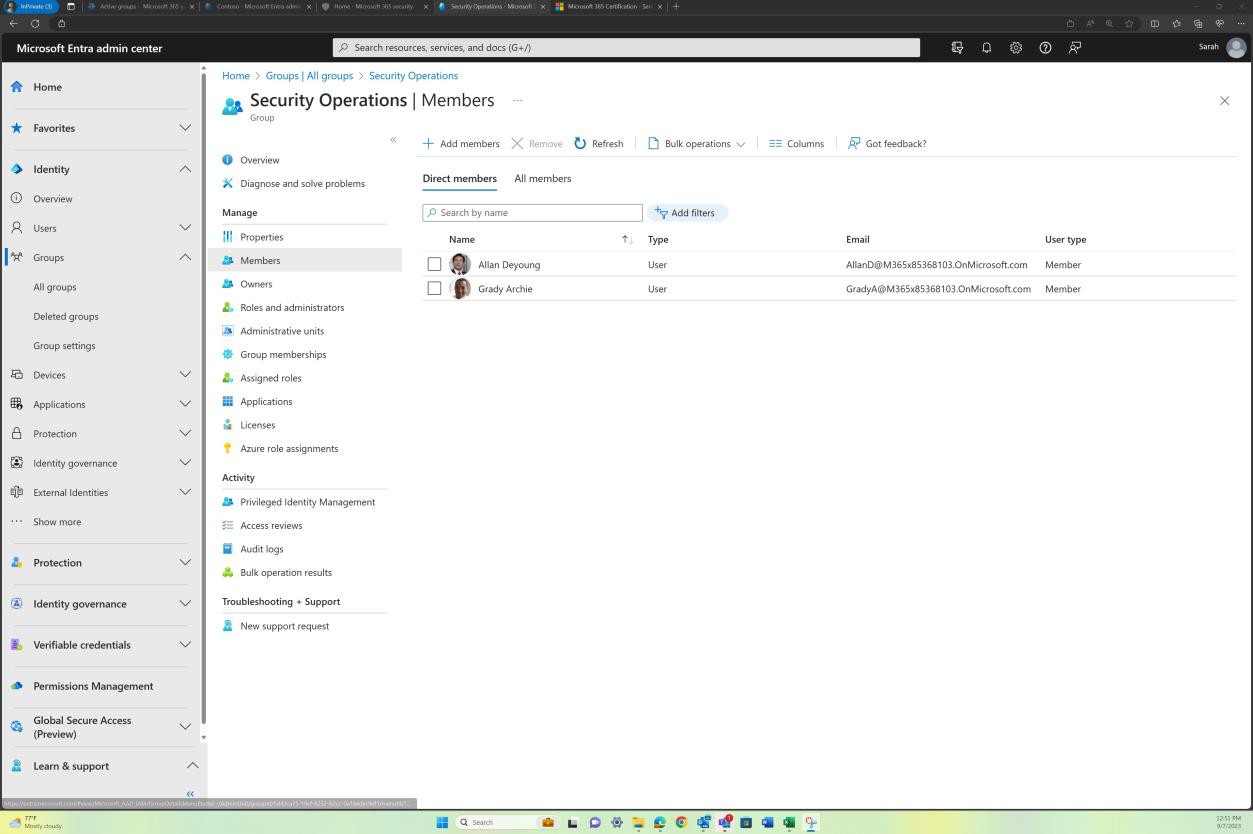

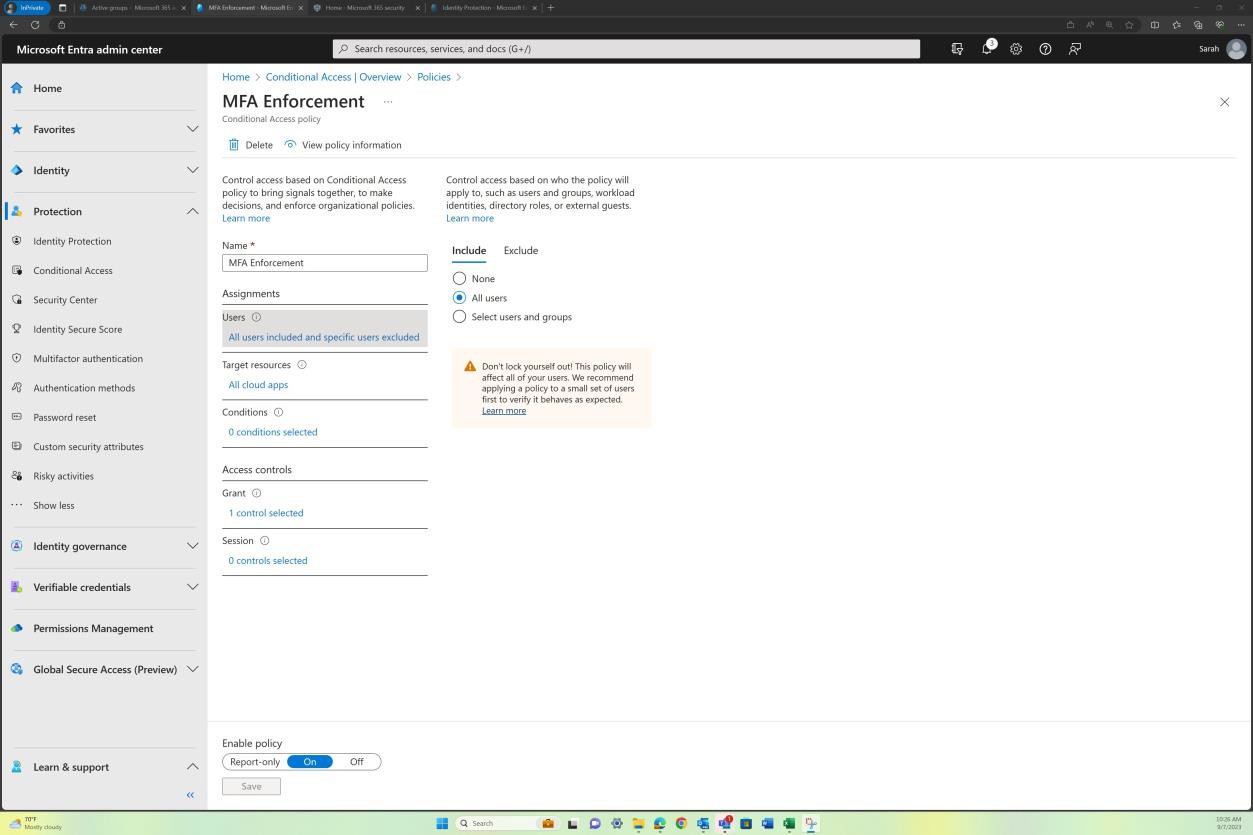

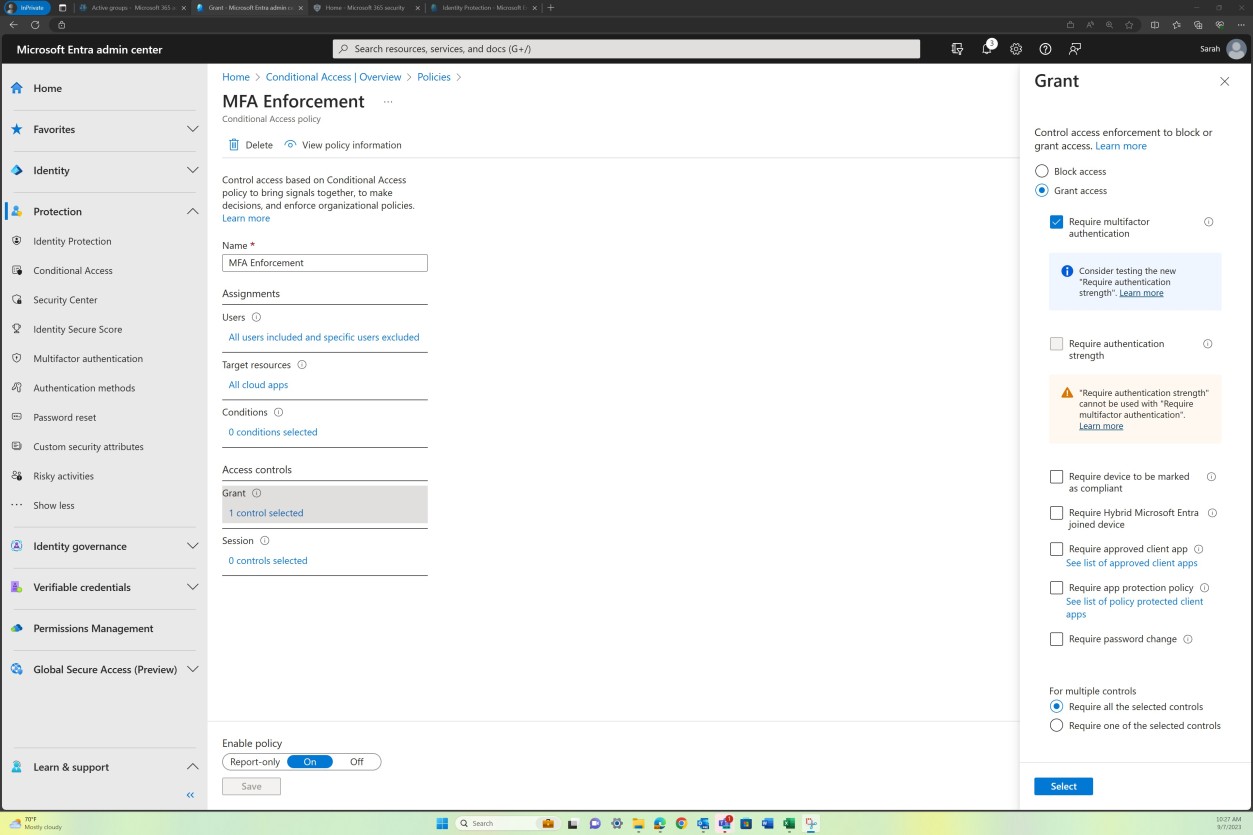

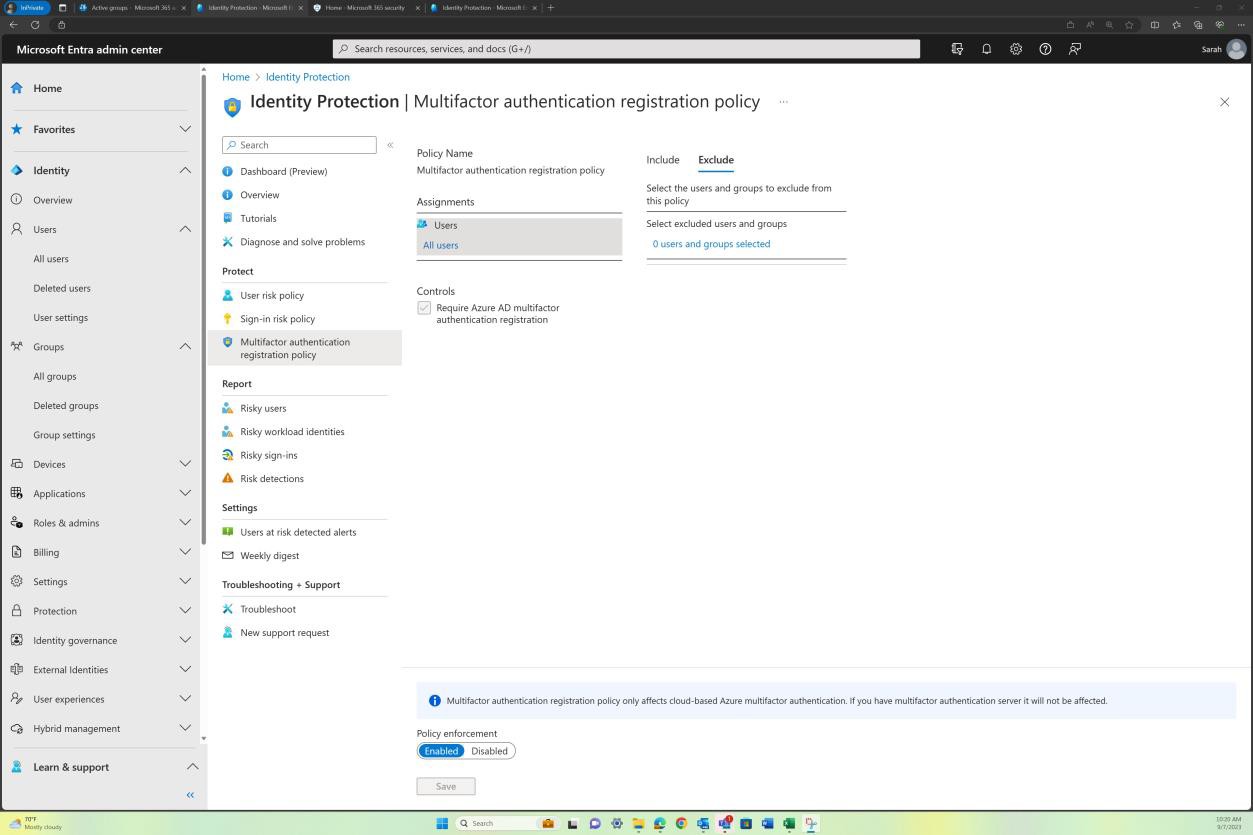

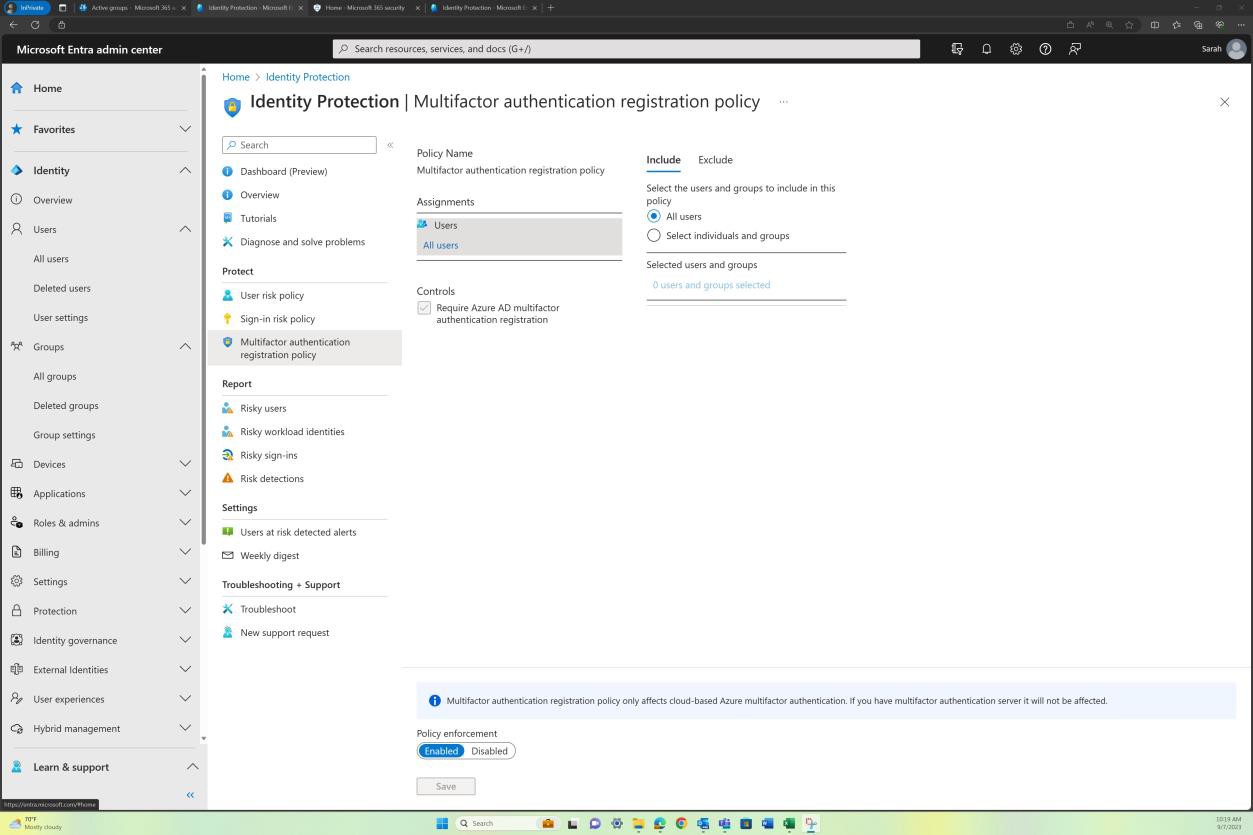

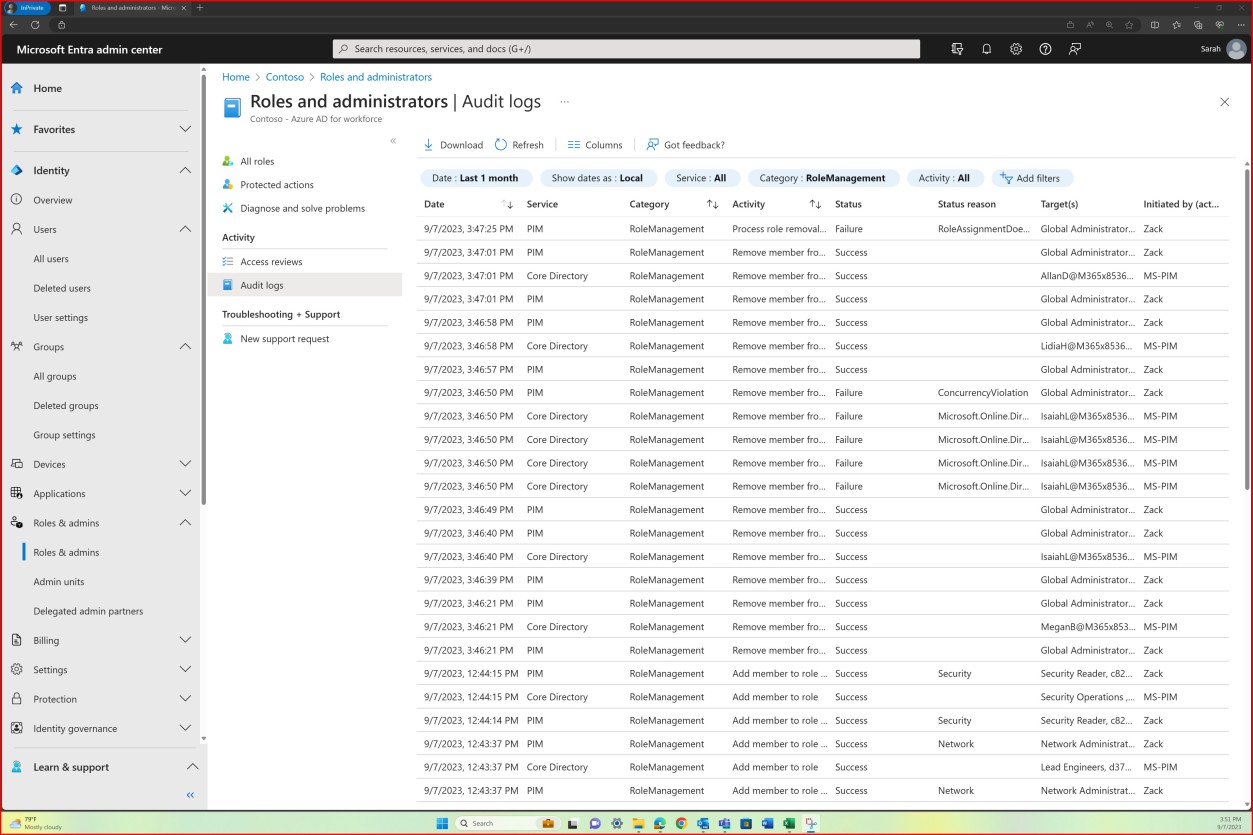

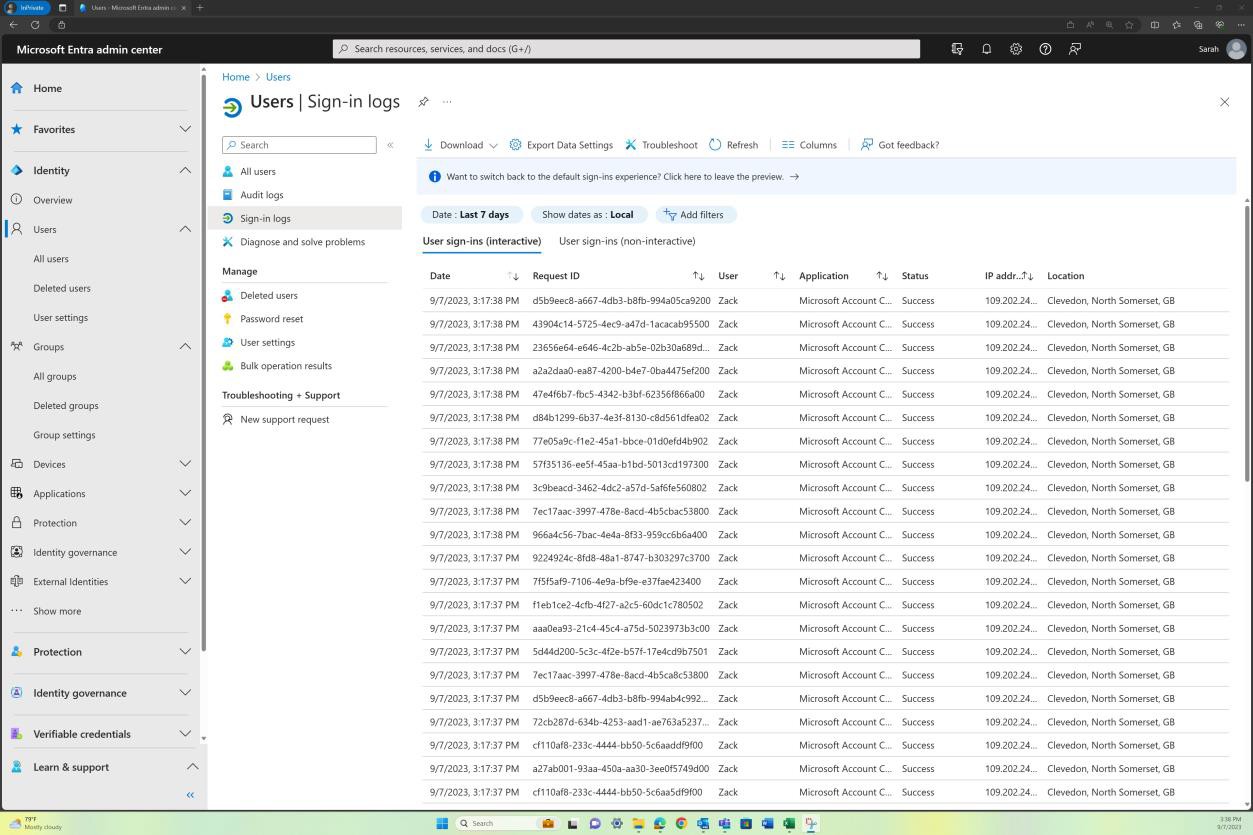

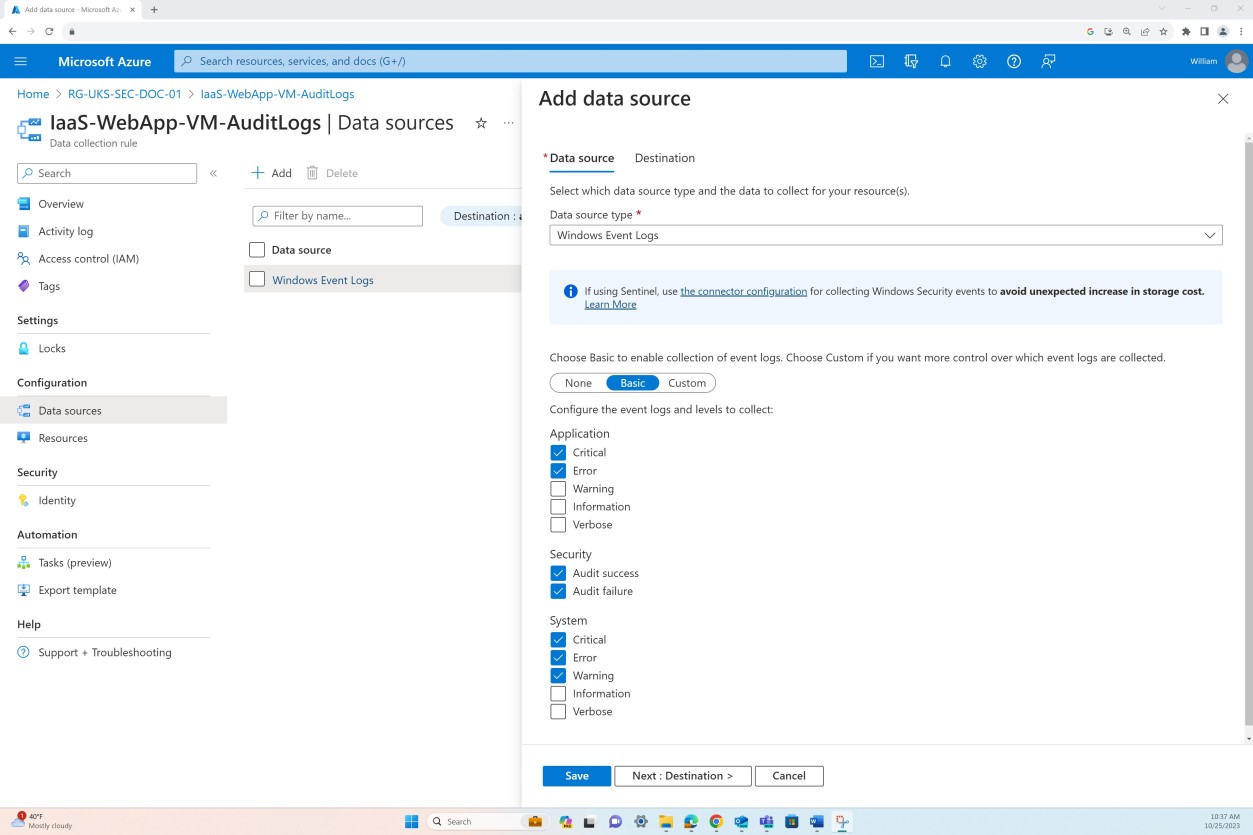

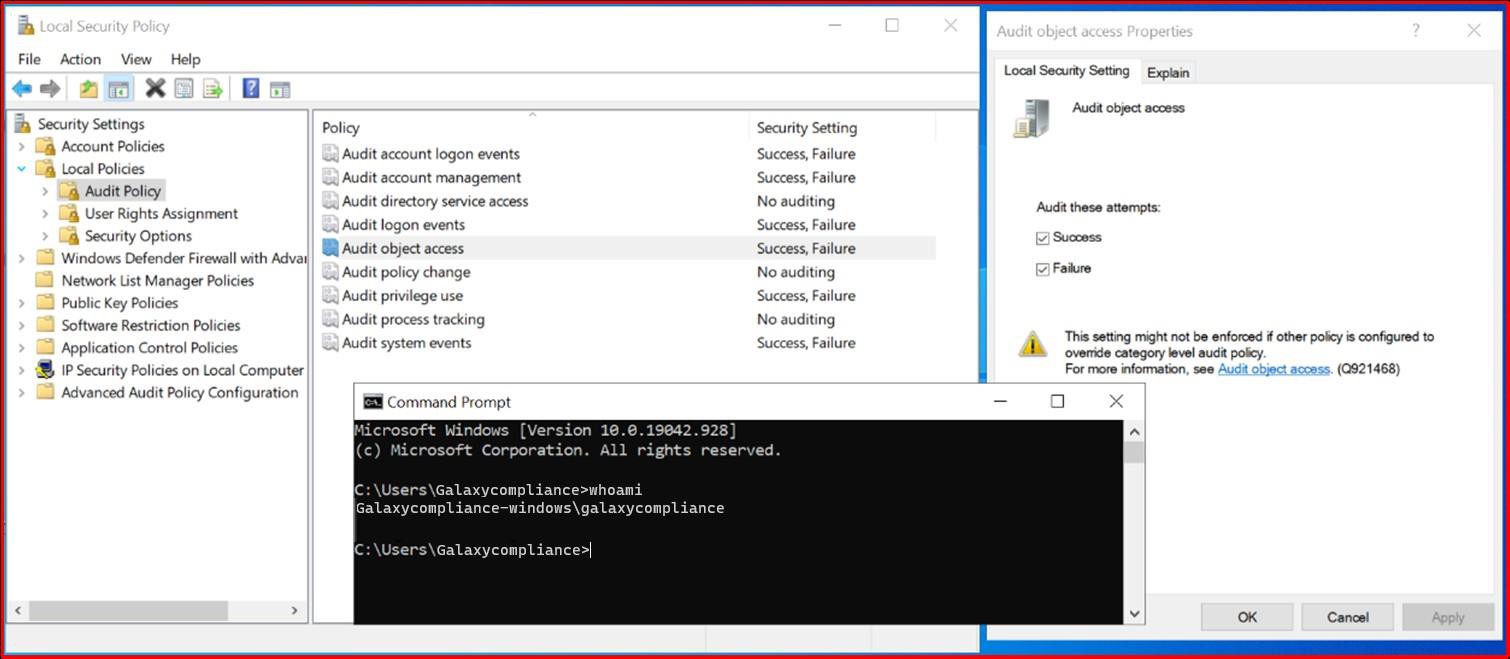

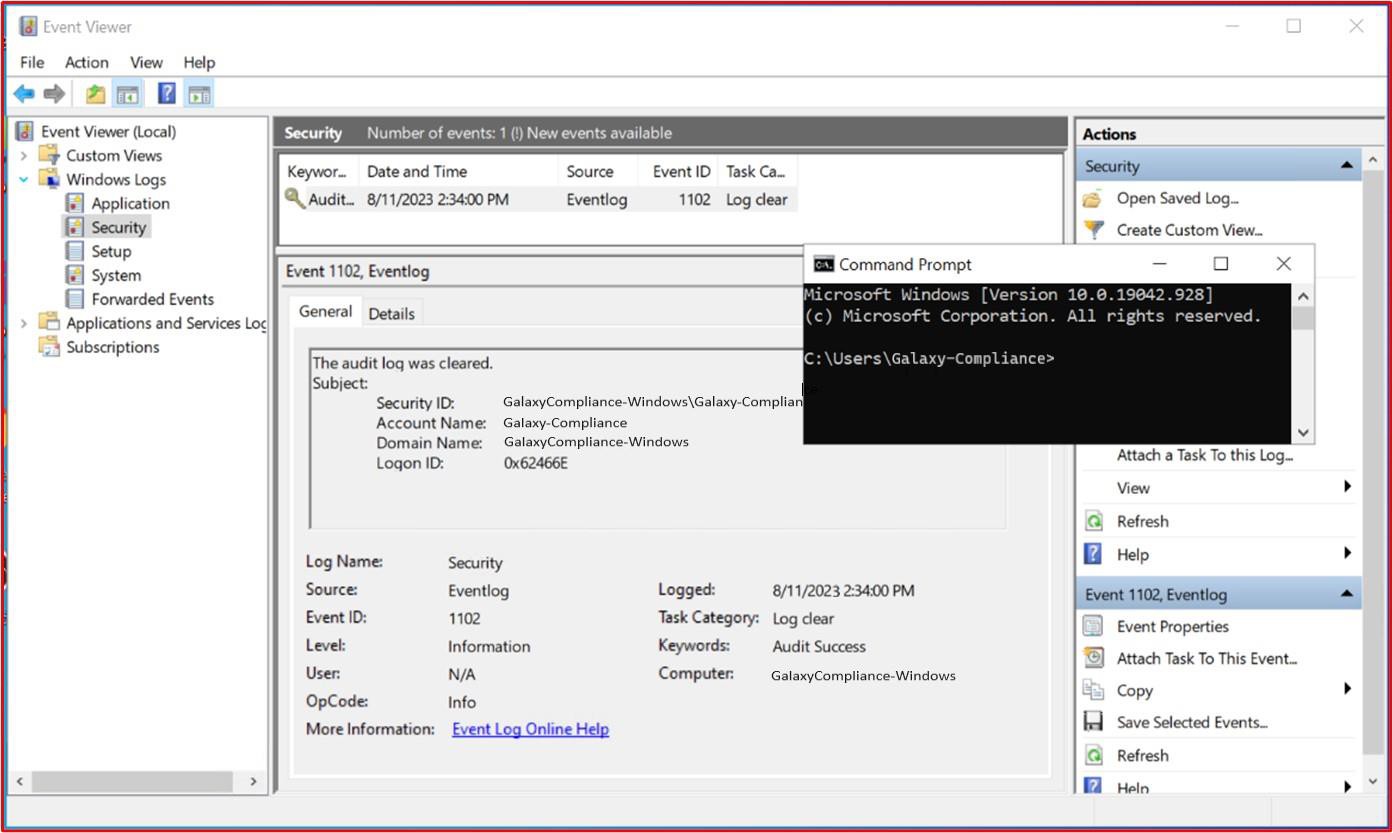

Im nächsten Screenshot werden zugriffssteuerungen, die in Bitbucket implementiert sind, über Berechtigungen erreicht, die auf Gruppenebene festgelegt sind. Für die Repositoryzugriffsebene gibt es eine Gruppe "Administrator" mit einem Benutzer und eine Gruppe "Entwickler" mit einem anderen Benutzer.