Erfahren Sie mehr über den Verfügbarkeitsschlüssel für Kundenschlüssel

Der Verfügbarkeitsschlüssel ist ein Stammschlüssel, der automatisch generiert und bereitgestellt wird, wenn Sie eine Datenverschlüsselungsrichtlinie erstellen. Microsoft 365 speichert und schützt den Verfügbarkeitsschlüssel. Der Verfügbarkeitsschlüssel ist funktional wie die beiden Stammschlüssel, die Sie für Den Kundenschlüssel angeben. Der Verfügbarkeitsschlüssel umschließt die Schlüssel eine Ebene tiefer in der Schlüsselhierarchie. Im Gegensatz zu den Schlüsseln, die Sie in Azure Key Vault bereitstellen und verwalten, können Sie nicht direkt auf den Verfügbarkeitsschlüssel zugreifen. Automatisierte Microsoft 365-Dienste verwalten den Verfügbarkeitsschlüssel programmgesteuert. Diese Dienste initiieren automatisierte Vorgänge, die niemals direkten Zugriff auf den Verfügbarkeitsschlüssel beinhalten.

Der Hauptzweck des Verfügbarkeitsschlüssels besteht darin, Wiederherstellungsfunktionen für den unerwarteten Verlust von Stammschlüsseln bereitzustellen, die Sie verwalten. Der Verlust kann das Ergebnis von Fehlmanagement oder böswilligen Aktionen sein. Wenn Sie die Kontrolle über Ihre Stammschlüssel verlieren, wenden Sie sich an Microsoft-Support, um Unterstützung bei der Wiederherstellung mithilfe des Verfügbarkeitsschlüssels zu erhalten. Verwenden Sie den Verfügbarkeitsschlüssel, um zu einer neuen Datenverschlüsselungsrichtlinie mit den von Ihnen bereitgestellten neuen Stammschlüsseln zu migrieren.

Speicherung und Kontrolle des Verfügbarkeitsschlüssels unterscheiden sich aus drei Gründen bewusst von Azure Key Vault-Schlüsseln:

- Der Verfügbarkeitsschlüssel bietet eine "Break-Glass"-Funktion zur Wiederherstellung, wenn die Kontrolle über beide Azure-Key Vault-Schlüssel verloren geht.

- Die Trennung von logischen Steuerungen und sicheren Speicherorten bietet eine umfassende Verteidigung und schützt vor dem Verlust aller Schlüssel und Ihrer Daten vor einem einzigen Angriff oder einem Fehlerpunkt.

- Der Verfügbarkeitsschlüssel bietet eine Hochverfügbarkeitsfunktion, wenn Microsoft 365-Dienste die in Azure Key Vault gehosteten Schlüssel aufgrund vorübergehender Fehler nicht erreichen können. Diese Regel gilt nur für Exchange Online Dienstverschlüsselung. Microsoft SharePoint-, Microsoft OneDrive- und Teams-Dateien verwenden niemals den Verfügbarkeitsschlüssel, es sei denn, Sie weisen Microsoft explizit an, den Wiederherstellungsprozess zu initiieren.

Die Weitergabe der Verantwortung für den Schutz Ihrer Daten durch verschiedene Schutzmechanismen und Prozesse für die Schlüsselverwaltung verringert letztendlich das Risiko, dass alle Schlüssel (und damit Ihre Daten) dauerhaft verloren gehen oder zerstört werden. Microsoft gewährt Ihnen die alleinige Autorität für die Deaktivierung oder Zerstörung des Verfügbarkeitsschlüssels, wenn Sie den Dienst verlassen. Standardmäßig hat niemand bei Microsoft Zugriff auf den Verfügbarkeitsschlüssel: Er ist nur über den Microsoft 365-Dienstcode zugänglich.

Weitere Informationen zum Sichern von Schlüsseln finden Sie im Microsoft Trust Center.

Tipp

Wenn Sie kein E5-Kunde sind, verwenden Sie die 90-tägige Testversion von Microsoft Purview-Lösungen, um zu erfahren, wie zusätzliche Purview-Funktionen Ihre Organisation bei der Verwaltung von Datensicherheits- und Complianceanforderungen unterstützen können. Starten Sie jetzt im Testhub für Microsoft Purview-Complianceportal. Erfahren Sie mehr über Anmelde- und Testbedingungen.

Windows 365 Unterstützung für Den Microsoft Purview-Kundenschlüssel befindet sich in der öffentlichen Vorschau und kann geändert werden.

Verwendungen des Verfügbarkeitsschlüssels

Der Verfügbarkeitsschlüssel bietet Eine Wiederherstellungsfunktion für Szenarien, in denen ein externer Übeltäter oder böswilliger Insider die Kontrolle über Ihren Schlüsseltresor stiehlt oder wenn versehentliches Fehlmanagement zum Verlust von Stammschlüsseln führt. Diese Wiederherstellungsfunktion gilt für alle Microsoft 365-Dienste, die mit dem Kundenschlüssel kompatibel sind. Einzelne Dienste verwenden den Verfügbarkeitsschlüssel unterschiedlich. Microsoft 365 verwendet den Verfügbarkeitsschlüssel nur wie in den nächsten Abschnitten beschrieben.

Exchange Online:

Zusätzlich zur Wiederherstellungsfunktion verwendet Exchange Online den Verfügbarkeitsschlüssel, um die Datenverfügbarkeit bei vorübergehenden oder zeitweiligen Betriebsproblemen im Zusammenhang mit dem Dienst, der auf Stammschlüssel zugreift, sicherzustellen. Wenn der Dienst aufgrund vorübergehender Fehler keinen Ihrer Kundenschlüssel in Azure Key Vault erreichen kann, verwendet der Dienst automatisch den Verfügbarkeitsschlüssel. Der Dienst wechselt NIE direkt zum Verfügbarkeitsschlüssel.

Automatisierte Systeme in Exchange Online können den Verfügbarkeitsschlüssel bei vorübergehenden Fehlern verwenden. Die Verwendung des Verfügbarkeitsschlüssels unterstützt automatisierte Back-End-Dienste wie Virenschutz, E-Discovery, Microsoft Purview Data Loss Prevention, Postfachverschiebungen und Datenindizierung.

SharePoint-, OneDrive- und Teams-Dateien, die verwendet werden

Für SharePoint-, OneDrive- und Teams-Dateien wird der Verfügbarkeitsschlüssel NIE außerhalb der Wiederherstellungsfunktion verwendet. Sie müssen Microsoft explizit anweisen, den Verfügbarkeitsschlüssel während eines Wiederherstellungsszenarios zu verwenden. Automatisierte Dienstvorgänge basieren ausschließlich auf Ihren Kundenschlüsseln in Azure Key Vault. Ausführliche Informationen zur Funktionsweise der Schlüsselhierarchie für diese Dienste finden Sie unter Verwenden des Verfügbarkeitsschlüssels in SharePoint-, OneDrive- und Teams-Dateien.

Sicherheit des Verfügbarkeitsschlüssels

Microsoft teilt die Verantwortung für den Datenschutz mit Ihnen, indem der Verfügbarkeitsschlüssel instanziiert und umfassende Maßnahmen ergriffen werden, um ihn zu schützen. Microsoft macht Kunden keine direkte Kontrolle über den Verfügbarkeitsschlüssel verfügbar. Beispielsweise können Sie nur die Schlüssel, die Sie in Azure Key Vault besitzen, rollieren (rotieren). Weitere Informationen finden Sie unter Rollen oder Rotieren eines Kundenschlüssels oder eines Verfügbarkeitsschlüssels.

Geheimnisspeicher für Verfügbarkeitsschlüssel

Microsoft schützt Verfügbarkeitsschlüssel in zugriffsgesteuerten, internen Geheimnisspeichern wie dem kundenseitigen Azure Key Vault. Wir implementieren Zugriffssteuerungen, um zu verhindern, dass Microsoft-Administratoren direkt auf die darin enthaltenen Geheimnisse zugreifen. Geheimnisspeichervorgänge, einschließlich Schlüsselrotation und -löschung, erfolgen über automatisierte Befehle, die niemals direkten Zugriff auf den Verfügbarkeitsschlüssel beinhalten. Vorgänge zur Verwaltung von Geheimnisspeichern sind auf bestimmte Techniker beschränkt und erfordern eine Rechteausweitung über ein internes Tool, Lockbox. Die Berechtigungsausweitung erfordert die Genehmigung und Begründung des Managers, bevor sie erteilt wird. Die Lockbox stellt sicher, dass der Zugriff zeitgebunden ist, mit automatischer Zugriffssperrung nach Ablauf der Zeit oder Abmeldung des Technikers.

Exchange Online Verfügbarkeitsschlüssel werden in einem Exchange Online Active Directory-Geheimnisspeicher gespeichert. Verfügbarkeitsschlüssel werden sicher in mandantenspezifischen Containern im Active Directory-Domäne Controller gespeichert. Dieser sichere Speicherort ist vom Geheimspeicher für SharePoint-, OneDrive- und Teams-Dateien getrennt und isoliert.

Verfügbarkeitsschlüssel für SharePoint-, OneDrive- und Teams-Dateien werden in einem internen Geheimnisspeicher gespeichert, der vom Dienstteam verwaltet wird. Dieser geschützte Geheimnisspeicherdienst verfügt über Front-End-Server mit Anwendungsendpunkten und einem SQL-Datenbank als Back-End. Verfügbarkeitsschlüssel werden im SQL-Datenbank gespeichert. Verschlüsselungsschlüssel des Geheimspeichers umschließen (verschlüsseln) die Verfügbarkeitsschlüssel. Die Geheimnisspeicherschlüssel verwenden eine Kombination aus AES-256 und HMAC, um den Verfügbarkeitsschlüssel im Ruhezustand zu verschlüsseln. Die Verschlüsselungsschlüssel für den Geheimnisspeicher werden in einer logisch isolierten Komponente derselben SQL-Datenbank gespeichert und mit RSA-2048-Schlüsseln verschlüsselt, die in Zertifikaten enthalten sind, die von der Microsoft-Zertifizierungsstelle verwaltet werden. Diese Zertifikate werden auf den Front-End-Servern des Geheimnisspeichers gespeichert, die Vorgänge für die Datenbank ausführen.

Defense-in-Depth

Microsoft wendet eine Defense-in-Depth-Strategie an, um zu verhindern, dass böswillige Akteure die Vertraulichkeit, Integrität oder Verfügbarkeit von Kundendaten, die in der Microsoft Cloud gespeichert sind, beeinträchtigen. Im Rahmen der übergreifenden Sicherheitsstrategie werden spezifische Präventiv- und Detektivkontrollen implementiert, um den Geheimnisspeicher und den Verfügbarkeitsschlüssel zu schützen.

Microsoft 365 wurde entwickelt, um den Missbrauch des Verfügbarkeitsschlüssels zu verhindern. Die Anwendungsschicht ist die einzige Methode, mit der Schlüssel, einschließlich des Verfügbarkeitsschlüssels, zum Verschlüsseln und Entschlüsseln von Daten verwendet werden können. Nur Microsoft 365-Dienstcode kann die Schlüsselhierarchie für Ver- und Entschlüsselungsaktivitäten interpretieren und durchlaufen. Zwischen den Speicherorten von Kundenschlüsseln, Verfügbarkeitsschlüsseln, anderen hierarchischen Schlüsseln und Kundendaten besteht eine logische Isolation. Diese Isolation verringert das Risiko einer Offenlegung von Daten, wenn ein oder mehrere Standorte kompromittiert werden. Jede Ebene in der Hierarchie verfügt über integrierte 24x7-Angriffserkennungsfunktionen, um gespeicherte Daten und Geheimnisse zu schützen.

Zugriffssteuerungen werden implementiert, um nicht autorisierten Zugriff auf interne Systeme zu verhindern, einschließlich Geheimnisspeichern für Verfügbarkeitsschlüssel. Microsoft-Techniker haben keinen direkten Zugriff auf die Geheimspeicher für Verfügbarkeitsschlüssel. Weitere Informationen zu Zugriffssteuerungen finden Sie unter Administrative Zugriffssteuerungen in Microsoft 365.

Technische Kontrollen verhindern, dass sich Microsoft-Mitarbeiter bei Dienstkonten mit hohen Berechtigungen anmelden, die andernfalls von Angreifern verwendet werden könnten, um sich als Microsoft-Dienste zu imitieren. Diese Steuerelemente verhindern beispielsweise die interaktive Anmeldung.

Sicherheitsprotokollierungs- und Überwachungskontrollen sind eine weitere umfassende Sicherheitsmaßnahme, die implementiert wurde, um risiken für Microsoft-Dienste und Ihre Daten zu minimieren. Microsoft-Serviceteams stellen aktive Überwachungslösungen bereit, die Warnungen und Überwachungsprotokolle generieren. Alle Serviceteams laden ihre Protokolle in ein zentrales Repository hoch, in dem die Protokolle aggregiert und verarbeitet werden. Interne Tools überprüfen Datensätze automatisch, um zu bestätigen, dass Dienste in einem optimalen, resilienten und sicheren Zustand funktionieren. Ungewöhnliche Aktivitäten werden zur weiteren Überprüfung gekennzeichnet.

Jedes Protokollereignis, das auf einen potenziellen Verstoß gegen die Microsoft-Sicherheitsrichtlinie hinweist, wird den Microsoft-Sicherheitsteams sofort zur Kenntnis gebracht. Microsoft 365 Security hat Warnungen konfiguriert, um versuchten Zugriff auf Verfügbarkeitsschlüssel-Geheimnisspeicher zu erkennen. Warnungen werden auch generiert, wenn Microsoft-Mitarbeiter versuchen, sich interaktiv bei Dienstkonten anzumelden, was durch Zugriffssteuerungen verboten und geschützt ist. Die Microsoft 365-Sicherheit erkennt und warnt auch bei Abweichungen des Microsoft 365-Diensts vom normalen Baselinebetrieb. Übeltäter, die versuchen, Microsoft 365-Dienste zu missbrauchen, würden Warnungen auslösen, die dazu führen, dass der Angreifer aus der Microsoft-Cloudumgebung entfernt wird.

Verwenden des Verfügbarkeitsschlüssels zur Wiederherstellung nach Schlüsselverlust

Wenn Sie die Kontrolle über Ihre Kundenschlüssel verlieren, bietet Ihnen der Verfügbarkeitsschlüssel die Möglichkeit, Ihre Daten wiederherzustellen und erneut zu verschlüsseln.

Wiederherstellungsverfahren für Exchange Online

Wenn Sie die Kontrolle über Ihre Kundenschlüssel verlieren, können Sie mit dem Verfügbarkeitsschlüssel Ihre Daten wiederherstellen und Ihre betroffenen Microsoft 365-Ressourcen wieder online schalten. Der Verfügbarkeitsschlüssel schützt Ihre Daten während der Wiederherstellung weiterhin. Erstellen Sie auf hoher Ebene einen neuen DEP, und verschieben Sie die betroffenen Ressourcen in die neue Richtlinie, um eine vollständige Wiederherstellung nach einem Schlüsselverlust zu erreichen.

Um Ihre Daten mit neuen Kundenschlüsseln zu verschlüsseln, erstellen Sie neue Schlüssel in Azure Key Vault, erstellen Sie einen neuen DEP mit den neuen Kundenschlüsseln, und weisen Sie dann den neuen DEP den Postfächern zu, die derzeit mit dem vorherigen DEP verschlüsselt sind, für die die Schlüssel verloren gehen oder kompromittiert werden.

Dieser Erneute Verschlüsselungsprozess kann bis zu 72 Stunden dauern und ist die Standarddauer, wenn Sie einen DEP ändern.

Wiederherstellungsverfahren für SharePoint-, OneDrive- und Teams-Dateien

Für SharePoint-, OneDrive- und Teams-Dateien wird der Verfügbarkeitsschlüssel NIE außerhalb der Wiederherstellungsfunktion verwendet. Sie müssen Microsoft explizit anweisen, die Verwendung des Verfügbarkeitsschlüssels während eines Wiederherstellungsszenarios zu initiieren. Wenden Sie sich an Microsoft, um den Verfügbarkeitsschlüssel zu aktivieren, um den Wiederherstellungsprozess zu initiieren. Nach der Aktivierung wird der Verfügbarkeitsschlüssel automatisch verwendet, um Ihre Daten zu entschlüsseln, sodass Sie die Daten mit einem neu erstellten DEP verschlüsseln können, das neuen Kundenschlüsseln zugeordnet ist.

Dieser Vorgang ist proportional zur Anzahl der Standorte in Ihrem organization. Sobald Sie Microsoft zur Verwendung des Verfügbarkeitsschlüssels anrufen, sollten Sie innerhalb von etwa vier Stunden vollständig online sein.

Verwenden des Verfügbarkeitsschlüssels Exchange Online

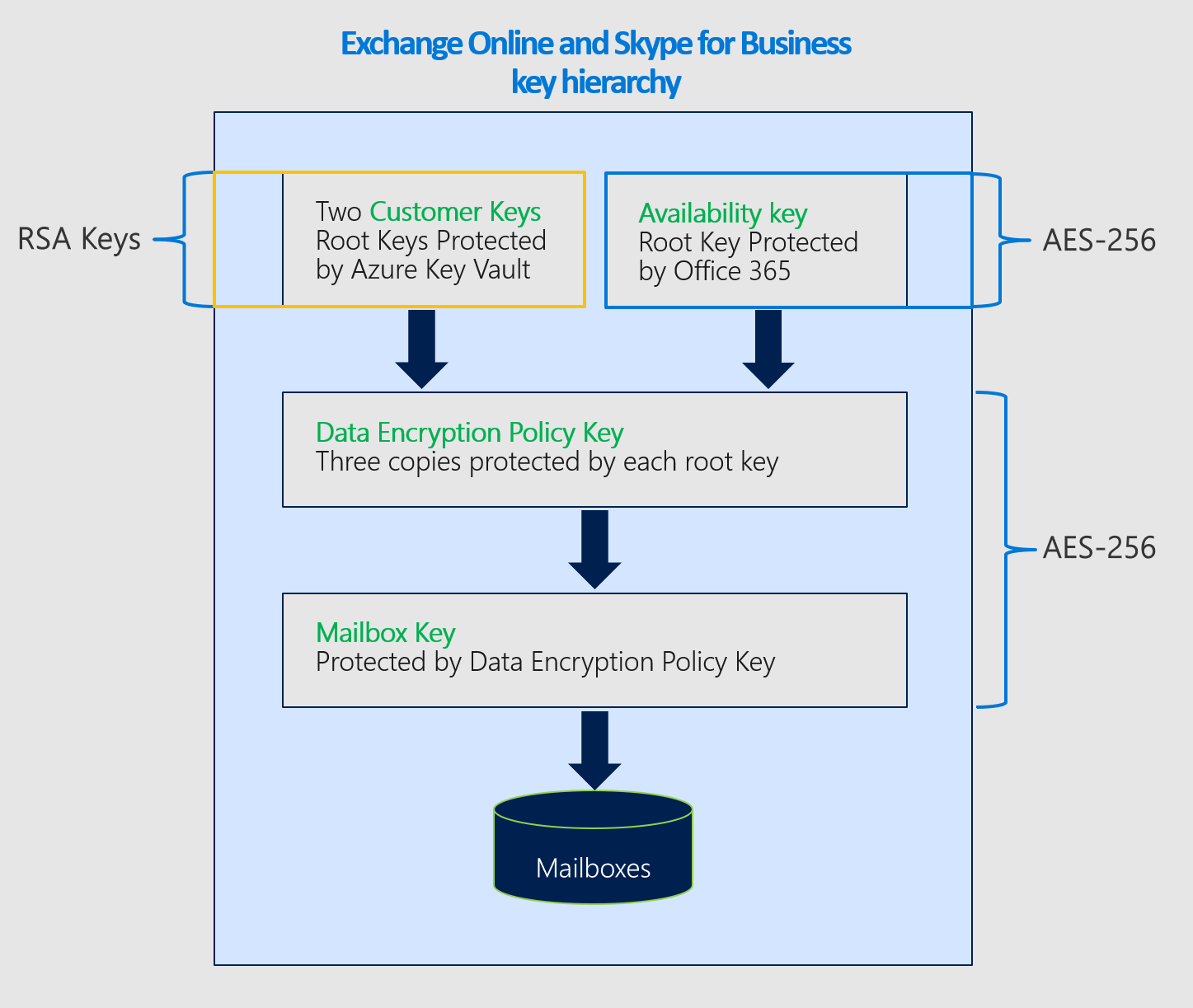

Wenn Sie einen DEP mit Kundenschlüssel erstellen, generiert Microsoft 365 einen Datenverschlüsselungsrichtlinienschlüssel (DATA Encryption Policy Key, DEP-Schlüssel), der diesem DEP zugeordnet ist. Der Dienst verschlüsselt den DEP-Schlüssel dreimal: einmal mit jedem Kundenschlüssel und einmal mit dem Verfügbarkeitsschlüssel. Es werden nur die verschlüsselten Versionen des DEP-Schlüssels gespeichert, und ein DEP-Schlüssel kann nur mit den Kundenschlüsseln oder dem Verfügbarkeitsschlüssel entschlüsselt werden. Der DEP-Schlüssel wird dann zum Verschlüsseln von Postfachschlüsseln verwendet, die einzelne Postfächer verschlüsseln.

Microsoft 365 folgt diesem Prozess, um Daten zu entschlüsseln und bereitzustellen, wenn Kunden den Dienst verwenden:

Entschlüsseln Sie den DEP-Schlüssel mithilfe des Kundenschlüssels.

Verwenden Sie den entschlüsselten DEP-Schlüssel, um einen Postfachschlüssel zu entschlüsseln.

Verwenden Sie den entschlüsselten Postfachschlüssel, um das Postfach selbst zu entschlüsseln, sodass Sie auf die Daten innerhalb des Postfachs zugreifen können.

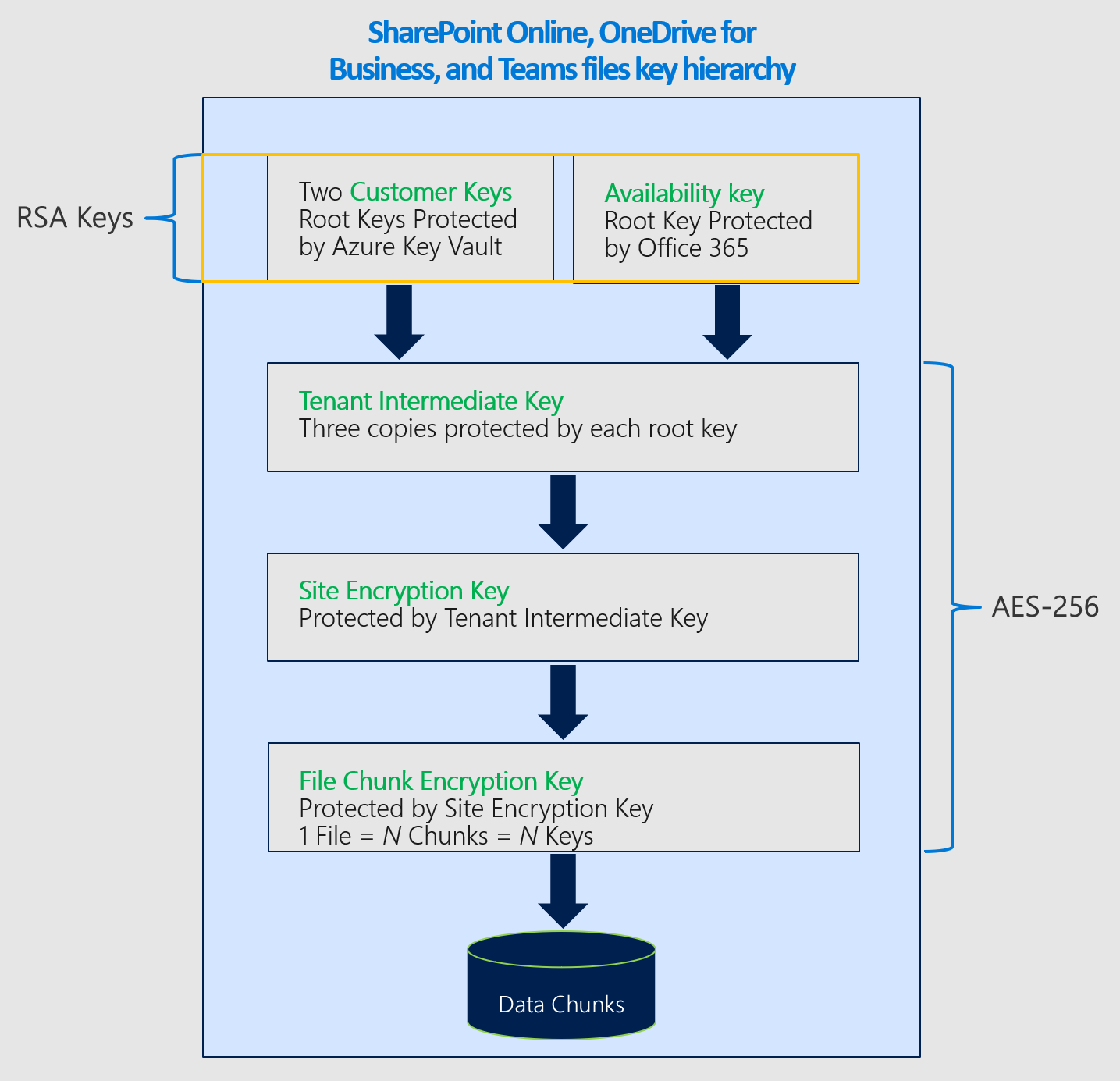

Verwenden des Verfügbarkeitsschlüssels in SharePoint-, OneDrive- und Teams-Dateien

Die SharePoint- und OneDrive-Architektur und -Implementierung für Kundenschlüssel und Verfügbarkeitsschlüssel unterscheiden sich von Exchange Online.

Wenn ein organization zu kundenseitig verwalteten Schlüsseln wechselt, erstellt Microsoft 365 einen organization spezifischen Zwischenschlüssel (TIK). Microsoft 365 verschlüsselt die TIK zweimal, einmal mit jedem der Kundenschlüssel, und speichert die beiden verschlüsselten Versionen der TIK. Es werden nur die verschlüsselten Versionen der TIK gespeichert, und eine TIK kann nur mit den Kundenschlüsseln entschlüsselt werden. Die TIK wird dann verwendet, um Standortschlüssel zu verschlüsseln, die dann zum Verschlüsseln von Blobschlüsseln (auch als Dateiblockschlüssel bezeichnet) verwendet werden. Abhängig von der Dateigröße kann der Dienst eine Datei in mehrere Dateiblöcke mit jeweils einem eindeutigen Schlüssel aufteilen. Die Blobs (Dateiblöcke) selbst werden mit den Blobschlüsseln verschlüsselt und im Microsoft Azure Blob Storage-Dienst gespeichert.

Microsoft 365 folgt diesem Prozess, um Kundendateien zu entschlüsseln und bereitzustellen, wenn Kunden den Dienst verwenden:

Entschlüsseln Sie die TIK mithilfe des Kundenschlüssels.

Verwenden Sie die entschlüsselte TIK, um einen Standortschlüssel zu entschlüsseln.

Verwenden Sie den entschlüsselten Standortschlüssel, um einen Blobschlüssel zu entschlüsseln.

Verwenden Sie den entschlüsselten Blobschlüssel, um das Blob zu entschlüsseln.

Microsoft 365 entschlüsselt eine TIK, indem zwei Entschlüsselungsanforderungen an Azure Key Vault mit einem geringfügigen Offset ausgegeben werden. Die erste, die fertig gestellt wird, führt das Ergebnis aus und bricht die andere Anforderung ab.

Falls Sie den Zugriff auf Ihre Schlüssel verlieren, verschlüsselt Microsoft 365 auch die TIK mit einem Verfügbarkeitsschlüssel und speichert diese Informationen zusammen mit den TIKs, die mit jedem Kundenschlüssel verschlüsselt sind. Die mit dem Verfügbarkeitsschlüssel verschlüsselte TIK wird nur verwendet, wenn Sie Microsoft aufrufen, um den Wiederherstellungspfad einzunehmen, wenn Sie böswillig oder versehentlich den Zugriff auf Ihre Schlüssel verlieren.

Aus Gründen der Verfügbarkeit und Skalierung werden entschlüsselte TIKs in einem zeitlich begrenzten Speichercache zwischengespeichert. Zwei Stunden bevor ein TIK-Cache abläuft, versucht Microsoft 365, jede TIK zu entschlüsseln. Durch das Entschlüsseln der TIKs wird die Lebensdauer des Caches verlängert. Wenn die TIK-Entschlüsselung für einen längeren Zeitraum fehlschlägt, generiert Microsoft 365 eine Warnung, um das Engineering vor dem Cacheablauf zu benachrichtigen. Microsoft 365 initiiert den Wiederherstellungsvorgang nur, wenn Sie aufrufen. Dies umfasst die Entschlüsselung der TIK mit dem Verfügbarkeitsschlüssel, der im Geheimspeicher von Microsoft gespeichert ist, und das Onboarding des Mandanten mithilfe der entschlüsselten TIK und einer neuen Gruppe von kundenseitig bereitgestellten Azure Key Vault-Schlüsseln.

Ab heute ist der Kundenschlüssel an der Ver- und Entschlüsselungskette von SharePoint-Dateidaten beteiligt, die im Azure-Blobspeicher gespeichert sind, aber nicht an SharePoint-Listenelementen oder Metadaten, die im SQL-Datenbank gespeichert sind. Microsoft 365 verwendet den Verfügbarkeitsschlüssel nicht für Exchange Online-, SharePoint-, OneDrive- und Teams-Dateien, außer dem beschriebenen Fall, der vom Kunden initiiert wird. Der menschliche Zugriff auf Kundendaten wird durch Kunden-Lockbox geschützt.

Trigger für Verfügbarkeitsschlüssel

Microsoft 365 löst den Verfügbarkeitsschlüssel nur unter bestimmten Umständen aus. Diese Umstände unterscheiden sich je nach Dienst.

Trigger für Exchange Online

Microsoft 365 liest den DEP, dem das Postfach zugewiesen ist, um den Standort der beiden Kundenschlüssel in Azure Key Vault zu bestimmen.

Microsoft 365 wählt zufällig einen der beiden Kundenschlüssel aus dem DEP aus und sendet eine Anforderung an Azure Key Vault, um den DEP-Schlüssel mithilfe des Kundenschlüssels zu entpacken.

Wenn die Anforderung zum Entpacken des DEP-Schlüssels mithilfe des Kundenschlüssels fehlschlägt, sendet Microsoft 365 eine zweite Anforderung an Azure Key Vault und weist dieses Mal an, den alternativen (zweiten) Kundenschlüssel zu verwenden.

Wenn bei der zweiten Anforderung zum Entpacken des DEP-Schlüssels mithilfe des Kundenschlüssels ein Fehler auftritt, untersucht Microsoft 365 die Ergebnisse beider Anforderungen.

Wenn die Prüfung feststellt, dass die Anforderungen nicht einen SystemFEHLER zurückgeben konnten:

Microsoft 365 löst den Verfügbarkeitsschlüssel aus, um den DEP-Schlüssel zu entschlüsseln.

Microsoft 365 verwendet dann den DEP-Schlüssel, um den Postfachschlüssel zu entschlüsseln und die Benutzeranforderung abzuschließen.

In diesem Fall kann Azure Key Vault entweder nicht reagieren oder aufgrund eines vorübergehenden FEHLERs nicht erreichbar sein.

Wenn die Prüfung feststellt, dass die Anforderungen access denied nicht zurückgegeben haben:

Diese Rückgabe bedeutet, dass absichtlich, versehentlich oder böswillig ausgeführt wurde, um die Kundenschlüssel nicht verfügbar zu machen (z. B. während des Datenbereinigungsprozesses im Rahmen des Verlassens des Diensts).

In diesem Fall gilt der Verfügbarkeitsschlüssel nur für Systemaktionen und nicht für Benutzeraktionen. Die Benutzeranforderung schlägt fehl, und der Benutzer erhält eine Fehlermeldung.

Wichtig

Der Microsoft 365-Dienstcode verfügt immer über ein gültiges Anmeldetoken für die Argumentation über Kundendaten, um mehrwertige Clouddienste bereitzustellen. Daher kann er bis zum Löschen des Verfügbarkeitsschlüssels als Fallback für Aktionen verwendet werden, die von Exchange Online initiiert oder in Exchange Online wie z. B. das Erstellen von Suchindex oder das Verschieben von Postfächern initiiert wurden. Dies gilt sowohl für vorübergehende FEHLER- als auch ACCESS DENIED-Anforderungen an Azure Key Vault.

Trigger für SharePoint-, OneDrive- und Teams-Dateien

Für SharePoint-, OneDrive- und Teams-Dateien wird der Verfügbarkeitsschlüssel NIE außerhalb der Wiederherstellungsfunktion verwendet, und Kunden müssen Microsoft explizit anweisen, die Verwendung des Verfügbarkeitsschlüssels während eines Wiederherstellungsszenarios zu initiieren.

Überwachungsprotokolle und der Verfügbarkeitsschlüssel

Automatisierte Systeme in Microsoft 365 verarbeiten alle Daten, während sie durch das System fließen, um Clouddienste bereitzustellen, z. B. Virenschutz, E-Discovery, Verhinderung von Datenverlust und Datenindizierung. Microsoft 365 generiert keine vom Kunden sichtbaren Protokolle für diese Aktivität. Darüber hinaus greifen Microsoft-Mitarbeiter nicht im Rahmen dieser normalen Systemvorgänge auf Ihre Daten zu.

Exchange Online Verfügbarkeitsschlüsselprotokollierung

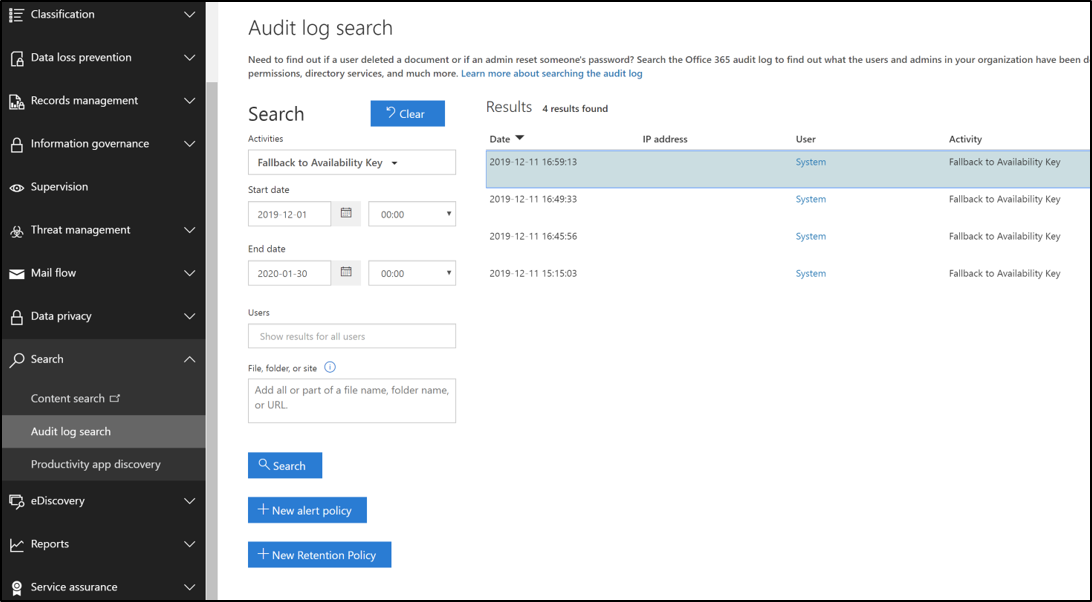

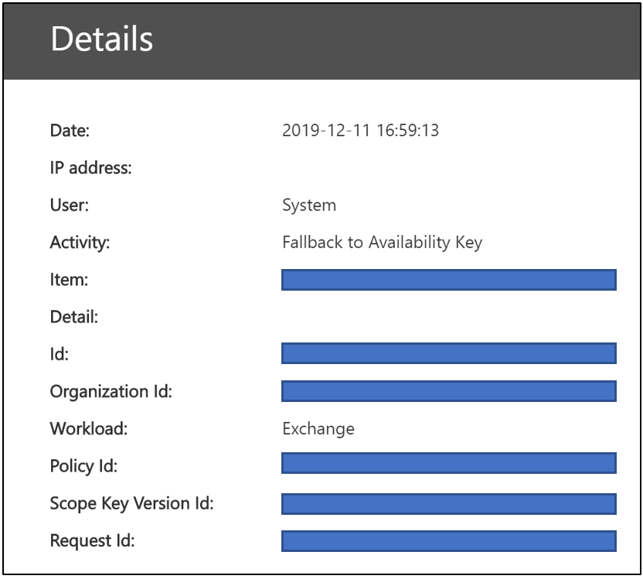

Wenn Exchange Online auf den Verfügbarkeitsschlüssel zugreift, um einen Dienst bereitzustellen, veröffentlicht Microsoft 365 vom Kunden sichtbare Protokolle, auf die über das Security and Compliance-Portal zugegriffen werden kann. Jedes Mal, wenn der Dienst den Verfügbarkeitsschlüssel verwendet, wird ein Überwachungsprotokolldatensatz für den Verfügbarkeitsschlüsselvorgang generiert. Ein neuer Datensatztyp namens "Customer Key Service Encryption" mit dem Aktivitätstyp "Fallback to Availability Key" ermöglicht Administratoren das Filtern der Suchergebnisse des einheitlichen Überwachungsprotokolls , um Verfügbarkeitsschlüsseldatensätze anzuzeigen.

Protokolldatensätze enthalten Attribute wie Datum, Uhrzeit, Aktivität, organization-ID und Datenverschlüsselungsrichtlinien-ID. Der Datensatz ist als Teil der einheitlichen Überwachungsprotokolle verfügbar und kann über die Registerkarte Search Microsoft Purview-Complianceportal Überwachungsprotokoll zugänglich sein.

Exchange Online Verfügbarkeitsschlüsseldatensätze verwenden das allgemeine Schema der Microsoft 365-Verwaltungsaktivität mit hinzugefügten benutzerdefinierten Parametern: Richtlinien-ID, Bereichsschlüsselversions-ID und Anforderungs-ID.

Protokollierung der Verfügbarkeitsschlüssel für SharePoint-, OneDrive- und Teams-Dateien

Die Verfügbarkeitsschlüsselprotokollierung ist für diese Dienste noch nicht verfügbar. Für SharePoint-, OneDrive- und Teams-Dateien aktiviert Microsoft den Verfügbarkeitsschlüssel nur dann für Wiederherstellungszwecke, wenn sie von Ihnen angewiesen werden. Daher kennen Sie bereits jedes Ereignis, in dem der Verfügbarkeitsschlüssel für diese Dienste verwendet wird.

Verfügbarkeitsschlüssel in der Kundenschlüsselhierarchie

Microsoft 365 verwendet den Verfügbarkeitsschlüssel, um die Ebene der Schlüssel zu umschließen, die niedriger in der Schlüsselhierarchie für die Verschlüsselung des Customer Key-Diensts eingerichtet wurde. Zwischen Diensten gibt es unterschiedliche Schlüsselhierarchien. Schlüsselalgorithmen unterscheiden sich auch zwischen Verfügbarkeitsschlüsseln und anderen Schlüsseln in der Hierarchie der einzelnen anwendbaren Dienste. Die von den verschiedenen Diensten verwendeten Verfügbarkeitsschlüsselalgorithmen sind wie folgt:

Die Exchange Online Verfügbarkeitsschlüssel verwenden AES-256.

Die Verfügbarkeitsschlüssel für SharePoint-, OneDrive- und Teams-Dateien verwenden RSA-2048.

Verschlüsselungsverfahren, die zum Verschlüsseln von Schlüsseln für Exchange Online verwendet werden

Verschlüsselungsverfahren, die zum Verschlüsseln von Schlüsseln für SharePoint verwendet werden

Verwandte Artikel

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für