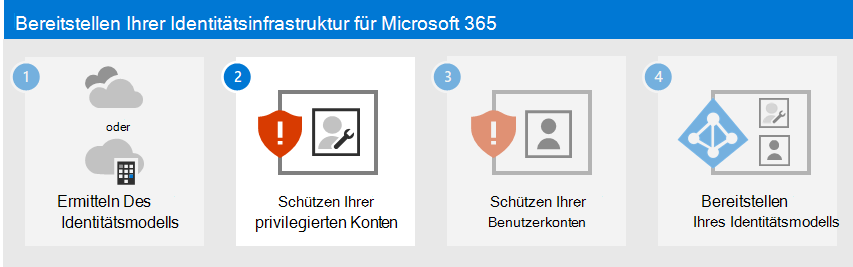

Schritt 1. Bestimmen Ihres Cloudidentitätsmodells

Sehen Sie sich alle unsere Small Business-Inhalte zu Small Business Help & Learning an.

Microsoft 365 verwendet Microsoft Entra ID, einen cloudbasierten Benutzeridentitäts- und Authentifizierungsdienst, der in Ihrem Microsoft 365-Abonnement enthalten ist, um Identitäten und die Authentifizierung für Microsoft 365 zu verwalten. Die ordnungsgemäße Konfiguration Ihrer Identitätsinfrastruktur ist entscheidend für die Verwaltung des Microsoft 365-Benutzerzugriffs und der Berechtigungen für Ihre organization.

Bevor Sie beginnen, schauen Sie sich dieses Video an, um eine Übersicht über die Identitätsmodelle und Authentifizierung für Microsoft 365 zu erhalten.

Ihre erste Planungsoption ist Ihr Cloudidentitätsmodell.

Microsoft-Cloudidentitätsmodelle

Um Benutzerkonten zu planen, müssen Sie zunächst die beiden Identitätsmodelle in Microsoft 365 verstehen. Sie können die Identitäten Ihrer Organisation nur in der Cloud verwalten, oder Sie können Ihre lokalen AD DS-Identitäten (Active Directory Domain Services) verwalten und diese zur Authentifizierung verwenden, wenn Benutzer auf Microsoft 365-Clouddienste zugreifen.

Nachfolgend finden Sie die beiden Identitätstypen sowie deren beste Anwendungsfälle und Vorteile.

| Attribut | Reine Cloudidentität | Hybrididentität |

|---|---|---|

| Definition | Das Benutzerkonto ist nur im Microsoft Entra Mandanten für Ihr Microsoft 365-Abonnement vorhanden. | Ein Benutzerkonto ist in AD DS vorhanden, und eine Kopie befindet sich auch im Microsoft Entra Mandanten für Ihr Microsoft 365-Abonnement. Das Benutzerkonto in Microsoft Entra-ID kann auch eine Hashversion des bereits gehashten AD DS-Benutzerkontokennworts enthalten. |

| Authentifizierung von Benutzeranmeldeinformationen durch Microsoft 365 | Der Microsoft Entra Mandant für Ihr Microsoft 365-Abonnement führt die Authentifizierung mit dem Cloudidentitätskonto aus. | Der Microsoft Entra Mandant für Ihr Microsoft 365-Abonnement übernimmt entweder den Authentifizierungsprozess oder leitet den Benutzer an einen anderen Identitätsanbieter um. |

| Ideal für | Organisationen, die keinen lokalen AD DS besitzen oder benötigen. | Organisationen, die AD DS oder einen anderen Identitätsanbieter verwenden. |

| Größter Vorteil | Einfach zu verwenden. Es sind keine zusätzlichen Verzeichnistools oder Server erforderlich. | Benutzer können dieselben Anmeldeinformationen verwenden, wenn sie auf lokale oder cloudbasierte Ressourcen zugreifen. |

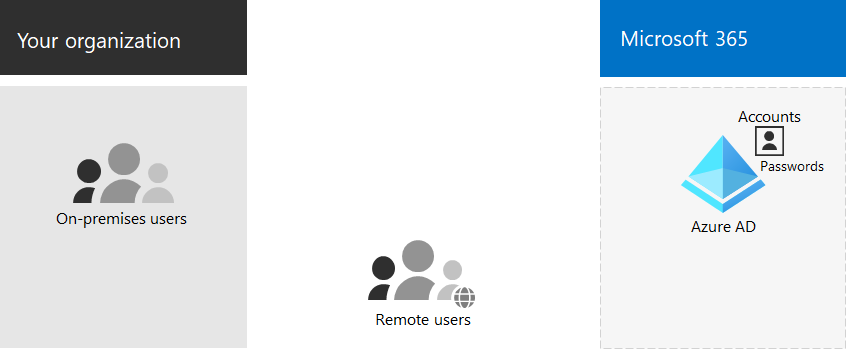

Reine Cloudidentität

Eine reine Cloudidentität verwendet Benutzerkonten, die nur in Microsoft Entra-ID vorhanden sind. Reine Cloudidentität wird in der Regel von kleinen Organisationen verwendet, die nicht über lokale Server verfügen oder AD DS nicht zum Verwalten lokaler Identitäten verwenden.

Hier sind die grundlegenden Komponenten der reinen Cloudidentität.

Sowohl lokale als auch Remotebenutzer (online) verwenden ihre Microsoft Entra Benutzerkonten und Kennwörter für den Zugriff auf Microsoft 365-Clouddienste. Microsoft Entra authentifiziert Benutzeranmeldeinformationen basierend auf den gespeicherten Benutzerkonten und Kennwörtern.

Verwaltung

Da Benutzerkonten nur in Microsoft Entra ID gespeichert werden, verwalten Sie Cloudidentitäten mit Tools wie dem Microsoft 365 Admin Center und Windows PowerShell.

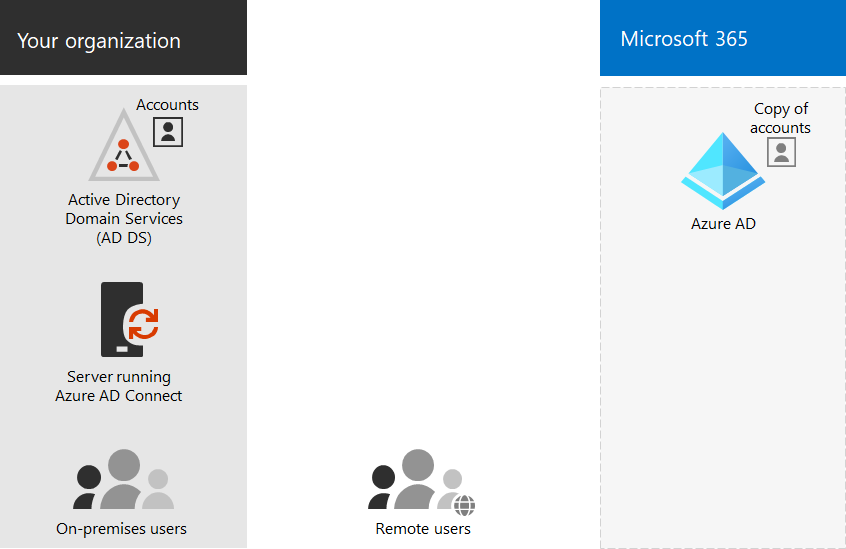

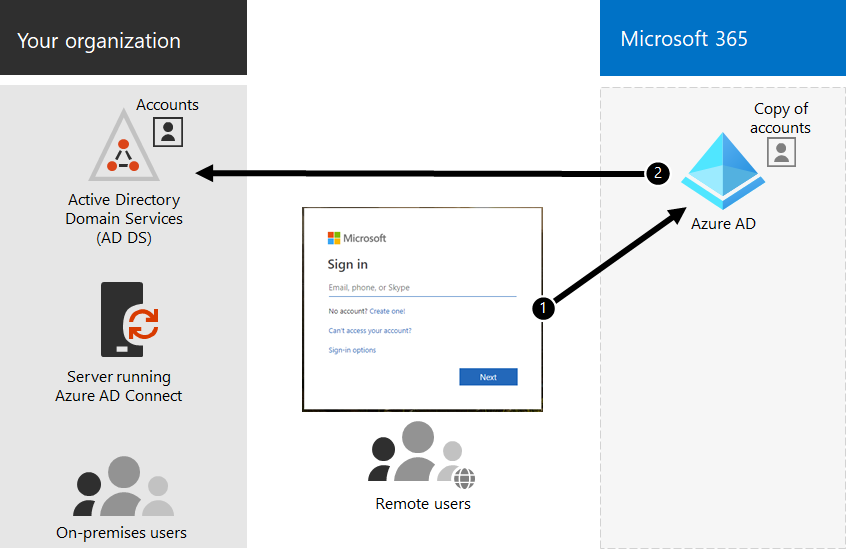

Hybrididentität

Die Hybrididentität verwendet Konten, die aus einem lokalen AD DS stammen und über eine Kopie im Microsoft Entra Mandanten eines Microsoft 365-Abonnements verfügen. Die meisten Änderungen, mit Ausnahme bestimmter Kontoattribute, fließen nur in eine Richtung. Änderungen, die Sie an AD DS-Benutzerkonten vornehmen, werden mit deren Kopie in Microsoft Entra-ID synchronisiert.

Microsoft Entra Connect stellt die laufende Kontosynchronisierung bereit. Sie wird auf einem lokalen Server ausgeführt, überprüft, ob Änderungen im AD DS vorgenommen wurden, und leitet diese Änderungen an Microsoft Entra ID weiter. Microsoft Entra Connect bietet die Möglichkeit, zu filtern, welche Konten synchronisiert werden und ob eine Hashversion von Benutzerkennwörtern synchronisiert werden soll, die als Kennworthashsynchronisierung (PhS) bezeichnet wird.

Wenn Sie die Hybrididentität implementieren, ist Ihr lokales AD DS die autorisierende Quelle für Kontoinformationen. Dies bedeutet, dass Sie Verwaltungsaufgaben hauptsächlich lokal ausführen, die dann mit Microsoft Entra ID synchronisiert werden.

Nachfolgend finden Sie die Komponenten der Hybrididentität.

Der Microsoft Entra Mandant verfügt über eine Kopie der AD DS-Konten. In dieser Konfiguration authentifizieren sich sowohl lokale als auch Remotebenutzer, die auf Microsoft 365-Clouddienste zugreifen, über Microsoft Entra-ID.

Hinweis

Sie müssen immer Microsoft Entra Connect verwenden, um Benutzerkonten für die Hybrididentität zu synchronisieren. Sie benötigen die synchronisierten Benutzerkonten in Microsoft Entra ID, um die Lizenzzuweisung und Gruppenverwaltung durchzuführen, Berechtigungen zu konfigurieren und andere administrative Aufgaben auszuführen, die Benutzerkonten betreffen.

Hybrididentitäts- und Verzeichnissynchronisierung für Microsoft 365

Abhängig von Ihren geschäftlichen Anforderungen und technischen Anforderungen ist das Hybrididentitätsmodell und die Verzeichnissynchronisierung die häufigste Wahl für Unternehmenskunden, die Microsoft 365 einführen. Mit der Verzeichnissynchronisierung können Sie Identitäten in Ihrem Active Directory Domain Services (AD DS) verwalten, und alle Updates für Benutzerkonten, Gruppen und Kontakte werden mit dem Microsoft Entra Mandanten Ihres Microsoft 365-Abonnements synchronisiert.

Hinweis

Wenn AD DS-Benutzerkonten zum ersten Mal synchronisiert werden, wird ihnen nicht automatisch eine Microsoft 365-Lizenz zugewiesen, und sie können nicht auf Microsoft 365-Dienste wie E-Mail zugreifen. Sie müssen ihnen zunächst einen Verwendungsort zuweisen. Weisen Sie diesen Benutzerkonten dann eine Lizenz zu, entweder einzeln oder dynamisch über die Gruppenmitgliedschaft.

Authentifizierung für Hybrididentität

Bei Verwendung des hybriden Identitätsmodells gibt es zwei Arten der Authentifizierung:

Verwaltete Authentifizierung

Microsoft Entra ID verarbeitet den Authentifizierungsprozess mithilfe einer lokal gespeicherten Hashversion des Kennworts oder sendet die Anmeldeinformationen an einen lokalen Software-Agent, um vom lokalen AD DS authentifiziert zu werden.

Verbundauthentifizierung

Microsoft Entra ID leitet den Clientcomputer, der die Authentifizierung anfordert, an einen anderen Identitätsanbieter um.

Verwaltete Authentifizierung

Es gibt zwei Arten der verwalteten Authentifizierung:

Kennworthashsynchronisierung (Password hash synchronization, PHS)

Microsoft Entra ID führt die Authentifizierung selbst aus.

Passthrough-Authentifizierung (PTA)

Microsoft Entra ID führt AD DS die Authentifizierung durch.

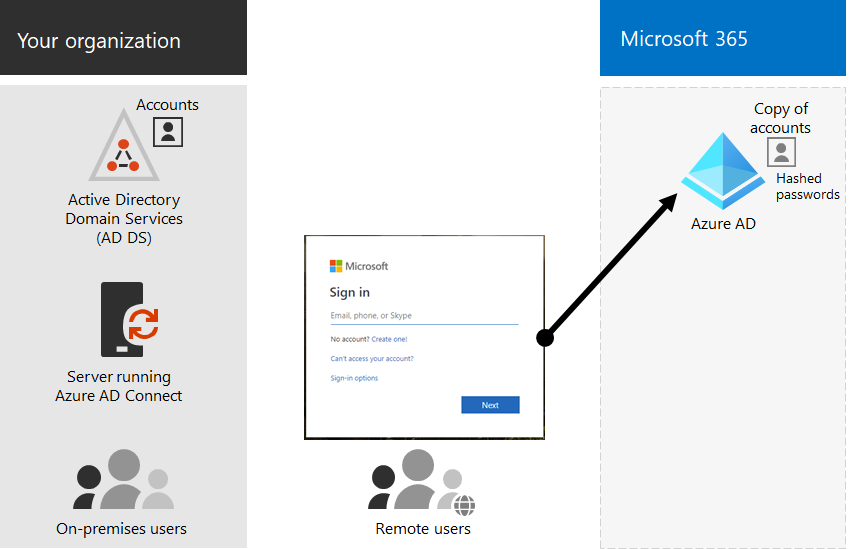

Kennworthashsynchronisierung (Password hash synchronization, PHS)

Mit PHS synchronisieren Sie Ihre AD DS-Benutzerkonten mit Microsoft 365 und verwalten Ihre Benutzer lokal. Hashes von Benutzerkennwörtern werden von Ihrem AD DS mit Microsoft Entra-ID synchronisiert, sodass die Benutzer lokal und in der Cloud über dasselbe Kennwort verfügen. Dies ist die einfachste Möglichkeit, die Authentifizierung für AD DS-Identitäten in Microsoft Entra-ID zu aktivieren.

Wenn Kennwörter lokal geändert oder zurückgesetzt werden, werden die neuen Kennworthashes mit Microsoft Entra ID synchronisiert, sodass Ihre Benutzer immer dasselbe Kennwort für Cloudressourcen und lokale Ressourcen verwenden können. Die Benutzerkennwörter werden niemals an Microsoft Entra ID gesendet oder in Microsoft Entra ID als Klartext gespeichert. Einige Premium-Features von Microsoft Entra ID, z. B. Identity Protection, erfordern PHS unabhängig davon, welche Authentifizierungsmethode ausgewählt ist.

Weitere Informationen finden Sie unter Auswählen der richtigen Authentifizierungsmethode .

Passthrough-Authentifizierung (PTA)

PTA bietet eine einfache Kennwortüberprüfung für Microsoft Entra-Authentifizierungsdienste mithilfe eines Software-Agents, der auf einem oder mehreren lokalen Servern ausgeführt wird, um die Benutzer direkt mit Ihrem AD DS zu überprüfen. Mit PTA synchronisieren Sie AD DS-Benutzerkonten mit Microsoft 365 und verwalten Ihre Benutzer lokal.

Mit PTA können sich Ihre Benutzer sowohl bei lokalen als auch bei Microsoft 365-Ressourcen und -Anwendungen mit ihrem lokalen Konto und Kennwort anmelden. Mit dieser Konfiguration werden Benutzerkennwörter direkt anhand Ihrer lokalen AD DS-Instanz überprüft, ohne Kennworthashes in Microsoft Entra-ID zu speichern.

PTA ist auch für Organisationen mit einer Sicherheitsanforderung vorgesehen, um sofort lokale Benutzerkontozustände, Kennwortrichtlinien und Anmeldezeiten zu erzwingen.

Weitere Informationen finden Sie unter Auswählen der richtigen Authentifizierungsmethode .

Verbundauthentifizierung

Die Verbundauthentifizierung ist in erster Linie für große Unternehmen mit komplexeren Authentifizierungsanforderungen vorgesehen. AD DS-Identitäten werden mit Microsoft 365 synchronisiert, und Benutzerkonten werden lokal verwaltet. Bei der Verbundauthentifizierung verfügen Benutzer lokal und in der Cloud über dasselbe Kennwort und müssen sich nicht erneut anmelden, um Microsoft 365 zu verwenden.

Die Verbundauthentifizierung kann zusätzliche Authentifizierungsanforderungen unterstützen, z. B. smartcardbasierte Authentifizierung oder mehrstufige Authentifizierung von Drittanbietern. Sie ist in der Regel erforderlich, wenn Organisationen über eine Authentifizierungsanforderung verfügen, die von Microsoft Entra ID nicht nativ unterstützt wird.

Weitere Informationen finden Sie unter Auswählen der richtigen Authentifizierungsmethode .

Bei Authentifizierungs- und Identitätsanbietern von Drittanbietern können lokale Verzeichnisobjekte mit Microsoft 365 und dem Zugriff auf Cloudressourcen synchronisiert werden, die in erster Linie von einem Identitätsanbieter eines Drittanbieters (IdP) verwaltet werden. Wenn Ihr organization eine Verbundlösung eines Drittanbieters verwendet, können Sie die Anmeldung mit dieser Lösung für Microsoft 365 konfigurieren, sofern die Verbundlösung des Drittanbieters mit Microsoft Entra ID kompatibel ist.

Weitere Informationen finden Sie in der Microsoft Entra-Verbundkompatibilitätsliste.

Verwaltung

Da die ursprünglichen und autoritativen Benutzerkonten im lokalen AD DS gespeichert sind, verwalten Sie Ihre Identitäten mit denselben Tools wie Ihre AD DS-Instanz.

Sie verwenden die Microsoft 365 Admin Center oder PowerShell für Microsoft 365 nicht, um synchronisierte Benutzerkonten in Microsoft Entra ID zu verwalten.

Nächster Schritt

Fahren Sie mit Schritt 2 fort, um Ihre globalen Administratorkonten zu schützen.