Hochverfügbarkeitsverbundauthentifizierung Phase 5: Konfigurieren der Verbundauthentifizierung für Microsoft 365

In dieser letzten Phase der Bereitstellung der Hochverfügbarkeitsverbundauthentifizierung für Microsoft 365 in Azure-Infrastrukturdiensten erhalten Und installieren Sie ein zertifikat, das von einer öffentlichen Zertifizierungsstelle ausgestellt wurde, Ihre Konfiguration überprüfen und dann Microsoft Entra Connect auf dem Verzeichnissynchronisierungsserver installieren und ausführen. Microsoft Entra Connect konfiguriert Ihr Microsoft 365-Abonnement und Ihre Active Directory-Verbunddienste (AD FS) und Webanwendungsproxyserver für die Verbundauthentifizierung.

Informationen zu allen Phasen finden Sie unter Bereitstellen von Hochverfügbarkeitsverbundauthentifizierung für Microsoft 365 in Azure .

Abrufen eines öffentlichen Zertifikats und Kopieren auf den Verzeichnissynchronisierungsserver

Rufen Sie ein digitales Zertifikat von einer öffentlichen Zertifizierungsstelle mit den folgenden Eigenschaften ab:

Ein X.509-Zertifikat, das zum Erstellen von SSL-Verbindungen geeignet ist.

Die erweiterte Eigenschaft „Alternativer Antragstellername (SAN)“ ist auf den FQDN des Verbunddiensts festgelegt (z. B. „fs.contoso.com“)

Das Zertifikat muss über den privaten Schlüssel verfügen und im PFX-Format gespeichert sein.

Außerdem müssen die Computer und Geräte Ihrer Organisation der öffentlichen Zertifizierungsstelle vertrauen, die das digitale Zertifikat ausstellt. Diese Vertrauensstellung wird eingerichtet, indem ein Stammzertifikat von der öffentlichen Zertifizierungsstelle im Speicher der vertrauenswürdigen Stammzertifizierungsstellen auf Ihren Computern und Geräten installiert wird. Computer, auf denen Microsoft Windows ausgeführt wird, verfügen in der Regel über eine Reihe dieser Arten von Zertifikaten, die von häufig verwendeten Zertifizierungsstellen installiert sind. Wenn das Stammzertifikat Ihrer öffentlichen Zertifizierungsstelle noch nicht installiert ist, müssen Sie es auf den Computern und Geräten Ihrer Organisation bereitstellen.

Weitere Informationen zu Zertifikatanforderungen für die Verbundauthentifizierung finden Sie unter Voraussetzungen für die Verbundinstallation und -konfiguration.

Wenn Sie das Zertifikat erhalten haben, kopieren Sie es in einen Ordner auf laufwerk C: des Verzeichnissynchronisierungsservers. Geben Sie der Datei beispielsweise den Namen SSL.pfx, und speichern Sie sie im Ordner C:\Certs auf dem Verzeichnissynchronisierungsserver.

Überprüfen Ihrer Konfiguration

Sie sollten jetzt bereit sein, Microsoft Entra Connect und die Verbundauthentifizierung für Microsoft 365 zu konfigurieren. Um sicherzustellen, dass Dies der Fall ist, finden Sie hier eine Checkliste:

Die öffentliche Domäne Ihrer Organisation wird Ihrem Microsoft 365-Abonnement hinzugefügt.

Die Microsoft 365-Benutzerkonten Ihrer Organisation sind für den öffentlichen Domänennamen Ihrer Organisation konfiguriert und können sich erfolgreich anmelden.

Sie haben einen FQDN des Verbunddiensts basierend auf Ihrem öffentlichen Domänennamen ermittelt.

Ein öffentlicher DNS-A-Eintrag für den FQDN des Verbunddiensts zeigt auf die öffentliche IP-Adresse des Azure-Lastenausgleichs mit Internetzugriff für die Webanwendungsproxy-Server.

Ein privater DNS-A-Eintrag für den FQDN Ihres Verbunddiensts zeigt auf die private IP-Adresse des internen Azure-Lastenausgleichs für die AD FS-Server.

Ein von einer öffentlichen Zertifizierungsstelle ausgestelltes digitales Zertifikat, das für SSL-Verbindungen geeignet ist, wobei das SAN auf Ihren Verbunddienst-FQDN festgelegt ist, ist eine PFX-Datei, die auf Ihrem Verzeichnissynchronisierungsserver gespeichert ist.

Das Stammzertifikat für die öffentliche Zertifizierungsstelle wird im Speicher der vertrauenswürdigen Stammzertifizierungsstellen auf Ihren Computern und Geräten installiert.

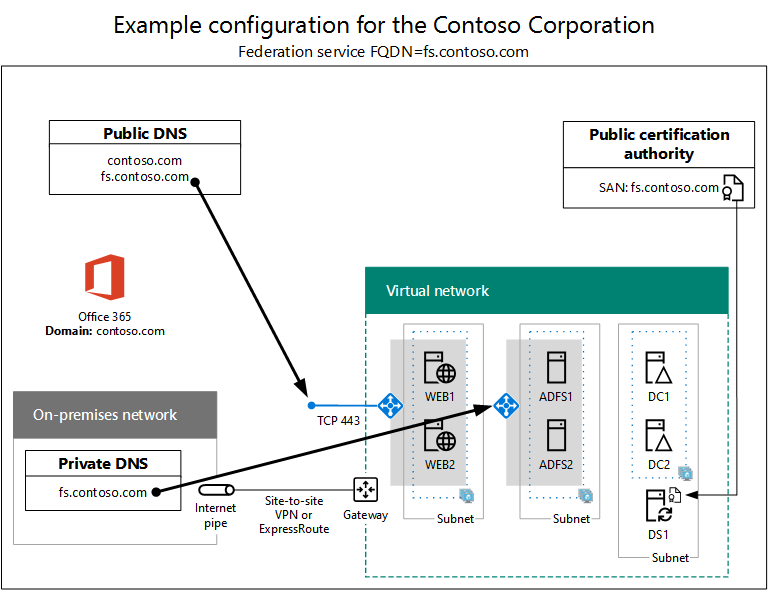

Hier sehen Sie ein Beispiel für die Contoso-Organisation:

Eine Beispielkonfiguration für die Verbundauthentifizierung mit Hochverfügbarkeit in Azure

Ausführen von Microsoft Entra Connect zum Konfigurieren der Verbundauthentifizierung

Das Microsoft Entra Connect-Tool konfiguriert die AD FS-Server, die Webanwendungsproxyserver und Microsoft 365 für die Verbundauthentifizierung mit den folgenden Schritten:

Erstellen Sie eine Remotedesktopverbindung mit Ihrem Verzeichnissynchronisierungsserver mit einem Domänenkonto, das über lokale Administratorrechte verfügt.

Öffnen Sie auf dem Desktop des Verzeichnissynchronisierungsservers Internet Explorer, und wechseln Sie zu https://aka.ms/Azure AD Connect.

Klicken Sie auf der Seite Microsoft Entra Connect auf Herunterladen und dann auf Ausführen.

Klicken Sie auf der Seite Willkommen bei Microsoft Entra Connect auf Ich stimme zu, und klicken Sie dann auf Weiter.

Klicken Sie auf der Seite Express-Einstellungen auf Anpassen.

Klicken Sie auf der Seite Erforderliche Komponenten installieren auf Installieren.

Klicken Sie auf der Seite Benutzeranmeldung auf Verbund mit AD FS, und klicken Sie dann auf Weiter.

Geben Sie auf der Seite Mit Microsoft Entra-ID verbinden den Namen und das Kennwort eines Microsoft Entra DC-Administratorkontos für Ihr Microsoft 365-Abonnement ein, und klicken Sie dann auf Weiter.

Stellen Sie auf der Seite Verzeichnisse verbinden sicher, dass Ihre lokale Active Directory Domain Services(AD DS)-Gesamtstruktur in Gesamtstruktur ausgewählt ist, geben Sie den Namen und das Kennwort eines Domänenadministratorkontos ein, klicken Sie auf Verzeichnis hinzufügen, und klicken Sie dann auf Weiter.

Klicken Sie auf der Microsoft Entra-Anmeldekonfigurationsseite auf Weiter.

Klicken Sie auf der Seite Filtern von Domänen und Organisationseinheiten auf Weiter.

Klicken Sie auf der Seite Eindeutige Identifizierung der Benutzer auf Weiter.

Klicken Sie auf der Seite Benutzer und Geräte filtern auf Weiter.

Klicken Sie auf der Seite Optionale Features auf Weiter.

Klicken Sei auf der Seite AD FS-Farm auf Neue AD FS-Farm konfigurieren.

Klicken Sie auf Durchsuchen, und geben Sie den Speicherort und Namen des SSL-Zertifikats von der öffentlichen Zertifizierungsstelle an.

Geben Sie nach Aufforderung das Kennwort des Zertifikats ein, und klicken Sie dann auf OK.

Überprüfen Sie, ob der Betreffname und der Verbunddienstname auf den FQDN des Verbunddiensts festgelegt sind, und klicken Sie dann auf Weiter.

Geben Sie auf der Seite AD FS-Server den Namen des ersten AD FS-Servers (Tabelle M - Element 4 - Spalte „Name des virtuellen Computers") ein, und klicken Sie dann auf Hinzufügen.

Geben Sie den Namen des zweiten AD FS-Servers ein (Tabelle M - Element 5 - Spalte „Name des virtuellen Computers"), klicken Sie auf Hinzufügen, und klicken Sie dann auf Weiter.

Geben Sie auf der Seite Webanwendungsproxy-Server den Namen des ersten Webanwendungsproxy-Servers (Tabelle M - Element 6 - Spalte „Name des virtuellen Computers") ein, und klicken Sie dann auf Hinzufügen.

Geben Sie den Namen des zweiten Webanwendungsproxy-Servers ein (Tabelle M - Element 7 - Spalte „Name des virtuellen Computers"), klicken Sie auf Hinzufügen, und klicken Sie dann auf Weiter.

Geben Sie auf der Seite Anmeldeinformationen des Domänenadministrators den Benutzernamen und das Kennwort für eines Domänenadministratorkontos ein, und klicken Sie dann auf Weiter.

Geben Sie auf der Seite AD FS-Dienstkonto den Benutzernamen und das Kennwort für eines Unternehmensadministratorkonto ein, und klicken Sie dann auf Weiter.

Wählen Sie auf der Seite Microsoft Entra-Domäne unter Domäne den DNS-Domänennamen Ihrer Organisation aus, und klicken Sie dann auf Weiter.

Klicken Sie auf der Seite Bereit zur Konfiguration auf Installieren.

Klicken Sie auf der Seite Installation ist abgeschlossen auf Überprüfen. Nun sollten zwei Meldungen angezeigt werden, aus denen hervorgeht, dass sowohl die Intranet- als auch die Internetkonfiguration erfolgreich überprüft wurde.

In der Intranetnachricht sollte die private IP-Adresse des internen Azure-Lastenausgleichs für Ihre AD FS-Server aufgeführt werden.

In der Internetnachricht sollte die öffentliche IP-Adresse des Azure-Lastenausgleichs mit Internetzugriff für Ihre Webanwendungsproxy-Server aufgeführt sein.

- Klicken Sie auf der Seite Installation ist abgeschlossen auf Beenden.

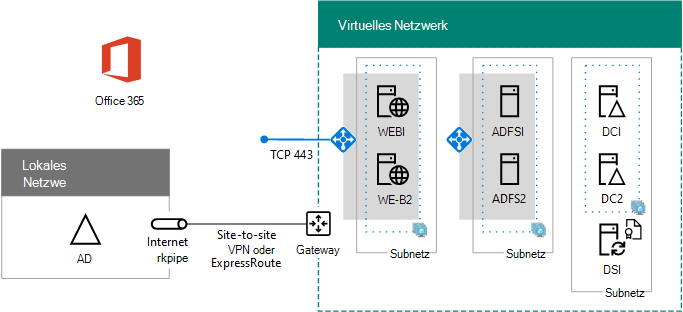

Hier sehen Sie die endgültige Konfiguration mit Platzhalternamen für die Server.

Phase 5: Die finale Konfiguration für die Verbundauthentifizierungsinfrastruktur mit hoher Verfügbarkeit in Azure

Ihre hoch verfügbare Verbundauthentifizierungsinfrastruktur für Microsoft 365 in Azure ist vollständig.

Siehe auch

Bereitstellen der Verbundauthentifizierung mit Hochverfügbarkeit für Microsoft 365 in Azure

Verbundidentität für Ihre Microsoft 365 Dev/Test-Umgebung

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für