Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Hinweis

Die in diesem Artikel beschriebenen Features befinden sich in der Vorschauphase, sind nicht für jeden verfügbar und können sich ändern.

Office-Dokumente können automatisch aktualisiert, aktualisiert oder ausgeführt werden, wenn sie aktive Inhalte enthalten. Beispiele für aktive Inhalte sind Makros, ActiveX-Steuerelemente und Office-Add-Ins. Aktive Inhalte können Benutzern leistungsstarke und nützliche Funktionen bieten, aber Angreifer können auch aktive Inhalte verwenden, um Schadsoftware zu liefern.

Administratoren können organization Richtlinien (Gruppenrichtlinien oder Cloudrichtlinien) erstellen, die die Verwendung aktiver Inhalte auf bestimmte Gruppen von Benutzern beschränken oder aktive Inhalte vollständig deaktivieren. Benutzer können ihre eigenen Sicherheits- und Datenschutzeinstellungen im Office Trust Center in ihren Office-Apps imTrust Center für Dateioptionen>> konfigurieren.

Wenn Benutzer Dokumente zuvor als vertrauenswürdige Dokumente identifizierten, ermöglichte ihre Auswahl die Ausführung von aktiven Inhalten, auch wenn ein Administrator Richtlinien konfiguriert hat, um aktive Inhalte in Office-Dokumenten zu blockieren. Jetzt haben von Administratoren festgelegte Richtlinien Vorrang vor der Benutzeridentifikation vertrauenswürdiger Dokumente. Diese Verhaltensänderung kann Probleme für Benutzer verursachen.

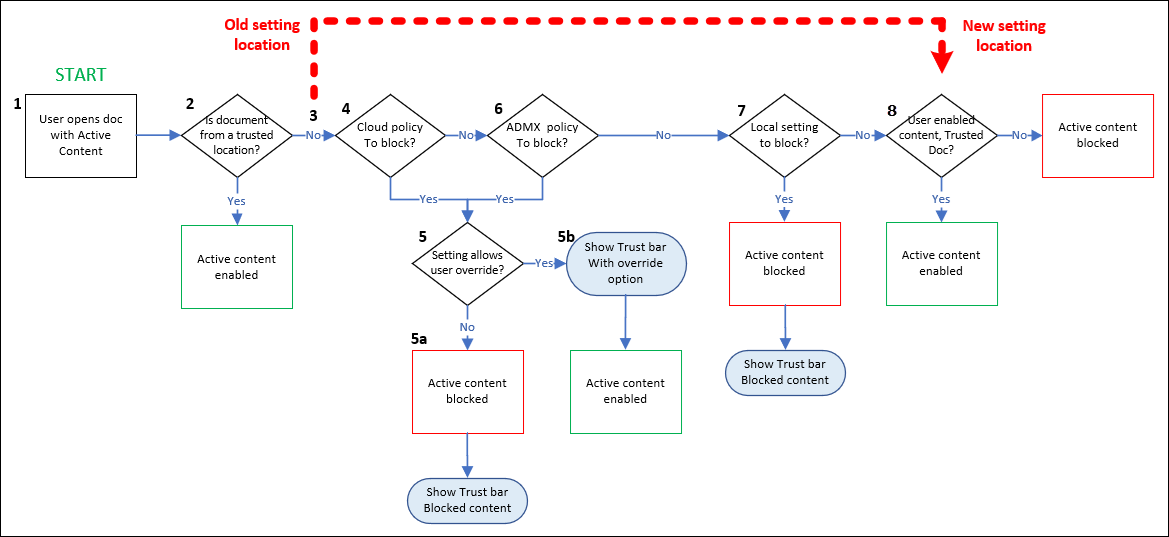

Die aktualisierte Trust Center-Logik wird im folgenden Diagramm beschrieben:

Ein Benutzer öffnet ein Office-Dokument, das aktive Inhalte enthält.

Wenn das Dokument von einem vertrauenswürdigen Speicherort stammt, wird das Dokument mit aktiviertem aktiven Inhalt geöffnet. Wenn das Dokument nicht von einem vertrauenswürdigen Speicherort stammt, wird die Auswertung fortgesetzt.

Hier wird das aktualisierte Verhalten wirksam:

Zuvor wäre die nächste ausgewertete Einstellung gewesen, wenn der Benutzer dieses Dokument als vertrauenswürdiges Dokument identifiziert hätte. Wenn sie dies getan haben, würde das Dokument mit aktiviertem aktiven Inhalt geöffnet.

Ob der Benutzer das Dokument als vertrauenswürdiges Dokument identifiziert hat, wird hier nicht berücksichtigt (jetzt in Schritt 8).

Die grundlegende Verhaltensänderung wird wie folgt beschrieben: Cloudrichtlinien (Schritt 4), Gruppenrichtlinien (Schritt 6) und lokale Einstellungen (Schritt 7) werden überprüft, bevor die Benutzerbezeichnung eines vertrauenswürdigen Dokuments überhaupt berücksichtigt wird. Wenn einer dieser Schritte den Zugriff auf den aktiven Inhalt blockiert und keiner der Schritte Benutzerüberschreibungen zulässt, ist die Benutzeridentifikation des Dokuments als vertrauenswürdiges Dokument irrelevant.

Cloudrichtlinien werden überprüft, um festzustellen, ob diese Art von aktiven Inhalten zulässig oder blockiert ist. Wenn der aktive Inhalt nicht blockiert wird, wird die Auswertung mit Schritt 6 fortgesetzt.

Wenn der aktive Inhalt durch eine Richtlinie blockiert wird, wird die Benutzeroberfläche in Schritt 5 beschrieben.

Das Öffnen des Dokuments wird mit einer Benachrichtigung in der Vertrauensleiste blockiert. Was als Nächstes geschieht, wird durch die Benutzerüberschreibungseinstellungen in der Richtlinie gesteuert: a. Benutzerüberschreibung nicht zulässig: Der Benutzer kann das Dokument nicht öffnen, und die Auswertung wird beendet. b. Benutzerüberschreibung zulässig: Der Benutzer kann auf den Link in der Vertrauensstellungsleiste klicken, um das Dokument mit aktiviertem aktiven Inhalt zu öffnen.

Gruppenrichtlinien werden überprüft, um festzustellen, ob diese Art von aktiven Inhalten zulässig oder blockiert ist. Wenn der aktive Inhalt nicht blockiert wird, wird die Auswertung mit Schritt 7 fortgesetzt.

Wenn der aktive Inhalt durch eine Richtlinie blockiert wird, wird die Benutzeroberfläche in Schritt 5 beschrieben.

Lokale Einstellungen werden überprüft, um festzustellen, ob diese Art von aktiven Inhalten zulässig oder blockiert ist. Wenn der aktive Inhalt blockiert wird, wird das Öffnen des Dokuments mit einer Benachrichtigung in der Vertrauensleiste blockiert. Wenn der aktive Inhalt nicht blockiert wird, wird die Auswertung fortgesetzt.

Wenn der Benutzer das Dokument zuvor als vertrauenswürdiges Dokument identifiziert hat, wird das Dokument mit aktiviertem aktiven Inhalt geöffnet. Andernfalls wird das Öffnen des Dokuments blockiert.

Was ist ein vertrauenswürdiges Dokument?

Vertrauenswürdige Dokumente sind Office-Dokumente, die ohne Sicherheitsaufforderungen für Makros, ActiveX-Steuerelemente und andere Arten von aktiven Inhalten im Dokument geöffnet werden. Geschützte Ansicht oder Application Guard wird nicht zum Öffnen des Dokuments verwendet. Wenn Benutzer ein vertrauenswürdiges Dokument öffnen und alle aktiven Inhalte aktiviert sind. Auch wenn das Dokument neue aktive Inhalte oder Aktualisierungen vorhandener aktiver Inhalte enthält, erhalten Benutzer beim nächsten Öffnen des Dokuments keine Sicherheitsaufforderungen.

Aufgrund dieses Verhaltens sollten Benutzer Dokumenten nur dann eindeutig vertrauen, wenn sie der Dokumentquelle vertrauen.

Wenn ein Administrator aktive Inhalte mithilfe einer Richtlinie blockiert oder Wenn Benutzer eine Trust Center-Einstellung festlegen, die aktive Inhalte blockiert, bleiben die aktiven Inhalte blockiert.

Weitere Informationen finden Sie in den folgenden Artikeln:

- Vertrauenswürdige Dokumente

- Hinzufügen, Entfernen oder Ändern eines vertrauenswürdigen Speicherorts

- Aktive Inhaltstypen in Ihren Dateien

Konfigurieren von Einstellungen für vertrauenswürdige Dokumente in Office-Richtlinien

Administratoren haben viele Möglichkeiten, Office in einem organization zu konfigurieren. Zum Beispiel:

- Office-Cloudrichtliniendienst: Richten Sie eine benutzerbasierte Richtlinie ein, die für einen Benutzer auf einem beliebigen Gerät gilt, das auf Dateien in Office-Apps mit dem Microsoft Entra-Konto zugreift. Weitere Informationen finden Sie in den Schritten zum Erstellen einer Office-Cloudrichtlinienkonfiguration im Office-Cloudrichtliniendienst.

-

Office-Richtlinien in Intune: Verwenden Sie den Intune-Einstellungskatalog oder administrative Vorlagen, um HKCU-Richtlinien auf Windows 10 PCs bereitzustellen: Im Intune Admin Center unterGerätekonfigurationsprofile>.

- Administrative Vorlagen: Sehen Sie sich die Anweisungen zur Verwendung Windows 10 Vorlagen zum Konfigurieren administrativer Vorlagen an.

- Einstellungskatalog (Vorschau): Weitere Informationen zur Verwendung des Einstellungskatalogs finden Sie in den Anweisungen.

- Gruppenrichtlinie: Verwenden Sie Ihre lokales Active Directory, um Gruppenrichtlinienobjekte (GPOs) für Benutzer und Computer bereitzustellen. Laden Sie zum Erstellen eines Gruppenrichtlinienobjekts für diese Einstellung die neuesten administrativen Vorlagendateien (ADMX/ADML) und das Office-Anpassungstool für Microsoft 365 Apps for Enterprise, Office 2019 und Office 2016 herunter.

Bekannte Probleme

- Wenn die Richtlinie VBA-Makrobenachrichtigungen (Access, PowerPoint, Visio, Word) oder Makrobenachrichtigungen (Excel) auf den Wert Alle außer digital signierten Makros deaktivieren festgelegt ist, wird die erwartete Vertrauensstellungsleiste nicht angezeigt, und Sicherheitsinformationen im Backstage enthalten keine Details zu blockierten Makros, obwohl die Einstellung wie erwartet funktioniert. Das Office-Team arbeitet daran, dieses Problem zu beheben.

Admin Optionen zum Einschränken aktiver Inhalte

Es gibt einen großen Unterschied in der Vertrauensebene zwischen intern erstellten Inhalten und Inhalten, die Benutzer aus dem Internet herunterladen. Erwägen Sie, aktive Inhalte in internen Dokumenten und global keine aktiven Inhalte in Dokumenten aus dem Internet zuzulassen.

Wenn Ihre Benutzer keine bestimmten Arten von aktiven Inhalten benötigen, besteht die sicherste Option darin, Richtlinien zu verwenden, um den Benutzerzugriff auf diese aktiven Inhalte zu deaktivieren und bei Bedarf Ausnahmen zuzulassen.

Die folgenden Richtlinien sind verfügbar:

- Deaktivieren Sie vertrauenswürdige Speicherorte: Ausnahmen für verfügbare Gruppen.

- Deaktivieren Sie vertrauenswürdige Dokumente: Ausnahmen für verfügbare Gruppen.

- Alle aktiven Inhalte deaktivieren: Ausnahmen für Einzelpersonen.

In den Tabellen in den folgenden Abschnitten werden die Einstellungen beschrieben, die den aktiven Inhalt steuern. Diese Richtlinien werden, wenn sie auf Benutzer angewendet werden, für vertrauenswürdige Dokumente erzwungen, und die vorherige Endbenutzererfahrung ist möglicherweise nicht die gleiche. Die Tabellen enthalten auch die einstellung empfohlene Sicherheitsbaseline und identifizieren andere Einstellungen, bei denen die Benutzeraufforderung zum Außerkraftsetzen verfügbar ist (sodass der Benutzer den aktiven Inhalt aktivieren kann).

HKEY_CURRENT_USER Einstellungen

| Kategorie | App | Richtlinienname | Sicherheitsbaseline Einstellung (empfohlen) |

Einstellung mit Benutzeraufforderung und außer Kraft setzen verfügbar? |

|---|---|---|---|---|

| Activex | Office | Initialisierung von ActiveX-Steuerelementen | 6 |

Ja für die folgenden Werte:

|

| Activex | Office | Active X One Off Forms zulassen |

|

Nein |

| Activex | Office | Check ActiveX objects | Keine Sicherheitsbaselineeinstellung. | Nein |

| Activex | Office | Alle ActiveX-Steuerelemente deaktivieren | Keine Sicherheitsbaselineeinstellung. |

Ja für die folgenden Werte:

|

| Activex | Office | Steuerelemente in Forms3 laden: | 1 |

Ja für die folgenden Werte:

|

| Add-Ins & Erweiterbarkeit | Excel PowerPoint Project Publisher Visio Word |

Deaktivieren der Benachrichtigung der Vertrauensstellungsleiste für nicht signierte Anwendungs-Add-Ins und Blockieren dieser Add-Ins | Enabled | Ja für den Wert Deaktiviert. |

| Add-Ins & Erweiterbarkeit | Excel PowerPoint Project Publisher Visio Word |

Erfordern, dass Anwendungs-Add-Ins vom vertrauenswürdigen Herausgeber signiert sind | Enabled | Nein |

| Add-Ins & Erweiterbarkeit | Excel | Warnung "AutoRepublish" nicht anzeigen | Disabled | Nein |

| Add-Ins & Erweiterbarkeit | Excel | Benachrichtigungseinstellungen der WEBSERVICE-Funktion | Alle mit Benachrichtigung deaktivieren |

Ja für die folgenden Werte:

|

| Add-Ins & Erweiterbarkeit | Office | Deaktivieren des Abrufs veröffentlichter Links durch den Office-Client in SharePoint Server | Disabled | Nein |

| Add-Ins & Erweiterbarkeit | Office | Benutzeroberflächenerweiterung von Dokumenten und Vorlagen deaktivieren | In Word nicht zulassen = True In Project nicht zulassen = False In Excel nicht zulassen = True In Visio nicht zulassen= False In PowerPoint nicht zulassen = True In Access nicht zulassen = True In Outlook nicht zulassen = True In Publisher nicht zulassen = True In InfoPath nicht zulassen = True |

Nein |

| Add-Ins & Erweiterbarkeit | Outlook | Eingabeaufforderung für Outlook-Objektmodell beim Zugriff auf ein Adressbuch konfigurieren | Automatische Ablehnung |

Ja für die folgenden Werte:

|

| Add-Ins & Erweiterbarkeit | Outlook | Eingabeaufforderung zum Konfigurieren des Outlook-Objektmodells beim Zugriff auf die Formula-Eigenschaft eines UserProperty-Objekts | Automatische Ablehnung |

Ja für die folgenden Werte:

|

| Add-Ins & Erweiterbarkeit | Outlook | Eingabeaufforderung für Outlook-Objektmodell beim Ausführen von 'Speichern unter' konfigurieren | Automatische Ablehnung |

Ja für die folgenden Werte:

|

| Add-Ins & Erweiterbarkeit | Outlook | Eingabeaufforderung für Outlook-Objektmodell beim Lesen von Adressinformationen konfigurieren | Automatische Ablehnung |

Ja für die folgenden Werte:

|

| Add-Ins & Erweiterbarkeit | Outlook | Eingabeaufforderung für Outlook-Objektmodell beim Antworten auf Besprechungs- und Aufgabenanfragen | Automatische Ablehnung |

Ja für die folgenden Werte:

|

| Add-Ins & Erweiterbarkeit | Outlook | Eingabeaufforderung für Outlook-Objektmodell beim Senden von E-Mail konfigurieren | Automatische Ablehnung |

Ja für die folgenden Werte:

|

| Add-Ins & Erweiterbarkeit | Outlook | Festlegen der Ausführungsaufforderung für benutzerdefinierte Aktionen des Outlook-Objektmodells | Automatische Ablehnung |

Ja für die folgenden Werte:

|

| Add-Ins & Erweiterbarkeit | PowerPoint | Programme ausführen | deaktivieren (keine Programme ausführen) | Ja für den Wert Aktivieren (Benutzer vor der Ausführung auffordern) |

| Add-Ins & Erweiterbarkeit | Word Excel |

Deaktivieren der Verwendung von Manifesten durch Smart Document | Enabled | Nein |

| DDE | Excel | Starten eines DDE-Servers (Dynamic Data Exchange) in Excel nicht zulassen | Enabled | Ja für den Wert Nicht konfiguriert. |

| DDE | Excel | DDE-Serversuche (Dynamic Data Exchange) in Excel nicht zulassen | Enabled |

Ja für die folgenden Werte:

|

| DDE | Word | Dynamischer Datenaustausch | Disabled | Nein |

| Jscript & VBScript | Outlook | Skripts in einmaligen Outlook-Formularen zulassen | Disabled | Nein |

| Jscript & VBScript | Outlook | Ausführen von Outlook-Objektmodellskripts für öffentliche Ordner nicht zulassen | Enabled | Nein |

| Jscript & VBScript | Outlook | Ausführen von Outlook-Objektmodellskripts für freigegebene Ordner nicht zulassen | Enabled | Nein |

| Makros | Excel | Makrobenachrichtigungen | Alle außer digital signierten Makros deaktivieren |

Ja für die folgenden Werte:

|

| Makros | Access PowerPoint Project Publisher Visio Word |

VBA-Makrobenachrichtigungseinstellungen |

Alle außer digital signierten Makros deaktivieren und Makros müssen von einem vertrauenswürdigen Herausgeber signiert werden |

Ja für die folgenden Werte:

|

| Makros | Access Excel PowerPoint Visio Word |

Blockieren der Ausführung von Makros in Office-Dateien aus dem Internet | Enabled |

Ja für die folgenden Werte:

|

| Makros | Excel | Überprüfen verschlüsselter Makros in Excel Open XML-Arbeitsmappen | Überprüfen verschlüsselter Makros (Standard) | Nein |

| Makros | Office | Zulassen, dass VBA Typelib-Verweise nach Pfad aus nicht vertrauenswürdigen Intranetspeicherorten lädt | Disabled | Nein |

| Makros | Office | Automatisierungssicherheit |

|

Nein |

| Makros | Office | Deaktivieren anderer Sicherheitsüberprüfungen für VBA-Bibliotheksverweise, die möglicherweise auf unsichere Speicherorte auf dem lokalen Computer verweisen | Disabled | Nein |

| Makros | Office | Scanbereich der Makrolaufzeit | Für alle Dokumente aktivieren | Nein |

| Makros | Office | Nur VBA-Makros vertrauen, die V3-Signaturen verwenden | Keine Sicherheitsbaselineeinstellung. | Nein |

| Makros | Outlook | Outlook-Sicherheitsmodus | Verwenden von Outlook-Sicherheits-Gruppenrichtlinie | Erforderlich, um alle Outlook-GPO-Einstellungen zu aktivieren. Wird als Abhängigkeit erwähnt (diese Richtlinie blockiert aktive Inhalte nicht selbst). |

| Makros | Outlook | Sicherheitseinstellung für Makros | Warnung für signiert, deaktiviert unsigned |

Ja für die folgenden Werte:

|

| Makros | PowerPoint | Überprüfen verschlüsselter Makros in PowerPoint Open XML-Präsentationen | Überprüfen verschlüsselter Makros (Standard) | Nein |

| Makros | Publisher | Publisher Automation-Sicherheitsstufe |

|

Nein |

| Makros | Word | Scannen verschlüsselter Makros in Word Open XML-Dokumenten | Überprüfen verschlüsselter Makros (Standard) | Nein |

HKEY_LOCAL_MACHINE Einstellungen

| Kategorie | App | Richtlinienname | Sicherheitsbaseline Einstellung (empfohlen) |

Einstellung mit Benutzeraufforderung und außer Kraft setzen verfügbar? |

|---|---|---|---|---|

| Activex | Office | ActiveX-Installation einschränken | excel.exe = True exprwd.exe = True groove.exe = True msaccess.exe = True mse7.exe = True mspub.exe = True onent.exe = True outlook.exe = True powerpnt.exe = True pptview.exe = True spDesign.exe = True visio.exe = True winproj.exe = True winword.exe = True |

Nein |

| Add-Ins & Erweiterbarkeit | Office | Add-On-Verwaltung | excel.exe = True exprwd.exe = True groove.exe = True msaccess.exe = True mse7.exe = True mspub.exe = True onent.exe = True outlook.exe = True powerpnt.exe = True pptview.exe = True spDesign.exe = True visio.exe = True winproj.exe = True winword.exe = True |

Nein |

| Add-Ins & Erweiterbarkeit | Office | Flashaktivierung in Office-Dokumenten blockieren | Eine Liste der COM-Killbits zum Blockieren der gesamten Aktivierung für Flash bei Microsoft 365-Apps finden Sie im Microsoft Security Guide ADMX/ADML-Dateien. Die ADMX/ADML-Dateien für Unternehmenssicherheitsbaselines sind im Security Compliance Toolkit verfügbar. | Nein |

| Jscript & VBScript | Office | Einschränken der Legacy-JScript-Ausführung für Office |

Aktiviert: Zugriff: 69632 Excel: 69632 OneNote: 69632 Outlook: 69632 PowerPoint: 69632 Projekt: 69632 Herausgeber: 69632 Visio: 69632 Word: 69632 |

Nein |

| Jscript & VBScript | Office | Sicherheitseinschränkungen für Skriptfenster | excel.exe = True exprwd.exe = True groove.exe = True msaccess.exe = True mse7.exe = True mspub.exe = True onent.exe = True outlook.exe = True powerpnt.exe = True pptview.exe = True spDesign.exe = True visio.exe = True winproj.exe = True winword.exe = True |

Nein |