Konfigurieren erweiterter Features in Defender für Endpunkt

Gilt für:

Möchten Sie Defender für Endpunkt erfahren? Registrieren Sie sich für eine kostenlose Testversion

Abhängig von den von Ihnen verwendeten Microsoft-Sicherheitsprodukten stehen Ihnen möglicherweise einige erweiterte Features zur Integration von Defender für Endpunkt zur Verfügung.

Aktivieren erweiterter Features

Melden Sie sich bei Microsoft Defender XDR mit einem Konto an, für das der Sicherheitsadministrator oder globaler Administrator Rolle zugewiesen ist.

Wählen Sie im Navigationsbereich Einstellungen>Endpunkte>Erweiterte Features aus.

Wählen Sie das erweiterte Feature aus, das Sie konfigurieren möchten, und schalten Sie die Einstellung zwischen Ein und Aus um.

Wählen Sie Voreinstellungen speichern aus.

Verwenden Sie die folgenden erweiterten Features, um besser vor potenziell schädlichen Dateien zu schützen und bei Sicherheitsuntersuchungen bessere Einblicke zu erhalten.

Live-Antwort

Aktivieren Sie dieses Feature, damit Benutzer mit den entsprechenden Berechtigungen eine Liveantwortsitzung auf Geräten starten können.

Weitere Informationen zu Rollenzuweisungen finden Sie unter Create und Verwalten von Rollen.

Liveantwort für Server

Aktivieren Sie dieses Feature, damit Benutzer mit den entsprechenden Berechtigungen eine Liveantwortsitzung auf Servern starten können.

Weitere Informationen zu Rollenzuweisungen finden Sie unter Create und Verwalten von Rollen.

Ausführung eines Liveantwortskripts ohne Vorzeichen

Wenn Sie dieses Feature aktivieren, können Sie nicht signierte Skripts in einer Liveantwortsitzung ausführen.

Einschränken der Korrelation auf innerhalb bereichsbezogener Gerätegruppen

Diese Konfiguration kann für Szenarien verwendet werden, in denen lokale SOC-Vorgänge Warnungskorrelationen nur auf Gerätegruppen beschränken möchten, auf die sie zugreifen können. Durch Aktivieren dieser Einstellung wird ein Incident, der aus Warnungen besteht, dass geräteübergreifende Gruppen nicht mehr als einzelner Incident betrachtet werden. Der lokale SOC kann dann Maßnahmen für den Vorfall ergreifen, da er Zugriff auf eine der beteiligten Gerätegruppen hat. Im globalen SOC werden jedoch mehrere unterschiedliche Incidents nach Gerätegruppe anstelle eines Incidents angezeigt. Es wird nicht empfohlen, diese Einstellung zu aktivieren, es sei denn, dies überwiegt die Vorteile der Incidentkorrelation in der gesamten organization.

Hinweis

Das Ändern dieser Einstellung wirkt sich nur auf zukünftige Warnungskorrelationen aus.

Die Erstellung von Gerätegruppen wird in Defender für Endpunkt Plan 1 und Plan 2 unterstützt.

Aktivieren von EDR im Blockmodus

Endpoint Detection and Response (EDR) im Blockmodus bietet Schutz vor schädlichen Artefakten, auch wenn Microsoft Defender Antivirus im passiven Modus ausgeführt wird. Wenn diese Option aktiviert ist, blockiert EDR im Blockmodus schädliche Artefakte oder Verhaltensweisen, die auf einem Gerät erkannt werden. EDR im Blockmodus arbeitet im Hintergrund, um böswillige Artefakte zu beheben, die nach einer Sicherheitsverletzung erkannt werden.

Automatisches Auflösen von behobenen Warnungen

Für Mandanten, die auf oder nach Windows 10, Version 1809 erstellt wurden, ist die automatisierte Untersuchungs- und Wartungsfunktion standardmäßig so konfiguriert, dass Warnungen aufgelöst werden, bei denen das automatisierte Analyseergebnis status "Keine Bedrohungen gefunden" oder "Behoben" lautet. Wenn Warnungen nicht automatisch aufgelöst werden sollen, müssen Sie das Feature manuell deaktivieren.

Tipp

Für Mandanten, die vor dieser Version erstellt wurden, müssen Sie dieses Feature manuell auf der Seite Erweiterte Features aktivieren.

Hinweis

- Das Ergebnis der Aktion zum automatischen Auflösen kann die Berechnung der Geräterisikostufe beeinflussen, die auf den aktiven Warnungen basiert, die auf einem Gerät gefunden werden.

- Wenn ein Security Operations Analyst den status einer Warnung manuell auf "In Bearbeitung" oder "Gelöst" festlegt, überschreibt die Funktion für die automatische Auflösung diese nicht.

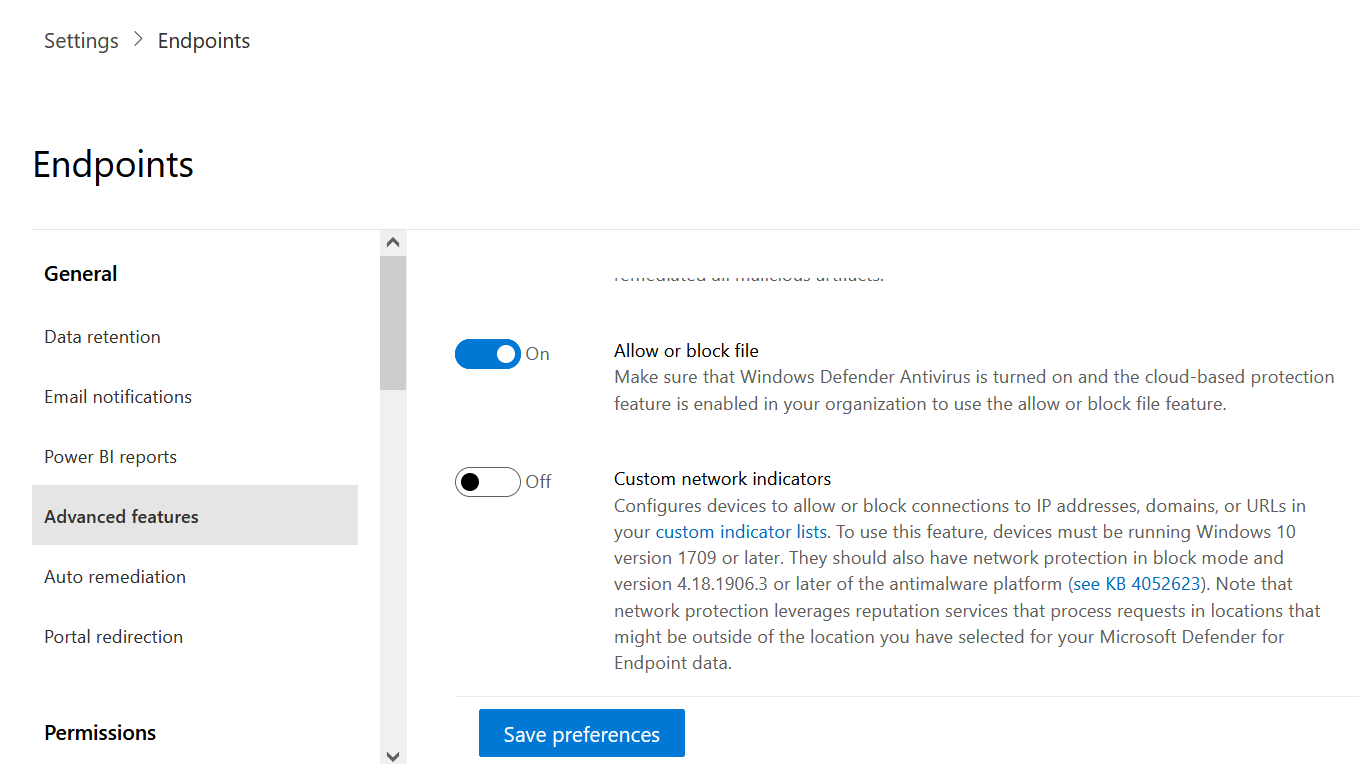

Datei zulassen oder blockieren

Die Blockierung ist nur verfügbar, wenn Ihr organization die folgenden Anforderungen erfüllt:

- Verwendet Microsoft Defender Antivirus als aktive Antischadsoftwarelösung und

- Das Feature für den cloudbasierten Schutz ist aktiviert.

Mit diesem Feature können Sie potenziell schädliche Dateien in Ihrem Netzwerk blockieren. Das Blockieren einer Datei verhindert, dass sie auf Geräten in Ihrem organization gelesen, geschrieben oder ausgeführt wird.

So aktivieren Sie Dateien zulassen oder blockieren :

Wählen Sie im Navigationsbereich Einstellungen>Endpunkte>Allgemein>Erweiterte Features>Zulassen oder Blockieren von Dateien aus.

Schalten Sie die Einstellung zwischen Ein und Aus um.

Wählen Sie unten auf der Seite Einstellungen speichern aus.

Nachdem Sie dieses Feature aktiviert haben, können Sie Dateien über die Registerkarte Indikator hinzufügen auf der Profilseite einer Datei blockieren.

Ausblenden potenzieller doppelter Gerätedatensätze

Indem Sie dieses Feature aktivieren, können Sie sicherstellen, dass Die genauesten Informationen zu Ihren Geräten angezeigt werden, indem Sie potenzielle doppelte Gerätedatensätze ausblenden. Es gibt verschiedene Gründe, warum doppelte Gerätedatensätze auftreten können, z. B. die Geräteermittlungsfunktion in Microsoft Defender for Endpoint kann Ihr Netzwerk scannen und ein Gerät ermitteln, das bereits integriert oder kürzlich offboardet wurde.

Dieses Feature identifiziert potenzielle doppelte Geräte basierend auf ihrem Hostnamen und der Zuletzt gesehenen Zeit. Die doppelten Geräte werden in mehreren Funktionen im Portal ausgeblendet, z. B. dem Gerätebestand, Microsoft Defender Vulnerability Management Seiten und öffentlichen APIs für Computerdaten, sodass der genaueste Gerätedatensatz angezeigt wird. Die Duplikate sind jedoch weiterhin auf den Seiten globale Suche, erweiterte Suche, Warnungen und Incidents sichtbar.

Diese Einstellung ist standardmäßig aktiviert und wird mandantenweit angewendet. Wenn Sie potenzielle doppelte Gerätedatensätze nicht ausblenden möchten, müssen Sie das Feature manuell deaktivieren.

Benutzerdefinierte Netzwerkindikatoren

Wenn Sie dieses Feature aktivieren, können Sie Indikatoren für IP-Adressen, Domänen oder URLs erstellen, die basierend auf Ihrer benutzerdefinierten Indikatorliste bestimmen, ob sie zugelassen oder blockiert werden.

Um dieses Feature verwenden zu können, müssen Geräte Windows 10 Version 1709 oder höher oder Windows 11 ausgeführt werden. Sie sollten auch über Netzwerkschutz im Blockmodus und Version 4.18.1906.3 oder höher der Antischadsoftwareplattform verfügen, siehe KB-4052623.

Weitere Informationen finden Sie unter Verwalten von Indikatoren.

Hinweis

Netzwerkschutz nutzt Reputationsdienste, die Anforderungen an Speicherorten verarbeiten, die sich außerhalb des Speicherorts befinden, den Sie für Ihre Defender für Endpunkt-Daten ausgewählt haben.

Manipulationsschutz

Bei einigen Arten von Cyberangriffen versuchen bösartig handelnde Akteure, Sicherheitsfeatures wie den Antivirenschutz auf Ihren Computern zu deaktivieren. Bösgläubige Akteure möchten Ihre Sicherheitsfeatures deaktivieren, um leichteren Zugriff auf Ihre Daten zu erhalten, Schadsoftware zu installieren oder Ihre Daten, Identitäten und Geräte anderweitig auszunutzen. Der Manipulationsschutz sperrt im Wesentlichen Microsoft Defender Antivirus und verhindert, dass Ihre Sicherheitseinstellungen über Apps und Methoden geändert werden.

Weitere Informationen, einschließlich der Konfiguration des Manipulationsschutzes, finden Sie unter Schützen von Sicherheitseinstellungen mit Manipulationsschutz.

Anzeigen von Benutzerdetails

Aktivieren Sie dieses Feature, damit Sie in Microsoft Entra ID gespeicherte Benutzerdetails sehen können. Details umfassen das Bild, den Namen, den Titel und die Abteilungsinformationen eines Benutzers bei der Untersuchung von Benutzerkontoentitäten. Informationen zu Benutzerkonten finden Sie in den folgenden Ansichten:

- Warnungswarteschlange

- Seite "Gerätedetails"

Weitere Informationen finden Sie unter Untersuchen eines Benutzerkontos.

Skype for Business Integration

Wenn Sie die Skype for Business-Integration aktivieren, haben Sie die Möglichkeit, mit Benutzern über Skype for Business, E-Mail oder Telefon zu kommunizieren. Diese Aktivierung kann praktisch sein, wenn Sie mit dem Benutzer kommunizieren und Risiken minimieren müssen.

Hinweis

Wenn ein Gerät vom Netzwerk isoliert wird, gibt es ein Popupfenster, in dem Sie die Outlook- und Skype-Kommunikation aktivieren können, die die Kommunikation mit dem Benutzer ermöglicht, während er vom Netzwerk getrennt ist. Diese Einstellung gilt für die Skype- und Outlook-Kommunikation, wenn sich Geräte im Isolationsmodus befinden.

Office 365 Threat Intelligence-Verbindung

Wichtig

Diese Einstellung wurde verwendet, wenn Microsoft Defender for Office 365 und Microsoft Defender for Endpoint zuvor in verschiedenen Portalen waren. Nach der Konvergenz von Sicherheitsfunktionen in einem einheitlichen Portal, das jetzt als Microsoft Defender XDR bezeichnet wird, sind diese Einstellungen irrelevant und verfügen nicht über funktionen. Sie können die status des Steuerelements ignorieren, bis es aus dem Portal entfernt wird.

Dieses Feature ist nur verfügbar, wenn Sie über ein aktives Abonnement für Office 365 E5 oder das Threat Intelligence-Add-On verfügen. Weitere Informationen finden Sie auf der Produktseite Office 365 E5.

Mit diesem Feature können Sie Daten aus Microsoft Defender for Office 365 in Microsoft Defender XDR integrieren, um eine umfassende Sicherheitsuntersuchung für Office 365 Postfächer und Windows-Geräte durchzuführen.

Hinweis

Sie benötigen die entsprechende Lizenz, um dieses Feature zu aktivieren.

Um kontextbezogene Geräteintegration in Office 365 Threat Intelligence zu erhalten, müssen Sie die Defender für Endpunkt-Einstellungen im Security & Compliance-Dashboard aktivieren. Weitere Informationen finden Sie unter Untersuchung und Reaktion auf Bedrohungen.

Benachrichtigungen bei Endpunktangriffen

Mit Benachrichtigungen über Endpunktangriffe kann Microsoft aktiv nach kritischen Bedrohungen suchen, die basierend auf der Dringlichkeit und den Auswirkungen auf Ihre Endpunktdaten priorisiert werden.

Erfahren Sie mehr über Microsoft Defender Experts für eine proaktive Suche im gesamten Bereich der Microsoft Defender XDR, einschließlich Bedrohungen, die E-Mail, Zusammenarbeit, Identität, Cloudanwendungen und Endpunkte umfassen.

Microsoft Defender for Cloud Apps

Wenn Sie diese Einstellung aktivieren, leitet Defender für Endpunkt Signale an Microsoft Defender for Cloud Apps weiter, um einen tieferen Einblick in die Nutzung von Cloudanwendungen zu erhalten. Weitergeleitete Daten werden am selben Speicherort wie Ihre Defender for Cloud Apps-Daten gespeichert und verarbeitet.

Hinweis

Dieses Feature ist mit einer E5-Lizenz für Enterprise Mobility + Security auf Geräten verfügbar, auf denen Windows 10, Version 1709 (BS-Build 16299.1085 mit KB4493441), Windows 10, Version 1803 (BS-Build 17134.704 mit KB4493464), Windows 10, Version 1809 (BS-Build 17763.379 mit KB4489899), höhere Windows 10 Versionen oder Windows 11.

Aktivieren der Microsoft Defender for Endpoint-Integration über das Microsoft Defender for Identity-Portal

Um kontextbezogene Geräteintegration in Microsoft Defender for Identity zu erhalten, müssen Sie das Feature auch im Microsoft Defender for Identity-Portal aktivieren.

Melden Sie sich beim Microsoft Defender for Identity-Portal mit der Rolle "Globaler Administrator" oder "Sicherheitsadministrator" an.

Wählen Sie Create Ihre instance aus.

Schalten Sie die Einstellung Integration auf Ein um, und wählen Sie Speichern aus.

Nachdem Sie die Integrationsschritte auf beiden Portalen abgeschlossen haben, werden relevante Warnungen auf der Seite mit den Gerätedetails oder auf der Seite mit den Benutzerdetails angezeigt.

Webinhaltsfilterung

Blockieren Sie den Zugriff auf Websites, die unerwünschte Inhalte enthalten, und verfolgen Sie Webaktivitäten domänenübergreifend nach. Um die Webinhaltskategorien anzugeben, die Sie blockieren möchten, erstellen Sie eine Richtlinie zum Filtern von Webinhalten. Stellen Sie sicher, dass Sie über Netzwerkschutz im Blockmodus verfügen, wenn Sie die Microsoft Defender for Endpoint Sicherheitsbaseline bereitstellen.

Freigeben von Endpunktwarnungen für Microsoft Purview-Complianceportal

Leitet Endpunktsicherheitswarnungen und deren status an Microsoft Purview-Complianceportal weiter, sodass Sie Insider-Risikomanagementrichtlinien mit Warnungen verbessern und interne Risiken beseitigen können, bevor sie Schaden verursachen. Weitergeleitete Daten werden am selben Speicherort wie Ihre Office 365 Daten verarbeitet und gespeichert.

Nach dem Konfigurieren der Indikatoren für Sicherheitsrichtlinienverletzungen in den Einstellungen für das Insider-Risikomanagement werden Defender für Endpunkt-Warnungen für das Insider-Risikomanagement für die entsprechenden Benutzer freigegeben.

Authentifizierte Telemetrie

Sie können authentifizierte Telemetrie aktivieren, um zu verhindern, dass Telemetriedaten in Ihre Dashboard spooft werden.

Microsoft Intune Verbindung

Defender für Endpunkt kann in Microsoft Intune integriert werden, um den risikobasierten bedingten Zugriff auf Geräte zu ermöglichen. Wenn Sie dieses Feature aktivieren, können Sie Defender für Endpunkt-Geräteinformationen für Intune freigeben und so die Richtlinienerzwingung verbessern.

Wichtig

Sie müssen die Integration sowohl für Intune als auch für Defender für Endpunkt aktivieren, um dieses Feature verwenden zu können. Weitere Informationen zu bestimmten Schritten finden Sie unter Konfigurieren des bedingten Zugriffs in Defender für Endpunkt.

Dieses Feature ist nur verfügbar, wenn die folgenden Voraussetzungen erfüllt sind:

- Ein lizenzierter Mandant für Enterprise Mobility + Security E3 und Windows E5 (oder Microsoft 365 Enterprise E5)

- Eine aktive Microsoft Intune Umgebung, in der Intune verwaltete Windows-Geräte eingebunden Microsoft Entra.

Richtlinie für bedingten Zugriff

Wenn Sie Intune Integration aktivieren, erstellen Intune automatisch eine klassische Richtlinie für bedingten Zugriff (Ca). Diese klassische Zertifizierungsstellenrichtlinie ist eine Voraussetzung für die Einrichtung von status Berichten für Intune. Sie sollte nicht gelöscht werden.

Hinweis

Die von Intune erstellte klassische Zertifizierungsstellenrichtlinie unterscheidet sich von modernen Richtlinien für bedingten Zugriff, die zum Konfigurieren von Endpunkten verwendet werden.

Geräteermittlung

Hilft Ihnen, nicht verwaltete Geräte zu finden, die mit Ihrem Unternehmensnetzwerk verbunden sind, ohne dass zusätzliche Appliances oder umständliche Prozessänderungen erforderlich sind. Mithilfe von integrierten Geräten können Sie nicht verwaltete Geräte in Ihrem Netzwerk finden und Sicherheitsrisiken und Risiken bewerten. Weitere Informationen finden Sie unter Geräteermittlung.

Hinweis

Sie können immer Filter anwenden, um nicht verwaltete Geräte aus der Geräteübersichtsliste auszuschließen. Sie können auch die Spalte "Onboardingstatus" für API-Abfragen verwenden, um nicht verwaltete Geräte herauszufiltern.

Vorschaufeatures

Erfahren Sie mehr über neue Features in der Vorschauversion von Defender für Endpunkt. Testen Sie bevorstehende Features, indem Sie die Vorschau aktivieren.

Sie haben Zugriff auf bevorstehende Features, zu denen Sie Feedback geben können, um die Gesamterfahrung zu verbessern, bevor Features allgemein verfügbar sind.

In Quarantäne befindliche Dateien herunterladen

Sichern Sie unter Quarantäne gestellte Dateien an einem sicheren und konformen Speicherort, damit sie direkt aus der Quarantäne heruntergeladen werden können. Die Schaltfläche Datei herunterladen ist immer auf der Dateiseite verfügbar. Diese Einstellung ist standardmäßig aktiviert. Weitere Informationen zu Anforderungen

Optimierte Konnektivität während des Onboardings von Geräten (Vorschau)

Mit dieser Einstellung wird das Standard-Onboardingpaket für anwendbare Betriebssysteme auf "optimiert" festgelegt.

Sie haben weiterhin die Möglichkeit, das Standard-Onboarding-Paket auf der Onboardingseite zu verwenden, aber Sie müssen es in der Dropdownliste explizit auswählen.

Verwandte Themen

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für