Verwalten von Ausschlüssen für Microsoft Defender for Endpoint und Microsoft Defender Antivirus

Gilt für:

- Microsoft Defender Antivirus

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

Plattformen

- Windows

Hinweis

Als Microsoft MVP hat Fabian Bader zu diesem Artikel beigetragen und materielles Feedback zu diesem Artikel gegeben.

Microsoft Defender for Endpoint umfasst eine Vielzahl von Funktionen zum Verhindern, Erkennen, Untersuchen und Reagieren auf erweiterte Cyberbedrohungen. Zu diesen Funktionen gehört der Schutz der nächsten Generation (einschließlich Microsoft Defender Antivirus). Wie bei jeder Endpoint Protection- oder Antivirenlösung können Dateien, Ordner oder Prozesse, die eigentlich keine Bedrohung darstellen, von Defender für Endpunkt oder Microsoft Defender Antivirus als bösartig erkannt werden. Diese Entitäten können blockiert oder in Quarantäne geschickt werden, obwohl sie eigentlich keine Bedrohung darstellen.

Sie können bestimmte Maßnahmen ergreifen, um zu verhindern, dass falsch positive Ergebnisse und ähnliche Probleme auftreten. Diese setzen sich wie folgt zusammen:

- Übermitteln einer Datei an Microsoft zur Analyse

- Unterdrücken einer Warnung

- Hinzufügen eines Ausschlusses oder Indikators

In diesem Artikel wird erläutert, wie diese Aktionen funktionieren, und es werden die verschiedenen Arten von Ausschlüssen beschrieben, die für Defender für Endpunkt und Microsoft Defender Antivirus definiert werden können.

Achtung

Durch das Definieren von Ausschlüssen wird der Schutz von Defender für Endpunkt und Microsoft Defender Antivirus verringert. Verwenden Sie Ausschlüsse als letztes Mittel, und stellen Sie sicher, dass Sie nur die erforderlichen Ausschlüsse definieren. Überprüfen Sie ihre Ausschlüsse in regelmäßigen Abständen, und entfernen Sie die nicht mehr benötigten Ausschlüsse. Weitere Informationen finden Sie unter Wichtige Punkte zu Ausschlüssen und häufige Fehler, die Sie vermeiden können.

Übermittlungen, Unterdrückungen und Ausschlüsse

Wenn Sie es mit falsch positiven Ergebnissen oder bekannten Entitäten zu tun haben, die Warnungen generieren, müssen Sie nicht unbedingt einen Ausschluss hinzufügen. Manchmal reicht das Klassifizieren und Unterdrücken einer Warnung aus. Es wird empfohlen, auch falsch positive Ergebnisse (und falsch negative Ergebnisse) zur Analyse an Microsoft zu übermitteln. In der folgenden Tabelle werden einige Szenarien und die Schritte beschrieben, die in Bezug auf Dateiübermittlungen, Warnungsunterdrückungen und Ausschlüsse ausgeführt werden müssen.

| Szenario | Zu berücksichtigende Schritte |

|---|---|

| Falsch positiv: Eine Entität, z. B. eine Datei oder ein Prozess, wurde erkannt und als böswillig identifiziert, obwohl die Entität keine Bedrohung darstellt. | 1. Überprüfen und klassifizieren Sie Warnungen , die als Ergebnis der erkannten Entität generiert wurden. 2. Unterdrücken einer Warnung für eine bekannte Entität. 3. Überprüfen Sie die Korrekturaktionen , die für die erkannte Entität durchgeführt wurden. 4. Übermitteln Sie das falsch positive Ergebnis zur Analyse an Microsoft . 5. Definieren Sie einen Ausschluss für die Entität (nur bei Bedarf). |

| Leistungsprobleme , z. B. eines der folgenden Probleme: – Ein System weist eine hohe CPU-Auslastung oder andere Leistungsprobleme auf. – Ein System hat Speicherverluste. – Eine App wird auf Geräten langsam geladen. – Eine App öffnet eine Datei nur langsam auf Geräten. |

1. Sammeln Sie Diagnosedaten für Microsoft Defender Antivirus. 2. Wenn Sie eine nicht von Microsoft stammende Antivirenlösung verwenden, wenden Sie sich an den Anbieter, um alle erforderlichen Ausschlüsse zu erhalten. 3. Analysieren Sie das Microsoft Protection-Protokoll , um die geschätzten Auswirkungen auf die Leistung anzuzeigen. 4. Definieren Sie einen Ausschluss für Microsoft Defender Antivirus (falls erforderlich). 5. Create einen Indikator für Defender für Endpunkt (nur bei Bedarf). |

| Kompatibilitätsprobleme mit Nicht-Microsoft-Antivirenprodukten. Beispiel: Defender für Endpunkt basiert auf Security Intelligence-Updates für Geräte, unabhängig davon, ob sie Microsoft Defender Antivirus oder eine Nicht-Microsoft-Antivirenlösung ausführen. |

1. Wenn Sie ein nicht von Microsoft stammendes Antivirenprodukt als primäre Antiviren-/Antischadsoftwarelösung verwenden, legen Sie Microsoft Defender Antivirus auf den passiven Modus fest. 2. Wenn Sie von einer nicht von Microsoft stammenden Antiviren-/Antischadsoftwarelösung zu Defender für Endpunkt wechseln, finden Sie weitere Informationen unter Wechseln zu Defender für Endpunkt. Diese Anleitung enthält: - Ausschlüsse, die Sie möglicherweise für die Nicht-Microsoft-Antiviren-/Antischadsoftware-Lösung definieren müssen; - Ausschlüsse, die Sie möglicherweise für Microsoft Defender Antivirus definieren müssen; und - Informationen zur Problembehandlung (nur für den Fall, dass während der Migration ein Fehler auftritt). |

Wichtig

Ein "Zulassen"-Indikator ist die stärkste Art von Ausschluss, die Sie in Defender für Endpunkt definieren können. Stellen Sie sicher, dass Sie Indikatoren sparsam verwenden (nur bei Bedarf), und überprüfen Sie alle Ausschlüsse regelmäßig.

Übermitteln von Dateien zur Analyse

Wenn Sie über eine Datei verfügen, von der Sie glauben, dass sie fälschlicherweise als Schadsoftware erkannt wurde (falsch positiv), oder eine Datei, von der Sie vermuten, dass es sich um Schadsoftware handelt, obwohl sie nicht erkannt wurde (falsch negativ), können Sie die Datei zur Analyse an Microsoft übermitteln. Ihre Übermittlung wird sofort gescannt und dann von Microsoft-Sicherheitsanalysten überprüft. Sie können die status Ihrer Übermittlung auf der Seite mit dem Übermittlungsverlauf überprüfen.

Das Übermitteln von Dateien zur Analyse trägt dazu bei, falsch positive und falsch negative Ergebnisse für alle Kunden zu reduzieren. Weitere Informationen finden Sie in den folgenden Artikeln:

- Übermitteln von Dateien zur Analyse (für alle Kunden verfügbar)

- Übermitteln von Dateien über das neue Portal für einheitliche Übermittlungen in Defender für Endpunkt (verfügbar für Kunden mit Defender für Endpunkt Plan 2 oder Microsoft Defender XDR)

Unterdrücken von Warnungen

Wenn Sie im Microsoft Defender-Portal Warnungen für Tools oder Prozesse erhalten, von denen Sie wissen, dass sie keine Bedrohung darstellen, können Sie diese Warnungen unterdrücken. Um eine Warnung zu unterdrücken, erstellen Sie eine Unterdrückungsregel und geben an, welche Aktionen für diese für andere, identische Warnungen ausgeführt werden sollen. Sie können Unterdrückungsregeln für eine bestimmte Warnung auf einem einzelnen Gerät oder für alle Warnungen erstellen, die in Ihrem organization denselben Titel haben.

Weitere Informationen finden Sie in den folgenden Artikeln:

- Unterdrücken von Warnungen

- Einführung in die neue Benutzeroberfläche zur Unterdrückung von Warnungen (für Defender für Endpunkt)

Ausschlüsse und Indikatoren

Manchmal wird der Begriff Ausschlüsse für Ausnahmen verwendet, die für Defender für Endpunkt und Microsoft Defender Antivirus gelten. Eine genauere Möglichkeit, diese Ausnahmen zu beschreiben, ist wie folgt:

- Indikatoren für Defender für Endpunkt; (die in Defender für Endpunkt und Microsoft Defender Antivirus gelten); und

- Ausschlüsse für Microsoft Defender Antivirus.

In der folgenden Tabelle sind Ausschlusstypen zusammengefasst, die für Defender für Endpunkt und Microsoft Defender Antivirus definiert werden können.

Tipp

- Defender für Endpunkt Plan 1 ist als eigenständiger Plan verfügbar und in Microsoft 365 E3 enthalten.

- Defender für Endpunkt Plan 2 ist als eigenständiger Plan verfügbar und in Microsoft 365 E5 enthalten.

- Wenn Sie über Microsoft 365 E3 oder E5 verfügen, stellen Sie sicher, dass Sie Ihre Defender für Endpunkt-Funktionen einrichten.

| Produkt/Dienstleistung | Ausschlusstypen |

|---|---|

| Microsoft Defender Antivirus Defender für Endpunkt Plan 1 oder Plan 2 |

- Automatische Ausschlüsse (für aktive Rollen auf Windows Server 2016 und höher) - Integrierte Ausschlüsse (für Betriebssystemdateien in Windows) - Benutzerdefinierte Ausschlüsse, z. B. prozessbasierte Ausschlüsse, ordnerspeicherortbasierte Ausschlüsse, Dateierweiterungsausschlüsse oder kontextbezogene Datei- und Ordnerausschlüsse - Benutzerdefinierte Wartungsaktionen basierend auf dem Bedrohungsschweregrad oder für bestimmte Bedrohungen Die eigenständigen Versionen von Defender für Endpunkt Plan 1 und Plan 2 enthalten keine Serverlizenzen. Zum Onboarding von Servern benötigen Sie eine weitere Lizenz, z. B. Microsoft Defender for Endpoint für Server oder Microsoft Defender für Server Plan 1 oder 2. Weitere Informationen finden Sie unter Integrieren von Windows Server in Defender für Endpunkt. Wenn Sie ein kleines oder mittleres Unternehmen sind, das Microsoft Defender for Business verwendet, können Sie Microsoft Defender for Business-Server erhalten. |

| Defender für Endpunkt Plan 1 oder Plan 2 | - Indikatoren für Dateien, Zertifikate oder IP-Adressen, URLs/Domänen - Ausschlüsse zur Verringerung der Angriffsfläche - Kontrollierte Ordnerzugriffsausschlüsse |

| Defender für Endpunkt Plan 2 | Automatisierungsordnerausschlüsse (für automatisierte Untersuchung und Korrektur) |

In den folgenden Abschnitten werden diese Ausschlüsse ausführlicher beschrieben:

- Microsoft Defender Antivirus-Ausschlüsse

- Defender für Endpunkt-Indikatoren

- Ausschlüsse zur Verringerung der Angriffsfläche

- Kontrollierte Ordnerzugriffsausschlüsse

- Automatisierungsordnerausschlüsse (für automatisierte Untersuchung und Korrektur)

Microsoft Defender Antivirus-Ausschlüsse

Microsoft Defender Antivirusausschlüsse können für Antivirenscans und/oder den Echtzeitschutz gelten. Zu diesen Ausschlüssen gehören:

- Automatische Ausschlüsse (für Serverrollen auf Windows Server 2016 und höher)

- Integrierte Ausschlüsse (für Betriebssystemdateien in allen Versionen von Windows)

- Benutzerdefinierte Ausschlüsse (für Dateien und Ordner, die Sie angeben, falls erforderlich)

- Benutzerdefinierte Wartungsaktionen (um zu bestimmen, was mit erkannten Bedrohungen geschieht)

Automatische Ausschlüsse

Automatische Ausschlüsse (auch als automatische Serverrollenausschlüsse bezeichnet) umfassen Ausschlüsse für Serverrollen und Features in Windows Server. Diese Ausschlüsse werden nicht durch Echtzeitschutz überprüft, sondern unterliegen dennoch schnellen, vollständigen oder bedarfsgesteuerten Antivirenscans.

Dazu gehören:

- Dateireplikationsdienst (File Replication Service, FRS)

- Hyper-V

- SYSVOL

- Active Directory

- DNS-Server

- Druckserver

- Webserver

- Windows Server Update Services

- ... und mehr.

Hinweis

Automatische Ausschlüsse für Serverrollen werden auf Windows Server 2012 R2 nicht unterstützt. Für Server, auf denen Windows Server 2012 R2 ausgeführt wird und die Active Directory Domain Services (AD DS)-Serverrolle installiert ist, müssen Ausschlüsse für Domänencontroller manuell angegeben werden. Weitere Informationen finden Sie unter Active Directory-Ausschlüsse.

Weitere Informationen finden Sie unter Automatische Serverrollenausschlüsse.

Integrierte Ausschlüsse

Integrierte Ausschlüsse umfassen bestimmte Betriebssystemdateien, die von Microsoft Defender Antivirus auf allen Versionen von Windows (einschließlich Windows 10, Windows 11 und Windows Server) ausgeschlossen werden.

Dazu gehören:

%windir%\SoftwareDistribution\Datastore\*\Datastore.edb%allusersprofile%\NTUser.pol- Windows Update Dateien

- Windows-Sicherheit Dateien

- ... und vieles mehr.

Die Liste der integrierten Ausschlüsse in Windows wird auf dem neuesten Stand gehalten, wenn sich die Bedrohungslandschaft ändert. Weitere Informationen zu diesen Ausschlüssen finden Sie unter Microsoft Defender Antivirusausschlüsse unter Windows Server: Integrierte Ausschlüsse.

Benutzerdefinierte Ausschlüsse

Benutzerdefinierte Ausschlüsse schließen Dateien und Ordner ein, die Sie angeben. Ausschlüsse für Dateien, Ordner und Prozesse werden durch geplante Überprüfungen, bedarfsgesteuerte Überprüfungen und Echtzeitschutz übersprungen. Ausschlüsse für vom Prozess geöffnete Dateien werden nicht durch Echtzeitschutz überprüft, unterliegen aber dennoch schnellen, vollständigen oder bedarfsgesteuerten Antivirenscans.

Benutzerdefinierte Wartungsaktionen

Wenn Microsoft Defender Antivirus beim Ausführen einer Überprüfung eine potenzielle Bedrohung erkennt, versucht es, die erkannte Bedrohung zu beheben oder zu entfernen. Sie können benutzerdefinierte Wartungsaktionen definieren, um zu konfigurieren, wie Microsoft Defender Antivirus bestimmte Bedrohungen behandeln soll, ob vor der Behebung ein Wiederherstellungspunkt erstellt werden soll und wann Bedrohungen entfernt werden sollen. Konfigurieren Sie Wartungsaktionen für Microsoft Defender Antiviruserkennungen.

Defender für Endpunkt-Indikatoren

Sie können Indikatoren mit bestimmten Aktionen für Entitäten wie Dateien, IP-Adressen, URLs/Domänen und Zertifikate definieren. In Defender für Endpunkt werden Indikatoren als Indikatoren der Kompromittierung (Indicators of Compromise, IoCs) und seltener als benutzerdefinierte Indikatoren bezeichnet. Wenn Sie Ihre Indikatoren definieren, können Sie eine der folgenden Aktionen angeben:

Zulassen : Defender für Endpunkt blockiert keine Dateien, IP-Adressen, URLs/Domänen oder Zertifikate mit Zulassungsindikatoren. (Verwenden Sie diese Aktion mit Vorsicht.)

Überwachung: Dateien, IP-Adressen und URLs/Domänen mit Überwachungsindikatoren werden überwacht, und wenn Benutzer darauf zugreifen, werden im Microsoft Defender-Portal Informationswarnungen generiert.

Blockieren und Korrigieren : Dateien oder Zertifikate mit den Indikatoren Blockieren und Korrigieren werden blockiert und unter Quarantäne gesetzt, wenn sie erkannt werden.

Blockausführung : IP-Adressen und URLs/Domänen mit Blockausführungsindikatoren werden blockiert. Benutzer können nicht auf diese Speicherorte zugreifen.

Warnung : IP-Adressen und URLs/Domänen mit Warn-Indikatoren bewirken, dass eine Warnmeldung angezeigt wird, wenn ein Benutzer versucht, auf diese Speicherorte zuzugreifen. Benutzer können die Warnung umgehen und zur IP-Adresse oder URL/Domäne wechseln.

Wichtig

In Ihrem Mandanten können bis zu 15.000 Indikatoren enthalten sein.

In der folgenden Tabelle sind IoC-Typen und verfügbare Aktionen zusammengefasst:

| Indikatortyp | Verfügbare Aktionen |

|---|---|

| Files | -Ermöglichen -Audit -Warnen – Ausführung blockieren – Blockieren und Korrigieren |

| IP-Adressen und URLs/Domänen | -Ermöglichen -Audit -Warnen – Ausführung blockieren |

| Zertifikate | -Ermöglichen – Blockieren und Korrigieren |

Tipp

Weitere Informationen zu Indikatoren finden Sie in den folgenden Ressourcen:

Ausschlüsse zur Verringerung der Angriffsfläche

Regeln zur Verringerung der Angriffsfläche (auch als ASR-Regeln bezeichnet) zielen auf bestimmte Softwareverhalten ab, z. B.:

- Starten ausführbarer Dateien und Skripts, die versuchen, Dateien herunterzuladen oder auszuführen

- Ausführen von Skripts, die verschleiert oder anderweitig verdächtig zu sein scheinen

- Ausführen von Verhaltensweisen, die Apps normalerweise nicht während der normalen täglichen Arbeit initiieren

Manchmal weisen legitime Anwendungen Softwareverhalten auf, die durch Regeln zur Verringerung der Angriffsfläche blockiert werden können. Wenn dies in Ihrem organization auftritt, können Sie Ausschlüsse für bestimmte Dateien und Ordner definieren. Solche Ausschlüsse werden auf alle Regeln zur Verringerung der Angriffsfläche angewendet. Weitere Informationen finden Sie unter Aktivieren von Regeln zur Verringerung der Angriffsfläche.

Beachten Sie auch, dass die meisten ASR-Regelausschlüsse unabhängig von Microsoft Defender Antivirusausschlüssen sind, einige ASR-Regeln einige Microsoft Defender Antivirus-Ausschlüsse berücksichtigen. Weitere Informationen finden Sie unter Referenz zu Regeln zur Verringerung der Angriffsfläche – Microsoft Defender Antivirusausschlüsse und ASR-Regeln.

Kontrollierte Ordnerzugriffsausschlüsse

Der kontrollierte Ordnerzugriff überwacht Apps auf Aktivitäten, die als bösartig erkannt werden, und schützt den Inhalt bestimmter (geschützter) Ordner auf Windows-Geräten. Der kontrollierte Ordnerzugriff ermöglicht nur vertrauenswürdigen Apps den Zugriff auf geschützte Ordner, z. B. allgemeine Systemordner (einschließlich Startsektoren) und andere von Ihnen angegebene Ordner. Sie können bestimmten Apps oder signierten ausführbaren Dateien den Zugriff auf geschützte Ordner erlauben, indem Sie Ausschlüsse definieren. Weitere Informationen finden Sie unter Anpassen des kontrollierten Ordnerzugriffs.

Automation-Ordnerausschlüsse

Automatisierungsordnerausschlüsse gelten für automatisierte Untersuchungen und Korrekturen in Defender für Endpunkt, das darauf ausgelegt ist, Warnungen zu untersuchen und sofortige Maßnahmen zur Behebung erkannter Sicherheitsverletzungen zu ergreifen. Wenn Warnungen ausgelöst werden und eine automatisierte Untersuchung ausgeführt wird, wird ein Urteil (Böswillig, verdächtig oder Keine Bedrohungen gefunden) für jede untersuchte Beweiskomponente erreicht. Abhängig von der Automatisierungsstufe und anderen Sicherheitseinstellungen können Korrekturaktionen automatisch oder nur nach Genehmigung durch Ihr Sicherheitsteam erfolgen.

Sie können Ordner, Dateierweiterungen in einem bestimmten Verzeichnis und Dateinamen angeben, die von automatisierten Untersuchungs- und Wartungsfunktionen ausgeschlossen werden sollen. Solche Automatisierungsordnerausschlüsse gelten für alle Geräte, die in Defender für Endpunkt integriert sind. Diese Ausschlüsse unterliegen weiterhin Antivirenscans. Weitere Informationen finden Sie unter Verwalten von Automatisierungsordnerausschlüssen.

Auswertung von Ausschlüssen und Indikatoren

Die meisten Organisationen verfügen über verschiedene Arten von Ausschlüssen und Indikatoren, um zu bestimmen, ob Benutzer auf eine Datei oder einen Prozess zugreifen und diese verwenden können. Ausschlüsse und Indikatoren werden in einer bestimmten Reihenfolge verarbeitet, sodass Richtlinienkonflikte systematisch behandelt werden.

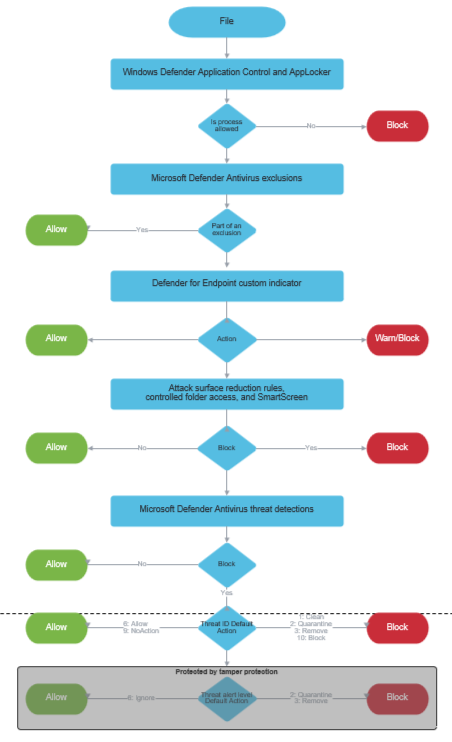

In der folgenden Abbildung wird zusammengefasst, wie Ausschlüsse und Indikatoren in Defender für Endpunkt und Microsoft Defender Antivirus behandelt werden:

Funktionsweise:

Wenn eine erkannte Datei/ein erkannter Prozess von Windows Defender Anwendungssteuerung und AppLocker nicht zulässig ist, wird sie blockiert. Andernfalls wird Microsoft Defender Antivirus fortgesetzt.

Wenn die erkannte Datei/der erkannte Prozess nicht Teil eines Ausschlusses für Microsoft Defender Antivirus ist, wird sie blockiert. Andernfalls sucht Defender für Endpunkt nach einem benutzerdefinierten Indikator für die Datei/den Prozess.

Wenn die erkannte Datei/der erkannte Prozess den Indikator Blockieren oder Warnen aufweist, wird diese Aktion ausgeführt. Andernfalls ist die Datei/der Prozess zulässig und fährt mit der Auswertung nach Regeln zur Verringerung der Angriffsfläche, kontrolliertem Ordnerzugriff und SmartScreen-Schutz fort.

Wenn die erkannte Datei/der erkannte Prozess nicht durch Regeln zur Verringerung der Angriffsfläche, kontrollierten Ordnerzugriff oder SmartScreen-Schutz blockiert wird, wird Microsoft Defender Antivirus fortgesetzt.

Wenn die erkannte Datei/der erkannte Prozess von Microsoft Defender Antivirus nicht zugelassen wird, wird sie basierend auf ihrer Bedrohungs-ID auf eine Aktion überprüft.

Behandlung von Richtlinienkonflikten

In Fällen, in denen Defender für Endpunkt-Indikatoren in Konflikt geraten, ist Folgendes zu erwarten:

Wenn in Konflikt stehende Dateiindikatoren vorhanden sind, wird der Indikator angewendet, der den sichersten Hash verwendet. Sha256 hat beispielsweise Vorrang vor SHA-1, das Vorrang vor MD5 hat.

Wenn es in Konflikt stehende URL-Indikatoren gibt, wird der strengere Indikator verwendet. Für Microsoft Defender SmartScreen wird ein Indikator angewendet, der den längsten URL-Pfad verwendet.

www.dom.ain/admin/Beispielsweise hat Vorrang vorwww.dom.ain. (Netzwerkschutz gilt für Domänen und nicht für Unterseiten innerhalb einer Domäne.)Wenn es ähnliche Indikatoren für eine Datei oder einen Prozess mit unterschiedlichen Aktionen gibt, hat der Indikator, der auf eine bestimmte Gerätegruppe ausgerichtet ist, Vorrang vor einem Indikator, der auf alle Geräte ausgerichtet ist.

Funktionsweise der automatisierten Untersuchung und Wartung mit Indikatoren

Automatisierte Untersuchungs- und Wiederherstellungsfunktionen in Defender für Endpunkt bestimmen zunächst ein Urteil für jeden Beweis und führen dann je nach Defender für Endpunkt-Indikatoren eine Aktion aus. Daher könnte eine Datei/ein Prozess die Bewertung "gut" erhalten (was bedeutet, dass keine Bedrohungen gefunden wurden) und immer noch blockiert werden, wenn es einen Indikator mit dieser Aktion gibt. Ebenso könnte eine Entität die Bewertung "schlecht" erhalten (was bedeutet, dass sie als bösartig eingestuft wird) und trotzdem zulässig sein, wenn es einen Indikator mit dieser Aktion gibt.

Das folgende Diagramm zeigt, wie die automatisierte Untersuchung und Wartung mit Indikatoren funktioniert:

Andere Serverworkloads und -ausschlüsse

Wenn Ihr organization andere Serverworkloads verwendet, z. B. Exchange Server, SharePoint Server oder SQL Server, beachten Sie, dass nur integrierte Serverrollen (die voraussetzungen für später von Ihnen installierte Software sein können) unter Windows Server durch das Feature für automatische Ausschlüsse ausgeschlossen werden (und nur bei Verwendung ihres Standardinstallationsspeicherorts). Sie müssen wahrscheinlich Antivirenausschlüsse für diese anderen Workloads oder für alle Workloads definieren, wenn Sie automatische Ausschlüsse deaktivieren.

Hier sind einige Beispiele für technische Dokumentation, um die benötigten Ausschlüsse zu identifizieren und zu implementieren:

- Ausführen von Antivirensoftware auf Exchange Server

- Ordner, die von Antivirenscans auf SharePoint Server ausgeschlossen werden sollen

- Auswählen von Antivirensoftware für SQL Server

Je nachdem, was Sie verwenden, müssen Sie möglicherweise die Dokumentation für diese Serverworkload lesen.

Tipp

Leistungstipp Aufgrund einer Vielzahl von Faktoren kann Microsoft Defender Antivirus wie andere Antivirensoftware Leistungsprobleme auf Endpunktgeräten verursachen. In einigen Fällen müssen Sie möglicherweise die Leistung von Microsoft Defender Antivirus optimieren, um diese Leistungsprobleme zu beheben. Die Leistungsanalyse von Microsoft ist ein PowerShell-Befehlszeilentool, mit dem Sie ermitteln können, welche Dateien, Dateipfade, Prozesse und Dateierweiterungen Leistungsprobleme verursachen können. Einige Beispiele sind:

- Die wichtigsten Pfade, die sich auf die Überprüfungszeit auswirken

- Die wichtigsten Dateien, die sich auf die Überprüfungszeit auswirken

- Wichtigste Prozesse, die sich auf die Überprüfungszeit auswirken

- Die wichtigsten Dateierweiterungen, die sich auf die Überprüfungszeit auswirken

- Kombinationen, z. B.:

- Top-Dateien pro Erweiterung

- Top-Pfade pro Erweiterung

- Top-Prozesse pro Pfad

- Top-Scans pro Datei

- Top-Scans pro Datei und Prozess

Sie können die mit der Leistungsanalyse gesammelten Informationen verwenden, um Leistungsprobleme besser zu bewerten und Korrekturaktionen anzuwenden. Weitere Informationen finden Sie unter Leistungsanalyse für Microsoft Defender Antivirus.

Siehe auch

- Wichtige Punkte zu Ausschlüssen

- Häufige Fehler, die beim Festlegen von Ausschlüssen vermieden werden sollten

- Blogbeitrag: The Hitchhiker es Guide to Microsoft Defender for Endpoint ausschlüsse

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für