Gerätesteuerungsrichtlinien in Microsoft Defender for Endpoint

Gilt für:

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender für Unternehmen

In diesem Artikel werden Gerätesteuerungsrichtlinien, Regeln, Einträge, Gruppen und erweiterte Bedingungen beschrieben. Im Wesentlichen definieren Gerätesteuerungsrichtlinien den Zugriff für eine Gruppe von Geräten. Die Geräte, die sich im Bereich befinden, werden durch eine Liste der enthaltenen Gerätegruppen und eine Liste ausgeschlossener Gerätegruppen bestimmt. Eine Richtlinie gilt, wenn sich das Gerät in allen enthaltenen Gerätegruppen und keiner der ausgeschlossenen Gerätegruppen befindet. Wenn keine Richtlinien gelten, wird die Standarderzwingung angewendet.

Die Gerätesteuerung ist standardmäßig deaktiviert, sodass der Zugriff auf alle Gerätetypen zulässig ist. Weitere Informationen zur Gerätesteuerung finden Sie unter Gerätesteuerung in Microsoft Defender for Endpoint.

Steuern des Standardverhaltens

Wenn die Gerätesteuerung aktiviert ist, ist sie standardmäßig für alle Gerätetypen aktiviert. Die Standarderzwingung kann auch von Zulassen in Verweigern geändert werden. Ihr Sicherheitsteam kann auch die Gerätetypen konfigurieren, die von der Gerätesteuerung geschützt werden. Die folgende Tabelle veranschaulicht, wie verschiedene Kombinationen von Einstellungen die Zugriffssteuerungsentscheidung ändern.

| Ist die Gerätesteuerung aktiviert? | Standardverhalten | Gerätetypen |

|---|---|---|

| Nein | Zugriff ist zulässig | – CD/DVD-Laufwerke -Drucker – Wechselmediengeräte – Tragbare Windows-Geräte |

| Ja | (Nicht angegeben) Zugriff ist zulässig |

– CD/DVD-Laufwerke -Drucker – Wechselmediengeräte – Tragbare Windows-Geräte |

| Ja | Deny | – CD/DVD-Laufwerke -Drucker – Wechselmediengeräte – Tragbare Windows-Geräte |

| Ja | Wechselmediengeräte und Drucker verweigern | – Drucker und Wechselmediengeräte (blockiert) - CD/DVD-Laufwerke und tragbare Windows-Geräte (zulässig) |

Wenn Gerätetypen konfiguriert sind, ignoriert die Gerätesteuerung in Defender für Endpunkt Anforderungen an andere Gerätefamilien.

Weitere Informationen finden Sie in den folgenden Artikeln:

- Bereitstellen und Verwalten der Gerätesteuerung mit Intune

- Bereitstellen und Verwalten der Gerätesteuerung mit Gruppenrichtlinie

Richtlinien

Um den Zugriff auf Geräte weiter zu verfeinern, verwendet die Gerätesteuerung Richtlinien. Eine Richtlinie ist ein Satz von Regeln und Gruppen. Wie Regeln und Gruppen definiert werden, variiert je nach Verwaltungserfahrung und Betriebssystem leicht, wie in der folgenden Tabelle beschrieben.

| Verwaltungstool | Betriebssystem | Verwalten von Regeln und Gruppen |

|---|---|---|

| Intune – Gerätesteuerungsrichtlinie | Windows | Geräte- und Druckergruppen können als wiederverwendbare Einstellungen verwaltet und in Regeln eingeschlossen werden. Nicht alle Features sind in der Gerätesteuerungsrichtlinie verfügbar (siehe Bereitstellen und Verwalten der Gerätesteuerung mit Microsoft Intune). |

| Intune – Benutzerdefiniert | Windows | Jede Gruppe/Regel wird als XML-Zeichenfolge in einer benutzerdefinierten Konfigurationsrichtlinie gespeichert. Der OMA-URI enthält die GUID der Gruppe/Regel. Die GUID muss generiert werden. |

| Gruppenrichtlinien | Windows | Die Gruppen und Regeln werden in separaten XML-Einstellungen im Gruppenrichtlinie Object definiert (siehe Bereitstellen und Verwalten der Gerätesteuerung mit Gruppenrichtlinie). |

| Intune | Mac | Die Regeln und Richtlinien werden in einem einzelnen JSON-Code kombiniert und in der mobileconfig Datei enthalten, die mithilfe von Intune |

| JAMF | Mac | Die Regeln und Richtlinien werden in einem einzelnen JSON-Code kombiniert und mithilfe von JAMF als Gerätesteuerungsrichtlinie konfiguriert (siehe Gerätesteuerung für macOS). |

Regeln und Gruppen werden durch guiDs (Global Unique ID) identifiziert. Wenn Gerätesteuerungsrichtlinien mit einem anderen Verwaltungstool als Intune bereitgestellt werden, müssen die GUIDs generiert werden. Sie können die GUIDs mithilfe von PowerShell generieren.

Schemadetails finden Sie unter JSON-Schema für Mac.

Benutzer

Gerätesteuerungsrichtlinien können auf Benutzer und/oder Benutzergruppen angewendet werden.

Hinweis

In den Artikeln zur Gerätesteuerung werden Benutzergruppen als Benutzergruppen bezeichnet. Der Begriff Gruppen bezieht sich auf Gruppen , die in der Gerätesteuerungsrichtlinie definiert sind.

Mit Intune können Gerätesteuerungsrichtlinien auf Macs und Windows auf Benutzergruppen ausgerichtet werden, die in Entra ID definiert sind.

Unter Windows kann ein Benutzer oder eine Benutzergruppe eine Bedingung für einen Eintrag in einer Richtlinie sein.

Einträge mit Benutzer- oder Benutzergruppen können auf Objekte von Entra ID oder aus einem lokalen Active Directory verweisen.

Bewährte Methoden für die Verwendung der Gerätesteuerung mit Benutzern und Benutzergruppen

Um eine Regel für einen einzelnen Benutzer unter Windows zu erstellen, erstellen Sie einen Eintrag mit einer

SidBedingung foreach-Benutzer in einer Regel.Um eine Regel für eine Benutzergruppe unter Windows und Intune zu erstellen, erstellen Sie entweder einen Eintrag mit einer

SidBedingung für jede Benutzergruppe in einer [Regel] und richten Sie die Richtlinie auf eine Computergruppe in Intune aus, oder erstellen Sie eine Regel ohne Bedingungen, und richten Sie die Richtlinie mit Intune an die Benutzergruppe aus.Verwenden Sie auf dem Mac Intune, und richten Sie die Richtlinie auf eine Benutzergruppe in Entra ID aus.

Warnung

Verwenden Sie nicht sowohl Benutzer-/Benutzergruppenbedingungen in Regeln als auch benutzergruppenadressierung in Intune.

Hinweis

Wenn die Netzwerkkonnektivität ein Problem ist, verwenden Sie Intune Benutzergruppenziel oder eine lokale Active Directory-Gruppe. Benutzer-/Benutzergruppenbedingungen, die auf Entra ID verweisen, sollten nur in Umgebungen verwendet werden, die über eine zuverlässige Verbindung mit Entra ID verfügen.

Regeln

Eine Regel definiert die Liste der eingeschlossenen Gruppen und eine Liste ausgeschlossener Gruppen. Damit die Regel angewendet werden kann, muss sich das Gerät in allen eingeschlossenen Gruppen und keiner der ausgeschlossenen Gruppen befinden. Wenn das Gerät mit der Regel übereinstimmt, werden die Einträge für diese Regel ausgewertet. Ein Eintrag definiert die angewendeten Aktions- und Benachrichtigungsoptionen, wenn die Anforderung den Bedingungen entspricht. Wenn keine Regeln gelten oder keine Einträge mit der Anforderung übereinstimmen, wird die Standarderzwingung angewendet.

Um beispielsweise Schreibzugriff für einige USB-Geräte und Lesezugriff für alle anderen USB-Geräte zuzulassen, verwenden Sie die folgenden Richtlinien, Gruppen und Einträge, deren Standarderzwingung auf Verweigern festgelegt ist.

| Gruppe | Beschreibung |

|---|---|

| Alle Wechselmedien | Wechselmedien |

| Schreibbare USBs | Liste der USBs, für die Schreibzugriff zulässig ist |

| Regel | Enthaltene geräte Gruppen | Gruppen ausgeschlossener Geräte | Eintrag |

|---|---|---|---|

| Schreibgeschützter Zugriff für USBs | Alle Wechselmedien | Schreibbare USBs | Schreibgeschützter Zugriff |

| Schreibzugriff für USBs | Schreibbare USBs | Schreibzugriff |

Der Name der Regel wird im Portal für die Berichterstellung und in der Popupbenachrichtigung für Benutzer angezeigt. Stellen Sie daher sicher, dass Sie den Regeln beschreibende Namen geben.

Sie können Regeln konfigurieren, indem Sie Richtlinien in Intune bearbeiten, eine XML-Datei unter Windows verwenden oder eine JSON-Datei auf dem Mac verwenden. Wählen Sie die einzelnen Registerkarten aus, um weitere Details anzuzeigen.

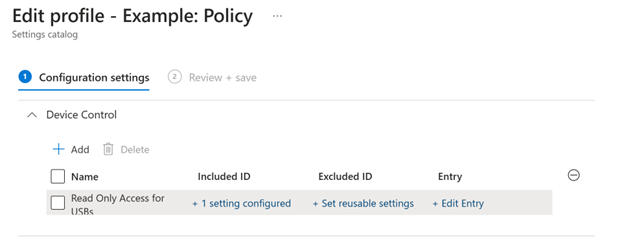

Die folgende Abbildung zeigt die Konfigurationseinstellungen für eine Gerätesteuerungsrichtlinie in Intune:

Im Screenshot sind die Eingeschlossene ID und die ausgeschlossene ID die Verweise auf eingeschlossene und ausgeschlossene wiederverwendbare Einstellungsgruppen. Eine Richtlinie kann über mehrere Regeln verfügen.

Intune berücksichtigt nicht die Reihenfolge der Regeln. Die Regeln können in beliebiger Reihenfolge ausgewertet werden. Stellen Sie daher sicher, dass Gruppen von Geräten, die sich nicht im Gültigkeitsbereich der Regel befinden, explizit ausschließen.

Entries

Gerätesteuerungsrichtlinien definieren den Zugriff (als Eintrag bezeichnet) für eine Gruppe von Geräten. Einträge definieren die Aktions- und Benachrichtigungsoptionen für Geräte, die der Richtlinie entsprechen, und die im Eintrag definierten Bedingungen.

| Eintragseinstellung | Optionen |

|---|---|

| Accessmask | Wendet die Aktion nur an, wenn die Zugriffsvorgänge mit der Zugriffsmaske übereinstimmen. Die Zugriffsmaske ist das bitweise OR der Zugriffswerte: 1 – Gerätelesevorgang 2– Geräteschreibvorgänge 4: Ausführen des Geräts 8 – Datei lesen 16 : Dateischreibvorgänge 32 : Datei ausführen 64 - Drucken Beispiel: Gerät lesen, schreiben und ausführen = 7 (1+2+4) Device Read, Disk Read = 9 (1+8) |

| Aktion | Zulassen Deny AuditAllow AuditDeny |

| Benachrichtigung | Keine (Standard) Ein Ereignis wird generiert. Der Benutzer erhält eine Benachrichtigung. Dateibeweis wird erfasst |

Wenn die Gerätesteuerung konfiguriert ist und ein Benutzer versucht, ein nicht zulässiges Gerät zu verwenden, erhält der Benutzer eine Benachrichtigung, die den Namen der Gerätesteuerungsrichtlinie und den Namen des Geräts enthält. Die Benachrichtigung wird einmal stündlich angezeigt, nachdem der erste Zugriff verweigert wurde.

Ein Eintrag unterstützt die folgenden optionalen Bedingungen:

- Benutzer-/Benutzergruppenbedingung: Wendet die Aktion nur auf den Benutzer/die Benutzergruppe an, der von der SID identifiziert wird.

Hinweis

Verwenden Sie für Benutzergruppen und Benutzer, die in Microsoft Entra ID gespeichert sind, die Objekt-ID in der Bedingung. Verwenden Sie für Benutzergruppen und Benutzer, die lokal gespeichert sind, die Sicherheits-ID (SID).

Hinweis

Unter Windows kann die SID des benutzers, der angemeldet ist, durch Ausführen des PowerShell-Befehls whoami /userabgerufen werden.

- Computerbedingung: Wendet die Aktion nur auf das Gerät/die Gruppe an, das von der SID identifiziert wird.

- Parameterbedingung: Wendet die Aktion nur an, wenn die Parameter übereinstimmen (siehe Erweiterte Bedingungen).

Einträge können weiter auf bestimmte Benutzer und Geräte festgelegt werden. Lassen Sie beispielsweise nur für diesen Benutzer auf diesem Gerät Lesezugriff auf diese USBs zu.

| Richtlinie | Enthaltene geräte Gruppen | Gruppen ausgeschlossener Geräte | Eintrag(en) |

|---|---|---|---|

| Schreibgeschützter Zugriff für USBs | Alle Wechselmedien | Schreibbare USBs | Schreibgeschützter Zugriff |

| Schreibzugriff für USBs | Schreibbare USBs | Schreibzugriff für Benutzer 1 Schreibzugriff für Benutzer 2 auf Gerätegruppe A |

Alle Bedingungen im Eintrag müssen erfüllt sein, damit die Aktion angewendet wird.

Sie können Einträge mithilfe von Intune, einer XML-Datei unter Windows oder einer JSON-Datei unter Mac konfigurieren. Wählen Sie die einzelnen Registerkarten aus, um weitere Details anzuzeigen.

In Intune enthält das Feld Zugriffsmaske Optionen, z. B.:

- Lesen (Lesen auf Datenträgerebene = 1)

- Schreiben (Schreibebene auf Datenträgerebene = 2)

- Ausführen (Ausführen auf Datenträgerebene = 4)

- Drucken (Drucken = 64).

Nicht alle Features werden auf der benutzeroberfläche Intune angezeigt. Weitere Informationen finden Sie unter Bereitstellen und Verwalten der Gerätesteuerung mit Intune.

Gruppen

Gruppen Kriterien für das Filtern von Objekten nach ihren Eigenschaften definieren. Das Objekt wird der Gruppe zugewiesen, wenn seine Eigenschaften mit den für die Gruppe definierten Eigenschaften übereinstimmen.

Hinweis

Gruppen in diesem Abschnitt beziehen sich nicht auf Benutzergruppen.

Beispiel:

- Zulässige USBs sind alle Geräte, die mit einem dieser Hersteller übereinstimmen.

- Verlorene USBs sind alle Geräte, die mit einer dieser Seriennummern übereinstimmen.

- Zulässige Drucker sind alle Geräte, die mit einem dieser VID/PID übereinstimmen.

Die Eigenschaften können auf vier Arten abgeglichen werden: MatchAll, MatchAny, MatchExcludeAllund MatchExcludeAny

MatchAll: Die Eigenschaften sind eine "And"-Beziehung; Wenn der Administrator z. B. undInstancePathIDfür jeden verbundenen USB-Stick einfügtDeviceID, überprüft das System, ob der USB beide Werte erfüllt.MatchAny: Die Eigenschaften sind eine "Or"-Beziehung; Wenn der Administrator z. B. DeviceID undInstancePathIDfür jedes verbundene USB-Gerät eingibt, erzwingt das System, solange der USB entweder einen identischen Wert oderInstanceIDeinen wertDeviceIDaufweist.MatchExcludeAll: Die Eigenschaften sind eine "And"-Beziehung, und alle Elemente, die NICHT übereinstimmen, werden abgedeckt. Wenn der Administrator z. B. für jeden angeschlossenen USB-Speicher verwendetDeviceIDundInstancePathIDverwendetMatchExcludeAll, wird vom System erzwungen, solange der USB nicht sowohl identischDeviceIDInstanceIDals auch wert ist.MatchExcludeAny: Die Eigenschaften sind eine "Or"-Beziehung, alle Elemente, die NICHT übereinstimmen, werden abgedeckt. Wenn der Administrator z. B. für jeden angeschlossenen USB-Speicher verwendetDeviceIDundInstancePathIDverwendetMatchExcludeAny, erzwingt das System, solange der USB nicht über einen identischenDeviceIDwert oderInstanceIDverfügt.

Gruppen werden auf zwei Arten verwendet: Zum Auswählen von Geräten zum Ein-/Ausschluss in Regeln und zum Filtern des Zugriffs nach erweiterten Bedingungen. In dieser Tabelle sind die Gruppentypen und deren Verwendung zusammengefasst.

| Typ | Beschreibung | O/S | Ein-/Ausschlussregeln | Erweiterte Bedingungen |

|---|---|---|---|---|

| Gerät (Standard) | Filtern von Geräten und Druckern | Windows/Mac | X | |

| Netzwerk | Filtern von Netzwerkbedingungen | Windows | X | |

| VPN-Verbindung | Filtern von VPN-Bedingungen | Windows | X | |

| File | Filtern von Dateieigenschaften | Windows | X | |

| Druckauftrag | Filtereigenschaften der gedruckten Datei | Windows | X |

Die Geräte, die sich im Bereich der Richtlinie befinden, die durch eine Liste der eingeschlossenen Gruppen und eine Liste ausgeschlossener Gruppen bestimmt wird. Eine Regel gilt, wenn sich das Gerät in allen eingeschlossenen Gruppen und keiner der ausgeschlossenen Gruppen befindet. Gruppen können aus den Eigenschaften von Geräten zusammengesetzt werden. Die folgenden Eigenschaften können verwendet werden:

| Eigenschaft | Beschreibung | Windows-Geräte | Mac-Geräte | Drucker |

|---|---|---|---|---|

FriendlyNameId |

Der Anzeigename in Windows Geräte-Manager | J | N | J |

PrimaryId |

Der Typ des Geräts | v | v | v |

VID_PID |

Die Anbieter-ID ist der vierstellige Anbietercode, den das USB-Komitee dem Anbieter zuweist. Die Produkt-ID ist der vierstellige Produktcode, den der Hersteller dem Gerät zuweist. Wildcards werden unterstützt. Beispiel: 0751_55E0 |

J | N | J |

PrinterConnectionId |

Der Typ der Druckerverbindung: -USB -Körperschaftlich -Netzwerk -Universal -Datei -Benutzerdefinierte -Lokal |

N | N | J |

BusId |

Informationen zum Gerät (weitere Informationen finden Sie in den Abschnitten, die dieser Tabelle folgen). | J | N | N |

DeviceId |

Informationen zum Gerät (weitere Informationen finden Sie in den Abschnitten, die dieser Tabelle folgen). | J | N | N |

HardwareId |

Informationen zum Gerät (weitere Informationen finden Sie in den Abschnitten, die dieser Tabelle folgen). | J | N | N |

InstancePathId |

Informationen zum Gerät (weitere Informationen finden Sie in den Abschnitten, die dieser Tabelle folgen). | J | N | N |

SerialNumberId |

Informationen zum Gerät (weitere Informationen finden Sie in den Abschnitten, die dieser Tabelle folgen). | v | J | N |

PID |

Produkt-ID ist der vierstellige Produktcode, den der Hersteller dem Gerät zuweist. | v | J | N |

VID |

Die Anbieter-ID ist der vierstellige Anbietercode, den das USB-Komitee dem Anbieter zuweist. | v | J | N |

DeviceEncryptionStateId |

(Vorschau) Der BitLocker-Verschlüsselungsstatus eines Geräts. Gültige Werte sind BitlockerEncrypted oder Plain |

J | N | N |

APFS Encrypted |

Wenn das Gerät APFS-verschlüsselt ist | N | J | N |

Verwenden von Windows Geräte-Manager zum Bestimmen von Geräteeigenschaften

Für Windows-Geräte können Sie Geräte-Manager verwenden, um die Eigenschaften von Geräten zu verstehen.

Öffnen Sie Geräte-Manager, suchen Sie das Gerät, klicken Sie mit der rechten Maustaste auf Eigenschaften, und wählen Sie dann die Registerkarte Details aus.

Wählen Sie in der Liste Eigenschaft die Option Gerät instance Pfad aus.

Der für den Gerätepfad instance angezeigte Wert ist ,

InstancePathIdenthält aber auch andere Eigenschaften:USB\VID_090C&PID_1000\FBH1111183300721{BusId}\{DeviceId}\{SerialNumberId}

Die Eigenschaften im Geräte-Manager werden dem Gerätesteuerelement zugeordnet, wie in der folgenden Tabelle gezeigt:

Geräte-Manager Gerätesteuerung Hardware-IDs HardwareIdAnzeigename FriendlyNameIdParent VID_PIDDeviceInstancePath InstancePathId

Verwenden von Berichten und erweiterter Suche zum Ermitteln der Eigenschaften von Geräten

Geräteeigenschaften weisen bei der erweiterten Suche geringfügig unterschiedliche Bezeichnungen auf. In der folgenden Tabelle werden die Bezeichnungen im Portal dem in einer Gerätesteuerungsrichtlinie zugeordnet propertyId .

| Microsoft Defender Portal-Eigenschaft | Eigenschafts-ID des Gerätesteuerelements |

|---|---|

| Medienname | FriendlyNameId |

| Anbieter-ID | HardwareId |

| DeviceId | InstancePathId |

| Seriennummer | SerialNumberId |

Hinweis

Stellen Sie sicher, dass das ausgewählte Objekt über die richtige Medienklasse für die Richtlinie verfügt. Verwenden Sie Class Name == USBim Allgemeinen für Wechseldatenträger .

Konfigurieren von Gruppen in Intune, XML unter Windows oder JSON unter Mac

Sie können Gruppen in Intune konfigurieren, indem Sie eine XML-Datei für Windows oder eine JSON-Datei auf dem Mac verwenden. Wählen Sie die einzelnen Registerkarten aus, um weitere Details anzuzeigen.

Hinweis

Das Group Id in XML und id in JSON wird verwendet, um die Gruppe innerhalb der Gerätesteuerung zu identifizieren. Es ist kein Verweis auf eine andere, z. B. eine Benutzergruppe in Entra ID.

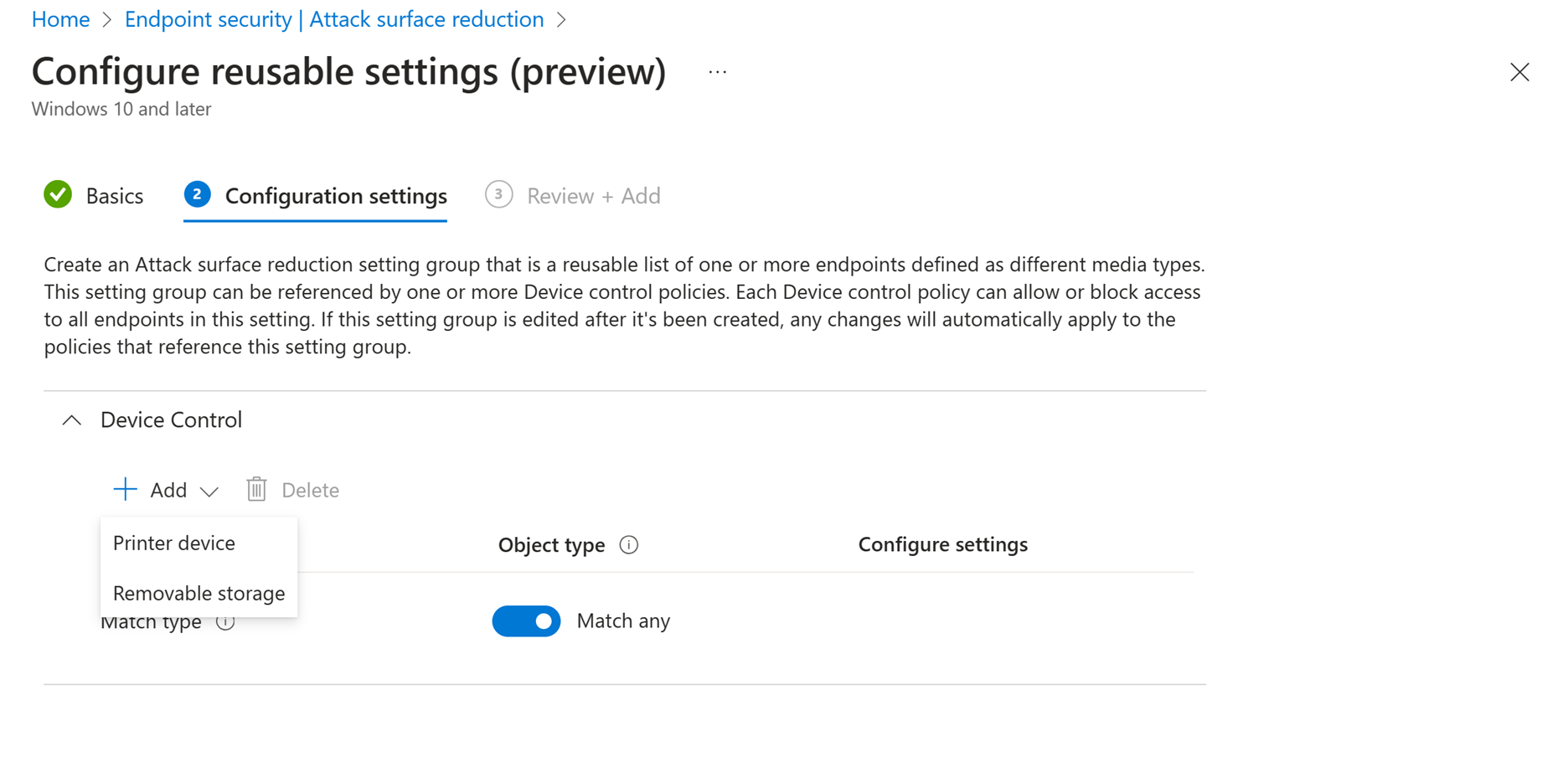

Wiederverwendbare Einstellungen in Intune Gerätegruppen zugeordnet. Sie können wiederverwendbare Einstellungen in Intune konfigurieren.

Es gibt zwei Arten von Gruppen: Druckergerät und Wechselmedien. In der folgenden Tabelle sind die Eigenschaften für diese Gruppen aufgeführt.

| Gruppentyp | Eigenschaften |

|---|---|

| Druckergerät | - FriendlyNameId- PrimaryId- PrinterConnectionId- VID_PID |

| Wechselmedien | - BusId - DeviceId- FriendlyNameId- HardwareId- InstancePathId- PID- PrimaryId- SerialNumberId- VID- VID_PID |

Erweiterte Bedingungen

Einträge können anhand von Parametern weiter eingeschränkt werden. Parameter wenden erweiterte Bedingungen an, die über das Gerät hinausgehen. Erweiterte Bedingungen ermöglichen eine differenzierte Steuerung basierend auf Netzwerk, VPN-Verbindung, Datei oder Druckauftrag, die ausgewertet werden.

Hinweis

Erweiterte Bedingungen werden nur im XML-Format unterstützt.

Netzwerkbedingungen

In der folgenden Tabelle werden netzwerkgruppeneigenschaften beschrieben:

| Eigenschaft | Beschreibung |

|---|---|

NameId |

Der Name des Netzwerks. Wildcards werden unterstützt. |

NetworkCategoryId |

Gültige Optionen sind Public, Privateoder DomainAuthenticated. |

NetworkDomainId |

Gültige Optionen sind NonDomain, Domain, DomainAuthenticated. |

Diese Eigenschaften werden der DescriptorIdList einer Gruppe vom Typ Network hinzugefügt. Hier ist ein Beispielausschnitt:

<Group Id="{e5f619a7-5c58-4927-90cd-75da2348a30a}" Type="Network" MatchType="MatchAll">

<DescriptorIdList>

<NetworkCategoryId>Public</PathId>

<NetworkDomainId>NonDomain</PathId>

</DescriptorIdList>

</Group>

Auf die Gruppe wird dann als Parameter im Eintrag verwiesen, wie im folgenden Codeausschnitt veranschaulicht:

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<Network MatchType="MatchAny">

<GroupId>{ e5f619a7-5c58-4927-90cd-75da2348a30a }</GroupId>

</Network>

</Parameters>

</Entry>

VPN-Verbindungsbedingungen

In der folgenden Tabelle werden vpn-Verbindungsbedingungen beschrieben:

| Name | Beschreibung |

|---|---|

NameId |

Der Name der VPN-Verbindung. Wildcards werden unterstützt. |

VPNConnectionStatusId |

Gültige Werte sind Connected oder Disconnected. |

VPNServerAddressId |

Der Zeichenfolgenwert von VPNServerAddress. Wildcards werden unterstützt. |

VPNDnsSuffixId |

Der Zeichenfolgenwert von VPNDnsSuffix. Wildcards werden unterstützt. |

Diese Eigenschaften werden der DescriptorIdList einer Gruppe vom Typ VPNConnection hinzugefügt, wie im folgenden Codeausschnitt gezeigt:

<Group Id="{d633d17d-d1d1-4c73-aa27-c545c343b6d7}" Type="VPNConnection">

<Name>Corporate VPN</Name>

<MatchType>MatchAll</MatchType>

<DescriptorIdList>

<NameId>ContosoVPN</NameId>

<VPNServerAddressId>contosovpn.*.contoso.com</VPNServerAddressId>

<VPNDnsSuffixId>corp.contoso.com</VPNDnsSuffixId>

<VPNConnectionStatusId>Connected</VPNConnectionStatusId>

</DescriptorIdList>

</Group>

Anschließend wird auf die Gruppe als Parameter in einem Eintrag verwiesen, wie im folgenden Codeausschnitt veranschaulicht:

<Entry Id="{27c79875-25d2-4765-aec2-cb2d1000613f}">

<Type>Allow</Type>

<Options>0</Options>

<AccessMask>64</AccessMask>

<Parameters MatchType="MatchAny">

<VPNConnection>

<GroupId>{d633d17d-d1d1-4c73-aa27-c545c343b6d7}</GroupId>

</VPNConnection>

</Parameters>

</Entry>

Dateibedingungen

In der folgenden Tabelle werden dateigruppeneigenschaften beschrieben:

| Name | Beschreibung |

|---|---|

PathId |

Zeichenfolge, Wert des Dateipfads oder -namens. Wildcards werden unterstützt. Gilt nur für Dateitypgruppen. |

In der folgenden Tabelle wird veranschaulicht, wie Eigenschaften dem DescriptorIdList einer Dateigruppe hinzugefügt werden:

<Group Id="{e5f619a7-5c58-4927-90cd-75da2348a30f}" Type="File" MatchType="MatchAny">

<DescriptorIdList>

<PathId>*.exe</PathId>

<PathId>*.dll</PathId>

</DescriptorIdList>

</Group>

Auf die Gruppe wird dann als Parameter in einem Eintrag verwiesen, wie im folgenden Codeausschnitt veranschaulicht:

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<File MatchType="MatchAny">

<GroupId>{ e5f619a7-5c58-4927-90cd-75da2348a30f }</GroupId>

</File>

</Parameters>

</Entry>

Druckauftragsbedingungen

In der folgenden Tabelle werden Gruppeneigenschaften PrintJob beschrieben:

| Name | Beschreibung |

|---|---|

PrintOutputFileNameId |

Der Pfad der Ausgabezieldatei für das Drucken in einer Datei. Wildcards werden unterstützt. Beispiel: C:\*\Test.pdf |

PrintDocumentNameId |

Der Quelldateipfad. Wildcards werden unterstützt. Dieser Pfad ist möglicherweise nicht vorhanden. Fügen Sie beispielsweise einer neuen Datei im Editor Text hinzu, und drucken Sie dann, ohne die Datei zu speichern. |

Diese Eigenschaften werden einer DescriptorIdList Gruppe vom Typ PrintJobhinzugefügt, wie im folgenden Codeausschnitt veranschaulicht:

<Group Id="{e5f619a7-5c58-4927-90cd-75da2348a30b}" Type="PrintJob" MatchType="MatchAny">

<DescriptorIdList>

<PrintOutputFileNameId>C:\Documents\*.pdf</PrintOutputFileNameId >

<PrintDocumentNameId>*.xlsx</PrintDocumentNameId>

<PrintDocumentNameId>*.docx</PrintDocumentNameId>

</DescriptorIdList>

</Group>

Auf die Gruppe wird dann als Parameter in einem Eintrag verwiesen, wie im folgenden Codeausschnitt veranschaulicht:

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<PrintJob MatchType="MatchAny">

<GroupId>{e5f619a7-5c58-4927-90cd-75da2348a30b}</GroupId>

</PrintJob>

</Parameters>

</Entry>

Dateibeweis

Mit der Gerätesteuerung können Sie Nachweise für Dateien speichern, die auf Wechselmedien kopiert oder gedruckt wurden. Wenn der Dateibeweis aktiviert ist, wird ein RemovableStorageFileEvent erstellt. Das Verhalten von Dateibeweis wird durch Optionen der Aktion Zulassen gesteuert, wie in der folgenden Tabelle beschrieben:

| Option | Beschreibung |

|---|---|

8 |

Create eines Ereignisses RemovableStorageFileEvent mitFileEvidenceLocation |

16 |

Create ohne RemovableStorageFileEventFileEvidenceLocation |

Das FileEvidenceLocation Feld von enthält den Speicherort der Beweisdatei, sofern eine erstellt wurde. Die Beweisdatei hat einen Namen, der auf .dupendet, und ihr Speicherort wird durch die DataDuplicationFolder Einstellung gesteuert.

Speichern von Dateibeweis in Azure Blob Storage

Create sie ein Azure Blob Storage-Konto und einen Container.

Create eine benutzerdefinierte Rolle namens

Device Control Evidence Data Providerfür den Zugriff auf den Container. Die Rolle sollte über die folgenden Berechtigungen verfügen:"permissions": [ { "actions": [ "Microsoft.Storage/storageAccounts/blobServices/containers/read", "Microsoft.Storage/storageAccounts/blobServices/containers/write", "Microsoft.Storage/storageAccounts/blobServices/read" ], "notActions": [], "dataActions": [ "Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action", "Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write" ], "notDataActions": [] } ]Benutzerdefinierte Rollen können über die CLI oder PowerShell erstellt werden.

Tipp

Die integrierte Rolle Mitwirkender an Storage-Blobdaten verfügt über Löschberechtigungen für den Container, die nicht erforderlich ist, um Hinweise zur Gerätesteuerungsfunktion zu speichern. Der integrierten Rolle Storage Blob Data Reader fehlen die erforderlichen Schreibberechtigungen. Aus diesem Grund wird eine benutzerdefinierte Rolle empfohlen.

Wichtig

So stellen Sie sicher, dass die Integrität des Dateibeweises Azure Immutable Storage verwendet

Weisen Sie der Rolle die Benutzer des Gerätesteuerelements

Device Control Evidence Data Providerzu.Legen Sie auf

RemoteStorageFileEventdie URL des Azure Blob Storage Containers fest.

Nächste Schritte

- Anzeigen von Gerätesteuerungsereignissen und -informationen in Microsoft Defender for Endpoint

- Bereitstellen und Verwalten der Gerätesteuerung in Microsoft Defender for Endpoint mit Microsoft Intune

- Bereitstellen und Verwalten der Gerätesteuerung in Microsoft Defender for Endpoint mithilfe von Gruppenrichtlinie

- Gerätesteuerung für macOS

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für