Microsoft Defender for Endpoint Auswertungslab

Wichtig

Das Microsoft Defender for Endpoint Auswertungslabors wurde im Januar 2024 eingestellt.

Gilt für:

Möchten Sie Microsoft Defender für Endpunkt ausprobieren? Registrieren Sie sich für eine kostenlose Testversion.

Wichtig

Da Microsoft weiterhin den Wert der bereitzustellenden Features und Dienste auswertet, hat Microsoft die Entscheidung getroffen, das Defender Evaluation Lab außer Betrieb zu nehmen. Diese Änderung wird Mitte Januar 2024 einführen und voraussichtlich ende Januar 2024 abgeschlossen sein.

Die Durchführung einer umfassenden Bewertung des Sicherheitsprodukts kann ein komplexer Prozess sein, der eine umständliche Umgebungs- und Gerätekonfiguration erfordert, bevor eine End-to-End-Angriffssimulation tatsächlich durchgeführt werden kann. Noch komplexer ist die Herausforderung, nachzuverfolgen, wo die Simulationsaktivitäten, Warnungen und Ergebnisse während der Auswertung widerzuspiegeln sind.

Das Microsoft Defender for Endpoint Auswertungslabors ist so konzipiert, dass die Komplexität der Geräte- und Umgebungskonfiguration beseitigt wird, sodass Sie sich auf die Bewertung der Funktionen der Plattform, das Ausführen von Simulationen und das Anzeigen der Präventions-, Erkennungs- und Wiederherstellungsfeatures in Aktion konzentrieren können.

Mit der vereinfachten Einrichtungsoberfläche können Sie sich auf das Ausführen eigener Testszenarien und der vorgefertigten Simulationen konzentrieren, um die Leistung von Defender für Endpunkt zu sehen.

Sie haben vollen Zugriff auf die leistungsstarken Funktionen der Plattform wie automatisierte Untersuchungen, erweiterte Suche und Bedrohungsanalyse, sodass Sie den umfassenden Schutzstapel von Defender für Endpunkt testen können.

Sie können Windows 10-, Windows 11-, Windows Server 2019-, Windows Server 2016- und Linux-Geräten (Ubuntu) hinzufügen, die vorkonfiguriert sind, um die neuesten Betriebssystemversionen und die richtigen Sicherheitskomponenten sowie Office 2019 Standard installiert zu haben.

Sie können auch Bedrohungssimulatoren installieren. Defender für Endpunkt hat sich mit branchenführenden Bedrohungssimulationsplattformen zusammengetan, um Sie beim Testen der Defender für Endpunkt-Funktionen zu unterstützen, ohne das Portal verlassen zu müssen.

Installieren Sie Ihren bevorzugten Simulator, führen Sie Szenarien innerhalb des Auswertungslabors aus, und sehen Sie sofort, wie die Plattform funktioniert – alles bequem und ohne zusätzliche Kosten für Sie verfügbar. Außerdem haben Sie bequemen Zugriff auf eine vielzahl von Simulationen, auf die Sie über den Simulationskatalog zugreifen und diese ausführen können.

Bevor Sie beginnen:

Sie müssen die Lizenzierungsanforderungen erfüllen oder Testzugriff auf Microsoft Defender for Endpoint haben, um auf das Auswertungslabor zuzugreifen.

Sie müssen über Berechtigungen zum Verwalten von Sicherheitseinstellungen verfügen, um Folgendes zu gewährleisten:

- Create des Labs

- Create-Geräte

- Kennwort zurücksetzen

- Create Simulationen

Wenn Sie die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) aktiviert und mindestens eine Computergruppe erstellt haben, müssen Benutzer Zugriff auf Alle Computergruppen haben.

Weitere Informationen finden Sie unter Create und Verwalten von Rollen.

Möchten Sie Microsoft Defender für Endpunkt ausprobieren? Registrieren Sie sich für eine kostenlose Testversion.

Erste Schritte mit dem Lab

Sie können über das Menü auf das Lab zugreifen. Wählen Sie im Navigationsmenü Auswertung und Tutorials > Auswertungslab aus.

Hinweis

- Je nach ausgewählter Umgebungsstruktur stehen Geräte für die angegebene Anzahl von Stunden ab dem Tag der Aktivierung zur Verfügung.

- Jede Umgebung wird mit einer begrenzten Gruppe von Testgeräten bereitgestellt. Wenn Sie die bereitgestellten Geräte aufnutzt und gelöscht haben, können Sie weitere Geräte anfordern.

- Sie können lab-Ressourcen einmal im Monat anfordern.

Haben Sie bereits ein Lab? Stellen Sie sicher, dass Sie die neuen Bedrohungssimulatoren aktivieren und über aktive Geräte verfügen.

Einrichten des Auswertungslabors

Wählen Sie im Navigationsbereich Auswertung & Tutorials>Auswertungslab und dann Lab einrichten aus.

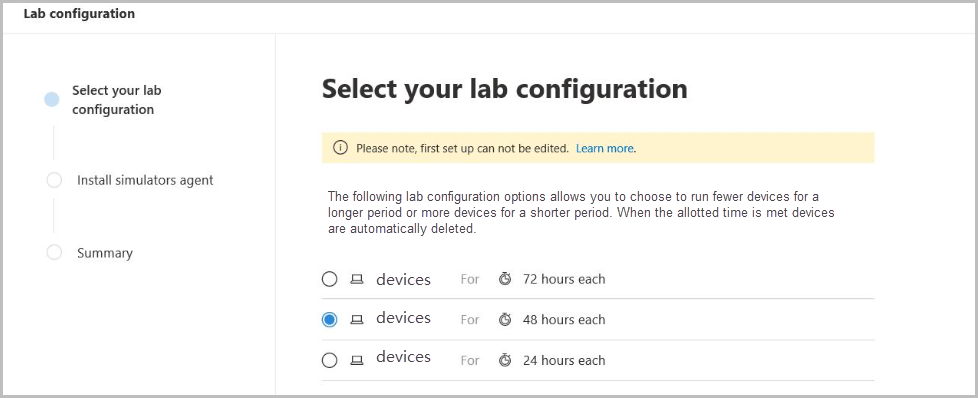

Abhängig von Ihren Auswertungsanforderungen können Sie eine Umgebung mit weniger Geräten für einen längeren Zeitraum oder mehr Geräte für einen kürzeren Zeitraum einrichten. Wählen Sie Ihre bevorzugte Labkonfiguration und dann Weiter aus.

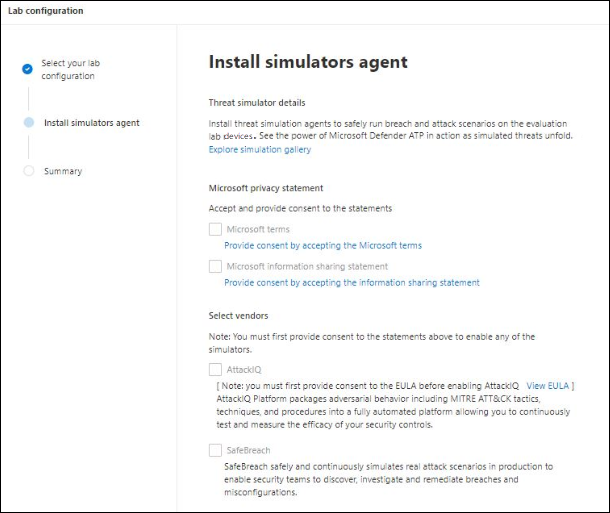

(Optional) Sie können bedrohungssimulatoren im Lab installieren.

Wichtig

Zunächst müssen Sie den Nutzungsbedingungen und Den Erklärungen zur Informationsaustausch zustimmen und diese zustimmen.

Wählen Sie den Agent für die Bedrohungssimulation aus, den Sie verwenden möchten, und geben Sie Ihre Details ein. Sie können auch bedrohungssimulatoren zu einem späteren Zeitpunkt installieren. Wenn Sie sich für die Installation von Agents für die Bedrohungssimulation während der Einrichtung des Labs entscheiden, profitieren Sie von dem Vorteil, dass sie bequem auf den von Ihnen hinzugefügten Geräten installiert werden.

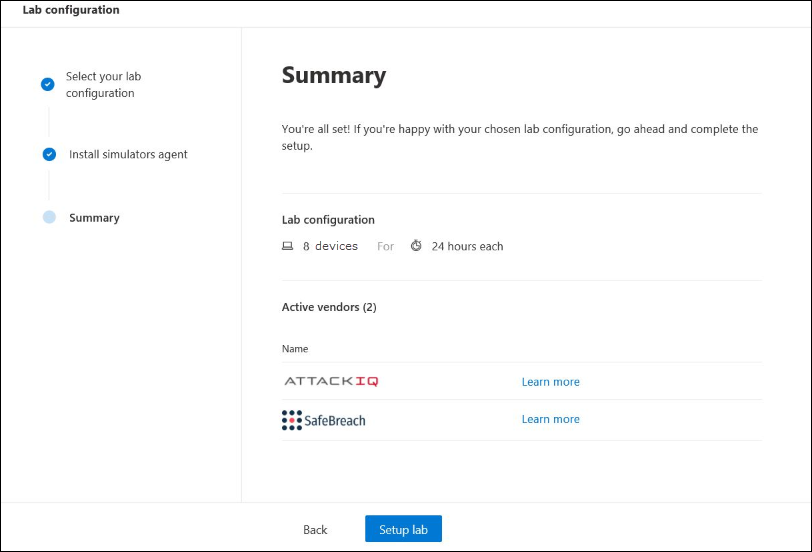

Überprüfen Sie die Zusammenfassung, und wählen Sie Lab einrichten aus.

Nachdem der Lab-Setupvorgang abgeschlossen ist, können Sie Geräte hinzufügen und Simulationen ausführen.

Hinzufügen von Geräten

Wenn Sie Ihrer Umgebung ein Gerät hinzufügen, richtet Defender für Endpunkt ein gut konfiguriertes Gerät mit Verbindungsdetails ein. Sie können Windows 10, Windows 11, Windows Server 2019, Windows Server 2016 und Linux (Ubuntu) hinzufügen.

Das Gerät wird mit der aktuellsten Version des Betriebssystems und Office 2019 Standard sowie mit anderen Apps wie Java, Python und SysIntenals konfiguriert.

Wenn Sie sich während der Einrichtung des Labs für das Hinzufügen eines Bedrohungssimulators entschieden haben, wird der Bedrohungssimulator-Agent auf allen Geräten installiert, die Sie hinzufügen.

Das Gerät wird automatisch in Ihren Mandanten integriert, wobei die empfohlenen Windows-Sicherheitskomponenten aktiviert sind und sich im Überwachungsmodus befinden – ohne Aufwand auf Ihrer Seite.

Die folgenden Sicherheitskomponenten sind in den Testgeräten vorkonfiguriert:

- Verringerung der Angriffsfläche

- „Bei erster Anzeige blockieren“-Schutz (BAFS)

- Kontrollierter Ordnerzugriff

- Exploit-Schutz

- Netzwerkschutz

- Erkennung potenziell unerwünschter Anwendungen

- In der Cloud bereitgestellter Schutz

- Microsoft Defender SmartScreen

Hinweis

Microsoft Defender Antivirus aktiviert ist (nicht im Überwachungsmodus). Wenn Microsoft Defender Antivirus verhindert, dass Sie Ihre Simulation ausführen, können Sie den Echtzeitschutz auf dem Gerät über Windows-Sicherheit deaktivieren. Weitere Informationen finden Sie unter Konfigurieren des Always-On-Schutzes.

Die Einstellungen für die automatisierte Untersuchung hängen von den Mandanteneinstellungen ab. Es wird standardmäßig als halbautomatisiert konfiguriert. Weitere Informationen finden Sie unter Übersicht über automatisierte Untersuchungen.

Hinweis

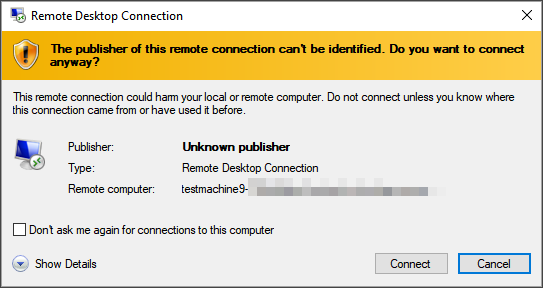

Die Verbindung mit den Testgeräten erfolgt über RDP. Stellen Sie sicher, dass Ihre Firewalleinstellungen RDP-Verbindungen zulassen.

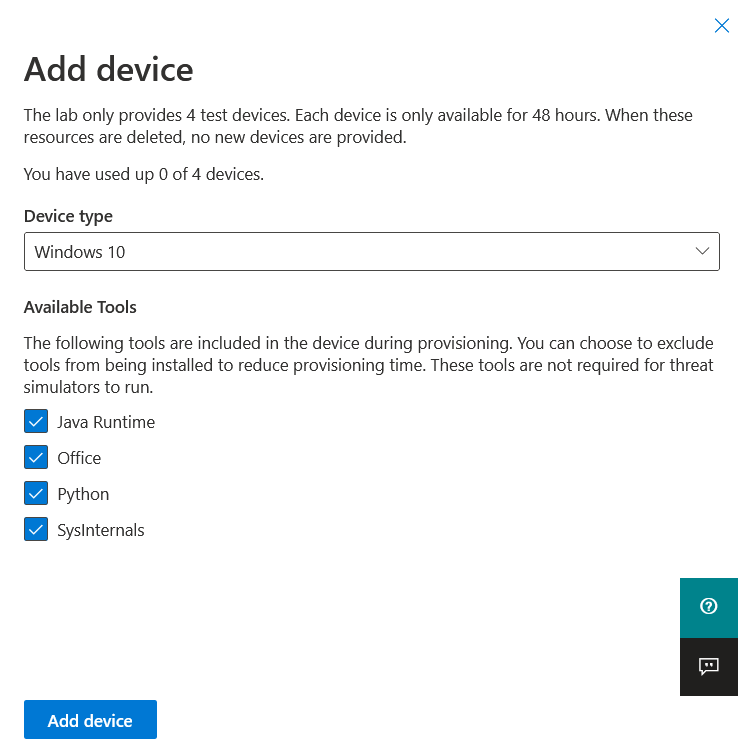

Wählen Sie im Dashboard Die Option Gerät hinzufügen aus.

Wählen Sie den Typ des hinzuzufügenden Geräts aus. Sie können Windows 10, Windows 11, Windows Server 2019, Windows Server 2016 und Linux (Ubuntu) hinzufügen.

Hinweis

Wenn beim Geräteerstellungsprozess ein Fehler auftritt, werden Sie benachrichtigt, und Sie müssen eine neue Anforderung senden. Wenn bei der Geräteerstellung ein Fehler auftritt, wird es nicht auf das insgesamt zulässige Kontingent angerechnet.

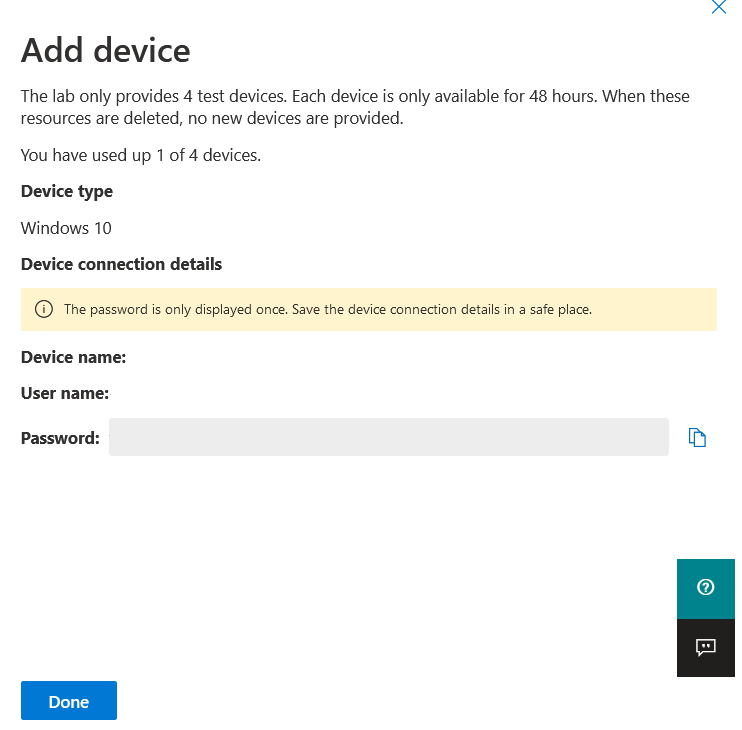

Die Verbindungsdetails werden angezeigt. Wählen Sie Kopieren aus, um das Kennwort für das Gerät zu speichern.

Hinweis

Das Kennwort wird nur einmal angezeigt. Achten Sie darauf, sie zur späteren Verwendung zu speichern.

Die Geräteeinrichtung beginnt. Dies kann bis zu ca. 30 Minuten dauern.

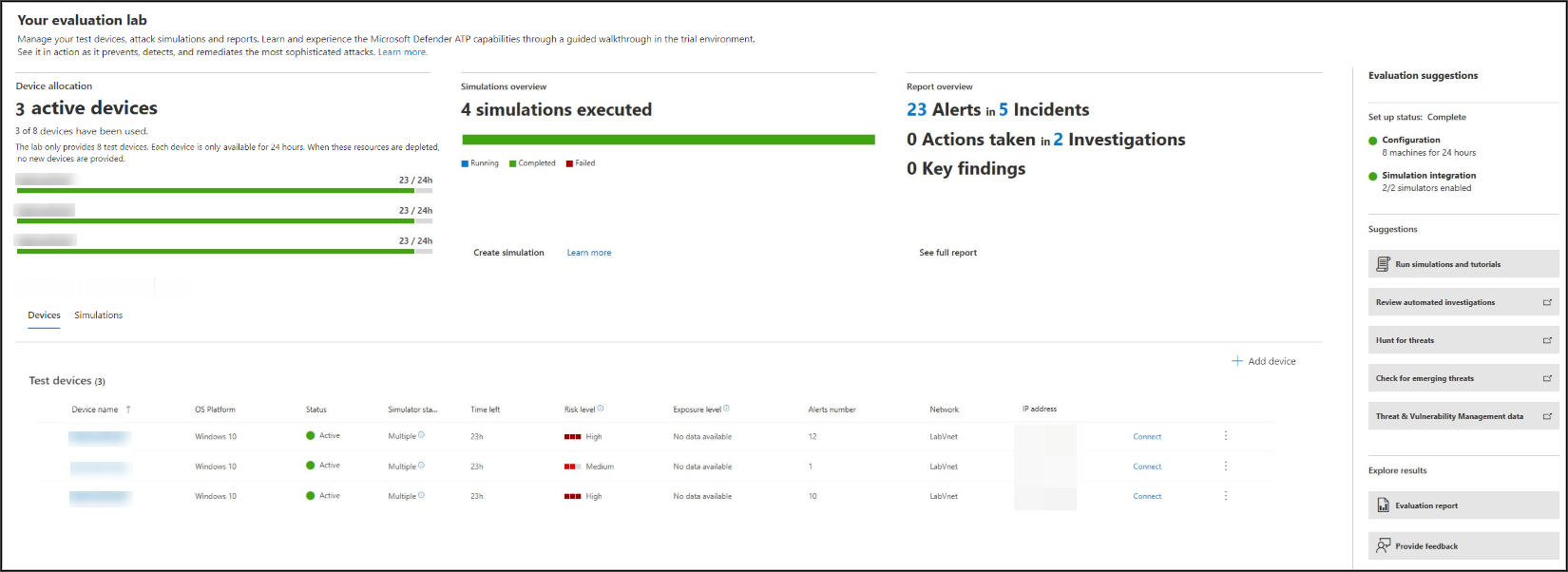

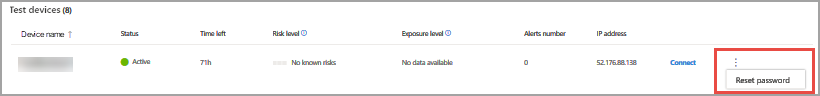

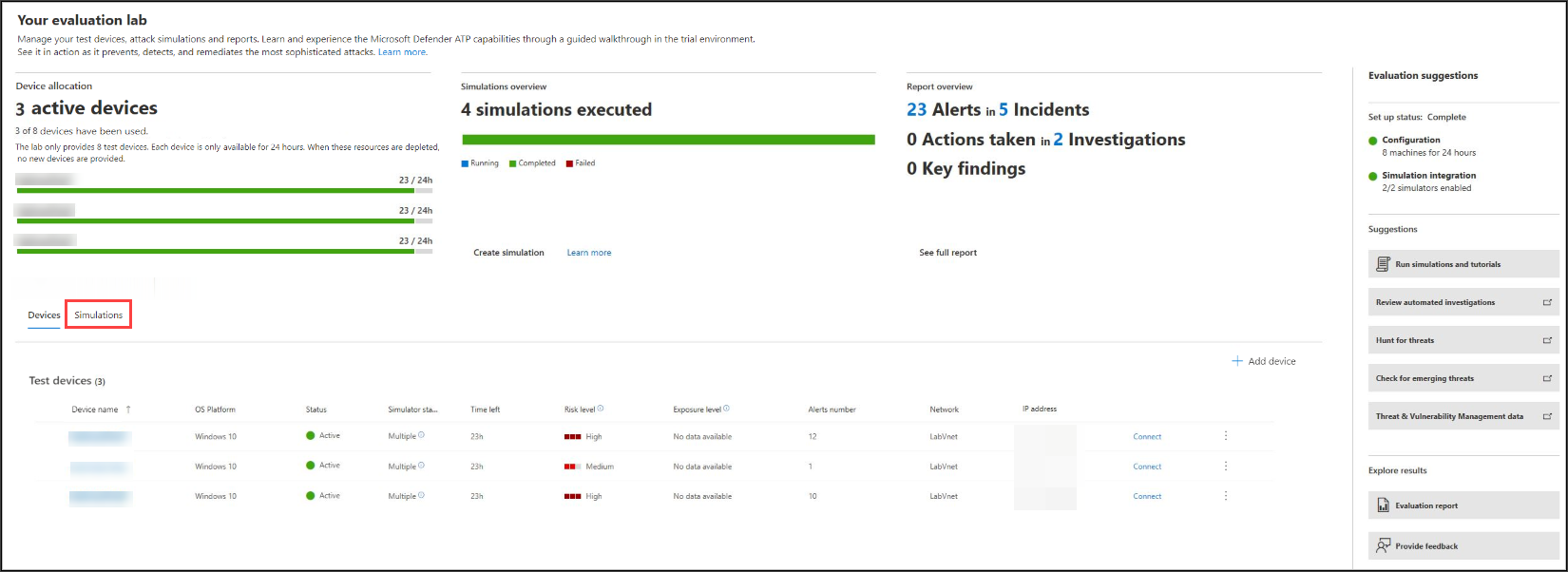

Sehen Sie sich die status der Testgeräte, die Risiko- und Expositionsstufen sowie die status von Simulatorinstallationen an, indem Sie die Registerkarte Geräte auswählen.

Tipp

In der Spalte Simulator status können Sie auf das Informationssymbol zeigen, um die Installation status eines Agents zu erfahren.

Hinzufügen eines Domänencontrollers

Fügen Sie einen Domänencontroller hinzu, um komplexe Szenarien wie Lateral Movement und mehrstufige Angriffe auf mehrere Geräte auszuführen.

Hinweis

Domänenunterstützung ist nur im Microsoft Defender-Portal (security.microsoft.com) verfügbar.

Wählen Sie im Dashboard Die Option Gerät hinzufügen aus.

Wählen Sie Windows Server 2019 und dann Als Domänencontroller festlegen aus.

Wenn Ihr Domänencontroller bereitgestellt wurde, können Sie in die Domäne eingebundene Geräte erstellen, indem Sie auf Gerät hinzufügen klicken. Wählen Sie dann Windows 10/Windows 11 und dann Domäne beitreten aus.

Hinweis

Es kann jeweils nur ein Domänencontroller live sein. Das Domänencontrollergerät bleibt aktiv, solange ein Livegerät mit dem Gerät verbunden ist.

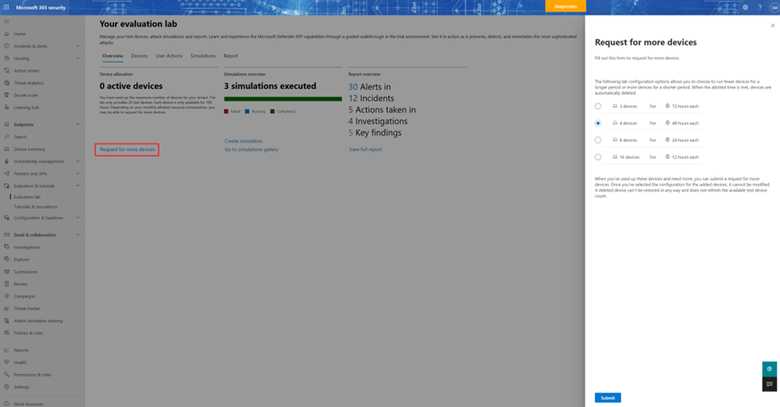

Anfordern weiterer Geräte

Wenn alle vorhandenen Geräte verwendet und gelöscht werden, können Sie weitere Geräte anfordern. Sie können lab-Ressourcen einmal im Monat anfordern.

Wählen Sie im Dashboard des Auswertungslabors die Option Weitere Geräte anfordern aus.

Wählen Sie Ihre Konfiguration aus.

Übermitteln Sie die Anforderung.

Wenn die Anforderung erfolgreich übermittelt wurde, sehen Sie ein grünes Bestätigungsbanner und das Datum der letzten Übermittlung.

Die status Ihrer Anforderung finden Sie auf der Registerkarte Benutzeraktionen, die innerhalb von Stunden genehmigt werden.

Nach der Genehmigung werden die angeforderten Geräte Ihrer Lab-Einrichtung hinzugefügt, und Sie können weitere Geräte erstellen.

Tipp

Um mehr aus Ihrem Lab herauszuholen, vergessen Sie nicht, unsere Simulationsbibliothek zu lesen.

Simulieren von Angriffsszenarien

Verwenden Sie die Testgeräte, um Ihre eigenen Angriffssimulationen auszuführen, indem Sie eine Verbindung mit ihnen herstellen.

Sie können Angriffsszenarien simulieren mit:

- Die "Do It Yourself"-Angriffsszenarien

- Bedrohungssimulatoren

Sie können auch die erweiterte Suche verwenden, um Daten abzufragen, und Bedrohungsanalysen , um Berichte zu neuen Bedrohungen anzuzeigen.

Do-it-yourself-Angriffsszenarien

Wenn Sie nach einer vorgefertigten Simulation suchen, können Sie unsere "Do It Yourself"-Angriffsszenarien verwenden. Diese Skripts sind sicher, dokumentiert und einfach zu verwenden. Diese Szenarien spiegeln die Funktionen von Defender für Endpunkt wider und führen Sie durch die Untersuchungserfahrung.

Hinweis

Die Verbindung mit den Testgeräten erfolgt über RDP. Stellen Sie sicher, dass Ihre Firewalleinstellungen RDP-Verbindungen zulassen.

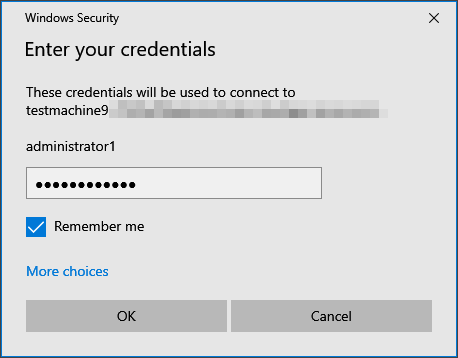

Stellen Sie eine Verbindung mit Ihrem Gerät her, und führen Sie eine Angriffssimulation aus, indem Sie Verbinden auswählen.

Für Linux-Geräte: Sie müssen einen lokalen SSH-Client und den angegebenen Befehl verwenden.

Hinweis

Wenn Sie während der ersteinrichtung keine Kopie des Kennworts gespeichert haben, können Sie das Kennwort zurücksetzen, indem Sie im Menü Kennwort zurücksetzen auswählen:

Das Gerät ändert seinen Zustand in "Kennwortzurücksetzung wird ausgeführt", dann wird In wenigen Minuten Ihr neues Kennwort angezeigt.

Geben Sie das Kennwort ein, das während des Schritts zur Geräteerstellung angezeigt wurde.

Führen Sie Do-it-yourself-Angriffssimulationen auf dem Gerät aus.

Szenarien des Bedrohungssimulators

Wenn Sie während der Einrichtung des Labs einen der unterstützten Bedrohungssimulatoren installieren möchten, können Sie die integrierten Simulationen auf den Geräten des Auswertungslabors ausführen.

Das Ausführen von Bedrohungssimulationen mithilfe von Drittanbieterplattformen ist eine gute Möglichkeit, Microsoft Defender for Endpoint Funktionen innerhalb der Grenzen einer Labumgebung zu bewerten.

Hinweis

Bevor Sie Simulationen ausführen können, stellen Sie sicher, dass die folgenden Anforderungen erfüllt sind:

- Geräte müssen dem Auswertungslabor hinzugefügt werden.

- Bedrohungssimulatoren müssen im Auswertungslabor installiert sein.

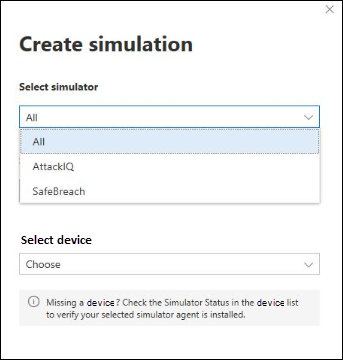

Wählen Sie im Portal Create Simulation aus.

Wählen Sie einen Bedrohungssimulator aus.

Wählen Sie eine Simulation aus, oder durchsuchen Sie den Simulationskatalog, um die verfügbaren Simulationen zu durchsuchen.

Sie können den Simulationskatalog über folgende Informationen aufrufen:

- Die Standard Auswertung Dashboard auf der Übersichtskachel Simulationen oder

- Navigieren Sie im Navigationsbereich Auswertung und Tutorials>Simulation & Tutorials, und wählen Sie dann Simulationskatalog aus.

Wählen Sie die Geräte aus, auf denen Sie die Simulation ausführen möchten.

Wählen Sie Create Simulation aus.

Zeigen Sie den Fortschritt einer Simulation an, indem Sie die Registerkarte Simulationen auswählen. Zeigen Sie den Simulationsstatus, aktive Warnungen und andere Details an.

Nachdem Sie Ihre Simulationen ausgeführt haben, empfehlen wir Ihnen, die Lab-Statusanzeige zu durchlaufen und zu untersuchen, Microsoft Defender for Endpoint eine automatisierte Untersuchung und Korrektur ausgelöst hat. Sehen Sie sich die vom Feature gesammelten und analysierten Beweise an.

Suchen Sie mithilfe der umfangreichen Abfragesprache und rohen Telemetriedaten nach Angriffsbeweise, und sehen Sie sich einige der weltweiten Bedrohungen an, die in der Bedrohungsanalyse dokumentiert sind.

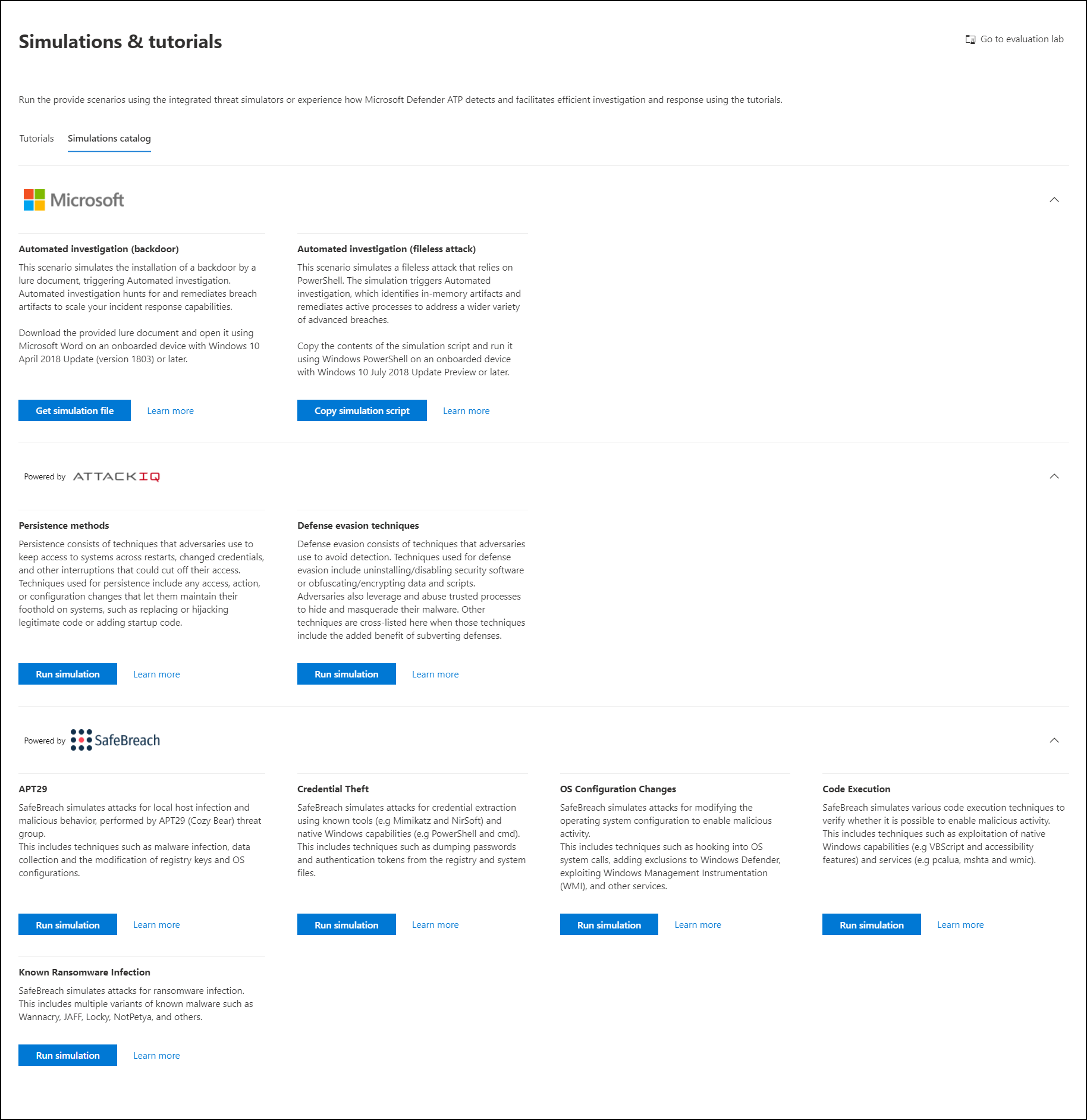

Simulationskatalog

Microsoft Defender for Endpoint hat sich mit verschiedenen Bedrohungssimulationsplattformen zusammengetan, um Ihnen einen bequemen Zugriff zum Testen der Funktionen der Plattform direkt im Portal zu ermöglichen.

Zeigen Sie alle verfügbaren Simulationen an, indem Sie im Menü zu Simulationen und Tutorials>Simulationskatalog wechseln.

Eine Liste der unterstützten Bedrohungssimulations-Agents von Drittanbietern ist aufgeführt, und bestimmte Arten von Simulationen sowie detaillierte Beschreibungen werden im Katalog bereitgestellt.

Sie können jede verfügbare Simulation bequem direkt aus dem Katalog ausführen.

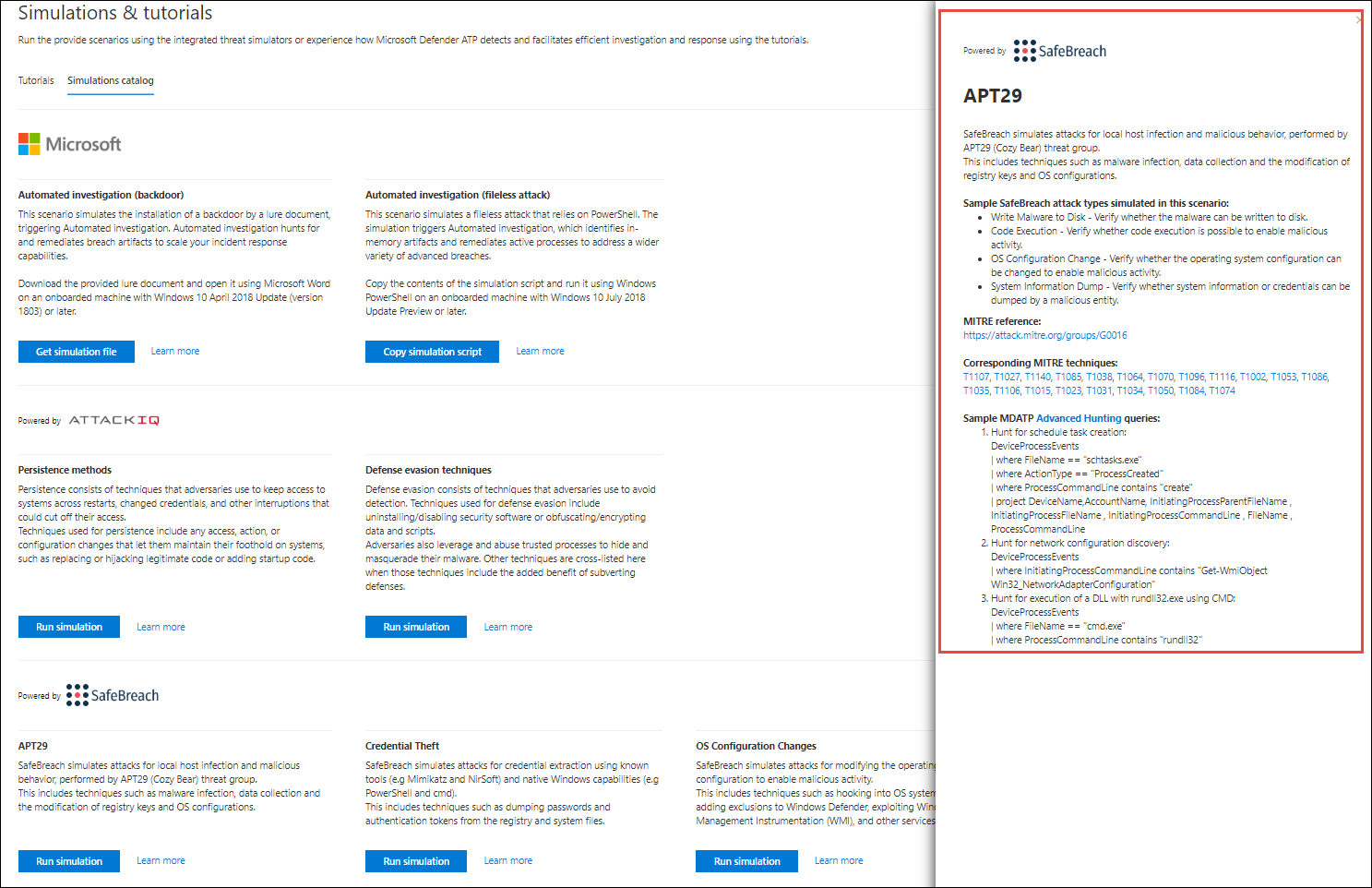

Jede Simulation enthält eine ausführliche Beschreibung des Angriffsszenarios und Verweise wie die verwendeten MITRE-Angriffstechniken und Beispielabfragen für die erweiterte Suche, die Sie ausführen.

Beispiele:

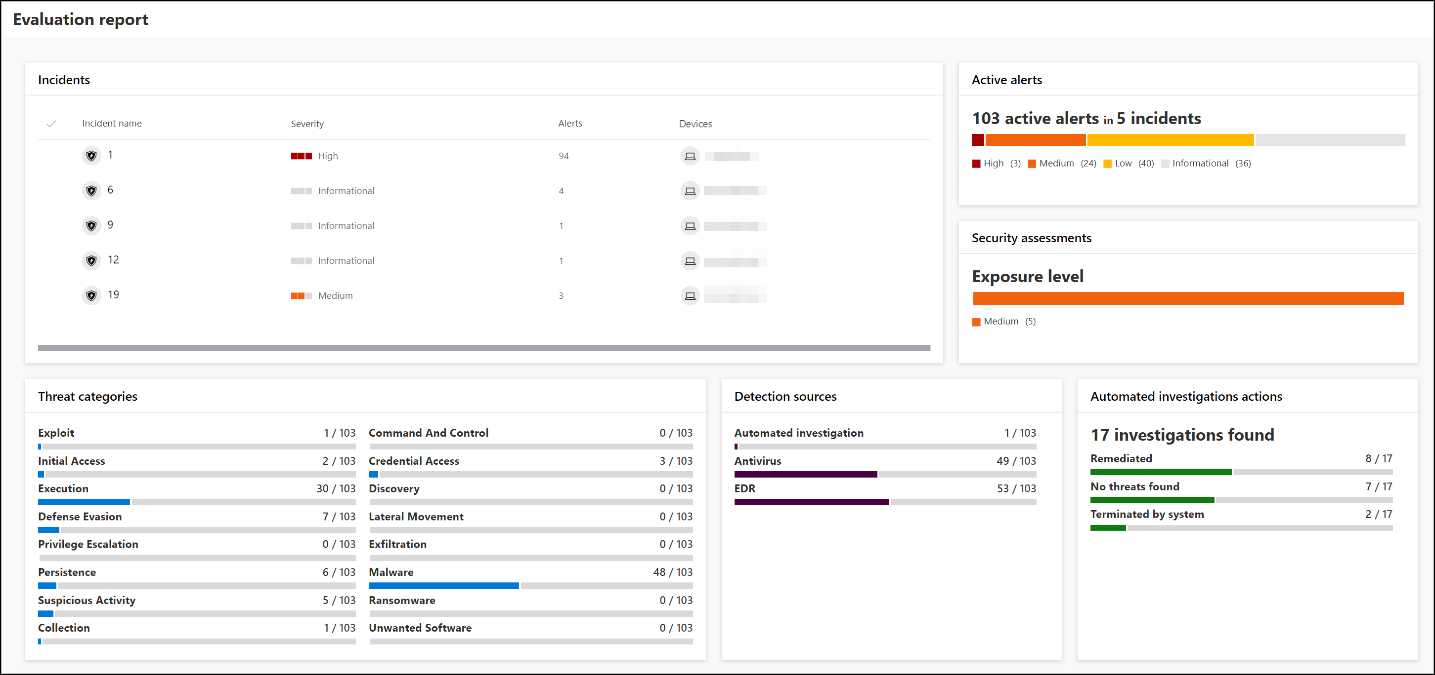

Auswertungsbericht

In den Labberichten werden die Ergebnisse der Simulationen zusammengefasst, die auf den Geräten durchgeführt wurden.

Auf einen Blick sehen Sie schnell:

- Ausgelöste Vorfälle

- Generierte Warnungen

- Bewertungen zur Expositionsstufe

- Beobachtete Bedrohungskategorien

- Erkennungsquellen

- Automatisierte Untersuchungen

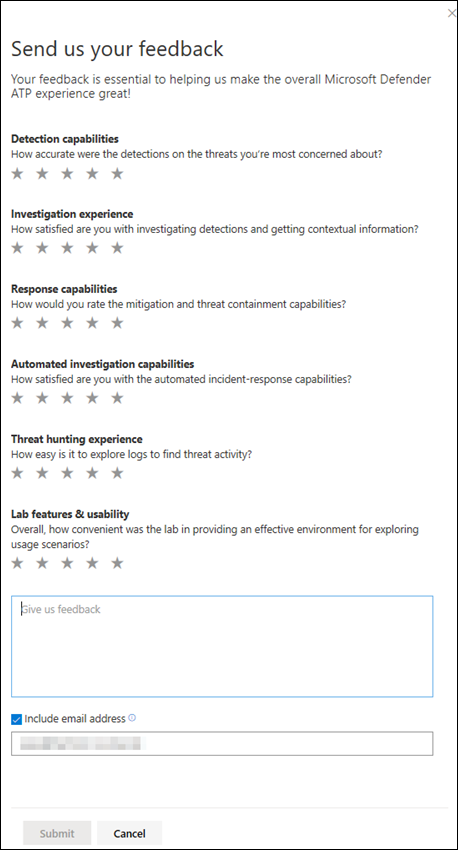

Feedback geben

Ihr Feedback hilft uns dabei, Ihre Umgebung vor erweiterten Angriffen besser zu schützen. Teilen Sie Ihre Erfahrungen und Eindrücke von Produktfunktionen und Auswertungsergebnissen mit.

Teilen Sie uns Ihre Meinung mit, indem Sie Feedback senden auswählen.

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für