Hostfirewallberichte in Microsoft Defender für Endpunkt

Gilt für:

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender XDR

Wenn Sie ein globaler Administrator oder Sicherheitsadministrator sind, können Sie jetzt firewallberichte an das Microsoft Defender-Portal hosten. Mit diesem Feature können Sie die Windows-Firewallberichte von einem zentralen Ort aus anzeigen.

Was sollten Sie wissen, bevor Sie beginnen?

Ihre Geräte müssen Windows 10 oder höher oder Windows Server 2012 R2 oder höher ausgeführt werden. Damit Windows Server 2012 R2 und Windows Server 2016 in Firewallberichten angezeigt werden, müssen diese Geräte mithilfe des modernen einheitlichen Lösungspakets integriert werden. Weitere Informationen finden Sie unter Neue Funktionalität in der modernen einheitlichen Lösung für Windows Server 2012 R2 und 2016.

Informationen zum Onboarding von Geräten in den Microsoft Defender for Endpoint-Dienst finden Sie unter Onboardingleitfaden.

Damit das Microsoft Defender-Portal mit dem Empfangen von Daten beginnt, müssen Sie Überwachungsereignisse für Windows Defender Firewall mit erweiterter Sicherheit aktivieren. Lesen Sie die folgenden Artikel:

Aktivieren Sie diese Ereignisse mithilfe von Gruppenrichtlinie Object Editor, Local Security Policy oder den Befehlen auditpol.exe. Weitere Informationen finden Sie in der Dokumentation zur Überwachung und Protokollierung. Die beiden PowerShell-Befehle sind wie folgt:

auditpol /set /subcategory:"Filtering Platform Packet Drop" /failure:enableauditpol /set /subcategory:"Filtering Platform Connection" /failure:enable

Hier ist eine Beispielabfrage:

param ( [switch]$remediate ) try { $categories = "Filtering Platform Packet Drop,Filtering Platform Connection" $current = auditpol /get /subcategory:"$($categories)" /r | ConvertFrom-Csv if ($current."Inclusion Setting" -ne "failure") { if ($remediate.IsPresent) { Write-Host "Remediating. No Auditing Enabled. $($current | ForEach-Object {$_.Subcategory + ":" + $_.'Inclusion Setting' + ";"})" $output = auditpol /set /subcategory:"$($categories)" /failure:enable if($output -eq "The command was successfully executed.") { Write-Host "$($output)" exit 0 } else { Write-Host "$($output)" exit 1 } } else { Write-Host "Remediation Needed. $($current | ForEach-Object {$_.Subcategory + ":" + $_.'Inclusion Setting' + ";"})." exit 1 } } } catch { throw $_ }

Der Prozess

Hinweis

Befolgen Sie unbedingt die Anweisungen aus dem vorherigen Abschnitt, und konfigurieren Sie Ihre Geräte ordnungsgemäß für die Teilnahme am Vorschauprogramm.

Nachdem Ereignisse aktiviert wurden, beginnt Microsoft Defender for Endpoint mit der Überwachung von Daten, einschließlich:

- Remote-IP

- Remoteport

- Lokaler Port

- Lokale IP-Adresse

- Computername

- Verarbeiten über eingehende und ausgehende Verbindungen hinweg

Administratoren können jetzt die Windows-Hostfirewallaktivität hier sehen. Zusätzliche Berichte können durch Herunterladen des Skripts für die benutzerdefinierte Berichterstellung erleichtert werden, um die aktivitäten der Windows Defender Firewall mithilfe von Power BI zu überwachen.

- Es kann bis zu 12 Stunden dauern, bis die Daten angezeigt werden.

Unterstützte Szenarien

- Firewallberichterstellung

- Von "Computer mit blockierter Verbindung" zum Gerät (erfordert Defender für Endpunkt Plan 2)

- Drill into advanced hunting (Vorschauaktualisierung) (erfordert Defender für Endpunkt Plan 2)

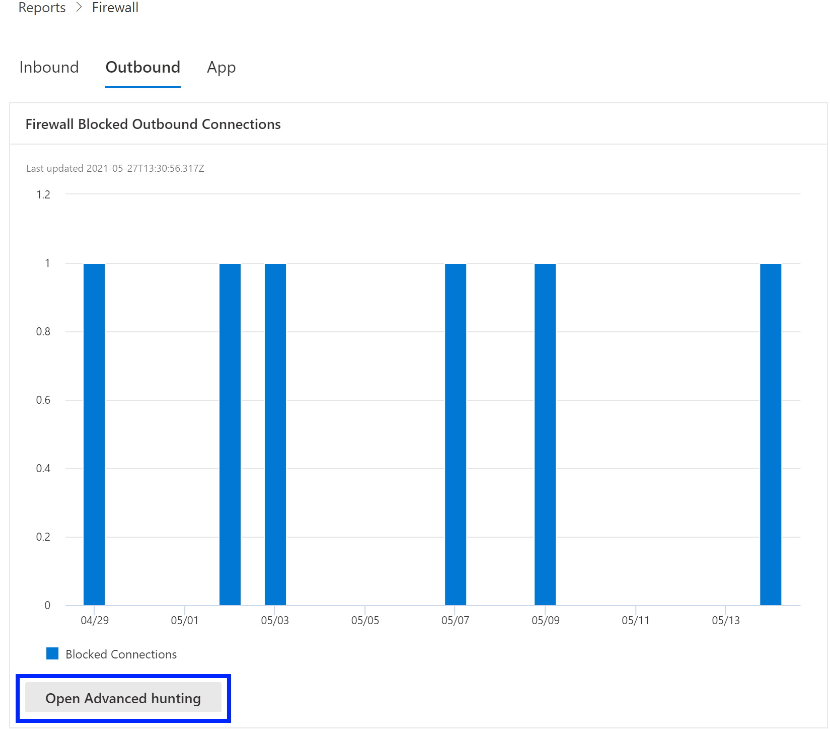

Firewallberichterstellung

Hier sind einige Beispiele für die Firewallberichtsseiten. Hier finden Sie eine Zusammenfassung der eingehenden, ausgehenden und Anwendungsaktivitäten. Sie können direkt auf diese Seite zugreifen, indem Sie zu https://security.microsoft.com/firewallwechseln.

Auf diese Berichte kann auch zugegriffenwerden, indem Sie zu Berichte >Sicherheitsberichtsgeräte> (Abschnitt) wechseln, die sich am unteren Rand des Karte Blockierte eingehende Firewall-Connections befinden.

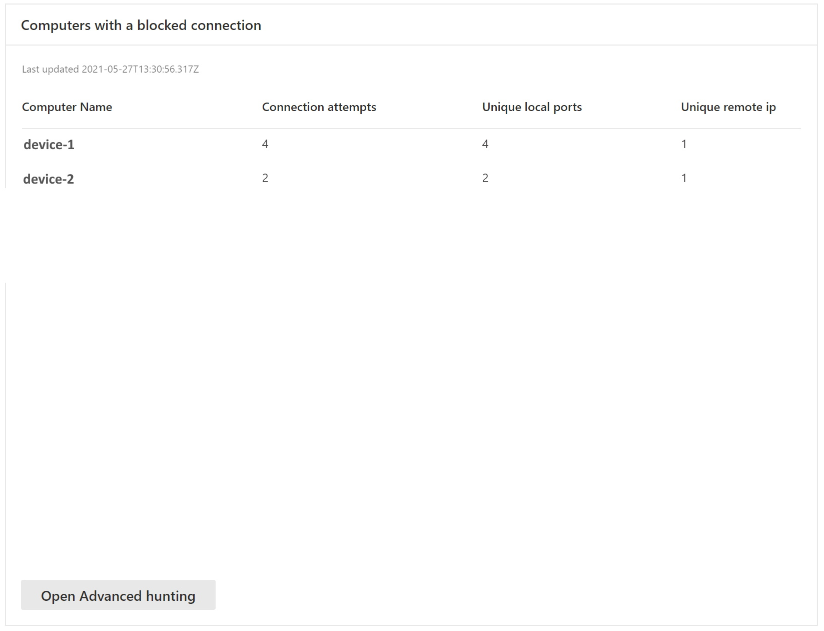

Von "Computer mit blockierter Verbindung" zum Gerät

Hinweis

Dieses Feature erfordert Defender für Endpunkt Plan 2.

Karten unterstützen interaktive Objekte. Sie können einen Drilldown in die Aktivität eines Geräts durchführen, indem Sie auf den Gerätenamen klicken. Dadurch wird das Microsoft Defender-Portal auf einer neuen Registerkarte gestartet, und Sie gelangen direkt zur Registerkarte Gerätezeitachse.

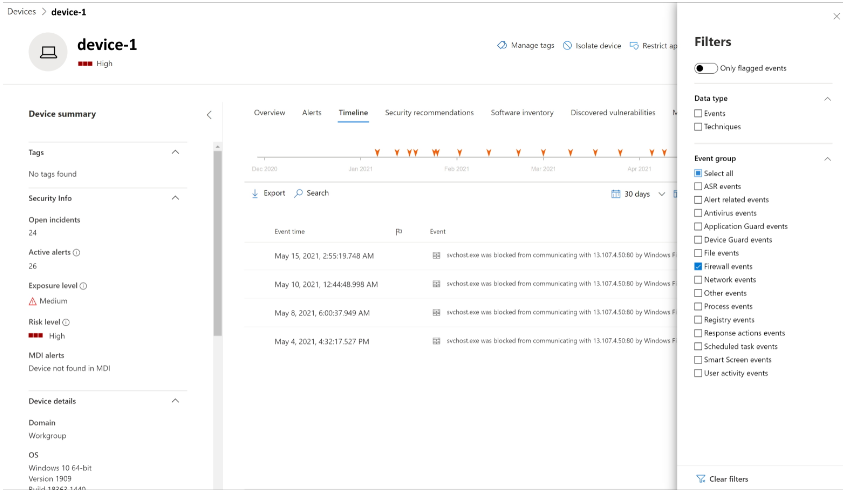

Sie können jetzt die Registerkarte Zeitachse auswählen, auf der Eine Liste der Ereignisse angezeigt wird, die diesem Gerät zugeordnet sind.

Nachdem Sie in der oberen rechten Ecke des Anzeigebereichs auf die Schaltfläche Filter geklickt haben, wählen Sie den gewünschten Ereignistyp aus. Wählen Sie in diesem Fall Firewallereignisse aus, und der Bereich wird nach Firewallereignissen gefiltert.

Drill into advanced hunting (Vorschauaktualisierung)

Hinweis

Dieses Feature erfordert Defender für Endpunkt Plan 2.

Firewallberichte unterstützen das Drillen von der Karte direkt in die erweiterte Suche, indem Sie auf die Schaltfläche Erweiterte Suche öffnen klicken. Die Abfrage ist vorab aufgefüllt.

Die Abfrage kann jetzt ausgeführt werden, und alle zugehörigen Firewallereignisse der letzten 30 Tage können untersucht werden.

Für weitere Berichte oder benutzerdefinierte Änderungen kann die Abfrage zur weiteren Analyse in Power BI exportiert werden. Die benutzerdefinierte Berichterstellung kann durch Herunterladen des Skripts für die benutzerdefinierte Berichterstellung erleichtert werden, um die aktivitäten der Windows Defender Firewall mithilfe von Power BI zu überwachen.

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für