Konfigurieren von Microsoft Defender für Endpunkt unter iOS-Features

Gilt für:

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender XDR

Möchten Sie Defender für Endpunkt erfahren? Registrieren Sie sich für eine kostenlose Testversion

Hinweis

Defender für Endpunkt unter iOS würde ein VPN verwenden, um das Webschutzfeature bereitzustellen. Dies ist kein reguläres VPN und ein lokales/Selbstschleifen-VPN, das keinen Datenverkehr außerhalb des Geräts annimmt.

Bedingter Zugriff mit Defender für Endpunkt unter iOS

Microsoft Defender für Endpunkt unter iOS zusammen mit Microsoft Intune und Microsoft Entra ID ermöglicht das Erzwingen von Gerätekonformität und Richtlinien für bedingten Zugriff basierend auf der Geräterisikobewertung. Defender für Endpunkt ist eine MTD-Lösung (Mobile Threat Defense), die Sie bereitstellen können, um diese Funktion über Intune zu verwenden.

Weitere Informationen zum Einrichten des bedingten Zugriffs mit Defender für Endpunkt unter iOS finden Sie unter Defender für Endpunkt und Intune.

Webschutz und VPN

Standardmäßig enthält und aktiviert Defender für Endpunkt unter iOS Webschutz, der dazu beiträgt, Geräte vor Webbedrohungen zu schützen und Benutzer vor Phishingangriffen zu schützen. Antiphishing und benutzerdefinierte Indikatoren (URL und Domäne) werden als Teil des Webschutzes unterstützt. IP-basierte benutzerdefinierte Indikatoren werden unter iOS derzeit nicht unterstützt. Die Webinhaltsfilterung wird derzeit auf mobilen Plattformen (Android und iOS) nicht unterstützt.

Defender für Endpunkt unter iOS verwendet ein VPN, um diese Funktion bereitzustellen. Das VPN ist lokal, und im Gegensatz zum herkömmlichen VPN wird netzwerkdatenverkehr nicht außerhalb des Geräts gesendet.

Obwohl standardmäßig aktiviert, kann es vorkommen, dass Sie VPN deaktivieren müssen. Beispielsweise möchten Sie einige Apps ausführen, die nicht funktionieren, wenn ein VPN konfiguriert ist. In solchen Fällen können Sie das VPN über die App auf dem Gerät deaktivieren, indem Sie die folgenden Schritte ausführen:

Öffnen Sie auf Ihrem iOS-Gerät die App Einstellungen , wählen Sie Allgemein und dann VPN aus.

Wählen Sie die Schaltfläche i für Microsoft Defender für Endpunkt aus.

Deaktivieren Sie "Bei Bedarf verbinden ", um VPN zu deaktivieren.

Hinweis

Der Webschutz ist nicht verfügbar, wenn VPN deaktiviert ist. Um den Webschutz wieder zu aktivieren, öffnen Sie die Microsoft Defender für Endpunkt-App auf dem Gerät, und wählen Sie dann VPN starten aus.

Deaktivieren des Webschutzes

Webschutz ist eines der wichtigsten Features von Defender für Endpunkt und erfordert ein VPN, um diese Funktion bereitzustellen. Das verwendete VPN ist ein lokales/Loopback-VPN und kein herkömmliches VPN. Es gibt jedoch mehrere Gründe, warum Kunden das VPN möglicherweise nicht bevorzugen. Wenn Sie kein VPN einrichten möchten, können Sie den Webschutz deaktivieren und Defender für Endpunkt ohne dieses Feature bereitstellen. Andere Defender für Endpunkt-Features funktionieren weiterhin.

Diese Konfiguration ist sowohl für registrierte (MDM)-Geräte als auch für nicht registrierte (MAM)-Geräte verfügbar. Für Kunden mit MDM können Administratoren den Webschutz über verwaltete Geräte in der App-Konfiguration konfigurieren. Für Kunden ohne Registrierung können Administratoren mithilfe von MAM den Webschutz über verwaltete Apps in der App-Konfiguration konfigurieren.

Konfigurieren des Webschutzes

Deaktivieren des Webschutzes mithilfe von MDM

Führen Sie die folgenden Schritte aus, um den Webschutz für registrierte Geräte zu deaktivieren.

Navigieren Sie im Microsoft Intune Admin Center zu Apps>App-Konfigurationsrichtlinien>Verwaltete Gerätehinzufügen>.

Geben Sie der Richtlinie einen Namen, Plattform > iOS/iPadOS.

Wählen Sie Microsoft Defender für Endpunkt als Ziel-App aus.

Wählen Sie auf der Seite Einstellungen die Option Konfigurations-Designer verwenden aus, und fügen Sie dann als Schlüssel hinzu

WebProtection, und legen Sie den Werttyp auf festString.- Standardmäßig

WebProtection = trueist . Ein Administrator muss festlegenWebProtection = false, dass der Webschutz deaktiviert wird. - Defender für Endpunkt sendet den Heartbeat an das Microsoft Defender-Portal, wenn ein Benutzer die App öffnet.

- Wählen Sie Weiter aus, und weisen Sie dieses Profil den Zielgeräten/Benutzern zu.

- Standardmäßig

Deaktivieren des Webschutzes mithilfe von MAM

Führen Sie die folgenden Schritte aus, um den Webschutz für nicht registrierte Geräte zu deaktivieren.

Navigieren Sie im Microsoft Intune Admin Center zu Apps>App-Konfigurationsrichtlinien>Verwaltete Appshinzufügen>.

Geben Sie der Richtlinie einen Namen.

Wählen Sie unter Öffentliche Apps auswählendie Option Microsoft Defender für Endpunkt als Ziel-App aus.

Fügen Sie auf der Seite Einstellungen unter Allgemeine Konfigurationseinstellungen als Schlüssel hinzu

WebProtection, und legen Sie den Wert auf festfalse.- Standardmäßig

WebProtection = trueist . Ein Administrator kann festlegenWebProtection = false, dass der Webschutz deaktiviert wird. - Defender für Endpunkt sendet den Heartbeat an das Microsoft Defender-Portal, wenn ein Benutzer die App öffnet.

- Wählen Sie Weiter aus, und weisen Sie dieses Profil den Zielgeräten/Benutzern zu.

- Standardmäßig

Hinweis

Der WebProtection Schlüssel gilt nicht für den Kontrollfilter in der Liste der überwachten Geräte. Wenn Sie den Webschutz für überwachte Geräte deaktivieren möchten, können Sie das Steuerelementfilterprofil entfernen.

Konfigurieren des Netzwerkschutzes

Der Netzwerkschutz in Microsoft Defender für Endpunkt ist standardmäßig deaktiviert. Administratoren können die folgenden Schritte ausführen, um den Netzwerkschutz zu konfigurieren. Diese Konfiguration ist sowohl für registrierte Geräte über die MDM-Konfiguration als auch für nicht registrierte Geräte über die MAM-Konfiguration verfügbar.

Hinweis

Für den Netzwerkschutz sollte nur eine Richtlinie erstellt werden, entweder über MDM oder MAM. Für die Initialisierung des Netzwerkschutzes muss der Endbenutzer die App einmal öffnen.

Konfigurieren des Netzwerkschutzes mithilfe von MDM

Führen Sie die folgenden Schritte aus, um den Netzwerkschutz mithilfe der MDM-Konfiguration für registrierte Geräte einzurichten:

Navigieren Sie im Microsoft Intune Admin Center zu Apps>App-Konfigurationsrichtlinien>Verwaltete Gerätehinzufügen>.

Geben Sie den Namen und die Beschreibung für die Richtlinie an. Wählen Sie unter Plattformdie Option iOS/iPad aus.

Wählen Sie in der Ziel-App Microsoft Defender für Endpunkt aus.

Wählen Sie auf der Seite Einstellungen die Option Konfigurationseinstellungsformat Konfigurations-Designer verwenden aus.

Fügen Sie als Konfigurationsschlüssel hinzu

DefenderNetworkProtectionEnable. Legen Sie den Werttyp aufStringfest, und legen Sie den Wert auf festfalse, um den Netzwerkschutz zu deaktivieren. (Der Netzwerkschutz ist standardmäßig aktiviert.)Fügen Sie für andere Konfigurationen im Zusammenhang mit dem Netzwerkschutz die folgenden Schlüssel hinzu, und wählen Sie den entsprechenden Werttyp und -wert aus.

Key Typ Standard (true-enable, false-disable) Beschreibung DefenderOpenNetworkDetectionGanze Zahl 2 1 – Überwachung, 0 – Deaktivieren, 2 – Aktivieren (Standard). Diese Einstellung wird von einem IT-Administrator verwaltet, um die Erkennung von offenen Netzwerken zu überwachen, zu deaktivieren oder zu aktivieren. Im Überwachungsmodus werden Warnungen nur ohne Endbenutzererfahrung an das Microsoft Defender-Portal gesendet. Legen Sie für die Endbenutzererfahrung die Einstellung auf fest Enable.DefenderEndUserTrustFlowEnableZeichenfolge false true – enable, false – disable; Diese Einstellung wird von IT-Administratoren verwendet, um die In-App-Benutzeroberfläche des Endbenutzers zu aktivieren oder zu deaktivieren, um unsicheren und verdächtigen Netzwerken zu vertrauen und diese nicht vertrauenswürdig zu machen. DefenderNetworkProtectionAutoRemediationZeichenfolge true true – enable, false – disable; Diese Einstellung wird vom IT-Administrator verwendet, um die Wartungswarnungen zu aktivieren oder zu deaktivieren, die gesendet werden, wenn ein Benutzer Wartungsaktivitäten wie den Wechsel zu sichereren WLAN-Zugriffspunkten ausführt. DefenderNetworkProtectionPrivacyZeichenfolge true true – enable, false – disable; Diese Einstellung wird vom IT-Administrator verwaltet, um den Datenschutz im Netzwerkschutz zu aktivieren oder zu deaktivieren. Wenn der Datenschutz deaktiviert ist, wird die Zustimmung des Benutzers zur Freigabe des schädlichen WLAN angezeigt. Wenn der Datenschutz aktiviert ist, wird keine Zustimmung des Benutzers angezeigt, und es werden keine App-Daten gesammelt. Im Abschnitt Zuweisungen kann ein Administrator Gruppen von Benutzern auswählen, die ein- und aus der Richtlinie ausgeschlossen werden sollen.

Überprüfen und erstellen Sie die Konfigurationsrichtlinie.

Konfigurieren des Netzwerkschutzes mithilfe von MAM

Verwenden Sie das folgende Verfahren, um die MAM-Konfiguration für nicht registrierte Geräte für den Netzwerkschutz einzurichten (Authenticator-Geräteregistrierung ist für die MAM-Konfiguration erforderlich) auf iOS-Geräten.

Navigieren Sie im Microsoft Intune Admin Center zu Apps>App-Konfigurationsrichtlinien>Verwaltete Apps>hinzufügen>Neue App-Konfigurationsrichtlinie erstellen.

Geben Sie einen Namen und eine Beschreibung an, um die Richtlinie eindeutig zu identifizieren. Wählen Sie dann Öffentliche Apps auswählen und Dann Microsoft Defender für Plattform iOS/iPadOS aus.

Fügen Sie auf der Seite Einstellungen DefenderNetworkProtectionEnable als Schlüssel und als Wert hinzu

false, um den Netzwerkschutz zu deaktivieren. (Der Netzwerkschutz ist standardmäßig aktiviert.)Fügen Sie für andere Konfigurationen im Zusammenhang mit dem Netzwerkschutz die folgenden Schlüssel und den entsprechenden Wert hinzu.

Key Standard (true – enable, false – disable) Beschreibung DefenderOpenNetworkDetection2 1 – Überwachung, 0 – Deaktivieren, 2 – Aktivieren (Standard). Diese Einstellung wird von einem IT-Administrator verwaltet, um die Erkennung von offenen Netzwerken zu aktivieren, zu überwachen oder zu deaktivieren. Im Überwachungsmodus werden Warnungen nur ohne benutzerseitige Erfahrung an das ATP-Portal gesendet. Legen Sie für die Benutzererfahrung die Konfiguration auf den Modus "Aktivieren" fest. DefenderEndUserTrustFlowEnablefalse true – enable, false – disable; Diese Einstellung wird von IT-Administratoren verwendet, um die In-App-Benutzeroberfläche des Endbenutzers zu aktivieren oder zu deaktivieren, um unsicheren und verdächtigen Netzwerken zu vertrauen und diese nicht vertrauenswürdig zu machen. DefenderNetworkProtectionAutoRemediationtrue true – enable, false – disable; Diese Einstellung wird vom IT-Administrator verwendet, um die Wartungswarnungen zu aktivieren oder zu deaktivieren, die gesendet werden, wenn ein Benutzer Wartungsaktivitäten wie den Wechsel zu sichereren WLAN-Zugriffspunkten ausführt. DefenderNetworkProtectionPrivacytrue true – enable, false – disable; Diese Einstellung wird vom IT-Administrator verwaltet, um den Datenschutz im Netzwerkschutz zu aktivieren oder zu deaktivieren. Wenn der Datenschutz deaktiviert ist, wird die Zustimmung des Benutzers zur Freigabe des schädlichen WLAN angezeigt. Wenn der Datenschutz aktiviert ist, wird keine Zustimmung des Benutzers angezeigt, und es werden keine App-Daten gesammelt. Im Abschnitt Zuweisungen kann ein Administrator Gruppen von Benutzern auswählen, die ein- und aus der Richtlinie ausgeschlossen werden sollen.

Überprüfen und erstellen Sie die Konfigurationsrichtlinie.

Koexistenz mehrerer VPN-Profile

Apple iOS unterstützt nicht mehrere geräteweite VPNs, um gleichzeitig aktiv zu sein. Während mehrere VPN-Profile auf dem Gerät vorhanden sein können, kann jeweils nur ein VPN aktiv sein.

Konfigurieren des Microsoft Defender für Endpunkt-Risikosignals in der App-Schutzrichtlinie (MAM)

Microsoft Defender für Endpunkt unter iOS aktiviert das App-Schutzrichtlinie-Szenario. Endbenutzer können die neueste Version der App direkt aus dem Apple App Store installieren. Stellen Sie sicher, dass das Gerät bei Authenticator mit demselben Konto registriert ist, das für das Onboarding in Defender für eine erfolgreiche MAM-Registrierung verwendet wird.

Microsoft Defender für Endpunkt kann so konfiguriert werden, dass Bedrohungssignale gesendet werden, die in App-Schutzrichtlinien (APP, auch als MAM bezeichnet) unter iOS/iPadOS verwendet werden. Mit dieser Funktion können Sie Microsoft Defender für Endpunkt verwenden, um den Zugriff auf Unternehmensdaten auch von nicht registrierten Geräten zu schützen.

Führen Sie die Schritte im folgenden Link aus, um App-Schutzrichtlinien mit Microsoft Defender für Endpunkt einzurichten: Konfigurieren von Defender-Risikosignalen in der App-Schutzrichtlinie (MAM)

Weitere Informationen zu MAM oder App-Schutzrichtlinie finden Sie unter Einstellungen für iOS-App-Schutzrichtlinien.

Kontrollmechanismen für den Datenschutz

Microsoft Defender für Endpunkt unter iOS ermöglicht Datenschutzkontrollen sowohl für Administratoren als auch für Endbenutzer. Dies schließt die Steuerelemente für registrierte (MDM) und nicht registrierte (MAM)-Geräte ein.

Wenn Sie MDM verwenden, können Ihre Administratoren Datenschutzsteuerelemente über verwaltete Geräte in der App-Konfiguration konfigurieren. Wenn Sie MAM ohne Registrierung verwenden, können Ihre Administratoren Datenschutzsteuerelemente über verwaltete Apps in der App-Konfiguration konfigurieren. Endbenutzer können auch Datenschutzeinstellungen in den Einstellungen der Microsoft Defender-App konfigurieren.

Konfigurieren des Datenschutzes in phish-Warnungsberichten

Kunden können jetzt die Datenschutzkontrolle für den von Microsoft Defender für Endpunkt unter iOS gesendeten Phish-Bericht aktivieren, sodass der Domänenname nicht als Teil einer Phish-Warnung enthalten ist, wenn eine Phish-Website von Microsoft Defender für Endpunkt erkannt und blockiert wird.

Konfigurieren von Datenschutzsteuerelementen in MDM

Führen Sie die folgenden Schritte aus, um den Datenschutz zu aktivieren und den Domänennamen nicht als Teil des Phish-Warnungsberichts für registrierte Geräte zu erfassen.

Navigieren Sie im Microsoft Intune Admin Center zu Apps>App-Konfigurationsrichtlinien>Verwaltete Gerätehinzufügen>.

Geben Sie der Richtlinie einen Namen( Plattform > iOS/iPadOS), und wählen Sie den Profiltyp aus.

Wählen Sie Microsoft Defender für Endpunkt als Ziel-App aus.

Wählen Sie auf der Seite Einstellungen die Option Konfigurations-Designer verwenden aus, und fügen Sie als Schlüssel hinzu

DefenderExcludeURLInReport, und legen Sie den Werttyp auf Boolean fest.- Um den Datenschutz zu aktivieren und den Domänennamen nicht zu erfassen, geben Sie den Wert als

trueein, und weisen Sie diese Richtlinie Benutzern zu. Standardmäßig ist dieser Wert auffalsefestgelegt. - Für Benutzer, deren Schlüssel als

truefestgelegt ist, enthält die Phish-Warnung keine Domänennameninformationen, wenn eine schädliche Website von Defender für Endpunkt erkannt und blockiert wird.

- Um den Datenschutz zu aktivieren und den Domänennamen nicht zu erfassen, geben Sie den Wert als

Wählen Sie Weiter aus, und weisen Sie dieses Profil Zielgeräten/Benutzern zu.

Konfigurieren von Datenschutzsteuerelementen in MAM

Führen Sie die folgenden Schritte aus, um den Datenschutz zu aktivieren und den Domänennamen nicht als Teil des Phish-Warnungsberichts für nicht registrierte Geräte zu erfassen.

Navigieren Sie im Microsoft Intune Admin Center zu Apps>App-Konfigurationsrichtlinien>Verwaltete Appshinzufügen>.

Geben Sie der Richtlinie einen Namen.

Wählen Sie unter Öffentliche Apps auswählendie Option Microsoft Defender für Endpunkt als Ziel-App aus.

Fügen Sie auf der Seite Einstellungen unter Allgemeine Konfigurationseinstellungen als Schlüssel hinzu

DefenderExcludeURLInReport, und legen Sie den Wert auftruefest.- Um den Datenschutz zu aktivieren und den Domänennamen nicht zu erfassen, geben Sie den Wert als

trueein, und weisen Sie diese Richtlinie Benutzern zu. Standardmäßig ist dieser Wert auffalsefestgelegt. - Für Benutzer, deren Schlüssel als

truefestgelegt ist, enthält die Phish-Warnung keine Domänennameninformationen, wenn eine schädliche Website von Defender für Endpunkt erkannt und blockiert wird.

- Um den Datenschutz zu aktivieren und den Domänennamen nicht zu erfassen, geben Sie den Wert als

Wählen Sie Weiter aus, und weisen Sie dieses Profil Zielgeräten/Benutzern zu.

Konfigurieren von Datenschutzsteuerelementen für Endbenutzer in der Microsoft Defender-App

Diese Steuerelemente helfen dem Endbenutzer, die informationen zu konfigurieren, die für seine Organisation freigegeben werden.

Für überwachte Geräte sind Endbenutzersteuerelemente nicht sichtbar. Ihr Administrator entscheidet und steuert die Einstellungen. Für nicht überwachte Geräte wird das Steuerelement jedoch unter Einstellungen > Datenschutz angezeigt.

Benutzern wird eine Umschaltfläche für Unsichere Websiteinformationen angezeigt. Dieser Umschalter ist nur sichtbar, wenn der Administrator festgelegt DefenderExcludeURLInReport = truehat.

Wenn dies von einem Administrator aktiviert ist, können Benutzer angeben, ob unsichere Websiteinformationen an ihre Organisation gesendet werden sollen. Standardmäßig ist sie auf falsefestgelegt, was bedeutet, dass unsichere Websiteinformationen nicht gesendet werden. Wenn der Benutzer ihn auf trueumschaltt, werden unsichere Websitedetails gesendet.

Das Aktivieren oder Deaktivieren der Datenschutzkontrollen wirkt sich nicht auf die Gerätekonformitätsprüfung oder den bedingten Zugriff aus.

Hinweis

Auf überwachten Geräten mit dem Konfigurationsprofil kann Microsoft Defender für Endpunkt auf die gesamte URL zugreifen, und wenn festgestellt wird, dass es sich um Phishing handelt, wird sie blockiert. Auf einem nicht überwachten Gerät hat Microsoft Defender für Endpunkt nur Zugriff auf den Domänennamen, und wenn die Domäne keine Phishing-URL ist, wird sie nicht blockiert.

Optionale Berechtigungen

Microsoft Defender für Endpunkt unter iOS aktiviert optionale Berechtigungen im Onboardingflow. Derzeit sind die für Defender für Endpunkt erforderlichen Berechtigungen im Onboardingflow obligatorisch. Mit diesem Feature können Administratoren Defender für Endpunkt auf BYOD-Geräten bereitstellen, ohne die obligatorische VPN-Berechtigung während des Onboardings zu erzwingen. Endbenutzer können das Onboarding der App ohne die obligatorischen Berechtigungen durchführen und diese Berechtigungen später überprüfen. Dieses Feature ist derzeit nur für registrierte Geräte (MDM) verfügbar.

Konfigurieren optionaler Berechtigungen mithilfe von MDM

Administratoren können die folgenden Schritte ausführen, um die optionale VPN-Berechtigung für registrierte Geräte zu aktivieren.

Navigieren Sie im Microsoft Intune Admin Center zu Apps>App-Konfigurationsrichtlinien>Verwaltete Gerätehinzufügen>.

Geben Sie der Richtlinie einen Namen, und wählen Sie Plattform > iOS/iPadOS aus.

Wählen Sie Microsoft Defender für Endpunkt als Ziel-App aus.

Wählen Sie auf der Seite Einstellungen die Option Konfigurations-Designer verwenden aus, und fügen Sie als Schlüssel hinzu

DefenderOptionalVPN, und legen Sie den Werttyp aufBooleanfest.- Um die optionale VPN-Berechtigung zu aktivieren, geben Sie wert als

trueein, und weisen Sie diese Richtlinie benutzern zu. Standardmäßig ist dieser Wert auffalsefestgelegt. - Für Benutzer, deren Schlüssel als

truefestgelegt ist, können die Benutzer die App integrieren, ohne die VPN-Berechtigung zu erteilen.

- Um die optionale VPN-Berechtigung zu aktivieren, geben Sie wert als

Wählen Sie Weiter aus, und weisen Sie dieses Profil Zielgeräten/Benutzern zu.

Konfigurieren optionaler Berechtigungen als Endbenutzer

Endbenutzer installieren und öffnen die Microsoft Defender-App, um mit dem Onboarding zu beginnen.

- Wenn ein Administrator optionale Berechtigungen eingerichtet hat, kann der Benutzer vpn-Berechtigung überspringen und das Onboarding abschließen.

- Selbst wenn der Benutzer VPN übersprungen hat, kann das Gerät das Onboarding durchführen, und es wird ein Heartbeat gesendet.

- Wenn VPN deaktiviert ist, ist der Webschutz nicht aktiv.

- Später kann der Benutzer den Webschutz innerhalb der App aktivieren, wodurch die VPN-Konfiguration auf dem Gerät installiert wird.

Hinweis

Die optionale Berechtigung unterscheidet sich von Webschutz deaktivieren. Die optionale VPN-Berechtigung hilft nur, die Berechtigung während des Onboardings zu überspringen, ist aber für den Endbenutzer verfügbar, um sie später zu überprüfen und zu aktivieren. Mit "Webschutz deaktivieren" können Benutzer die Defender für Endpunkt-App ohne Webschutz integrieren. Sie kann später nicht mehr aktiviert werden.

Jailbreak-Erkennung

Microsoft Defender für Endpunkt bietet die Möglichkeit, nicht verwaltete und verwaltete Geräte zu erkennen, die per Jailbreak gehackt wurden. Diese Jailbreak-Überprüfungen werden in regelmäßigen Abständen durchgeführt. Wenn ein Gerät als jailbreak erkannt wird, treten die folgenden Ereignisse auf:

- Eine Warnung mit hohem Risiko wird an das Microsoft Defender-Portal gemeldet. Wenn gerätekonformität und bedingter Zugriff basierend auf der Geräterisikobewertung eingerichtet sind, wird der Zugriff auf Unternehmensdaten für das Gerät blockiert.

- Benutzerdaten in der App werden gelöscht. Wenn der Benutzer die App nach dem Jailbreak öffnet, wird auch das VPN-Profil (nur Defender für Endpunkt-Loopback-VPN-Profil) gelöscht, und es wird kein Webschutz angeboten. Von Intune bereitgestellte VPN-Profile werden nicht entfernt.

Konfigurieren der Konformitätsrichtlinie für Geräte mit Jailbreak

Um zu verhindern, dass auf iOS-Geräten mit Jailbreak auf Unternehmensdaten zugegriffen wird, empfiehlt es sich, die folgende Konformitätsrichtlinie für Intune einzurichten.

Hinweis

Die Erkennung von Jailbreaks ist eine Funktion, die von Microsoft Defender für Endpunkt unter iOS bereitgestellt wird. Es wird jedoch empfohlen, diese Richtlinie als zusätzliche Schutzebene gegen Jailbreak-Szenarien einzurichten.

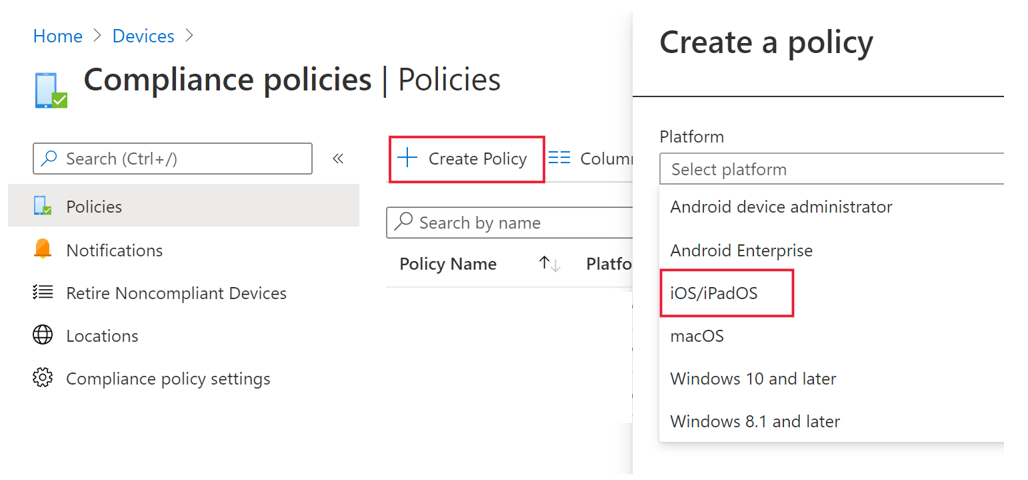

Führen Sie die folgenden Schritte aus, um eine Konformitätsrichtlinie für Geräte mit Jailbreak zu erstellen.

Navigieren Sie im Microsoft Intune Admin Center zu Geräte>Konformitätsrichtlinien>Richtlinie erstellen. Wählen Sie "iOS/iPadOS" als Plattform und dann Erstellen aus.

Geben Sie einen Namen der Richtlinie an, z. B. Konformitätsrichtlinie für Jailbreak.

Erweitern Sie auf der Seite mit den Konformitätseinstellungen den Abschnitt Geräteintegrität , und wählen Sie

Blockdann im Feld Geräte mit Jailbreak aus.Wählen Sie im Abschnitt Aktionen für Nichtkonformität die Aktionen gemäß Ihren Anforderungen aus, und wählen Sie dann Weiter aus.

Wählen Sie im Abschnitt Zuweisungen die Benutzergruppen aus, die Sie für diese Richtlinie einschließen möchten, und wählen Sie dann Weiter aus.

Überprüfen Sie im Abschnitt Überprüfen + erstellen , ob alle eingegebenen Informationen korrekt sind, und wählen Sie dann Erstellen aus.

Konfigurieren von benutzerdefinierten Indikatoren

Mit Defender für Endpunkt unter iOS können Administratoren auch benutzerdefinierte Indikatoren auf iOS-Geräten konfigurieren. Weitere Informationen zum Konfigurieren benutzerdefinierter Indikatoren finden Sie unter Verwalten von Indikatoren.

Hinweis

Defender für Endpunkt unter iOS unterstützt das Erstellen benutzerdefinierter Indikatoren nur für URLs und Domänen. IP-basierte benutzerdefinierte Indikatoren werden unter iOS nicht unterstützt.

Für iOS werden in Microsoft Defender XDR keine Warnungen generiert, wenn auf die im Indikator festgelegte URL oder Domäne zugegriffen wird.

Konfigurieren der Sicherheitsrisikobewertung von Apps

Die Verringerung des Cyberrisikos erfordert ein umfassendes risikobasiertes Sicherheitsrisikomanagement, um alle Ihre größten Sicherheitsrisiken in Ihren kritischsten Ressourcen in einer einzigen Lösung zu identifizieren, zu bewerten, zu beheben und nachzuverfolgen. Besuchen Sie diese Seite , um mehr über die Verwaltung von Microsoft Defender-Sicherheitsrisiken in Microsoft Defender für Endpunkt zu erfahren.

Defender für Endpunkt unter iOS unterstützt Sicherheitsrisikobewertungen von Betriebssystemen und Apps. Die Sicherheitsrisikobewertung von iOS-Versionen ist sowohl für registrierte (MDM) als auch für nicht registrierte Geräte (MAM) verfügbar. Die Sicherheitsrisikobewertung von Apps gilt nur für registrierte Geräte (MDM). Administratoren können die folgenden Schritte ausführen, um die Sicherheitsrisikobewertung von Apps zu konfigurieren.

Auf einem überwachten Gerät

Stellen Sie sicher, dass das Gerät im überwachten Modus konfiguriert ist.

Um das Feature im Microsoft Intune Admin Center zu aktivieren, wechseln Sie zu Endpunktsicherheit>Microsoft Defender für Endpunkt>App-Synchronisierung für iOS-/iPadOS-Geräte aktivieren.

Hinweis

Um die Liste aller Apps einschließlich nicht verwalteter Apps abzurufen, muss der Administrator die Einstellung Vollständige Anwendungsinventurdaten auf persönlichen iOS-/iPadOS-Geräten senden im Intune-Verwaltungsportal für die überwachten Geräte aktivieren, die als "Persönlich" gekennzeichnet sind. Für die überwachten Geräte, die im Intune-Verwaltungsportal als "Unternehmen" gekennzeichnet sind, muss der Administrator nicht die Option Vollständige Anwendungsinventurdaten auf persönlichen iOS-/iPadOS-Geräten senden aktivieren.

Auf einem nicht überwachten Gerät

Um das Feature im Microsoft Intune Admin Center zu aktivieren, wechseln Sie zu Endpunktsicherheit>Microsoft Defender für Endpunkt>App-Synchronisierung für iOS-/iPadOS-Geräte aktivieren.

Um die Liste aller Apps einschließlich nicht verwalteter Apps abzurufen, aktivieren Sie die Umschaltfläche Vollständige Anwendungsinventurdaten auf persönlichen iOS-/iPadOS-Geräten senden.

Führen Sie die folgenden Schritte aus, um die Datenschutzeinstellung zu konfigurieren.

Wechseln Sie zu Apps>App-Konfigurationsrichtlinien>Verwaltete Gerätehinzufügen>.

Geben Sie der Richtlinie einen Namen, Plattform>iOS/iPadOS.

Wählen Sie Microsoft Defender für Endpunkt als Ziel-App aus.

Wählen Sie auf der Seite Einstellungen die Option Konfigurations-Designer verwenden aus, und fügen Sie als Schlüssel hinzu

DefenderTVMPrivacyMode. Legen Sie den Werttyp aufStringfest.- Um den Datenschutz zu deaktivieren und die Liste der installierten Apps zu erfassen, geben Sie den Wert als

Falsean, und weisen Sie diese Richtlinie dann Benutzern zu. - Standardmäßig ist dieser Wert für nicht überwachte Geräte auf

Truefestgelegt. - Für Benutzer, deren Schlüssel als

Falsefestgelegt ist, sendet Defender für Endpunkt die Liste der auf dem Gerät installierten Apps zur Sicherheitsrisikobewertung.

- Um den Datenschutz zu deaktivieren und die Liste der installierten Apps zu erfassen, geben Sie den Wert als

Wählen Sie Weiter aus, und weisen Sie dieses Profil Zielgeräten/Benutzern zu.

Das Aktivieren oder Deaktivieren der Datenschutzkontrollen wirkt sich nicht auf die Gerätekonformitätsprüfung oder den bedingten Zugriff aus.

Nachdem die Konfiguration angewendet wurde, müssen Endbenutzer die App öffnen, um die Datenschutzeinstellung zu genehmigen.

- Der Bildschirm für die Genehmigung des Datenschutzes wird nur für nicht überwachte Geräte angezeigt.

- Nur wenn der Endbenutzer den Datenschutz genehmigt, werden die App-Informationen an die Defender für Endpunkt-Konsole gesendet.

Sobald die Clientversionen auf iOS-Zielgeräten bereitgestellt wurden, wird die Verarbeitung gestartet. Sicherheitsrisiken, die auf diesen Geräten gefunden wurden, werden im Defender-Dashboard zur Verwaltung von Sicherheitsrisiken angezeigt. Die Verarbeitung kann einige Stunden (maximal 24 Stunden) dauern. Dieser Zeitrahmen gilt insbesondere für die gesamte Liste der Apps, die im Softwarebestand angezeigt werden.

Hinweis

Wenn Sie die SSL-Überprüfungslösung auf Ihrem iOS-Gerät verwenden, fügen Sie die Domänennamen securitycenter.windows.com (in kommerziellen Umgebungen) und securitycenter.windows.us (in GCC-Umgebungen) hinzu, damit die Funktionen zur Bedrohungs- und Sicherheitsrisikomanagement funktionieren.

Deaktivieren der Abmeldung

Defender für Endpunkt unter iOS unterstützt die Bereitstellung ohne Abmeldeschaltfläche in der App, um zu verhindern, dass sich Benutzer von der Defender-App abmelden. Dies ist wichtig, um zu verhindern, dass Benutzer das Gerät manipulieren.

Diese Konfiguration ist sowohl für registrierte (MDM)-Geräte als auch für nicht registrierte Geräte (MAM) verfügbar. Administratoren können die folgenden Schritte ausführen, um die Abmeldung deaktivieren zu konfigurieren.

Konfigurieren der Deaktivierung der Abmeldung mithilfe von MDM

Für registrierte Geräte (MDM)

Navigieren Sie im Microsoft Intune Admin Center zu Apps>App-Konfigurationsrichtlinien>Verwaltete Gerätehinzufügen>.

Geben Sie der Richtlinie einen Namen, und wählen Sie dann Plattform>iOS/iPadOS aus.

Wählen Sie

Microsoft Defender for Endpointals Ziel-App aus.Wählen Sie auf der Seite Einstellungen die Option Konfigurations-Designer verwenden aus, und fügen Sie als Schlüssel hinzu

DisableSignOut. Legen Sie den Werttyp aufStringfest.- Standardmäßig

DisableSignOut = falseist . - Ein Administrator kann festlegen

DisableSignOut = true, dass die Abmeldeschaltfläche in der App deaktiviert wird. Benutzern wird die Abmeldeschaltfläche nicht angezeigt, nachdem die Richtlinie per Push übertragen wurde.

- Standardmäßig

Wählen Sie Weiter aus, und weisen Sie diese Richtlinie den Zielgeräten/Benutzern zu.

Konfigurieren der Deaktivierung der Abmeldung mithilfe von MAM

Für nicht registrierte Geräte (MAM)

Navigieren Sie im Microsoft Intune Admin Center zu Apps>App-Konfigurationsrichtlinien>Verwaltete Appshinzufügen>.

Geben Sie der Richtlinie einen Namen.

Wählen Sie unter Öffentliche Apps auswählen die Option

Microsoft Defender for Endpointals Ziel-App aus.Fügen Sie auf der Seite Einstellungen als Schlüssel hinzu

DisableSignOut, und legen Sie den Wert auftruefest.- Standardmäßig

DisableSignOut = falseist . - Ein Administrator kann festlegen

DisableSignOut = true, dass die Abmeldeschaltfläche in der App deaktiviert wird. Benutzern wird die Abmeldeschaltfläche nicht angezeigt, nachdem die Richtlinie gepusht wurde.

- Standardmäßig

Wählen Sie Weiter aus, und weisen Sie diese Richtlinie den Zielgeräten/Benutzern zu.

Gerätemarkierung

Defender für Endpunkt unter iOS ermöglicht das Massenmarkieren der mobilen Geräte während des Onboardings, indem administratoren Tags über Intune einrichten können. Der Administrator kann die Gerätetags über Intune über Konfigurationsrichtlinien konfigurieren und auf die Geräte des Benutzers pushen. Nachdem der Benutzer Defender installiert und aktiviert hat, übergibt die Client-App die Gerätetags an das Microsoft Defender-Portal. Die Gerätetags werden für die Geräte im Gerätebestand angezeigt.

Diese Konfiguration ist sowohl für registrierte (MDM)-Geräte als auch für nicht registrierte Geräte (MAM) verfügbar. Administratoren können die folgenden Schritte ausführen, um die Gerätetags zu konfigurieren.

Konfigurieren von Gerätetags mithilfe von MDM

Für registrierte Geräte (MDM)

Navigieren Sie im Microsoft Intune Admin Center zu Apps>App-Konfigurationsrichtlinien>Verwaltete Gerätehinzufügen>.

Geben Sie der Richtlinie einen Namen, und wählen Sie dann Plattform>iOS/iPadOS aus.

Wählen Sie

Microsoft Defender for Endpointals Ziel-App aus.Wählen Sie auf der Seite Einstellungen die Option Konfigurations-Designer verwenden aus, und fügen Sie als Schlüssel hinzu

DefenderDeviceTag. Legen Sie den Werttyp aufStringfest.- Ein Administrator kann ein neues Tag zuweisen, indem er den Schlüssel

DefenderDeviceTaghinzufügt und einen Wert für das Gerätetag festlegt. - Ein Administrator kann ein vorhandenes Tag bearbeiten, indem er den Wert des Schlüssels

DefenderDeviceTagändert. - Ein Administrator kann ein vorhandenes Tag löschen, indem er den Schlüssel

DefenderDeviceTagentfernt.

- Ein Administrator kann ein neues Tag zuweisen, indem er den Schlüssel

Wählen Sie Weiter aus, und weisen Sie diese Richtlinie den Zielgeräten/Benutzern zu.

Konfigurieren von Gerätetags mithilfe von MAM

Für nicht registrierte Geräte (MAM)

Navigieren Sie im Microsoft Intune Admin Center zu Apps>App-Konfigurationsrichtlinien>Verwaltete Appshinzufügen>.

Geben Sie der Richtlinie einen Namen.

Wählen Sie unter Öffentliche Apps auswählen die Option

Microsoft Defender for Endpointals Ziel-App aus.Fügen Sie auf der Seite Einstellungen als Schlüssel hinzu

DefenderDeviceTag(unter Allgemeine Konfigurationseinstellungen).- Ein Administrator kann ein neues Tag zuweisen, indem er den Schlüssel

DefenderDeviceTaghinzufügt und einen Wert für das Gerätetag festlegt. - Ein Administrator kann ein vorhandenes Tag bearbeiten, indem er den Wert des Schlüssels

DefenderDeviceTagändert. - Ein Administrator kann ein vorhandenes Tag löschen, indem er den Schlüssel

DefenderDeviceTagentfernt.

- Ein Administrator kann ein neues Tag zuweisen, indem er den Schlüssel

Wählen Sie Weiter aus, und weisen Sie diese Richtlinie den Zielgeräten/Benutzern zu.

Hinweis

Die Microsoft Defender-App muss geöffnet werden, damit Tags mit Intune synchronisiert und an das Microsoft Defender-Portal übergeben werden. Es kann bis zu 18 Stunden dauern, bis Tags im Portal angezeigt werden.

Unterdrücken von Betriebssystemupdatebenachrichtigungen

Kunden können in Defender für Endpunkt unter iOS eine Konfiguration verwenden, um Benachrichtigungen über Betriebssystemupdates zu unterdrücken. Nachdem der Konfigurationsschlüssel in den Intune-App-Konfigurationsrichtlinien festgelegt wurde, sendet Defender für Endpunkt keine Benachrichtigungen für Betriebssystemupdates auf dem Gerät. Wenn Sie jedoch die Microsoft Defender-App öffnen, wird die Karte Device Health angezeigt und zeigt den Status Ihres Betriebssystems an.

Diese Konfiguration ist sowohl für registrierte (MDM)-Geräte als auch für nicht registrierte Geräte (MAM) verfügbar. Administratoren können die folgenden Schritte ausführen, um die Betriebssystemupdatebenachrichtigung zu unterdrücken.

Konfigurieren von Betriebssystemupdatebenachrichtigungen mithilfe von MDM

Für registrierte Geräte (MDM)

Navigieren Sie im Microsoft Intune Admin Center zu Apps>App-Konfigurationsrichtlinien>Verwaltete Gerätehinzufügen>.

Geben Sie der Richtlinie einen Namen, und wählen Sie Plattform>iOS/iPadOS aus.

Wählen Sie

Microsoft Defender for Endpointals Ziel-App aus.Wählen Sie auf der Seite Einstellungen die Option Konfigurations-Designer verwenden aus, und fügen Sie als Schlüssel hinzu

SuppressOSUpdateNotification. Legen Sie den Werttyp aufStringfest.- Standardmäßig

SuppressOSUpdateNotification = falseist . - Ein Administrator kann festlegen

SuppressOSUpdateNotification = true, dass die Betriebssystemupdatebenachrichtigungen unterdrückt werden. - Wählen Sie Weiter aus, und weisen Sie diese Richtlinie Zielgeräten/Benutzern zu.

- Standardmäßig

Konfigurieren von Betriebssystemupdatebenachrichtigungen mithilfe von MAM

Für nicht registrierte Geräte (MAM)

Navigieren Sie im Microsoft Intune Admin Center zu Apps>App-Konfigurationsrichtlinien>Verwaltete Appshinzufügen>.

Geben Sie der Richtlinie einen Namen.

Wählen Sie unter Öffentliche Apps auswählen die Option

Microsoft Defender for Endpointals Ziel-App aus.Fügen Sie auf der Seite Einstellungen als Schlüssel hinzu

SuppressOSUpdateNotification(unter Allgemeine Konfigurationseinstellungen).- Standardmäßig

SuppressOSUpdateNotification = falseist . - Ein Administrator kann festlegen

SuppressOSUpdateNotification = true, dass die Betriebssystemupdatebenachrichtigungen unterdrückt werden.

- Standardmäßig

Wählen Sie Weiter aus, und weisen Sie diese Richtlinie Zielgeräten/Benutzern zu.

Konfigurieren der Option zum Senden von In-App-Feedback

Kunden haben jetzt die Möglichkeit, die Möglichkeit zu konfigurieren, Feedbackdaten innerhalb der Defender für Endpunkt-App an Microsoft zu senden. Feedbackdaten helfen Microsoft dabei, Produkte zu verbessern und Probleme zu beheben.

Hinweis

Für Us Government Cloud-Kunden ist die Sammlung von Feedbackdaten standardmäßig deaktiviert.

Gehen Sie wie folgt vor, um die Option zum Senden von Feedbackdaten an Microsoft zu konfigurieren:

Navigieren Sie im Microsoft Intune Admin Center zu Apps>App-Konfigurationsrichtlinien>Verwaltete Gerätehinzufügen>.

Geben Sie der Richtlinie einen Namen, und wählen Sie Plattform > iOS/iPadOS als Profiltyp aus.

Wählen Sie

Microsoft Defender for Endpointals Ziel-App aus.Wählen Sie auf der Seite Einstellungen die Option Konfigurations-Designer verwenden aus, und fügen Sie als Schlüssel hinzu

DefenderFeedbackData, und legen Sie den Werttyp aufBooleanfest.- Um die Möglichkeit von Endbenutzern zu entfernen, Feedback zu geben, legen Sie den Wert auf

falsefest, und weisen Sie diese Richtlinie benutzern zu. Standardmäßig ist dieser Wert auftruefestgelegt. Für US Government-Kunden ist der Standardwert auf "false" festgelegt. - Für Benutzer, deren Schlüssel als

truefestgelegt ist, gibt es eine Option zum Senden von Feedbackdaten an Microsoft innerhalb der App (Menühilfe>& Feedback>an Microsoft senden).

- Um die Möglichkeit von Endbenutzern zu entfernen, Feedback zu geben, legen Sie den Wert auf

Wählen Sie Weiter aus, und weisen Sie dieses Profil Zielgeräten/Benutzern zu.

Melden unsicherer Websites

Phishing-Websites geben sich als vertrauenswürdige Websites an, um Ihre persönlichen oder finanziellen Informationen zu erhalten. Besuchen Sie die Seite Feedback zum Netzwerkschutz geben, um eine Website zu melden, bei der es sich um eine Phishing-Website handeln könnte.

Tipp

Möchten Sie mehr erfahren? Wenden Sie sich an die Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für