Onboarding mit Microsoft Configuration Manager

Gilt für:

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender XDR

Möchten Sie Microsoft Defender für Endpunkt ausprobieren? Registrieren Sie sich für eine kostenlose Testversion.

Dieser Artikel dient als Beispiel für eine Onboardingmethode.

Im Artikel Planung wurden mehrere Methoden zum Integrieren von Geräten in den Dienst bereitgestellt. In diesem Artikel wird die Co-Verwaltungsarchitektur behandelt.

Diagramm der Umgebungsarchitekturen

Diagramm der Umgebungsarchitekturen

Defender für Endpunkt unterstützt zwar das Onboarding verschiedener Endpunkte und Tools, diese werden in diesem Artikel jedoch nicht behandelt. Informationen zum allgemeinen Onboarding mit anderen unterstützten Bereitstellungstools und -methoden finden Sie unter Übersicht über das Onboarding.

In diesem Artikel werden Benutzer in folgenden Artikeln geführt:

- Schritt 1: Onboarding von Windows-Geräten in den Dienst

- Schritt 2: Konfigurieren von Defender für Endpunkt-Funktionen

Dieser Onboardingleitfaden führt Sie durch die folgenden grundlegenden Schritte, die Sie bei der Verwendung von Microsoft Configuration Manager ausführen müssen:

- Erstellen einer Sammlung in Microsoft Configuration Manager

- Konfigurieren von Microsoft Defender für Endpunkt-Funktionen mit Microsoft Configuration Manager

Hinweis

In dieser Beispielbereitstellung werden nur Windows-Geräte behandelt.

Schritt 1: Onboarding von Windows-Geräten mit Microsoft Configuration Manager

Sammlungserstellung

Um Windows-Geräte mit Microsoft Configuration Manager zu integrieren, kann die Bereitstellung auf eine vorhandene Sammlung abzielen oder eine neue Sammlung zu Testzwecken erstellt werden.

Beim Onboarding mithilfe von Tools wie Gruppenrichtlinien oder manuellen Methoden wird kein Agent auf dem System installiert.

Innerhalb von Microsoft Configuration Manager wird der Onboardingprozess als Teil der Konformitätseinstellungen in der Konsole konfiguriert.

Jedes System, das diese erforderliche Konfiguration empfängt, behält diese Konfiguration so lange bei, wie der Configuration Manager-Client diese Richtlinie weiterhin vom Verwaltungspunkt empfängt.

Führen Sie die folgenden Schritte aus, um das Onboarding von Endpunkten mithilfe von Microsoft Configuration Manager durchzuführen.

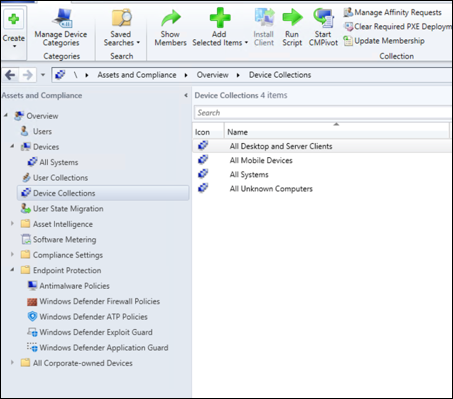

Navigieren Sie in der Microsoft Configuration Manager-Konsole zu Bestand und Compliance > Übersicht Gerätesammlungen>.

Wählen Sie mit der rechten Maustaste Gerätesammlung und dann Gerätesammlung erstellen aus.

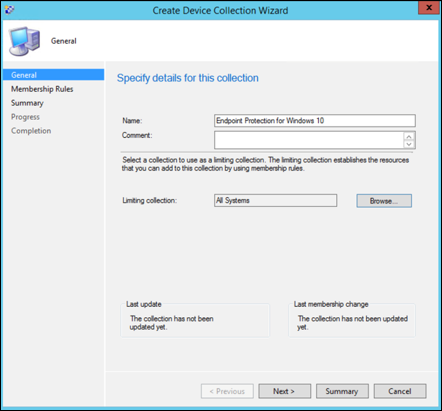

Geben Sie einen Namen und eine einschränkende Sammlung an, und wählen Sie dann Weiter aus.

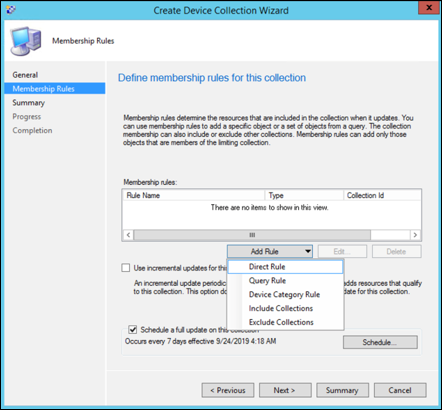

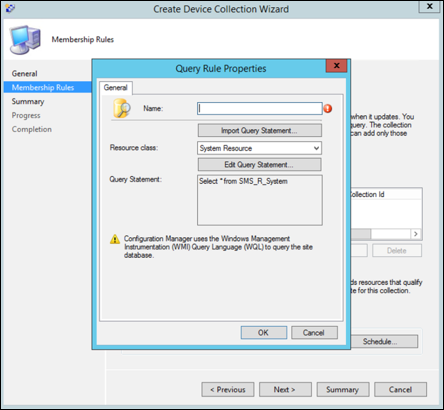

Wählen Sie Regel hinzufügen und dann Abfrageregel aus.

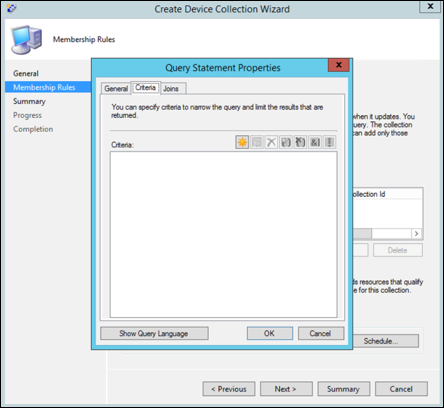

Wählen Sie im Assistenten für direkte Mitgliedschaften die Option Weiter und dann Abfrageanweisung bearbeiten aus.

Wählen Sie Kriterien und dann das Sternsymbol aus.

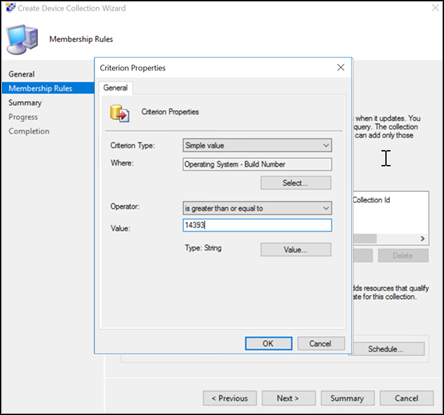

Behalten Sie den Kriteriumtyp als einfachen Wert bei, wählen Sie hingegen Betriebssystem - Buildnummer, Operator als größer oder gleich und Wert 14393 aus, und wählen Sie OK aus.

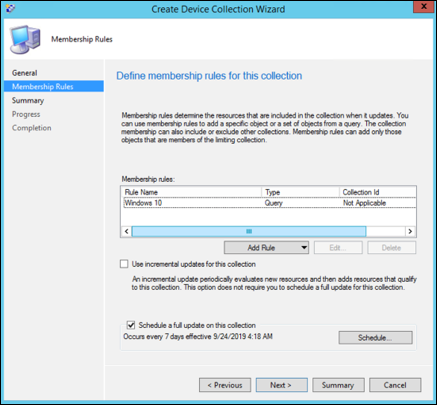

Wählen Sie Weiter und Schließen aus.

Wählen Sie Weiter aus.

Nach Abschluss dieser Aufgabe verfügen Sie nun über eine Gerätesammlung mit allen Windows-Endpunkten in der Umgebung.

Schritt 2: Konfigurieren der Funktionen von Microsoft Defender für Endpunkt

In diesem Abschnitt erfahren Sie, wie Sie die folgenden Funktionen mithilfe von Microsoft Configuration Manager auf Windows-Geräten konfigurieren:

Endpunkterkennung und -reaktion

Windows 10 und Windows 11

Über das Microsoft Defender-Portal können Sie die Richtlinie herunterladen, die .onboarding zum Erstellen der Richtlinie in System Center Configuration Manager und zum Bereitstellen dieser Richtlinie auf Windows 10- und Windows 11-Geräten verwendet werden kann.

Wählen Sie in einem Microsoft Defender-PortalEinstellungen und dann Onboarding aus.

Wählen Sie unter Bereitstellungsmethode die unterstützte Version von Microsoft Configuration Manager aus.

Wählen Sie Paket herunterladen aus.

Speichern Sie das Paket an einem zugänglichen Speicherort.

Navigieren Sie in Microsoft Configuration Manager zu: Ressourcen und Compliance > Übersicht > Endpoint Protection > Microsoft Defender ATP-Richtlinien.

Klicken Sie mit der rechten Maustaste auf Microsoft Defender ATP-Richtlinien , und wählen Sie Microsoft Defender ATP-Richtlinie erstellen aus.

Geben Sie den Namen und die Beschreibung ein, vergewissern Sie sich, dass Onboarding ausgewählt ist, und wählen Sie dann Weiter aus.

Wählen Sie Durchsuchen aus.

Navigieren Sie zum Speicherort der heruntergeladenen Datei aus Schritt 4 oben.

Wählen Sie Weiter aus.

Konfigurieren Sie den Agent mit den entsprechenden Beispielen (Keine oder Alle Dateitypen).

Wählen Sie die entsprechenden Telemetriedaten (Normal oder Beschleunigt) aus, und wählen Sie dann Weiter aus.

Überprüfen Sie die Konfiguration, und wählen Sie dann Weiter aus.

Wählen Sie Schließen aus, wenn der Assistent abgeschlossen ist.

Klicken Sie in der Microsoft Configuration Manager-Konsole mit der rechten Maustaste auf die erstellte Defender für Endpunkt-Richtlinie, und wählen Sie Bereitstellen aus.

Wählen Sie im rechten Bereich die zuvor erstellte Sammlung und dann OK aus.

Frühere Versionen des Windows-Clients (Windows 7 und Windows 8.1)

Führen Sie die folgenden Schritte aus, um die Arbeitsbereichs-ID und den Arbeitsbereichsschlüssel von Defender für Endpunkt zu identifizieren, die für das Onboarding früherer Versionen von Windows erforderlich sind.

Wählen Sie in einem Microsoft Defender-PortalEinstellungen>Endpunkte>Onboarding (unter Geräteverwaltung) aus.

Wählen Sie unter Betriebssystem die Option Windows 7 SP1 und 8.1 aus.

Kopieren Sie die Arbeitsbereichs-ID und den Arbeitsbereichsschlüssel , und speichern Sie sie. Sie werden später im Prozess verwendet.

Installieren Sie Microsoft Monitoring Agent (MMA).

MMA wird derzeit (stand Januar 2019) unter den folgenden Windows-Betriebssystemen unterstützt:

- Server-SKUs: Windows Server 2008 SP1 oder höher

- Client-SKUs: Windows 7 SP1 und höher

Der MMA-Agent muss auf Windows-Geräten installiert werden. Um den Agent zu installieren, müssen einige Systeme das Update für die Kundenerfahrung und Diagnosetelemetrie herunterladen, um die Daten mit MMA zu sammeln. Diese Systemversionen umfassen, dürfen aber nicht darauf beschränkt sein:

- Windows 8.1

- Windows 7

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2008 R2

Insbesondere für Windows 7 SP1 müssen die folgenden Patches installiert werden:

- Installieren von KB4074598

- Installieren Sie entweder .NET Framework 4.5 (oder höher) oderKB3154518. Installieren Sie nicht beide auf demselben System.

Wenn Sie einen Proxy verwenden, um eine Verbindung mit dem Internet herzustellen, lesen Sie den Abschnitt Konfigurieren von Proxyeinstellungen.

Nach Abschluss des Vorgangs sollten innerhalb einer Stunde integrierte Endpunkte im Portal angezeigt werden.

Schutz der nächsten Generation

Microsoft Defender Antivirus ist eine integrierte Antischadsoftware-Lösung, die Schutz der nächsten Generation für Desktops, tragbare Computer und Server bietet.

Navigieren Sie in der Microsoft Configuration Manager-Konsole zu Bestand und Compliance > Übersicht Endpoint > Protection > Antimalware-Richtlinien , und wählen Sie Antischadsoftwarerichtlinie erstellen aus.

Wählen Sie Geplante Überprüfungen, Scaneinstellungen, Standardaktionen, Echtzeitschutz, Ausschlusseinstellungen, Erweitert, Bedrohungsüberschreibungen, Cloud Protection Service und Security Intelligence-Updates aus, und wählen Sie OK aus.

In bestimmten Branchen oder einigen ausgewählten Unternehmenskunden müssen möglicherweise bestimmte Anforderungen an die Konfiguration von Antivirus bestehen.

Schnellüberprüfung im Vergleich zu vollständiger Überprüfung und benutzerdefinierter Überprüfung

Weitere Informationen finden Sie unter Windows-Sicherheitskonfigurationsframework.

Klicken Sie mit der rechten Maustaste auf die neu erstellte Antischadsoftwarerichtlinie, und wählen Sie Bereitstellen aus.

Richten Sie die neue Antischadsoftwarerichtlinie auf Ihre Windows-Sammlung aus, und wählen Sie OK aus.

Nachdem Sie diese Aufgabe abgeschlossen haben, haben Sie Microsoft Defender Antivirus erfolgreich konfiguriert.

Verringerung der Angriffsfläche

Die Säule zur Verringerung der Angriffsfläche von Defender für Endpunkt enthält den Featuresatz, der unter Exploit Guard verfügbar ist. Regeln zur Verringerung der Angriffsfläche, kontrollierter Ordnerzugriff, Netzwerkschutz und Exploit-Schutz.

Alle diese Features bieten einen Testmodus und einen Blockmodus. Im Testmodus gibt es keine Auswirkungen für Endbenutzer. Alles, was sie tut, ist, andere Telemetriedaten zu sammeln und im Microsoft Defender-Portal verfügbar zu machen. Das Ziel einer Bereitstellung besteht darin, Sicherheitskontrollen schrittweise in den Blockmodus zu verschieben.

So legen Sie Regeln zur Verringerung der Angriffsfläche im Testmodus fest:

Navigieren Sie in der Microsoft Configuration Manager-Konsole zu Bestand und Compliance > Übersicht > Endpoint Protection > Windows Defender Exploit Guard , und wählen Sie Exploit Guard-Richtlinie erstellen aus.

Wählen Sie Verringerung der Angriffsfläche aus.

Legen Sie Regeln auf Überwachen fest, und wählen Sie Weiter aus.

Bestätigen Sie die neue Exploit Guard-Richtlinie, indem Sie Weiter auswählen.

Nachdem die Richtlinie erstellt wurde, wählen Sie Schließen aus.

Klicken Sie mit der rechten Maustaste auf die neu erstellte Richtlinie, und wählen Sie Bereitstellen aus.

Richten Sie die Richtlinie auf die neu erstellte Windows-Sammlung aus, und wählen Sie OK aus.

Nach Abschluss dieser Aufgabe haben Sie nun erfolgreich Regeln zur Verringerung der Angriffsfläche im Testmodus konfiguriert.

Im Folgenden finden Sie weitere Schritte, um zu überprüfen, ob Regeln zur Verringerung der Angriffsfläche ordnungsgemäß auf Endpunkte angewendet werden. (Dies kann einige Minuten dauern)

Wechseln Sie in einem Webbrowser zu Microsoft Defender XDR.

Wählen Sie im Menü auf der linken Seite Konfigurationsverwaltung aus.

Wählen Sie im Bereich Angriffsflächenverwaltung die Option Zur Verwaltung der Angriffsfläche wechseln aus.

Wählen Sie in Berichten zu Regeln zur Verringerung der Angriffsfläche die Registerkarte Konfiguration aus. Es zeigt eine Übersicht über die Konfiguration von Regeln zur Verringerung der Angriffsfläche und den Status der Regeln zur Verringerung der Angriffsfläche auf jedem Gerät.

Jedes Gerät auswählen zeigt Konfigurationsdetails der Regeln zur Verringerung der Angriffsfläche an.

Weitere Informationen finden Sie unter Optimieren der Bereitstellung und Erkennung von Regel zur Verringerung der Angriffsfläche .

Festlegen von Netzwerkschutzregeln im Testmodus

Navigieren Sie in der Microsoft Configuration Manager-Konsole zu Bestand und Compliance > Übersicht > Endpoint Protection > Windows Defender Exploit Guard , und wählen Sie Exploit Guard-Richtlinie erstellen aus.

Wählen Sie Netzwerkschutz aus.

Legen Sie die Einstellung auf Überwachen fest, und wählen Sie Weiter aus.

Bestätigen Sie die neue Exploit Guard-Richtlinie, indem Sie Weiter auswählen.

Nachdem die Richtlinie erstellt wurde, wählen Sie Schließen aus.

Klicken Sie mit der rechten Maustaste auf die neu erstellte Richtlinie, und wählen Sie Bereitstellen aus.

Wählen Sie die Richtlinie für die neu erstellte Windows-Sammlung aus, und klicken Sie auf OK.

Nachdem Sie diese Aufgabe abgeschlossen haben, haben Sie den Netzwerkschutz erfolgreich im Testmodus konfiguriert.

So legen Sie Regeln für den kontrollierten Ordnerzugriff im Testmodus fest

Navigieren Sie in der Microsoft Configuration Manager-Konsole zu Bestand und Compliance>Übersicht Endpoint>Protection>Windows Defender Exploit Guard , und wählen Sie dann Exploit Guard-Richtlinie erstellen aus.

Wählen Sie Kontrollierter Ordnerzugriff aus.

Legen Sie die Konfiguration auf Überwachen fest, und wählen Sie Weiter aus.

Bestätigen Sie die neue Exploit Guard-Richtlinie, indem Sie Weiter auswählen.

Nachdem die Richtlinie erstellt wurde, wählen Sie Schließen aus.

Klicken Sie mit der rechten Maustaste auf die neu erstellte Richtlinie, und wählen Sie Bereitstellen aus.

Richten Sie die Richtlinie auf die neu erstellte Windows-Sammlung aus, und wählen Sie OK aus.

Sie haben nun erfolgreich den kontrollierten Ordnerzugriff im Testmodus konfiguriert.

Verwandter Artikel

Tipp

Möchten Sie mehr erfahren? Wenden Sie sich an die Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.