Anzeigen und Organisieren der Vorfallswarteschlange für Microsoft Defender für Endpunkt

Gilt für:

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender XDR

Möchten Sie Defender für Endpunkt erfahren? Registrieren Sie sich für eine kostenlose Testversion

Tipp

Für einen begrenzten Zeitraum im Januar 2024 wird Defender Boxed angezeigt, wenn Sie die Seite Incidents besuchen. Defender Boxed hebt die Sicherheitserfolge, Verbesserungen und Reaktionsaktionen Ihres organization im Jahr 2023 hervor. Um Defender Boxed erneut zu öffnen, wechseln Sie im Microsoft Defender-Portal zu Incidents, und wählen Sie dann Ihr Defender Boxed aus.

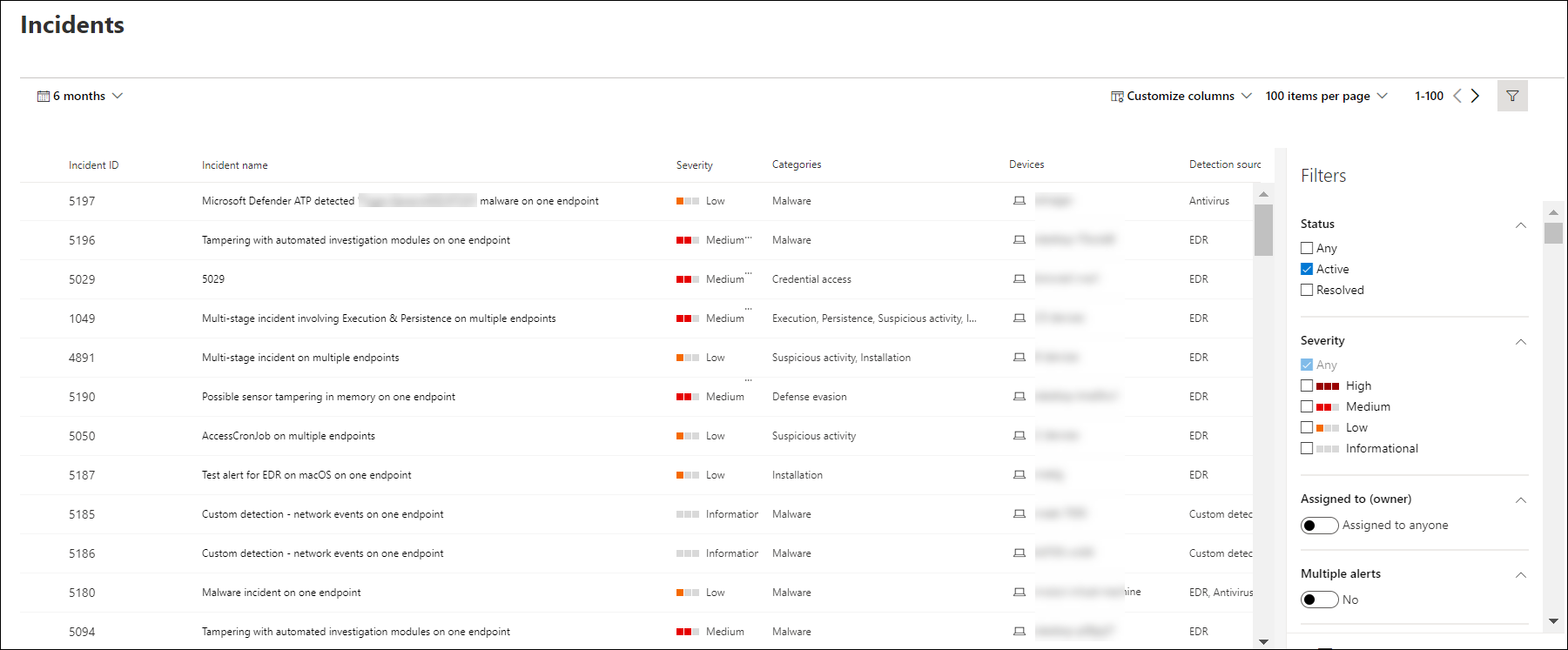

Die Incidents-Warteschlange zeigt eine Sammlung von Incidents an, die von Geräten in Ihrem Netzwerk gekennzeichnet wurden. Sie können damit Vorfälle sortieren, um eine fundierte Entscheidung im Hinblick auf eine geeignete Reaktion auf einen Cyberangriff zu treffen.

Standardmäßig zeigt die Warteschlange Incidents an, die in den letzten 6 Monaten aufgetreten sind, wobei der letzte Incident oben in der Liste angezeigt wird, sodass Sie zuerst die neuesten Vorfälle sehen können.

Es gibt mehrere Optionen, aus denen Sie wählen können, um die Warteschlangenansicht für Vorfälle anzupassen.

Auf der oberen Navigationsleiste haben Sie folgende Möglichkeiten:

- Anpassen von Spalten zum Hinzufügen oder Entfernen von Spalten

- Ändern der Anzahl der pro Seite anzuzeigenden Elemente

- Wählen Sie die Elemente aus, die pro Seite angezeigt werden sollen.

- Batchauswahl der zuzuweisenden Incidents

- Navigieren zwischen Seiten

- Anwenden von Filtern

- Anpassen und Anwenden von Datumsbereichen

Sortieren und Filtern der Incidentwarteschlange

Sie können die folgenden Filter anwenden, um die Liste der Vorfälle einzuschränken und eine fokussiertere Ansicht zu erhalten.

Severity

| Incidentschweregrad | Beschreibung |

|---|---|

| Hoch (Rot) | Bedrohungen, die häufig mit advanced persistent threats (APT) verbunden sind. Diese Vorfälle weisen auf ein hohes Risiko aufgrund der Schwere der Schäden hin, die sie an Geräten verursachen können. |

| Mittel (Orange) | Bedrohungen, die selten in der organization beobachtet werden, z. B. anomale Registrierungsänderungen, Ausführung verdächtiger Dateien und beobachtetes Verhalten, das typisch für Angriffsphasen ist. |

| Niedrig (gelb) | Bedrohungen im Zusammenhang mit weit verbreiteter Schadsoftware und Hack-Tools, die nicht unbedingt auf eine erweiterte Bedrohung hinweisen, die auf die organization abzielt. |

| Informativ (grau) | Informationsvorfälle werden möglicherweise nicht als schädlich für das Netzwerk angesehen, können aber gut nachverfolgt werden. |

Zugewiesen an

Sie können die Liste filtern, indem Sie Vorfälle auswählen, die einer Person oder Ihnen zugewiesen sind.

Kategorie

Incidents werden basierend auf der Beschreibung der Phase kategorisiert, in der sich die Cybersicherheits-Kill Chain befindet. Diese Ansicht hilft dem Bedrohungsanalysten, Priorität, Dringlichkeit und entsprechende Reaktionsstrategie für die Bereitstellung basierend auf dem Kontext zu bestimmen.

Status

Sie können die Liste der Vorfälle basierend auf deren Status einschränken, um zu sehen, welche Vorgänge aktiv oder aufgelöst sind.

Vertraulichkeit der Daten

Verwenden Sie diesen Filter, um Vorfälle anzuzeigen, die Vertraulichkeitsbezeichnungen enthalten.

Incidentbenennung

Um den Umfang des Incidents auf einen Blick zu verstehen, werden Incidentnamen automatisch basierend auf Warnungsattributen wie der Anzahl der betroffenen Endpunkte, betroffenen Benutzern, Erkennungsquellen oder Kategorien generiert.

Beispiel: Mehrstufiger Incident auf mehreren Endpunkten, die von mehreren Quellen gemeldet werden.

Hinweis

Incidents, die vor dem Rollout der automatischen Incidentbenennung vorhanden waren, behalten ihren Namen bei.

Siehe auch

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für