Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Hinweis

In diesem Artikel werden Sicherheitswarnungen in Microsoft Defender XDR beschrieben. Sie können jedoch Warnungsrichtlinien verwenden, um E-Mail-Benachrichtigungen an sich selbst oder andere Administratoren zu senden, wenn Benutzer bestimmte Aktivitäten in Microsoft 365 ausführen. Weitere Informationen finden Sie unter Warnungsrichtlinien im Microsoft Defender-Portal.

Warnungen sind Signale, die sich aus verschiedenen Aktivitäten zur Bedrohungserkennung ergeben. Diese Signale werden von den vielen Sicherheitsdiensten erzeugt, die sich im Microsoft Defender-Portal befinden, und weisen auf das Auftreten schädlicher oder verdächtiger Ereignisse in Ihrer Umgebung hin.

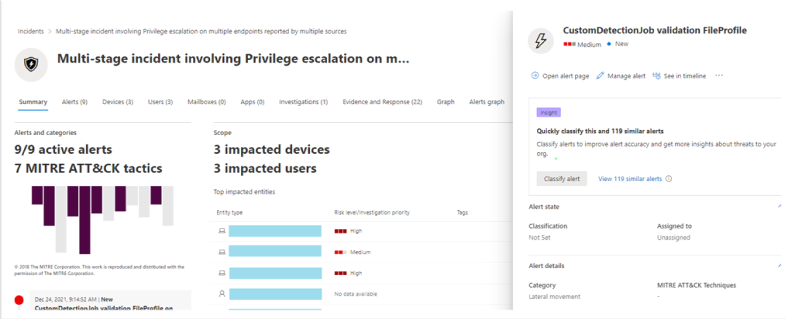

Diese verdächtigen Ereignisse sind in der Regel Teil einer umfassenderen Angriffsgeschichte. Im Microsoft Defender-Portal stellen Warnungen einzelne Beweise dar, die Defender XDR zusammen zu Incidents korrelieren. Incidents erzählen die gesamte Angriffsgeschichte; Die Analyse von Warnungen kann jedoch nützlich sein, wenn eine tiefergehende Analyse erforderlich ist.

Die Warnungswarteschlange zeigt den aktuellen Satz von Warnungen an. Sie können die gesamte Warnungswarteschlange unter Incidents & Alerts Alerts (Warnungen>) beim Schnellstart des Microsoft Defender-Portals anzeigen. Sie können die Warnungen für jeden Incident auch in der Incidentwarteschlange und auf der Seite jedes einzelnen Incidents auf der Registerkarte Warnungen anzeigen.

Warnungen von verschiedenen Microsoft-Sicherheitslösungen wie Microsoft Defender for Endpoint, Defender for Office 365, Microsoft Sentinel, Defender für Cloud, Defender for Identity, Defender for Cloud Apps, Defender XDR, App Governance, Microsoft Entra ID Protection und Microsoft Data Loss Prevention werden hier angezeigt.

Standardmäßig werden in der Warnungswarteschlange im Microsoft Defender-Portal die neuen und in Bearbeitung befindlichen Warnungen der letzten sieben Tage angezeigt. Die letzte Warnung befindet sich oben in der Liste, sodass Sie sie zuerst sehen können. Sie finden auch die Gesamtzahl der Warnungen in der Warteschlange, die neben der Suchleiste angegeben ist. Die Gesamtzahl der Warnungen variiert je nach den in der Warteschlange verwendeten Filtern.

In der Standardwarnungswarteschlange können Sie Filtern auswählen, um alle verfügbaren Filter anzuzeigen, aus denen Sie eine Teilmenge der Warnungen angeben können. Im Folgenden sehen Sie ein Beispiel.

Sie können Warnungen nach diesen Kriterien filtern:

- Severity

- Status

- Categories

- Dienst-/Erkennungsquellen

- Tags

- Richtlinie/Richtlinienregel

- Alarmtyp

- Produktname

- Entitäten (die betroffenen Ressourcen)

- Status der automatisierten Untersuchung

- Arbeitsbereich

- Datenstrom (Workload oder Standort)

Hinweis

Microsoft Defender XDR Kunden können jetzt Incidents mit Warnungen filtern, bei denen ein kompromittiertes Gerät mit OT-Geräten (Operational Technology) kommuniziert wird, die über die Geräteermittlungsintegration von Microsoft Defender für IoT und mit dem Unternehmensnetzwerk verbunden sind. Microsoft Defender for Endpoint. Um diese Vorfälle zu filtern, wählen Sie in den Dienst-/Erkennungsquellen die Option Beliebige aus, und wählen Sie dann Microsoft Defender für IoT im Produktnamen aus, oder lesen Sie Untersuchen von Vorfällen und Warnungen in Microsoft Defender für IoT im Defender-Portal. Sie können auch Gerätegruppen verwenden, um nach standortspezifischen Warnungen zu filtern. Weitere Informationen zu den Voraussetzungen für Defender für IoT finden Sie unter Erste Schritte mit der Enterprise IoT-Überwachung in Microsoft Defender XDR.

Eine Warnung kann Systemtags und/oder benutzerdefinierte Tags mit bestimmten Farbhintergründen enthalten. Benutzerdefinierte Tags verwenden den weißen Hintergrund, während Systemtags in der Regel rote oder schwarze Hintergrundfarben verwenden. Systemtags identifizieren Folgendes in einem Incident:

- Eine Art von Angriff, z. B. Ransomware- oder Anmeldeinformations-Phishing

- Automatische Aktionen, z. B. automatische Untersuchung und Reaktion und automatische Angriffsunterbrechung

- Defender-Experten zur Behandlung eines Incidents

- Kritische Ressourcen , die an dem Vorfall beteiligt sind

Tipp

Die Security Exposure Management von Microsoft, basierend auf vordefinierten Klassifizierungen, markiert Geräte, Identitäten und Cloudressourcen automatisch als kritische Ressource. Diese sofort einsatzbereite Funktion stellt den Schutz der wertvollen und wichtigsten Ressourcen einer organization sicher. Darüber hinaus unterstützt sie Sicherheitsteams bei der Priorisierung von Untersuchungen und Korrekturen. Erfahren Sie mehr über die Verwaltung kritischer Ressourcen.

Wichtig

Einige Informationen in diesem Artikel beziehen sich auf ein vorab veröffentlichtes Produkt, das vor der kommerziellen Veröffentlichung erheblich geändert werden kann. Microsoft übernimmt in Bezug auf die hier bereitgestellten Informationen keine Ausdrücklichen oder Stillschweigenden Garantien.

Sie können nach Warnungen suchen, indem Sie einen benutzerdefinierten Datums- und Zeitbereich verwenden oder die Suchleiste verwenden, um nach bestimmten Warnungen zu suchen. Wenn Sie innerhalb eines bestimmten Datums- oder Uhrzeitbereichs nach Warnungen suchen möchten, wählen Sie in der Datumsauswahl benutzerdefinierten Bereich aus, und geben Sie dann das Start- und Enddatum und die Uhrzeit an.

Um nach bestimmten Warnungen zu suchen, geben Sie den Suchbegriff in die Suchleiste ein. Sie können basierend auf dem Warnungstitel oder der Warnungs-ID nach Warnungen suchen.

Erforderliche Rollen für Defender for Office 365 Warnungen

Sie benötigen eine der folgenden Rollen, um auf Microsoft Defender for Office 365 Warnungen zugreifen zu können:

Für Microsoft Entra globalen Rollen:

- Globaler Administrator

- Sicherheitsadministrator

- Sicherheitsoperator

- Globaler Leser

- Sicherheitsleseberechtigter

Office 365 Sicherheits- & Compliance-Rollengruppen

- Complianceadministrator

- Organisationsverwaltung

Hinweis

Microsoft empfiehlt die Verwendung von Rollen mit weniger Berechtigungen, um die Sicherheit zu verbessern. Die Rolle "Globaler Administrator", die über viele Berechtigungen verfügt, sollte nur in Notfällen verwendet werden, wenn keine andere Rolle passt.

Analysieren einer Warnung

Um die Hauptwarnungsseite anzuzeigen, wählen Sie den Namen der Warnung aus. Im Folgenden sehen Sie ein Beispiel.

Sie können auch die Aktion Standard Warnungsseite öffnen im Bereich Warnung verwalten auswählen.

Eine Warnungsseite besteht aus den folgenden Abschnitten:

- Warnungsverlauf: Dies ist die Kette von Ereignissen und Warnungen im Zusammenhang mit dieser Warnung in chronologischer Reihenfolge.

- Zusammenfassungsdetails

Auf einer Warnungsseite können Sie die Auslassungspunkte (...) neben einer beliebigen Entität auswählen, um verfügbare Aktionen anzuzeigen, z. B. das Verknüpfen der Warnung mit einem anderen Incident. Die Liste der verfügbaren Aktionen hängt vom Typ der Warnung ab.

Warnungsquellen

Microsoft Defender XDR Warnungen stammen von Lösungen wie Microsoft Defender for Endpoint, Defender for Office 365, Defender for Identity, Defender for Cloud Apps, dem App-Governance-Add-On für Microsoft Defender for Cloud Apps, Microsoft Entra ID Protection und Microsoft Data Loss Prevention. Möglicherweise bemerken Sie Warnungen mit vorangestellten Zeichen in der Warnung. Die folgende Tabelle enthält Anleitungen, die Ihnen helfen, die Zuordnung von Warnungsquellen basierend auf dem vorangestellten Zeichen für die Warnung zu verstehen.

Hinweis

- Die vorangestellten GUIDs sind nur für einheitliche Umgebungen wie einheitliche Warnungswarteschlangen, einheitliche Warnungsseite, einheitliche Untersuchung und einheitlicher Vorfall spezifisch.

- Das vorangestellte Zeichen ändert die GUID der Warnung nicht. Die einzige Änderung an der GUID ist die vorangestellte Komponente.

| Warnungsquelle | Warnungs-ID mit vorangestellten Zeichen |

|---|---|

| Microsoft Defender XDR | ra{GUID} ta{GUID} für Warnungen von ThreatExpertsea{GUID} für Warnungen aus benutzerdefinierten Erkennungen |

| Microsoft Defender für Office 365 | fa{GUID} Beispiel: fa123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Defender für Endpunkt | da{GUID} ed{GUID} für Warnungen aus benutzerdefinierten Erkennungen |

| Microsoft Defender for Identity | aa{GUID} ri{GUID} für Warnungen von der XDR-Erkennungs-EngineBeispiel: aa123a456b-c789-1d2e-12f1g33h445h6i, ri001122334455667788_-0123456789 |

| Microsoft Defender for Cloud Apps | ca{GUID} ma{GUID} für Warnungen von App Governance-Erkennungen und -Richtlinienrm{GUID} für Warnungen von der XDR-Erkennungs-EngineBeispiel: ca123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Entra ID Protection | ad{GUID} |

| App-Governance | ma{GUID} |

| Microsoft Data Loss Prevention | dl{GUID} |

| Microsoft Defender für Cloud | dc{GUID} |

| Microsoft Sentinel | sn{GUID} |

| Microsoft Purview Insider-Risikomanagement | ir{GUID} |

Hinweis

Wenn Sie Zugriff auf Microsoft Purview Insider Risk Management haben, können Sie Warnungen zum Insider-Risikomanagement anzeigen und verwalten und nach Insider-Risikomanagementereignissen im Microsoft Defender-Portal suchen. Weitere Informationen finden Sie unter Untersuchen von Insider-Risikobedrohungen im Microsoft Defender-Portal.

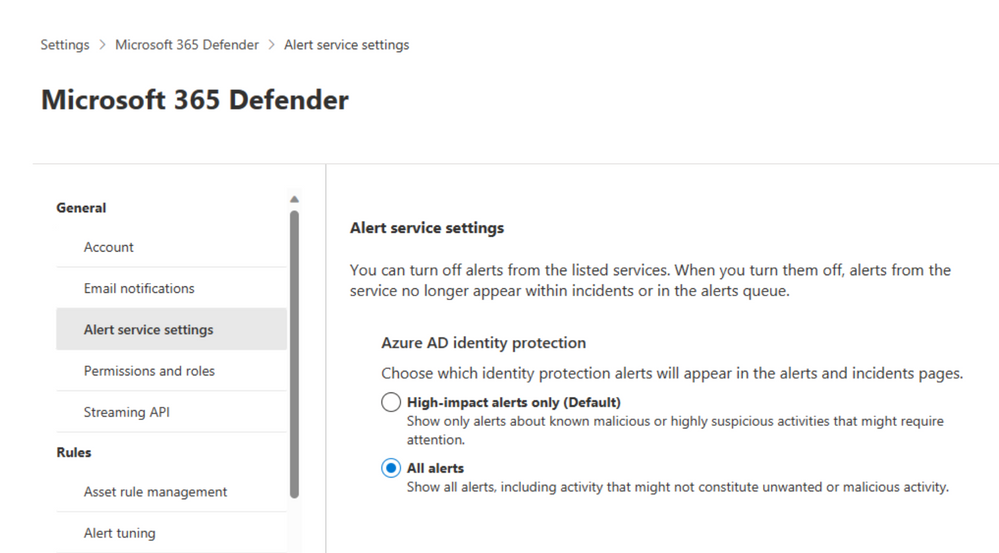

Konfigurieren Microsoft Entra IP-Warnungsdiensts

Wechseln Sie zum Microsoft Defender-Portal (security.microsoft.com), und wählen Sie Einstellungen>Microsoft Defender XDR aus.

Wählen Sie in der Liste Warnungsdiensteinstellungen aus, und konfigurieren Sie dann Ihren Microsoft Entra ID Protection Warnungsdienst.

Standardmäßig sind nur die relevantesten Warnungen für das Security Operation Center aktiviert. Wenn Sie alle Microsoft Entra IP-Risikoerkennungen abrufen möchten, können Sie dies im Abschnitt Warnungsdiensteinstellungen ändern.

Sie können auch direkt auf die Einstellungen des Warnungsdiensts über die Seite Incidents im Microsoft Defender-Portal zugreifen.

Wichtig

Einige Informationen beziehen sich auf Vorabversionen von Produkten, die vor der kommerziellen Veröffentlichung noch erheblich geändert werden können. Microsoft übernimmt mit diesen Informationen keinerlei Gewährleistung, sei sie ausdrücklich oder konkludent.

Analysieren betroffener Ressourcen

Der Abschnitt Durchgeführte Aktionen enthält eine Liste der betroffenen Ressourcen, z. B. Postfächer, Geräte und Benutzer, die von dieser Warnung betroffen sind.

Sie können auch Im Info-Center anzeigen auswählen, um die Registerkarte Verlauf des Info-Centers im Microsoft Defender-Portal anzuzeigen.

Nachverfolgen der Rolle einer Warnung im Warnungsverlauf

Im Warnungsverlauf werden alle Ressourcen oder Entitäten im Zusammenhang mit der Warnung in einer Prozessstrukturansicht angezeigt. Die Warnung im Titel befindet sich im Fokus, wenn Sie zum ersten Mal auf die Seite der ausgewählten Warnung gelangen. Ressourcen im Warnungsabschnitt können erweitert und geklickt werden. Sie stellen zusätzliche Informationen bereit und beschleunigen Ihre Reaktion, indem sie es Ihnen ermöglichen, direkt im Kontext der Warnungsseite Maßnahmen zu ergreifen.

Hinweis

Der Abschnitt "Warnungsverlauf" kann mehrere Warnungen enthalten, wobei zusätzliche Warnungen im Zusammenhang mit derselben Ausführungsstruktur vor oder nach der ausgewählten Warnung angezeigt werden.

Weitere Warnungsinformationen auf der Detailseite anzeigen

Auf der Detailseite werden die Details der ausgewählten Warnung mit details und aktionen angezeigt. Wenn Sie eine der betroffenen Ressourcen oder Entitäten im Warnungsverlauf auswählen, ändert sich die Detailseite, um kontextbezogene Informationen und Aktionen für das ausgewählte Objekt bereitzustellen.

Nachdem Sie eine interessante Entität ausgewählt haben, wird die Detailseite geändert, um Informationen zum ausgewählten Entitätstyp, Verlaufsinformationen, sofern verfügbar, und Optionen zum Ausführen von Aktionen für diese Entität direkt auf der Warnungsseite anzuzeigen.

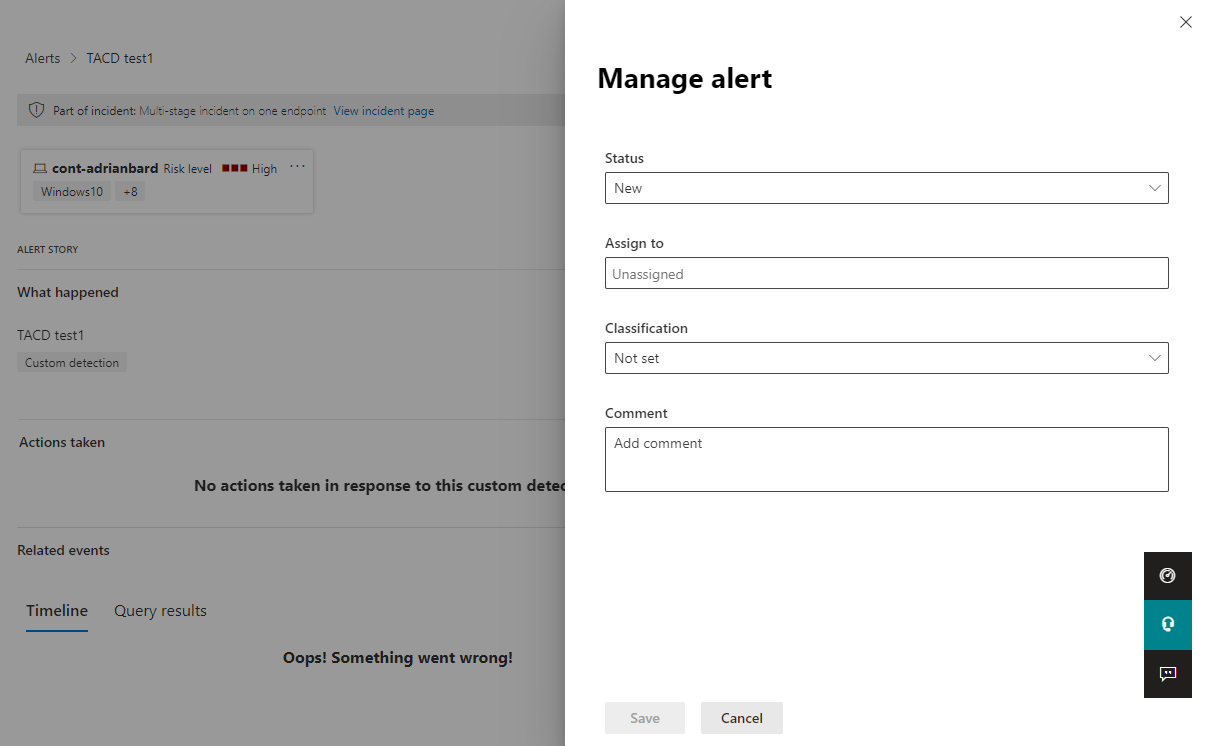

Verwalten von Warnungen

Wählen Sie zum Verwalten einer Warnung im Abschnitt "Zusammenfassungsdetails" der Warnungsseite Warnung verwalten aus. Für eine einzelne Warnung finden Sie hier ein Beispiel für den Bereich Warnung verwalten.

Im Bereich Warnung verwalten können Sie Folgendes anzeigen oder angeben:

- Der Warnungsstatus (Neu, Behoben, In Bearbeitung).

- Das Benutzerkonto, dem die Warnung zugewiesen wurde.

- Die Klassifizierung der Warnung:

- Nicht festgelegt (Standard).

- Richtig positiv mit einer Art von Bedrohung. Verwenden Sie diese Klassifizierung für Warnungen, die genau auf eine echte Bedrohung hinweisen. Wenn Sie diesen Bedrohungstyp angeben, sieht Ihr Sicherheitsteam Bedrohungsmuster und schützt Ihre organization vor diesen.

- Information, erwartete Aktivität mit einem Aktivitätstyp. Verwenden Sie diese Option für Warnungen, die technisch genau sind, aber normales Verhalten oder simulierte Bedrohungsaktivitäten darstellen. Sie möchten diese Warnungen im Allgemeinen ignorieren, erwarten sie jedoch für ähnliche Aktivitäten in der Zukunft, bei denen die Aktivitäten von tatsächlichen Angreifern oder Schadsoftware ausgelöst werden. Verwenden Sie die Optionen in dieser Kategorie, um Warnungen für Sicherheitstests, rote Teamaktivitäten und erwartetes ungewöhnliches Verhalten von vertrauenswürdigen Apps und Benutzern zu klassifizieren.

- Falsch positiv für Typen von Warnungen, die auch dann erstellt wurden, wenn keine schädliche Aktivität vorhanden ist, oder für einen falschen Alarm. Verwenden Sie die Optionen in dieser Kategorie, um Warnungen, die versehentlich als normale Ereignisse oder Aktivitäten identifiziert werden, als böswillig oder verdächtig zu klassifizieren. Im Gegensatz zu Warnungen für "Informationelle, erwartete Aktivität", die auch nützlich sein können, um echte Bedrohungen abzufangen, möchten Sie diese Warnungen in der Regel nicht erneut sehen. Die Klassifizierung von Warnungen als falsch positiv hilft Microsoft Defender XDR die Erkennungsqualität zu verbessern.

- Ein Kommentar zur Warnung.

Hinweis

Im August 2022 waren die zuvor unterstützten Warnungsermittlungswerte (

AptundSecurityPersonnel) veraltet und stehen nicht mehr über die API zur Verfügung.Eine Möglichkeit, Warnungen mithilfe von Tags zu verwalten. Die Taggingfunktion für Microsoft Defender for Office 365 befindet sich derzeit in der Vorschau und wird inkrementell eingeführt.

Derzeit werden geänderte Tagnamen nur auf Warnungen angewendet, die nach dem Update erstellt wurden. Warnungen, die vor der Änderung generiert wurden, spiegeln nicht den aktualisierten Tagnamen wider.

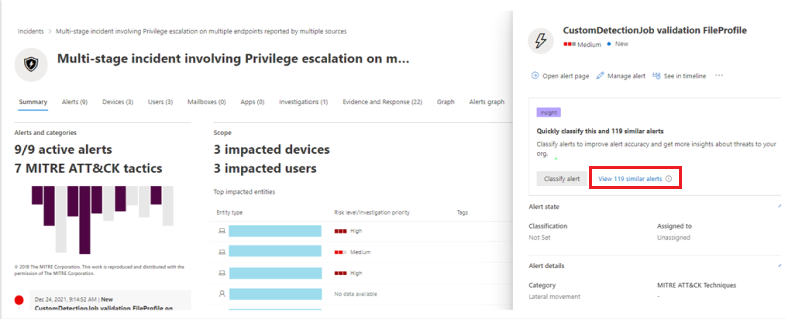

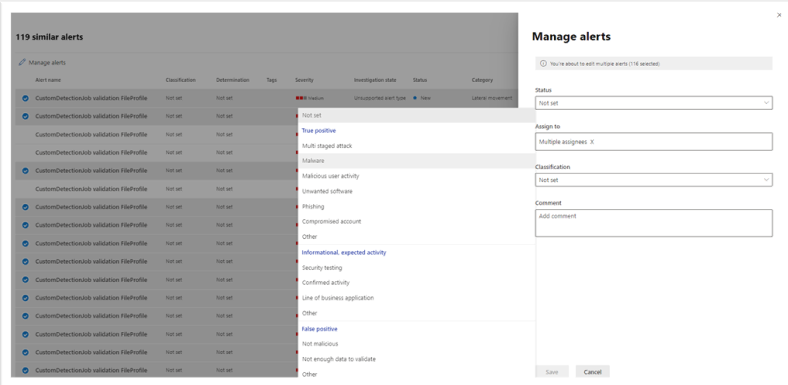

Um eine Gruppe von Warnungen ähnlich einer bestimmten Warnung zu verwalten, wählen Sie ähnliche Warnungen im Feld INSIGHT im Abschnitt zusammenfassungsdetails der Warnungsseite anzeigen aus.

Im Bereich Warnungen verwalten können Sie dann alle zugehörigen Warnungen gleichzeitig klassifizieren. Im Folgenden sehen Sie ein Beispiel.

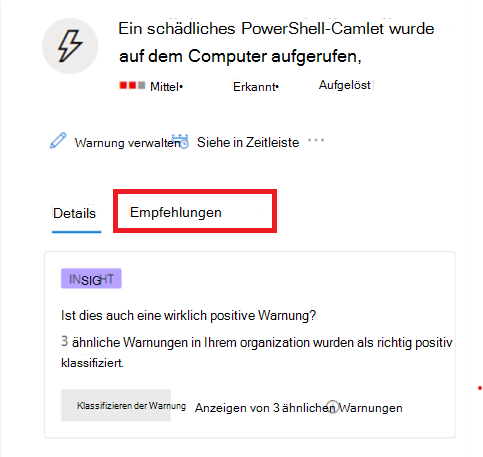

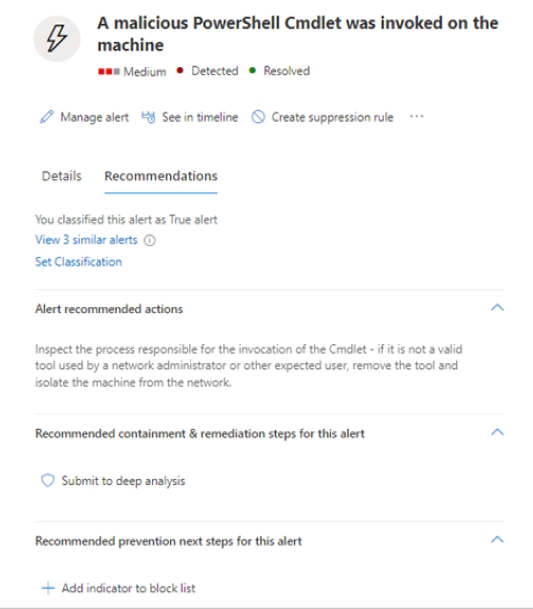

Wenn ähnliche Warnungen bereits in der Vergangenheit klassifiziert wurden, können Sie Zeit sparen, indem Sie Microsoft Defender XDR Empfehlungen verwenden, um zu erfahren, wie die anderen Warnungen aufgelöst wurden. Wählen Sie im Abschnitt mit den Zusammenfassungsdetails Empfehlungen aus.

Die Registerkarte Empfehlungen enthält Aktionen und Ratschläge für die Untersuchung, Korrektur und Verhinderung in den nächsten Schritten. Im Folgenden sehen Sie ein Beispiel.

Optimieren einer Warnung

Als SOC-Analyst (Security Operations Center) ist eines der wichtigsten Probleme die Schiere Anzahl von Warnungen, die täglich ausgelöst werden. Die Zeit eines Analysten ist wertvoll, da er sich nur auf Warnungen mit hohem Schweregrad und hoher Priorität konzentrieren möchte. In der Zwischenzeit müssen Analysten auch Warnungen mit niedrigerer Priorität selektieren und auflösen, was in der Regel ein manueller Prozess ist.

Die Warnungsoptimierung, früher als Warnungsunterdrückung bezeichnet, bietet die Möglichkeit, Warnungen im Voraus zu optimieren und zu verwalten. Dies optimiert die Warnungswarteschlange und spart Selektierungszeit, indem Warnungen automatisch ausgeblendet oder aufgelöst werden, wenn ein bestimmtes erwartetes Organisationsverhalten auftritt und Die Regelbedingungen erfüllt sind.

Warnungsoptimierungsregeln unterstützen Bedingungen basierend auf Beweistypen wie Dateien, Prozessen, geplanten Aufgaben und anderen Arten von Beweisen, die Warnungen auslösen. Nachdem Sie eine Warnungsoptimierungsregel erstellt haben, wenden Sie sie auf die ausgewählte Warnung oder einen beliebigen Warnungstyp an, der die definierten Bedingungen erfüllt, um die Warnung zu optimieren.

Warnungsoptimierung, da die allgemeine Verfügbarkeit nur Warnungen von Defender für Endpunkt erfasst. In der Vorschauversion wird die Warnungsoptimierung jedoch auch auf andere Microsoft Defender XDR Dienste erweitert, einschließlich Defender for Office 365, Defender for Identity, Defender for Cloud Apps, Microsoft Entra ID Protection ( Microsoft Entra IP) und andere, wenn diese auf Ihrer Plattform und Ihrem Plan verfügbar sind.

Achtung

Es wird empfohlen, die Warnungsoptimierung mit Vorsicht zu verwenden, wenn interne Geschäftsanwendungen oder Sicherheitstests bekannte Szenarien eine erwartete Aktivität auslösen und Sie die Warnungen nicht anzeigen möchten.

Erstellen von Regelbedingungen zum Optimieren von Warnungen

Erstellen Sie Warnungsoptimierungsregeln über den Bereich Microsoft Defender XDR Einstellungen oder über eine Seite mit Warnungsdetails. Wählen Sie eine der folgenden Registerkarten aus, um fortzufahren.

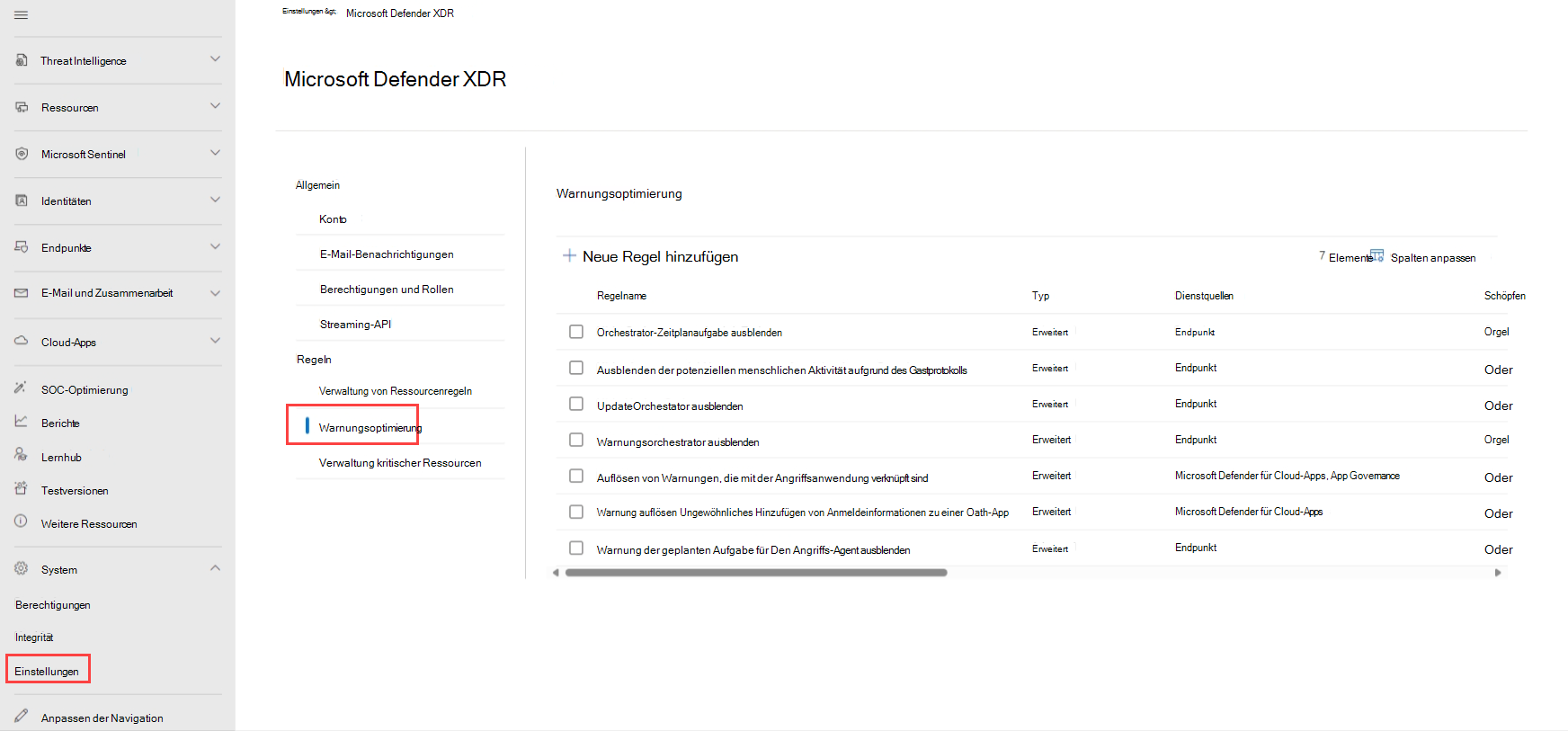

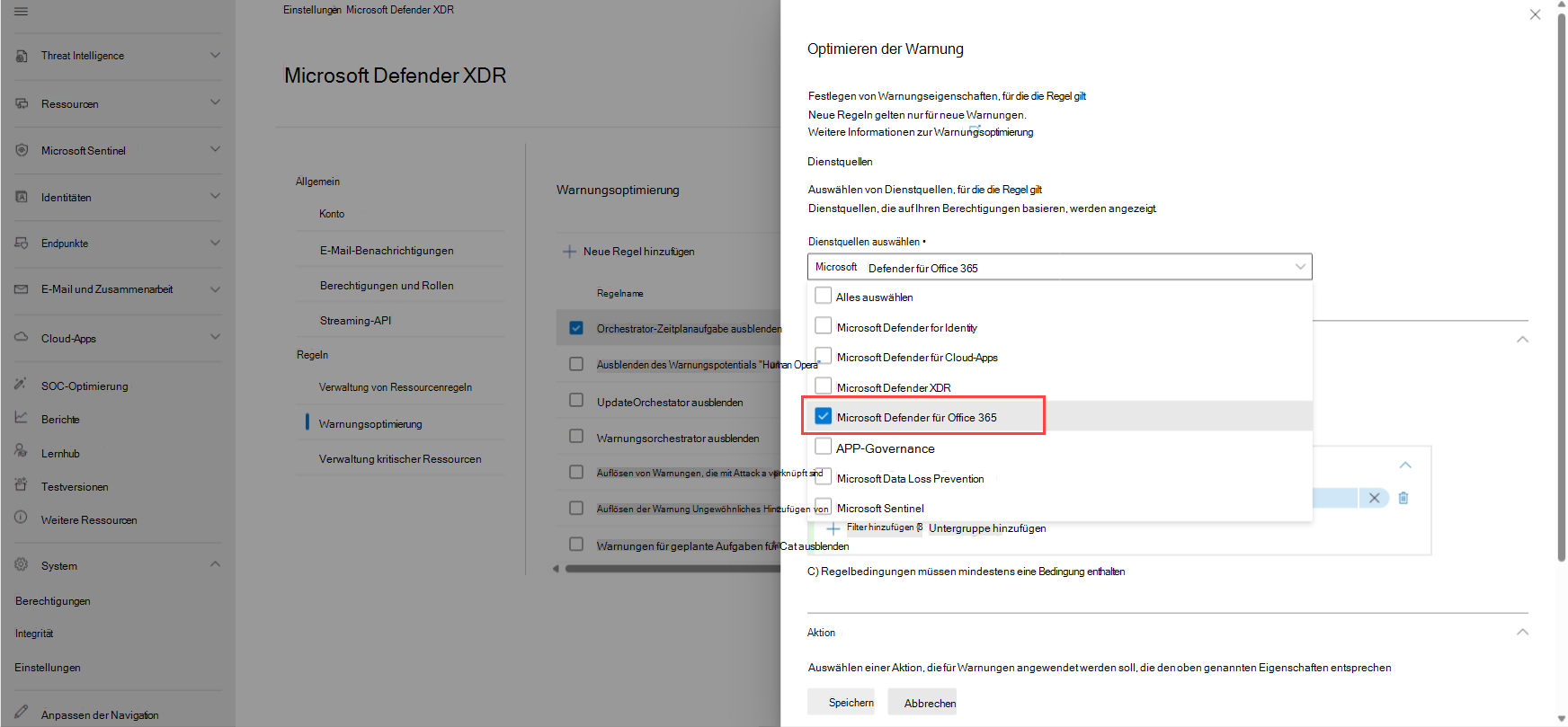

Wählen Sie im Microsoft Defender-Portal Einstellungen > Microsoft Defender XDR > Warnungsoptimierung aus.

Wählen Sie Neue Regel hinzufügen aus, um eine neue Warnung zu optimieren, oder wählen Sie eine vorhandene Regelzeile aus, um Änderungen vorzunehmen. Wenn Sie den Regeltitel auswählen, wird eine Seite mit den Regeldetails geöffnet, auf der Sie eine Liste der zugehörigen Warnungen anzeigen, Bedingungen bearbeiten oder die Regel aktivieren und deaktivieren können.

Wählen Sie im Bereich Warnung optimieren unter Dienstquellen auswählen die Dienstquellen aus, für die die Regel angewendet werden soll. Nur Dienste, für die Sie über Berechtigungen verfügen, werden in der Liste angezeigt. Zum Beispiel:

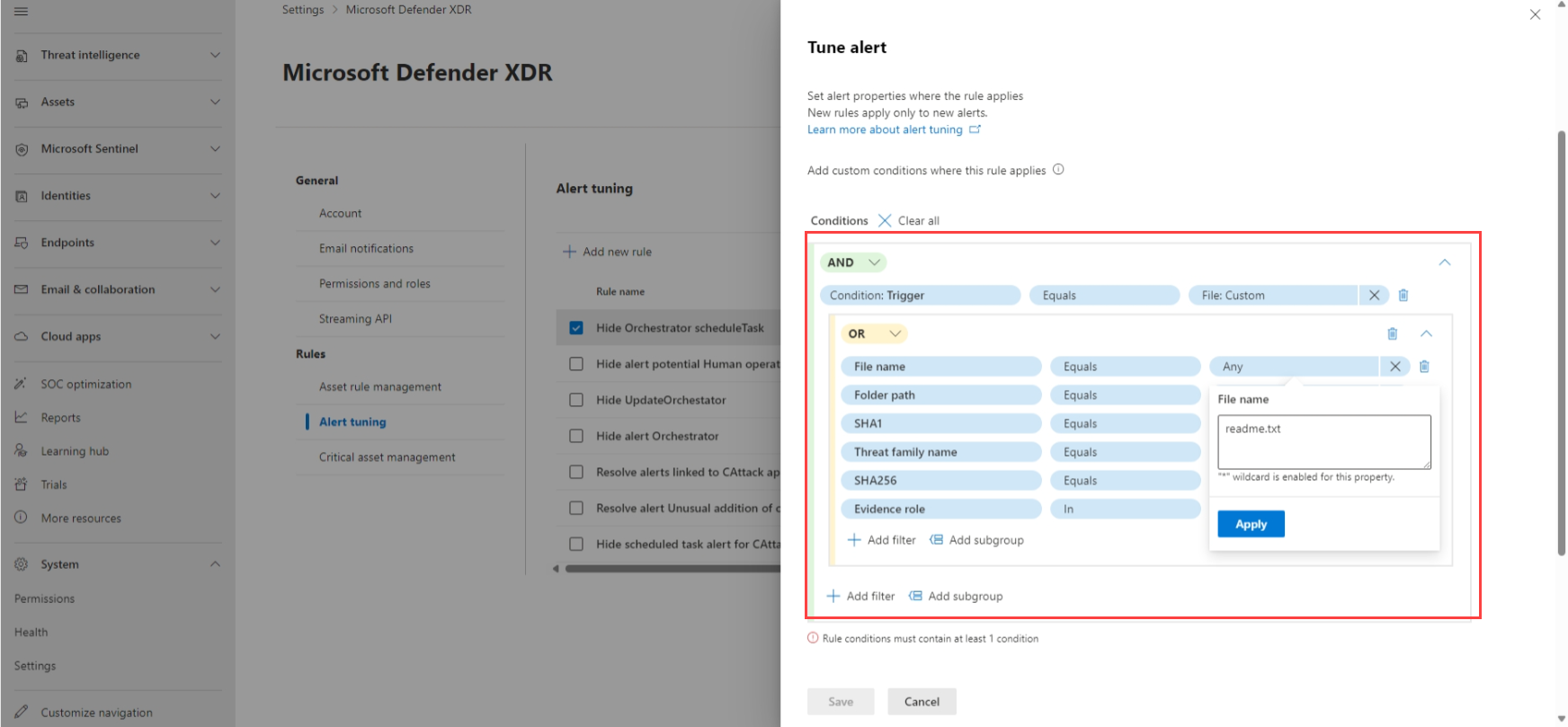

Fügen Sie im Bereich Bedingungen eine Bedingung für die Trigger der Warnung hinzu. Wenn Sie beispielsweise verhindern möchten, dass eine Warnung ausgelöst wird, wenn eine bestimmte Datei erstellt wird, definieren Sie eine Bedingung für den Trigger File:Custom , und definieren Sie die Dateidetails:

Die aufgeführten Trigger unterscheiden sich je nach ausgewählten Dienstquellen. Trigger sind alle Indikatoren der Kompromittierung (IOCs), z. B. Dateien, Prozesse, geplante Aufgaben und andere Beweistypen, die eine Warnung auslösen können, einschließlich AMSI-Skripts (AntiMalware Scan Interface), WMI-Ereignisse (Windows Management Instrumentation) oder geplante Aufgaben.

Um mehrere Regelbedingungen festzulegen, wählen Sie Filter hinzufügen aus, und verwenden Sie AND, OR und Gruppierungsoptionen, um die Beziehungen zwischen den verschiedenen Beweistypen zu definieren, die die Warnung auslösen. Weitere Beweiseigenschaften werden automatisch als neue Untergruppe aufgefüllt, in der Sie Ihre Bedingungswerte definieren können. Bei Bedingungswerten wird die Groß-/Kleinschreibung nicht beachtet, und einige Eigenschaften unterstützen Wildcards.

Wählen Sie im Bereich Aktion des Bereichs Warnung optimieren die relevante Aktion aus, die die Regel ausführen soll, entweder Warnung ausblenden oder Warnung auflösen.

Geben Sie einen aussagekräftigen Namen für Ihre Warnung und einen Kommentar zur Beschreibung der Warnung ein, und wählen Sie dann Speichern aus.

Hinweis

Der Warnungstitel (Name) basiert auf dem Warnungstyp (IoaDefinitionId), der den Warnungstitel bestimmt. Zwei Warnungen, die denselben Warnungstyp aufweisen, können in einen anderen Warnungstitel geändert werden. Das Feature Warnungen ausblenden ist nur in Defender für Endpunkt-Warnungen verfügbar.

Nachdem Sie Ihre Warnungsoptimierungsregel auf einer Seite mit den Warnungsdetails erstellt haben, fügen Sie auf der angezeigten Seite Erfolgreiche Regelerstellung alle warnungsbezogenen IOCs als Indikatoren zu einer Zulassungsliste hinzu, um zu verhindern, dass sie in Zukunft blockiert werden. IoCs, die als Teil der Warnungsoptimierungsregel konfiguriert sind, sind standardmäßig ausgewählt. Zum Beispiel:

- Fügen Sie der Liste Select evidence (IOC) to allow (Select evidence, IOC) eine Datei hinzu. Standardmäßig ist die Datei, die die Warnung ausgelöst hat, bereits ausgewählt.

- Definieren Sie einen Bereich für den Bereich auswählen, der auf den Wert angewendet werden soll . Standardmäßig ist der Bereich, der für Ihre Warnung gilt, ausgewählt.

- Wählen Sie Speichern aus, um die Datei einer Zulassungsliste hinzuzufügen und zu verhindern, dass sie blockiert wird. -->

Beheben einer Warnung

Sobald Sie mit der Analyse einer Warnung fertig sind und diese behoben werden kann, wechseln Sie zum Bereich Warnung verwalten für die Warnung oder ähnliche Warnungen, und markieren Sie die status als Gelöst, und klassifizieren Sie sie dann als Richtig positiv mit einem Bedrohungstyp, einer informationellen, erwarteten Aktivität mit einem Aktivitätstyp oder falsch positiv.

Das Klassifizieren von Warnungen hilft Microsoft Defender XDR die Erkennungsqualität zu verbessern.

Verwenden von Power Automate zum Selektieren von Warnungen

Moderne Security Operations-Teams (SecOps) benötigen Automatisierung, um effektiv zu arbeiten. Um sich auf die Suche und Untersuchung realer Bedrohungen zu konzentrieren, verwenden SecOps-Teams Power Automate, um die Liste der Warnungen zu selektieren und diejenigen zu beseitigen, die keine Bedrohungen sind.

Kriterien für das Auflösen von Warnungen

- Die Abwesenheitsnachricht des Benutzers ist aktiviert.

- Der Benutzer ist nicht als hohes Risiko gekennzeichnet.

Wenn beides true ist, markiert SecOps die Warnung als legitime Reise und löst sie auf. Eine Benachrichtigung wird in Microsoft Teams gepostet, nachdem die Warnung behoben wurde.

Verbinden von Power Automate mit Microsoft Defender for Cloud Apps

Um die Automatisierung zu erstellen, benötigen Sie ein API-Token, bevor Sie Power Automate mit Microsoft Defender for Cloud Apps verbinden können.

Öffnen Sie Microsoft Defender, und wählen Sie Einstellungen>Cloud Apps>API-Token aus, und wählen Sie dann auf der Registerkarte API-Tokendie Option Token hinzufügen aus.

Geben Sie einen Namen für Ihr Token an, und wählen Sie dann Generieren aus. Speichern Sie das Token, da Sie es später benötigen.

Erstellen eines automatisierten Flows

Sehen Sie sich dieses kurze Video an, um zu erfahren, wie die Automatisierung effizient funktioniert, um einen reibungslosen Workflow zu erstellen, und wie Sie Power Automate mit Defender for Cloud Apps verbinden.

Nächste Schritte

Setzen Sie ihre Untersuchung bei Bedarf für In-Process-Vorfälle fort.

Siehe auch

- Übersicht über Vorfälle

- Verwalten von Vorfällen

- Untersuchen von Vorfällen

- Untersuchen von Warnungen zur Verhinderung von Datenverlust in Defender

- Microsoft Entra ID Protection

Tipp

Möchten Sie mehr erfahren? Wenden Sie sich an die Microsoft Security-Community in unserer Tech Community: Microsoft Defender XDR Tech Community.