Erkennen von von Menschen betriebenen Ransomware-Angriffen mit Microsoft Defender XDR

Hinweis

Möchten Sie Microsoft Defender XDR erleben? Erfahren Sie mehr darüber, wie Sie Microsoft Defender XDR evaluieren und pilotieren können.

Ransomware ist eine Art von Erpressungsangriff, der Dateien und Ordner zerstört oder verschlüsselt, den Zugriff auf kritische Daten verhindert oder kritische Geschäftssysteme stört. Es gibt zwei Arten von Ransomware:

- Commodity Ransomware ist Schadsoftware, die sich mit Phishing oder zwischen Geräten verbreitet und Dateien verschlüsselt, bevor sie ein Lösegeld fordert.

- Von Menschen betriebene Ransomware ist ein geplanter und koordinierter Angriff durch aktive Cyberkriminelle, die mehrere Angriffsmethoden verwenden. In vielen Fällen werden bekannte Techniken und Tools verwendet, um Ihre organization zu infiltrieren, die Vermögenswerte oder Systeme zu finden, die es wert sind, zu erpressen und dann ein Lösegeld zu verlangen. Bei der Kompromittierung eines Netzwerks führt der Angreifer die Reconnaissance von Ressourcen und Systemen durch, die verschlüsselt oder erpresst werden können. Die Angreifer verschlüsseln oder exfiltrieren dann Daten, bevor sie ein Lösegeld fordern.

In diesem Artikel wird die proaktive Erkennung neuer oder laufender menschlichen Ransomware-Angriffe mit dem Microsoft Defender-Portal beschrieben, einer erweiterten Erkennungs- und Reaktionslösung (XDR) für die folgenden Sicherheitsdienste:

- Microsoft Defender für Endpunkt

- Microsoft Defender für Office 365

- Microsoft Defender for Identity

- Microsoft Defender for Cloud Apps (einschließlich des App-Governance-Add-Ons)

- Microsoft Entra ID Protection

- Microsoft Defender für IoT

- Microsoft 365 Business Premium

- Microsoft Defender für Unternehmen

Informationen zum Verhindern von Ransomware-Angriffen finden Sie unter Schnelle Bereitstellung von Ransomware-Präventionen – Phase 3: Erschweren des Einstiegs.

Die Bedeutung der proaktiven Erkennung

Da von Menschen betriebene Ransomware in der Regel von aktiven Angreifern ausgeführt wird, die möglicherweise die Schritte ausführen, um Ihre wertvollsten Daten und Systeme in Echtzeit zu infiltrieren und zu entdecken, ist die Zeit, die für die Erkennung von Ransomware-Angriffen erforderlich ist, von entscheidender Bedeutung.

Wenn Vorab-Lösegeldaktivitäten schnell erkannt werden, nimmt die Wahrscheinlichkeit eines schweren Angriffs ab. Die Phase vor dem Lösegeld umfasst in der Regel die folgenden Techniken: Erstzugriff, Reconnaissance, Diebstahl von Anmeldeinformationen, Lateral Movement und Persistenz. Diese Techniken können zunächst unzusammenhängend erscheinen und oft unter dem Radar fliegen. Wenn diese Techniken zur Lösegeldphase führen, ist es oft zu spät. Microsoft Defender XDR kann dabei helfen, diese kleinen und scheinbar nicht zusammenhängenden Vorfälle als Teil einer größeren Ransomware-Kampagne zu identifizieren.

- Wenn sie während der Phase vor dem Lösegeld erkannt werden, können kleinere Entschärfungen wie das Isolieren infizierter Geräte oder Benutzerkonten verwendet werden, um den Angriff zu stören und zu beheben.

- Wenn die Erkennung zu einem späteren Zeitpunkt erfolgt, z. B. wenn schadsoftware, die zum Verschlüsseln von Dateien verwendet wird, bereitgestellt wird, müssen möglicherweise aggressivere Korrekturschritte, die zu Ausfallzeiten führen können, verwendet werden, um den Angriff zu unterbrechen und zu beheben.

Unterbrechungen des Geschäftsbetriebs sind wahrscheinlich, wenn auf einen Ransomware-Angriff reagiert wird. Die Endphase eines Ransomware-Angriffs ist oft eine Wahl zwischen Ausfallzeiten, die von Angreifern mit großen Risiken verursacht werden, oder einer kontrollierten Downtime, um die Netzwerksicherheit zu gewährleisten und Ihnen Zeit zu geben, vollständig zu untersuchen. Wir empfehlen niemals, ein Lösegeld zu zahlen. Die Zahlung von Cyberkriminellen, um einen Ransomware-Entschlüsselungsschlüssel zu erhalten, bietet keine Garantie, dass Ihre verschlüsselten Daten wiederhergestellt werden. Weitere Informationen finden Sie unter Ransomware-Antwort – Microsoft-Sicherheitsblog.

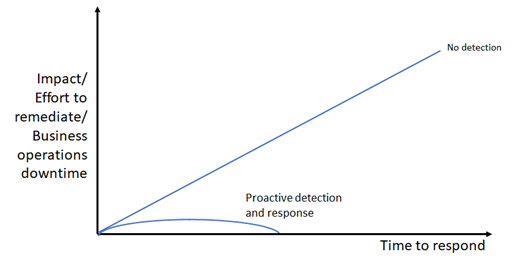

Hier ist die qualitative Beziehung zwischen den Auswirkungen eines Ransomware-Angriffs und Ihrer Zeit, um auf keine Erkennung zu reagieren, im Vergleich zu proaktiver Erkennung und Reaktion.

Proaktive Erkennung über gängige Schadsoftwaretools und -techniken

In vielen Fällen verwenden von Menschen betriebene Ransomware-Angreifer bekannte und vor Ort getestete Schadsoftwaretaktiken, -techniken, -tools und -verfahren, einschließlich Phishing, Business-E-Mail-Kompromittierung (Business Email Compromise, BEC) und Diebstahl von Anmeldeinformationen. Ihre Sicherheitsanalysten müssen sich darüber bewusst werden, wie Angreifer gängige Schadsoftware- und Cyberangriffsmethoden verwenden, um in Ihrem organization Fuß zu fassen.

Beispiele dafür, wie Ransomware-Angriffe mit gängiger Schadsoftware beginnen, finden Sie in den folgenden Ressourcen:

- Von Menschen betriebene Ransomware-Angriffe: Eine verhinderbare Katastrophe

- Berichte zur Ransomware-Bedrohungsanalyse im Microsoft Defender-Portal

Wenn Sie mit Vor-Lösegeld-Schadsoftware, Nutzlasten und Aktivitäten vertraut sind, können Ihre Analysten wissen, wonach Sie suchen müssen, um die späteren Phasen eines Angriffs zu verhindern.

Von Menschen betriebene Ransomware-Angriffstaktiken

Da von Menschen betriebene Ransomware bekannte Angriffstechniken und -tools verwenden kann, sind das Verständnis und die Erfahrung Ihrer Analysten mit vorhandenen Angriffstechniken und -tools eine wertvolle Ressource bei der Vorbereitung Ihres SecOps-Teams auf gezielte Methoden zur Erkennung von Ransomware.

Angriffstaktiken und -methoden

Hier sind einige typische Techniken und Tools, die von Ransomware-Angreifern für die folgenden MITRE ATT& CK-Taktiken verwendet werden:

Erstzugriff:

- RDP-Brute-Force

- Anfälliges Internetsystem

- Schwache Anwendungseinstellungen

- Phishing-E-Mail

Diebstahl von Anmeldeinformationen:

- Mimikatz

- LSA-Geheimnisse

- Anmeldeinformationstresor

- Anmeldeinformationen im Klartext

- Missbrauch von Dienstkonten

Lateralverschiebung:

- Cobalt Strike

- WMI

- Missbrauch von Verwaltungstools

- Psexec

Persistenz:

- Neue Konten

- GPO-Änderungen

- Schatten-IT-Tools

- Planen von Vorgängen

- Dienstregistrierung

Umgehung der Verteidigung:

- Deaktivieren von Sicherheitsfeatures

- Löschen von Protokolldateien

- Löschen von Angriffsartefaktdateien

- Zurücksetzen von Zeitstempeln für geänderte Dateien

Exfiltration:

- Exfiltration vertraulicher Daten Auswirkung (finanzieller Hebel):

- Verschlüsselung von Daten vor Ort und in Sicherungen

- Löschen von vorhandenen Daten und Sicherungen, die mit einer vorherigen Exfiltration kombiniert werden können

- Gefahr einer öffentlichen Leckage von exfiltrierten, sensiblen Daten

Was sie suchen müssen

Die Herausforderung für Sicherheitsanalysten besteht darin, zu erkennen, wann eine Warnung Teil einer größeren Angriffskette ist, mit dem Ziel, Ihre vertraulichen Daten oder wichtigen Systeme zu erpressen. Ein erkannter Phishingangriff kann beispielsweise wie folgt aussehen:

- Ein einmaliger Angriff, um die E-Mail-Nachrichten einer Person in der Finanzabteilung eines organization zu überprüfen.

- Der Pre-Ransom-Teil einer Angriffskette, um kompromittierte Anmeldeinformationen für Benutzerkonten zu verwenden, um die für das Benutzerkonto verfügbaren Ressourcen zu ermitteln und andere Benutzerkonten mit höheren Berechtigungen und Zugriffsebenen zu kompromittieren.

Dieser Abschnitt enthält allgemeine Angriffsphasen und -methoden sowie die Signalquellen, die in das zentrale Microsoft Defender-Portal eingespeist werden, das Warnungen und Vorfälle erstellt, die aus mehreren verwandten Warnungen für die Sicherheitsanalyse bestehen. In einigen Fällen gibt es alternative Sicherheitsportale, um die Angriffsdaten anzuzeigen.

Erste Angriffe, um Zugang zu erhalten

Ein Angreifer versucht, ein Benutzerkonto, ein Gerät oder eine App zu kompromittieren.

| Angriffsmethode | Signalquelle | Alternative Sicherheitsportale |

|---|---|---|

| RDP-Brute-Force | Defender für Endpunkt | Defender for Cloud Apps |

| Anfälliges Internetsystem | Windows-Sicherheitsfeatures, Microsoft Defender für Server | |

| Schwache Anwendungseinstellungen | Defender für Cloud-Apps, Defender für Cloud-Apps mit dem App-Governance-Add-On | Defender for Cloud Apps |

| Schädliche App-Aktivität | Defender für Cloud-Apps, Defender für Cloud-Apps mit dem App-Governance-Add-On | Defender for Cloud Apps |

| Phishing-E-Mail | Defender for Office 365 | |

| Kennwortspray für Microsoft Entra-Konten | Microsoft Entra ID Protection über Defender for Cloud Apps | Defender for Cloud Apps |

| Kennwortspray für lokale Konten | Microsoft Defender for Identity | |

| Gerätekompromittierung | Defender für Endpunkt | |

| Diebstahl von Anmeldeinformationen | Microsoft Defender for Identity | |

| Eskalation von Berechtigungen | Microsoft Defender for Identity |

Aktuelle Spitze in sonst typischem Verhalten

Der Angreifer versucht, nach weiteren Entitäten zu suchen, die kompromittiert werden können.

| Spitzenkategorie | Signalquelle | Alternative Sicherheitsportale |

|---|---|---|

| Anmeldungen: Zahlreiche fehlgeschlagene Versuche, sich in kurzer Zeit bei mehreren Geräten anzumelden, mehrere erstmalige Anmeldungen usw. | Microsoft Entra ID Protection über Defender for Cloud Apps Microsoft Defender for Identity | Defender for Cloud Apps |

| Kürzlich aktives Benutzerkonto, Gruppe, Computerkonto, App | Microsoft Entra ID Protection über Defender for Cloud Apps (Microsoft Entra ID), Defender for Identity (Active Directory Domain Services [AD DS]) | Defender for Cloud Apps |

| Letzte App-Aktivität, z. B. Datenzugriff | Apps mit Defender für Cloud-Apps mit dem App-Governance-Add-On | Defender for Cloud Apps |

Neue Aktivität

Angreifer erstellt neue Entitäten, um ihre Reichweite zu fördern, Malware-Agents zu installieren oder die Erkennung zu umgehen.

| Aktivität | Signalquelle | Alternatives Sicherheitsportal |

|---|---|---|

| Neue Apps, die installiert werden | Defender für Cloud-Apps mit dem App-Governance-Add-On | Defender for Cloud Apps |

| Neue Benutzerkonten | Azure Identity Protection | Defender for Cloud Apps |

| Rollenänderungen | Azure Identity Protection | Defender for Cloud Apps |

Verdächtiges Verhalten

Angreifer lädt vertrauliche Informationen herunter, verschlüsselt Dateien oder sammelt oder beschädigt organization Ressourcen.

| Verhalten | Signalquelle |

|---|---|

| Verbreitung von Schadsoftware auf mehrere Geräte | Defender für Endpunkt |

| Ressourcenüberprüfung | Defender für Endpunkt, Defender for Identity |

| Änderungen an Postfachweiterleitungsregeln | Defender for Office 365 |

| Datenexfiltration und -verschlüsselung | Defender for Office 365 |

-*Monitor für Angreifer Deaktivieren der Sicherheit** – da dies häufig Teil der Angriffskette von Menschen betriebene Ransomware (HumOR) ist

- Löschen von Ereignisprotokollen – insbesondere das Sicherheitsereignisprotokoll und PowerShell-Betriebsprotokolle

- Deaktivieren von Sicherheitstools/-kontrollen (die einigen Gruppen zugeordnet sind)

Erkennen von Ransomware-Angriffen mit dem Microsoft Defender-Portal

Das Microsoft Defender-Portal bietet eine zentrale Ansicht für Informationen zu Erkennungen, betroffenen Ressourcen, ausgeführten automatisierten Aktionen und verwandten Beweisen. Eine Kombination aus:

- Eine Incidentwarteschlange, die verwandte Warnungen für einen Angriff gruppiert, um den gesamten Angriffsbereich, die betroffenen Ressourcen und automatisierte Korrekturaktionen bereitzustellen.

- Eine Warnungswarteschlange, die alle Warnungen auflistet, die von Microsoft Defender XDR nachverfolgt werden.

Incident- und Warnungsquellen

Microsoft Defender Portal zentralisiert Signale aus:

- Microsoft Defender für Endpunkt

- Microsoft Defender für Office 365

- Microsoft Defender for Identity

- Microsoft Defender for Cloud Apps (einschließlich des App-Governance-Add-Ons)

- Microsoft Entra ID Protection

- Microsoft Defender für IoT

In dieser Tabelle sind einige typische Angriffe und deren entsprechende Signalquelle für Microsoft Defender XDR aufgeführt.

| Angriffe und Vorfälle | Signalquelle |

|---|---|

| Cloudidentität: Kennwortspray, zahlreiche fehlgeschlagene Versuche, sich in kurzer Zeit auf mehreren Geräten anzumelden, mehrere erstmalige Anmeldungen, kürzlich aktive Benutzerkonten | Microsoft Entra ID Protection |

| Kompromittierung der lokalen Identität (AD DS) | Defender for Identity |

| Phishing | Defender for Office 365 |

| Schädliche Apps | Defender für Cloud-Apps oder Defender für Cloud-Apps mit App-Governance-Add-On |

| Kompromittierung des Endpunkts (Geräts) | Defender für Endpunkt |

| IoT-fähige Gerätekompromittierung | Defender für IoT |

Filtern von Ransomware-identifizierten Vorfällen

Sie können die Incidentwarteschlange ganz einfach nach Vorfällen filtern, die von Microsoft Defender XDR als Ransomware kategorisiert wurden.

- Navigieren Sie im Microsoft Defender Navigationsbereich des Portals zur Incidentwarteschlange, indem Sie Incidents und Warnungen > Incidents auswählen.

- Wählen Sie Filter aus.

- Wählen Sie unter Kategoriendie Option Ransomware aus, wählen Sie Anwenden aus, und schließen Sie dann den Bereich Filter .

Jede Filtereinstellung für die Incidentwarteschlange erstellt eine URL, auf die Sie später als Link zugreifen können. Diese URLs können mit einem Lesezeichen versehen oder anderweitig gespeichert und bei Bedarf mit nur einem Klick verwendet werden. Sie können beispielsweise Lesezeichen für Folgendes erstellen:

- Vorfälle, die die Kategorie "Ransomware" enthalten. Hier ist der entsprechende Link.

- Incidents mit einem angegebenen Akteurnamen , von dem bekannt ist, dass er Ransomware-Angriffe ausführt.

- Incidents mit einem angegebenen zugehörigen Bedrohungsnamen , von dem bekannt ist, dass sie bei Ransomware-Angriffen verwendet werden.

- Incidents mit einem benutzerdefinierten Tag, das Ihr SecOps-Team für Vorfälle verwendet, von denen bekannt ist, dass sie Teil eines größeren, koordinierten Ransomware-Angriffs sind.

Filtern von Ransomware-identifizierten Bedrohungsanalyseberichten

Ähnlich wie beim Filtern von Vorfällen in der Incidentwarteschlange können Sie Bedrohungsanalyseberichte nach Berichten filtern, die Ransomware enthalten.

- Wählen Sie im Navigationsbereich Bedrohungsanalyse aus.

- Wählen Sie Filter aus.

- Wählen Sie unter Bedrohungstagsdie Option Ransomware aus, wählen Sie Anwenden aus, und schließen Sie dann den Bereich Filter .

Sie können auch auf diesen Link klicken.

Im Abschnitt Erkennungsdetails vieler Bedrohungsanalyseberichte wird eine Liste der Warnungsnamen angezeigt, die für die Bedrohung erstellt wurden.

Microsoft Defender XDR-APIs

Sie können auch die Microsoft Defender XDR-APIs verwenden, um die Microsoft Defender XDR Incidents und Warnungsdaten in Ihrem Mandanten abzufragen. Eine benutzerdefinierte App kann die Daten filtern, sie basierend auf benutzerdefinierten Einstellungen filtern und dann eine gefilterte Liste von Links zu Warnungen und Vorfällen bereitstellen, die Sie einfach auswählen können, um direkt zu dieser Warnung oder zu diesem Incident zu wechseln. Siehe Auflisten der Incidents-API in Microsoft Defender XDR| Microsoft-Dokumentation. Sie können Ihr SIEM auch in Microsoft Defender integrieren. Weitere Informationen finden Sie unter Integrieren Ihrer SIEM-Tools mit Microsoft Defender XDR.

Microsoft Defender XDR Sentinel-Integration

Mit der Integration von Microsoft Defender XDR Incidents von Microsoft Sentinel können Sie alle Microsoft Defender XDR Incidents in Microsoft Sentinel streamen und zwischen beiden Portalen synchronisieren. Incidents umfassen alle zugehörigen Warnungen, Entitäten und relevanten Informationen. Sobald sie sich in Sentinel befinden, werden Incidents bidirektional mit Microsoft Defender XDR synchronisiert, sodass Sie die Vorteile beider Portale bei Ihrer Incidentuntersuchung nutzen können. Weitere Informationen finden Sie unter Microsoft Defender XDR Integration in Microsoft Sentinel.

Proaktive Überprüfung mit erweiterter Suche

Die erweiterte Suche ist ein abfragebasiertes Tool zur Bedrohungssuche, mit dem Sie Ereignisse in Ihrem Netzwerk untersuchen und überprüfen können, um Bedrohungsindikatoren und Entitäten zu finden. Dieses flexible und anpassbare Analysetool ermöglicht die uneingeschränkte Suche nach bekannten und potenziellen Bedrohungen. Microsoft Defender XDR unterstützt auch die Verwendung einer benutzerdefinierten Abfrage zum Erstellen von benutzerdefinierten Erkennungsregeln, die Warnungen basierend auf einer Abfrage erstellen und für die automatische Ausführung geplant werden können.

Für die proaktive Überprüfung von Ransomware-Aktivitäten sollten Sie einen Katalog mit erweiterten Hunting-Abfragen für häufig verwendete Ransomware-Angriffsmethoden für Identitäten, Endpunkte, Apps und Daten zusammenstellen. Hier sind einige wichtige Quellen für sofort einsatzbereite erweiterte Huntingabfragen:

- Der Artikel Zur Suche nach Ransomware

- GitHub-Repository für erweiterte Huntingabfragen:

- Ransomware-spezifische Abfragen

- Alle Kategorien von Abfragen

- Berichte zur Bedrohungsanalyse

- Erweiterter Hunting-Abschnitt der Ransomware: Ein durchdringender und fortlaufender Bedrohungsanalystbericht

- Abschnitt "Erweiterte Suche" anderer Analystenberichte

Automatisierte Suche

Erweiterte Hunting-Abfragen können auch verwendet werden, um benutzerdefinierte Erkennungsregeln und Aktionen basierend auf bekannten Elementen einer Ransomware-Angriffsmethode (z. B. der Verwendung ungewöhnlicher PowerShell-Befehle) zu erstellen. Benutzerdefinierte Erkennungsregeln erstellen Warnungen, die von Ihren Sicherheitsanalysten angezeigt und behandelt werden können.

Um eine benutzerdefinierte Erkennungsregel zu erstellen, wählen Sie Create benutzerdefinierte Erkennungsregel auf der Seite einer erweiterten Suchabfrage aus. Nach der Erstellung können Sie Folgendes angeben:

- Wie oft die benutzerdefinierte Erkennungsregel ausgeführt wird

- Der Schweregrad der warnung, die von der Regel erstellt wurde.

- Die MITRE-Angriffsphase für die erstellte Warnung

- Betroffener Entitäten

- Aktionen, die für betroffenen Entitäten ausgeführt werden müssen

Bereiten Sie Ihr SecOps-Team auf die gezielte Ransomware-Erkennung vor

Die Vorbereitung Ihres SecOps-Teams auf die proaktive Erkennung von Ransomware erfordert Folgendes:

- Vorbereiten der Arbeit für Ihr SecOps-Team und organization

- Schulung von Sicherheitsanalysten nach Bedarf

- Laufende operative Arbeit, um die neuesten Angriffe und Erkennungserfahrungen Ihrer Sicherheitsanalysten zu integrieren

Vorbereiten der Arbeit für Ihr SecOps-Team und organization

Erwägen Sie die folgenden Schritte, um Ihr SecOps-Team und organization für die gezielte Verhinderung von Ransomware-Angriffen vorzubereiten:

- Konfigurieren Sie Ihre IT- und Cloudinfrastruktur für die Verhinderung von Ransomware mit der Schnellbereitstellung von Ransomware-Präventionen – Phase 3: Machen Sie es schwer, anleitungen zu erhalten . Die Phasen und Aufgaben in diesem Leitfaden können parallel zu den folgenden Schritten ausgeführt werden.

- Rufen Sie die entsprechenden Lizenzen für Defender für Endpunkt, Defender for Office 365, Defender for Identity, Defender for Cloud Apps, das App-Governance-Add-On, Defender für IoT und Microsoft Entra ID Protection Dienste ab.

- Stellen Sie einen Katalog mit erweiterten Huntingabfragen zusammen, die auf bekannte Ransomware-Angriffsmethoden oder Angriffsphasen optimiert sind.

- Create den Satz von benutzerdefinierten Erkennungsregeln für bestimmte erweiterte Huntingabfragen, die Warnungen für bekannte Ransomware-Angriffsmethoden erstellen, einschließlich des Zeitplans, der Benennung von Warnungen und automatisierten Aktionen.

- Bestimmen Sie den Satz von benutzerdefinierten Tags oder Standards, um neue Tags zu erstellen, um Vorfälle zu identifizieren, die bekanntermaßen Teil eines größeren, koordinierten Ransomware-Angriffs sind.

- Bestimmen Sie die Operativen Aufgaben für die Verwaltung von Ransomware-Vorfällen und Warnungen. Zum Beispiel:

- Prozesse für die Überprüfung eingehender Vorfälle und Warnungen der Ebene 1 von Analysten und die Zuweisung an Analysten der Ebene 2 zur Untersuchung.

- Manuelles Ausführen erweiterter Huntingabfragen und ihres Zeitplans (täglich, wöchentlich, monatlich).

- Fortlaufende Änderungen basierend auf Der Untersuchung und Entschärfung von Ransomware-Angriffen.

Schulung von Sicherheitsanalysten

Bei Bedarf können Sie Ihren Sicherheitsanalysten interne Schulungen für Folgendes bereitstellen:

- Häufige Ransomware-Angriffsketten (MITRE-Angriffstaktiken und gängige Bedrohungstechniken und Schadsoftware)

- Incidents und Warnungen sowie deren Auffinden und Analysieren im Microsoft Defender-Portal mit:

- Warnungen und Vorfälle, die bereits von Microsoft Defender XDR erstellt wurden

- Vorab gescannte URL-basierte Filter für das Microsoft Defender-Portal

- Programmgesteuert über die Incidents-API

- Erweiterte Suchabfragen und deren manueller Zeitplan (täglich, wöchentlich, monatlich)

- Zu verwendende benutzerdefinierte Erkennungsregeln und deren Einstellungen

- Benutzerdefinierte Incidenttags

- Die neuesten Threat Analytics-Berichte für Ransomware-Angriffe im Microsoft Defender-Portal

Laufende Arbeit basierend auf operativem Lernen und neuen Bedrohungen

Als Teil der kontinuierlichen Bewährten Methoden für Tools und Prozesse ihres SecOps-Teams sowie der Erfahrungen von Sicherheitsanalysten sollten Sie:

- Aktualisieren Sie Ihren Katalog mit erweiterten Huntingabfragen mit:

- Neue Abfragen, die auf den neuesten Bedrohungsanalyseberichten im Microsoft Defender-Portal oder im GitHub-Repository advanced hunting basieren.

- Änderungen an vorhandenen, um die Bedrohungserkennung oder die Warnungsqualität zu optimieren.

- Aktualisieren Sie benutzerdefinierte Erkennungsregeln basierend auf neuen oder geänderten erweiterten Huntingabfragen.

- Aktualisieren Sie den Satz von operativen Aufgaben für die Ransomware-Erkennung.

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender XDR Tech Community.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für