Grundlegendes zum Analystenbericht in der Bedrohungsanalyse in Microsoft Defender XDR

Gilt für:

- Microsoft Defender XDR

Wichtig

Einige Informationen in diesem Artikel beziehen sich auf ein vorab veröffentlichtes Produkt, das vor der kommerziellen Veröffentlichung möglicherweise erheblich geändert wird. Microsoft übernimmt in Bezug auf die hier bereitgestellten Informationen keine Gewährleistung, weder ausdrücklich noch konkludent.

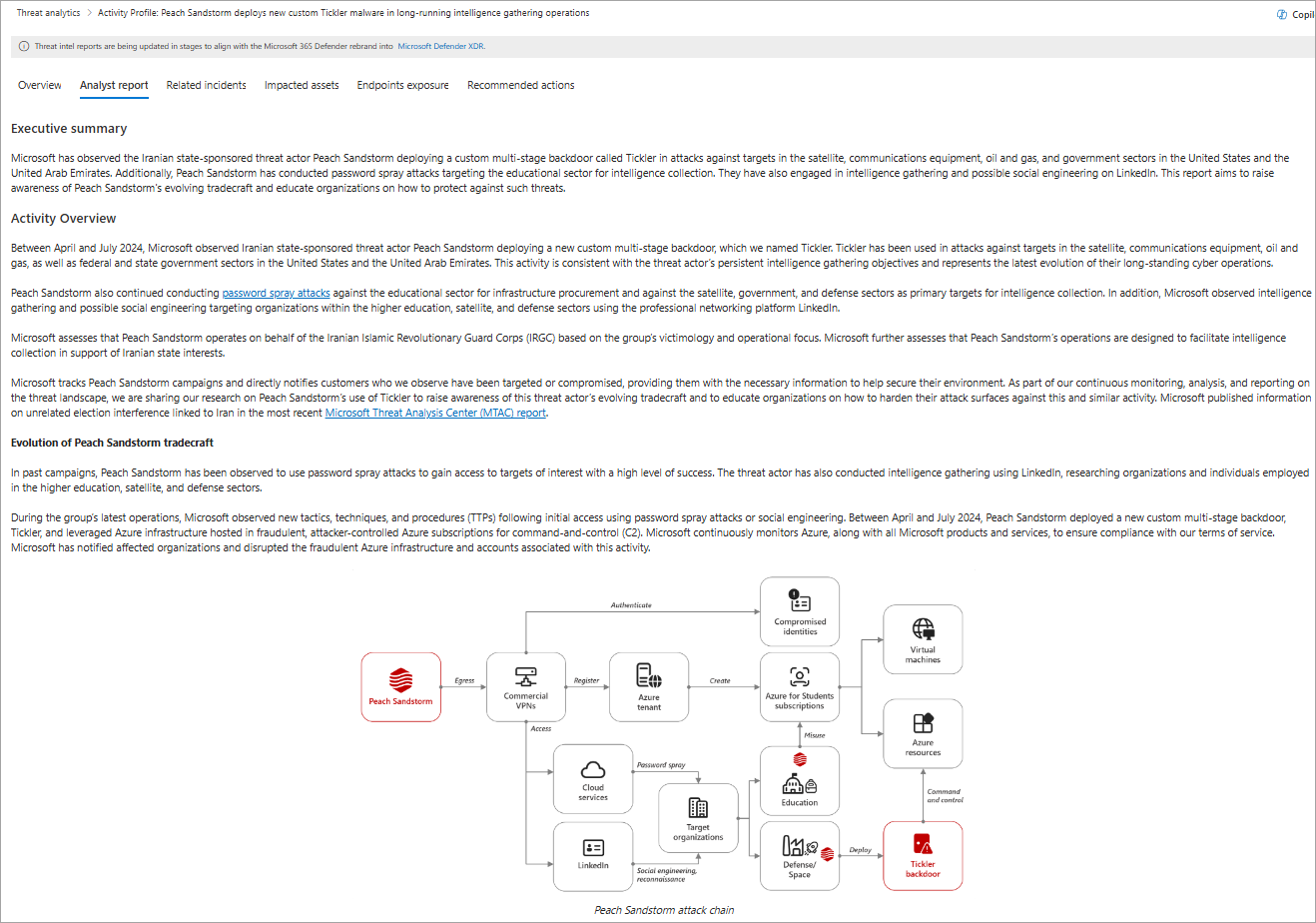

Jeder Bedrohungsanalysebericht enthält dynamische Abschnitte und einen umfassenden schriftlichen Abschnitt, der als Analystbericht bezeichnet wird. Um auf diesen Abschnitt zuzugreifen, öffnen Sie den Bericht über die nachverfolgte Bedrohung, und wählen Sie die Registerkarte Analystenbericht aus.

Abschnitt "Analystenbericht" eines Bedrohungsanalyseberichts

Überprüfen des Analystenberichts

Jeder Abschnitt des Analystenberichts ist so konzipiert, dass er verwertbare Informationen bereitstellt. Obwohl die Berichte variieren, enthalten die meisten Berichte die in der folgenden Tabelle beschriebenen Abschnitte.

| Berichtsabschnitt | Beschreibung |

|---|---|

| Kurzfassung | Übersicht über die Bedrohung, einschließlich ihrer ersten Anzeige, ihrer Beweggründe, bemerkenswerten Ereignisse, hauptziele und unterschiedlichen Tools und Techniken. Sie können diese Informationen verwenden, um die Priorisierung der Bedrohung im Kontext Ihrer Branche, Ihres geografischen Standorts und Ihres Netzwerks weiter zu bewerten. |

| Analyse | Technische Informationen zu den Bedrohungen, einschließlich der Details eines Angriffs und der Verwendung einer neuen Technik oder Angriffsfläche durch Angreifer |

| MITRE ATT&CK-Techniken beobachtet | Wie beobachtete Techniken dem MITRE ATT&CK-Angriffsframework zugeordnet werden |

| Entschärfungen | Empfehlungen, die die Auswirkungen der Bedrohung stoppen oder verringern können. Dieser Abschnitt enthält auch Risikominderungen, die nicht dynamisch als Teil des Bedrohungsanalyseberichts nachverfolgt werden. |

| Erkennungsdetails | Spezifische und generische Erkennungen, die von Microsoft-Sicherheitslösungen bereitgestellt werden und aktivitäten oder Komponenten im Zusammenhang mit der Bedrohung darstellen können. |

| Erweiterte Suche | Erweiterte Huntingabfragen zum proaktiven Identifizieren möglicher Bedrohungsaktivitäten. Die meisten Abfragen werden zur Ergänzung von Erkennungen bereitgestellt, insbesondere für die Suche nach potenziell schädlichen Komponenten oder Verhaltensweisen, die nicht dynamisch als bösartig bewertet werden konnten. |

| References | Microsoft- und Drittanbieterveröffentlichungen, auf die von Analysten während der Erstellung des Berichts verwiesen wird. Der Inhalt der Bedrohungsanalyse basiert auf Daten, die von Microsoft-Forschern überprüft wurden. Informationen aus öffentlich zugänglichen Quellen von Drittanbietern werden eindeutig als solche identifiziert. |

| Änderungsprotokoll | Der Zeitpunkt, zu dem der Bericht veröffentlicht wurde und wann wesentliche Änderungen am Bericht vorgenommen wurden. |

Anwenden zusätzlicher Entschärfungen

Die Bedrohungsanalyse verfolgt die status von Sicherheitsupdates und sicheren Konfigurationen dynamisch nach. Diese Informationen sind als Diagramme und Tabellen auf der Registerkarte Risikominderungen & verfügbar.

Zusätzlich zu diesen nachverfolgten Risikominderungen werden im Analystenbericht auch Risikominderungen behandelt, die nicht dynamisch überwacht werden. Hier sind einige Beispiele für wichtige Risikominderungen, die nicht dynamisch nachverfolgt werden:

- Blockieren von E-Mails mit .lnk Anlagen oder anderen verdächtigen Dateitypen

- Zufällige Lokale Administratorkennwörter

- Informieren von Endbenutzern über Phishing-E-Mails und andere Bedrohungsvektoren

- Aktivieren bestimmter Regeln zur Verringerung der Angriffsfläche

Sie können zwar die Registerkarte Risikominderungen & verwenden, um Ihren Sicherheitsstatus gegen eine Bedrohung zu bewerten, mit diesen Empfehlungen können Sie jedoch zusätzliche Schritte zur Verbesserung Ihres Sicherheitsstatus unternehmen. Lesen Sie sorgfältig alle Anleitungen zur Risikominderung im Analystenbericht, und wenden Sie sie nach Möglichkeit an.

Verstehen, wie jede Bedrohung erkannt werden kann

Der Analystenbericht enthält auch die Erkennungen von Microsoft Defender Antivirus- und Endpunkterkennungs- und -antwortfunktionen (Endpoint Detection and Response, EDR).

Antivirenerkennungen

Diese Erkennungen sind auf Geräten verfügbar, auf denen Microsoft Defender Antivirus unter Windows aktiviert ist. Wenn diese Erkennungen auf Geräten auftreten, die in Microsoft Defender for Endpoint integriert wurden, lösen sie auch Warnungen aus, die die Diagramme im Bericht aufleuchten.

Hinweis

Der Analystenbericht listet auch generische Erkennungen auf, die eine Vielzahl von Bedrohungen identifizieren können, zusätzlich zu Komponenten oder Verhaltensweisen, die für die verfolgte Bedrohung spezifisch sind. Diese generischen Erkennungen spiegeln sich nicht in den Diagrammen wider.

EDR-Warnungen (Endpoint Detection and Response, Endpunkterkennung und -antwort)

EDR-Warnungen werden für Geräte ausgelöst, die in Microsoft Defender for Endpoint integriert sind. Diese Warnungen basieren im Allgemeinen auf sicherheitsrelevanten Signalen, die vom Microsoft Defender for Endpoint Sensor und anderen Endpunktfunktionen wie Antivirensoftware, Netzwerkschutz und Manipulationsschutz erfasst werden und als leistungsstarke Signalquellen dienen.

Wie die Liste der Antivirenerkennungen sind einige EDR-Warnungen so konzipiert, dass sie generisch verdächtiges Verhalten kennzeichnen, das möglicherweise nicht mit der verfolgten Bedrohung in Verbindung steht. In solchen Fällen identifiziert der Bericht die Warnung eindeutig als "generisch" und hat keinen Einfluss auf die Diagramme im Bericht.

Email-bezogene Erkennungen und Entschärfungen

Email-bezogene Erkennungen und Risikominderungen von Microsoft Defender for Office 365 sind zusätzlich zu den Endpunktdaten, die bereits von Microsoft Defender for Endpoint verfügbar sind, in Analystenberichten enthalten.

Informationen zu verhinderten E-Mail-Versuchen geben Ihnen Erkenntnisse darüber, ob Ihr organization ein Ziel der im Analystenbericht behandelten Bedrohung war, auch wenn der Angriff vor der Zustellung effektiv blockiert oder an den Junk-E-Mail-Ordner übermittelt wurde.

Suchen nach subtilen Bedrohungsartefakten mithilfe der erweiterten Suche

Erkennungen ermöglichen es Ihnen zwar, die nachverfolgte Bedrohung automatisch zu identifizieren und zu stoppen, viele Angriffsaktivitäten hinterlassen jedoch subtile Spuren, die eine zusätzliche Überprüfung erfordern. Einige Angriffsaktivitäten weisen Verhaltensweisen auf, die auch normal sein können, sodass ihre dynamische Erkennung zu Betriebsgeräuschen oder sogar zu falsch positiven Ergebnissen führen kann.

Die erweiterte Suche bietet eine Abfrageschnittstelle, die auf Kusto-Abfragesprache basiert, die das Auffinden subtiler Indikatoren für Die Bedrohungsaktivität vereinfacht. Außerdem können Sie kontextbezogene Informationen anzeigen und überprüfen, ob Indikatoren mit einer Bedrohung verbunden sind.

Erweiterte Huntingabfragen in den Analystenberichten wurden von Microsoft-Analysten überprüft und können im Editor für erweiterte Suchabfragen ausgeführt werden. Sie können die Abfragen auch verwenden, um benutzerdefinierte Erkennungsregeln zu erstellen, die Warnungen für zukünftige Übereinstimmungen auslösen.

Hinweis

Bedrohungsanalysen sind auch in Microsoft Defender for Endpoint verfügbar. Es verfügt jedoch nicht über die Datenintegration zwischen Microsoft Defender for Office 365 und Microsoft Defender for Endpoint.

Verwandte Themen

- Bedrohungsanalyse – Übersicht

- Proaktives Auffinden von Bedrohungen mit erweiterter Suche

- Regeln für die benutzerdefinierte Erkennung

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender XDR Tech Community.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für