Wie Microsoft Bedrohungsakteure benennt

Microsoft hat sich auf eine neue Benennungstaxonomie für Bedrohungsakteure umgestellt, die auf das Thema Wetter ausgerichtet ist. Mit der neuen Taxonomie wollen wir kunden- und anderen Sicherheitsforschern mehr Klarheit bringen. Wir bieten eine besser organisierte, artikulierte und einfache Möglichkeit, Bedrohungsakteure zu referenzieren, damit Organisationen sich selbst besser priorisieren und schützen können und Sicherheitsforschern helfen können, die bereits mit einer überwältigenden Menge an Threat Intelligence-Daten konfrontiert sind.

Microsoft kategorisiert Bedrohungsakteure in fünf Schlüsselgruppen:

Nationalstaatliche Akteure: Cyber-Operatoren, die im Auftrag oder unter der Leitung eines nationalen/staatsorientierten Programms handeln, unabhängig davon, ob es sich um Spionage, finanzielle Gewinne oder Vergeltung handelt. Microsoft hat festgestellt, dass die meisten nationalen Staatlichen Akteure weiterhin Operationen und Angriffe auf Regierungsbehörden, zwischenstaatliche Organisationen, Nichtregierungsorganisationen und Think Tanks für traditionelle Spionage- oder Überwachungsziele konzentrieren.

Finanziell motivierte Akteure: Cyberkampagnen/Gruppen, die von einer kriminellen organization/Person mit Beweggründen finanzieller Gewinne geleitet werden und nicht mit großem Vertrauen zu einem bekannten Nicht-Nationalstaat oder einer kommerziellen Entität verbunden sind. Diese Kategorie umfasst Ransomware-Betreiber, Geschäftliche E-Mail-Kompromittierung, Phishing und andere Gruppen mit rein finanziellen oder Erpressungsmotiven.

Private Sector Offensive Actors (PSOAs): Cyberaktivitäten, die von kommerziellen Akteuren geleitet werden, die bekannte/legitime juristische Personen sind, die Cyber-Geräte erstellen und an Kunden verkaufen, die dann Ziele auswählen und die Cyber-Geräte betreiben. Diese Instrumente wurden beobachtet, als Ziel und Überwachung von Dissidenten, Menschenrechtsverteidigern, Journalisten, Anwälten der Zivilgesellschaft und anderen Privatpersonen, was viele globale Menschenrechtsbemühungen bedroht.

Beeinflussen von Vorgängen: Informationskampagnen, die auf manipulative Weise online oder offline kommuniziert werden, um Wahrnehmungen, Verhaltensweisen oder Entscheidungen von Zielgruppen zu verschieben, um die Interessen und Ziele einer Gruppe oder Nation zu fördern.

Gruppen in der Entwicklung: eine vorübergehende Bezeichnung für eine unbekannte, sich entwickelnde oder sich entwickelnde Bedrohungsaktivität. Diese Bezeichnung ermöglicht Es Microsoft, eine Gruppe als diskreten Satz von Informationen nachzuverfolgen, bis wir eine hohe Zuverlässigkeit hinsichtlich des Ursprungs oder der Identität des Akteurs hinter dem Vorgang erreichen können. Sobald die Kriterien erfüllt sind, wird eine Gruppe in der Entwicklung in einen benannten Akteur konvertiert oder in vorhandene Namen zusammengeführt.

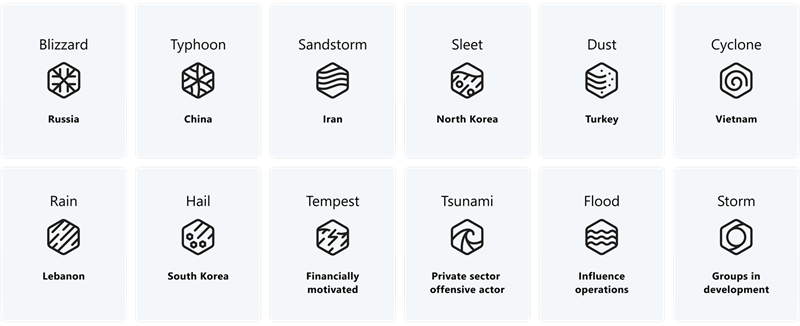

In unserer neuen Taxonomie stellt ein Wetterereignis oder familienname eine der oben genannten Kategorien dar. Für nationalstaatliche Akteure haben wir einem Land/einer Herkunftsregion einen Familiennamen zugewiesen, der an die Zuordnung gebunden ist, z. B. Tipphoon gibt Herkunft oder Zuordnung zu China an. Für andere Akteure stellt der Familienname eine Motivation dar. Tempest weist beispielsweise auf finanziell motivierte Akteure hin.

Bedrohungsakteure innerhalb derselben Wetterfamilie erhalten ein Adjektiv, um Akteurgruppen mit unterschiedlichen Taktiken, Techniken und Verfahren (TTPs), Infrastruktur, Zielen oder anderen identifizierten Mustern zu unterscheiden. Für Gruppen, die sich in der Entwicklung befinden, verwenden wir die temporäre Bezeichnung Storm und eine vierstellige Zahl, bei der ein neu entdeckter, unbekannter, sich entwickelnder Cluster mit Bedrohungsaktivitäten vorhanden ist.

Die Tabelle zeigt, wie die neuen Familiennamen den von uns nachverfolgten Bedrohungsakteuren zugeordnet werden.

| Actor-Kategorie | Typ | Familienname |

|---|---|---|

| Nationalstaat | China Iran Libanon Nordkorea Russland Südkorea Türkei Vietnam |

Taifun Sandsturm Regen Schneeregen Blizzard Hagel Staub Zyklon |

| Finanziell motiviert | Finanziell motiviert | Sturm |

| Offensive Akteure des Privatsektors | PSOAs | Tsunami |

| Beeinflussen von Vorgängen | Beeinflussen von Vorgängen | Flut |

| Gruppen in entwicklung | Gruppen in entwicklung | Sturm |

Verwenden Sie die folgende Referenztabelle, um zu verstehen, wie sich unsere zuvor veröffentlichten alten Namen von Bedrohungsakteurn in unsere neue Taxonomie übersetzen.

| Name des Bedrohungsakteurs | Vorheriger Name | Ursprung/Bedrohung | Andere Namen |

|---|---|---|---|

| Antiker Taifun | Storm-0558 | China | |

| Aqua Blizzard | ACTINIUM | Russland | UNC530, Primitiver Bär, Gamaredon |

| Blauer Tsunami | Offensivakteur des Privatsektors | Schwarzer Würfel | |

| Messing-Taifun | BARIUM | China | APT41 |

| Cadet Blizzard | DEV-0586 | Russland | |

| Camouflage Tempest | TAAL | Finanziell motiviert | FIN6, Skeleton Spider |

| Canvas Cyclone | WISMUT | Vietnam | APT32, OceanLotus |

| Karamell-Tsunami | SOURGUM | Offensivakteur des Privatsektors | Candiru |

| Carmine Tsunami | DEV-0196 | Offensivakteur des Privatsektors | QuaDream |

| Holzkohle-Typhoon | CHROM | China | ControlX |

| Zimt-Sturm | DEV-0401 | Finanziell motiviert | Kaiser-Libelle, Bronze Starlight |

| Kreistyphoon | DEV-0322 | China | |

| Citrin-Süss | DEV-0139, DEV-1222 | Nordkorea | AppleJeus, Labyrinth Chollima, UNC4736 |

| Baumwollsandsturm | DEV-0198 (NEPTUNIUM) | Iran | Vice Leaker |

| Crimson Sandstorm | CURIUM | Iran | TA456, Schildkröte Shell |

| Kuboider Sandsturm | DEV-0228 | Iran | |

| Denim Tsunami | VOGELKNÖTERICH | Offensivakteur des Privatsektors | DSIRF |

| Diamantleet | ZINK | Nordkorea | Labyrinth Chollima, Lazarus |

| Smaragdleet | THALLIUM | Nordkorea | Kimsuky, Samt Chollima |

| Flax-Typhoon | Storm-0919 | China | Ethereal Panda |

| Wald-Schneesturm | STRONTIUM | Russland | APT28, Fancy Bear |

| Ghost Blizzard | BROM | Russland | Energetischer Bär, kauernder Yeti |

| Gingham Typhoon | GADOLINIUM | China | APT40, Leviathan, TEMP. Periskop, Kryptonit Panda |

| Granit-Typhoon | GALLIUM | China | |

| Grauer Sandsturm | DEV-0343 | Iran | |

| Haszel Sandsturm | EUROPIUM | Iran | Cobalt Gypsy, APT34, OilRig |

| Jade Sleet | Storm-0954 | Nordkorea | TraderTraitor, UNC4899 |

| Spitze Tempest | DEV-0950 | Finanziell motiviert | FIN11, TA505 |

| Zitronensandsturm | RUBIDIUM | Iran | Fox Kitten, UNC757, PioneerKitten |

| Leoparden-Taifun | BLEI | China | KAOS, Mana, Winnti, Red Diablo |

| Lilac Typhoon | DEV-0234 | China | |

| Luna Tempest | Storm-0744 | Finanziell motiviert | |

| Manatee Tempest | DEV-0243 | Finanziell motiviert | EvilCorp, UNC2165, Indrik Spider |

| Mango Sandsturm | QUECKSILBER | Iran | MuddyWater, SeedWorm, Static Kitten, TEMP. Zagros |

| Marmorierter Staub | SILIZIUM | Türkei | Meeresschildkröte |

| Ringelblume Sandsturm | DEV-0500 | Iran | Moses Staff |

| Midnight Blizzard | NOBELIUM | Russland | APT29, Gemütlicher Bär |

| Mint Sandstorm | PHOSPHOR | Iran | APT35, Charmantes Kätzchen |

| Moonstone Sleet | Storm-1789 | Nordkorea | |

| Maulbeeren-Typhoon | MANGAN | China | APT5, Keyhole Panda, TABCTENG |

| Senf Tempest | DEV-0206 | Finanziell motiviert | Violetter Vallhund |

| Nacht-Tsunami | DEV-0336 | Offensivakteur des Privatsektors | NSO-Gruppe |

| Nylon-Typhoon | NICKEL | China | ke3chang, APT15, Vixen Panda |

| Octo Tempest | Storm-0875 | Finanziell motiviert | 0ktapus, Scattered Spider, UNC3944 |

| Onyx Sleet | PLUTONIUM | Nordkorea | APT45, Silent Chollima, Andariel, DarkSeoul |

| Opalleet | OSMIUM | Nordkorea | Konni |

| Pfirsich Sandsturm | HOLMIUM | Iran | APT33, Raffiniertes Kätzchen |

| Pearl Sleet | DEV-0215 (LAWRENCIUM) | Nordkorea | |

| Periwinkle Tempest | DEV-0193 | Finanziell motiviert | Wizard Spider, UNC2053 |

| Phlox Tempest | DEV-0796 | Finanziell motiviert | ClickPirate, Chrome-Ladeprogramm, Choziosi-Ladeprogramm |

| Rosa Sandsturm | AMERICIUM | Iran | Agrius, Deadwood, BlackShadow, SharpBoys |

| Pistazien-Tempest | DEV-0237 | Finanziell motiviert | FIN12 |

| Plaid Rain | POLONIUM | Libanon | |

| Kürbissandsturm | DEV-0146 | Iran | ZeroCleare |

| Violetter Tipphoon | KALIUM | China | APT10, Cloudhopper, MenuPass |

| Raspberry-Typhoon | RADIUM | China | APT30, LotusBlossom |

| Ruby Sleet | CER | Nordkorea | |

| Ruza-Flut | Storm-1099 | Russland, Einflussoperationen | |

| Lachs-Typhoon | NATRIUM | China | APT4, Maverick Panda |

| Salt-Typhoon | China | GhostEmperor, FamousSparrow | |

| Sangria Tempest | ELBRUS | Finanziell motiviert | Carbon Spider, FIN7 |

| Saphirle | COPERNICIUM | Nordkorea | Genie Spider, BlueNoroff |

| Seashell Blizzard | IRIDIUM | Russland | APT44, Sandwurm |

| Geheimer Schneesturm | KRYPTON | Russland | Giftbär, Turla, Schlange |

| Sefid-Flut | Storm-1364 | Iran, Einflussoperationen | |

| Seidentyphoon | HAFNIUM | China | |

| Rauchsandsturm | BOHRIUM | Iran | UNC1549 |

| Spandex Tempest | CHIMBORAZO | Finanziell motiviert | TA505 |

| Star Blizzard | SEABORGIUM | Russland | Callisto, Team wiederverwenden |

| Storm-0062 | China | DarkShadow, Oro0lxy | |

| Storm-0133 | Iran | LYCEUM, HEXAN | |

| Storm-0216 | Finanziell motiviert | Verdrehte Spinne, UNC2198 | |

| Storm-0257 | Gruppe in Entwicklung | UNC1151 | |

| Storm-0324 | Finanziell motiviert | TA543, Sagrid | |

| Storm-0381 | Finanziell motiviert | ||

| Storm-0501 | Gruppe in Entwicklung | ||

| Storm-0506 | Gruppe in Entwicklung | ||

| Storm-0530 | Nordkorea | H0lyGh0st | |

| Storm-0539 | Finanziell motiviert | Berberlöwe | |

| Storm-0569 | Finanziell motiviert | ||

| Storm-0587 | Russland | SaintBot, Saint Bear, TA471 | |

| Storm-0744 | Finanziell motiviert | ||

| Storm-0784 | Iran | ||

| Storm-0829 | Gruppe in Entwicklung | Nwgen Team | |

| Storm-0835 | Gruppe in Entwicklung | EvilProxy | |

| Storm-0842 | Iran | ||

| Storm-0844 | Gruppe in Entwicklung | ||

| Storm-0861 | Iran | ||

| Storm-0867 | Ägypten | Koffein | |

| Storm-0971 | Finanziell motiviert | (In Octo Tempest zusammengeführt) | |

| Storm-0978 | Gruppe in Entwicklung | RomCom, Underground Team | |

| Storm-1044 | Finanziell motiviert | Danabot | |

| Storm-1084 | Iran | DarkBit | |

| Storm-1101 | Gruppe in Entwicklung | NakedPages | |

| Storm-1113 | Finanziell motiviert | ||

| Storm-1133 | Palästinensische Gebiete | ||

| Storm-1152 | Finanziell motiviert | ||

| Storm-1167 | Indonesien | ||

| Storm-1175 | Finanziell motiviert | ||

| Storm-1283 | Gruppe in Entwicklung | ||

| Storm-1286 | Gruppe in Entwicklung | ||

| Storm-1295 | Gruppe in Entwicklung | Größe | |

| Storm-1516 | Russland, Einflussoperationen | ||

| Storm-1567 | Finanziell motiviert | Akira | |

| Storm-1575 | Gruppe in Entwicklung | Dadsec | |

| Storm-1660 | Iran, Einflussoperationen | ||

| Storm-1674 | Finanziell motiviert | ||

| Storm-1679 | Russland, Einflussoperationen | ||

| Storm-1804 | Iran, Einflussoperationen | ||

| Storm-1805 | Iran, Einflussoperationen | ||

| Storm-1811 | Finanziell motiviert | ||

| Storm-1841 | Russland, Einflussoperationen | ||

| Storm-1849 | China | UAT4356 | |

| Storm-1852 | Gruppe in Entwicklung | ||

| Storm-2035 | Iran, Einflussoperationen | ||

| Erdbeer-Sturm | Finanziell motiviert | LAPSUS$ | |

| Sunglow Blizzard | Russland | ||

| Taizi-Flut | Storm-1376 | China, Einfluss auf Operationen | Spamouflage, Dragonbridge |

| Tomaten-Tempest | SPURR | Finanziell motiviert | Vatet |

| Vanilla Tempest | DEV-0832 | Finanziell motiviert | |

| Samt-Tempest | DEV-0504 | Finanziell motiviert | |

| Violetter Typhoon | ZIRKONIUM | China | APT31 |

| Volt-Typhoon | China | BRONZE SILHOUETTE, VORHUT PANDA | |

| Wein-Tempest | PARINACOTA | Finanziell motiviert | Wadhrama |

| Wisteria Tsunami | DEV-0605 | Offensivakteur des Privatsektors | CyberRoot |

| Zickzack-Hagel | DUBNIUM | Südkorea | Dark Hotel, Tapaoux |

Weitere Informationen finden Sie in unserer Ankündigung zur neuen Taxonomie: https://aka.ms/threatactorsblog

Intelligenz in die Hände von Sicherheitsexperten geben

Intel-Profile in Microsoft Defender Threat Intelligence wichtige Erkenntnisse über Bedrohungsakteure liefern. Diese Erkenntnisse ermöglichen es Sicherheitsteams, den Kontext zu erhalten, den sie benötigen, um sich auf Bedrohungen vorzubereiten und darauf zu reagieren.

Darüber hinaus bietet die Microsoft Defender Threat Intelligence Intel Profiles-API die aktuellste Sichtbarkeit der Infrastruktur von Bedrohungsakteurn in der Branche. Aktualisierte Informationen sind von entscheidender Bedeutung, um Teams für Threat Intelligence und Security Operations (SecOps) zu ermöglichen, ihre Workflows zur erweiterten Bedrohungssuche und -analyse zu optimieren. Weitere Informationen zu dieser API finden Sie in der Dokumentation: Verwenden der Threat Intelligence-APIs in Microsoft Graph (Vorschauversion).

Ressourcen

Verwenden Sie die folgende Abfrage für Microsoft Defender XDR und andere Microsoft-Sicherheitsprodukte, die die Kusto-Abfragesprache (KQL) unterstützen, um Informationen zu einem Bedrohungsakteur unter Verwendung des alten Namens, des neuen Namens oder des Branchennamens abzurufen:

let TANames = externaldata(PreviousName: string, NewName: string, Origin: string, OtherNames: dynamic)[@"https://raw.githubusercontent.com/microsoft/mstic/master/PublicFeeds/ThreatActorNaming/MicrosoftMapping.json"] with(format="multijson", ingestionMapping='[{"Column":"PreviousName","Properties":{"Path":"$.Previous name"}},{"Column":"NewName","Properties":{"Path":"$.New name"}},{"Column":"Origin","Properties":{"Path":"$.Origin/Threat"}},{"Column":"OtherNames","Properties":{"Path":"$.Other names"}}]');

let GetThreatActorAlias = (Name: string) {

TANames

| where Name =~ NewName or Name =~ PreviousName or OtherNames has Name

};

GetThreatActorAlias("ZINC")

Die folgenden Dateien, die die umfassende Zuordnung alter Bedrohungsakteurnamen mit ihren neuen Namen enthalten, sind ebenfalls verfügbar: