Nutzlasten im Angriffssimulationstraining

Tipp

Wussten Sie, dass Sie die Features in Microsoft Defender XDR für Office 365 Plan 2 kostenlos testen können? Verwenden Sie die 90-tägige Defender for Office 365 Testversion auf dem Microsoft Defender Portal-Testversionshub. Hier erfahren Sie, wer sich registrieren und testen kann.

In Angriffssimulationstraining in Microsoft 365 E5 oder Microsoft Defender for Office 365 Plan 2 ist eine Nutzlast der Link oder die Anlage in der simulierten Phishing-E-Mail-Nachricht, die Benutzern angezeigt wird. Angriffssimulationstraining bietet einen robusten integrierten Nutzlastkatalog für die verfügbaren Social Engineering-Techniken. Möglicherweise möchten Sie jedoch benutzerdefinierte Nutzlasten erstellen, die für Ihre organization besser funktionieren.

Informationen zu den ersten Schritten zu Angriffssimulationstraining finden Sie unter Erste Schritte mit Angriffssimulationstraining.

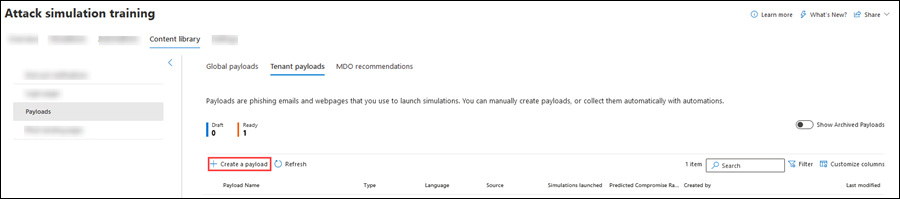

Um die verfügbaren Nutzlasten anzuzeigen, öffnen Sie das Microsoft Defender-Portal unter https://security.microsoft.com, wechseln Sie zur Registerkarte >Email & Bibliothek zusammenarbeit>Angriffssimulationstraining>Inhaltsbibliothek, und wählen Sie dann Nutzlasten aus. Oder verwenden Sie , um direkt zur Registerkarte Inhaltsbibliothek zu wechseln, https://security.microsoft.com/attacksimulator?viewid=contentlibraryauf der Sie Nutzlasten auswählen können.

Nutzlasten auf der Registerkarte Inhaltsbibliothek verfügen über drei Registerkarten:

- Globale Nutzlasten: Enthält die integrierten, nicht änderbaren Nutzlasten.

- Mandantennutzlasten: Enthält die benutzerdefinierten Nutzlasten, die Sie erstellt haben.

- MDO Empfehlungen: Nutzlasten, die von Defender for Office 365 empfohlen werden, haben erhebliche Auswirkungen, wenn sie von Angreifern verwendet werden. Diese Liste wird monatlich aktualisiert.

Die Informationen, die auf den Registerkarten verfügbar sind, werden in der folgenden Liste beschrieben:

MDO Registerkarte "Empfehlungen": Die folgenden Informationen werden für jede Nutzlast angezeigt:

- Nutzlastname

- Kompromittierte Rate (%)

- Empfohlen von

- Uhrzeit des Empfehlungsdatums

Registerkarten globale Nutzlasten und Mandantennutzlasten : Die folgenden Informationen werden für jede Nutzlast angezeigt. Sie können die Nutzlasten sortieren, indem Sie auf eine verfügbare Spaltenüberschrift klicken. Wählen Sie Spalten anpassen aus

, um die angezeigten Spalten zu ändern. Die Standardspalten sind mit einem Sternchen (*) gekennzeichnet:

, um die angezeigten Spalten zu ändern. Die Standardspalten sind mit einem Sternchen (*) gekennzeichnet:- Nutzlastname*

- Typ*: Derzeit ist dieser Wert immer Social Engineering.

- Plattform

- Technik*: Eine der verfügbaren Social Engineering-Techniken:

- Ernte von Anmeldeinformationen

- Schadsoftwareanlage

- Link in Anlage

- Link zu Schadsoftware

- Drive-by-URL

- OAuth-Zustimmungserteilung

- Anleitung

- Sprache*: Wenn die Nutzlast mehrere Übersetzungen enthält, werden die ersten beiden Sprachen direkt angezeigt. Um die restlichen Sprachen anzuzeigen, zeigen Sie auf das numerische Symbol (z. B. +10).

- Gestartete* Simulationen: Die Anzahl der gestarteten Simulationen, die die Nutzlast verwenden.

- Source

- Vorhergesagte Kompromittierungsrate (%)*: Verlaufsdaten in Microsoft 365, die den Prozentsatz der Personen vorhersagt, die von dieser Nutzlast kompromittiert werden (Kompromittierte Benutzer/ Gesamtzahl der Benutzer, die die Nutzlast erhalten). Weitere Informationen finden Sie unter Vorhersage der Gefährdungsrate.

- Erstellt von*: Für integrierte Nutzlasten ist der Wert Microsoft. Bei benutzerdefinierten Nutzlasten ist der Wert der Benutzerprinzipalname (UPN) des Benutzers, der die Nutzlast erstellt hat.

- Letzte Änderung*

- Status*: Die Werte sind:

- Bereit

- Entwurf: Nur auf der Registerkarte Mandantennutzlasten verfügbar.

- Archiv: Archivierte Nutzlasten sind nur sichtbar, wenn archivierte Nutzlasten anzeigen für

aktiviert ist.

aktiviert ist.

- ⋮ (Aktionssteuerung ):*Aktion für die Nutzlast ausführen. Die verfügbaren Aktionen hängen vom Statuswert der Nutzlast ab, wie in den Prozedurabschnitten beschrieben. Dieses Steuerelement wird immer am Ende der Nutzlastzeile angezeigt.

Tipp

Um alle Spalten anzuzeigen, müssen Sie wahrscheinlich einen oder mehrere der folgenden Schritte ausführen:

- Horizontales Scrollen in Ihrem Webbrowser.

- Schränken Sie die Breite der entsprechenden Spalten ein.

- Entfernen Sie Spalten aus der Ansicht.

- Verkleineren Sie in Ihrem Webbrowser.

Um eine Nutzlast in der Liste zu finden, geben Sie einen Teil des Nutzlastnamens in das

Feld Search ein, und drücken Sie dann die EINGABETASTE.

Feld Search ein, und drücken Sie dann die EINGABETASTE.Wählen Sie diese Option aus

, um die Nutzlasten nach einem oder einem der folgenden Werte zu filtern:

, um die Nutzlasten nach einem oder einem der folgenden Werte zu filtern:Technik: Eine der verfügbaren Social Engineering-Techniken:

Ernte von Anmeldeinformationen

Schadsoftwareanlage

Link in Anlage

Link zu Schadsoftware

Drive-by-URL

OAuth-Zustimmungserteilung

Anleitung

Komplexität: Wird basierend auf der Anzahl der Indikatoren in der Nutzlast berechnet, die auf einen möglichen Angriff hinweisen (Rechtschreibfehler, Dringlichkeit usw.). Weitere Indikatoren lassen sich leichter als Angriff identifizieren und weisen auf eine geringere Komplexität hin. Die verfügbaren Werte sind: Hoch, Mittel und Niedrig.

Sprache: Die verfügbaren Werte sind: Englisch, Spanisch, Deutsch, Japanisch, Französisch, Portugiesisch, Niederländisch, Italienisch, Schwedisch, Chinesisch (vereinfacht),Chinesisch (traditionell, Taiwan), Norwegisch Bokmål, Polnisch, Russisch, Finnisch, Koreanisch, Türkisch, Ungarisch, Thai, Arabisch, Vietnamesisch, Slowakisch, Griechisch, Indonesisch, Rumänisch, Slowenisch, Kroatisch, Katalanisch und Andere.

Tag(en) hinzufügen

Nach Design filtern: Die verfügbaren Werte sind: Kontoaktivierung, Kontoüberprüfung, Abrechnung, E-Mail bereinigen, Dokument empfangen, Ausgaben, Fax, Finanzbericht, eingehende Nachrichten, Rechnung, Artikel empfangen, Anmeldewarnung, E-Mail empfangen, Kennwort, Zahlung, Gehaltsabrechnung, personalisiertes Angebot, Quarantäne, Remotearbeit, Nachricht überprüfen, Sicherheitsupdate, Dienst angehalten, Signatur erforderlich, Postfachspeicher aktualisieren, Postfach überprüfen, Voicemail und andere.

Filter nach Marke: Die verfügbaren Werte sind: American Express, Capital One, DHL, DocuSign, Dropbox, Facebook, First American, Microsoft, Netflix, Scotiabank, SendGrid, Stewart Title, Tesco, Wells Fargo, Syrinx Cloud und Andere.

Filter nach Branche: Die verfügbaren Werte sind: Banking, Business Services, Consumer Services, Education, Energy, Construction, Consulting, Financial Services, Government, Hospitality, Insurance, Legal, Courier Services, IT, Healthcare, Manufacturing, Retail, Telecom, Real Estate, und Andere.

Aktuelles Ereignis: Die verfügbaren Werte sind Ja oder Nein.

Umstritten: Die verfügbaren Werte sind Ja oder Nein.

Wenn Sie die Konfiguration von Filtern abgeschlossen haben, wählen Sie Anwenden, Abbrechen oder

Löschen aus.

Löschen aus.

Wenn Sie eine Nutzlast auswählen, indem Sie an einer anderen Stelle in der Zeile als dem Kontrollkästchen neben dem Namen klicken, wird ein Details-Flyout mit den folgenden Informationen angezeigt:

Registerkarte "Übersicht": Zeigen Sie die Nutzlast so an, wie sie benutzern angezeigt wird. Nutzlasteigenschaften sind auch sichtbar:

- Beschreibung der Nutzlast

- Von Name

- Aus E-Mail

- E-Mail-Betreff

- Quelle: Für integrierte Nutzlasten ist der Wert Global. Für benutzerdefinierte Nutzlasten ist der Wert Mandant.

- Klickrate

- Gestartete Simulationen

- Theme

- Marke

- Branche

- Umstritten

- Vorhergesagte Kompromittierungsrate

- Aktuelles Ereignis

- Tags

Registerkarte "Simulationen gestartet ":

- Simulationsname

- Klickrate

- Kompromittierte Rate

- Aktion: Wenn Sie auf den Link Details anzeigen klicken, gelangen Sie zu den Details der Simulation.

Um archivierte Nutzlasten anzuzeigen (der Wert Status ist Archiv), verwenden Sie auf der Registerkarte Mandantennutzlasten die Umschaltfläche Archivierte Nutzlasten anzeigen.

Create Nutzlasten

Hinweis

Bestimmte Marken, Logos, Symbole, Abzeichen und andere Quellenkennungen erhalten einen erhöhten Schutz durch lokale, staatliche und bundesrechtliche Gesetze. Die nicht autorisierte Verwendung solcher Indikatoren kann die Benutzer mit Strafen, einschließlich strafbarer Geldstrafen, in Verbindung setzen. Obwohl keine umfangreiche Liste, umfasst dies die Siegel des Präsidenten, des Vizepräsidenten und des Kongresses, der CIA, des FBI, der Sozialen Sicherheit, Medicare und Medicaid, der USA Internal Revenue Service und die Olympischen Spiele. Über diese Markenkategorien hinaus birgt die Verwendung und Änderung von Marken Dritter ein inhärentes Risiko. Die Verwendung Ihrer eigenen Marken und Logos in einer Nutzlast wäre weniger riskant, insbesondere wenn Ihre organization die Verwendung zulässt. Wenn Sie weitere Fragen dazu haben, was beim Erstellen oder Konfigurieren einer Nutzlast geeignet ist oder nicht, sollten Sie sich an Ihre Rechtsberater wenden.

Navigieren Sie im Microsoft Defender-Portal unter https://security.microsoft.comzu Email & Registerkarte> Zusammenarbeit >Angriffssimulationstraining>Inhaltsbibliothek Registerkarte Nutzlasten>Mandantennutzlasten. Um direkt zur Registerkarte Inhaltsbibliothek zu wechseln, auf der Sie Nutzlasten und die Registerkarte Mandantennutzlasten auswählen können, verwenden Sie https://security.microsoft.com/attacksimulator?viewid=contentlibrary.

Wählen Sie auf der Registerkarte Mandantennutzlastendie Option Create einer Nutzlast aus

, um den Assistenten für neue Nutzlasten zu starten.

, um den Assistenten für neue Nutzlasten zu starten.Hinweis

Nachdem Sie die Nutzlast während des Assistenten für neue Nutzlasten benannt haben, können Sie Speichern und schließen auswählen, um Den Fortschritt zu speichern und später fortzusetzen. Die unvollständige Nutzlast weist den StatuswertEntwurf auf. Sie können dort fortfahren, wo Sie aufgehört haben, indem Sie die Nutzlast auswählen und dann auf die

angezeigte Aktion Nutzlast bearbeiten klicken.

angezeigte Aktion Nutzlast bearbeiten klicken.Sie können auch Nutzlasten während der Erstellung von Simulationen erstellen. Weitere Informationen finden Sie unter Create einer Simulation: Auswählen einer Nutzlast- und Anmeldeseite.

Wählen Sie auf der Seite Typ auswählen einen der folgenden Werte aus:

- Teams: Derzeit ist dieser Wert nur in der privaten Vorschau verfügbar. Weitere Informationen finden Sie unter Microsoft Teams in Angriffssimulationstraining.

Wenn Sie auf der Seite Typ auswählen fertig sind, wählen Sie Weiter aus.

Auf der Seite Technik auswählen sind die verfügbaren Optionen identisch mit denen auf der Seite Technik auswählen im Assistenten für neue Simulationen:

- Ernte von Anmeldeinformationen

- Schadsoftwareanlage

- Link in Anlage

- Link zu Schadsoftware

- Drive-by-URL

- OAuth-Zustimmungserteilung

- Anleitung

Weitere Informationen zu den verschiedenen Social Engineering-Techniken finden Sie unter Simulationen.

Wenn Sie auf der Seite Technik auswählen fertig sind, wählen Sie Weiter aus.

Konfigurieren Sie auf der Seite Nutzlastname die folgenden Einstellungen:

- Name: Geben Sie einen eindeutigen, beschreibenden Namen für die Nutzlast ein.

- Beschreibung: Geben Sie eine optionale detaillierte Beschreibung für die Nutzlast ein.

Wenn Sie auf der Seite Nutzlastname fertig sind, wählen Sie Weiter aus.

Auf der Seite Nutzlast konfigurieren ist es an der Zeit, Ihre Nutzlast zu erstellen. Viele der verfügbaren Einstellungen werden durch die Auswahl bestimmt, die Sie auf der Seite Technik auswählen getroffen haben (z. B. Links im Vergleich zu Anlagen).

Abschnitt "Absenderdetails": Konfigurieren Sie die folgenden Einstellungen:

- Von Name

- Vorname als Anzeigenamen verwenden: Standardmäßig ist diese Einstellung nicht ausgewählt.

- Aus E-Mail: Wenn Sie eine interne E-Mail-Adresse für den Absender Ihrer Nutzlast auswählen, scheint die Nutzlast von einem Anderen Mitarbeiter zu stammen. Diese Absender-E-Mail-Adresse erhöht die Anfälligkeit eines Benutzers für die Nutzlast und hilft, Mitarbeiter über das Risiko interner Bedrohungen aufzuklären.

- E-Mail-Betreff

- Externes Tag zu E-Mail hinzufügen: Standardmäßig ist diese Einstellung nicht ausgewählt.

Abschnitt "Anlagendetails" (nur "Schadsoftwareanlage", "Link in Anlage" oder "Link zu Schadsoftware"): Konfigurieren Sie die folgenden Einstellungen:

- Anlage benennen: Geben Sie einen Dateinamen für die Anlage ein.

- Anlagentyp auswählen: Wählen Sie einen Dateityp für die Anlage aus. Verfügbare Werte sind Docx oder HTML.

Phishinglink oder Link für Anlagenabschnitte :

- Der Abschnitt Phishinglink ist nur in den Techniken Credential Harvest, Link in Attachment, Drive-by URL oder OAuth Consent Grant verfügbar.

- Der Abschnitt Link für Anlagen ist nur in der Technik "Link zu Schadsoftware " verfügbar.

Wählen Sie URL auswählen aus. Wählen Sie im daraufhin geöffneten Details-Flyout eine der verfügbaren URLs und dann Bestätigen aus.

Um die URL zu ändern, wählen Sie URL ändern aus.

Hinweis

Die verfügbaren URLs sind unter Simulationen aufgeführt.

Überprüfen Sie die Verfügbarkeit der simulierten Phishing-URL in Ihren unterstützten Webbrowsern, bevor Sie die URL in einer Phishingkampagne verwenden. Weitere Informationen finden Sie unter Phishingsimulations-URLs, die von Google Safe Browsing blockiert werden.

Abschnitt "Anlageninhalt " (nur Link in Anlagetechnik ).

Ein Rich-Text-Editor ist verfügbar, um den Anlageninhalt zu erstellen. Um die typischen Schriftart- und Formatierungseinstellungen anzuzeigen, schalten Sie Formatierungssteuerelemente auf Ein um

.

.Wählen Sie das Feld Phishinglink aus. Geben Sie im daraufhin geöffneten Dialogfeld Name phishing URL einen Namenwert für die URL ein, die Sie im Abschnitt Phishinglink ausgewählt haben, und wählen Sie dann Bestätigen aus.

Der eingegebene Namenswert wird dem Anlageinhalt als Link zur Phishing-URL hinzugefügt.

Allgemeine Einstellungen für alle Techniken auf der Seite Nutzlast konfigurieren :

Tag(en) hinzufügen

Design: Die verfügbaren Werte sind: Kontoaktivierung, Kontoüberprüfung, Abrechnung, E-Mail bereinigen, Dokument empfangen, Ausgaben, Fax, Finanzbericht, Eingehende Nachrichten, Rechnung, Artikel empfangen, Anmeldewarnung, E-Mail, Kennwort, Zahlung, Gehaltsabrechnung, personalisiertes Angebot, Quarantäne, Remotearbeit, Überprüfen Sie Nachricht, Sicherheitsupdate, Dienst angehalten, Signatur erforderlich, Postfachspeicher aktualisieren, Postfach überprüfen, Voicemail oder Andere.

Marke: Die verfügbaren Werte sind: American Express, Capital One, DHL, DocuSign, Dropbox, Facebook, First American, Microsoft, Netflix, Scotiabank, SendGrid, Stewart Title, Tesco, Wells Fargo, Syrinx Cloud, Other.

Branche: Die verfügbaren Werte sind: Banking, Business Services, Consumer Services, Education, Energy, Construction, Consulting, Financial Services, Government, Hospitality, Insurance, Legal, Courier Services, IT, Healthcare, Manufacturing, Retail, Telecom, Real Estate oder Sonstiges.

Aktuelles Ereignis: Die verfügbaren Werte sind Ja oder Nein.

Umstritten: Die verfügbaren Werte sind Ja oder Nein.

Abschnitt Sprache : Wählen Sie die Sprache für die Nutzlast aus. Die verfügbaren Werte sind: Englisch, Spanisch, Deutsch, Japanisch, Französisch, Portugiesisch, Niederländisch, Italienisch, Schwedisch, Chinesisch (vereinfacht),Chinesisch (traditionell, Taiwan),Norwegisch Bokmål, Polnisch, Russisch, Finnisch, Koreanisch, Türkisch, Ungarisch, Hebräisch, Thai, Arabisch, Vietnamesisch, Slowakisch, Griechisch, Indonesisch, Rumänisch, Slowenisch, Kroatisch, Katalanisch oder Andere.

Email Nachrichtenabschnitt:

Sie können E-Mail importieren und dann Datei auswählen auswählen, um eine vorhandene Nur-TEXT-Nachrichtendatei zu importieren. Es sind zwei Registerkarten verfügbar:

Registerkarte "Text ": Ein Rich-Text-Editor ist verfügbar, um die Nutzlast zu erstellen. Um die typischen Schriftart- und Formatierungseinstellungen anzuzeigen, schalten Sie Formatierungssteuerelemente auf Ein um

.

.Die folgenden Steuerelemente sind auch auf der Registerkarte Text verfügbar:

Dynamisches Tag: Wählen Sie aus den folgenden Tags aus:

Tagname Tagwert Benutzernamen einfügen ${userName}Vorname einfügen ${firstName}Nachname einfügen ${lastName}UPN einfügen ${upn}Email einfügen ${emailAddress}Abteilung einfügen ${department}Einfüge-Manager ${manager}Mobiltelefon einfügen ${mobilePhone}Ort einfügen ${city}Datum einfügen ${date|MM/dd/yyyy|offset}Das Steuerelement "Phishinglink" oder " Schadsoftwareanlage " ist verfügbar:

- Phishinglink ist nur in den Techniken Credential Harvest, Drive-by URL oder OAuth Consent Grant verfügbar.

- Der Link "Schadsoftwareanlage " ist nur im Link zu Schadsoftware verfügbar.

Nachdem Sie das Steuerelement ausgewählt haben, wird das Dialogfeld Namensphishing-URL geöffnet. Geben Sie einen Name-Wert für die URL ein, die Sie im Abschnitt Phishinglink oder Link für Anlage ausgewählt haben, und wählen Sie dann Bestätigen aus.

Der eingegebene Namenswert wird dem Nachrichtentext als Link zur Phishing-URL hinzugefügt. Auf der Registerkarte Code ist

<a href="${phishingUrl}" target="_blank">Name value you specified</a>der Linkwert .

Registerkarte "Code ": Sie können den HTML-Code direkt anzeigen und ändern.

Ersetzen Sie alle Links in der E-Mail-Nachricht durch den Phishing-Link (nur Credential Harvest, Link to Malware, Drive-by URL oder OAuth Consent Grant ): Durch diesen Umschalter können Sie Zeit sparen, indem sie alle Links in der Nachricht durch den zuvor ausgewählten Phishing-Link oder Link als Anlage-URL ersetzen. Um diese Aktion auszuführen, schalten Sie die Einstellung auf für um

.

.

Abschnitt "Vorhergesagte kompromittierte Rate": Wählen Sie Vorhersage der Kompromittierungsrate aus, um die vorhergesagte Erfolgsrate der Nutzlast zu berechnen. Weitere Informationen finden Sie unter Vorhersage der Gefährdungsrate.

Wenn Sie auf der Seite Nutzlast konfigurieren fertig sind, wählen Sie Weiter aus.

Tipp

Für die Anleitungs-Technik wechseln Sie direkt zur Seite Nutzlast überprüfen .

Die Seite Indikatoren hinzufügen ist nur verfügbar, wenn Sie auf der Seite Technik auswählen die Optionen Credential Harvest, Link in Attachment, Drive-by URL oder OAuth Consent Grant ausgewählt haben.

Indikatoren helfen Mitarbeitern, die Anzeichen von Phishing-Nachrichten zu identifizieren.

Wählen Sie auf der Seite Indikatoren hinzufügen die Option Indikator hinzufügen aus

. Konfigurieren Sie im daraufhin geöffneten Flyout Indikator hinzufügen die folgenden Einstellungen:

. Konfigurieren Sie im daraufhin geöffneten Flyout Indikator hinzufügen die folgenden Einstellungen:Wählen Sie und den Indikator aus, den Sie verwenden möchten , und Wo möchten Sie diesen Indikator in der Nutzlast platzieren?:

Diese Werte sind miteinander verknüpft. Wo Sie den Indikator platzieren können, hängt vom Typ des Indikators ab. Die verfügbaren Werte werden in der folgenden Tabelle beschrieben:

Indikatortyp Indikatorposition Anlagentyp Nachrichtentext Ablenkendes Detail Nachrichtentext Domänenspoofing Nachrichtentext

Von E-Mail-AdresseAllgemeine Begrüßung Nachrichtentext Humanitäre Appelle Nachrichtentext Inkonsistenz Nachrichtentext Fehlende Absenderdetails Nachrichtentext Rechtssprache Nachrichtentext Angebot mit begrenzter Zeit Nachrichtentext Logo-Imitation oder veraltetes Branding Nachrichtentext Imitiert einen Arbeits- oder Geschäftsprozess Nachrichtentext Kein/minimales Branding Nachrichtentext Posiert als Freund, Kollege, Vorgesetzter oder Autoritätsperson Nachrichtentext Anforderung vertraulicher Informationen Nachrichtentext Sicherheitsindikatoren und Symbole Nachrichtentext

NachrichtenbetreffAnzeigename und E-Mail-Adresse des Absenders Von Name

Von E-Mail-AdresseGefühl der Dringlichkeit Nachrichtentext

NachrichtenbetreffRechtschreib- und Grammatikfehler Nachrichtentext

NachrichtenbetreffDrohsprache Nachrichtentext

NachrichtenbetreffZu gut, um echte Angebote zu sein Nachrichtentext Unprofessionelles Design oder Formatierung Nachrichtentext URL-Hyperlinking Nachrichtentext Sie sind etwas Besonderes Nachrichtentext Diese Liste ist so zusammengestellt, dass sie die häufigsten Hinweise enthält, die in Phishing-Nachrichten angezeigt werden.

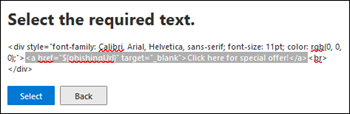

Wenn Sie den Betreff der E-Mail-Nachricht oder den Nachrichtentext als Speicherort für den Indikator auswählen, wird Text auswählen angezeigt. Wählen Sie im daraufhin geöffneten Flyout Erforderlichen Text auswählen den Text im Betreff der Nachricht oder im Nachrichtentext aus, an dem der Indikator angezeigt werden soll. Wenn Sie fertig sind, wählen Sie Auswählen aus.

Wieder im Flyout Indikator hinzufügen wird der markierte Text im Abschnitt Text ausgewählt angezeigt.

Indikatorbeschreibung: Sie können die Standardbeschreibung für den Indikator übernehmen oder anpassen.

Indikatorvorschau: Um zu sehen, wie der aktuelle Indikator aussieht, klicken Sie auf eine beliebige Stelle im Abschnitt.

Wenn Sie mit dem Flyout Indikator hinzufügen fertig sind, wählen Sie Hinzufügen aus.

Wiederholen Sie diese Schritte, um mehrere Indikatoren hinzuzufügen.

Auf der Seite Indikatoren hinzufügen können Sie die ausgewählten Indikatoren überprüfen:

Um einen vorhandenen Indikator zu bearbeiten, wählen Sie ihn aus, und wählen Sie dann Indikator bearbeiten aus

.

.Um einen vorhandenen Indikator zu löschen, wählen Sie ihn aus, und wählen Sie dann Löschen aus

.

.Um Indikatoren in der Liste nach oben oder unten zu verschieben, wählen Sie den Indikator und dann Nach oben oder

Nach unten aus

Nach unten aus .

.

Wenn Sie auf der Seite Indikatoren hinzufügen fertig sind, wählen Sie Weiter aus.

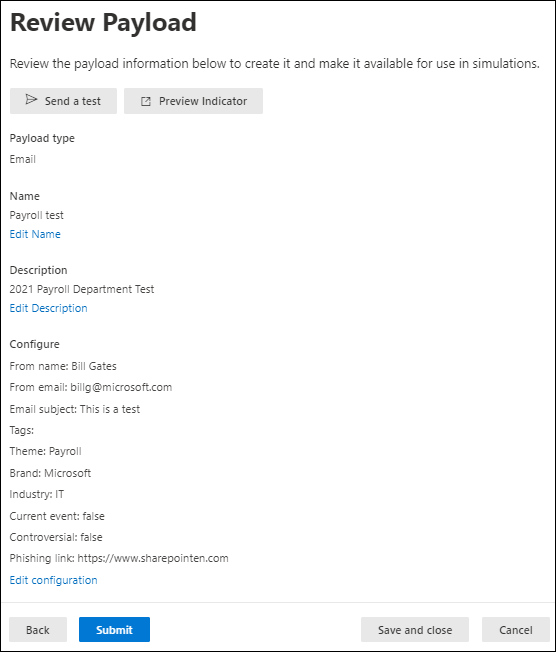

Auf der Seite Nutzlast überprüfen können Sie die Details Ihrer Nutzlast überprüfen.

Wählen Sie die

Schaltfläche Test senden aus, um eine Kopie der Nutzlast-E-Mail an sich selbst (den aktuell angemeldeten Benutzer) zur Überprüfung zu senden.

Schaltfläche Test senden aus, um eine Kopie der Nutzlast-E-Mail an sich selbst (den aktuell angemeldeten Benutzer) zur Überprüfung zu senden.Wählen Sie die

Schaltfläche Vorschauanzeige aus, um die Nutzlast in einem Vorschau-Flyout zu öffnen. Die Vorschau enthält alle Nutzlastindikatoren, die Sie erstellt haben.

Schaltfläche Vorschauanzeige aus, um die Nutzlast in einem Vorschau-Flyout zu öffnen. Die Vorschau enthält alle Nutzlastindikatoren, die Sie erstellt haben.Auf der Seite Nutzlast überprüfen können Sie in jedem Abschnitt Bearbeiten auswählen, um die Einstellungen innerhalb des Abschnitts zu ändern. Sie können auch Zurück oder die spezifische Seite im Assistenten auswählen.

Wenn Sie auf der Seite Nutzlast überprüfen fertig sind, wählen Sie Absenden aus. Klicken Sie auf der angezeigten Bestätigungsseite auf Fertig.

Auf der Seite Neu erstellte Nutzlast können Sie die Links verwenden, um alle Simulationen anzuzeigen oder zur Angriffssimulationstraining Übersicht zu wechseln.

Wenn Sie auf der Seite Neue Nutzlast erstellt fertig sind, wählen Sie Fertig aus.

Zurück auf der Registerkarte Mandantennutzlasten wird die von Ihnen erstellte Nutzlast nun mit dem StatuswertBereit aufgelistet.

Ergreifen von Maßnahmen für Nutzlasten

Alle Aktionen für vorhandene Nutzlasten beginnen auf der Seite Nutzlasten . Um dorthin zu wechseln, öffnen Sie das Microsoft Defender-Portal unter https://security.microsoft.com, wechseln Sie zu Email & Registerkarte Zusammenarbeit>Angriffssimulationstraining> Registerkarte >InhaltsbibliothekNutzlasten>Mandantennutzlasten. Um direkt zur Registerkarte Inhaltsbibliothek zu wechseln, auf der Sie Nutzlasten und die Registerkarten Mandantennutzlasten oder Globale Nutzlasten auswählen können, verwenden Sie https://security.microsoft.com/attacksimulator?viewid=contentlibrary.

Tipp

Um das steuerelement ⋮ (Aktionen) auf den Registerkarten Globale Nutzlasten oder Mandantennutzlasten anzuzeigen, müssen Sie wahrscheinlich einen oder mehrere der folgenden Schritte ausführen:

- Horizontales Scrollen in Ihrem Webbrowser.

- Schränken Sie die Breite der entsprechenden Spalten ein.

- Entfernen Sie Spalten aus der Ansicht.

- Verkleineren Sie in Ihrem Webbrowser.

Ändern von Nutzlasten

Sie können integrierte Nutzlasten auf der Registerkarte Globale Nutzlasten nicht ändern. Sie können benutzerdefinierte Nutzlasten nur auf der Registerkarte Mandantennutzlasten ändern.

Führen Sie einen der folgenden Schritte aus, um eine vorhandene Nutzlast auf der Registerkarte Mandantennutzlasten zu ändern:

- Wählen Sie die Nutzlast aus, indem Sie auf das Kontrollkästchen neben dem Namen klicken. Wählen Sie die

aktion Nutzlast bearbeiten aus, die angezeigt wird.

aktion Nutzlast bearbeiten aus, die angezeigt wird. - Wählen Sie die Nutzlast aus, indem Sie an einer anderen Stelle in der Zeile als dem Kontrollkästchen klicken. Wählen Sie im daraufhin geöffneten Details-Flyout am unteren Rand des Flyouts Nutzlast bearbeiten aus.

- Wählen Sie die Nutzlast aus, indem Sie am Ende der Zeile auf ⋮ (Aktionen) klicken, und wählen Sie dann Bearbeiten aus

.

.

Der Nutzlast-Assistent wird mit den Einstellungen und Werten der ausgewählten Nutzlast geöffnet. Die Schritte sind die gleichen wie im Abschnitt Create Nutzlasten beschrieben.

Kopieren von Nutzlasten

Führen Sie einen der folgenden Schritte aus, um eine vorhandene Nutzlast auf den Registerkarten Mandantennutzlasten oder Globale Nutzlasten zu kopieren:

- Wählen Sie die Nutzlast aus, indem Sie auf das Kontrollkästchen neben dem Namen klicken, und wählen Sie dann die

angezeigte Aktion Nutzlast kopieren aus.

angezeigte Aktion Nutzlast kopieren aus. - Wählen Sie die Nutzlast aus, indem Sie am Ende der Zeile auf ⋮ (Aktionen) klicken, und wählen Sie dann Nutzlast kopieren aus

.

.

Der Assistent zum Erstellen von Nutzlasten wird mit den Einstellungen und Werten der ausgewählten Nutzlast geöffnet. Die Schritte sind die gleichen wie im Abschnitt Create Nutzlasten beschrieben.

Hinweis

Wenn Sie eine integrierte Nutzlast auf der Registerkarte Globale Nutzlasten kopieren, müssen Sie den Wert Name ändern. Ist dies nicht der Fall, wird die Nutzlast auf der Seite Mandantennutzlasten mit demselben Namen wie die integrierte Nutzlast angezeigt.

Archivnutzlasten

Sie können benutzerdefinierte Nutzlasten nicht auf der Registerkarte Mandantennutzlasten löschen, aber sie können sie archivieren.

Um eine vorhandene Nutzlast auf der Registerkarte Mandantennutzlasten zu archivieren, wählen Sie die Nutzlast aus, indem Sie am Ende der Zeile auf ⋮ (Aktionen) klicken, und wählen Sie dann Archivieren aus![]() .

.

Der Statuswert der Nutzlast ändert sich in Archiv, und die Nutzlast ist in der Tabelle Mandantennutzlasten nicht mehr sichtbar, wenn archivierte Nutzlasten anzeigen deaktiviert  ist.

ist.

Um archivierte Nutzlasten auf der Registerkarte Mandantennutzlasten anzuzeigen, aktivieren Sie archivierte Nutzlasten anzeigen auf  .

.

Wiederherstellen archivierter Nutzlasten

Führen Sie die folgenden Schritte aus, um eine Archivnutzlast auf der Registerkarte Mandantennutzlasten wiederherzustellen:

- Legen Sie die Umschaltfläche Archivierte Nutzlasten anzeigen auf fest

.

. - Wählen Sie die Nutzlast aus, indem Sie am Ende der Zeile auf ⋮ (Aktionen) klicken, und wählen Sie dann Wiederherstellen aus

.

.

Nachdem Sie die archivierte Nutzlast wiederhergestellt haben, ändert sich der Statuswert in Entwurf. Schalten Sie archivierte Nutzlasten anzeigen auf aus  , um die wiederhergestellte Nutzlast anzuzeigen. Um die Nutzlast auf den StatuswertBereit zurückzugeben, bearbeiten Sie die Nutzlast, überprüfen oder ändern Sie die Einstellungen, und wählen Sie dann Senden aus.

, um die wiederhergestellte Nutzlast anzuzeigen. Um die Nutzlast auf den StatuswertBereit zurückzugeben, bearbeiten Sie die Nutzlast, überprüfen oder ändern Sie die Einstellungen, und wählen Sie dann Senden aus.

Senden eines Tests

Auf den Registerkarten Mandantennutzlasten oder globale Nutzlasten können Sie eine Kopie der Nutzlast-E-Mail zur Überprüfung an sich selbst (den aktuell angemeldeten Benutzer) senden.

Wählen Sie die Nutzlast aus, indem Sie auf das Kontrollkästchen neben dem Namen klicken, und wählen Sie dann die ![]() angezeigte Schaltfläche Test senden aus.

angezeigte Schaltfläche Test senden aus.

Verwandte Links

Erste Schritte mit dem Angriffssimulationstraining

Create einer Phishingangriffssimulation

Gewinnen Sie Erkenntnisse durch Angriffssimulationsschulungen

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für