Verwalten von Datenschutz und Datenschutz mit Microsoft Priva und Microsoft Purview

Nach Angaben der Vereinten Nationen haben mindestens 71 % der Länder/Regionen Datenschutzvorschriften verabschiedet oder eingeführt. Die Chancen stehen gut, dass Ihre organization in Regionen mit Datenschutzgesetzen ansässig ist oder Kunden oder Mitarbeiter in diesen Regionen hat. Ein prominentes Beispiel für ein Datenschutzgesetz mit breiter Wirkung ist die Datenschutz-Grundverordnung (DSGVO) der Europäischen Union. Viele Organisationen unterliegen mehreren Vorschriften, die selbst häufig aktualisiert werden. Mit zunehmender Regulierungslandschaft war es für Unternehmen noch nie so wichtig, personenbezogene Daten zu schützen und gleichzeitig den Überblick über Änderungen zu haben. Die Nichteinhaltung von Datenschutzgesetzen und -vorschriften kann zu erheblichen finanziellen Sanktionen, rechtlichen und geschäftlichen Auswirkungen und einer Erosion des Vertrauens Ihrer Kunden führen.

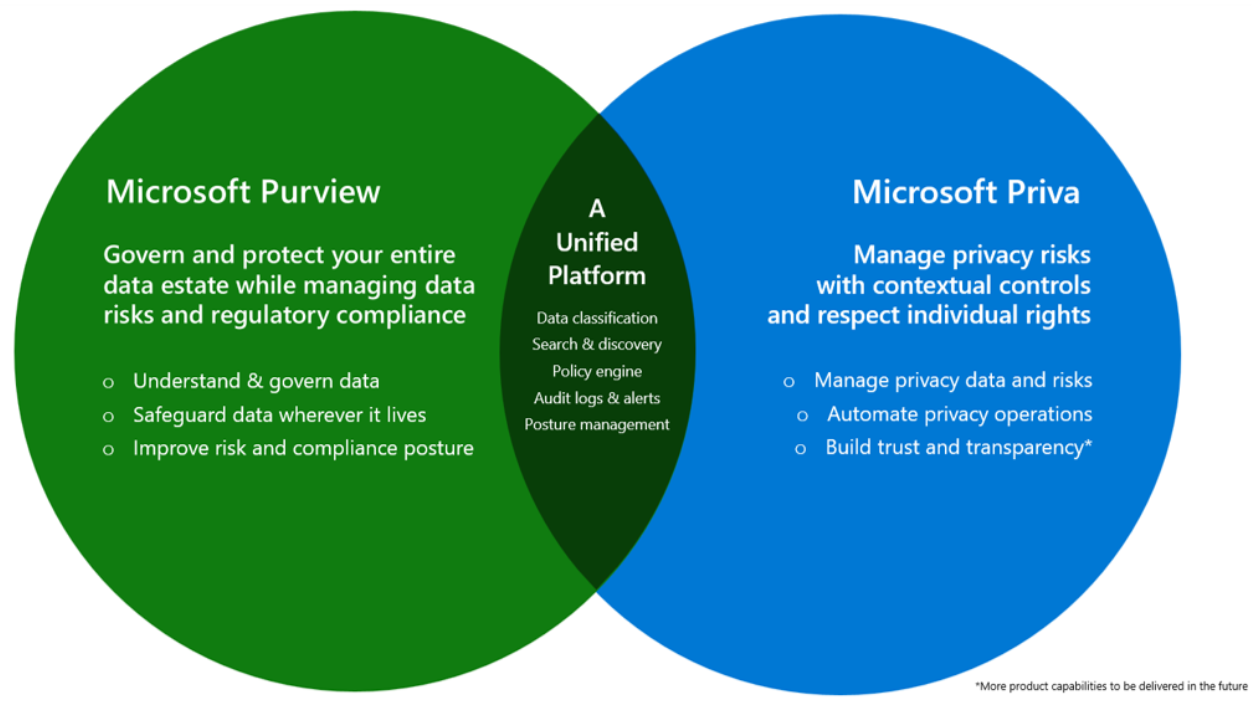

Datenschutz und Datenschutz gehen Hand in Hand. Der Datenschutz ist ohne Datenschutz nicht möglich. Datenschutz trägt dazu bei, personenbezogene Daten, die von Ihrem organization gespeichert und verwaltet werden, vor externen Bedrohungen und Lecks zu schützen. Der Datenschutz bietet eine weitere Ebene des anspruchsvollen Schutzes, die dazu beiträgt, den Zweck der Verwendung personenbezogener Daten zu berücksichtigen und die Rechte einer betroffenen Person während des gesamten Datenlebenszyklus zu respektieren. Um Organisationen unabhängig von Größe oder Standort dabei zu helfen, ihren Datenschutz- und Schutzstatus zu stärken, bieten wir robuste und skalierbare Lösungen in Microsoft Priva und Microsoft Purview an.

Zusammenarbeit von Microsoft Priva und Microsoft Purview

Microsoft Priva und Microsoft Purview bieten eine einheitliche Plattform, die Sie bei der Einhaltung von Datenschutzbestimmungen unterstützt. Die ergänzenden Features in Purview-Risiko- und Compliancelösungen und Priva Privacy Management-Lösungen helfen Ihnen bei der Bewertung der personenbezogenen Daten in Ihrem organization und bieten Automatisierung und Skalierbarkeit, um die Komplexität beim angemessenen Schutz der Daten zu verringern.

Verwenden dieses Leitfadens

Verwenden Sie die Anleitungen in diesen Artikeln, um Risiken zu bewerten und geeignete Maßnahmen zum Schutz personenbezogener Daten in der Umgebung Ihrer organization zu ergreifen. Dieser Leitfaden umfasst vier übergreifende Schritte, die Ihnen helfen, zu verstehen, wie und wann Sie die geeignete Microsoft-Lösung verwenden, um die Datenschutzverpflichtungen Ihrer organization zu erfüllen.

Die Schritte in dieser Lösung sind:

- Bewerten Sie die Daten und Risiken Ihrer organization: Beginnen Sie Ihre Reise, indem Sie Ihre Daten und mögliche Risiken verstehen.

- Schützen und Steuern Ihrer Daten: Identifizieren, kategorisieren und verwalten Sie die Daten, die Sie schützen müssen.

- Bleiben Sie mit Datenschutzbestimmungen auf Kurs: Überwachen Sie Ihren Fortschritt bei der Durchführung von Bewertungen, und bleiben Sie auf dem neuesten Stand, wenn sich Die Vorschriften ändern.

- Reagieren auf Datenschutzvorfälle und Anfragen betroffener Personen: Richten Sie Warnungen ein, damit Sie auf Datenschutzrisiken reagieren und Ihre Verwaltung von Anfragen betroffener Personen automatisieren können.

Wichtig

Wenn Sie diese Anleitung befolgen, müssen Sie nicht unbedingt mit datenschutzbestimmungen konform sein, insbesondere in Anbetracht der Anzahl der erforderlichen Schritte, die außerhalb des Kontexts der Features liegen. Sie sind dafür verantwortlich, Ihre Compliance sicherzustellen und Sich an Ihre Rechts- und Complianceteams zu wenden oder sich von Dritten, die auf Compliance spezialisiert sind, um Unterstützung und Rat einzuholen.

Ressourcen

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für